Dieser Artikel wurde ausschließlich zu Bildungs- und Forschungszwecken verfasst. Wir empfehlen Ihnen dringend, die Regeln für die Arbeit mit Netzwerken und die Gesetze einzuhalten und sich stets an die Informationssicherheit zu erinnern.

Einführung

In den frühen neunziger Jahren, als Wi-Fi gerade erschien, wurde der Wired Equivalent Privacy-Algorithmus entwickelt, der die Vertraulichkeit von Wi-Fi-Netzwerken gewährleisten sollte. WEP hat sich jedoch als ineffektiver Sicherheitsalgorithmus erwiesen, der leicht zu knacken ist.

Der neue Wi-Fi Protected Access II-Schutzalgorithmus, der von den meisten Wi-Fi Access Points verwendet wird, ersetzt ihn. WPA2 verwendet einen Verschlüsselungsalgorithmus, AES, der extrem schwer zu knacken ist.

Und wo ist die Verwundbarkeit?

Der Nachteil von WPA2 ist, dass das verschlüsselte Passwort übertragen wird, wenn Benutzer während des sogenannten 4-Wege-Handshakes (4-Wege-Handshake) eine Verbindung herstellen. Wenn wir einen Handschlag bekommen, werden wir das verschlüsselte Passwort herausfinden und müssen es nur entschlüsseln. Zu diesem Zweck verwenden wir Aircrack-ng.

Also, wie man hackt?

Schritt 1. Definieren Sie die Schnittstelle

Zuerst müssen Sie herausfinden, welche Netzwerkschnittstelle wir benötigen. Dazu geben wir den folgenden Befehl ein:

$ ifconfig

Wir bekommen die Antwort:

eth0 no wireless extensions. wlan0 IEEE 802.11abgn ESSID:off/any Mode:Managed Access Point: Not-Associated Tx-Power=15 dBm Retry short limit:7 RTS thr:off Fragment thr:off Encryption key:off Power Management:off lo no wireless extensions

In meinem Fall gibt es nur drei Schnittstellen, von denen zwei keine drahtlosen Erweiterungen haben. Daher interessieren wir uns nur für wlan0.

Schritt 2. Versetzen Sie den Netzwerkadapter in den Überwachungsmodus

Wenn Sie den Netzwerkadapter in den Überwachungsmodus versetzen, können wir den für uns geeigneten drahtlosen Datenverkehr anzeigen. Geben Sie dazu den folgenden Befehl ein:

$ airmon-ng start wlan0

Bitte beachten Sie, dass airmon-ng Ihre Schnittstelle umbenannt hat (ich habe angefangen, sie mon0 zu nennen, aber Sie sollten es trotzdem überprüfen).

Schritt 3. Wir fangen den Verkehr ab

Nachdem sich unser Netzwerkadapter im Überwachungsmodus befindet, können wir den an uns vorbeifahrenden Datenverkehr mit dem Befehl airodump-ng erfassen. Geben Sie ein:

$ airodump-ng mon0

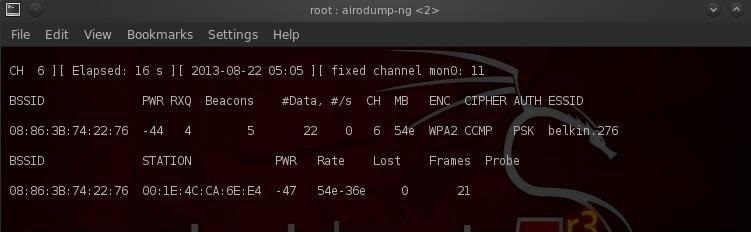

Beachten Sie, dass alle sichtbaren Zugriffspunkte am oberen Bildschirmrand und Clients am unteren Bildschirmrand aufgelistet sind.

Schritt 4. Wir konzentrieren das Abfangen auf einen bestimmten Zugangspunkt.

Unser nächster Schritt besteht darin, unsere Bemühungen auf einen der Zugangspunkte und dessen Kanal zu konzentrieren. Wir interessieren uns für die BSSID und die Kanalnummer des Access Points, die wir knacken werden. Lassen Sie uns ein anderes Terminal öffnen und Folgendes eingeben:

$ airodump-ng --bssid 08:86:30:74:22:76 -c 6 -w WPAcrack mon0

- 08: 86: 30: 74: 22: 76 BSSID-Zugangspunkte

- -c 6 Kanal, auf dem der Wi-Fi Access Point funktioniert

- WPAcrack-Datei, in die der Handshake geschrieben wird

- mon0 Netzwerkadapter im Überwachungsmodus

Wie Sie im obigen Screenshot sehen können, konzentrieren wir uns jetzt darauf, Daten von einem Zugangspunkt mit Belkin276 ESSID auf Kanal 6 zu erfassen. Wir lassen das Terminal offen!

Schritt 5. Handschlag bekommen

Um das verschlüsselte Passwort zu erfassen, muss sich der Client authentifizieren (eine Verbindung zu Wi-Fi herstellen). Wenn es bereits authentifiziert ist, können wir es deaktivieren (trennen), dann wird das System automatisch erneut authentifiziert (verbinden), wodurch wir ein verschlüsseltes Passwort erhalten können.

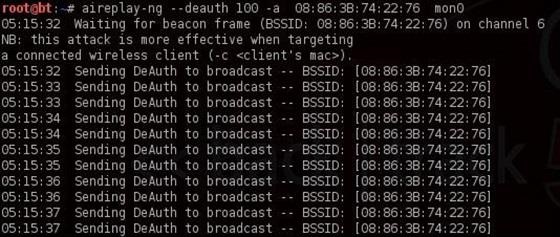

Das heißt, wir müssen nur die verbundenen Benutzer trennen, damit sie wieder eine Verbindung herstellen. Öffnen Sie dazu ein anderes Terminal und geben Sie Folgendes ein:

$ aireplay-ng --deauth 100 -a 08:86:30:74:22:76 mon0

- 100 Benutzer müssen nicht authentifiziert werden

- 08: 86: 30: 74: 22: 76 BSSID-Zugangspunkte

- mon0 Netzwerkadapter

Wenn Sie die Verbindung wieder herstellen, wird das Fenster, das wir im vorherigen Schritt verlassen haben, den Handschlag abfangen. Kommen wir zurück zu unserem Terminal Airodump-ng und sehen.

Beachten Sie die oberste Zeile rechts mit dem Aufdruck „Handshake WPA“. Das heißt, wir haben das verschlüsselte Passwort erfolgreich erfasst! Dies ist der erste Schritt zum Erfolg!

Schritt 6. Wählen Sie ein Passwort

Nachdem wir das verschlüsselte Passwort in unserer WPAcrack-Datei haben, können wir mit dem Erraten des Passworts beginnen. Dafür benötigen wir jedoch eine Liste mit Passwörtern, die wir verwenden möchten. Sie finden eine solche Liste in 5 Minuten bei Google. Ich werde auch die Standard-Passwortliste verwenden, die in aircrack-ng enthalten ist: BackTrack darkcOde.

Öffnen Sie ein neues Terminal und geben Sie Folgendes ein:

$ aircrack-ng WPAcrack-01.cap -w /pentest/passwords/wordlists/darkc0de

- WPAcrack-01.cap-Datei, in die wir Handshake geschrieben haben (Airodump-ng wird am Ende von -01.cap zugeschrieben)

- / pentest / passwords / wordlist / darkc0de absoluter Pfad zur Passwortliste

Wie lange wird es dauern?

Dieser Vorgang kann lange dauern. Es hängt alles von der Länge Ihrer Passwortliste ab. Sie können einige Minuten bis mehrere Tage warten. Auf meinem Dual-Core-Intel-Prozessor erfasst aircrack-ng etwas mehr als 800 Passwörter pro Sekunde.

Wenn das Passwort gefunden wurde, wird es auf Ihrem Bildschirm angezeigt. Ob das Erraten von Passwörtern erfolgreich ist oder nicht, hängt von Ihrer Liste ab. Wenn Sie das Passwort in einer Liste nicht finden können, verzweifeln Sie nicht, versuchen Sie es mit einer anderen.

Verwendungstipps

- Diese Art von Angriff ist effektiv für das Erraten von Passwörtern aus einer Liste, aber praktisch unbrauchbar für das zufällige Erraten. Es ist alles an der Zeit. Wenn Wi-Fi durch ein durchschnittliches Passwort aus lateinischen Buchstaben und Zahlen geschützt ist, dauert die zufällige Auswahl mehrere Jahre.

- Berücksichtigen Sie bei der Auswahl einer Kennwortliste unbedingt die geografischen Faktoren. Zum Beispiel macht es keinen Sinn, in einem Pariser Restaurant eine Auswahl nach der russischen Passwortliste zu treffen.

- Wenn Sie WLAN zu Hause hacken, versuchen Sie, alle persönlichen Daten des Opfers (Name, Nachname, Geburtsdatum, Name des Hundes usw.) herauszufinden und aus diesen Daten eine zusätzliche Liste von Passwörtern zu erstellen.

- Nachdem Sie einen Handschlag erhalten haben, schalten Sie den Betrieb von aireplay-ng aus (lassen Sie normale Benutzer nicht leiden).