In der Tat schützen Cybersicherheitsexperten Geld, Daten und den Ruf von Unternehmen, ihren Mitarbeitern und Benutzern. Es gibt etwas, auf das man stolz sein kann. Über diejenigen, die unsere Sicherheit im Internet schützen, ist jedoch weniger bekannt als über die Entwickler, über die sie sprechen und über die sie schreiben. Jemand schrieb eine Anwendung oder ein Spiel, das dem Schöpfer Popularität und Geld einbrachte, jemand anderes entwickelte eine Kryptowährungsplattform, auf die der Austausch von Kryptowährungen aufmerksam machte. Die Arbeit der "Informationssicherheit" bleibt vor neugierigen Blicken verborgen.

Dennoch ist es nicht weniger wichtig als die Arbeit von Programmierern, da ihre Produkte aufgrund der koordinierten Arbeit von Cybersicherheitsexperten in gewissem Maße populär werden. In diesem Artikel erfahren Sie, was der Beruf selbst ist und worauf Sie sich verlassen können, wenn Sie Ihre Reise als Informationssicherheit beginnen. Victor Chaplygin, Dozent

an der GeekBrains-Fakultät für Informationssicherheit (IS), half, dieses schwierige Thema zu verstehen.

Wer kann sich Informationssicherheitsspezialist nennen?

Wie bei vielen anderen technischen Fachgebieten auch beim Informationssicherheitsspezialisten, der über einen bedeutenden technischen Hintergrund verfügt. Eine solche Person sollte solide Erfahrung in der praktischen Arbeit mit verschiedenen Technologien haben (welche - wir werden weiter unten sprechen), aber auch die theoretische Ausbildung sollte an oberster Stelle stehen. Plus, und dies ist etwas, das in den meisten anderen Spezialitäten nicht zu finden ist - es sollte sich mit Compliance gut auskennen, d. H. die gesetzlichen Normen und Anforderungen des Bereichs Informationsschutz und Informationssicherheit im Allgemeinen kennen.

Ein guter Experte für Cybersicherheit ist ein Praktiker, der weiß, wie grob ein Angreifer denkt und welche Tools ein Cyberkrimineller verwenden kann. Von allen Techniken und Angriffsmethoden sind Spezialisten etwa 80% bekannt, was es ermöglicht, mit vorhandenen Abwehrmechanismen erfolgreich umzugehen. 20% sind Zero-Day-Schwachstellen, neu erfundene Hacking-Methoden usw. Ein Fachmann sollte immer auf der Hut sein, um rechtzeitig reagieren zu können.

Die wichtigsten Spezialitäten in der Informationssicherheit

Es gibt viele mögliche Antworten, da Spezialitäten in verschiedene Arten und Sorten unterteilt werden können. Darüber hinaus kann man lange darüber streiten, welche Bereiche der Informationssicherheit für alle am wichtigsten sind. Daher ordnen wir drei wichtige Arbeitsbereiche subjektiv zu:

Pentester. Wir leben in einer Welt von Anwendungen, sie sind überall - in einem Smartphone, Laptop, Krankenhaus und sogar im Kühlschrank. Leider verfügen nicht alle Softwareentwickler über mehr oder weniger fortgeschrittene Kenntnisse in der Informationssicherheit. In diesem Fall kann die Sicherheitsanfälligkeit in der Interaktion auftreten, z. B. im Frontend der Anwendung mit dem Backend. Fehler können im geschriebenen Code sein. Ein Experte, der Ihnen sagen kann, wie Sie eine Anwendung oder einen Dienst vor Hacking schützen können, ist ein sehr wertvoller Spezialist.

Der Penetrationstester ist im Wesentlichen ein weißer Hacker. Seine Aufgabe ist es, die Sicherheit von Websites, mobilen Anwendungen, Softwareplattformen usw. zu untersuchen. Im Gegensatz zu Angreifern, die für ihre Aktivitäten bestraft werden, erhalten Pentester Boni für das Erkennen von Schwachstellen. Unter den Pentestern gibt es Freiberufler - dies sind häufig Bug Bounty-Jäger, die Belohnungen, die ein Unternehmen für das Erkennen von Schwachstellen in seinem Dienst oder seiner Anwendung anbietet. Übrigens bereitet sich die Fakultät für Informationssicherheit von GeekBrains vor, einschließlich Pentesters. Wir planen, einen separaten Artikel über die Erfolge einiger Studenten zu veröffentlichen.

Spezialist für sichere Anwendungsentwicklung. Ein solcher Experte sucht nicht mehr nur nach potenziellen Schwachstellen mit handelsüblichen Tools oder Tools seines eigenen Designs. Er ist in der Lage, den Code von Projekten zu verstehen, die in verschiedenen Programmiersprachen geschrieben wurden, typische Codefehler zu identifizieren und Entwicklern ihre Anwesenheit anzuzeigen. In seiner Arbeit verwendet der Spezialist verschiedene Tools, verwendet statische und dynamische Code-Analyse, kennt verschiedene Tools und kann als Experte für das Entwicklungsteam fungieren. Er kann Entwickler auf die potenziell anfälligen Codeteile hinweisen, die neu geschrieben werden müssen.

Spezialist für Informationssicherheit. Hier geht es um Fachleute, die Experten in 2-3 Bereichen der Informationssicherheit sein können und sich in 4-5 verwandten Bereichen gut auskennen. Solche Fachleute können in das Fachwissen eintauchen und als Berater oder Architekten komplexer Hochlastprojekte fungieren.

Wie lange dauert es, ein guter Spezialist zu werden?

Es gibt zwei Möglichkeiten für die Entwicklung von Ereignissen. Wenn zum Beispiel ein Journalist, der zuvor über Reisen geschrieben hat, zur Informationssicherheit kam, muss er ungefähr anderthalb Jahre aufwenden, um das Junior-Level zu erreichen. Dies setzt voraus, dass Sie bestimmte Themen gezielt studieren, wenn Sie 5-7 Stunden pro Woche arbeiten.

Wenn sich beispielsweise ein Systemadministrator für eine Infobase entschieden hat, benötigt er viel weniger Zeit. Er weiß bereits, was und wie er arbeitet, bleibt auf einem soliden Fundament (seine Solidität hängt von Erfahrung und Arbeitszeit ab), um neues Wissen und neue Praxis anzuwenden. Unter den oben genannten ähnlichen Schulungsbedingungen - 5 bis 7 Stunden pro Woche - hat ein technischer Spezialist etwa sechs Monate Zeit, um das Junior-Level für Informationssicherheit oder sogar ein höheres Level zu erreichen.

In jedem Fall wird empfohlen, internationale Praktiken zu studieren, beispielsweise mit ISO / IEC 27000 - einer Reihe internationaler Standards, die Informationssicherheitsstandards enthalten, die gemeinsam von der Internationalen Organisation für Normung (ISO) und der Internationalen Elektrotechnischen Kommission (IEC) veröffentlicht wurden. Darüber hinaus finden sich Best Practices in Bezug auf Informationssicherheit in den Standards verschiedener Institutionen. Mit der gemeinnützigen Organisation MITRE ATT & CK können Sie detaillierte Informationen über die Arbeitsmethoden von Cyberkriminellen erhalten - beispielsweise darüber, wie sie mit der Aufklärung beginnen, dann in eines der Sicherheitselemente eindringen, in das System eindringen und sich dort festsetzen. Das MITRE ATT & CK-Framework beschreibt detailliert, wie Angreifer ihre Aufgabe ausführen, Gegenmaßnahmen beschreiben oder effektive Wege zur Minimierung von Schäden aufzeigen können, wenn das Hacken auftritt.

Wie immer gibt es ein "aber". Für den Fall, dass die Schulung formell durchgeführt wird, beispielsweise zum Zwecke der Bewertung, wird nichts Gutes daraus. Und Wissen ohne Übung macht einen Spezialisten nicht zum Anfänger.

Natürlich können die Schüler im Verlauf des Selbststudiums nicht alle Werkzeuge testen, aber diejenigen, die bei weiteren Arbeiten nicht vermieden werden können, werden beherrscht. Diese Basis reicht für den Junior völlig aus.

Und welche Tools werden von "Sicherheit" verwendet?

Es hängt alles davon ab, in welche Richtung der Spezialist tätig ist und wo er arbeitet - ob es sich um eine kommerzielle oder eine staatliche Organisation handelt. In Bezug auf Russland müssen Spezialisten für Informationssicherheit häufig mit vom FSTEC FSB zertifizierten Tools arbeiten - einfach, weil Regierungsorganisationen nur zertifizierte Software und Hardware verwenden müssen. Es können inländische Antivirenprogramme, Firewalls und alle Arten von Hardware sein.

Für Mitarbeiter kommerzieller Organisationen ist es einfacher - hier können Sie mit Tools von Cisco, Palo Alto, anderen internationalen oder nationalen Unternehmen arbeiten.

Ein Neuling in der Informationssicherheit sollte mit einer unabhängigen Untersuchung von Open Source-Tools beginnen, bevor er zu kostenpflichtigen Tools übergeht. Eine breite Palette von Softwareprodukten, die für die tägliche Arbeit benötigt werden, befindet sich in Kali Linux, Parrot OS. Sie müssen Wireshark, SqlMap, Nmap, John the Ripper und viele andere Dinge beherrschen.

In Bezug auf Kompetenzen kann das Notwendigste für einen Anfänger genannt werden:

- Suche nach Schwachstellen auf der Clientseite von Webanwendungen, Ausnutzung von Client-Schwachstellen, Schutzmethoden;

- Suchen Sie nach Fähigkeiten für serverseitige Sicherheitslücken und verstehen Sie die Funktionen von Bug Bounty.

- Hacking-Fähigkeiten von drahtlosen Netzwerken, Gerätenetzwerken und Möglichkeiten zur Gewährleistung der Sicherheit in diesen;

- Die Fähigkeit der umgekehrten Anwendung, Suche und Ausnutzung von binären Schwachstellen. Grundlagen kryptografischer Protokolle.

Übrigens wurde 2016 auf "Habr" die

durchschnittliche Liste der Aufgaben und Anforderungen der Pentester veröffentlicht .

Verantwortlichkeiten:- Testen von Informationsumgebungen und Softwareprodukten des Unternehmens;

- Testen von Informationssystemen auf Fehlertoleranz;

- Instrumentelle Analyse von Informationssystemen;

- Identifizierung aktueller Bedrohungen gemäß OWASP TOP 10-Klassifizierung, Entwicklung von Ausgleichsmaßnahmen;

- Penetrationstests;

- Sicherheitsanalyse von Software-Quellcodes.

Anforderungen:- Erfahrung in der Identifizierung von Systemschwachstellen;

- Erfahrung mit Burp Suite, Hydra;

- Erleben Sie SQLMap, OpenVAS, Metasploit Framework, Fortify und AppScan.

- Erleben Sie Acunetix, w3af, X-Spider, Max-Patrol, Nmap;

- Kenntnis der Prinzipien der Konstruktion und des Betriebs von Webanwendungen;

- Kenntnis der typischen Bedrohungen und Schwachstellen von Webanwendungen, die in den OWASP Top 10 aufgeführt sind;

- Fähigkeiten zum manuellen und automatisierten Testen der Sicherheit von Webanwendungen;

- Erfahrung mit Penetrationstests

- Erfahrung in der Prüfung von IT- und Informationssicherheitssystemen.

Wie Sie sehen können, ist die Liste ziemlich umfangreich und kann viel größer sein. Aber Sie sollten keine Angst haben - in der Regel bemüht sich der potenzielle Arbeitgeber, das maximale „Volumen“ des Arbeitsmarktes abzudecken, und hat nicht die Aufgabe, alle potenziellen Kandidaten auch im Stadium der Einarbeitung in die Stelle „abzusenden“. Sie können sich ein Bild davon machen, was der Arbeitgeber braucht, indem Sie 3-5 echte Stellenangebote lesen.

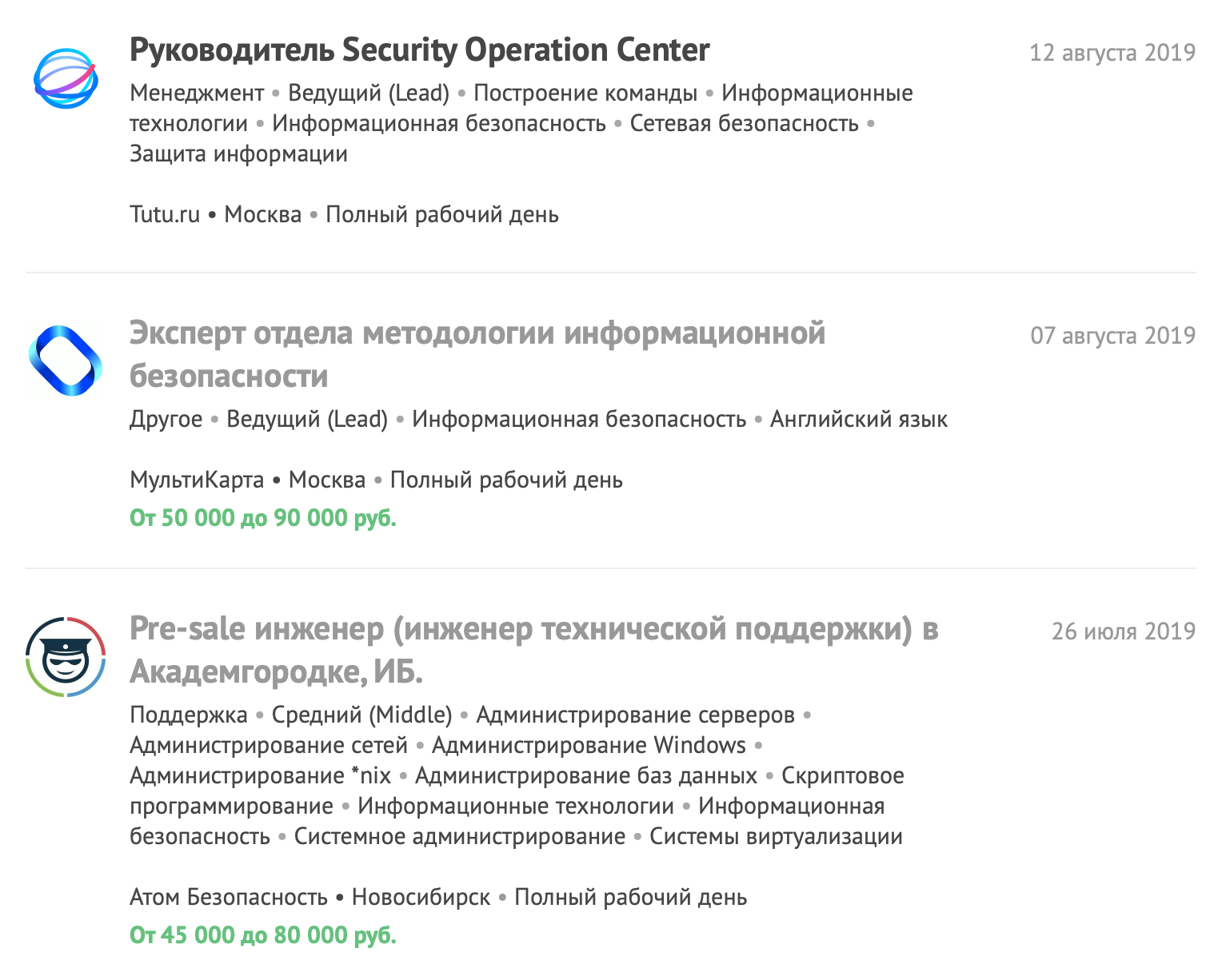

Hier einige Beispiele - echte Jobs

im My Circle-Dienst .

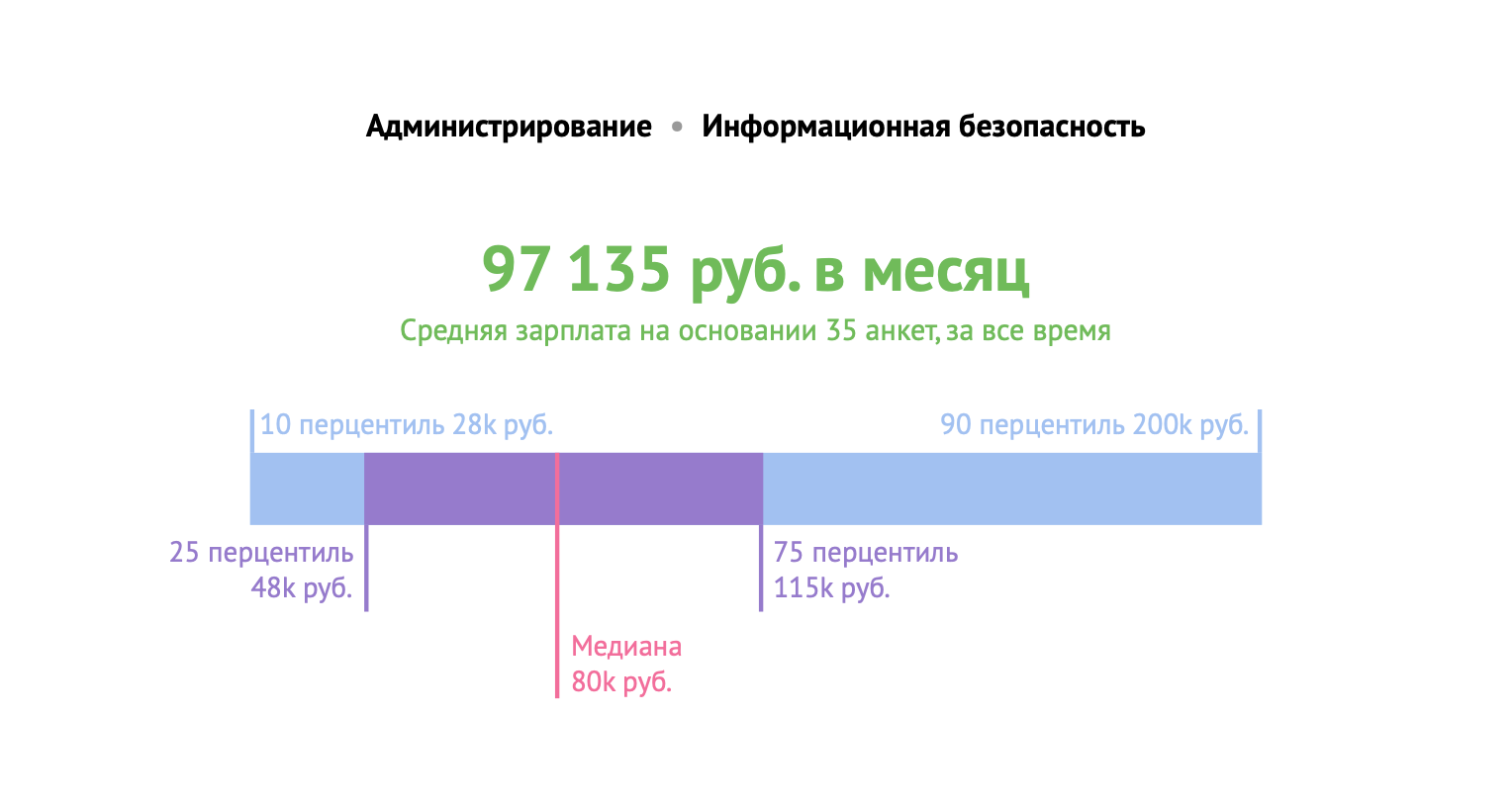

Wie viel bekommt der Sicherheitsexperte?

Die Verteilung der Gehälter ist wie üblich recht groß, alles hängt von der Region und der Spezialität ab. Aber das Gehalt eines Informationssicherheitsspezialisten ist jetzt anständig und seine Größe nimmt allmählich zu. Ein Großteil des Wachstums ist auf den "Hunger" des Personals im Bereich der Informationssicherheit zurückzuführen.

Um die Höhe der Gehälter der Spezialisten zu verstehen, sollten Sie sich mit den Daten des Gehaltsrechners „My Circle“ vertraut machen.

Junior-Praktikanten

Junior-Praktikanten können auf eine Reichweite von 35.000 Rubel hoffen. bis zu 60-70 Tausend.

Das durchschnittliche Niveau für die Mitte liegt zwischen 60 und 70 Tausend bis 80 Tausend Rubel. Ein Pentester kann übrigens mit einem Gehalt von 100.000 rechnen, wenn er zumindest ein wenig Erfahrung in echter Arbeit und guter Vorbereitung hat.

Als nächstes kommen die

"Universalsoldaten" , die Programmiersprachen beherrschen, Skripte schreiben und Kenntnisse in verwandten Bereichen haben können. Ihr Gehalt beginnt bei 100.000 und kann bis zu 300-500.000 Rubel erreichen. Es gibt jedoch nicht viele solcher Angebote auf dem Markt. Um ein ähnliches Lohnniveau zu erreichen, müssen Sie ein sehr, sehr guter Spezialist sein. Viele Unternehmen sind bereit, für das Fachwissen zu bezahlen.

In Städten wie Moskau, St. Petersburg und Nowosibirsk können Sie im Allgemeinen mit 60-120.000 Rubel rechnen.

Abschließend sei darauf hingewiesen, dass der Informationsschutz ein vorrangiger Bereich des IT-Marktes ist. Trotz des offensichtlichen Fortschritts von Automatisierungstools und Technologien für künstliche Intelligenz ist eine Person immer noch an der Spitze des Informationsschutzes. Gute Fachkräfte sind immer gefragt, und mit zunehmendem Personalmangel im Bereich der Informationssicherheit werden die Vorschläge immer interessanter.