Heute geben wir Ihnen einen Überblick über die täglichen Aufgaben eines Analysten für Informationssicherheit. Seine Arbeit ist im Wesentlichen eine ständige Analyse von Rohdaten aus

heterogene Quellen für Ereignisquellen (Informations- und Netzwerksicherheit) zur Aufrechterhaltung (und vorzugsweise) Erhöhung des Sicherheitsniveaus der Organisation. Dies sind nicht immer spezifische praktische Aktionen, aber in der Regel umfassen sie die Datenaggregation aus vielen möglichen Quellen: Ereignisprotokollen von Betriebssystemen, Firewalls, Routern, Antivirenscannern und vielem mehr. Dann muss er kombinieren

oder passen Sie sie an, um einen Datensatz zu erhalten, der mit geeigneten Algorithmen verarbeitet werden kann.

Inhalt

- Sicherheitsanalyse im Detail

- SIEM vs IB Analytics

- Praktische Beispiele

- Vorteile von IB Analytics

- UBA- oder Benutzerverhaltensanalyse

- So visualisieren Sie Sicherheitsanalysen: Dashboards und Bedrohungsmodelle

Sicherheitsanalyse im Detail

Der schwierige Teil des IB-Analytikberufs besteht darin, die aktuellen aktiven Bedrohungen im berüchtigten Heuhaufen zu finden. Darüber hinaus können Sie über die aktuelle Bedrohung hinaus das gesamte Bild sehen und analysieren. Blockieren Sie daher alle ähnlichen Bedrohungen oder geben Sie eine einmalige, aber effektive Antwort.

Um dies korrekt durchzuführen, ist es wichtig, die Art der erforderlichen Analyse sofort zu bestimmen und bestimmte Ereignisse hervorzuheben, auf die Sie sich in dieser Untersuchung konzentrieren werden.

Dies ist eine Vogelperspektive der Informationssicherheitsanalyse.

Lassen Sie uns nun über Sicherheitsinformationen und Ereignisverwaltung oder SIEM sprechen. Dies ist im Wesentlichen dasselbe wie oben beschrieben - Verarbeiten von Ereignisprotokollen, hauptsächlich aus den Protokollen von Betriebssystemen, Netzwerkgeräten und anderen Sicherheitstools, und deren anschließende kombinierte Analyse. Nach Abschluss der Analyse werden klassische mathematische Statistiken verwendet, damit die Anfangsdaten von Personen zuverlässig interpretiert werden können.

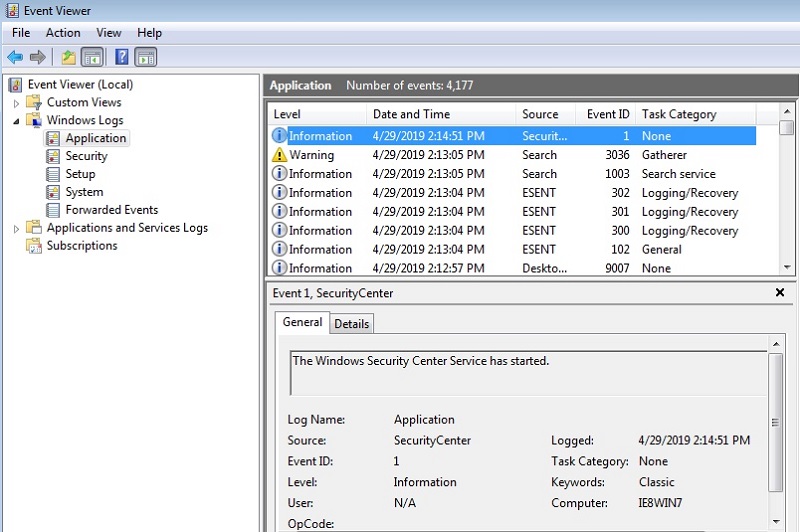

Um eine Vorstellung davon zu bekommen, wie die Arbeit mit Ereignisprotokollen aussieht, können Sie die Ereignisse des Windows-Betriebssystems anzeigen, indem Sie die Ereignisanzeige auf Ihren Laptops öffnen:

Hier ist es eine Routine von Windows-Ereignissen auf niedriger Ebene - alles ist nicht so magisch!

Hier können Sie durch Tausende und sogar Zehntausende von System- und Sicherheitsereignissen scrollen: Prozesse starten und beenden, Konten blockieren, PowerShell-Befehle ausführen usw. Stellen Sie sich nun vor, was SIEM tun soll: Kombinieren und finden Sie Korrelationen zwischen diesen Betriebssystemereignissen und Ereignissen, die von Netzwerkgeräten und anderen Sicherheitssystemen erfasst wurden, und zeigen Sie uns auf dieser Grundlage endlich einen Sinn!

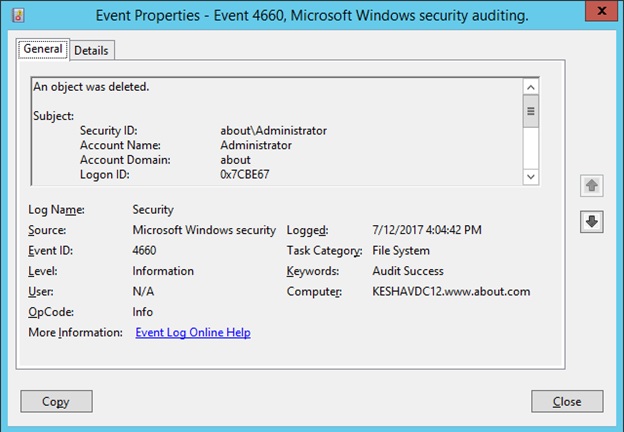

Nehmen wir als kleines Beispiel an, Sie möchten das

Löschen einer wichtigen Datei verfolgen. Es ist auch möglich, dass diese Entfernung, wenn sie mit anderen Ereignissen korreliert, einen echten Angriff anzeigt. Für einen IT-Experten, der mit SIEM nicht vertraut ist, scheint dies eine sehr einfache Aufgabe zu sein: Finden Sie einfach

Im Windows-Ereignisprotokoll das dieser Datei zugeordnete Löschereignis:

Oh nein! Das Windows-Deinstallationsereignis (Ereignisnummer 4660) enthält keinen Dateinamen!

Wenn Sie sich das Ereignis zum Löschen von Windows-Dateien ansehen, fehlen leider eine wichtige Information: der

Name und der Pfad zur Datei. Wie können wir dann den Namen der Datei ermitteln, die dem Löschereignis im Windows-Protokoll zugeordnet ist?

SIEM vs IB Analytics

Dies ist nicht einfach, da diese Informationen auf mehrere Journaleinträge verteilt sind. Sie müssen das Löschereignis 4660 einem anderen Objektzugriffsereignis 4663 zuordnen. In der Praxis werden Sie wahrscheinlich nach diesen beiden Ereignissen 4660

und 4663 suchen und dann die Informationen daraus kombinieren, um ein klares Bild zu erhalten. Übrigens, falls Sie sich nicht auskennen, ist das Aktivieren der Prüfung von Dateiaktionen unter Windows (um Ereignisse für Dateien zu empfangen, die den oben gezeigten ähnlich sind) eine ziemlich anspruchsvolle Aufgabe - und kostet Sie nach verschiedenen Schätzungen bis zu 30% Stromausfall eines Dateiservers. Deshalb gibt es dafür

spezielle Lösungen .

Selbst in diesem sehr einfachen Beispiel können Sie sehen, dass SIEM ein intensiver und komplexer Prozess mit einem hohen Ressourcenverbrauch ist. Aus diesem Grund legt SIEM, wie Sicherheitsanalysten feststellen, zumindest für die ersten Generationen dieser Produkte einige grundlegende

Einschränkungen fest .

SpoilerEs funktioniert nicht so schnell und genau so, wie wir es alle wollen

Praktische Beispiele

Zu den häufigsten Anwendungsfällen der Informationssicherheitsanalyse gehören:

- Analyse des UBA-Benutzerverhaltens (siehe unten)

- Erkennung und Klassifizierung von Bedrohungen

- Gewährleistung der IT-Sicherheit durch Bereitstellung vollständiger und genauer Informationen für das Unternehmen, um das Gesamtrisiko zu verringern

Vorteile von IB Analytics

Der Versuch, Sicherheitsvorfälle in unverarbeiteten Ereignisprotokollen zu finden, ist an sich komplex, und SIEM führt tendenziell zu viele ungenaue Ergebnisse und Fehlalarme.

Hier hat der IB-Analyst die Hauptvorteile gegenüber SIEM: Er ist viel erfahrener und verständnisvoller darin, die Rohdaten von Ereignissen zu betrachten und die resultierenden Analysen anzuzeigen, um bessere Entscheidungen im IT-Management zu treffen.

UBA oder Analyse des Benutzerverhaltens

User Behaviour Analytics (UBA) kann als eine besser informierte Version von SIEM angesehen werden. Ja, wie SIEM basiert es auch auf Ereignisprotokollen. Das UBA konzentriert sich jedoch darauf, was der

Benutzer tut : Ausführen von Anwendungen, Netzwerkaktivität und die wichtigsten von ihm geöffneten Dateien (wann die Datei oder der Brief geöffnet wurde, wer sie geöffnet hat, was er mit ihnen gemacht hat und wie oft).

Das Speichern und Sammeln von Ereignissen basierend auf Benutzeraktionen hat gegenüber den Standardprotokollen in SIEM erhebliche Vorteile. Benutzer haben ihre eigenen eindeutigen

Verhaltensmuster : beispielsweise den regelmäßigen Zugriff auf bestimmte Dateien und Verzeichnisse. Um potenzielle Sicherheitsvorfälle zu finden, überprüft das UBA die aktuellen Ereignisprotokolle, die jedem Benutzer zugeordnet sind, und vergleicht sie dann mit einem

typischen Bild dessen, was der Benutzer normalerweise tut.

Somit ist UBA von Natur aus SIEM, aber ein Plus

in Bezug auf Geschichte und Kontext . Daher kann es potenzielle Angriffe identifizieren und feststellen, ob verdächtige Aktivitäten von einem Hacker, einem Insider, Malware oder anderen Prozessen und Diensten stammen.

Wenn Sie nur darüber nachgedacht haben, welche Methoden des maschinellen Lernens und der Analyse / Prognose aus der Big-Data-Theorie hier wahrscheinlich angewendet werden, dann haben Sie absolut Recht! Diese Analysemethoden helfen dabei, eine bestimmte Basislinie festzulegen, auf deren Grundlage Sie dann vorhersagen können, was normal ist und was nicht.

Zusammenfassend ist SIEM natürlich ein intelligenter Ansatz zur Erkennung von Angriffen. Ohne zusätzlichen Kontext werden Schlussfolgerungen und Maßnahmen, die nur auf SIEM-Statistiken basieren, weniger zuverlässig. Dies sind in der Tat „False Positives“, wenn das SIEM-System uns die Bedrohung in dem Moment anzeigt, in dem sie nicht existiert. Irgendwann stellen Sie plötzlich fest, dass Sie fast 100% der Zeit nur gefälschte Bedrohungen analysieren. Aber am Ende beginnen Sie im Allgemeinen, sie zu ignorieren, und selbst bei denen, die Ihre Aufmerksamkeit wert sind.

UBA

bringt Kontext , der Fehlalarme reduziert. UBA-Systeme verarbeiten denselben Ereignisstrom, betrachten ihn jedoch unter dem Gesichtspunkt der täglichen Aktivität von Personen in Computersystemen und vergleichen ihn dann mit der akkumulierten normalisierten Basis. Aus diesem Grund können Sie mithilfe unserer eigenen Algorithmen und Regeln nicht standardmäßige Aktivitäten genauer identifizieren.

So visualisieren Sie Sicherheitsanalysen: Dashboards und Bedrohungsmodelle

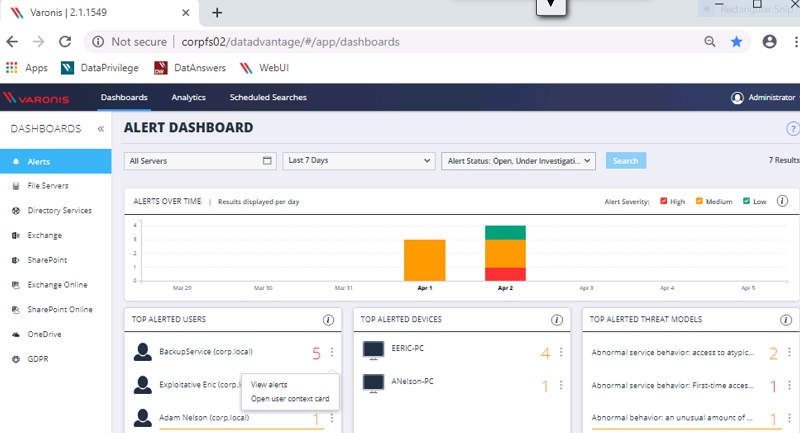

Wie wir gesehen haben, liefern uns UBA-Systeme sauberere Daten, auf deren Grundlage IT-Sicherheitsbeauftragte fundiertere Entscheidungen treffen können sollten. Um Daten für Personen nutzbar zu machen, ist eine Visualisierung erforderlich, mit der auf einen Blick erkannt werden kann, welche Benutzer in abnormalem Verhalten gesehen wurden.

Einziges Sicherheits-Dashboard. Hier können Sie einen Drilldown durchführen, um detailliertere Informationen über die betroffenen Benutzer und die über ihnen drohenden Bedrohungen zu erhalten.

Sicherheitsanalyse-Dashboards sind mehrstufige GUI-Schnittstellen, mit denen wir einen Drilldown durchführen und weitere Informationen anzeigen können, z. B. Details eines betroffenen Benutzers anzeigen, indem wir auf die Kontextzuordnung des Benutzers klicken. In unserem

Varonis-Dashboard (siehe Abbildung oben) können Sie beispielsweise leicht sehen, welche Benutzer angegriffen werden, welche Geräte ihnen zugeordnet sind und an welchen Bedrohungsmodellen sie beteiligt sind.

Nun, und letztendlich sollte uns all dies zu einer Diskussion über Bedrohungsmodelle führen, die tatsächlich eine formale Methode zur Identifizierung und Bewertung potenzieller Bedrohungen und Schwachstellen darstellen. Zum Beispiel verfügt Mitre, das berühmte MIT-Forschungslabor, über eine hervorragende

Wissensbasis zu aktuellen Bedrohungsmustern, die Ihre Aufmerksamkeit verdienen.

Das Sicherheitsstatus-Dashboard eines Unternehmens befindet sich oben in der Lebensmittelkette. Dies ist das visuelle Ergebnis einer Verarbeitungskette, die mit UBA-Methoden beginnt, die auf unverarbeitete Rohereignisse angewendet werden, und mit speziellen Algorithmen endet, die häufig auf maschinellem Lernen basieren, um Daten zu suchen und in verschiedene Bedrohungsmodelle zu klassifizieren. Zum Beispiel ungewöhnlicher Zugriff auf vertrauliche Daten, erkannte Kryptoaktivität, ungewöhnliche Änderungen an den Berechtigungen eines Benutzers oder einer Gruppe, Massenlöschung und vieles mehr.

Ich hoffe, es ist Ihnen jetzt auch klar, dass das UBA-basierte Überwachungspanel für aktuelle Bedrohungen viel effektiver ist als die Arbeit mit rohen Ereignisprotokollen. Unsere DatAlert-Lösung deckt beispielsweise eine Vielzahl

von Bedrohungsmodellen ab . Wenn Sie mehr darüber erfahren möchten, wie Sie mit unseren Datenanalysefunktionen das Anzeigen von Rohprotokollen vermeiden können, melden Sie sich für eine

Demo oder einen Pilottest an.