Am 4. Juli haben wir ein großes

Seminar zum Thema Schwachstellenmanagement abgehalten. Heute veröffentlichen wir eine Abschrift einer Rede von Andrei Novikov von Qualys. Er erklärt Ihnen, welche Schritte Sie ausführen müssen, um einen Schwachstellenmanagement-Workflow zu erstellen. Spoiler: Vor dem Scan kommen wir nur in die Mitte des Pfades.

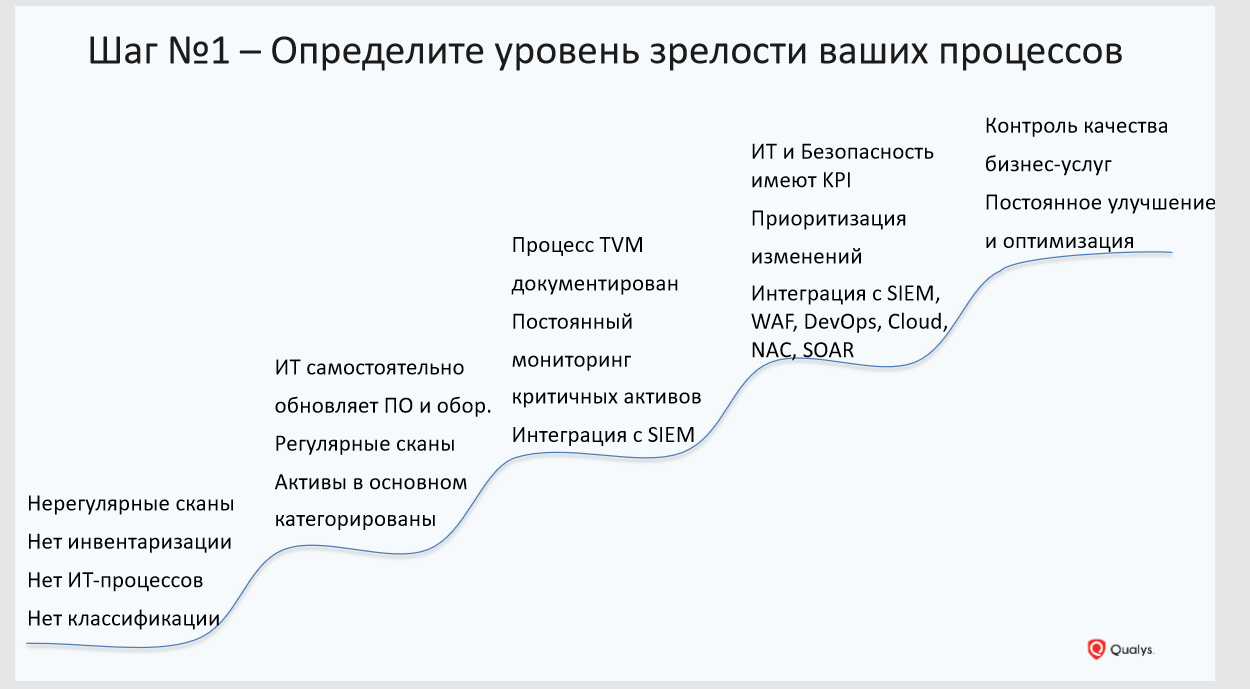

Schritt 1: Bestimmen des Reifegrades von Vulnerability Management-Prozessen

Zu Beginn müssen Sie verstehen, auf welcher Ebene sich Ihr Unternehmen im Hinblick auf die Reife der Schwachstellenmanagementprozesse befindet. Erst danach können Sie verstehen, wohin Sie sich bewegen müssen und welche Schritte Sie unternehmen müssen. Vor Beginn von Scans und anderen Aktivitäten müssen Unternehmen interne Arbeiten durchführen und verstehen, wie Ihre aktuellen Prozesse in Bezug auf IT- und Informationssicherheit funktionieren.

Versuchen Sie, die grundlegenden Fragen zu beantworten:

- Haben Sie Prozesse zur Bestandsaufnahme und Klassifizierung von Assets?

- wie regelmäßig die IT-Infrastruktur gescannt wird und ob die gesamte Infrastruktur abgedeckt ist, ob Sie das gesamte Bild sehen;

- Werden Ihre IT-Ressourcen überwacht?

- Sind in Ihren Prozessen KPIs implementiert und wie verstehen Sie, dass diese implementiert werden?

- Sind alle diese Prozesse dokumentiert?

Schritt 2: Bereitstellung einer vollständigen Infrastrukturabdeckung

Sie können nicht schützen, was Sie nicht wissen. Wenn Sie kein vollständiges Bild davon haben, woraus Ihre IT-Infrastruktur besteht, können Sie sie nicht schützen. Die moderne Infrastruktur ist komplex und ändert sich quantitativ und qualitativ ständig.

Jetzt basiert die IT-Infrastruktur nicht nur auf einem Stapel klassischer Technologien (Workstations, Server, virtuelle Maschinen), sondern auch auf relativ neuen - Containern, Microservices. Dem Informationssicherheitsdienst entgeht er in jeder Hinsicht, da es für sie sehr schwierig ist, mit den vorhandenen Toolkits, die hauptsächlich aus Scannern bestehen, mit ihnen zu arbeiten. Das Problem ist, dass kein Scanner die gesamte Infrastruktur abdecken kann. Damit ein Scanner einen beliebigen Knoten in der Infrastruktur erreichen kann, müssen mehrere Faktoren gleichzeitig zusammenfallen. Das Asset muss sich zum Zeitpunkt des Scannens innerhalb des Bereichs der Organisation befinden. Der Scanner muss über Netzwerkzugriff auf die Assets und deren Konten verfügen, um vollständige Informationen erfassen zu können.

Laut unserer Statistik werden bei mittleren oder großen Unternehmen ungefähr 15 bis 20% der Infrastruktur aus dem einen oder anderen Grund nicht vom Scanner erfasst: Das Asset hat sich außerhalb des Perimeters bewegt oder wird überhaupt nicht im Büro angezeigt. Beispielsweise kann der Laptop eines Mitarbeiters, der remote arbeitet, aber gleichzeitig Zugriff auf das Unternehmensnetzwerk hat, oder das Asset befindet sich in externen Cloud-Diensten wie Amazon. Und der Scanner wird höchstwahrscheinlich nichts über diese Assets wissen, da sie nicht sichtbar sind.

Um die gesamte Infrastruktur abzudecken, müssen Sie nicht nur Scanner verwenden, sondern eine ganze Reihe von Sensoren, einschließlich der passiven Abhörtechnologie, um neue Geräte in Ihrer Infrastruktur zu erkennen. Diese agentenbasierte Methode zum Sammeln von Daten zum Empfangen von Informationen ermöglicht es Ihnen, Daten online zu empfangen, ohne scannen zu müssen, ohne sie hervorzuheben Anmeldeinformationen.

Schritt 3: Kategorisieren Sie Assets

Nicht alle Vermögenswerte sind gleichermaßen nützlich. Es ist Ihre Aufgabe, festzustellen, welche Assets wichtig sind und welche nicht. Kein einziges Werkzeug, derselbe Scanner, erledigt dies für Sie. Im Idealfall analysieren Informationssicherheit, IT und Unternehmen die Infrastruktur gemeinsam, um geschäftskritische Systeme hervorzuheben. Für sie definieren sie akzeptable Metriken für Verfügbarkeit, Integrität, Vertraulichkeit, RTO / RPO usw.

Dies hilft bei der Priorisierung des Schwachstellenmanagements. Wenn Ihre Spezialisten Schwachstellendaten erhalten, handelt es sich nicht um ein Blatt mit Tausenden von Schwachstellen in der gesamten Infrastruktur, sondern um detaillierte Informationen, die die Kritikalität der Systeme berücksichtigen.

Schritt 4: Bewerten Sie die Infrastruktur

Und erst im vierten Schritt bewerten wir die Infrastruktur im Hinblick auf Schwachstellen. Wir empfehlen, dass Sie in dieser Phase nicht nur auf Software-Schwachstellen achten, sondern auch auf Konfigurationsfehler, die ebenfalls eine Schwachstelle sein können. Hier empfehlen wir die Agentenmethode zum Sammeln von Informationen. Scanner können und sollten zur Bewertung der Perimetersicherheit verwendet werden. Wenn Sie die Ressourcen von Cloud-Anbietern nutzen, müssen Sie von dort aus auch Informationen zu Assets und Konfigurationen sammeln. Achten Sie besonders auf die Analyse von Schwachstellen in Infrastrukturen mithilfe von Docker-Containern.

Schritt 5: Richten Sie die Berichterstellung ein

Dies ist eines der wichtigen Elemente im Schwachstellenmanagementprozess.

Erster Punkt: Niemand wird mit mehrseitigen Berichten mit einer zufälligen Liste von Schwachstellen und einer Beschreibung ihrer Behebung arbeiten. Zunächst ist es notwendig, mit Kollegen zu kommunizieren und herauszufinden, was in dem Bericht enthalten sein sollte und wie es für sie bequemer ist, Daten zu empfangen. Einige Administratoren benötigen beispielsweise keine detaillierte Beschreibung der Sicherheitsanfälligkeit und nur Informationen zum Patch und einen Link dazu. Für einen anderen Spezialisten sind nur die Schwachstellen in der Netzwerkinfrastruktur wichtig.

Der zweite Punkt: Mit Berichterstattung meine ich nicht nur Papierberichte. Dies ist ein veraltetes Format zum Abrufen von Informationen und eines statischen Verlaufs. Eine Person erhält einen Bericht und kann keinen Einfluss darauf haben, wie die Daten in diesem Bericht dargestellt werden. Um den Bericht in die richtige Form zu bringen, muss der IT-Spezialist den Informationssicherheitsspezialisten kontaktieren und ihn bitten, den Bericht neu zu erstellen. Mit der Zeit treten neue Sicherheitslücken auf. Anstatt Berichte von Abteilung zu Abteilung zu übertragen, sollten Spezialisten in beiden Bereichen in der Lage sein, Daten online zu beobachten und dasselbe Bild zu sehen. Daher verwenden wir auf unserer Plattform dynamische Berichte in Form von benutzerdefinierten Dashboards.

Schritt 6: Priorisieren

Hier können Sie Folgendes tun:

1. Erstellen eines Repositorys mit goldenen Bildern von Systemen. Arbeiten Sie mit goldenen Bildern, überprüfen Sie sie fortlaufend auf Schwachstellen und korrigieren Sie die Konfigurationen. Dies kann mithilfe von Agenten erfolgen, die automatisch das Erscheinungsbild eines neuen Assets melden und Informationen zu seinen Schwachstellen bereitstellen.

2. Konzentrieren Sie sich auf die Vermögenswerte, die für das Unternehmen von entscheidender Bedeutung sind. Es gibt keine Organisation auf der Welt, die Schwachstellen auf einmal beheben kann. Das Beheben von Sicherheitslücken ist langwierig und sogar trostlos.

3. Verengung der Angriffsfläche. Reinigen Sie Ihre Infrastruktur von unnötiger Software, Diensten und schließen Sie unnötige Ports. Wir hatten kürzlich einen Fall mit einem Unternehmen, in dem ungefähr 40.000 Sicherheitslücken auf 40.000 Geräten gefunden wurden, die mit der alten Version des Mozilla-Browsers zusammenhängen. Wie sich später herausstellte, wurde Mozilla vor vielen Jahren in das goldene Bild eingeführt, niemand verwendet es, aber es ist die Quelle einer großen Anzahl von Schwachstellen. Als der Browser von Computern entfernt wurde (er stand sogar auf einigen Servern), verschwanden diese Zehntausende von Sicherheitslücken.

4. Ordnen Sie die Schwachstellen in einer Bedrohungsdatenbank ein. Berücksichtigen Sie nicht nur die Kritikalität der Sicherheitsanfälligkeit, sondern auch das Vorhandensein eines öffentlichen Exploits, Malware, Patches und externen Zugriffs auf das System mit der Sicherheitsanfälligkeit. Bewerten Sie die Auswirkungen dieser Sicherheitsanfälligkeit auf kritische Geschäftssysteme: Kann dies zu Datenverlust, Denial-of-Service usw. führen?

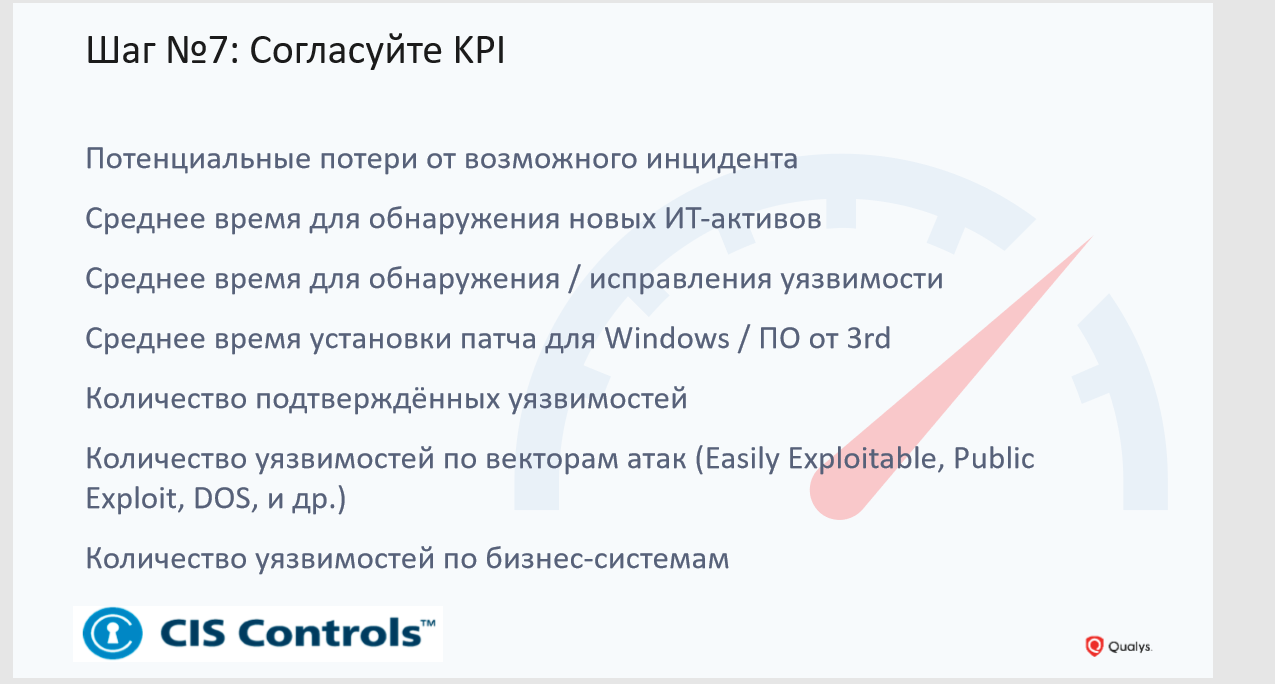

Schritt 7: KPI vereinbaren

Scannen Sie nicht, um zu scannen. Wenn mit den gefundenen Sicherheitslücken nichts passiert, wird dieser Scan zu einem nutzlosen Vorgang. Überlegen Sie, wie Sie die Ergebnisse bewerten, um zu verhindern, dass Schwachstellen zu einer Formalität werden. IS und IT sollten sich darüber einig sein, wie die Arbeit zur Beseitigung von Schwachstellen aufgebaut wird, wie oft Scans durchgeführt werden, Patches installiert werden usw.

Auf der Folie sehen Sie Beispiele für mögliche KPIs. Es gibt auch eine erweiterte Liste, die wir unseren Kunden empfehlen. Wenn es interessant ist, wenden Sie sich bitte an, ich werde diese Informationen mit Ihnen teilen.

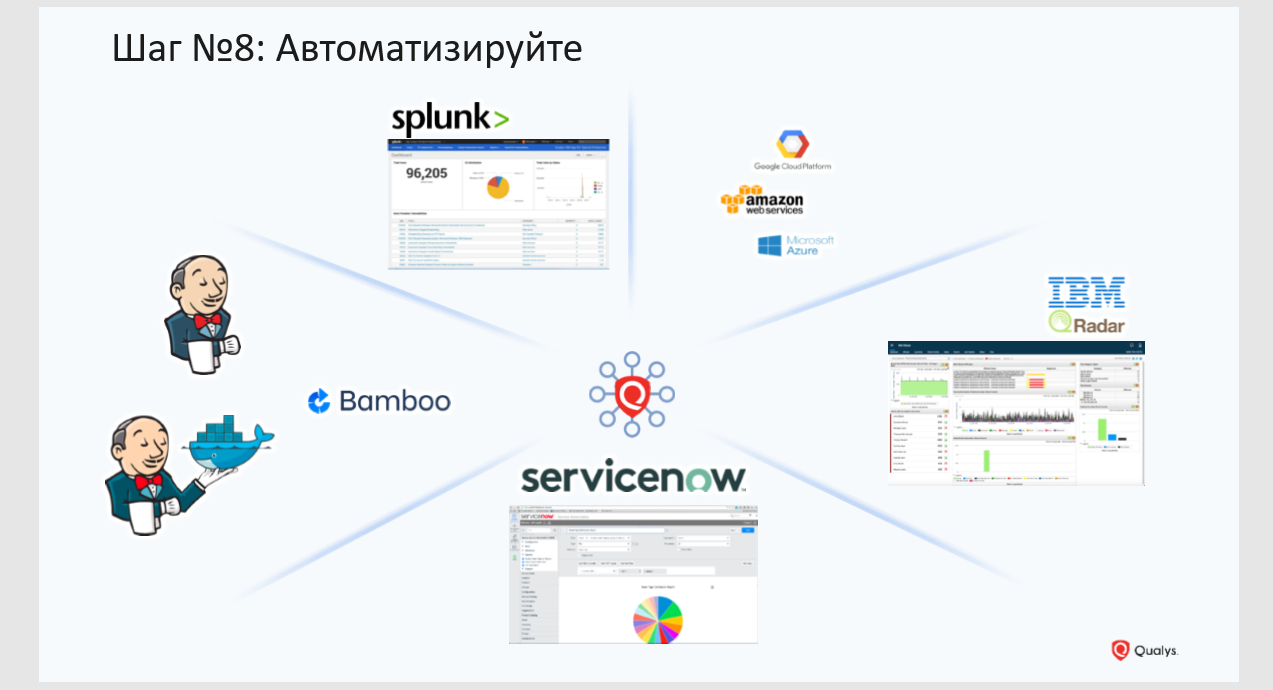

Schritt 8: Automatisieren

Zurück zum erneuten Scannen. Wir bei Qualys glauben, dass das Scannen nicht das Wichtigste ist, was heute beim Verwalten von Schwachstellen passieren kann, und dass es zunächst erforderlich ist, es so weit wie möglich zu automatisieren, damit es ohne die Beteiligung eines Spezialisten für Informationssicherheit durchgeführt werden kann. Heutzutage gibt es viele Tools, mit denen Sie dies tun können. Es reicht aus, dass sie eine offene API und die erforderliche Anzahl von Konnektoren haben.

Ein Beispiel, das ich gerne gebe, ist DevOps. Wenn Sie dort einen Schwachstellenscanner implementieren, können Sie DevOps einfach vergessen. Mit alten Technologien, die ein klassischer Scanner sind, werden Sie einfach nicht in diese Prozesse zugelassen. Entwickler werden nicht warten, bis Sie scannen und ihnen einen mehrseitigen, unbequemen Bericht geben. Entwickler erwarten, dass Schwachstelleninformationen in Form von Fehlerinformationen in ihrem Codeerstellungssystem vorliegen. Sicherheit sollte nahtlos in diese Prozesse integriert werden und nur eine Funktion sein, die von dem von Ihren Entwicklern verwendeten System automatisch aufgerufen wird.

Schritt 9: Konzentrieren Sie sich auf das Wesentliche

Konzentrieren Sie sich darauf, was Ihrem Unternehmen wirklich zugute kommt. Scans können automatisch erfolgen, Berichte können auch automatisch gesendet werden.

Konzentrieren Sie sich auf die Verbesserung von Prozessen, damit diese für alle Beteiligten flexibler und bequemer sind. Konzentrieren Sie sich darauf, sicherzustellen, dass die Sicherheit in alle Verträge mit Ihren Gegenparteien eingebettet ist, die beispielsweise Webanwendungen für Sie entwickeln.

Wenn Sie detailliertere Informationen zum Aufbau eines Schwachstellenmanagementprozesses in einem Unternehmen benötigen, wenden Sie sich bitte an mich und meine Kollegen. Ich helfe Ihnen gerne weiter.