Ransomware-Viren entwickeln sich wie andere Arten von Malware im Laufe der Jahre weiter - von einfachen Schließfächern, die den Benutzer am Betreten des Systems hinderten, bis hin zu „polizeilicher“ Ransomware, die uns wegen fiktiver Gesetzesverstöße vor Gericht gestellt hat, kamen wir zu Verschlüsselungsprogrammen. Diese Malware verschlüsselt Dateien auf Festplatten (oder ganzen Festplatten) und erfordert Lösegeld, nicht um den Zugriff auf das System wiederherzustellen, sondern weil Benutzerinformationen nicht gelöscht, in einem Darknet verkauft oder im Netzwerk öffentlich angezeigt werden. Darüber hinaus garantiert die Zahlung des Lösegeldes nicht den Erhalt eines Schlüssels zum Entschlüsseln von Dateien. Und nein, das ist noch nicht „schon vor hundert Jahren“, aber immer noch eine aktuelle Bedrohung.

Angesichts des Erfolgs von Hackern und der Rentabilität dieser Art von Angriffen glauben Experten, dass ihre Häufigkeit und ihr Einfallsreichtum in Zukunft nur noch zunehmen werden. Laut Cybersecurity Ventures haben Ransomware-Viren im Jahr 2016 Unternehmen etwa alle 40 Sekunden angegriffen, im Jahr 2019 alle 14 Sekunden und im Jahr 2021 wird die Häufigkeit in 11 Sekunden auf einen Angriff erhöht. Es ist anzumerken, dass das erforderliche Lösegeld (insbesondere bei gezielten Angriffen auf große Unternehmen oder die städtische Infrastruktur) in der Regel um ein Vielfaches geringer ist als der durch den Angriff verursachte Schaden. Der Angriff im Mai auf die Regierungsstrukturen von Baltimore, Maryland, USA, verursachte Schäden in Höhe von mehr als

18 Millionen US-

Dollar . Die Hacker forderten ein Lösegeld in Höhe von 76.000 US-

Dollar an Bitcoin-Äquivalenten. Und der

Angriff auf die Regierung von Atlanta , Georgia, im August 2018 kostete die Stadt 17 Millionen Dollar mit einem erforderlichen Lösegeld von 52 Tausend Dollar.

Die Spezialisten von Trend Micro haben Ransomware-Angriffe in den ersten Monaten des Jahres 2019 analysiert. In diesem Artikel werden wir über die wichtigsten Trends sprechen, die die Welt in der zweiten Hälfte erwarten.

Ransomware-Virus: ein kurzes Dossier

Die Bedeutung des Ransomware-Virus ergibt sich bereits aus seinem Namen: Hacker, die mit ihrer Hilfe drohen, vertrauliche oder wertvolle Informationen für den Benutzer zu zerstören (oder umgekehrt zu veröffentlichen), fordern ein Lösegeld für die Rückgabe des Zugriffs darauf. Für normale Benutzer ist ein solcher Angriff unangenehm, aber nicht kritisch: Die Gefahr, die Musiksammlung oder Urlaubsfotos in den letzten zehn Jahren zu verlieren, garantiert nicht die Zahlung eines Lösegelds.

Die Situation für Organisationen sieht völlig anders aus. Jede Minute Ausfallzeit kostet Geld, sodass der Verlust des Zugriffs auf das System, die Anwendungen oder Daten für ein modernes Unternehmen gleichbedeutend mit Verlusten ist. Aus diesem Grund hat sich der Fokus von Ransomware-Viren in den letzten Jahren allmählich vom Beschuss durch Viren auf eine geringere Aktivität und den Übergang zu gezielten Überfällen auf Organisationen in Bereichen verlagert, in denen die Chance auf ein Lösegeld und seine Größe am größten sind. Im Gegenzug bemühen sich Unternehmen, sich in zwei Hauptbereichen gegen Bedrohungen zu verteidigen: durch die Entwicklung von Möglichkeiten zur effektiven Wiederherstellung von Infrastruktur und Datenbanken nach Angriffen sowie durch die Einführung fortschrittlicherer Cyber-Abwehrsysteme, die Malware rechtzeitig erkennen und zerstören.

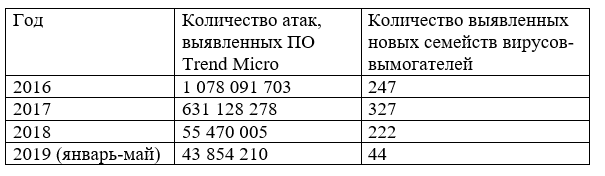

Um auf dem neuesten Stand zu bleiben und neue Lösungen und Technologien zur Bekämpfung von Malware zu entwickeln, analysiert Trend Micro ständig die Ergebnisse seiner Cybersicherheitssysteme. Laut Trend Micro

Smart Protection Network sieht die Situation mit Ransomware-Viren in den letzten Jahren folgendermaßen aus:

Opferauswahl im Jahr 2019

In diesem Jahr haben Cyberkriminelle eindeutig begonnen, bei der Auswahl der Opfer vorsichtiger vorzugehen: Ihr Ziel sind Organisationen, die schlechter geschützt sind und bereit sind, eine große Summe für die schnelle Wiederherstellung normaler Aktivitäten zu zahlen. Aus diesem Grund wurden seit Anfang des Jahres mehrere Angriffe auf Regierungsstrukturen und die Verwaltung von Großstädten verzeichnet, darunter Lake City (Lösegeld - 530.000 US-Dollar) und Riviera Beach (Lösegeld - 600.000 US-Dollar)

im US-

Bundesstaat Florida .

In der Industrie sehen die Hauptangriffsvektoren folgendermaßen aus:

- 27% - Regierungsbehörden;

- 20% - Produktion;

- 14% - Gesundheitsversorgung;

- 6% - Einzelhandel;

- 5% - Bildung.

Häufig verwenden Cyberkriminelle die OSINT-Methode (Suchen und Sammeln von Informationen aus öffentlichen Quellen), um sich auf einen Angriff vorzubereiten und dessen Rentabilität zu bewerten. Durch das Sammeln von Informationen verstehen sie das Geschäftsmodell des Unternehmens und die Reputationsrisiken, die durch einen Angriff entstehen können, besser. Hacker suchen auch nach den wichtigsten Systemen und Subsystemen, die mithilfe von Ransomware-Viren vollständig isoliert oder deaktiviert werden können - dies erhöht die Wahrscheinlichkeit eines Lösegelds. Last but not least wird der Zustand der Cybersicherheitssysteme bewertet: Es macht keinen Sinn, einen Angriff auf ein Unternehmen zu starten, dessen IT-Spezialisten ihn höchstwahrscheinlich abwehren.

In der zweiten Jahreshälfte 2019 wird dieser Trend weiterhin relevant sein. Hacker werden neue Tätigkeitsbereiche finden, in denen Störungen von Geschäftsprozessen zu maximalen Verlusten führen (z. B. Verkehr, wichtige Infrastruktur, Energie).

Penetrations- und Infektionsmethoden

Auch in diesem Bereich finden ständig Änderungen statt. Die beliebtesten Tools sind Phishing, böswillige Werbung auf Websites und infizierten Webseiten sowie Exploits. Gleichzeitig ist der Haupt- "Komplize" der Angriffe immer noch der Benutzer-Mitarbeiter, der diese Websites öffnet und Dateien über Links oder per E-Mail herunterlädt, was zu einer weiteren Infektion des gesamten Netzwerks der Organisation führt.

In der zweiten Hälfte des Jahres 2019 werden diese Tools jedoch hinzugefügt:

- aktivere Nutzung von Angriffen mithilfe von Social Engineering (ein Angriff, bei dem das Opfer freiwillig die für den Hacker erforderlichen Aktionen ausführt oder Informationen bereitstellt, beispielsweise unter der Voraussetzung, dass er mit einem Vertreter des Managements oder Kunden der Organisation kommuniziert), was die Erfassung von Informationen über Mitarbeiter aus öffentlichen Quellen vereinfacht;

- die Verwendung gestohlener Anmeldeinformationen, z. B. Anmeldungen und Kennwörter von Remoteverwaltungssystemen, die im Darknet erworben werden können;

- physisches Hacken und Eindringen, wodurch Hacker kritische Systeme vor Ort lokalisieren und das Sicherheitssystem neutralisieren können.

Techniken zur Verschleierung von Angriffen

Dank der Entwicklung von Cybersicherheitssystemen, zu denen auch Trend Micro beiträgt, ist die Entdeckung der klassischen Ransomware-Virusfamilien in letzter Zeit viel einfacher geworden. Technologien für maschinelles Lernen und Verhaltensanalyse helfen dabei, Malware zu erkennen, noch bevor sie in das System gelangt. Daher müssen Hacker alternative Methoden entwickeln, um Angriffe zu verbergen.

Experten auf dem Gebiet der IT-Sicherheit und neuer Technologien von Cyberkriminellen sind sie bereits bekannt. Sie zielen darauf ab, Sandboxen für die Analyse verdächtiger Dateien und maschineller Lernsysteme zu neutralisieren, dateifreie Malware zu entwickeln und infizierte lizenzierte Software zu verwenden, einschließlich Software von Cybersicherheitsanbietern und verschiedenen Remote-Diensten mit Zugriff auf das Netzwerk der Organisation.

Schlussfolgerungen und Empfehlungen

Generell kann man sagen, dass in der zweiten Jahreshälfte 2019 eine hohe Wahrscheinlichkeit für gezielte Angriffe auf große Organisationen besteht, die in der Lage sind, Cyberkriminellen ein hohes Lösegeld zu zahlen. Gleichzeitig entwickeln Hacker Hacking-Lösungen und Malware nicht immer selbst. Einige von ihnen, zum Beispiel das berüchtigte GandCrab-Team, das

den Betrieb bereits

eingestellt hat und rund 150 Millionen US-Dollar verdient hat, arbeiten weiterhin im Rahmen des RaaS-Programms (Ransomware-as-a-Service oder Ransomware-as-a-Service), ähnlich wie Virenschutzprogramme und Cyber-Schutzsysteme). Das heißt, nicht nur ihre Schöpfer, sondern auch „Mieter“ sind in diesem Jahr mit dem Vertrieb erfolgreicher Ransomware und Krypto-Schließfächer beschäftigt.

Unter solchen Umständen müssen Unternehmen ihre Cybersicherheitssysteme und Datenwiederherstellungsschemata im Falle eines Angriffs ständig aktualisieren, da der einzige wirksame Weg, um mit Ransomware-Viren umzugehen, darin besteht, kein Lösegeld zu zahlen und ihren Autoren eine Gewinnquelle zu entziehen.