Die letzte Woche war geprägt von mindestens zwei hochkarätigen Ereignissen im Bereich der Informationssicherheit. Zum ersten Mal seit langer Zeit ist Jailbreak für aktuelle Apple iPhone-Modelle mit der neuesten iOS 12.4-Firmware verfügbar (

Nachrichten ,

Post auf dem Hub). Jailbreak nutzt eine Sicherheitsanfälligkeit aus, die in iOS 12.3 geschlossen wurde, aber anscheinend in der neuesten Version 12.4 versehentlich wieder "geöffnet" wurde.

Es wurde eine Version des VLC 3.0.8-Videoplayers veröffentlicht, in der mehrere schwerwiegende Sicherheitslücken geschlossen sind (

Nachrichten ), einschließlich solcher, die die Ausführung von beliebigem Code beim Öffnen einer vorbereiteten .MKV-Datei sicherstellen. Es ist bemerkenswert, dass Ende Juli auch schwerwiegende Sicherheitslücken

gemeldet wurden , die auch mit der MKV-Verarbeitung zusammenhängen. Diese Probleme erwiesen sich jedoch letztendlich als eine Erfindung der Vorstellungskraft des Forschers und der seltsamen Konfiguration seines Computers. Aber neue Schwachstellen sind real.

Aber heute werden wir nicht darüber sprechen, sondern über Passwörter. Google fasste die ersten Ergebnisse der Verwendung der Password Checkup-Erweiterung für den Chrome-Browser zusammen und teilte (

Nachrichten , der ursprüngliche

Blog-Beitrag ) interessante Statistiken mit: Nur ein Viertel der Passwörter wird in neue geändert, selbst wenn der Nutzer über ein Leck informiert wird. Gleichzeitig werden wir neue Versuche von Spammern in Betracht ziehen, den Nutzer zu erreichen, diesmal über Google Drive.

Die

Password Checkup-Erweiterung für den Chrome-Browser wurde im Februar dieses Jahres von Google veröffentlicht. Letzte Woche teilten Google-Experten die ersten Ergebnisse ihrer Arbeit mit. Die Erweiterung vergleicht alle vom Benutzer eingegebenen Kennwörter mit der Leckdatenbank. Sie können Ihre E-Mails (und in jüngerer Zeit Ihr Passwort) manuell

abrufen , z. B. auf einer der bekanntesten

undichten Ressourcen -

HaveIBeenPwned Troy Hunt. Die Erweiterung automatisiert diesen Vorgang und benachrichtigt Sie über ein Kennwort oder ein Login-Kennwort-Paar, das sich bereits in der Datenbank befindet.

Wie werden unsere Passwörter veröffentlicht? Es gibt zwei Möglichkeiten: Phishing oder Malware-Infektion, wenn Ihnen das Passwort persönlich gestohlen wird, oder Hacken der von Ihnen verwendeten Website oder des von Ihnen verwendeten Dienstes. Die gestohlenen Passwörter fallen auf den Schwarzmarkt für persönliche Informationen über Benutzer und befinden sich früher oder später in einem offenen oder bedingt offenen Zugang. Google kriecht mit einer riesigen Datenbank mit Lecks von 4 Milliarden Datensätzen. Troy Hunt hat zum Zeitpunkt der Veröffentlichung 8,4 Milliarden Datensätze gespeichert. Es gibt viele Duplikate und Fehler bei solchen Lecks, aber angesichts der massiven Hacks beliebter Dienste (von LinkedIn bis Yahoo, von Dropbox bis zu Tausenden von Foren) können wir davon ausgehen, dass alle unsere Passwörter vor fünf Jahren schon lange gemeinfrei waren.

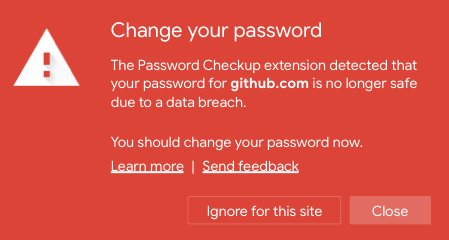

Wenn Sie die Anmeldung mit einem durchgesickerten Kennwort ermitteln, zeigt die Chrome-Erweiterung eine Warnung an, meldet die URL der Site, auf der das unsichere Kennwort verwendet wurde, und empfiehlt, es zu ändern. Wie sind Passwörter in der Erweiterung selbst sicher? Es ist nicht sehr klar, dass es keine separate Datenschutzrichtlinie für die Passwortüberprüfung gibt. Es wird jedoch betont, dass Statistiken über den Betrieb der Erweiterung nur anonym erfasst werden. Troy Hunt hat einen "paranoiden" Modus - im Webdienst wird nur ein Hash an die Site gesendet, um das Kennwort für die Leckdatenbank zu überprüfen. Sie können jedoch auch die Hash-Kennwortdatenbank herunterladen und offline überprüfen.

Und hier ist, was anonyme Statistiken von Google gesammelt. In nur sechs Monaten nutzten 650.000 Benutzer die Erweiterung. Eine gute Auswahl, aber Sie müssen verstehen, dass dies unter all den zig Millionen Nutzern des Google Chrome-Browsers ein Tropfen auf den heißen Stein ist. In der Statistik kann es daher zu einem „Überlebensfehler“ kommen - nur diejenigen, die sich bereits um ihre Sicherheit kümmern, haben eine Verlängerung vorgenommen, sodass es weniger „positive“ Ergebnisse geben kann. Insgesamt wurden 21 Millionen eindeutige Login-Passwort-Kombinationen für 746.000 Websites überprüft. Von diesen wurden 316.000 als unsicher eingestuft, dh eineinhalb Prozent der Gesamtzahl.

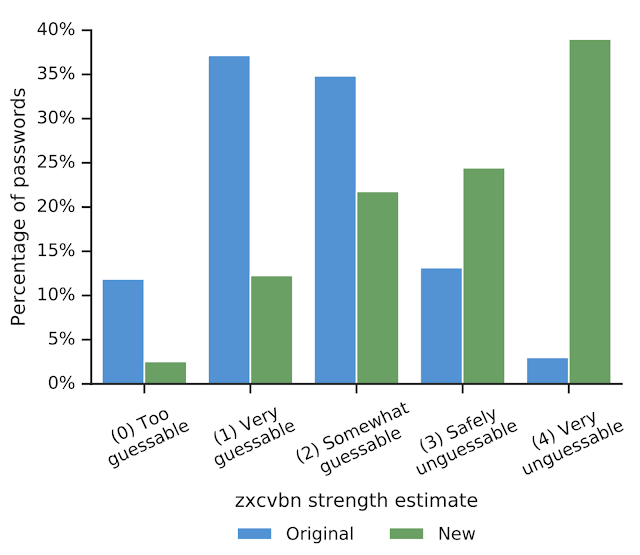

Nur in 26% der Fälle von mehr als 300.000 Vorgängen haben Benutzer beschlossen, das Kennwort zu ändern. 60% der Passwörter wurden durch ausreichend starke ersetzt - solche, die durch Brute Force oder Wörterbücher schwer auszuwählen sind. Es besteht die Tendenz, die Qualität von Passwörtern zu verbessern. Die obige Grafik zeigt, dass die alten Passwörter (die ersetzt werden müssen) viel häufiger einfach waren. Neu (was ersetzt wurde) war in den meisten Fällen schwieriger. Die vollständigen Ergebnisse der Studie werden

hier veröffentlicht . Dort wird auch die relative Anonymität des Dienstes bestätigt: Auf der Google-Seite wurde nur mit Hash-Passwörtern gearbeitet, und der Domain-Name wurde bei Verwendung einer E-Mail-Adresse von den Anmeldungen abgeschnitten.

Mit der Erweiterung Password Checkup können Sie bewerten, wie Ihre eigenen Passwörter verloren gehen. Es ist jedoch keine Lösung zum Schutz vor zukünftigen Lecks, da das Problem der Wiederverwendung von Passwörtern weiterhin besteht. Eine wirklich funktionierende Lösung ist ein Passwort-Manager, der zufällige und komplexe Passwörter für jede Site einzeln generiert. Einige Kennwortmanager beginnen auch, Leckdatenbanken zu verwenden: In diesem Fall werden Sie schnell feststellen, dass eines der Einmalkennwörter gestohlen wurde, und Sie können problemlos nur dieses und nicht alle Kennwörter auf allen Servern gleichzeitig ersetzen.

Google Drive SpamSpammer suchen weiterhin nach neuen Wegen, um in Ihre Telefone und Postfächer einzudringen, während sie häufig gemeinsame Netzwerkdienste nutzen. Wir haben kürzlich über eine Spam-Übermittlungsmethode geschrieben, indem wir ein Ereignis im Google-Kalender erstellt haben. In diesem Fall kann die ursprüngliche Nachricht vom GMail-Spamfilter gefiltert werden. Mit den Standardkalendereinstellungen erhalten Sie jedoch weiterhin eine telefonische Benachrichtigung (manchmal um drei Uhr morgens). Heute werden wir über Spam durch Dateifreigabe sprechen.

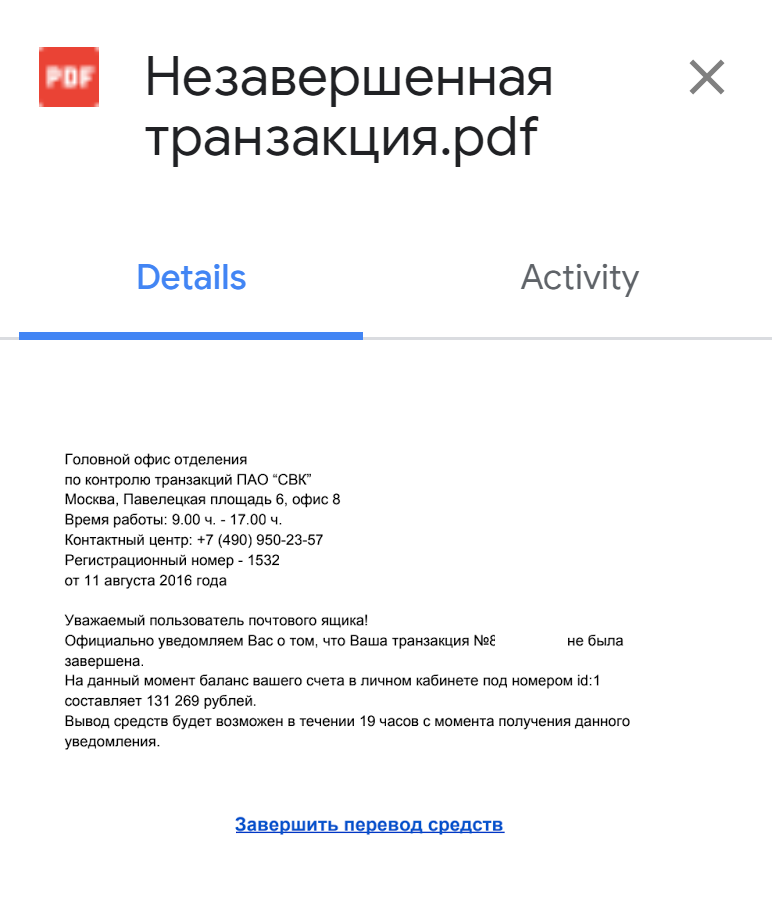

Google Drive und ähnliche Dienste für böswillige Angriffe werden seit langem verwendet. Die ursprüngliche Taktik bestand darin, Seiten mit beliebten Keywords zu erstellen, die aufgrund des hohen Vertrauens von Suchmaschinen in Google Drive in die obersten Zeilen der Suchergebnisse fielen. Es gibt jedoch eine alternative Möglichkeit: Sie können ein Dokument für eine große Anzahl von Nutzern von Google-Diensten freigeben (E-Mails aus Spam-Datenbanken entnehmen) und bereits im Dokument selbst einen Link zu einer böswilligen, Phishing- oder betrügerischen Website einfügen. Es sieht ungefähr so aus:

Das Dokument wird nicht nur in der Liste der für Ihr Konto freigegebenen Dokumente angezeigt. Wenn die Google Drive-Anwendung auf dem Telefon installiert ist (und normalerweise dort installiert ist), wird auch eine Benachrichtigung an das Smartphone gesendet. Die einzige Möglichkeit, Benachrichtigungen zu entfernen, besteht darin, sie für die Google Drive-App auf Ihrem Telefon zu deaktivieren. In der Google Drive-Oberfläche können Sie nur das Duplizieren von Benachrichtigungen in der E-Mail deaktivieren. Dies kann jedoch den Workflow mit legitimen Kontakten unterbrechen. Und GMail selbst blockiert Spam-Benachrichtigungen recht erfolgreich.

Sie können Spam überleben. Das Problem ist, dass für gezielte Angriffe genau dieselbe Methode verwendet wird. Ein Artikel auf der Bleeping Computer-Website (

Nachrichten ,

Quelle ) enthält Beispiele für böswillige Angriffe, die sowohl Google Drive als auch beispielsweise den WeTransfer-Dateifreigabedienst verwenden. Alles ist einfach: Wir erstellen ein Dokument (angeblich eine Vorlage für einen wichtigen Arbeitsbrief) und senden es im Auftrag eines großen Chefs im Unternehmen an seine Untergebenen. Das Dokument verfügt über einen Link (getarnt als "Änderungen vornehmen" oder "Dokument aktualisieren"), der entweder zu einer Phishing-Site oder zu einer Seite mit schädlichem Inhalt führt.

Eine eng abgestimmte Kampagne durchbricht mit größerer Wahrscheinlichkeit den Spamfilter des Unternehmens, und Mitarbeiter, die an die Arbeit mit Cloud-Diensten gewöhnt sind, bemerken den Haken möglicherweise nicht. Und ein solches Szenario kann einfach nicht blockiert werden. Eine Kombination von Maßnahmen ist erforderlich: ein genau abgestimmter Spamfilter, Schulung der Mitarbeiter und Schutz vor Malware. Übrigens kann massiver Spam über Google Text & Tabellen nicht nur von eintägigen Konten, sondern auch von Nutzern, die ziemlich real aussehen, gesendet werden (und die Möglichkeit haben, die Filter zu durchbrechen). Wenn Ihr Google-Kontokennwort (Microsoft, Zoho usw.) gemäß dem am Anfang des Beitrags beschriebenen Skript durchgesickert ist, kann Ihr Konto zusätzlich zu allen anderen Problemen für solche dunklen Dinge verwendet werden.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht immer mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.