Ich werde mit einigen Zahlen beginnen:

- 80% der erfolgreichen Angriffe beginnen mit Phishing (und jemand glaubt, dass 95% vollständig sind)

- 10% der Alarme in den meisten SOCs beziehen sich auf Phishing-Angriffe

- Erfolgsquote für Phishing-Links - 21%

- Download / Start-Bewertung von böswilligen Anhängen - 11%

All dies deutet darauf hin, dass Phishing eine der Hauptursachen für viele Vorfälle bleibt und für viele Spezialisten für Informationssicherheit eine Problemquelle darstellt. Gleichzeitig wird Phishing oft unterschätzt und der Kampf dagegen ist ziemlich fragmentiert. Aus diesem Grund haben wir beschlossen, eine Checkliste zu erstellen, die eine Reihe von organisatorischen und technischen Maßnahmen zur Bekämpfung dieser Cyber-Bedrohung beschreibt.

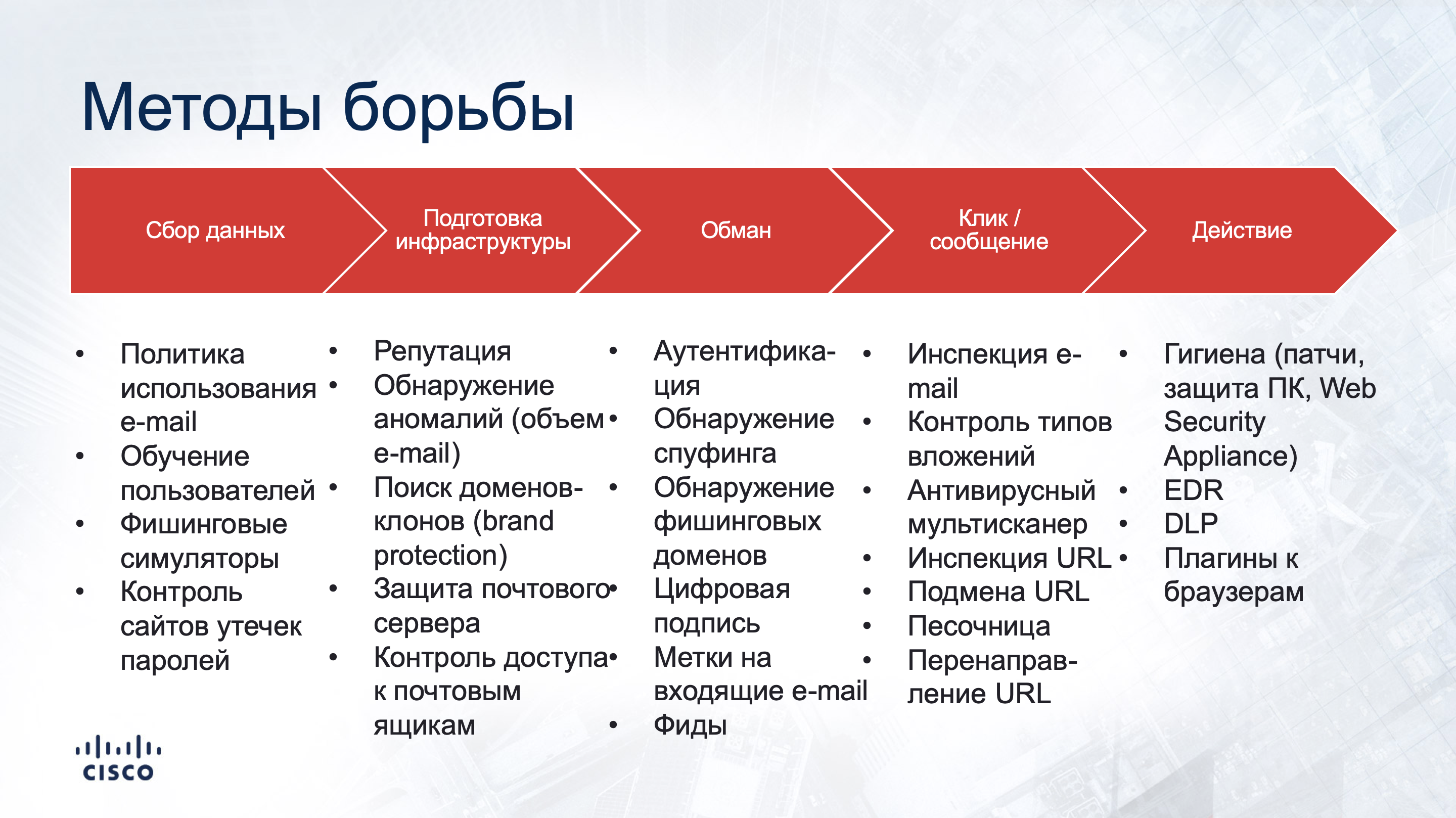

Ich würde 5 Maßnahmen zum Schutz vor Phishing-Angriffen herausgreifen, die in jedem Unternehmen implementiert werden müssen:

- Das Studium der Information. Welche Ihrer Benutzer haben ihre Kontaktdaten in sozialen Netzwerken oder in anderen Quellen angegeben? Mit der Erfassung dieser Daten beginnt ein Phishing-Angriff. Warten Sie daher nicht darauf, dass die Angreifer dies tun, sondern finden Sie heraus, wie Ihr Unternehmen aus Sicht der Angreifer aussieht.

- Mitarbeiterschulung und Sensibilisierung. Da sich Phishing an Benutzer richtet, die keine Erfahrung mit Informationssicherheit haben, sollten wir mit ihnen den Kampf gegen Phishing beginnen. Und obwohl dies keinen vollständigen Schutz garantiert, schützt es sie vor einfachen Fehlern, mit denen schwerwiegende Zwischenfälle beginnen.

- Grundlegende Schutzmaßnahmen. Bevor Sie Mittel zum Schutz vor Phishing-Angriffen kaufen und implementieren, sollten Sie zunächst grundlegende Sicherheitsmechanismen einbeziehen, von denen viele in Mailserver und -dienste, E-Mail-Clients und Browser integriert sind.

- Erweiterte Schutzmaßnahmen. Da Phishing sehr kompliziert sein kann und grundlegende Maßnahmen nicht immer gespeichert werden, benötigen Sie möglicherweise erweiterte Schutzmaßnahmen, die einen Phishing-Angriff in verschiedenen Phasen erkennen und neutralisieren - vom Betreten einer Mailbox über das Klicken auf einen Phishing-Link bis hin zum Versuch, eine Workstation zu infizieren oder mit ihr zu kommunizieren Team-Server.

- Die Ausrichtung des Prozesses. Schließlich ist es notwendig, geeignete Prozesse aufzubauen, um von episodischen Schutzmaßnahmen zu einer ganzheitlichen Verteidigungsstrategie überzugehen.

Analysieren Sie Informationen über Sie

- Überprüfen Sie die sozialen Netzwerke und Seiten Ihrer Mitarbeiter, die ihre Kontaktdaten angeben können, die von Cyberkriminellen verwendet werden. Wenn dies aus offiziellen Gründen nicht erforderlich ist, ist es besser, solche Informationen nicht zu veröffentlichen.

- Verwenden Sie spezielle Tools (z. B. TheHarvester oder das in Kali Linux enthaltene Dienstprogramm zum Wiederherstellen ), um „mit den Augen eines Hackers zu sehen“, welche Kontaktinformationen aus dem Internet abgerufen werden können.

- Überprüfen Sie typosquatting Domänen mit speziellen Dienstprogrammen (z. B. URLcrazy ) oder Cloud-Diensten (z. B. Cisco Umbrella Investigate ).

Schulung und Sensibilisierung

- Trainieren Sie Nicht-UIB-Mitarbeiter in Phishing- und Social-Engineering-Fragen und bringen Sie ihnen bei, auf die Anzeichen von Phishing-Nachrichten und Websites zu achten (Sie können beispielsweise den einfachen Aufmerksamkeitstest auf der Cisco Umbrella- Website verwenden).

- Bieten Sie IS-Mitarbeitern Schulungen zu den Methoden zur Organisation von Phishing-Unternehmen an (siehe beispielsweise den Eintrag zum Cisco Phishing Defense Virtual Summit ).

- Bringen Sie normalen Benutzern bei, alle verdächtigen oder explizit bösartigen Nachrichten, die vom Sicherheitssystem übersehen wurden, an den IS-Dienst umzuleiten.

- Implementieren Sie ein System zur Computerschulung für Mitarbeiter.

- Führen Sie regelmäßige Phishing-Simulationen mit gekaufter oder kostenloser Software (z. B. Gophish ) durch oder lagern Sie diesen Service aus.

- Nehmen Sie das Thema Schutz vor Phishing in ein Sensibilisierungsprogramm für Mitarbeiter auf (z. B. durch Verwendung von Postern, Bildschirmschonern, Gamification, Briefpapier usw.).

- Informieren Sie Kunden und Partner gegebenenfalls über Phishing-Angriffe und die wichtigsten Möglichkeiten, diese zu bekämpfen (insbesondere, wenn die Gesetzgebung dies vorschreibt, wie es Finanzinstitute in Russland benötigen).

Technische Maßnahmen: grundlegend

- Konfigurieren Sie die Anti-Phishing-Funktionen von Mailservern, einschließlich Cloud-basierter Mail-Dienste (z. B. Office 365) und Clients.

- Aktualisieren Sie regelmäßig die System- und Anwendungssoftware, einschließlich Browser-Plug-Ins und Betriebssysteme, um Schwachstellen zu beseitigen, die bei Phishing-Angriffen ausgenutzt werden könnten.

- Konfigurieren Sie Browser zum Schutz vor Besuchen in Phishing-Domänen (aufgrund integrierter Funktionen oder zusätzlicher Plug-Ins).

- Aktivieren Sie auf Ihrem Mail-Gateway SPF (Sender Policy Framework), mit dem Sie die IP-Adresse des externen Absenders (nur den Absenderhost, nicht die Nachricht selbst) auf eingehende Nachrichten überprüfen können.

- Aktivieren Sie DKIM (Domain Keys Identified Mail) auf Ihrem Mail-Gateway, das die interne Absenderidentifikation (für ausgehende Nachrichten) bereitstellt.

- Aktivieren Sie auf Ihrem Mail-Gateway DMARC (Domain-based Message Authentication, Reporting and Conformance), um zu verhindern, dass Nachrichten von legitimen Absendern gesendet werden.

- Aktivieren Sie auf Ihrem Mail-Gateway DANE (DNS-basierte Authentifizierung benannter Entitäten), mit der Sie Angriffe "Mann in der Mitte" innerhalb der Interaktion über das TLS-Protokoll verarbeiten können.

Technische Maßnahmen: fortgeschritten

- Implementieren Sie ein Mittel zum Schutz vor Phishing-Angriffen in E-Mails (z. B. Cisco E-Mail-Sicherheit ), einschließlich verschiedener Schutzmaßnahmen (Reputationsanalyse, Antivirenscanner, Kontrolle von Anhangstypen, Erkennung von Anomalien, Spoofing-Erkennung, URL-Überprüfung in Links, Sandbox usw.). p.).

- Installieren Sie Sicherheitsfunktionen auf Ihrem PC (z. B. Cisco AMP for Endpoint ) oder auf mobilen Geräten (z. B. Cisco Security Connector ), um sich vor bösartigem Code zu schützen, der infolge eines erfolgreichen Phishing-Angriffs auf dem Endgerät installiert wurde.

- Abonnieren Sie Threat Intelligence-Feeds, um aktuelle Informationen zu Phishing-Domänen (z. B. Cisco Threat Grid oder SpamCop ) zu erhalten.

- Verwenden Sie die API, um Domänen / Absender in verschiedenen Threat Intelligence-Diensten (z. B. Cisco Threat Grid , Cisco Umbrella usw.) zu überprüfen.

- Filtern Sie die Kommunikation mit C2 nach verschiedenen Protokollen - DNS (z. B. mit Cisco Umbrella ), HTTP / HTTPS (z. B. mit Cisco Firepower NGFW oder Cisco Web Security ) oder anderen Protokollen (z. B. mit Cisco Stealthwatch ).

- Verfolgen Sie die Interaktion mit dem Web, um Klicks auf Links in Nachrichten, Malware-Downloads beim Starten von Anhängen oder das Blockieren von Phishing über soziale Netzwerke zu steuern.

- Verwenden Sie Plug-Ins für E-Mail-Clients, um die Interaktion mit einem Sicherheitsdienst oder Hersteller zu automatisieren, falls vom Sicherheitssystem übersehene Phishing-Nachrichten erkannt werden (z. B. das Cisco E-Mail-Sicherheits-Plugin für Outlook ).

- Integrieren Sie ein dynamisches Dateianalysesystem (Sandbox) in ein E-Mail-Schutzsystem, um E-Mail-Anhänge (z. B. Cisco Threat Grid ) zu steuern.

- Integrieren Sie Ihr Security Monitoring Center (SOC) oder Vorfalluntersuchungssystem (z. B. Cisco Threat Response ) in ein E-Mail-Schutzsystem, um schnell auf Phishing-Angriffe zu reagieren.

Die Prozesse

- Entwickeln Sie ein Verfahren für die Zusammenarbeit mit Kunden oder anderen Personen, die die Entdeckung von Taipskotting-Domänen oder Klondomänen beanspruchen.

- Entwickeln Sie ein Playbook zum Überwachen von Tippfehlern oder Klonen von Domänen, einschließlich der Beantwortung dieser.

- Entwickeln Sie ein Playbook zur Überwachung von Phishing-Angriffen, einschließlich der Reaktion darauf.

- Entwicklung von Vorschriften und Benachrichtigungsvorlagen für FinCERT (für Finanzinstitute) und State SOPKA (für KII-Probanden) zu Phishing-Angriffen.

- Untersuchen Sie Phishing-Domänen (z. B. mithilfe von Cisco Umbrella Investigate), um Informationen zu neuen Phishing-Domänen zu erhalten, die möglicherweise in Zukunft verwendet werden.

- Entwickeln Sie Regeln für die Interaktion mit autorisierten Organisationen (z. B. FinCERT oder NCCSC) zur Trennung von Phishing-Domänen.

- Entwicklung eines Indikatorensystems zur Bewertung der Wirksamkeit des Phishing-Schutzes.

- Entwickeln Sie ein Anti-Phishing-Schutz-Berichtssystem und verfolgen Sie dessen Dynamik.

- Organisieren Sie regelmäßige Cyber-Bestellungen zum Schutz vor Phishing für Ihre Mitarbeiter.

- Entwickeln Sie eine E-Mail-Richtlinie für Ihr Unternehmen.

Je vollständiger diese Checkliste implementiert ist, desto wirksamer ist Ihr Schutz vor Phishing.