Hinweis perev. : Wenn Sie sich über die Sicherheit in einer Kubernetes-basierten Infrastruktur wundern, ist dieser großartige Sysdig-Test ein guter Ausgangspunkt für einen kurzen Einblick in die aktuellen Lösungen von heute. Es umfasst integrierte Systeme von bekannten Marktteilnehmern und viel bescheidenere Dienstprogramme, die dieses oder jenes Problem schließen. Und wie immer werden wir uns in den Kommentaren über Ihre Erfahrungen mit diesen Tools freuen und Links zu anderen Projekten sehen.Kubernetes Sicherheitssoftwareprodukte ... es gibt so viele, und jedes hat seine eigenen Ziele, seinen eigenen Umfang und seine eigenen Lizenzen.

Aus diesem Grund haben wir uns entschlossen, diese Liste zu erstellen und sowohl offene Projekte als auch kommerzielle Plattformen verschiedener Lieferanten darin aufzunehmen. Wir hoffen, dass es Ihnen dabei hilft, diejenigen auszuwählen, die am interessantesten sind und je nach den spezifischen Sicherheitsanforderungen von Kubernetes in die richtige Richtung gesendet werden.

Kategorien

Um die Navigation durch die Liste zu vereinfachen, sind die Werkzeuge in Hauptfunktionen und Anwendungsbereiche unterteilt. Die folgenden Abschnitte haben sich herausgestellt:

- Kubernetes Bildscannen und statische Analyse;

- Sicherheitslaufzeit;

- Kubernetes Netzwerksicherheit;

- Verbreitung von Bildern und Verwaltung von Geheimnissen;

- Kubernetes Sicherheitsaudit;

- Umfassende kommerzielle Produkte.

Kommen wir zur Sache:

Kubernetes Bildscan

Anker

- Website: anchorore.com

- Lizenz: kostenloses (Apache) und kommerzielles Angebot

Das Anchore-Paket analysiert Container-Images und ermöglicht es Ihnen, Sicherheitsüberprüfungen basierend auf benutzerdefinierten Richtlinien durchzuführen.

Zusätzlich zum üblichen Scannen von Container-Images auf bekannte Schwachstellen aus der CVE-Datenbank führt Anchore im Rahmen der Scan-Richtlinie viele zusätzliche Überprüfungen durch: Es überprüft Dockerfile, Verlust von Anmeldeinformationen, Pakete verwendeter Programmiersprachen (npm, maven usw.), Softwarelizenzen und vieles mehr .

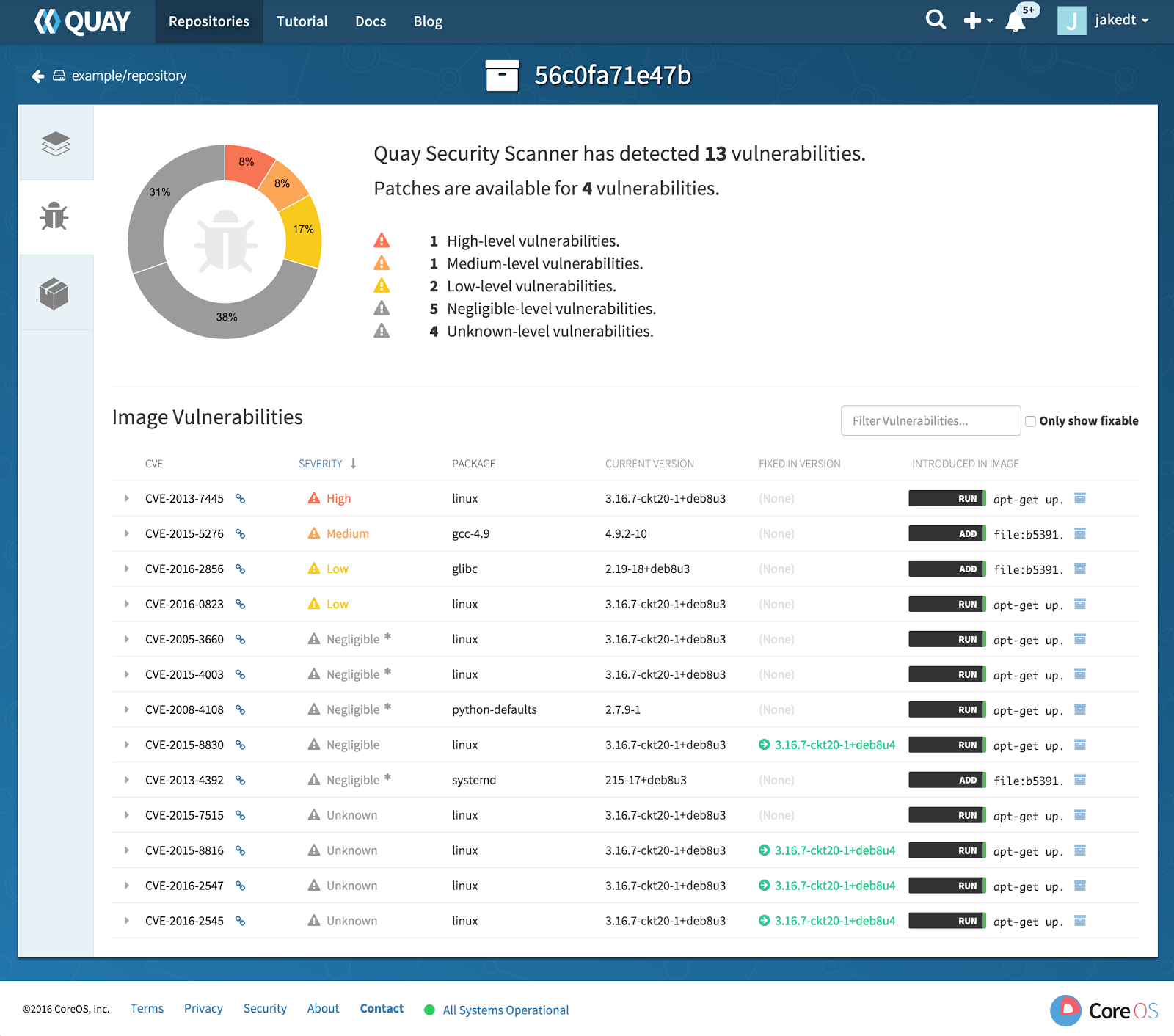

Clair

Clair war eines der ersten Open Source-Projekte, das Bilder scannte. Es ist weithin als Sicherheitsscanner bekannt, der der Quay-Image-Registrierung zugrunde liegt

(ebenfalls von CoreOS - ca. Transl. ) . Clair kann CVE-Informationen aus einer Vielzahl von Quellen sammeln, einschließlich Listen von Linux-spezifischen Schwachstellen, die von Debian-, Red Hat- oder Ubuntu-Sicherheitsteams verwaltet werden.

Im Gegensatz zu Anchore befasst sich Clair hauptsächlich mit der Suche nach Sicherheitslücken und der Zuordnung von Daten zu CVE. Das Produkt bietet Benutzern jedoch einige Optionen zum Erweitern von Funktionen mithilfe von Plug-In-Treibern.

Dagda

Dagda führt eine statische Analyse von Container-Images auf bekannte Schwachstellen, Trojaner, Viren, Malware und andere Bedrohungen durch.

Von anderen ähnlichen Tools unterscheidet sich das Dagda-Paket durch zwei bemerkenswerte Merkmale:

- Es lässt sich perfekt in ClamAV integrieren und fungiert nicht nur als Tool zum Scannen von Containerbildern, sondern auch als Antivirus.

- Es bietet auch Laufzeitschutz, indem es Echtzeitereignisse vom Docker-Daemon empfängt und in Falco integriert (siehe unten) , um Sicherheitsereignisse zu erfassen, während der Container ausgeführt wird.

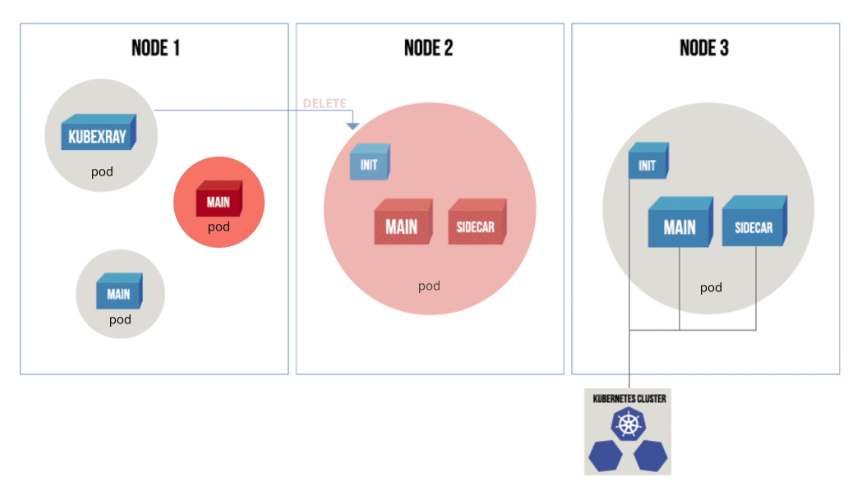

Kubexray

KubeXray „lauscht“ auf Kubernetes API-Serverereignisse und verwendet Metadaten von JFrog Xray, um sicherzustellen, dass nur Pods gestartet werden, die der aktuellen Richtlinie entsprechen.

KubeXray überprüft nicht nur neue oder aktualisierte Container in der Bereitstellung (ähnlich dem Zulassungscontroller in Kubernetes), sondern überprüft auch dynamisch Arbeitscontainer auf die Einhaltung neuer Sicherheitsrichtlinien und entfernt Ressourcen, die auf anfällige Images verweisen.

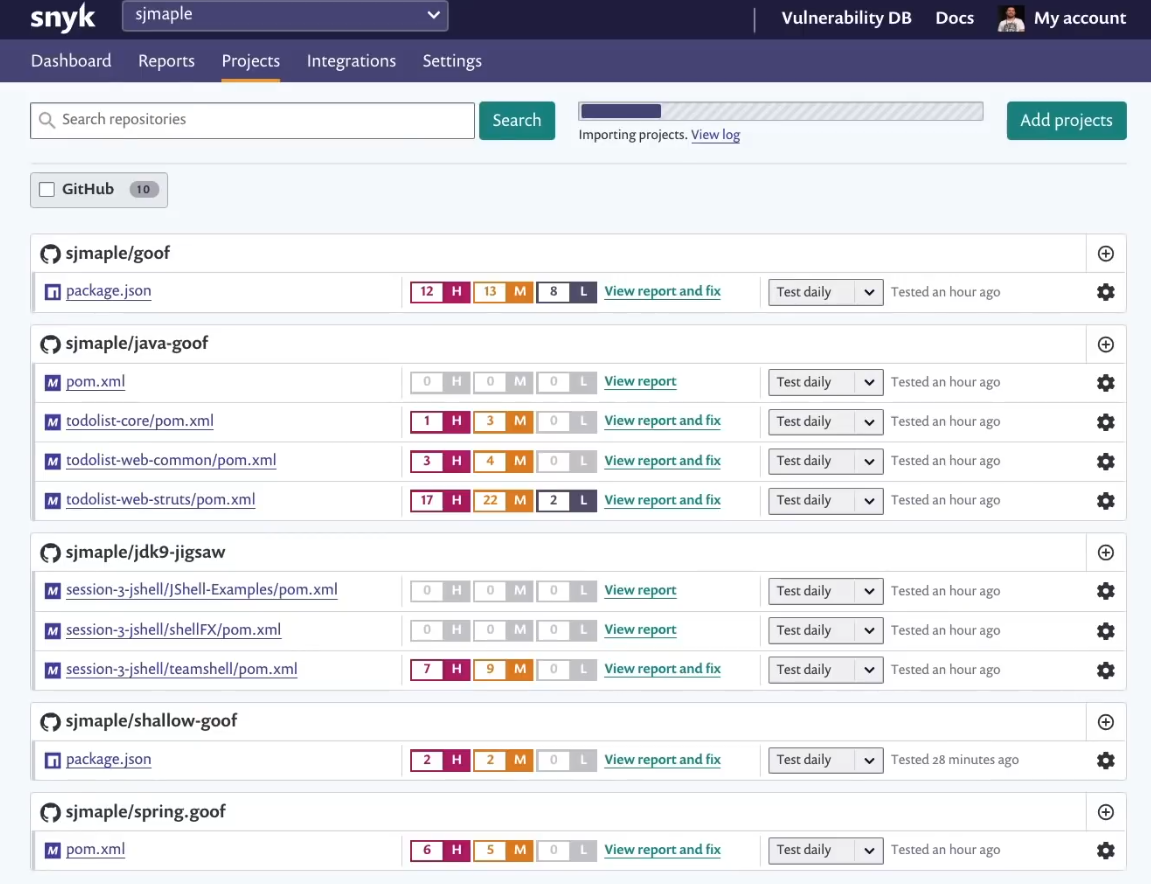

Snyk

- Website: snyk.io

- Lizenz: kostenlose (Apache) und kommerzielle Versionen

Snyk ist ein ungewöhnlicher Schwachstellenscanner in dem Sinne, dass er speziell auf den Entwicklungsprozess abzielt und als „unverzichtbare Lösung“ für Entwickler beworben wird.

Snyk stellt eine direkte Verbindung zu den Code-Repositorys her, analysiert das Projektmanifest und analysiert den importierten Code zusammen mit direkten und indirekten Abhängigkeiten. Snyk unterstützt viele gängige Programmiersprachen und kann versteckte Lizenzrisiken erkennen.

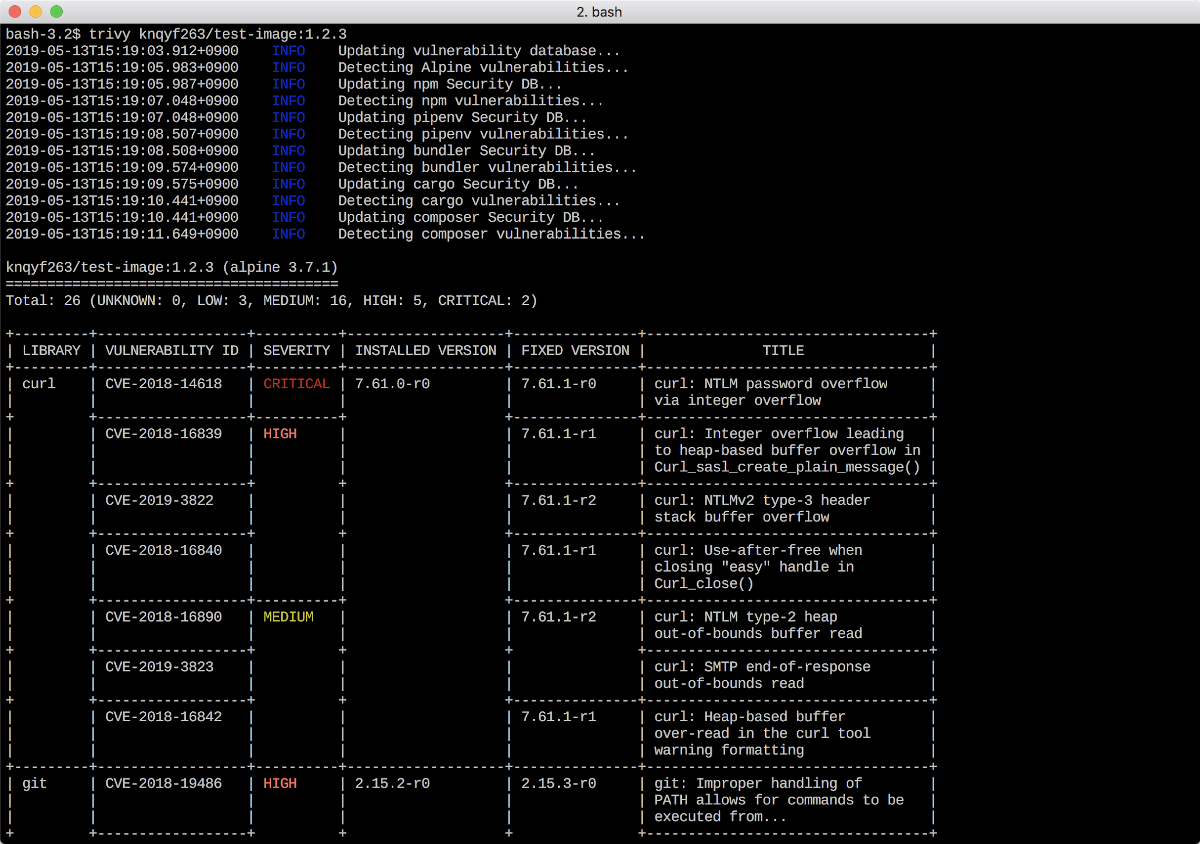

Trivy

Trivy ist ein einfacher, aber leistungsstarker Container-Schwachstellenscanner, der problemlos in eine CI / CD-Pipeline integriert werden kann. Das bemerkenswerte Merkmal ist die einfache Installation und Bedienung: Die Anwendung besteht aus einer einzelnen Binärdatei und erfordert keine Installation einer Datenbank oder zusätzlicher Bibliotheken.

Der Nachteil der Einfachheit von Trivy besteht darin, dass Sie herausfinden müssen, wie die Ergebnisse im JSON-Format analysiert und gesendet werden, damit andere Kubernetes-Sicherheitstools sie verwenden können.

Kubernetes Laufzeitsicherheit

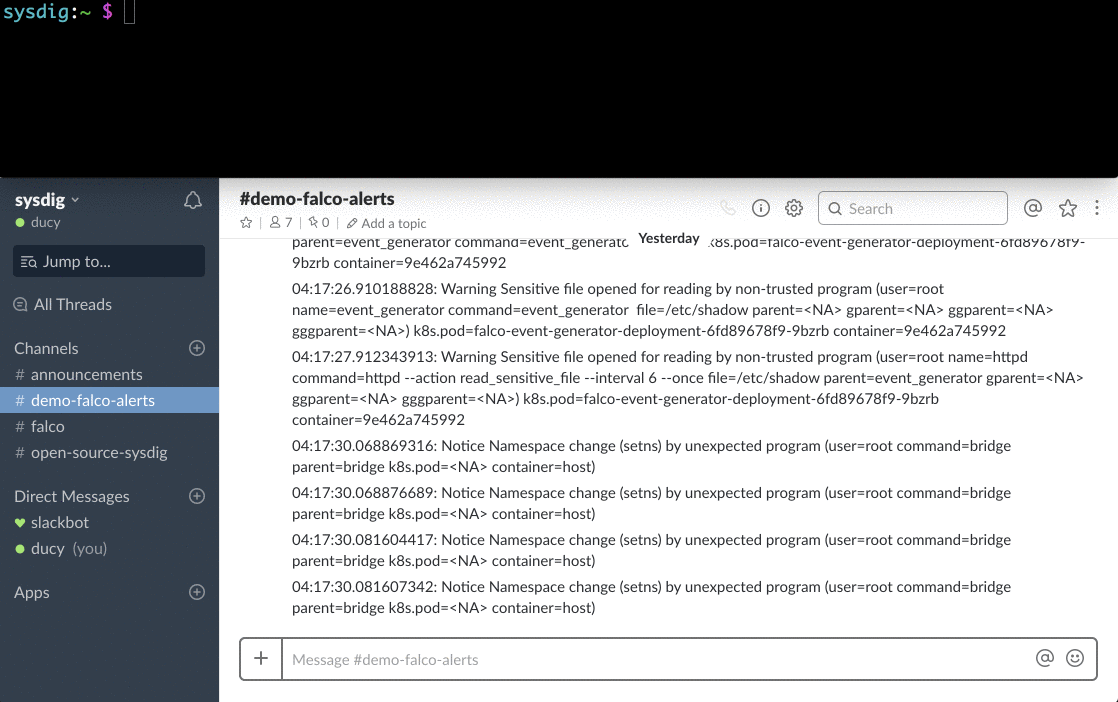

Falco

Falco ist eine Cloud-Sicherheitssuite von Laufzeit-Tools. Es ist Teil der

CNCF- Projektfamilie.

Mit den Sysdig-Tools für die Arbeit auf Linux-Kernel-Ebene und die Profilerstellung von Systemaufrufen können Sie mit Falco tief in das Verhalten des Systems eintauchen. Die Laufzeitregel-Engine kann verdächtige Aktivitäten in Kubernetes-Anwendungen, Containern, Basis-Host und Orchester erkennen.

Falco bietet vollständige Transparenz bei der Arbeit zur Laufzeit und bei der Erkennung von Bedrohungen, indem für diese Zwecke spezielle Agenten auf Kubernetes-Websites installiert werden. Infolgedessen müssen Container nicht durch Einbetten von Code von Drittanbietern oder durch Aufhängen von Beiwagencontainern geändert werden.

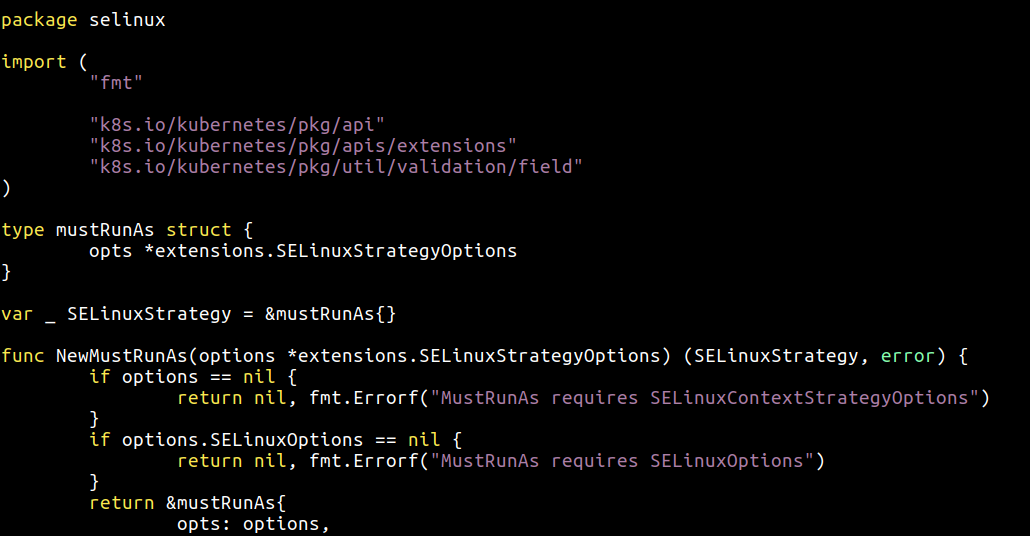

Linux-Sicherheitsframeworks zur Laufzeit

Diese nativen Linux-Kernel-Frameworks sind keine „Kubernetes-Sicherheitstools“ im üblichen Sinne, aber erwähnenswert, da sie ein wichtiges Element im Sicherheitskontext zur Laufzeit sind, der in der Kubernetes Pod Security Policy (PSP) enthalten ist.

AppArmor verbindet das Sicherheitsprofil mit Prozessen, die im Container ausgeführt werden, und definiert Dateisystemberechtigungen, Netzwerkzugriffsregeln, Verbindungsbibliotheken usw. Dies ist ein MAC-basiertes System (Mandatory Access Control). Mit anderen Worten, es verhindert die Ausführung verbotener Aktionen.

Security-Enhanced Linux (

SELinux ) ist ein erweitertes Sicherheitsmodul im Linux-Kernel, das in einigen Aspekten AppArmor ähnelt und häufig mit diesem verglichen wird. SELinux ist AppArmor in Bezug auf Leistung, Flexibilität und Subtilität überlegen. Seine Nachteile sind lange Entwicklung und erhöhte Komplexität.

Mit Seccomp und seccomp-bpf können Sie Systemaufrufe filtern, die Ausführung von Aufrufen blockieren, die für das zugrunde liegende Betriebssystem möglicherweise gefährlich sind und für den normalen Betrieb von Benutzeranwendungen nicht benötigt werden. Seccomp ähnelt an einigen Stellen Falco, kennt jedoch die Besonderheiten von Containern nicht.

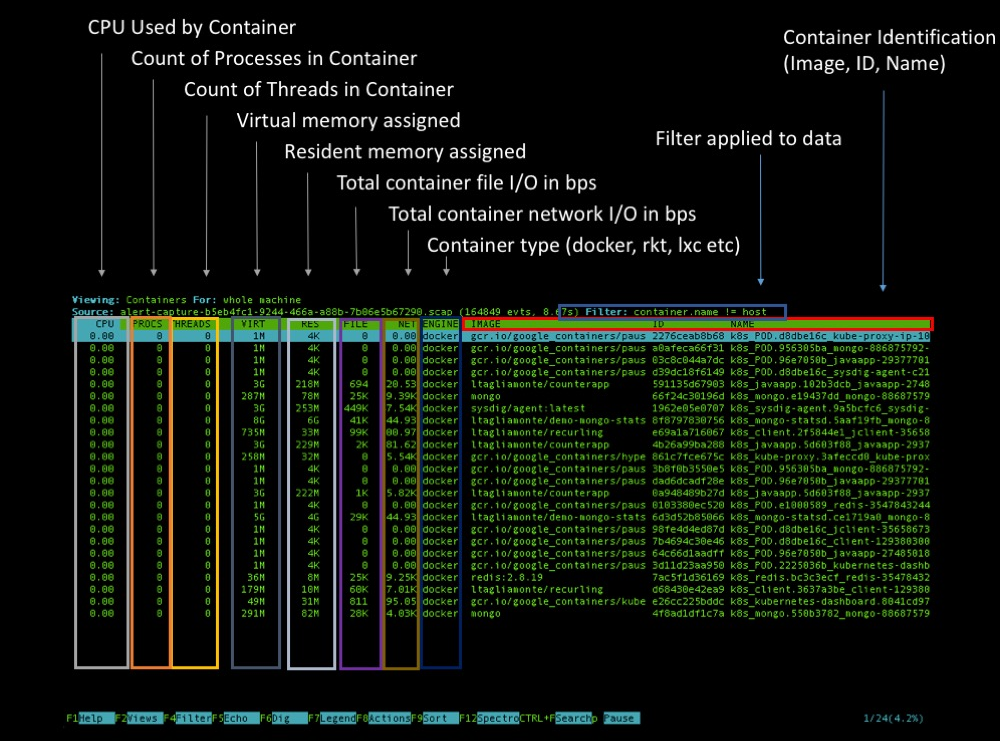

Sysdig Open Source

Sysdig ist ein vollständiges Tool zum Analysieren, Diagnostizieren und Debuggen von Linux-Systemen (funktioniert auch unter Windows und MacOS, jedoch mit eingeschränkten Funktionen). Es kann verwendet werden, um detaillierte Informationen, Überprüfungen und kriminelle

Forensik des Basissystems und aller darauf laufenden Container zu sammeln.

Sysdig unterstützt auch nativ Containerlaufzeiten und Kubernetes-Metadaten und fügt allen Informationen zum Systemverhalten zusätzliche Dimensionen und Beschriftungen hinzu. Es gibt verschiedene Möglichkeiten, den Kubernetes-Cluster mit Sysdig zu analysieren: Sie können zu einem bestimmten Zeitpunkt durch

Kubectl-Erfassung erfassen oder mithilfe des

Kubectl-Dig- Plugins eine interaktive Schnittstelle basierend auf ncurses

ausführen .

Kubernetes Netzwerksicherheit

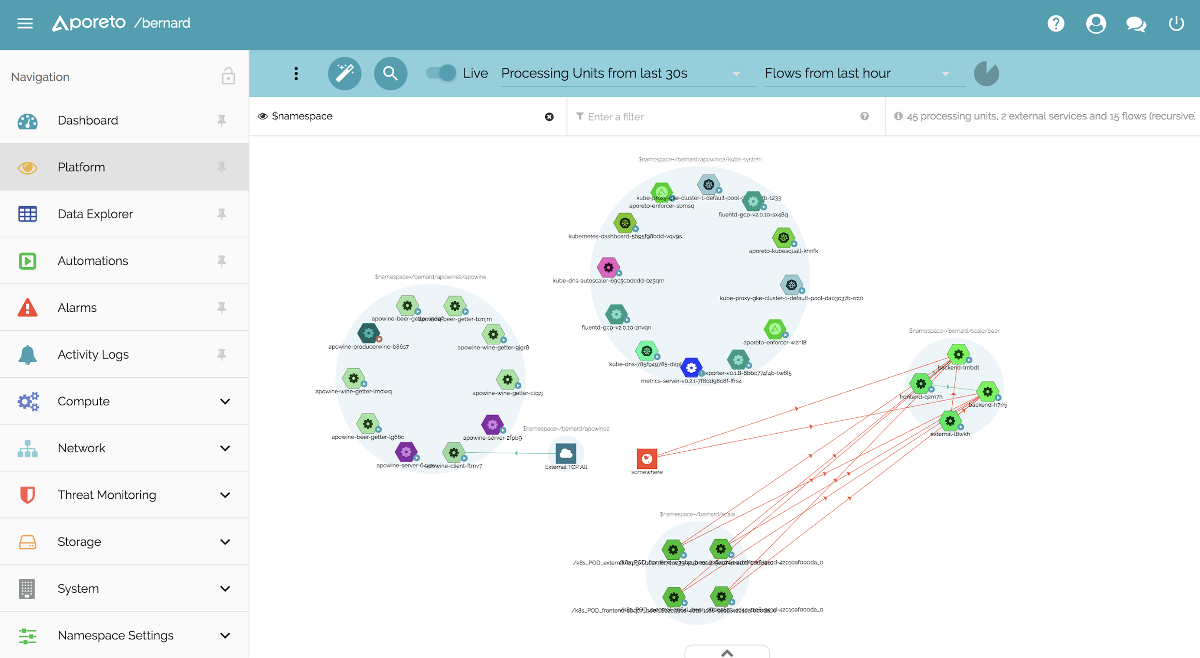

Aporeto

Aporeto bietet "Sicherheit getrennt von Netzwerk und Infrastruktur". Dies bedeutet, dass Kubernetes-Dienste nicht nur eine lokale ID (dh ServiceAccount in Kubernetes) erhalten, sondern auch eine universelle Kennung / einen universellen Fingerabdruck, mit dem die Interaktion mit anderen Diensten, beispielsweise in einem OpenShift-Cluster, sicher und gegenseitig überprüft werden kann.

Aporeto kann nicht nur für Kubernetes / Container, sondern auch für Hosts, Cloud-Funktionen und Benutzer eine eindeutige Kennung generieren. Abhängig von diesen Kennungen und den vom Administrator festgelegten Netzwerksicherheitsregeln wird die Kommunikation zugelassen oder blockiert.

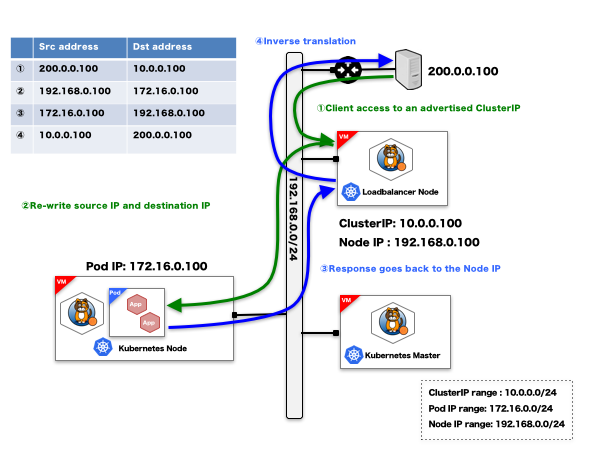

Kaliko

Calico wird normalerweise während der Installation des Container-Orchestrators bereitgestellt, mit dem Sie ein virtuelles Netzwerk erstellen können, das Container verbindet. Zusätzlich zu dieser grundlegenden Netzwerkfunktionalität arbeitet das Calico-Projekt mit Kubernetes-Netzwerkrichtlinien und eigenen Netzwerksicherheitsprofilen zusammen, unterstützt Endpunkt-ACLs (Zugriffssteuerungslisten) und annotationsbasierte Netzwerksicherheitsregeln für Ingress- und Egress-Verkehr.

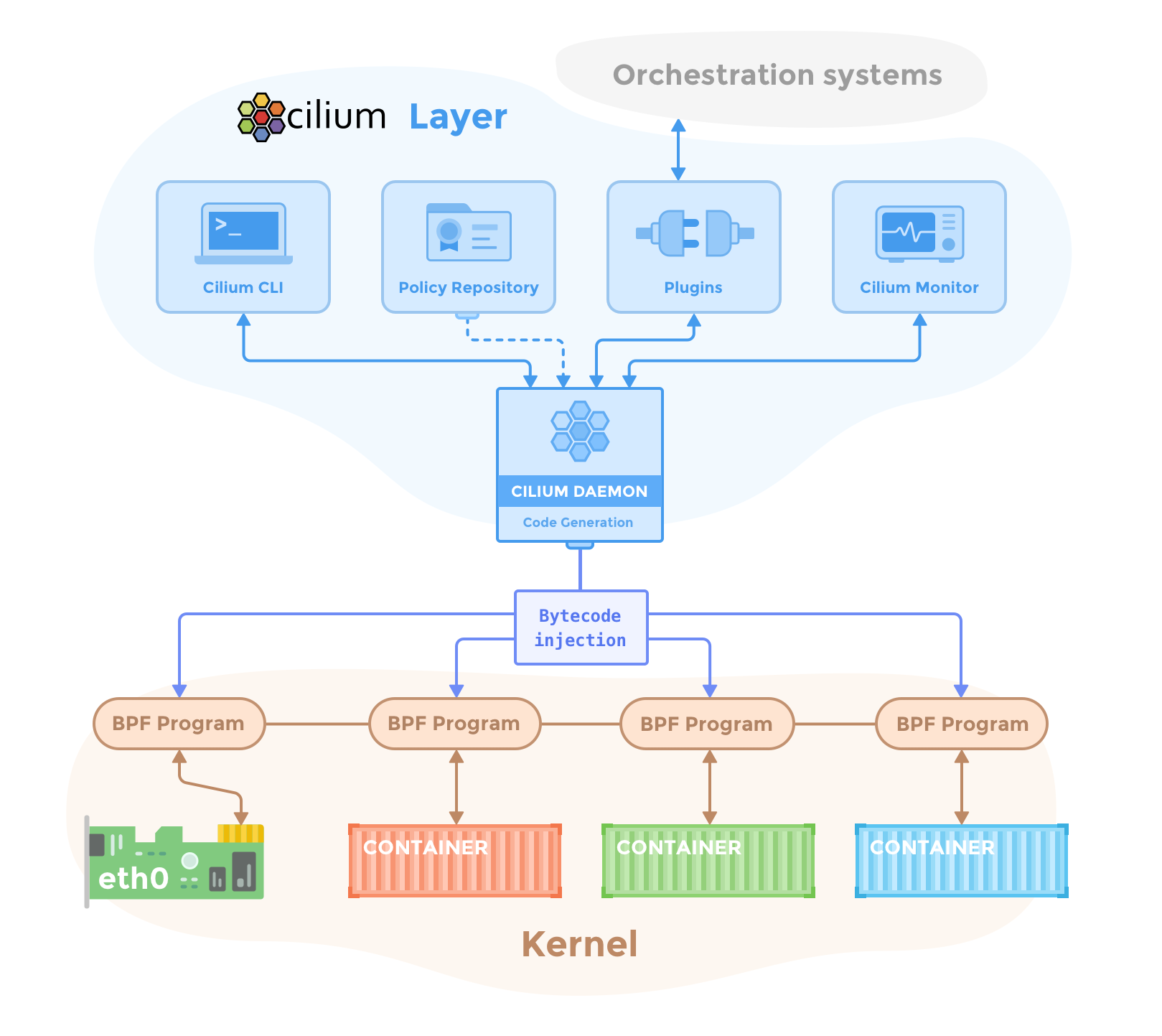

Cilium

Cilium fungiert als Container-Firewall und bietet Netzwerksicherheitsfunktionen, die ursprünglich an Kubernetes und Microservice-Workloads angepasst waren. Cilium verwendet eine neue Linux-Kernel-Technologie namens BPF (Berkeley Packet Filter), um Daten zu filtern, zu überwachen, umzuleiten und anzupassen.

Cilium kann containergestützte Netzwerkzugriffsrichtlinien mithilfe von Docker- oder Kubernetes-Tags und -Metadaten bereitstellen. Cilium versteht und filtert auch verschiedene Layer 7-Protokolle wie HTTP oder gRPC, sodass Sie eine Reihe von REST-Aufrufen definieren können, die beispielsweise zwischen zwei Kubernetes-Bereitstellungen zulässig sind.

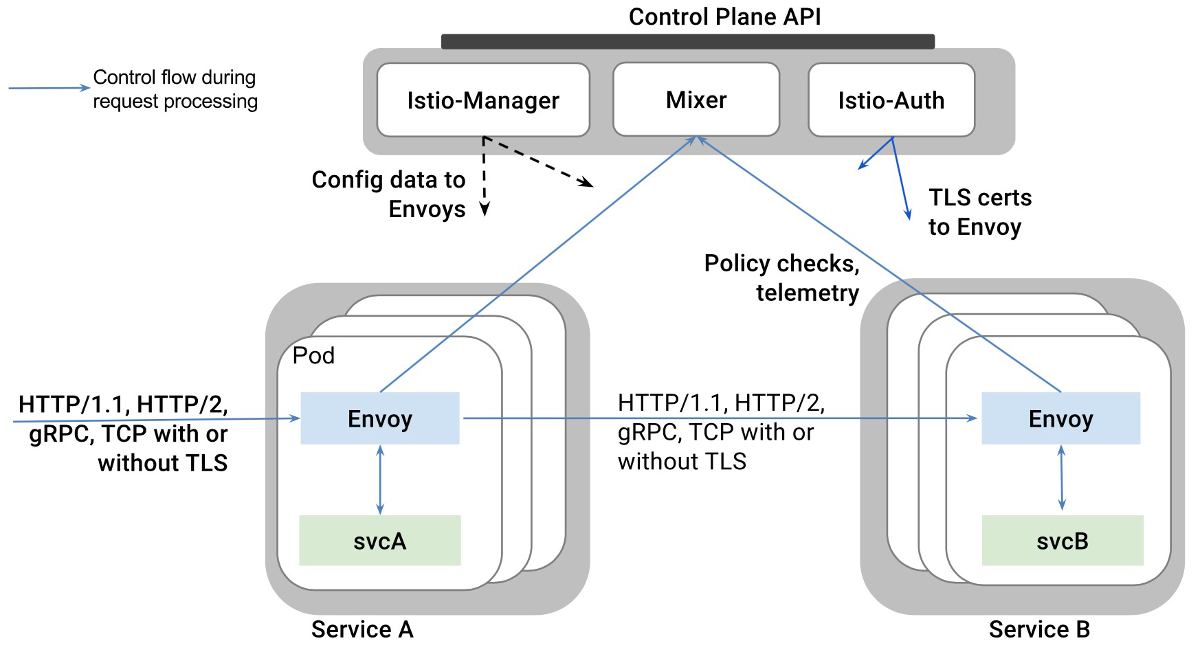

Isstio

- Website: istio.io

- Lizenz: kostenlos (Apache)

Istio ist allgemein als Implementierung des Service-Mesh-Paradigmas bekannt, bei dem eine plattformunabhängige Steuerebene bereitgestellt und der gesamte verwaltete Service-Verkehr über dynamisch konfigurierte Envoy-Proxys umgeleitet wird. Istio nutzt diese erweiterte Ansicht aller Mikrodienste und Container, um verschiedene Netzwerksicherheitsstrategien zu implementieren.

Zu den Netzwerksicherheitsfunktionen von Istio gehört eine transparente TLS-Verschlüsselung, mit der das Kommunikationsprotokoll zwischen Microservices automatisch auf HTTPS und ein eigenes RBAC-System aktualisiert wird, um den Datenaustausch zwischen verschiedenen Workloads im Cluster zu identifizieren und zu autorisieren.

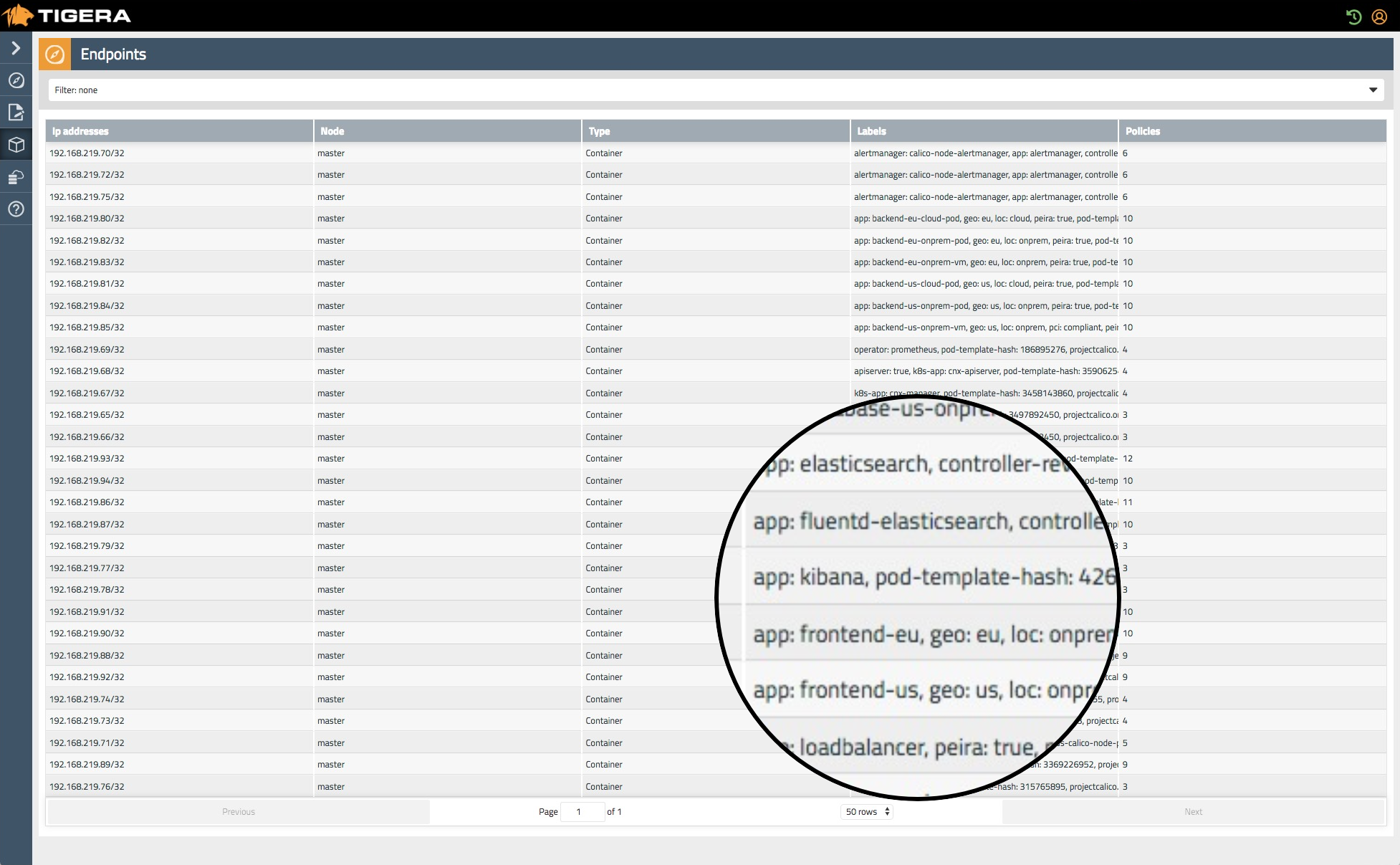

Hinweis perev. : Weitere Informationen zu den sicherheitsgerichteten Funktionen von Istio finden Sie in diesem Artikel .Tigera

Diese als Kubernetes Firewall bezeichnete Lösung konzentriert sich auf einen Netzwerksicherheitsansatz ohne Vertrauen.

Ähnlich wie bei anderen in Kubernetes nativen Netzwerklösungen verwendet Tigera Metadaten, um verschiedene Dienste und Objekte im Cluster zu identifizieren, und bietet Laufzeitproblemerkennung, kontinuierliche Netzwerkkonformität und Transparenzüberwachung für Infrastrukturen mit mehreren Clouds oder Hybrid-Monolithcontainern.

Trireme

Trireme-Kubernetes ist eine einfache und unkomplizierte Implementierung der Kubernetes-Netzwerkrichtlinienspezifikation. Das bemerkenswerteste Merkmal ist, dass im Gegensatz zu ähnlichen Kubernetes-Netzwerksicherheitsprodukten keine zentrale Steuerebene erforderlich ist, um das Netz zu koordinieren. Dies macht die Lösung trivial skalierbar. In Trireme wird dies erreicht, indem auf jedem Knoten ein Agent installiert wird, der eine direkte Verbindung zum TCP / IP-Stack des Hosts herstellt.

Imageverbreitung und Secrets Management

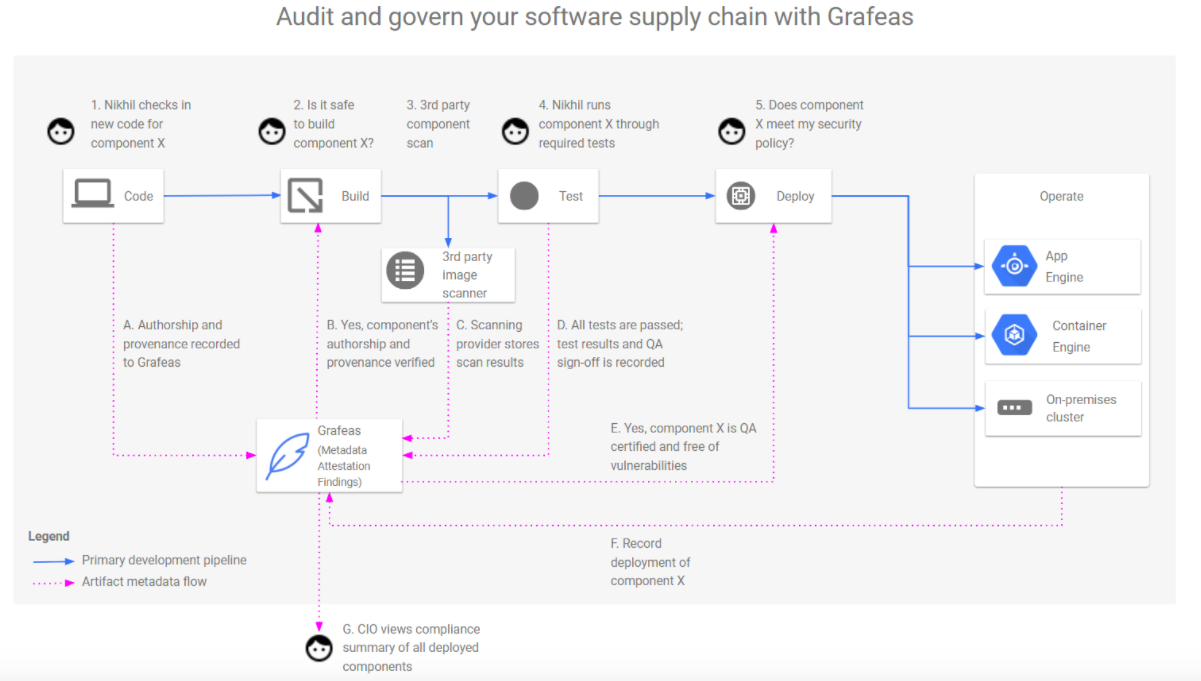

Grafeas

Grafeas ist eine Open-Source-API zur Prüfung und Verwaltung der Lieferkette. Grundsätzlich ist Grafeas ein Tool zum Sammeln von Metadaten und Prüfungsergebnissen. Es kann verwendet werden, um die Einhaltung der besten Sicherheitspraktiken in der Organisation zu verfolgen.

Diese zentralisierte Quelle der Wahrheit hilft bei der Beantwortung von Fragen wie:

- Wer hat den spezifischen Container zusammengestellt und unterschrieben?

- Hat es alle Sicherheitsscanner und Sicherheitsrichtlinienprüfungen bestanden? Wann? Was waren die Ergebnisse?

- Wer hat es für die Produktion eingesetzt? Welche Parameter wurden während der Bereitstellung verwendet?

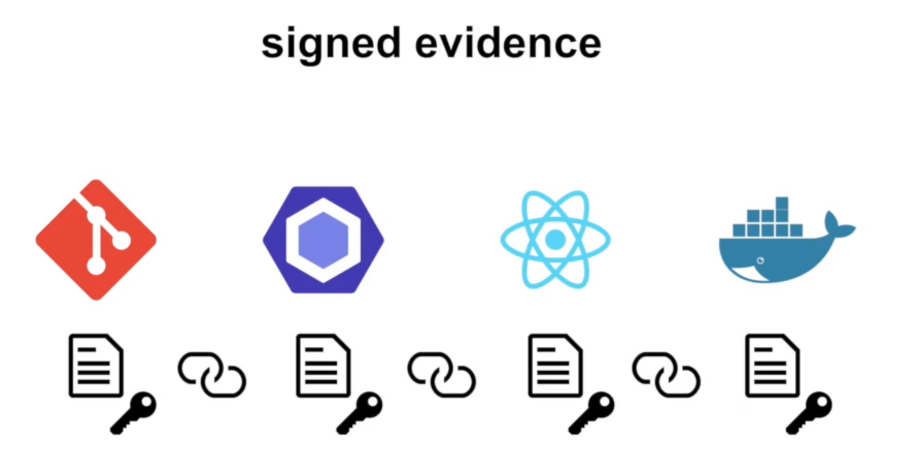

In-toto

In-toto ist ein Framework, das die Integrität, Authentifizierung und Prüfung der gesamten Software-Lieferkette gewährleistet. Bei der Bereitstellung von In-toto in der Infrastruktur wird zunächst ein Plan erstellt, der die verschiedenen Schritte in der Pipeline (Repository, CI / CD-Tools, QS-Tools, Artefaktsammler usw.) und Benutzer (verantwortliche Personen) beschreibt, die diese initiieren dürfen.

In-toto überwacht die Umsetzung des Plans und stellt sicher, dass jede Aufgabe in der Kette ausschließlich von autorisiertem Personal ordnungsgemäß ausgeführt wird und dass keine nicht autorisierten Manipulationen mit dem Produkt durchgeführt wurden.

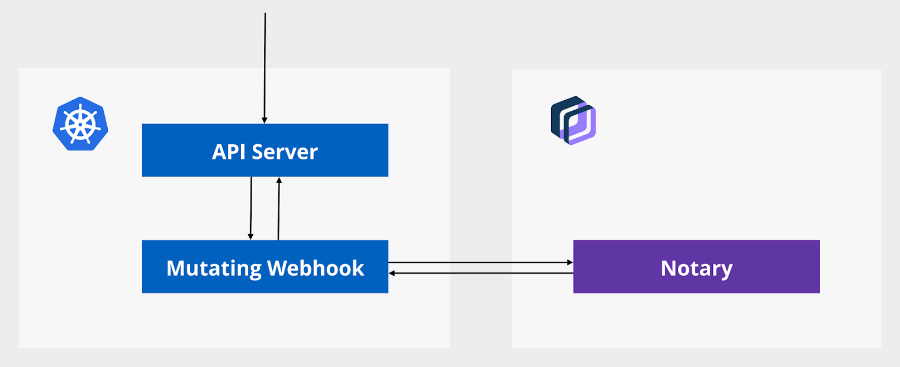

Portieris

Portieris ist ein Zulassungscontroller für Kubernetes. Es wird für erzwungene Überprüfungen des Vertrauens in Inhalte verwendet. Portieris verwendet den Notarserver

(wir haben am Ende dieses Artikels darüber geschrieben - ungefähr übersetzt ) als Quelle der Wahrheit, um vertrauenswürdige und signierte Artefakte (d. H. Genehmigte Containerbilder) zu bestätigen.

Beim Erstellen oder Ändern einer Arbeitslast in Kubernetes lädt Portieris die Signaturinformationen und die Inhaltsvertrauensrichtlinie für die angeforderten Container-Images herunter und nimmt bei Bedarf Änderungen am API-JSON-Objekt vor, um signierte Versionen dieser Images zu starten.

Gewölbe

Vault ist eine sichere Lösung zum Speichern vertraulicher Informationen: Kennwörter, OAuth-Token, PKI-Zertifikate, Zugriffskonten, Kubernetes-Geheimnisse usw. Vault unterstützt viele erweiterte Funktionen, z. B. das Mieten kurzlebiger Sicherheitstoken oder das Organisieren der Schlüsselrotation.

Mithilfe des Helmdiagramms kann Vault als neue Bereitstellung in einem Kubernetes-Cluster mit Consul als Backend-Repository bereitgestellt werden. Es unterstützt native Kubernetes-Ressourcen wie ServiceAccount-Token und kann sogar als Standard-Kubernetes-Geheimspeicher fungieren.

Hinweis perev. : Übrigens hat das Unternehmen HashiCorp, das Vault entwickelt, erst gestern einige Verbesserungen für die Verwendung von Vault in Kubernetes angekündigt, die sich insbesondere auf das Helm-Diagramm beziehen. Lesen Sie den Entwickler-Blog für Details.Kubernetes Sicherheitsaudit

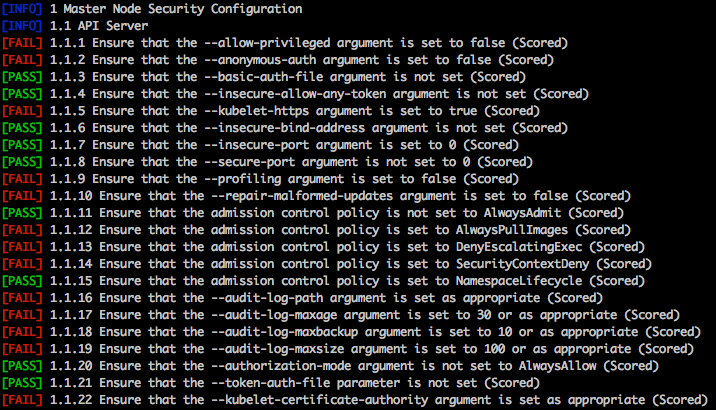

Kube Bank

Kube-Bench ist eine Go-Anwendung, die überprüft, ob Kubernetes sicher bereitgestellt wird, indem Tests aus der

CIS-Kubernetes-Benchmark- Liste ausgeführt werden.

Kube-Bench sucht nach unsicheren Konfigurationsparametern zwischen Clusterkomponenten (etcd, API, Controller Manager usw.), zweifelhaften Dateiberechtigungen, unsicheren Konten oder offenen Ports, Ressourcenkontingenten und Einstellungen, um die Anzahl der zu schützenden API-Aufrufe zu begrenzen DoS-Angriffe usw.

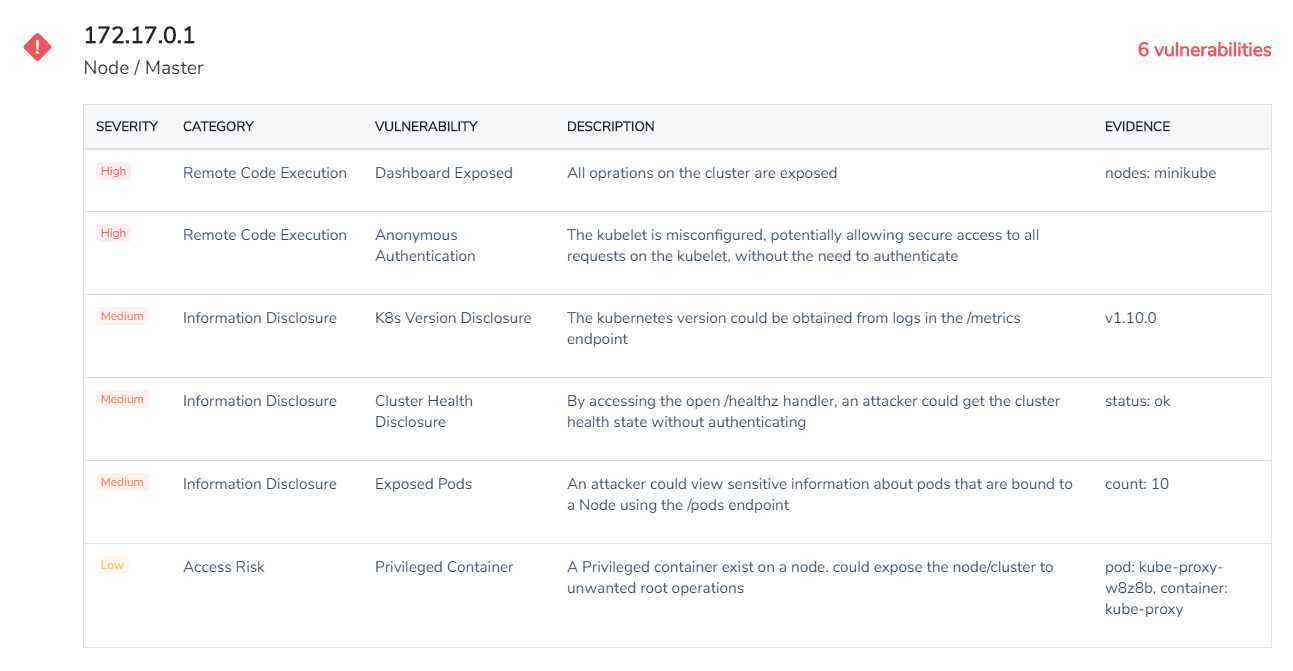

Kube Jäger

Kube-hunter „sucht“ nach potenziellen Schwachstellen (wie Remotecodeausführung oder Datenoffenlegung) in Kubernetes-Clustern. Kube-hunter kann als Remote-Scanner ausgeführt werden - in diesem Fall wird der Cluster aus Sicht eines Angreifers eines Drittanbieters ausgewertet - oder als Pod innerhalb des Clusters.

Eine Besonderheit von Kube-hunter ist der Modus „Aktive Jagd“, bei dem er nicht nur Probleme meldet, sondern auch versucht, Schwachstellen im Zielcluster auszunutzen, die möglicherweise seine Arbeit beeinträchtigen könnten. Also mit Vorsicht verwenden!

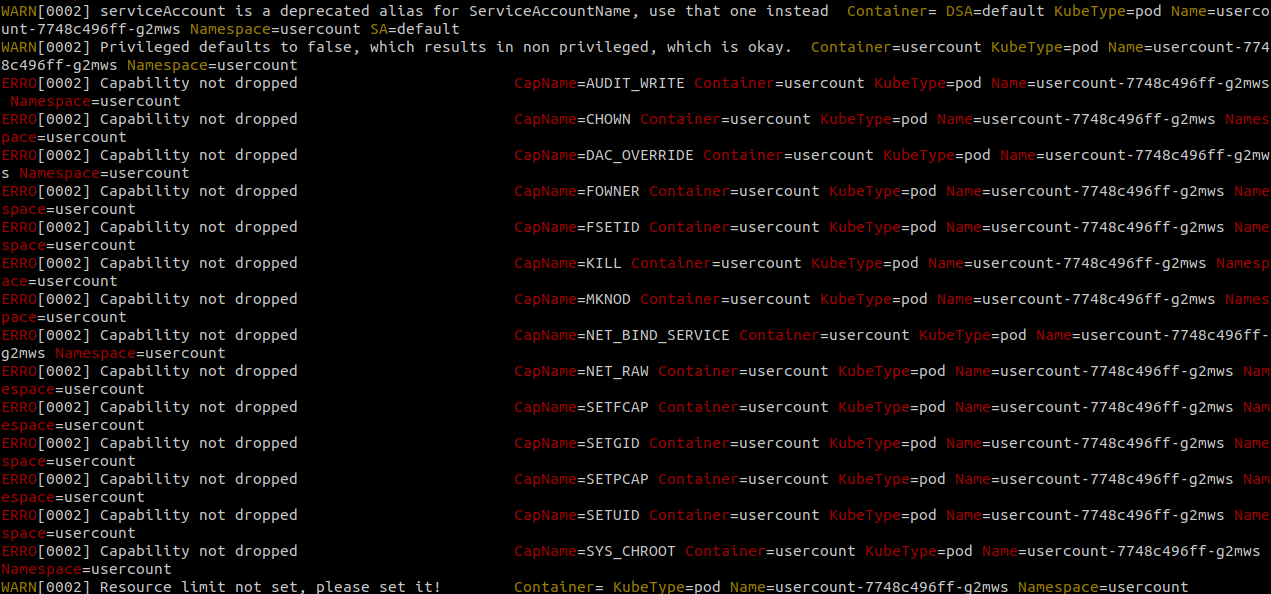

Kubeaudit

Kubeaudit ist ein Konsolentool, das ursprünglich von Shopify entwickelt wurde, um Kubernetes-Konfigurationen auf verschiedene Sicherheitsprobleme zu überprüfen. Beispielsweise hilft es dabei, Container zu identifizieren, die ohne Einschränkungen funktionieren, mit Superuser-Berechtigungen, Missbrauchsberechtigungen oder standardmäßig ServiceAccount verwenden.

Kubeaudit hat andere interessante Eigenschaften. Beispielsweise können lokale YAML-Dateien analysiert, Konfigurationsfehler identifiziert, die zu Sicherheitsproblemen führen können, und diese automatisch behoben werden.

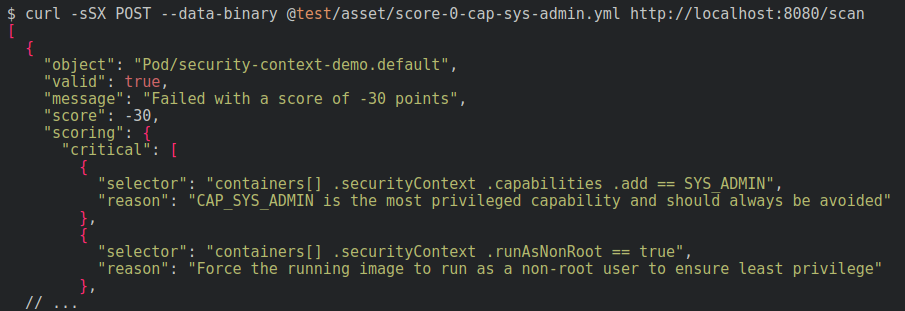

Kubesec

Kubesec ist ein spezielles Tool in dem Sinne, dass es YAML-Dateien, die Kubernetes-Ressourcen beschreiben, direkt nach schwachen Parametern durchsucht, die die Sicherheit beeinträchtigen können.

Beispielsweise kann es übermäßige Berechtigungen und Berechtigungen erkennen, die dem Pod gewährt wurden, einen Container mit root als Standardbenutzer starten, eine Verbindung zum Host-Netzwerk-Namespace herstellen oder gefährliche Bereitstellungen wie

/proc host oder Docker-Socket durchführen. Ein weiteres interessantes Feature von Kubesec ist der Online-Demo-Service, mit dem Sie YAML herunterladen und sofort analysieren können.

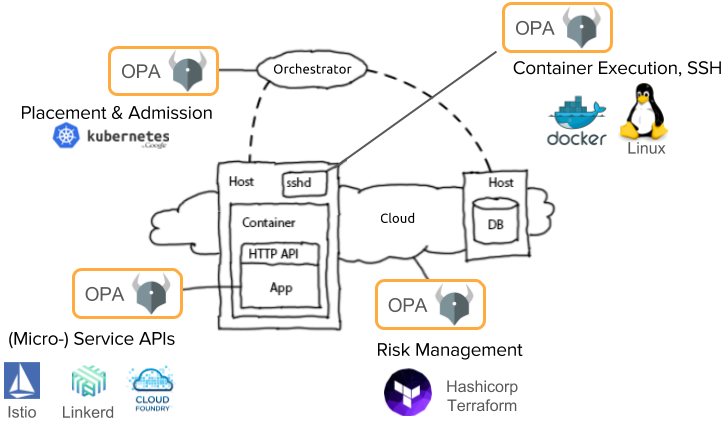

Öffnen Sie den Richtlinienagenten

Das Konzept von OPA (Open Policy Agent) besteht darin, Sicherheitsrichtlinien und Best Practices im Sicherheitsbereich von einer bestimmten Laufzeitplattform zu trennen: Docker, Kubernetes, Mesosphere, OpenShift oder eine beliebige Kombination davon.

Beispielsweise können Sie OPA als Backend für den Zulassungscontroller Kubernetes bereitstellen und Sicherheitslösungen an diesen delegieren. Auf diese Weise kann der OPA-Agent Anforderungen im laufenden Betrieb prüfen, ablehnen und sogar ändern, um sicherzustellen, dass die angegebenen Sicherheitseinstellungen eingehalten werden. Sicherheitsrichtlinien bei OPA sind in der eigenen DSL-Sprache Rego verfasst.

Hinweis perev. : Wir haben in diesem Artikel mehr über OPA (und SPIFFE) geschrieben.Umfassende Tools zur Kubernetes-Sicherheitsanalyse

Wir haben beschlossen, eine separate Kategorie für kommerzielle Plattformen zu erstellen, da diese in der Regel mehrere Sicherheitsbereiche gleichzeitig abdecken. Eine allgemeine Vorstellung von ihren Fähigkeiten kann der Tabelle entnommen werden:

* Erweiterte Untersuchung und Post-Mortem-Analyse mit vollständiger Erfassung von Systemaufrufen .

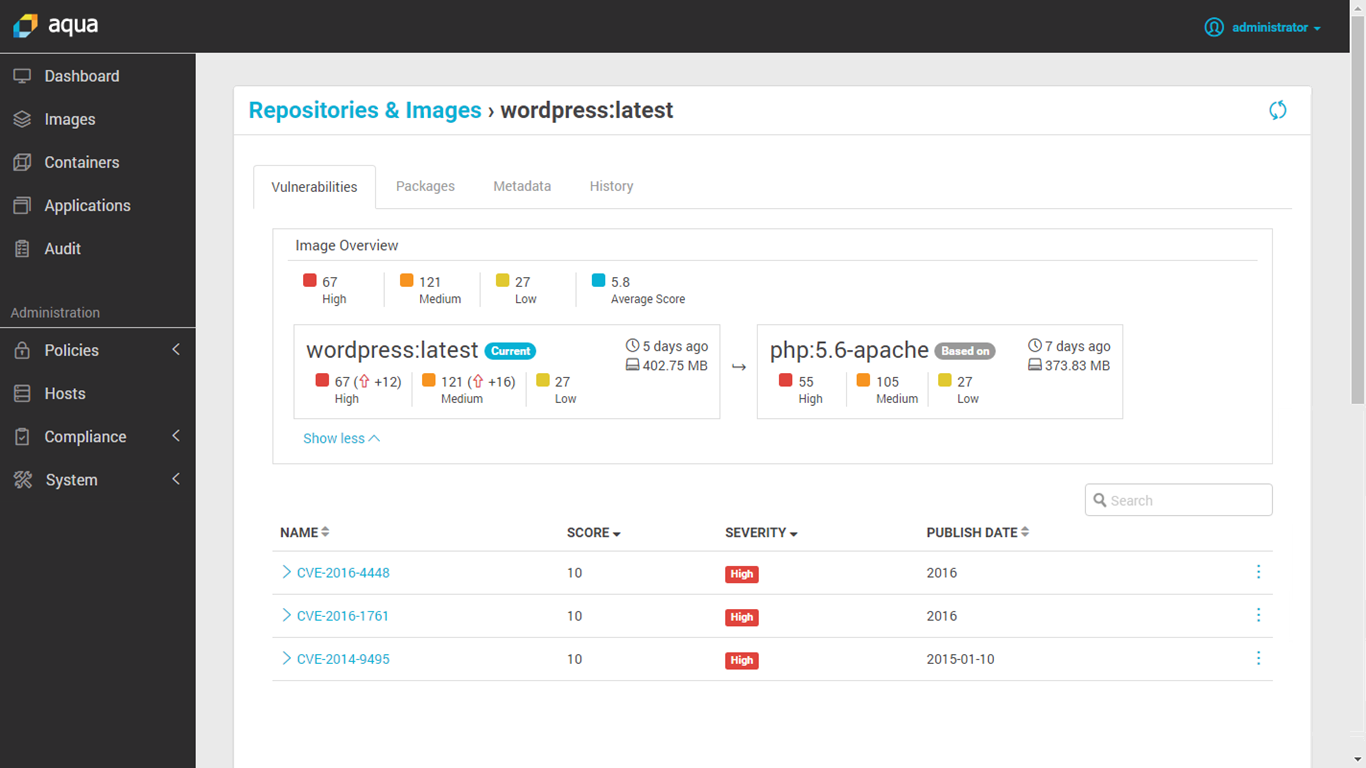

* Erweiterte Untersuchung und Post-Mortem-Analyse mit vollständiger Erfassung von Systemaufrufen .Aqua Sicherheit

Dieses kommerzielle Tool wurde für Container und Cloud-Workloads entwickelt. Es bietet:

- In die Containerregistrierung oder die CI / CD-Pipeline integriertes Scannen von Bildern;

- Laufzeitschutz bei der Suche nach Änderungen in Containern und anderen verdächtigen Aktivitäten;

- Native Container-Firewall;

- Sicherheit für Serverless in Cloud-Diensten;

- Compliance und Prüfung kombiniert mit Ereignisprotokollierung.

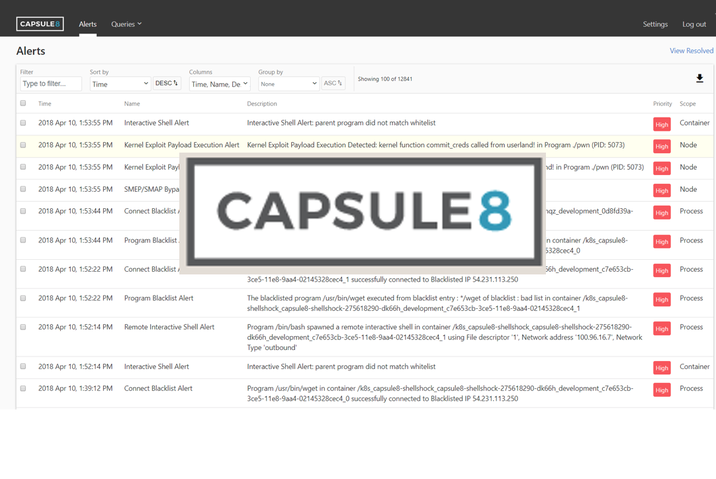

Hinweis perev. : Es ist auch erwähnenswert, dass es auch eine kostenlose Komponente des Produkts namens MicroScanner gibt , mit der Container-Images auf Schwachstellen gescannt werden können. In dieser Tabelle wird ein Vergleich der Funktionen mit kostenpflichtigen Versionen dargestellt.Kapsel8

Capsule8 wird in die Infrastruktur integriert, indem der Detektor in einem lokalen oder Cloud-Kubernetes-Cluster installiert wird. Dieser Detektor sammelt die Telemetrie des Hosts und des Netzwerks und korreliert sie mit verschiedenen Arten von Angriffen.

Das Capsule8-Team sieht darin die frühzeitige Erkennung und Verhinderung von Angriffen, bei denen neue Sicherheitslücken

(0 Tage) auftreten . Capsule8 kann aktualisierte Sicherheitsregeln als Reaktion auf kürzlich entdeckte Bedrohungen und Software-Schwachstellen direkt auf die Detektoren herunterladen.

Cavirin

Cavirin fungiert als Gegenpartei auf Unternehmensseite für verschiedene Abteilungen, die an Sicherheitsstandards beteiligt sind. Es kann nicht nur Bilder scannen, sondern auch in eine CI / CD-Pipeline integriert werden, wodurch Bilder blockiert werden, die nicht den Standards entsprechen, bevor sie in geschlossene Repositorys gelangen.

Die Cavirin Security Suite verwendet maschinelles Lernen zur Bewertung der Cybersicherheit und bietet Tipps zur Verbesserung der Sicherheit und zur Einhaltung von Sicherheitsstandards.

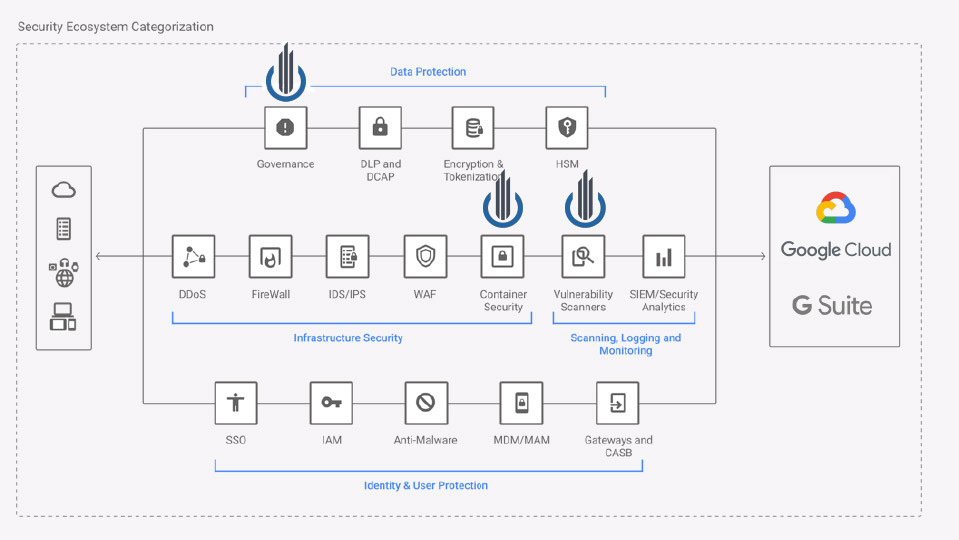

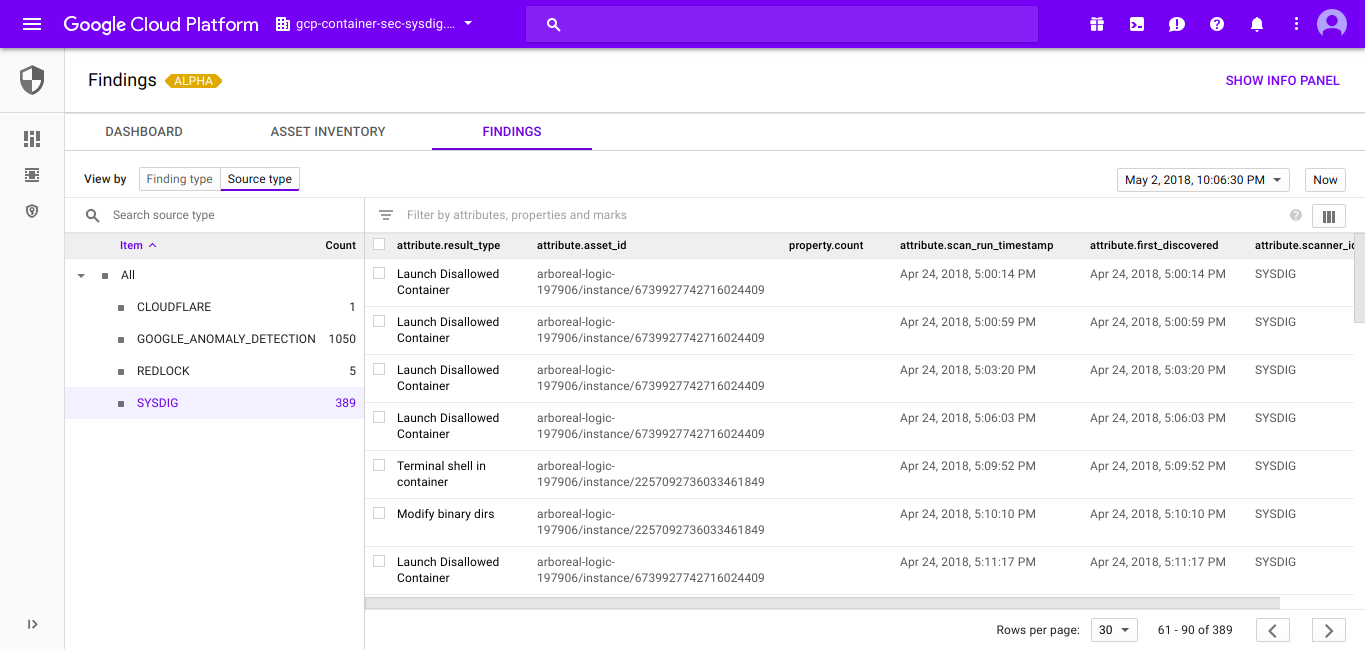

Google Cloud Security Command Center

Das Cloud Security Command Center hilft Sicherheitsteams, Daten zu sammeln, Bedrohungen zu identifizieren und zu beseitigen, bevor sie dem Unternehmen Schaden zufügen.

Wie der Name schon sagt, ist Google Cloud SCC ein einheitliches Kontrollfeld, in das Sie verschiedene Sicherheitsberichte, Asset Accounting-Mechanismen und Sicherheitssysteme von Drittanbietern integrieren und von einer einzigen zentralen Quelle aus verwalten können.

Die von Google Cloud SCC angebotene interoperable API erleichtert die Integration von Sicherheitsereignissen aus verschiedenen Quellen, z. B. Sysdig Secure (Containersicherheit für Cloud-native Anwendungen) oder Falco (Laufzeit-Open Source-Sicherheit).

Layered Insight (Qualys)

Layered Insight (jetzt Teil von Qualys Inc) basiert auf dem Konzept der "eingebetteten Sicherheit". Nach dem Scannen des Originalbilds auf Schwachstellen mithilfe statistischer Analysemethoden und Durchführen von CVE-Prüfungen ersetzt Layered Insight es durch ein instrumentiertes Bild, das einen Agenten in Form einer Binärdatei enthält.

Dieser Agent enthält Laufzeitsicherheitstests zur Analyse des Containernetzwerkverkehrs, der E / A-Flüsse und der Anwendungsaktivität. Darüber hinaus können zusätzliche Sicherheitsüberprüfungen durchgeführt werden, die vom Infrastrukturadministrator oder von DevOps-Teams definiert wurden.

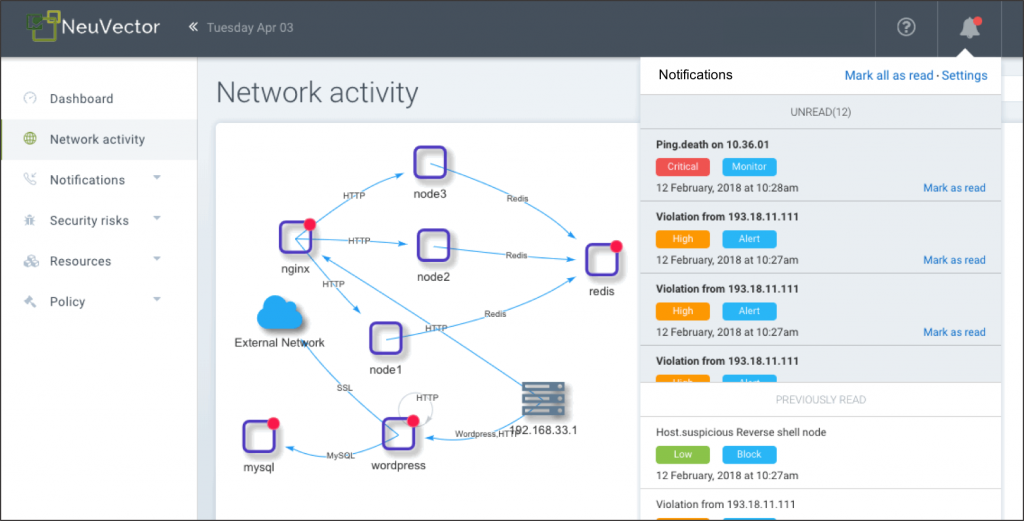

Neuvector

NeuVector führt Containersicherheitsprüfungen durch und bietet Laufzeitschutz durch Analyse der Netzwerkaktivität und des Anwendungsverhaltens, wobei für jeden Container ein individuelles Sicherheitsprofil erstellt wird. Es kann auch Bedrohungen unabhängig blockieren und verdächtige Aktivitäten isolieren, indem die Regeln der lokalen Firewall geändert werden.

Netzwerkintegration NeuVector, bekannt als Security Mesh, ist in der Lage, auf der 7. Ebene eine umfassende Paketanalyse und -filterung für alle Netzwerkverbindungen im Service-Mesh durchzuführen.

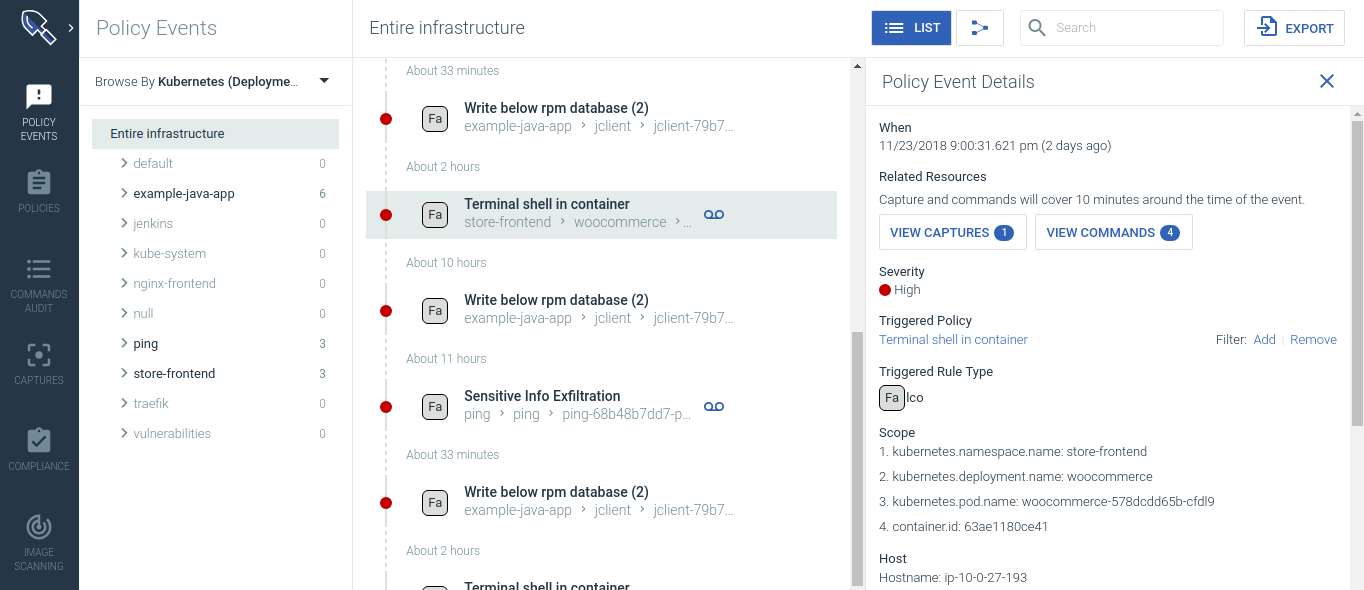

Stackrox

Die StackRox Container Security Platform ist bestrebt, den gesamten Lebenszyklus von Kubernetes-Anwendungen in einem Cluster abzudecken. Wie andere kommerzielle Plattformen auf dieser Liste generiert StackRox ein Laufzeitprofil basierend auf dem beobachteten Verhalten des Containers und gibt automatisch einen Alarm für etwaige Abweichungen aus.

Darüber hinaus analysiert StackRox Kubernetes-Konfigurationen mithilfe von CIS-Kubernetes und anderen Regelbüchern, um die Containerkonformität zu bewerten.

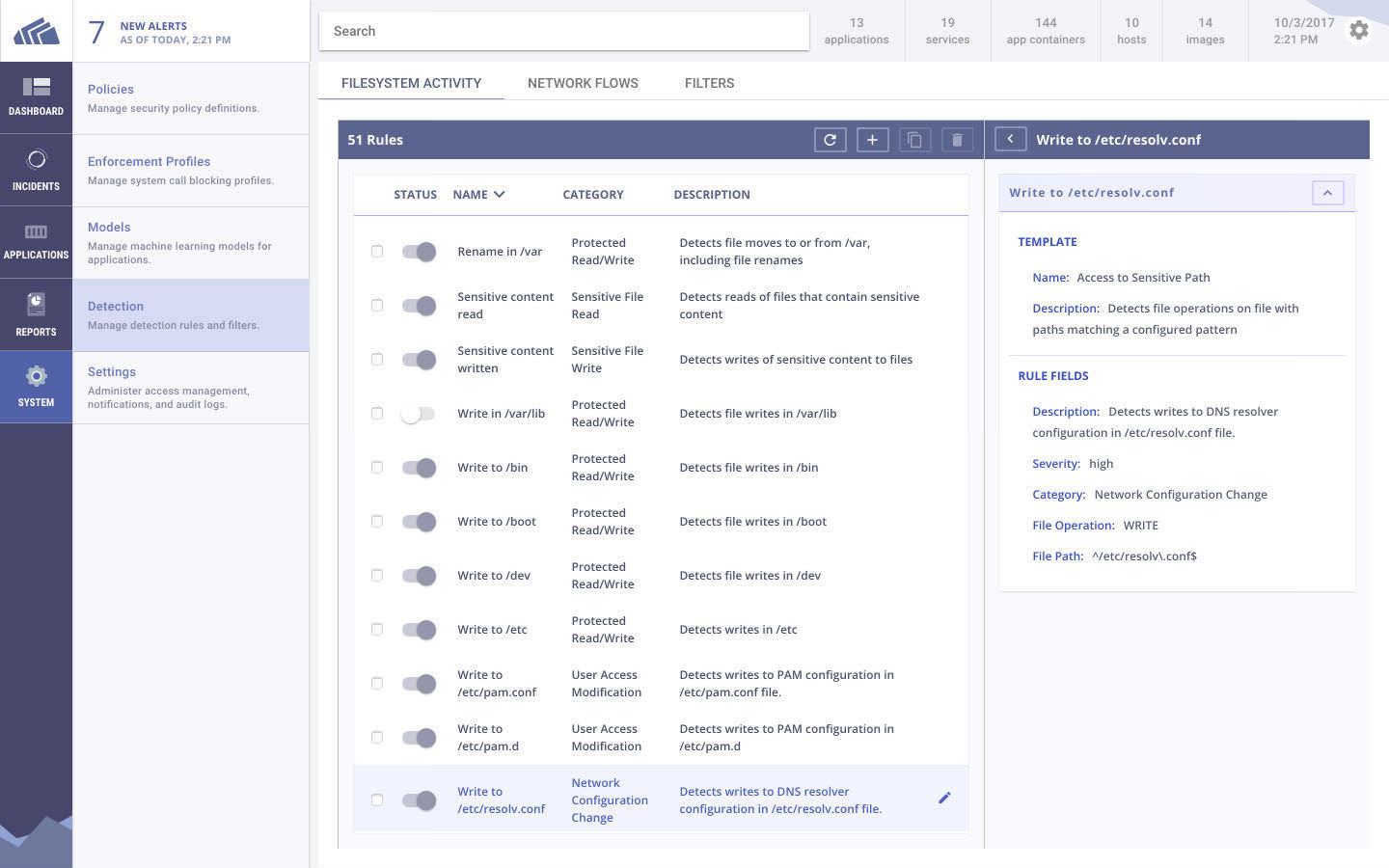

Sysdig sicher

Sysdig Secure schützt Anwendungen während des gesamten Containers und des Kubernetes-Lebenszyklus. Es

scannt Container-

Images , bietet

Laufzeitschutz gemäß maschinellen Lerndaten und führt Straftaten durch. Prüfung zur Identifizierung von Schwachstellen, Blockierung von Bedrohungen, Überwachung der

Einhaltung festgelegter Standards und Prüfung der Aktivitäten in Microservices.

Sysdig Secure lässt sich in CI / CD-Tools wie Jenkins integrieren und überwacht Bilder, die aus den Docker-Registern heruntergeladen wurden, um zu verhindern, dass gefährliche Bilder in der Produktion angezeigt werden. Es bietet auch umfassende Laufzeitsicherheit, einschließlich:

- ML-basiertes Laufzeitprofil und Anomalieerkennung

- Laufzeitrichtlinien basierend auf Systemereignissen, der K8s-Audit-API, gemeinsamen Community-Projekten (FIM - File Integrity Monitoring; Cryptojacking) und MITRE ATT & CK ;

- Reaktion und Beseitigung von Vorfällen.

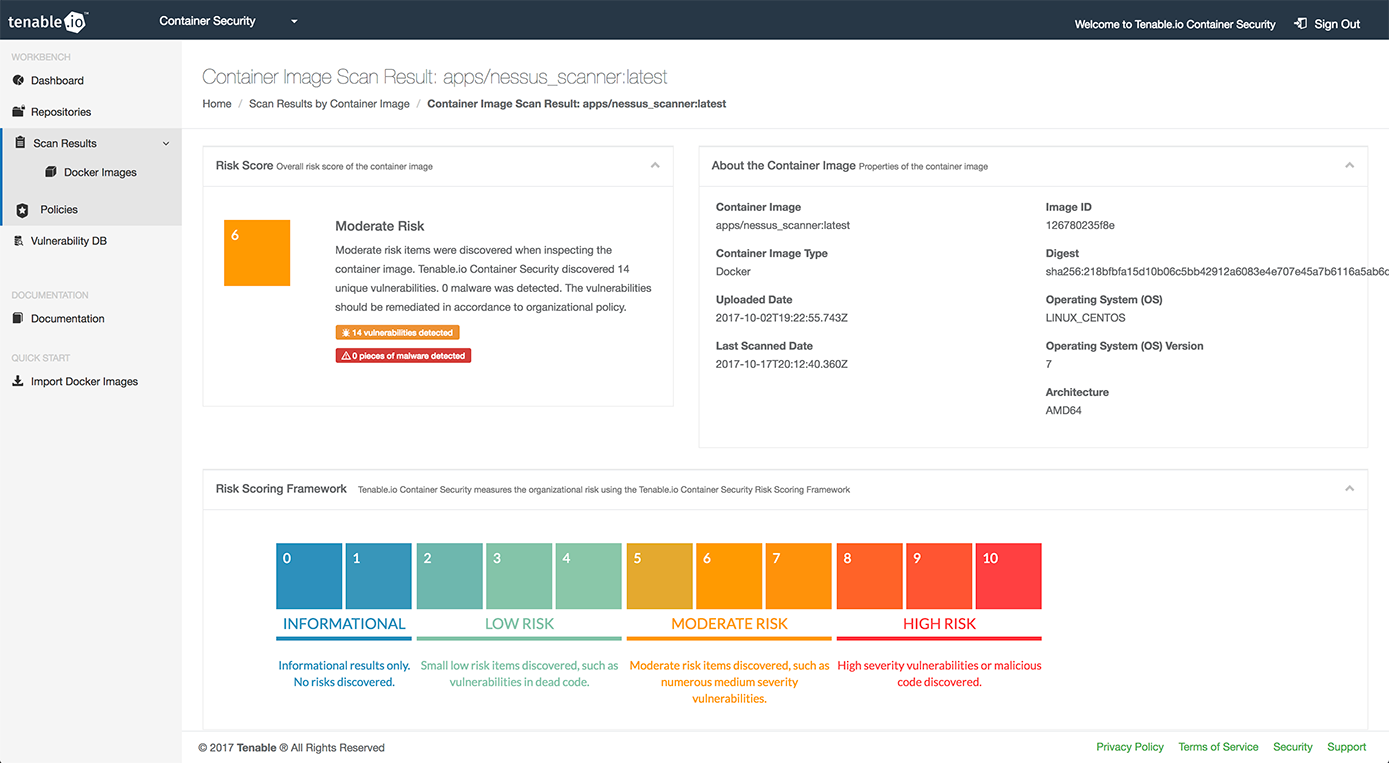

Dauerhafte Containersicherheit

Vor dem Aufkommen von Containern war Tenable in der Branche als das Unternehmen bekannt, das Nessus entwickelte, ein beliebtes Tool für die Suche nach Sicherheitslücken und die Sicherheitsüberprüfung.

Tenable Container Security nutzt seine Expertise im Bereich Computersicherheit, um die CI / CD-Pipeline in Schwachstellendatenbanken, spezielle Malware-Erkennungspakete und Empfehlungen zur Lösung von Sicherheitsrisiken zu integrieren.

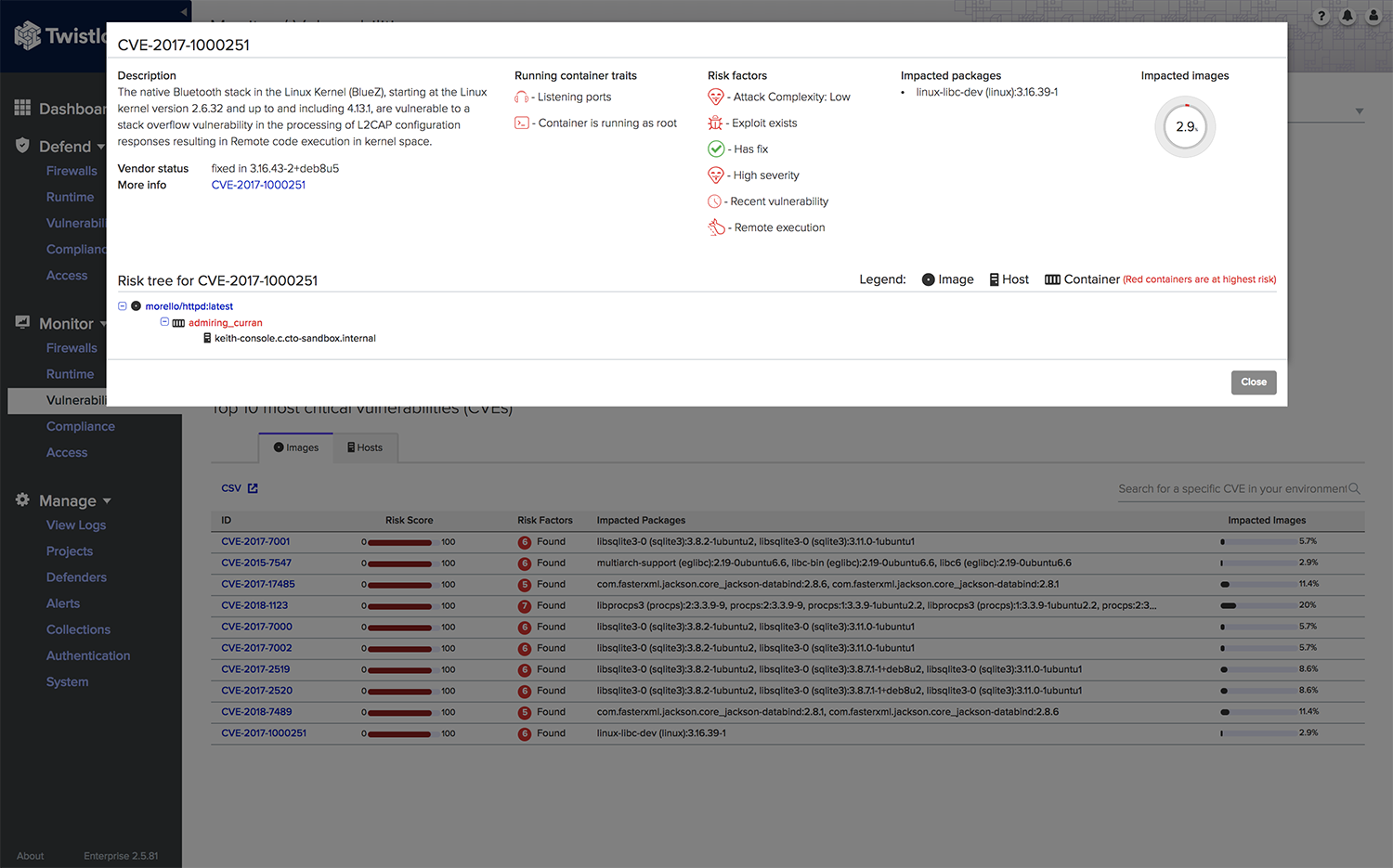

Twistlock (Palo Alto Networks)

Twistlock bewirbt sich als Plattform für Cloud-Services und -Container. Twistlock unterstützt verschiedene Cloud-Anbieter (AWS, Azure, GCP), Container-Orchestratoren (Kubernetes, Mesospehere, OpenShift, Docker), serverlose Laufzeiten, Mesh-Frameworks und CI / CD-Tools.

Zusätzlich zu gängigen Sicherheitsmethoden auf Unternehmensebene wie der Integration in eine CI / CD-Pipeline oder dem Scannen von Bildern verwendet Twistlock maschinelles Lernen, um Verhaltensmuster und Netzwerkregeln zu generieren, die die Eigenschaften von Containern berücksichtigen.

Vor einiger Zeit wurde Twistlock von Palo Alto Networks gekauft, dem die Projekte Evident.io und RedLock gehören. Es ist noch nicht genau bekannt, wie diese drei Plattformen von Palo Alto in

PRISMA integriert werden.

Helfen Sie mit, den besten Kubernetes Security Tool-Katalog zu erstellen!

Wir bemühen uns, diesen Katalog so vollständig wie möglich zu gestalten, und dafür brauchen wir Ihre Hilfe! Kontaktieren Sie uns (

@sysdig ), wenn Sie ein cooles Tool haben, das in diese Liste aufgenommen werden sollte, oder wenn Sie einen Fehler / veraltete Informationen finden.

Sie können auch unseren

monatlichen Newsletter mit Cloud-nativen Ökosystemnachrichten und Geschichten über interessante Projekte aus der Welt der Sicherheit Kubernetes abonnieren.

PS vom Übersetzer

Lesen Sie auch in unserem Blog: