Gemäß der Definition in Wikipedia ist ein Dead-Drop-Cache ein Verschwörungstool, das dazu dient, Informationen oder einige Objekte zwischen Personen auszutauschen, die einen geheimen Ort verwenden. Der Punkt ist, dass sich Menschen nie treffen - aber gleichzeitig Informationen austauschen, um die Betriebssicherheit zu gewährleisten.

Der Cache sollte keine Aufmerksamkeit erregen. Daher werden in der Offline-Welt oft diskrete Dinge verwendet: lose Ziegel in der Wand, ein Bibliotheksbuch oder eine Mulde in einem Baum.

Im Internet gibt es viele Tools zur Verschlüsselung und Anonymisierung, aber die Tatsache, dass diese Tools verwendet werden, zieht die Aufmerksamkeit auf sich. Darüber hinaus können sie auf Unternehmens- oder Landesebene gesperrt werden. Was zu tun ist?

Entwickler Ryan Flowers schlug eine interessante Option vor -

verwenden Sie einen beliebigen Webserver als Cache . Was macht der Webserver, wenn Sie darüber nachdenken? Es akzeptiert Anfragen, gibt Dateien aus und schreibt ein Protokoll. Und er schreibt alle Anfragen,

auch falsche, in das Protokoll!

Es stellt sich heraus, dass Sie mit jedem Webserver fast jede Nachricht im Protokoll speichern können. Blumen fragten sich, wie man es benutzt.

Er bietet diese Option an:

- Wir nehmen eine Textdatei (geheime Nachricht) und berechnen den Hash (md5sum).

- Wir verschlüsseln es (gzip + uuencode).

- Wir schreiben in das Protokoll durch wissentlich falsche Anfrage an den Server.

Local: [root@local ~]

Um die Datei zu lesen, müssen Sie diese Vorgänge in umgekehrter Reihenfolge ausführen: Dekodieren und entpacken Sie die Datei, überprüfen Sie den Hash (der Hash kann sicher über offene Kanäle übertragen werden).

Leerzeichen werden durch

=+= sodass die Adresse keine Leerzeichen enthält. Das Programm, das der Autor CurlyTP genannt hat, verwendet die Base64-Codierung wie in E-Mail-Anhängen. Die Anfrage wird mit dem Schlüsselwort

?transfer? damit der Empfänger es leicht in den Protokollen finden kann.

Was sehen wir in diesem Fall in den Protokollen?

1.2.3.4 - - [22/Aug/2019:21:12:00 -0400] "GET /?transfer?g.gz.uue?begin-base64=+=644=+=g.gz.uue HTTP/1.1" 200 4050 "-" "curl/7.29.0" 1.2.3.4 - - [22/Aug/2019:21:12:01 -0400] "GET /?transfer?g.gz.uue?H4sICLxRC1sAA2dpYnNvbi50eHQA7Z1dU9s4FIbv8yt0w+wNpISEdstdgOne HTTP/1.1" 200 4050 "-" "curl/7.29.0" 1.2.3.4 - - [22/Aug/2019:21:12:03 -0400] "GET /?transfer?g.gz.uue?sDvdDW0vmWNZiQWy5JXkZMyv32MnAVNgQZCOnfhkhhkY61vv8+rDijgFfpNn HTTP/1.1" 200 4050 "-" "curl/7.29.0"

Wie bereits erwähnt, müssen Sie zum Empfangen einer geheimen Nachricht Vorgänge in umgekehrter Reihenfolge ausführen:

Remote machine [root@server /home/domain/logs]

Der Prozess ist einfach zu automatisieren. Md5sum stimmt überein und der Inhalt der Datei bestätigt, dass alles korrekt dekodiert wurde.

Die Methode ist sehr einfach. „Mit dieser Übung soll nur bewiesen werden, dass Dateien über unschuldige kleine Webanforderungen übertragen werden können. Sie funktioniert auf jedem Webserver mit regulären Textprotokollen. Tatsächlich ist jeder Webserver ein Cache! “Schreibt Flowers.

Natürlich funktioniert die Methode nur, wenn der Empfänger Zugriff auf die Serverprotokolle hat. Ein solcher Zugang wird jedoch beispielsweise von vielen Hostern gewährt.

Wie benutzt man es?

Ryan Flowers sagt, er sei kein Spezialist für Informationssicherheit und werde mögliche Verwendungszwecke von CurlyTP nicht auflisten. Für ihn ist dies nur ein Beweis dafür, dass die bekannten Werkzeuge, die wir täglich sehen, auf unkonventionelle Weise eingesetzt werden können.

Tatsächlich hat diese Methode mehrere Vorteile gegenüber anderen Server- "Caches" wie

Digital Dead Drop oder

PirateBox : Sie erfordert keine spezielle Konfiguration auf der Serverseite oder spezielle Protokolle - und verursacht keinen Verdacht bei denjenigen, die den Datenverkehr überwachen. Es ist unwahrscheinlich, dass SORM oder das DLP-System URLs nach komprimierten Textdateien durchsuchen.

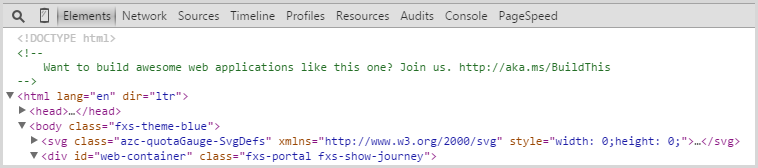

Dies ist eine Möglichkeit, Nachrichten über Servicedateien zu senden. Sie können sich daran erinnern, wie einige fortgeschrittene Unternehmen

Stellenangebote für Entwickler in HTTP-Headern oder im HTML-Seitencode veröffentlicht haben.

Die Idee war, dass nur Webentwickler ein solches „Osterei“ sehen würden, da eine normale Person die Header oder den HTML-Code nicht anzeigen würde.