In mehr oder weniger großen Städten wird es immer schwieriger, ein Stück Erdoberfläche zu finden, das nicht in das Sichtfeld einer Kamera fällt. Es scheint ein bisschen mehr zu sein, und es wird eine sehr glänzende Zukunft kommen, in der Kriminelle der wachsamen Gerechtigkeit nicht entkommen können und die Menschen glücklich und sorglos leben werden, denn 2009 verwendete Scotland Yard in 95% der Fälle Überwachungskameras als Beweis für die Schuld der Mörder . Leider ist diese Utopie weit von der Realität entfernt. Und nicht zuletzt, weil Überwachungskameras Schwachstellen aufweisen. Lassen Sie uns darüber sprechen, welche Sicherheitslücken in Videoüberwachungssystemen am häufigsten auftreten, ihre Ursachen erörtern und Möglichkeiten prüfen, wie der Betrieb solcher Geräte sicherer gemacht werden kann.

Die Zahl der CCTV-Kameras wächst weltweit rasant.

In Großbritannien gibt es ungefähr 185 Millionen Augen von Big Brother . Mehr als eine halbe Million von ihnen beobachten die Einwohner Londons.

Für 14 Personen gibt es eine Kamera . An zweiter Stelle unter den europäischen Städten liegt Moskau. Im Jahr 2019 wird die Anzahl der Kameras 174.000 überschreiten, und einige von ihnen sind bereits an das Gesichtserkennungssystem angeschlossen. Bis Ende des Jahres werden

mehr als 100.000 Videostreams an die automatische Erkennung gesendet.Gleichzeitig sind CCTV-Kameras nicht nur Optik und Speicher. Jeder von ihnen enthält tatsächlich einen Minicomputer mit einem Betriebssystem und Dienstprogrammen. Wenn die Kameras mit dem Internet verbunden sind, bedeutet dies, dass sie über einen TCP / IP-Netzwerkstapel mit allen bekannten und nicht sehr Sicherheitslücken verfügen. Entwickler, die anfällige Versionen des Betriebssystems verwenden oder die SSID und das Kennwort im Code angeben, ohne sie ändern zu können, verdienen die härteste Strafe. Leider trägt dies nicht dazu bei, die Produkte ihres Unternehmens sicherer zu machen. Die Situation wird durch das Auftreten von Intelligenz in Kameras verschärft, und es spielt keine Rolle, ob diese in die Kamera selbst eingebaut ist oder in einem Rechenzentrum arbeitet, an das Videodaten übertragen werden. In jedem Fall wird ein anfälliges Gerät zu einer Problemquelle. Je höher die Intelligenz des Systems, desto vielfältiger sind diese Probleme.

CCTV-Kameras werden technisch immer fortschrittlicher, was nicht über die Qualität ihrer Softwarefüllung gesagt werden kann. Hier sind nur einige der Schwachstellen

, die das IPVM-Forschungsunternehmen 2018

in den Kameras verschiedener Hersteller registriert hat :

Produktionsschwachstellen

Dies schließt alle Probleme ein, die mit der Implementierung der Funktionalität von IP-Kameras verbunden sind. Das wichtigste ist, dass die Kosten für die Hardware der Kameras viel geringer sind als die Kosten für die Entwicklung der Firmware. Das Ergebnis des Wunsches von Unternehmen, Geld zu sparen, sind die seltsamsten Entscheidungen, zum Beispiel

- nicht erneuerbare Firmware oder Firmware ohne automatische Aktualisierung,

- die Möglichkeit, auf die Weboberfläche der Kamera zuzugreifen, indem Sie wiederholt versuchen, das falsche Passwort einzugeben, oder auf die Schaltfläche „Abbrechen“ klicken;

- offener Zugang zu allen Kameras von der Website des Herstellers,

- Werksdienstkonto ohne Trennung mit oder ohne Standardkennwort (diese Sicherheitsanfälligkeit wurde 2016 von der Hacker-Gruppe Lizard Squad verwendet , um ein DDoS-Botnetz mit einer Angriffsleistung von bis zu 400 GB / s von Überwachungskameras zu erstellen ).

- die Möglichkeit nicht autorisierter Änderungen an den Einstellungen, selbst wenn die Autorisierung aktiviert und der anonyme Zugriff verweigert wird;

- fehlende Verschlüsselung des Videostreams und / oder Übertragung von Anmeldeinformationen in klarer Form,

- Verwenden des anfälligen GoAhead-Webservers

- Replikation anfälliger Firmware (bei chinesischen Geräteherstellern üblich),

- Schwachstellen von Videospeichergeräten - Beispielsweise wurden kürzlich Informationen über das Eindringen von Malware veröffentlicht, die Dateien entfernt oder verschlüsselt und Lösegeld auf Netzwerklaufwerken von Synology und Lenovo Iomega erpresst.

Verwenden Sie Sicherheitslücken

Selbst wenn Kamerahersteller alle Fehler korrigieren und Kameras ausgeben, die hinsichtlich der Sicherheit ideal sind, wird dies die Situation nicht retten, da von Menschen verursachte Sicherheitslücken nicht verschwinden. Der Grund dafür sind die Personen, die die Geräte warten:

- Verwendung von Standardkennwörtern, wenn Sie diese ändern können;

- Deaktivieren der Verschlüsselung oder des VPN, wenn die Kamera die Verwendung zulässt (fairerweise nehmen wir an, dass nicht alle Kameras eine ausreichende Leistung für diese Betriebsart aufweisen, wodurch diese Schutzmethode in eine eindeutige Erklärung umgewandelt wird ).

- Deaktivieren der automatischen Aktualisierung der Kamera-Firmware;

- Vergesslichkeit oder Nachlässigkeit eines Administrators, der die Firmware eines Geräts nicht aktualisiert, das nicht weiß, wie dies automatisch durchgeführt wird.

Wie finde ich Schwachstellen?

Einfach. Viele Besitzer von IP-Kameras glauben, dass niemand etwas über sie weiß und nicht versucht, sie zu knacken, wenn sie nirgendwo Informationen über sie veröffentlichen. Überraschenderweise tritt eine solche Nachlässigkeit ziemlich häufig auf. Mittlerweile gibt es viele Tools, mit denen Sie die Suche nach über das Internet verfügbaren Kameras automatisieren können.

Shodan

Es verfügt über eine eigene Abfragesprache und ermöglicht unter anderem das Auffinden von Kameras in jeder Stadt oder jedem Land. Wenn Sie auf einen Host klicken, werden detaillierte Informationen dazu angezeigt.

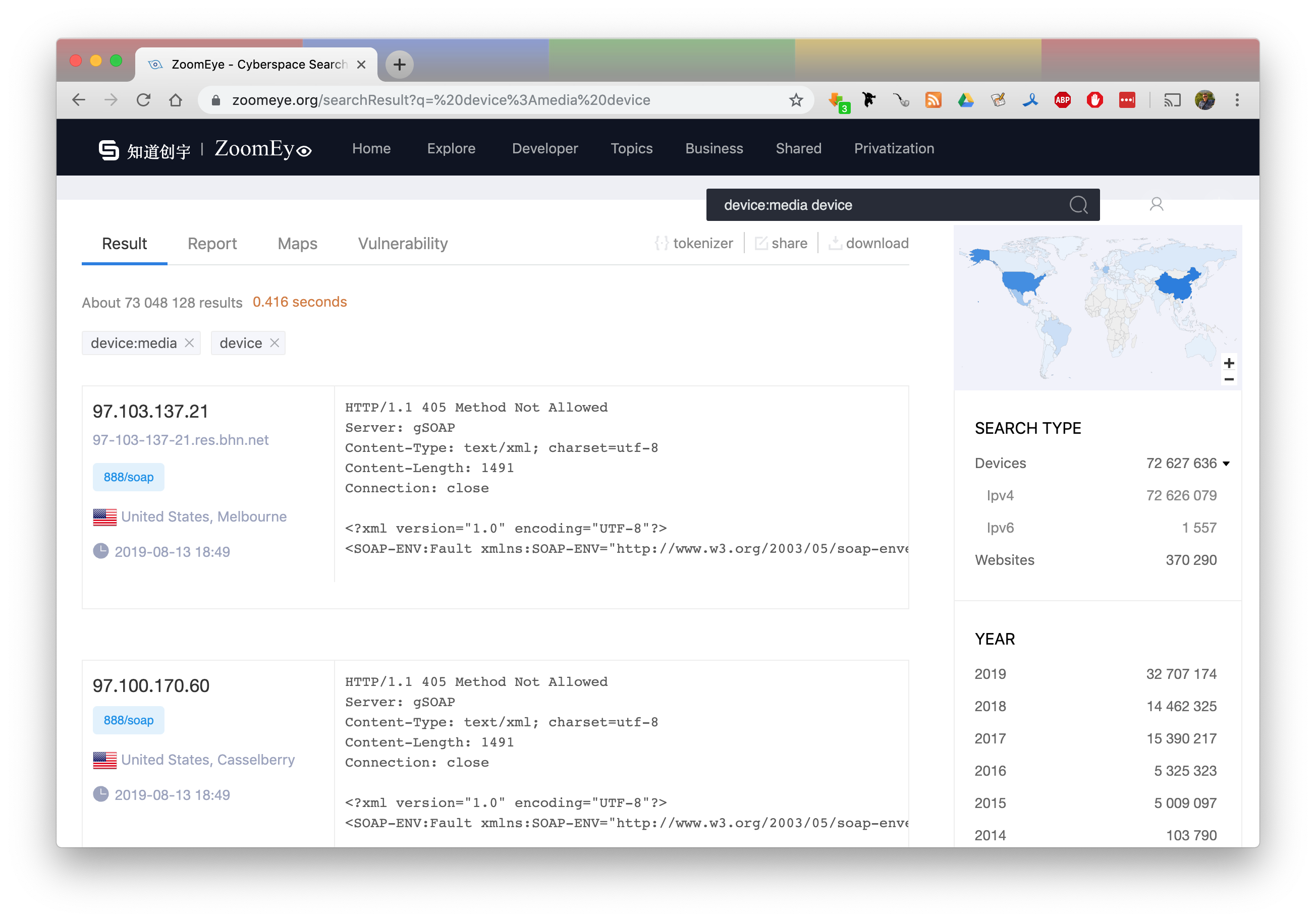

Zoomeye

Suchdienst auf IoT. Suchen Sie nach IP-Kameras - "Gerät: Mediengerät".

Censys

Ein weiterer fortschrittlicher Dienst zum Auffinden einer Vielzahl von Netzwerkgeräten. In der Abfrage "metadata.manufacturer:" axis "werden von Axis freigegebene Kameras mit Internetverbindung aufgelistet.

GoogleDie Hauptsuchmaschine des Planeten auf der Höhe und bei der Suche nach IP-Kameras. Durch Angabe von "inurl:" viewerframe? Mode = "" oder "inurl:" videostream.cgi "" in der Suchleiste können Sie auch eine Liste der über das Internet verfügbaren Kameras abrufen.

Ausnutzung von Schwachstellen

Natürlich suchen Cyberkriminelle nicht manuell nach Fehlern. Die gesamte Schwarzarbeit wird von Skripten ausgeführt, die Kameras aus der Liste auswählen. Wenn Sie diese brechen, erhalten Sie finanzielle Vorteile. Sie können beispielsweise

ein Botnetz erstellen, um benutzerdefinierte DDoS-Angriffe oder direkte Erpressungen durchzuführen , wie dies die Autoren der Malware Mirai getan haben, die die Kontrolle über eine halbe Million anfälliger IoT-Geräte auf der ganzen Welt übernommen haben.

Botnets erstellenEin Botnetz ist eine Gruppe von mehreren Computern und / oder Geräten, die unter der Kontrolle eines oder mehrerer Befehlsserver kombiniert werden. Auf den Geräten ist eine spezielle Software installiert, die auf Befehl des Centers verschiedene Aufgaben ausführt. Dies kann Spam, Traffic Proxy, DDoS und sogar Cryptocurrency Mining sein.

ErpressungDie Übernahme der Kontrolle über Kameras und Videorecorder ermöglicht es, das Privatleben von Menschen zu beobachten, unter denen sich möglicherweise Staatsmänner und einfach bekannte Persönlichkeiten befinden. Das Veröffentlichen eines Videos mit ihrer Teilnahme kann einen Skandal verursachen und den Ruf des Eigentümers schädigen, was bedeutet, dass die Gefahr der Offenlegung ein ernstes Motiv für die Forderung nach einem Lösegeld ist.

Verschleierung von VerbrechenFilme zeigen oft, wie Kriminelle einen Videostream auf Kameras ersetzen, um eine Bank auszurauben oder eine geheime Basis zu infiltrieren. Es scheint, dass mit dem Übergang zur digitalen Technologie eine Bildsubstitution unmöglich werden sollte, aber das ist nicht so. Um die Aufnahme auf der IP-Kamera zu ersetzen, einfach

- Holen Sie sich den RTSP-Link für die Kamera, deren Stream Sie ersetzen möchten.

- Über diesen Link können Sie den Stream in eine Videodatei aufnehmen.

- aufgenommenes Video im Streaming-Modus abspielen,

- vor Sekundärstromaustausch schützen.

Wenn Sie eine aufgezeichnete Videodatei haben, können Sie natürlich viele interessante Dinge damit tun, z. B. „zusätzliche“ Fragmente entfernen oder neue hinzufügen.

Unabhängig davon sind moderne Smart-Kameras zu erwähnen, die Gesichter erkennen können. Solche Systeme werden in China, Russland und anderen Ländern erfolgreich betrieben.

Im Jahr 2017 fand ein BBC-Journalist heraus, dass

nur sieben Minuten ausreichen ,

um einen Verbrecher mithilfe des chinesischen Gesichtserkennungssystems festzunehmen .

Je nach Implementierung kann das Bild mit der Referenzdatenbank auf einem speziellen Server oder direkt auf der Kamera verglichen werden. Beide Methoden haben ihre Vor- und Nachteile:

- Kameras mit integrierter Erkennung verfügen über eine leistungsfähigere Hardwarebasis und sind daher viel teurer als normale Kameras. Gleichzeitig übertragen sie jedoch keinen Videostream an den Server, sondern nur Metadaten mit Erkennungsergebnissen.

- Die Erkennung auf dem Server erfordert die Übertragung des gesamten Videostreams. Dies bedeutet, dass ein breiterer Kommunikationskanal erforderlich ist und die Anzahl der Kameras begrenzt wird, die angeschlossen werden können. Jede Kamera ist jedoch um ein Vielfaches billiger.

Unter dem Gesichtspunkt der kriminellen Ausbeutung sind beide Optionen gleichwertig, da Hacker:

- den Stream abfangen und die Videodaten ersetzen,

- den Stream abfangen und Metadaten ersetzen,

- Hacken Sie den Erkennungsserver und fälschen Sie Bilder in einer Referenzdatenbank.

- Hacken Sie die Kamera und ändern Sie ihre Software oder ändern Sie die Einstellungen.

Selbst die intellektuelle Anerkennung schließt daher nicht aus, ein falsch positives System zu erreichen oder umgekehrt den Verbrecher unsichtbar zu machen.

Wie Sie sich schützen können

Firmware aktualisierenVeraltete Firmware enthält höchstwahrscheinlich Sicherheitslücken, die Hacker ergreifen können, um die Kontrolle über die Kamera zu übernehmen oder den Videospeicher zu infiltrieren.

Verschlüsselung aktivierenDie Verschlüsselung des Datenverkehrs zwischen Kamera und Server schützt vor MiTM-Angriffen und dem Abfangen von Anmeldeinformationen

Schalten Sie das OSD einWenn Ihre Kameras die Verschlüsselung nicht verarbeiten können, aktivieren Sie die Datums- und Zeitstempelung des Videos. Dann wird das Ändern des Bildes schwieriger.

IP filternBegrenzen Sie den Adressbereich, über den Sie eine Verbindung zu Ihrem Videoüberwachungssystem herstellen können. Whitelists und ACLs schränken die Handlungsfreiheit für Angreifer ein.

Ändern Sie die StandardkennwörterDies ist der erste Schritt bei der Installation neuer Kameras oder eines Systems.

Aktivieren Sie die obligatorische AutorisierungAuch wenn es in der Einrichtungsphase so aussieht, als würde die fehlende Autorisierung die Arbeit vereinfachen, schalten Sie sie sofort ein.

Stellen Sie keine Kameras ins InternetÜberlegen Sie, ob Sie wirklich Zugang zu Überwachungskameras über das Internet benötigen. Wenn nicht, lassen Sie sie im lokalen Netzwerk arbeiten.