Heute werden wir mit dem Studium der ACL-Zugriffssteuerungsliste beginnen. Dieses Thema wird 2 Video-Tutorials umfassen. Wir werden uns die Konfiguration der Standard-ACL ansehen und im nächsten Video-Tutorial über die erweiterte Liste sprechen.

In dieser Lektion werden 3 Themen behandelt. Die erste - was ist eine ACL, die zweite - was ist der Unterschied zwischen einer Standard- und einer erweiterten Zugriffsliste, und am Ende der Lektion als Laborarbeit werden wir überlegen, eine Standard-ACL einzurichten und mögliche Probleme zu lösen.

Was ist eine ACL? Wenn Sie den Kurs von der ersten Videolektion an studiert haben, denken Sie daran, wie wir die Kommunikation zwischen verschiedenen Netzwerkgeräten organisiert haben.

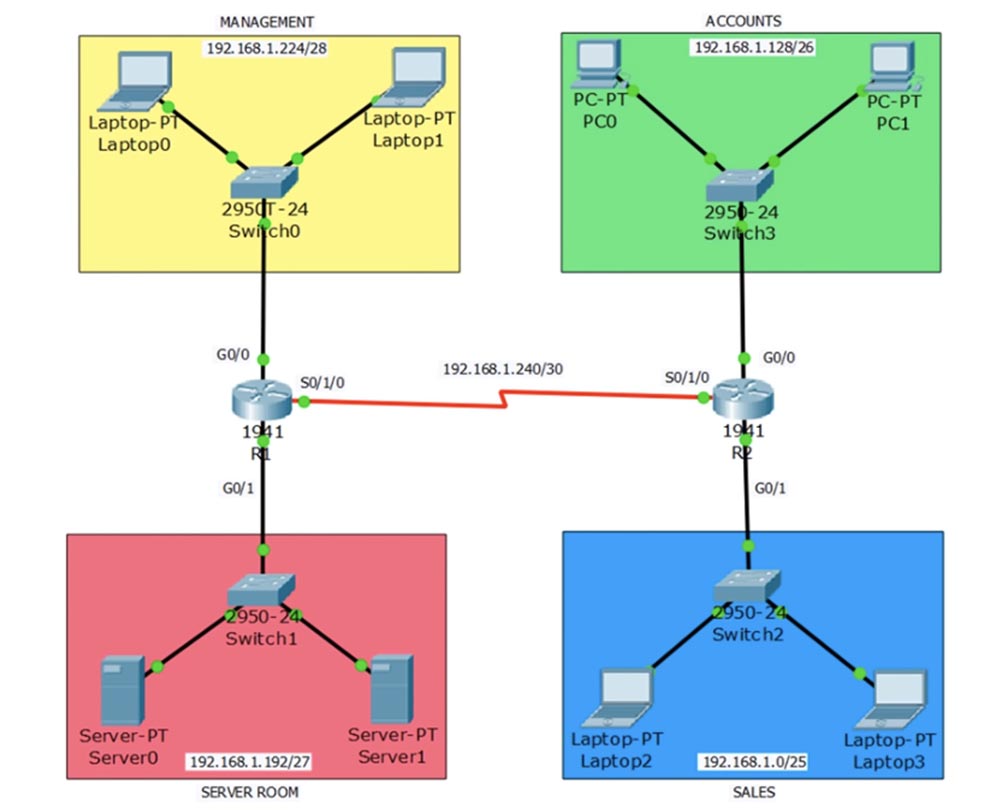

Wir haben auch statisches Routing über verschiedene Protokolle untersucht, um Kommunikationsfähigkeiten zwischen Geräten und Netzwerken zu erwerben. Jetzt haben wir die Schulungsphase erreicht, in der wir uns um die Verkehrskontrolle kümmern sollten, um zu verhindern, dass die „bösen Jungs“ oder nicht autorisierten Benutzer in das Netzwerk eindringen. Dies kann beispielsweise Personen aus der Verkaufsabteilung von SALES betreffen, die in diesem Diagramm dargestellt ist. Hier zeigen wir auch die Finanzabteilung ACCOUNTS, die Managementabteilung MANAGEMENT und den Server SERVER ROOM.

So können hundert Mitarbeiter in der Verkaufsabteilung arbeiten, und wir möchten nicht, dass einer von ihnen über das Netzwerk zum Server gelangt. Eine Ausnahme wird für den Verkaufsleiter gemacht, der am Laptop2-Computer arbeitet - er hat möglicherweise Zugriff auf den Serverraum. Ein neuer Mitarbeiter, der an Laptop3 arbeitet, sollte diesen Zugriff nicht haben. Wenn der Datenverkehr von seinem Computer den Router R2 erreicht, sollte er gelöscht werden.

Die Rolle der ACL besteht darin, den Datenverkehr gemäß den angegebenen Filterparametern zu filtern. Dazu gehören die Quell-IP-Adresse, die Ziel-IP-Adresse, das Protokoll, die Anzahl der Ports und andere Parameter, mit denen Sie den Datenverkehr identifizieren und einige Aktionen damit ausführen können.

ACL ist also ein Filtermechanismus der 3. Ebene des OSI-Modells. Dies bedeutet, dass dieser Mechanismus in Routern verwendet wird. Das Hauptkriterium für die Filterung ist die Identifizierung des Datenstroms. Wenn wir beispielsweise verhindern möchten, dass der Typ mit dem Laptop3-Computer auf den Server zugreift, müssen wir zuerst seinen Datenverkehr identifizieren. Dieser Verkehr bewegt sich über die entsprechenden Schnittstellen von Netzwerkgeräten in Richtung Laptop-Switch2-R2-R1-Switch1-Server1, während die G0 / 0-Schnittstellen der Router nichts damit zu tun haben.

Um den Verkehr zu identifizieren, müssen wir seinen Pfad identifizieren. Danach können wir genau entscheiden, wo der Filter installiert werden soll. Sie müssen sich nicht um die Filter selbst kümmern, wir werden sie in der nächsten Lektion besprechen. Jetzt müssen wir das Prinzip verstehen, auf welche Schnittstelle der Filter angewendet werden soll.

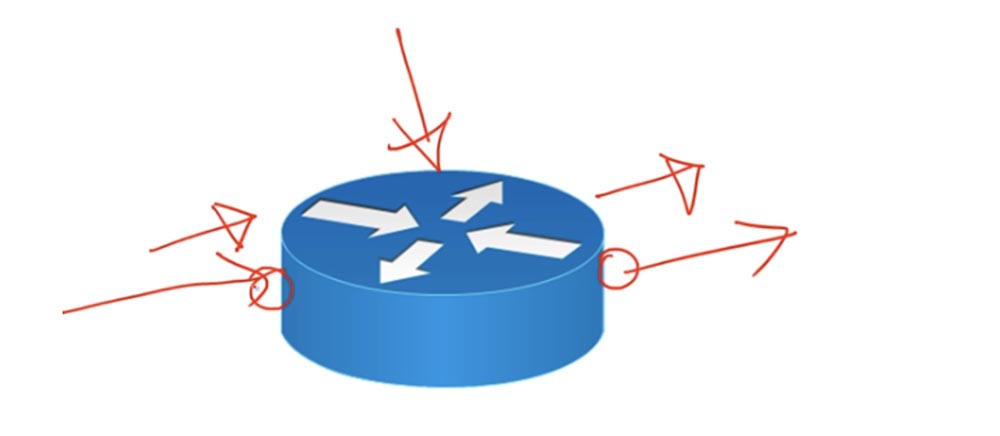

Wenn Sie sich den Router ansehen, sehen Sie, dass jedes Mal, wenn sich der Datenverkehr bewegt, eine Schnittstelle vorhanden ist, über die der Datenstrom eingeht, und eine Schnittstelle, über die dieser Datenstrom kommt.

Tatsächlich gibt es drei Schnittstellen: die Eingabeschnittstelle, die Ausgabeschnittstelle und die eigene Schnittstelle des Routers. Denken Sie daran, dass die Filterung nur auf die Eingabe- oder Ausgabeschnittstelle angewendet werden kann.

Das Prinzip des ACL-Betriebs ähnelt der Zulassung zu einer Veranstaltung, die nur von Gästen besucht werden kann, deren Name auf der Liste der eingeladenen Personen steht. Eine ACL ist eine Liste von Qualifizierungsparametern, mit denen der Datenverkehr identifiziert wird. Diese Liste gibt beispielsweise an, dass Datenverkehr von der IP-Adresse 192.168.1.10 zulässig ist und Datenverkehr von allen anderen Adressen verboten ist. Wie gesagt, diese Liste kann sowohl auf die Eingabe- als auch auf die Ausgabeschnittstelle angewendet werden.

Es gibt zwei Arten von ACLs: Standard- und erweiterte ACLs. Die Standard-ACL hat eine Kennung von 1 bis 99 oder von 1300 bis 1999. Dies sind einfach die Namen von Listen, die mit zunehmender Nummerierung keine Vorteile gegenüber einander haben. Zusätzlich zur Nummer kann der ACL ein eigener Name zugewiesen werden. Erweiterte ACLs sind mit 100 bis 199 oder 2000 bis 2699 nummeriert und können auch einen Namen haben.

In der Standard-ACL basiert die Klassifizierung auf der IP-Adresse der Verkehrsquelle. Wenn Sie diese Liste verwenden, können Sie daher den an eine Quelle gerichteten Datenverkehr nicht einschränken, sondern nur den Datenverkehr blockieren, der von einem Gerät kommt.

Die erweiterte ACL klassifiziert den Datenverkehr nach Quell-IP-Adresse, Ziel-IP-Adresse, verwendetem Protokoll und Portnummer. Beispielsweise können Sie nur FTP-Verkehr oder nur HTTP-Verkehr blockieren. Heute werden wir uns die Standard-ACL ansehen und das folgende Video-Tutorial wird den erweiterten Listen gewidmet sein.

Wie gesagt, eine ACL ist eine Liste von Bedingungen. Nachdem Sie diese Liste auf die eingehende oder ausgehende Schnittstelle des Routers angewendet haben, überprüft der Router den Datenverkehr mit dieser Liste und entscheidet, ob er diesen Datenverkehr zulässt oder blockiert, wenn er die in der Liste angegebenen Bedingungen erfüllt. Oft fällt es den Menschen schwer, die Eingabe- und Ausgabeschnittstellen des Routers zu bestimmen, obwohl nichts kompliziert ist. Wenn wir über die eingehende Schnittstelle sprechen, bedeutet dies, dass nur eingehender Verkehr an diesem Port überwacht wird und der Router keine Einschränkungen für ausgehenden Verkehr anwendet. Wenn es um die Ausgabeschnittstelle geht, bedeutet dies, dass alle Regeln nur für ausgehenden Verkehr gelten, während der eingehende Verkehr an diesem Port ohne Einschränkungen akzeptiert wird. Wenn der Router beispielsweise zwei Ports hat: f0 / 0 und f0 / 1, wird die ACL nur für Datenverkehr verwendet, der in die f0 / 0-Schnittstelle eintritt, oder nur für Datenverkehr, der von der f0 / 1-Schnittstelle kommt. Der Datenverkehr, der in die f0 / 1-Schnittstelle eintritt oder vom f0 / 0-Port kommt, wird von der Liste nicht beeinflusst.

Lassen Sie sich daher nicht durch die eingehende oder ausgehende Richtung der Schnittstelle verwechseln, sie hängt von der Bewegungsrichtung des spezifischen Verkehrs ab. Nachdem der Router den Datenverkehr auf Übereinstimmung mit den ACL-Bedingungen überprüft hat, kann er nur zwei Lösungen verwenden: Datenverkehr überspringen oder ablehnen. Sie können beispielsweise Datenverkehr zulassen, der an die Adresse 180.160.1.30 geleitet wird, und Datenverkehr ablehnen, der für die Adresse 192.168.1.10 bestimmt ist. Jede Liste kann viele Bedingungen enthalten, aber jede dieser Bedingungen muss zulassen oder ablehnen.

Angenommen, es gibt eine Liste:

Verweigere _______

Erlaube ________

Erlaube ________

Verweigere _________.

Zunächst überprüft der Router den Datenverkehr auf Übereinstimmung mit der ersten Bedingung, falls diese nicht mit der zweiten Bedingung übereinstimmt. Wenn der Datenverkehr mit der dritten Bedingung übereinstimmt, beendet der Router die Überprüfung und vergleicht ihn nicht mit den anderen Bedingungen der Liste. Er führt die Aktion "Zulassen" aus und überprüft den nächsten Teil des Datenverkehrs.

Falls Sie keine Regel für ein Paket festgelegt haben und der Datenverkehr alle Zeilen der Liste durchlaufen hat, ohne unter eine der Bedingungen zu fallen, wird er zerstört, da jede ACL standardmäßig mit dem Befehl "Verweigern eines beliebigen Pakets" endet. nicht unter eine der Regeln fallen. Diese Bedingung wird wirksam, wenn die Liste mindestens eine Regel enthält, andernfalls gilt sie nicht. Wenn die erste Zeile jedoch den Eintrag Verweigern 192.168.1.30 enthält und die Liste keine Bedingungen mehr enthält, sollte der Befehl "Erlaubnis zulassen" am Ende stehen, dh Verkehr zulassen, der nicht durch die Regel verboten ist. Sie müssen dies berücksichtigen, um Fehler bei der Konfiguration der ACL zu vermeiden.

Ich möchte, dass Sie sich an die Grundregel zum Generieren einer ACL erinnern: Platzieren Sie die Standard-ACL so nah wie möglich am Ziel, dh am Empfänger des Datenverkehrs, und die erweiterte ACL so nahe wie möglich an der Quelle, d. H. Am Absender des Datenverkehrs. Dies sind Empfehlungen von Cisco. In der Praxis gibt es jedoch Situationen, in denen es sinnvoller ist, eine Standard-ACL in der Nähe einer Verkehrsquelle zu platzieren. Wenn Sie jedoch eine Frage zu den ACL-Platzierungsregeln in der Prüfung erhalten, befolgen Sie die Empfehlungen von Cisco und antworten Sie eindeutig: Standard - näher am Ziel, erweitert - näher an der Quelle.

Schauen wir uns nun die Syntax einer Standard-ACL an. Im globalen Konfigurationsmodus des Routers gibt es zwei Arten von Befehlssyntax: klassische Syntax und moderne Syntax.

Der klassische Befehlstyp ist Zugriffsliste <ACL-Nummer> <Deaktivieren / Zulassen> <Kriterien>. Wenn Sie <ACL-Nummer> von 1 bis 99 angeben, erkennt das Gerät automatisch, dass es sich um eine Standard-ACL handelt, und wenn es von 100 bis 199 reicht, wird es erweitert. Da wir die Standardliste in der heutigen Lektion berücksichtigen, können wir eine beliebige Zahl von 1 bis 99 verwenden. Anschließend geben wir die Aktion an, die angewendet werden soll, wenn die Parameter den unten angegebenen Kriterien entsprechen - um Datenverkehr zuzulassen oder zu deaktivieren. Wir werden das Kriterium später betrachten, da es auch in der modernen Syntax verwendet wird.

Der moderne Befehlstyp wird auch im globalen Konfigurationsmodus Rx (config) verwendet und sieht folgendermaßen aus: IP-Zugriffslistenstandard <ACL-Nummer / Name>. Hier können Sie entweder eine Zahl von 1 bis 99 oder den Namen einer ACL verwenden, z. B. ACL_Networking. Dieser Befehl versetzt das System sofort in den Unterbefehlsmodus des Standard-Empfangsmodus (config-std-nacl), in dem bereits die Option <hibit / Zulassen> <Kriterien> eingegeben werden muss. Der moderne Teamtyp hat mehr Vorteile als der Klassiker.

Wenn Sie in der klassischen Liste die Zugriffsliste 10 verweigern ______ eingeben, geben Sie den folgenden Befehl derselben Art für ein anderes Kriterium ein. Als Ergebnis erhalten Sie 100 solcher Befehle. Um einen der eingegebenen Befehle zu ändern, müssen Sie die gesamte Zugriffsliste löschen Liste 10 mit dem Befehl no access-list 10. Dadurch werden alle 100 Befehle gelöscht, da kein einzelner Befehl dieser Liste bearbeitet werden kann.

In der modernen Syntax ist ein Befehl in zwei Zeilen unterteilt, von denen die erste eine Listennummer enthält. Angenommen, Sie haben einen Zugriffslistenstandard 10 verweigern ________, einen Zugriffslistenstandard 20 verweigern ________ usw., dann können Sie zwischen ihnen Zwischenlisten mit anderen Kriterien einfügen, z. B. Zugriffslistenstandard 15 verweigern ________.

Alternativ können Sie einfach die 20 Zeilen des Zugriffslistenstandards löschen und sie mit anderen Parametern zwischen den Standardzeilen 10 der Zugriffsliste und den 30 Zeilen des Zugriffslistenstandards neu eingeben. Daher gibt es verschiedene Möglichkeiten, die moderne ACL-Syntax zu bearbeiten.

Sie müssen beim Kompilieren von ACLs sehr vorsichtig sein. Wie Sie wissen, werden Listen von oben nach unten gelesen. Wenn Sie eine Leitung mit der Erlaubnis des Datenverkehrs eines bestimmten Hosts oben platzieren, können Sie unten eine Zeile mit dem Verkehrsverbot des gesamten Netzwerks, zu dem dieser Host gehört, platzieren. Beide Bedingungen werden überprüft - der Datenverkehr an den bestimmten Host wird weitergeleitet, und der Datenverkehr aller anderen Hosts Dieses Netzwerk ist blockiert. Platzieren Sie daher bestimmte Datensätze immer oben in der Liste und allgemeine Datensätze unten.

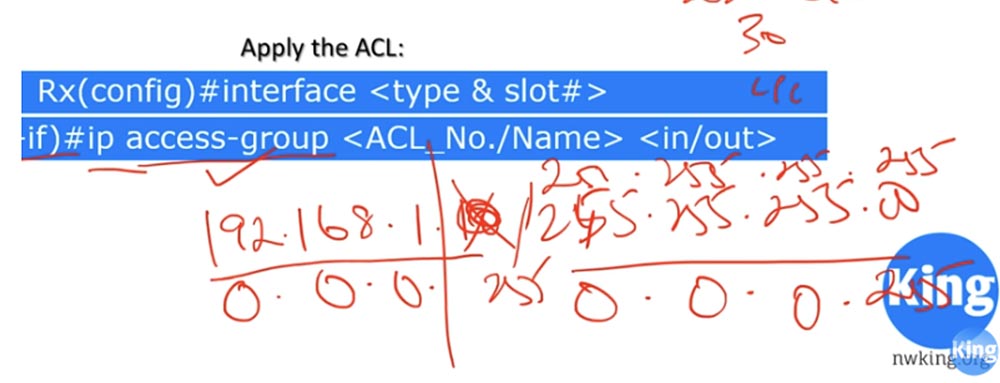

Nachdem Sie eine klassische oder moderne ACL erstellt haben, müssen Sie sie anwenden. Wechseln Sie dazu mit dem Befehl interface <type and slot> zu den Einstellungen einer bestimmten Schnittstelle, z. B. f0 / 0, wechseln Sie in den Unterbefehlsmodus interface und geben Sie den Befehl ip access-group <ACL-Nummer / Name> <in / out> ein. Beachten Sie den Unterschied: Beim Kompilieren einer Liste wird die Zugriffsliste verwendet, und wenn sie verwendet wird, wird die Zugriffsgruppe verwendet. Sie müssen festlegen, auf welche Schnittstelle die Liste angewendet wird - die Schnittstelle des eingehenden oder die Schnittstelle des ausgehenden Verkehrs. Wenn die Liste einen Namen hat, z. B. Netzwerk, wird derselbe Name im Befehl list application auf dieser Schnittstelle wiederholt.

Nehmen wir nun eine bestimmte Aufgabe und versuchen, sie am Beispiel unseres Netzwerkdiagramms mit Packet Tracer zu lösen. Wir haben also 4 Netzwerke: Vertrieb, Buchhaltung, Management und Server.

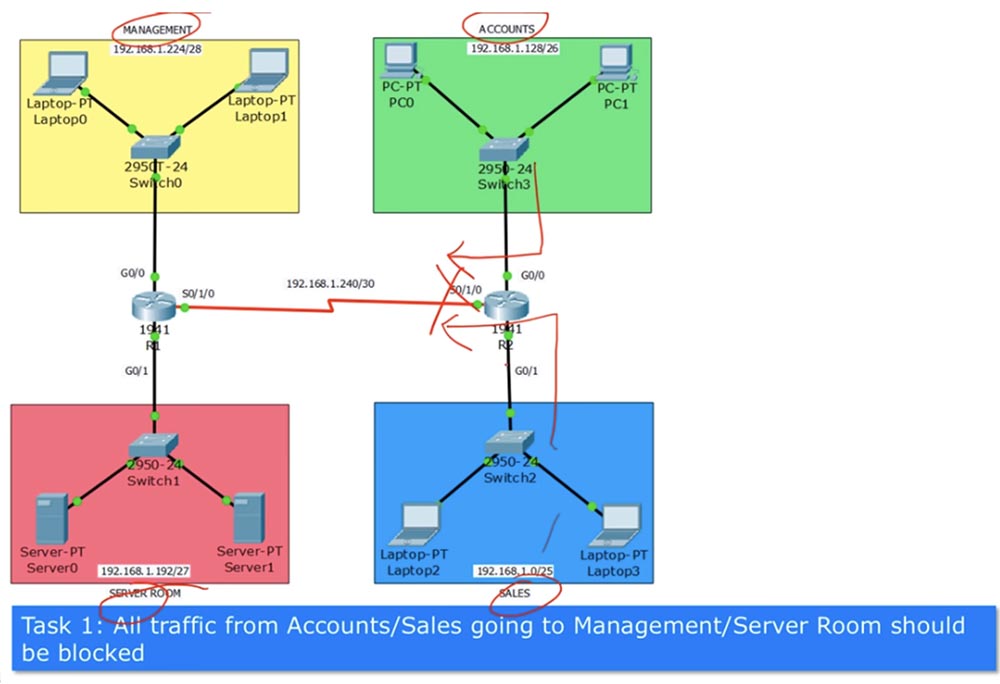

Aufgabe Nr. 1: Der gesamte Datenverkehr, der von den Vertriebs- und Finanzabteilungen an die Management- und Serverabteilungen gesendet wird, sollte blockiert werden. Der Sperrpunkt ist die S0 / 1/0-Schnittstelle des Routers R2. Zuerst müssen wir eine Liste erstellen, die solche Einträge enthält:

Wir werden die Liste "Security Management ACL und Server ACL", abgekürzt ACL Secure_Ma_And_Se, nennen. Das Folgende ist ein Verbot des Netzwerkverkehrs von der Finanzabteilung 192.168.1.128/26, ein Verbot des Netzwerkverkehrs von der Verkaufsabteilung 192.168.1.0/25 und die Erlaubnis eines anderen Verkehrs. Am Ende der Liste wird angezeigt, dass es für die ausgehende Schnittstelle S0 / 1/0 des Routers R2 verwendet wird. Wenn am Ende der Liste kein Eintrag "Zulassen" vorhanden ist, wird der gesamte andere Datenverkehr blockiert, da der Eintrag "Alle verweigern" standardmäßig immer am Ende der ACL festgelegt ist.

Kann ich diese ACL auf die G0 / 0-Schnittstelle anwenden? Natürlich kann ich das, aber in diesem Fall wird nur der Datenverkehr aus der Buchhaltung blockiert, und der Datenverkehr der Verkaufsabteilung wird durch nichts eingeschränkt. Ebenso können Sie die ACL auf die G0 / 1-Schnittstelle anwenden. In diesem Fall wird der Datenverkehr der Finanzabteilung jedoch nicht blockiert. Natürlich können wir zwei separate Sperrlisten für diese Schnittstellen erstellen, aber es ist viel effizienter, sie in einer Liste zu kombinieren und auf die Ausgabeschnittstelle des Routers R2 oder die Eingabeschnittstelle S0 / 1/0 des Routers R1 anzuwenden.

Obwohl gemäß den Cisco-Regeln eine Standard-ACL so nahe wie möglich am Ziel platziert werden sollte, platziere ich sie dennoch näher an der Verkehrsquelle, da ich den gesamten ausgehenden Verkehr blockieren möchte. Es ist ratsamer, sie näher an der Quelle zu platzieren, damit dieser Verkehr das Netzwerk zwischen nicht belegt zwei Router.

Ich habe vergessen, Ihnen die Kriterien mitzuteilen, also gehen wir schnell zurück. Als Kriterium können Sie beliebig angeben. In diesem Fall ist jeglicher Datenverkehr von jedem Gerät und jedem Netzwerk verboten oder zulässig. Sie können den Host auch mit seiner Kennung angeben. In diesem Fall ist der Datensatz die IP-Adresse eines bestimmten Geräts. Schließlich können Sie das gesamte Netzwerk angeben, z. B. 192.168.1.10/24. In diesem Fall zeigt / 24 das Vorhandensein einer Subnetzmaske von 255.255.255.0 an. Es ist jedoch nicht möglich, die IP-Adresse der Subnetzmaske in der ACL anzugeben. In diesem Fall verfügt die ACL über ein Konzept namens Wildcart Mask oder "Reverse Mask". Daher müssen Sie die IP-Adresse und die Umkehrmaske angeben. Die umgekehrte Maske lautet wie folgt: Sie müssen die direkte Subnetzmaske von der allgemeinen Subnetzmaske subtrahieren, d. H. Die Zahl, die dem Oktettwert in der direkten Maske entspricht, wird von 255 subtrahiert.

Daher sollten Sie als Kriterium in der ACL den Parameter 192.168.1.10 0.0.0.255 verwenden.

Wie funktioniert es Wenn das Reverse-Mask-Oktett 0 enthält, wird davon ausgegangen, dass das Kriterium mit dem entsprechenden Oktett der IP-Adresse des Subnetzes übereinstimmt. Wenn das Oktett der inversen Maske eine Zahl enthält, wird die Übereinstimmung nicht überprüft. Für das Netzwerk 192.168.1.0 und die Umkehrmaske 0.0.0.255 wird daher der gesamte Datenverkehr von Adressen, deren erste drei Oktette gleich 192.168.1 sind, unabhängig vom Wert des vierten Oktetts, abhängig von der angegebenen Aktion blockiert oder zugelassen.

Die Verwendung der umgekehrten Maske ist nicht schwierig, und wir werden im nächsten Video auf die Wildcart-Maske zurückkommen, damit ich erklären kann, wie man damit arbeitet.

28:50 min

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?