Am 29. August veröffentlichte Project Zero nach einer gründlichen Studie detaillierte Informationen zu den erkannten Angriffsmethoden während einer massiven Kampagne zum Diebstahl von iPhone-Benutzerdaten.

Das Ergebnis eines erfolgreichen Angriffs auf den Benutzer war der Start eines Tracking-Agenten („Implantat“) mit privilegierten Rechten im Hintergrund.

Während der Studie wurden im Rahmen von Angriffsmethoden 14 Schwachstellen entdeckt:

- 7 Sicherheitslücken im iPhone-Browser;

- 5 Kernel-Schwachstellen;

- 2 Sandbox-Bypass-Schwachstellen.

Obwohl die entdeckten Informationen am 1. Februar 2019 von Apple bereitgestellt wurden und eine Woche später eine außerplanmäßige Version von iOS 12.1.4 veröffentlicht wurde, bleibt mindestens eine Sicherheitsanfälligkeit bezüglich der Eskalation von Berechtigungen eine Zero-Day-Sicherheitsanfälligkeit und verfügt nicht über einen Patch (CVE-2019-7287) )

Kampagnenentdeckung

Im Jahr 2019 entdeckte die Google Threat Analysis Group (TAG) mehrere gehackte Webressourcen, mit denen gezielte Besucher mithilfe von 0-Tage-iPhone-Schwachstellen angesprochen wurden. Gleichzeitig wurde jeder Besucher der erfassten Ressourcen angegriffen und bei Erfolg ein „Implantat“ auf dem Gerät installiert, das Benutzerdaten stahl. Vermutlich betrug das Publikum der Websites mehrere tausend Besucher pro Woche.

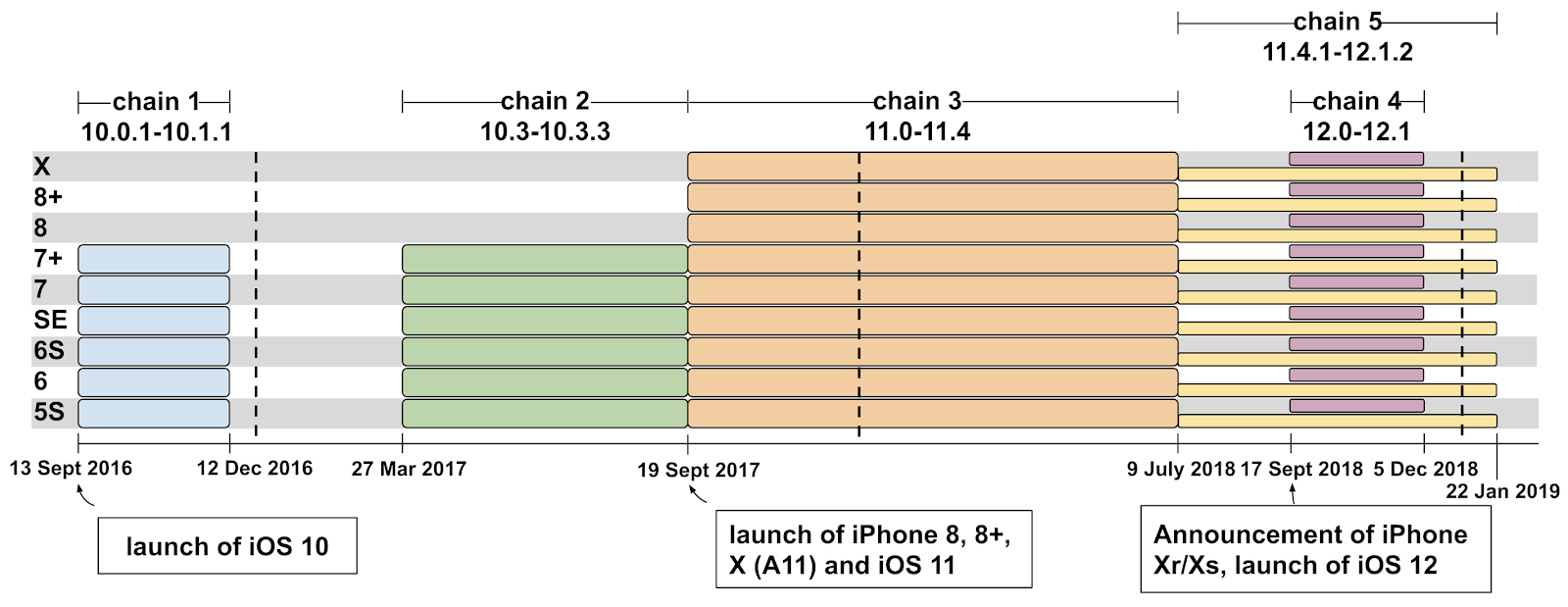

TAG identifizierte 5 eindeutige und unabhängige Angriffsmethoden für iOS-Versionen 10-12 (mit Ausnahme von iPhone 8/8 + Xr / Xs), was auf ständige Versuche hinweist, Benutzer für mindestens 2 Jahre zu hacken. Anschließend führte Google zusammen mit dem Project Zero-Team eine gründliche Analyse der erkannten Malware durch.

Laut Project Zero ist „der Hauptgrund [für diese Sicherheitsanfälligkeiten] ...: [in diesem Fall], dass wir Beispiele für fehlerhaften Code ohne die erforderliche Codequalitätskontrolle oder sogar einfache Tests und Überprüfungen vor der Auslieferung an Benutzergeräte sehen.“

Die Hauptursachen, die ich hier hervorhole, sind nicht neu und werden oft übersehen: Wir werden Fälle von Code sehen, die anscheinend nie funktioniert haben, Code, der wahrscheinlich die Qualitätssicherung übersprungen hat oder wahrscheinlich nur wenige Tests oder Überprüfungen hatte, bevor er an Benutzer versendet wurde. © Project Zero: Ein sehr tiefer Einblick in iOS Exploit-Ketten in freier Wildbahn

Das Diagramm aus Project Zero zeigt den Zeitraum vom 13. September 2016 bis zum 22. Januar 2019 und die darin verwendeten Angriffsmethoden.

Details zum Implantatverhalten

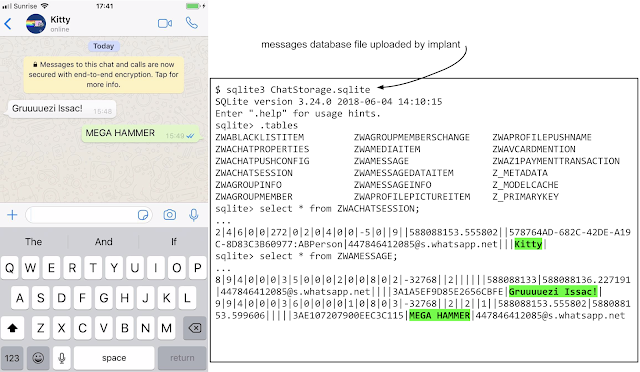

Das Implantat hat sich darauf spezialisiert, Dateien zu stehlen und Daten über die aktuelle Geolokalisierung des Benutzers hochzuladen, indem alle 60 Sekunden Befehle vom Server des Angreifers angefordert werden. Aufgrund privilegierter Startrechte hatte das Implantat Zugriff auf alle Dateien auf dem Gerät des Opfers, einschließlich verschlüsselter Messenger-Datenbanken: WhatsApp, Telegramm, iMessage, Hangouts.

Beispiel für vom Implantat gesammelte Daten

Das Implantat entlud auch den Schlüsselbund des Geräts, der Daten zu den Benutzerzugriffsinformationen enthielt, die zum Zeitpunkt der Ausführung gespeichert oder verwendet wurden.

Zusätzlich wurden die folgenden Geräteinformationen gesammelt und gesendet:

- iPhone Modell

- Der Name des Geräts (z. B. Ians iPhone)

- Eindeutige ICCID-SIM-Kartennummer

- iPhone Seriennummer

- Telefonnummer;

- iOS-Version

- Größe und freier Speicherplatz des Informationsträgers;

- aktive Netzwerkschnittstellen.