Eine andere Sache, die ich vergessen habe zu erwähnen, ist, dass die ACL den Verkehr nicht nur nach dem Prinzip des Zulassens / Ablehnens filtert, sondern auch viel mehr Funktionen ausführt. Beispielsweise wird eine ACL zum Verschlüsseln des VPN-Verkehrs verwendet. Um die CCNA-Prüfung zu bestehen, müssen Sie jedoch nur wissen, wie sie zum Filtern des Verkehrs verwendet wird. Zurück zu Problem Nummer 1.

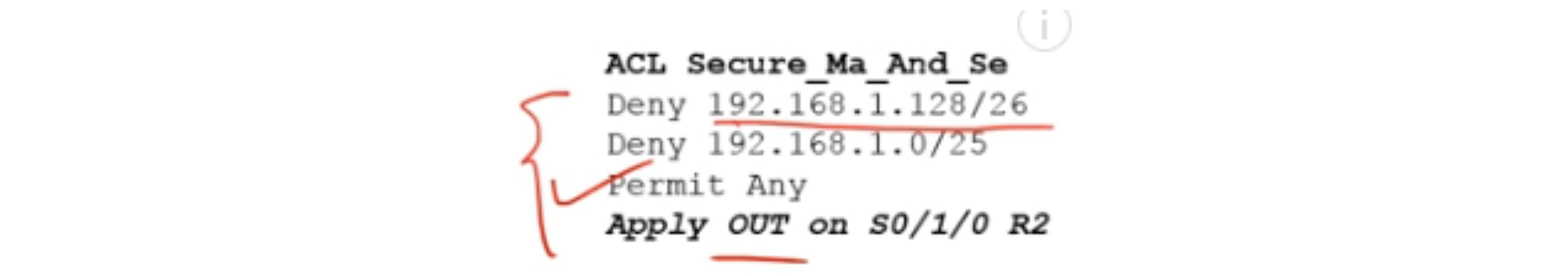

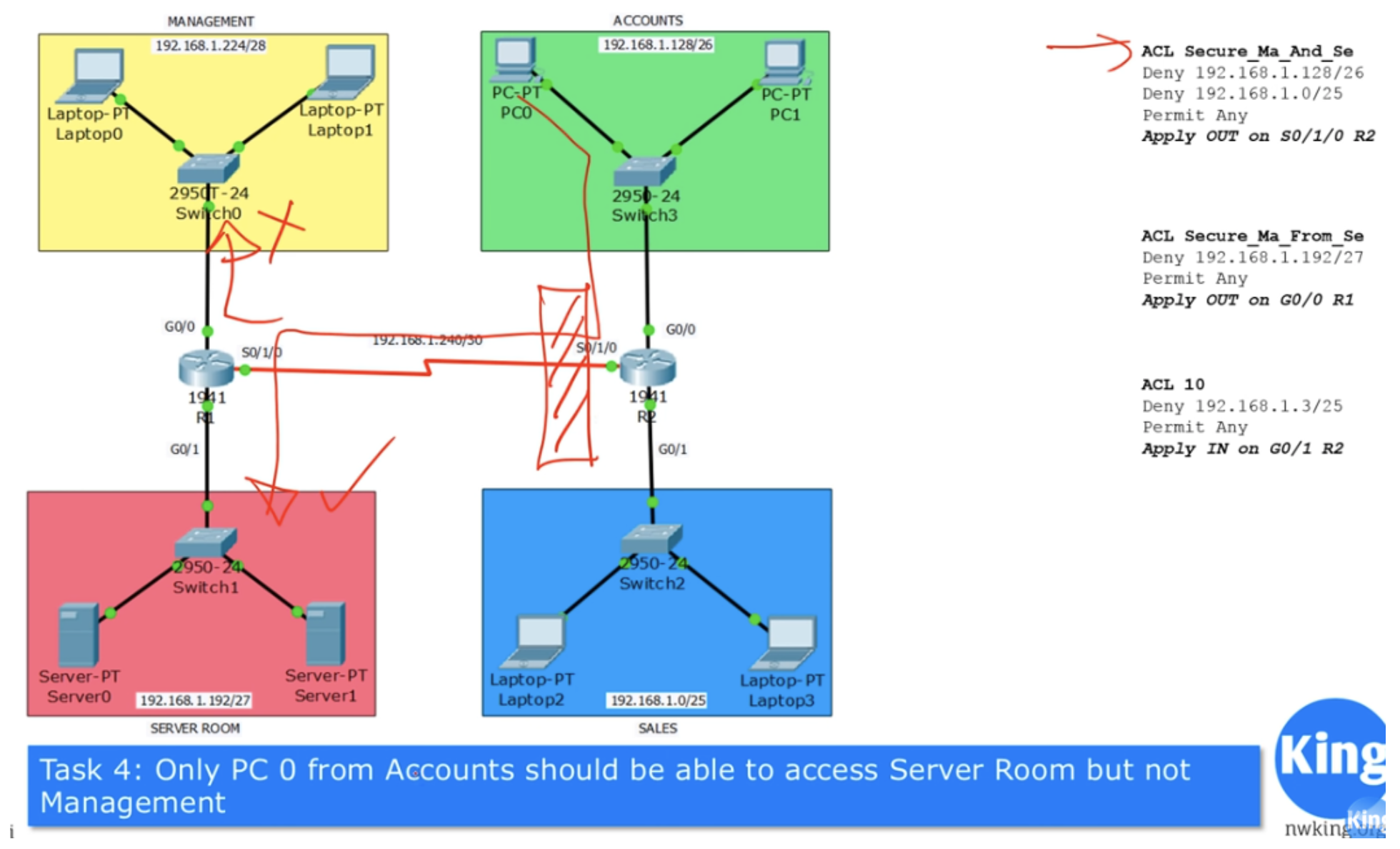

Wir haben festgestellt, dass der Datenverkehr der Buchhaltungs- und Vertriebsabteilung auf der R2-Exit-Schnittstelle mithilfe der aufgelisteten ACL blockiert werden kann.

Machen Sie sich keine Sorgen über das Format dieser Liste, sie wird nur als Beispiel benötigt, um das Wesentliche der ACL zu verstehen. Wir werden das richtige Format finden, sobald wir mit Packet Tracer beginnen.

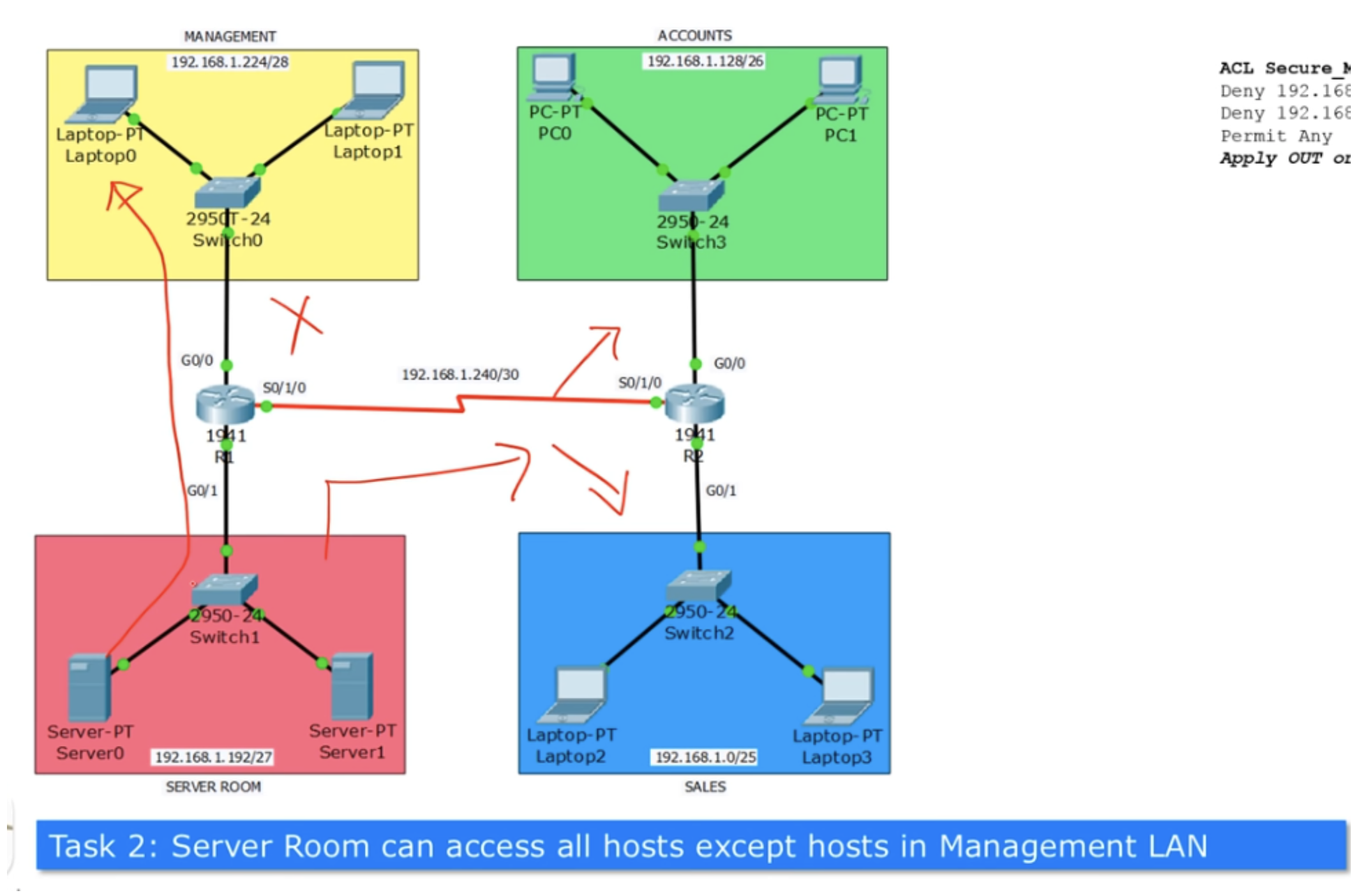

Problem Nummer 2 lautet wie folgt: Der Server kann mit allen Hosts außer den Hosts der Verwaltungsabteilung kommunizieren. Das heißt, die Servercomputer können auf alle Computer der Verkaufs- und Buchhaltungsabteilung zugreifen, sollten jedoch keinen Zugriff auf die Computer der Verwaltungsabteilung haben. Dies bedeutet, dass die IT-Mitarbeiter des Servers keinen Fernzugriff auf den Computer des Leiters der Verwaltungsabteilung haben sollten und im Falle einer Fehlfunktion in sein Büro kommen und das Problem vor Ort beheben sollten. Beachten Sie, dass diese Aufgabe keinen praktischen Sinn hat, da ich die Gründe nicht kenne, warum der Serverraum nicht über das Netzwerk mit der Verwaltungsabteilung kommunizieren konnte. In diesem Fall betrachten wir daher nur eine Fallstudie.

Um dieses Problem zu lösen, müssen Sie zuerst den Übertragungsweg des Verkehrs bestimmen. Daten vom Server gehen an die Eingangsschnittstelle G0 / 1 des Routers R1 und werden über die Ausgangsschnittstelle G0 / 0 an die Verwaltungsabteilung gesendet.

Wenn wir die Verweigerungsbedingung 192.168.1.192/27 auf die Eingabeschnittstelle G0 / 1 anwenden und, wie Sie sich erinnern, die Standard-ACLs näher an der Verkehrsquelle platziert werden, blockieren wir den gesamten Verkehr insgesamt, einschließlich der Verkaufs- und Buchhaltungsabteilung.

Da wir nur den an die Verwaltungsabteilung gerichteten Datenverkehr blockieren möchten, müssen wir ACLs auf die Ausgabeschnittstelle G0 / 0 anwenden. Sie können dieses Problem nur lösen, indem Sie die ACL näher am Ziel platzieren. Gleichzeitig sollte der Datenverkehr aus dem Buchhaltungsnetzwerk und der Verkaufsabteilung die Verwaltungsabteilung frei erreichen, sodass die letzte Zeile in der Liste den Befehl "Beliebigen Befehl" enthält. Erlaubt jeglichen Datenverkehr mit Ausnahme des in der vorherigen Bedingung angegebenen Datenverkehrs.

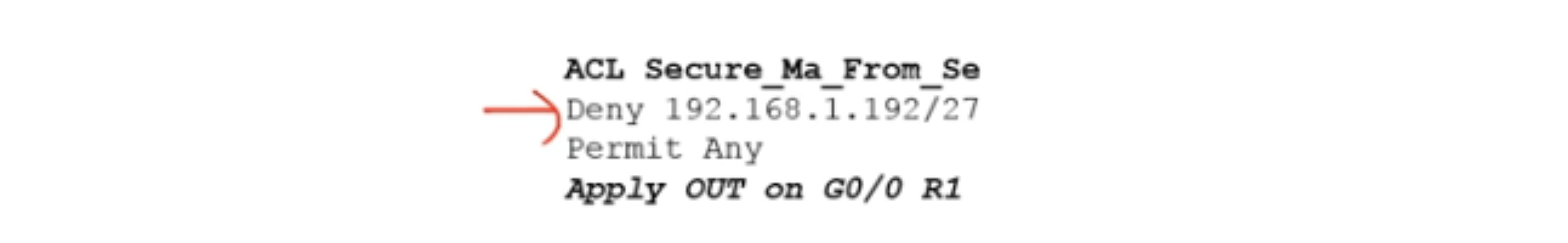

Fahren wir mit Problem 3 fort: Laptop 3 aus der Verkaufsabteilung sollte keinen Zugriff auf andere Geräte als die im lokalen Netzwerk der Verkaufsabteilung befindlichen haben. Angenommen, ein Auszubildender arbeitet an diesem Computer und sollte nicht über sein LAN hinausgehen.

In diesem Fall müssen Sie die ACL auf die Eingabeschnittstelle G0 / 1 des Routers R2 anwenden. Wenn wir diesem Computer die IP-Adresse 192.168.1.3/25 zuweisen, muss die Verweigerungsbedingung 192.168.1.3/25 erfüllt sein, und der Datenverkehr von einer anderen IP-Adresse sollte nicht blockiert werden. Erlauben Sie also, dass dies die letzte Zeile der Liste ist.

Gleichzeitig hat das Verkehrsverbot keine Auswirkungen auf Laptop2.

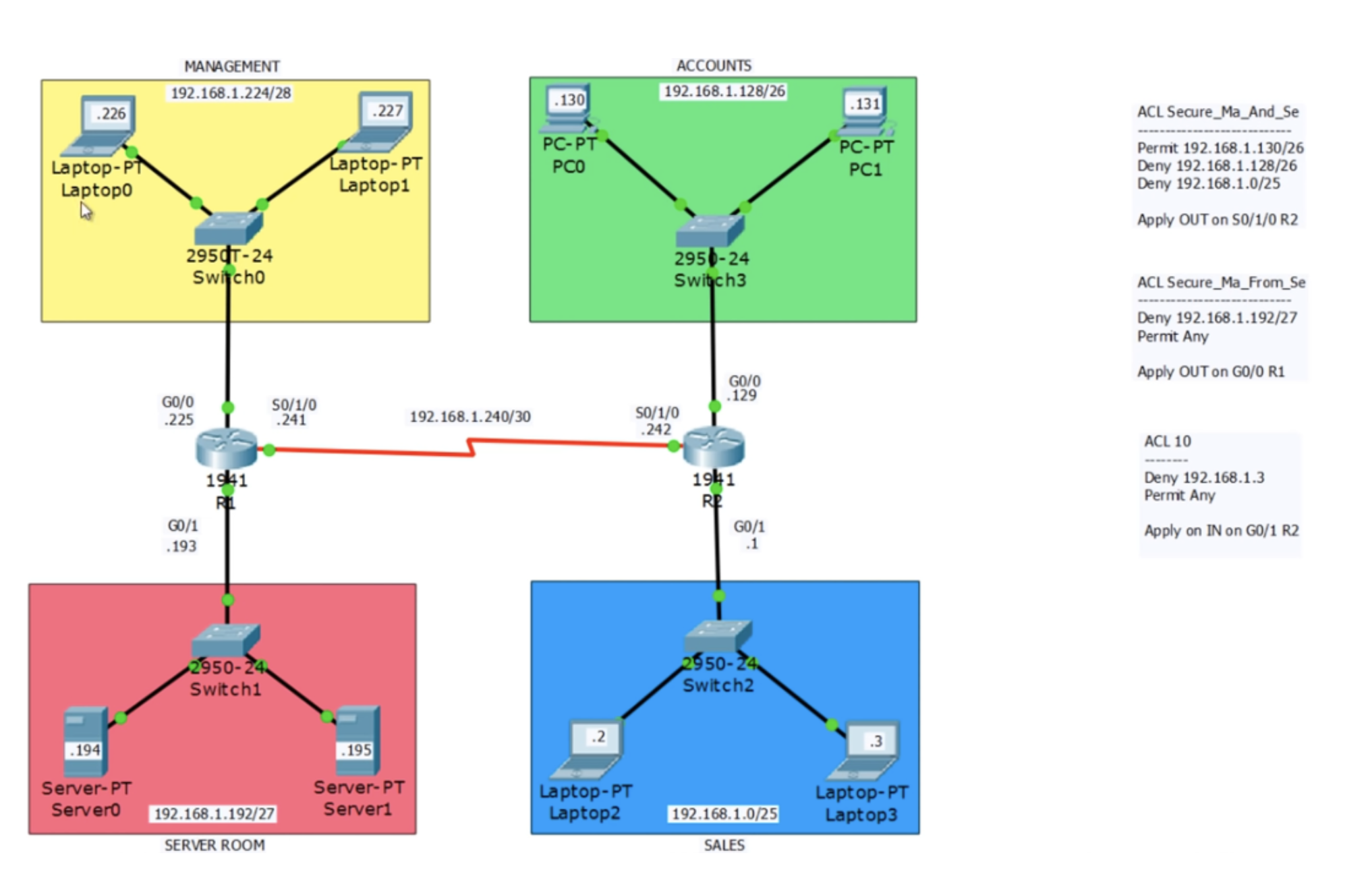

Als nächstes folgt Aufgabe 4: Nur der PC0-Computer der Finanzabteilung kann auf das Servernetzwerk zugreifen, nicht jedoch die Verwaltungsabteilung.

Wenn Sie sich erinnern, blockiert die ACL von Task Nr. 1 den gesamten ausgehenden Datenverkehr auf der S0 / 1/0-Schnittstelle von Router R2. Task Nr. 4 besagt jedoch, dass nur PC0 Datenverkehr weiterleiten darf, sodass wir eine Ausnahme machen sollten.

Alle Aufgaben, die wir derzeit lösen, sollten Ihnen in einer realen Situation beim Einrichten von ACLs für das Büronetzwerk helfen. Der Einfachheit halber habe ich die klassische Form der Aufzeichnung verwendet. Ich empfehle Ihnen jedoch, alle Zeilen manuell auf Papier zu schreiben oder auf einem Computer zu drucken, um Korrekturen an den Aufzeichnungen vornehmen zu können. In unserem Fall wird gemäß den Bedingungen von Aufgabe Nr. 1 eine klassische ACL kompiliert. Wenn wir eine Ausnahme für PC0 vom Typ Permit <IP-Adresse von PC0> hinzufügen möchten, können wir diese Zeile nach der Zeile Permit Any nur an vierter Stelle in der Liste platzieren. Da sich die Adresse dieses Computers jedoch im Adressbereich für die Verifizierungsbestätigung 192.168.1.128/26 befindet, wird sein Datenverkehr sofort blockiert, nachdem diese Bedingung erfüllt ist, und der Router erreicht einfach nicht die vierte Zeile, die Datenverkehr von dieser IP-Adresse zulässt.

Daher muss ich die ACL von Aufgabe 1 vollständig wiederholen, die erste Zeile löschen und durch die Zeile Permit 192.168.1.130/26 ersetzen, die PC0-Verkehr zulässt, und dann die Zeilen erneut eingeben, die den gesamten Verkehr der Buchhaltungs- und Verkaufsabteilung verbieten.

Daher haben wir in der ersten Zeile einen Befehl für eine bestimmte Adresse und in der zweiten einen gemeinsamen Befehl für das gesamte Netzwerk, in dem sich diese Adresse befindet. Wenn Sie einen modernen ACL-Typ verwenden, können Sie problemlos Änderungen daran vornehmen, indem Sie als ersten Befehl die Zulassungszeile 192.168.1.130/26 eingeben. Wenn Sie eine klassische ACL haben, müssen Sie diese vollständig entfernen und die Befehle in der richtigen Reihenfolge erneut eingeben.

Die Lösung für Problem Nr. 4 besteht darin, die Zeile Permit 192.168.1.130/26 von Task Nr. 1 oben in der ACL zu platzieren, da nur in diesem Fall der PC0-Verkehr die Ausgabeschnittstelle des Routers R2 ungehindert verlässt. Der Verkehr von PC1 wird vollständig blockiert, da seine IP-Adresse dem in der zweiten Zeile der Liste enthaltenen Verbot unterliegt.

Wir werden nun zu Packet Tracer übergehen, um die erforderlichen Einstellungen vorzunehmen. Ich habe bereits die IP-Adressen aller Geräte konfiguriert, da die vereinfachten vorherigen Schemata etwas schwer zu verstehen waren. Außerdem habe ich RIP zwischen den beiden Routern konfiguriert. In der gegebenen Netzwerktopologie ist die Kommunikation zwischen allen Geräten von 4 Subnetzen ohne Einschränkungen möglich. Sobald wir jedoch die ACL anwenden, wird der Datenverkehr gefiltert.

Ich gehe von der Finanzabteilung PC1 aus und versuche, die IP-Adresse 192.168.1.194 zu pingen, die zu Server0 im Serverraum gehört. Wie Sie sehen, ist Ping ohne Probleme erfolgreich. Ich habe auch erfolgreich den Laptop der Verwaltungsabteilung Laptop0 gepingt. Das erste Paket wird aufgrund von ARP verworfen, die restlichen 3 werden frei gepingt.

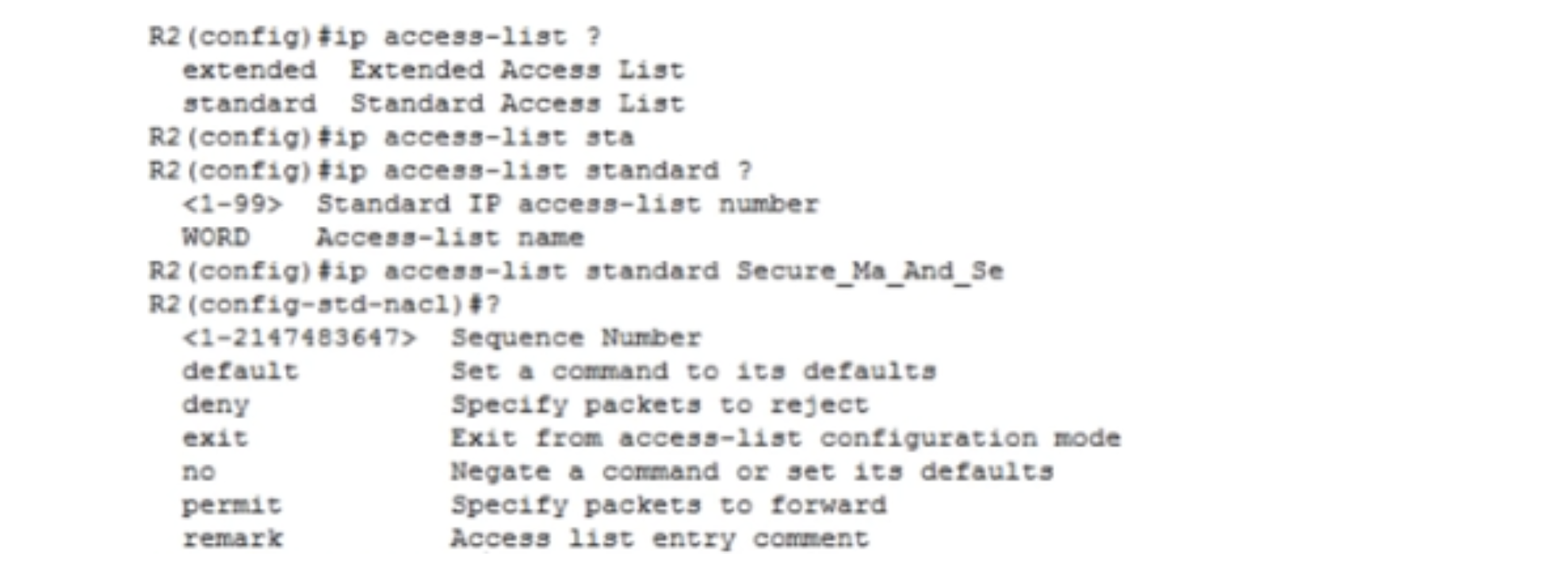

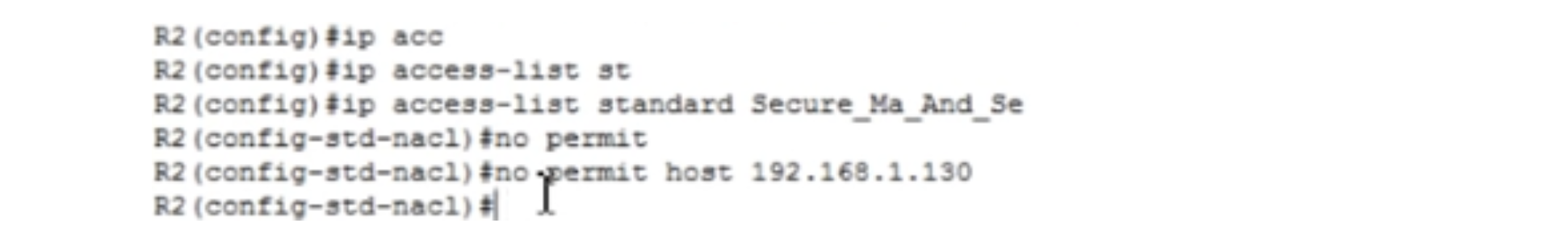

Um die Verkehrsfilterung zu organisieren, gehe ich in die Einstellungen des R2-Routers, aktiviere den globalen Konfigurationsmodus und erstelle eine Liste von ACLs mit einem modernen Aussehen. Wir haben auch eine klassische ACL 10. Um die erste Liste zu erstellen, gebe ich einen Befehl ein, in dem Sie denselben Listennamen angeben müssen, den wir auf Papier geschrieben haben: IP-Zugriffslisten-Standard-ACL Secure_Ma_And_Se. Danach gibt das System Hinweise auf mögliche Parameter: Ich kann Verweigern, Beenden, Nein, Zulassen oder Bemerkung auswählen und auch die Sequenznummer von 1 bis 2147483647 eingeben. Wenn ich dies nicht tue, weist das System sie automatisch zu.

Daher gebe ich diese Nummer nicht ein, sondern gehe sofort zum Befehl allow host 192.168.1.130, da diese Berechtigung für ein bestimmtes PC0-Gerät gültig ist. Ich kann auch die Platzhaltermaske verwenden, jetzt werde ich zeigen, wie es geht.

Als nächstes gebe ich den Befehl verweigern 192.168.1.128 ein. Da wir / 26 haben, verwende ich die Rückwärtsmaske und ergänze den Befehl damit: verweigern 192.168.1.128 0.0.0.63. Daher verweigere ich den Netzwerkverkehr 192.168.1.128/26.

Ebenso blockiere ich den Datenverkehr aus dem folgenden Netzwerk: 192.168.1.0 0.0.0.127 verweigern. Der gesamte andere Verkehr ist erlaubt, daher gebe ich die Erlaubnis einen beliebigen Befehl ein. Als nächstes muss ich diese Liste auf die Schnittstelle anwenden, also verwende ich den Befehl int s0 / 1/0. Dann gebe ich die IP-Zugriffsgruppe Secure_Ma_And_Se ein, und das System gibt einen Hinweis mit einer Auswahl an Schnittstellen - für eingehende Pakete und für ausgehende. Wir müssen die ACL auf die Ausgabeschnittstelle anwenden, daher verwende ich den Befehl Secure_Ma_And_Se out der IP-Zugriffsgruppe.

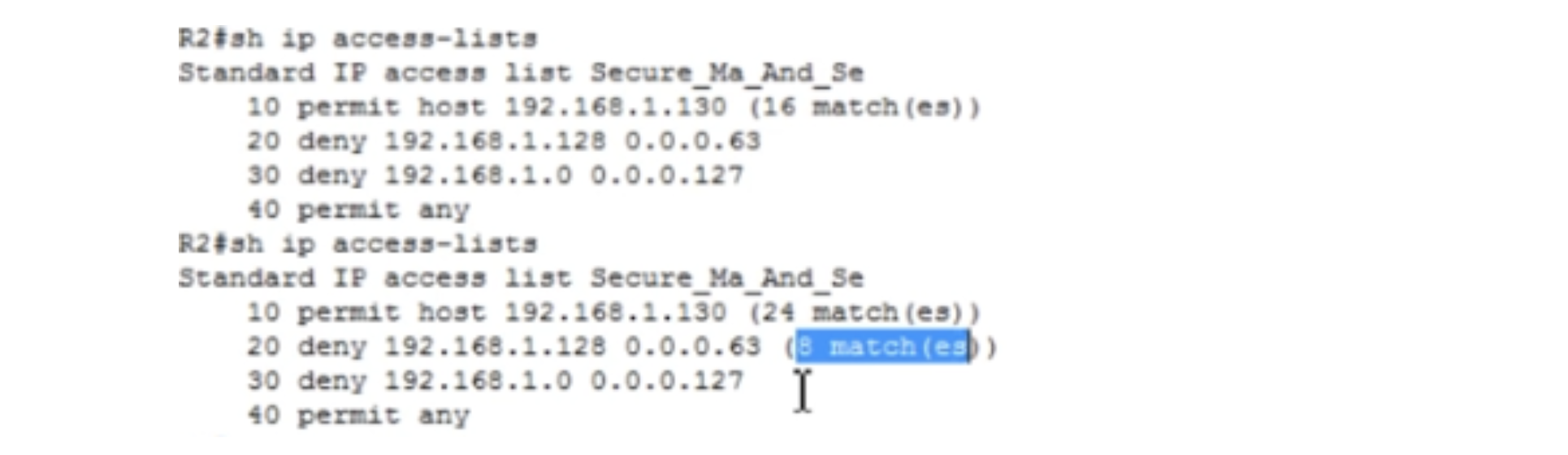

Wir gehen in die PC0-Befehlszeile und pingen die IP-Adresse 192.168.1.194, die zu Server0 gehört. Ping ist erfolgreich, da wir eine spezielle ACL-Bedingung für den PC0-Verkehr verwendet haben. Wenn ich dasselbe von PC1 aus mache, gibt das System einen Fehler aus: "Zielhost ist nicht verfügbar", da der Datenverkehr von anderen Kontoführungs-IP-Adressen für den Serverzugriff blockiert ist.

Wenn Sie sich bei der CLI des R2-Routers anmelden und den Befehl show ip address-lists eingeben, können Sie sehen, wie der Datenverkehr des Netzwerks der Finanzabteilung weitergeleitet wurde. Er zeigt an, wie oft Ping gemäß der Berechtigung übersprungen und wie oft er gemäß dem Verbot blockiert wurde.

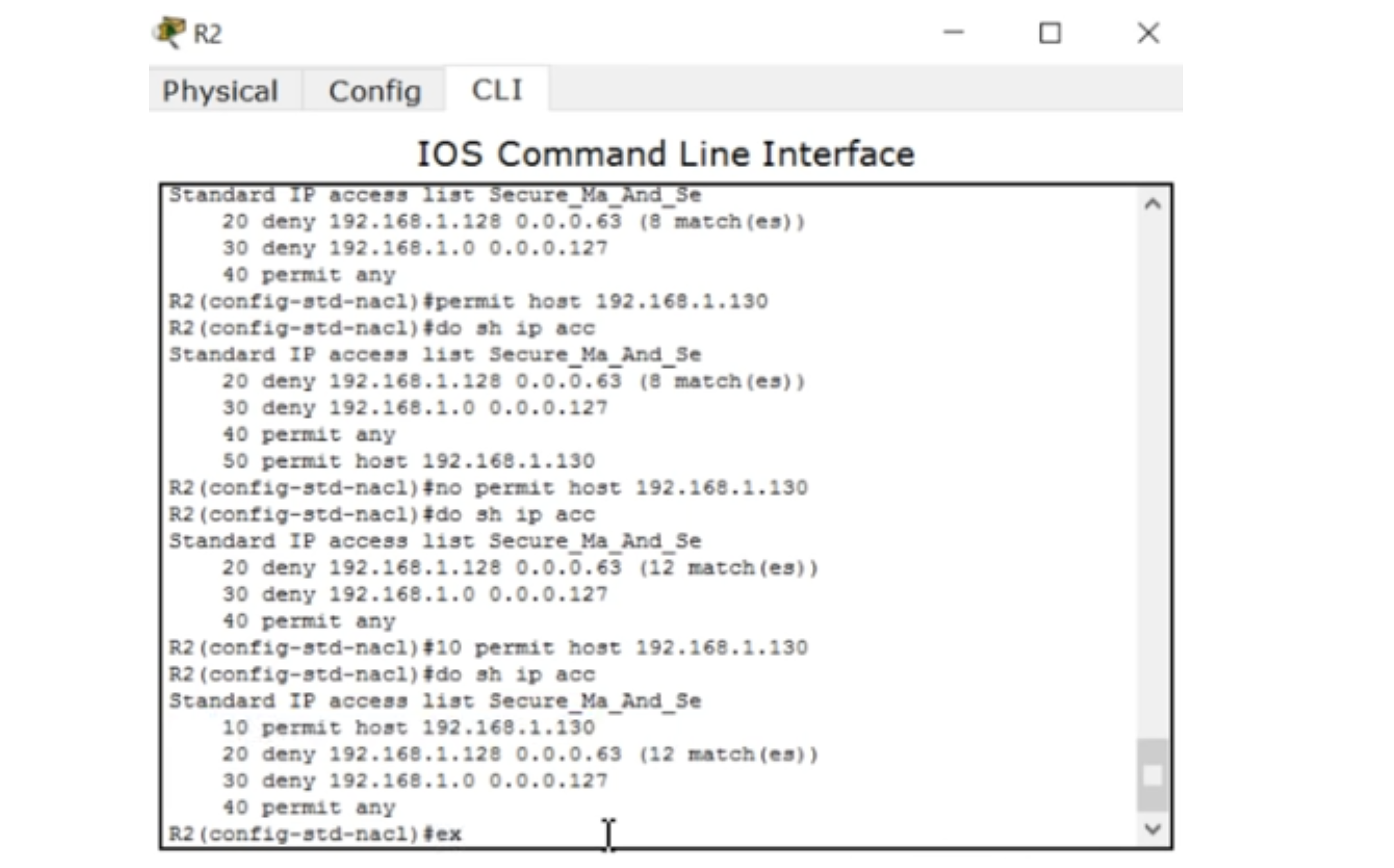

Wir können jederzeit in die Einstellungen des Routers gehen und die Zugriffsliste anzeigen. Somit sind die Bedingungen der Aufgaben Nr. 1 und Nr. 4 erfüllt. Lassen Sie mich Ihnen noch etwas zeigen. Wenn ich etwas reparieren möchte, kann ich in den globalen Konfigurationsmodus der R2-Einstellungen wechseln, den Standardbefehl Secure_Ma_And_Se für die IP-Zugriffsliste eingeben und dann den Befehl "Host 192.168.1.130 ist nicht zulässig" - Host 192.168.1.130 nicht zulassen.

Wenn wir uns die Zugriffsliste noch einmal ansehen, werden wir feststellen, dass Zeile 10 verschwunden ist. Wir haben nur noch die Zeilen 20, 30 und 40 übrig. Auf diese Weise können Sie die ACL-Zugriffsliste in den Einstellungen des Routers bearbeiten, jedoch nur, wenn sie nicht in klassischer Form vorliegt.

Fahren wir nun mit der dritten ACL fort, da diese auch den R2-Router betrifft. Es heißt, dass jeglicher Verkehr vom Laptop3 das Netzwerk der Verkaufsabteilung nicht verlassen sollte. In diesem Fall sollte Laptop2 problemlos mit den Computern der Finanzabteilung kommunizieren können. Um dies zu überprüfen, pinge ich die IP-Adresse 192.168.1.130 von diesem Laptop und stelle sicher, dass alles funktioniert.

Jetzt gehe ich zur Befehlszeile von Laptop3 und pinge die Adresse 192.168.1.130 an. Ping ist erfolgreich, aber wir brauchen es nicht, da Laptop3 unter den Bedingungen der Aufgabe nur mit Laptop2 kommunizieren kann, der sich im selben Netzwerk der Verkaufsabteilung befindet. Erstellen Sie dazu eine weitere ACL mit der klassischen Methode.

Ich werde zu den R2-Einstellungen zurückkehren und versuchen, den gelöschten Datensatz 10 mit dem Befehl allow host 192.168.1.130 wiederherzustellen. Sie sehen, dass dieser Eintrag am Ende der Liste unter Nummer 50 angezeigt wurde. Der Zugriff funktioniert jedoch ohnehin nicht, da sich die Zeile mit der Auflösung eines bestimmten Hosts am Ende der Liste befindet und die Zeile, die den gesamten Netzwerkverkehr verbietet, ganz oben auf der Liste steht. Wenn wir versuchen, Management0 Laptop Laptop0 vom PC0-Computer aus zu pingen, wird die Meldung "Zielhost ist nicht verfügbar" angezeigt, obwohl die ACL einen Zulassungsdatensatz mit der Nummer 50 hat.

Wenn Sie eine vorhandene ACL bearbeiten möchten, müssen Sie daher den Befehl no allow host 192.168.1.130 im R2-Modus (config-std-nacl) eingeben, überprüfen, ob Zeile 50 aus der Liste verschwunden ist, und den Befehl 10 allow host 192.168.1.130 eingeben. Wir sehen, dass die Liste jetzt ihre ursprüngliche Form angenommen hat, in der dieser Eintrag die erste Zeile nahm. Sequenznummern helfen beim Bearbeiten der Liste in beliebiger Form, sodass das moderne ACL-Formular viel praktischer ist als das klassische.

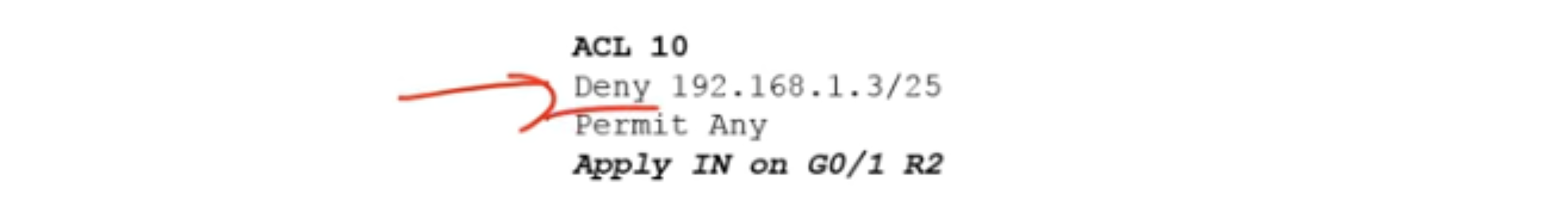

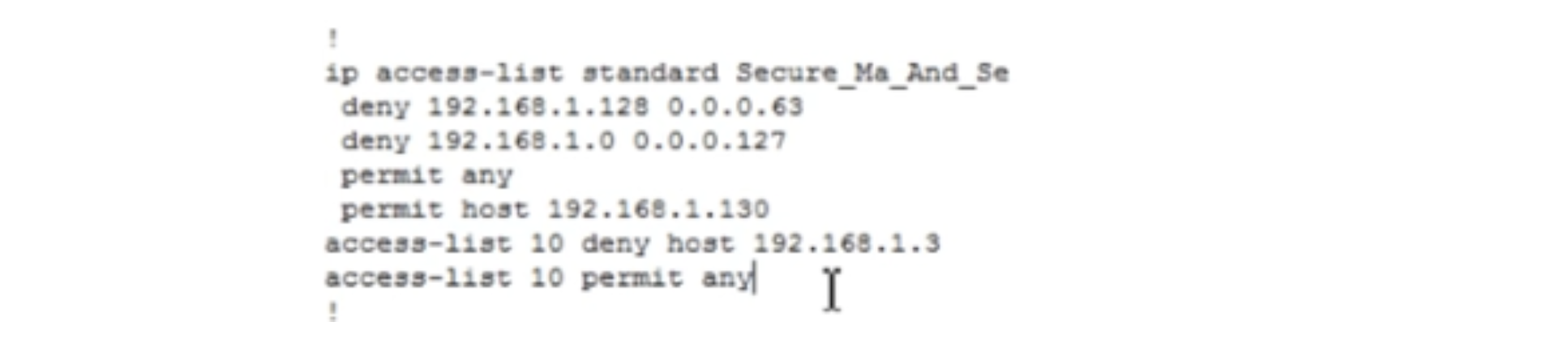

Jetzt werde ich zeigen, wie die klassische Form der ACL 10 funktioniert. Um die klassische Liste zu verwenden, müssen Sie den Befehl access - list 10? Eingeben und nach der Eingabeaufforderung die gewünschte Aktion auswählen: Verweigern, Zulassen oder Kommentieren. Dann gebe ich den Zeilenzugriff ein - Liste 10 verweigern Host, danach tippe ich den Befehl Zugriff - Liste 10 verweigern 192.168.1.3 und füge eine Rückwärtsmaske hinzu. Da wir einen Host haben, lautet die direkte Subnetzmaske 255.255.255.255 und die Rückgabe 0.0.0.0. Um den Host-Verkehr zu blockieren, muss ich den Befehl access - list 10 verweigern 192.168.1.3 0.0.0.0 eingeben. Danach müssen Sie Berechtigungen angeben, für die ich die Befehlszugriffsliste 10 gebe. Diese Liste muss auf die G0 / 1-Schnittstelle des Routers R2 angewendet werden, daher gebe ich die Befehle nacheinander in g0 / 1, IP-Zugriffsgruppe 10 in ein. Unabhängig davon, ob die Liste klassisch oder modern verwendet wird, erfolgt die Anwendung dieser Liste auf die Schnittstelle mit denselben Befehlen.

Um die Einstellungen zu überprüfen, gehe ich zum Laptop3-Befehlszeilenterminal und versuche, die IP-Adresse 192.168.1.130 zu pingen. Wie Sie sehen, meldet das System, dass der Zielhost nicht verfügbar ist.

Ich möchte Sie daran erinnern, dass Sie den Befehl show ip access-lists und den Befehl show access-lists verwenden können, um die Liste zu überprüfen. Wir müssen ein anderes Problem lösen, das sich auf den Router R1 bezieht. Dazu gehe ich zur CLI dieses Routers, gehe in den globalen Konfigurationsmodus und gebe den Standardbefehl Secure_Ma_From_Se für die IP-Zugriffsliste ein. Da wir ein Netzwerk 192.168.1.192/27 haben, lautet seine Subnetzmaske 255.255.255.224, was bedeutet, dass die umgekehrte Maske 0.0.0.31 lautet und Sie den Befehl verweigern 192.168.1.192 0.0.0.31 eingeben müssen. Da der gesamte andere Datenverkehr zulässig ist, endet die Liste mit dem Befehl allow any. Um die ACL auf die Ausgabeschnittstelle des Routers anzuwenden, wird der Befehl ip access-group Secure_Ma_From_Se out verwendet.

Jetzt gehe ich zum Server0-Befehlszeilenterminal des Servers und versuche, den Management0-Laptop0 unter der IP-Adresse 192.168.1.226 zu pingen. Der Versuch ist fehlgeschlagen, aber wenn ich einen Ping an die Adresse 192.168.1.130 sende, wird die Verbindung ohne Probleme hergestellt. Das heißt, wir haben dem Servercomputer die Kommunikation mit der Verwaltungsabteilung untersagt, aber die Kommunikation mit allen anderen Geräten in anderen Abteilungen zugelassen. Damit haben wir alle 4 Probleme erfolgreich gelöst.

Lass mich dir noch etwas zeigen. Wir gehen in die Einstellungen des R2-Routers, wo wir zwei Arten von ACLs haben - klassisch und modern. Angenommen, ich möchte ACL 10, Standard-IP-Zugriffsliste 10, bearbeiten, die in der klassischen Form aus zwei Einträgen 10 und 20 besteht. Wenn Sie den Befehl do show run verwenden, können Sie sehen, dass wir zunächst eine moderne Zugriffsliste mit 4 Einträgen ohne haben Nummern unter der allgemeinen Überschrift Secure_Ma_And_Se und darunter sind zwei ACL 10-Einträge des klassischen Formulars, wobei der Name derselben Zugriffsliste 10 wiederholt wird.

Wenn ich einige Änderungen vornehmen möchte, z. B. den Eintrag "Host verweigern 192.168.1.3" löschen und den Eintrag für das Gerät aus einem anderen Netzwerk eingeben möchte, muss der Befehl "Löschen" nur für diesen Eintrag verwendet werden: Keine Zugriffsliste 10 Host 192.168.1.3 verweigern. Sobald ich diesen Befehl eingebe, verschwinden alle Einträge in der ACL 10 vollständig. Deshalb ist das klassische Aussehen der ACL für die Bearbeitung sehr unpraktisch. Die moderne Aufnahmemethode ist viel bequemer zu verwenden, da sie eine kostenlose Bearbeitung ermöglicht.

Um das Material dieses Video-Tutorials zu lernen, empfehle ich Ihnen, es erneut zu überprüfen und zu versuchen, die Probleme selbst ohne Aufforderung zu lösen. ACL ist ein wichtiges Thema des CCNA-Kurses, und viele schämen sich beispielsweise, wenn sie eine Platzhaltermaske erstellen. Ich versichere Ihnen, dass es ausreicht, das Konzept der Maskenkonvertierung zu verstehen, und alles wird viel einfacher. Denken Sie daran, dass das Wichtigste für das Verständnis der Themen des CCNA-Kurses das praktische Training ist, da nur das Üben Ihnen hilft, ein bestimmtes Cisco-Konzept zu verstehen. Übung ist kein Kopieren und Einfügen meiner Teams, sondern das Lösen von Problemen auf meine eigene Weise. Stellen Sie sich Fragen: Was muss getan werden, um den Verkehrsfluss von hier zu blockieren, wo die Bedingungen usw. angewendet werden sollen, und versuchen, diese zu beantworten?

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?