Heute werden wir das Thema des Video-Tutorials am 27. Tag fortsetzen und eine eingehende Untersuchung der ACLs durchführen: Wir werden ein wenig über die Umkehrmaske der Platzhaltermaske, die erweiterte ACL-Liste, das Einrichten der erweiterten ACL-Liste und Befehle zur Diagnose von Netzwerkdesignproblemen sprechen.

In der vorherigen Lektion haben wir ein neues inverses Maskenkonzept für uns eingeführt, und jetzt werde ich detaillierter auf Wildcard-Maske eingehen. Wenn Sie sich erinnern, hilft uns die Subnetzmaske dabei, das Netzwerk visuell in den Adressteil des Netzwerks und den Adressteil des Hosts zu unterteilen.

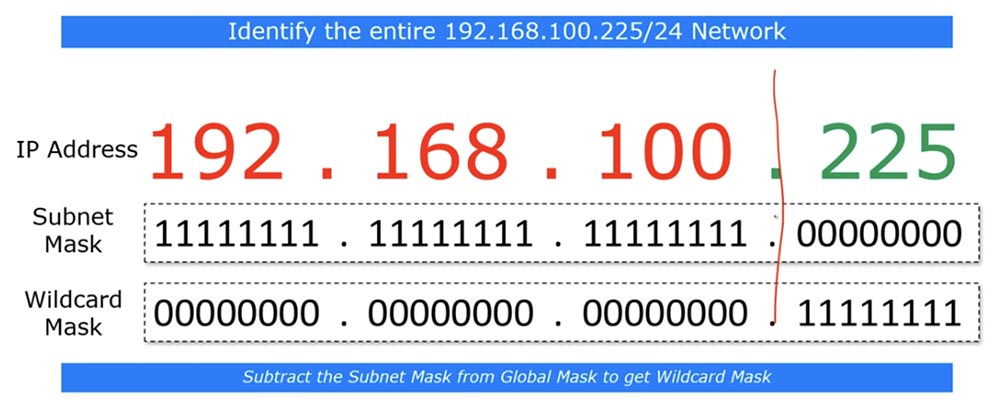

Wenn Sie zur Bitebene gehen, können Sie sehen, dass die Subnetzmaske aus einer Reihe von Einheiten besteht, die den Netzwerkteil bezeichnen, und einer Reihe von Nullen, die einen Teil des Hosts angeben. Die Umkehrmaske ist der Subnetzmaske nur in der „invertierten“ Form sehr ähnlich - wobei die Subnetzmaske Einheiten enthält, die Umkehrmaske Nullen enthält und umgekehrt. Dies ist keine verbindliche Regel. In einigen Fällen wird die inverse Maske nach einem anderen Prinzip gebildet. Beim Erlernen von CCNA gilt diese Regel immer.

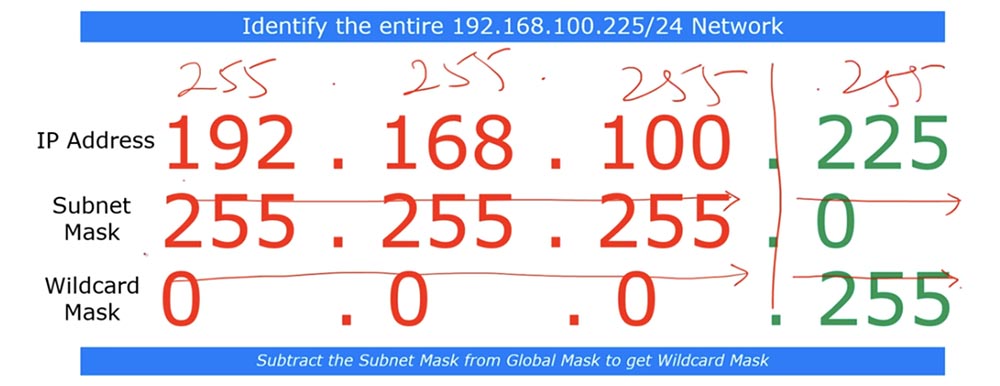

Die beste Methode zur Berechnung der inversen Maske besteht darin, die Oktette der Subnetzmaske von der globalen Maske zu subtrahieren, die immer wie 255.255.255.255 aussieht.

Um die inverse Maske für die Subnetzmaske 255.255.255.0 zu berechnen, subtrahieren wir sie einfach von der globalen Maske und erhalten 0.0.0.255.

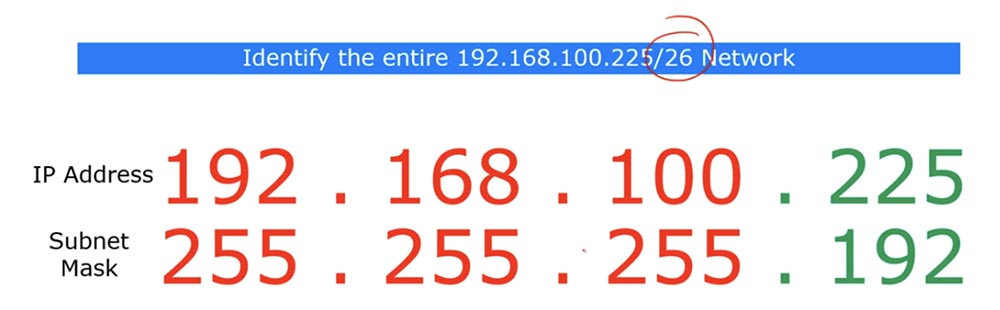

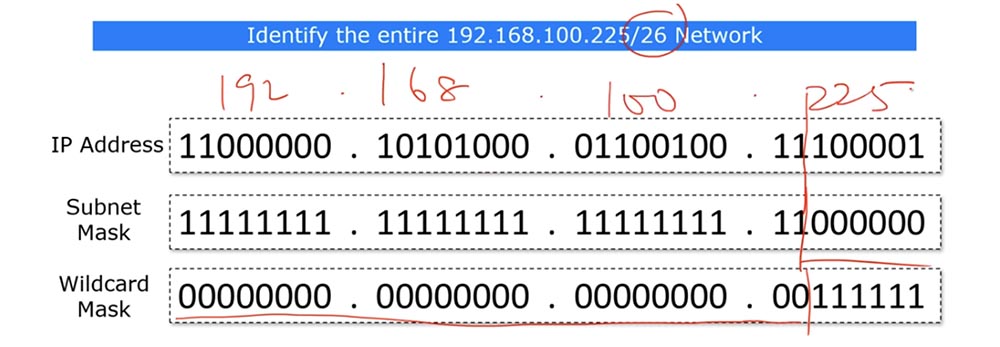

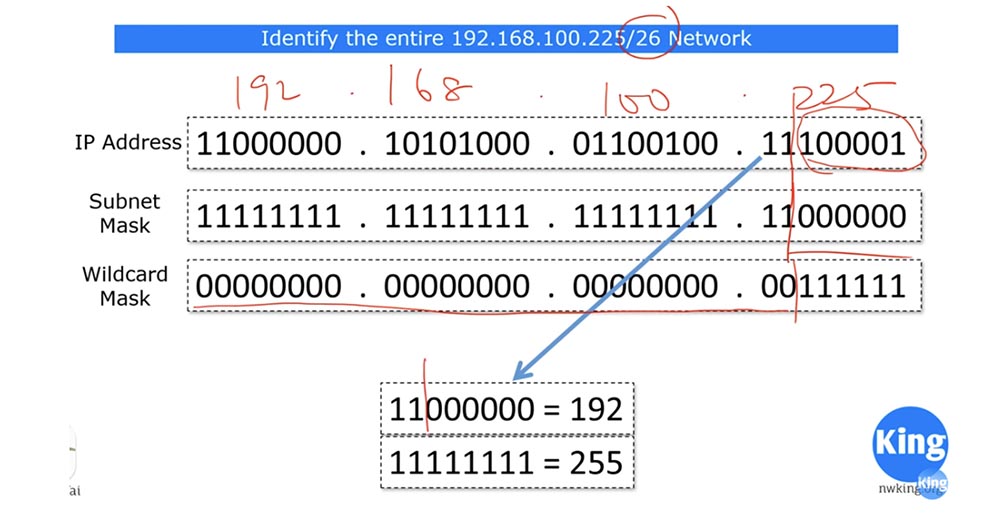

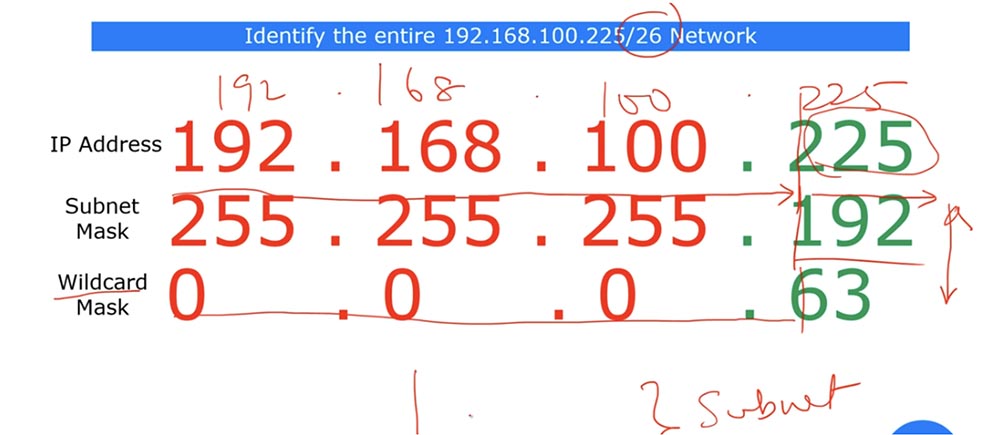

In diesem Beispiel haben wir uns das Netzwerk 192.168.100.255/24 angesehen, und jetzt schauen wir uns das Netzwerk / 26 an. Wenn Sie / 26 haben, ist das letzte Oktett der Subnetzmaske 192.

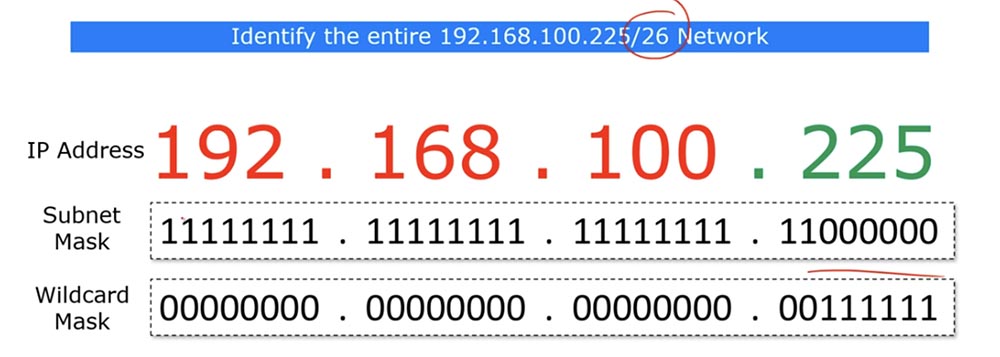

Wenn Sie sich die Bitform dieser IP-Adressen ansehen, werden Sie feststellen, dass die Subnetzmaske 26 Einzel- und 6 Nullbits enthält.

In diesem Fall sollte die Umkehrmaske aus 26 Nullen und 6 Einheiten bestehen. Wie bereits erwähnt, zeigen die Orte, an denen sich 0 befindet, die übereinstimmenden Adressparameter an, und die Orte, an denen sich die Einheiten befinden, können Sie ignorieren.

Um es klarer zu machen, werde ich die IP-Adresse in Dezimalform oben schreiben. Das letzte Oktett der inversen Maske entspricht der Zahl 63, und ich kann sie als 0.0.0.63 anzeigen. Einfach ausgedrückt bedeutet / 26, dass die 26 Nullen oder die ersten 3 Oktette der IP-Adresse gleich sind und die letzten 6 Bits alles sein können - Nullen oder Einsen.

Schauen Sie - wenn wir diese letzten 6 Bits der IP-Adresse durch Nullen ersetzen, erhalten wir die Nummer 192 und wenn die Einsen die Nummer 255. Die umgekehrte Maske zeigt also, dass das Subnetz mit IP-Adressen, deren letztes Oktett im Bereich von 192 bis 255 liegt Das heißt, ein Teil des Netzwerks 192.168.100.225/26 unterliegt der angegebenen ACL-Bedingung.

Möglicherweise fragen Sie, warum zwei Masken benötigt werden: eine Subnetzmaske und eine Platzhaltermaske. Ich selbst habe diese Frage gestellt, als ich Student war, und immer noch stellen viele Leute, die sogar bei Cisco arbeiten, diese Frage. Ich werde versuchen, es zu beantworten. Im Allgemeinen zeigen die Subnetzmaske und die Umkehrmaske dasselbe, wenn es um das Subnetz geht, dh einen Teil der IP-Adresse, die das Netzwerk bezeichnet. Wenn wir das gesamte Netzwerk identifizieren, ist die inverse Maske einfach eine „invertierte“ Version der direkten Maske.

Die Hostidentifikation ist jedoch unterschiedlich. Wenn Sie das gesamte Subnetz mit allen darin enthaltenen Adressen identifizieren möchten, können Sie die Subnetzmaske verwenden. Wenn Sie jedoch nur einige Hosts aus diesem Netzwerk identifizieren müssen, um ACL-Regeln selektiv auf sie anzuwenden, benötigen Sie eine umgekehrte Maske.

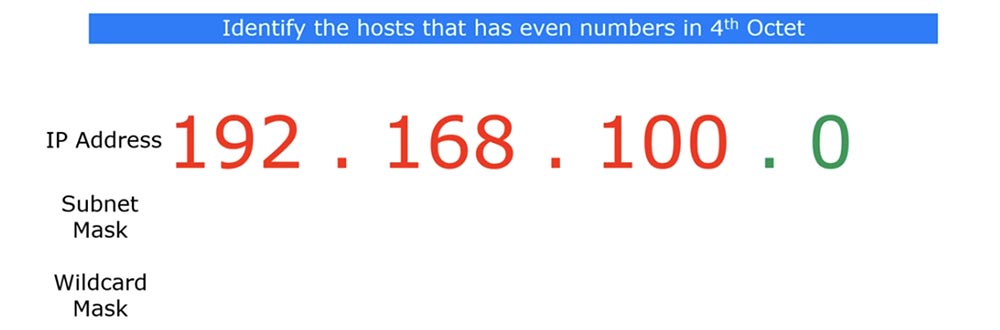

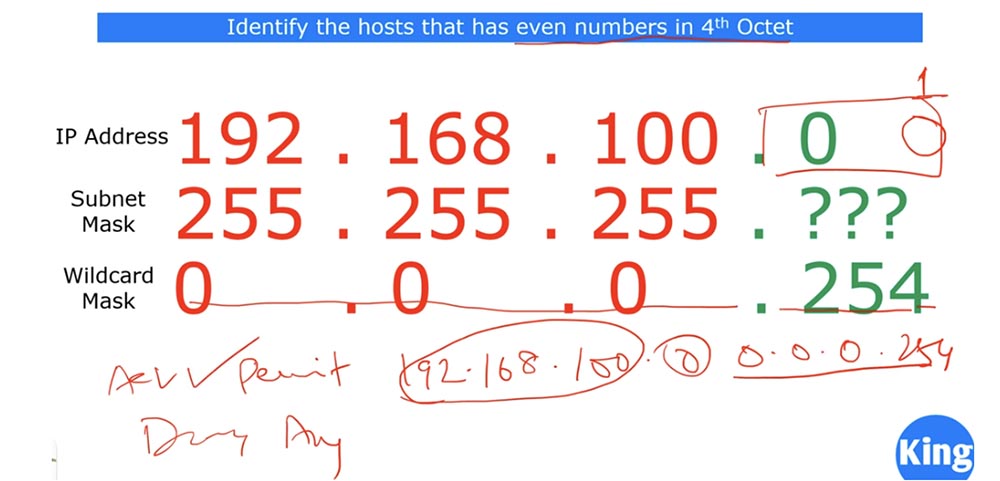

Sie werden niemals eine Subnetzmaske sehen, die aus abwechselnden Einsen und Nullen besteht - sie hat immer Einheiten zuerst und Nullen am Ende. Wildcard wird daher als "Wild" bezeichnet, da es aus einer beliebigen Folge von Einsen und Nullen bestehen kann. Um es klarer zu machen, lösen wir das Problem: "Identifizieren Sie Hosts in einem bestimmten Netzwerk, die im vierten Oktett gerade Zahlen haben."

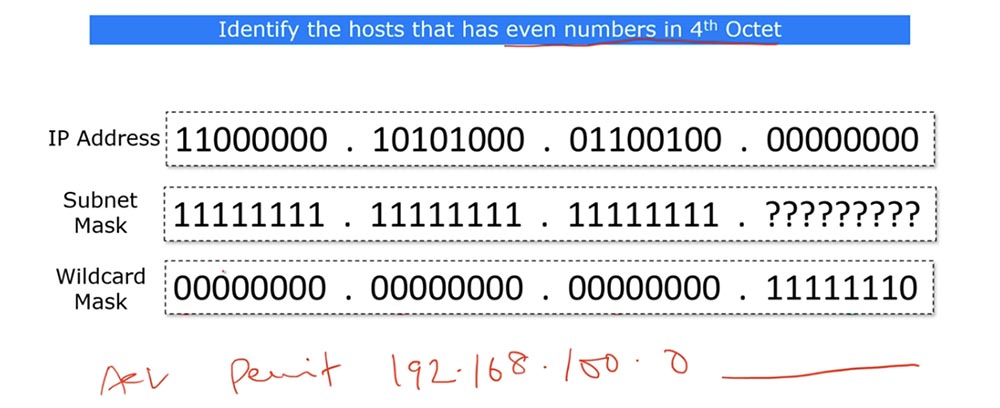

Dies ist erforderlich, um eine ACL-Regel dieses Typs zu erstellen: allow 192.168.100.0 <Umkehrmaske>, dh Datenverkehr wird für die IP-Adressen dieses Subnetzes mit nur geraden vierten Oktetten zugelassen. Kann dies mit einer Subnetzmaske erfolgen? Ich glaube nicht, weil das vierte Oktett einer regulären Subnetzmaske nur eine bestimmte Zahl enthalten kann. Schauen wir uns eine inverse 4-Oktett-Maske an.

Im letzten Oktett der inversen Maske können Sie die folgenden Bits platzieren: 11111110. Ich werde erklären, was es ist. Wenn das 4. Oktett gerade Zahlen enthält, ist das letzte Bit des Oktetts notwendigerweise 0, und wenn das letzte Bit 1 ist, ist die Zahl ungerade. Wenn es sich um das Subnetz / 24 handelt, kann nur das letzte Oktett eine gerade Zahl enthalten.

Bei der Umkehrmaske sind die ersten drei Oktette 0, und die ersten sieben Bits des vierten Oktetts stören uns nicht. Hauptsache, das achte Bit des Oktetts ist Null, da es mit dem letzten Oktett der Netzwerk-IP-Adresse übereinstimmen muss, das 0 ist.

Wenn das letzte Bit der IP-Adresse 1 ist, wird diese Adresse verweigert. Jetzt füge ich die Bedingung zu unserer ACL hinzu - Verweigere jede. Nur wenn das letzte Oktett einer IP-Adresse unseres Subnetzes mit 0 endet, dh gerade ist, erfüllen wir die Bedingung für den Abgleich der Rückwärtsmaske, die ebenfalls mit 0 endet, und die ACL-Bedingung „Alle Adressen mit einem geraden 4. Oktett zulassen“. wird zufrieden sein. Andernfalls gilt für alle ungeraden IP-Adressen die Bedingung "Verweigern".

Daher ist es uns egal, welchen genauen Wert ein gerades Oktett haben wird - 2,4,6, 8 usw. Die Hauptsache ist, dass es am Ende ein Null-Bit hat. Wenn wir eine reguläre Subnetzmaske verwenden würden, müssten wir für jede IP-Adresse, die ein gerades 4. Oktett hat, einen separaten Eintrag erstellen. Mit der inversen Maske können Sie alle diese Einträge durch einen ersetzen.

Genau das gleiche Prinzip gilt für ungerade Zahlen des 4. Oktetts, nur das letzte Bit der Umkehrmaske sollte in diesem Fall gleich 1 sein. In diesem Fall wird eine allgemeine Regel für alle IP-Adressen des Subnetzes mit ungeraden 4- festgelegt, zugelassen oder verweigert th Oktett. Sehen Sie, wie dieses Dezimalbeispiel aussieht.

Wenn ich die Umkehrmaske 0.0.0.254 verwende, ist unser Problem gelöst: Alle Hosts mit einem geraden vierten Oktett sind zulässig, und alle anderen Hosts sind verboten. Der Vorteil einer umgekehrten Maske besteht darin, dass Sie beim Erstellen einer ACL diese entsprechend Ihren Anforderungen konfigurieren können. Sie müssen sich nicht um bestimmte Umkehrmasken kümmern, da CCNA dies nicht benötigt. Es reicht aus, sich nur an die Regel zu erinnern: Die umgekehrte Maske wird erhalten, wenn die Subnetzmaske aus der globalen Maske 255.255.255.255 entfernt wird. Beachten Sie, dass sich der CCNA-Kurs eher auf Subnetze als auf Hosts konzentriert.

Kehren wir zur vorherigen Folie zurück, und ich werde über eine andere Methode zur Berechnung der Wildcard-Maske sprechen.

Wenn Sie sich an unsere "magische" Tabelle erinnern, bedeutet / 26 die Größe des Bitblocks gleich 64. Wenn dieser Block 64 ist, hat das letzte Oktett der inversen Maske den Wert (64-1) = 63. Wenn wir / 25 haben, ist die Blockgröße 128, was bedeutet, dass das letzte Oktett der inversen Maske (128-1) = 127 ist. Dies ist ein weiterer Hinweis, um die Berechnung des inversen Maskenwerts zu erleichtern. Wenn Sie es jedoch nicht verwenden möchten, verwenden Sie die übliche Methode und subtrahieren Sie die Subnetzmaske von der globalen Maske.

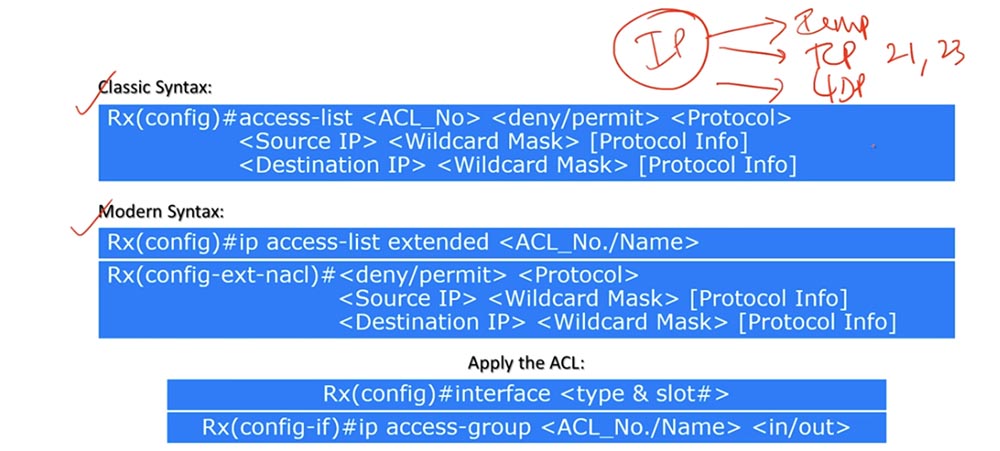

Kommen wir nun zur Syntax der erweiterten ACL-Befehle. Wie bei der Standard-ACL gibt es zwei Arten der Befehlsaufzeichnung: klassische und moderne.

Der klassische Befehl ist die Eintragszugriffsliste <ACL-Nummer> <Deaktivieren / Zulassen> <Protokoll>. Daher unterscheidet sich der erste erweiterte ACL-Befehl vom Standard-ACL-Befehl durch die Angabe eines Protokolls und nicht eines Kriteriums. Dies bedeutet, dass hier der Verkehr nicht nach der IP-Adresse der Quelle oder des Ziels gefiltert wird, sondern nach dem verwendeten Protokoll.

In allen Fällen verwenden wir das IP-Protokoll, das von drei Typen ist: ICMP oder den uns bekannten Ping, TCP, der vom spezifischen Port 21, 23 usw. abhängt, und UDP. Ich möchte Sie daran erinnern, dass Wikipedia einen Artikel mit einer Liste aller Protokolle und den entsprechenden Portnummern enthält.

Das Folgende ist die Befehlszeile <Quelle-IP> <Umkehrmaske> [Protokollinformationen]. Protokollinformationen bedeuten die Angabe einer Portnummer. Das heißt, im vorherigen Befehl als <Protokoll> geben Sie ICMP, TCP oder UDP an, und im zweiten Befehl als Parameter [Protokollinformationen] geben Sie die Portnummer 21.23 usw. an.

Die dritte Zeile des Befehls lautet <Ziel-IP> <Umkehrmaske> [Protokollinformationen], dh die Parameter für das Ziel.

Wenn Sie sich an frühere Lektionen erinnern, ist die Quellportnummer eine Zufallszahl, da das Gerät, das den Datenverkehr sendet, einen Zufallszahlenport dafür erstellt. In dieser Hinsicht geben Sie in der ersten Zeile bezüglich der Verkehrsquelle [Protokollinformationen] des Ziels an, z. B. FTP, dh das Protokoll des Geräts, dessen Verkehr Sie blockieren möchten.

Ich möchte Sie daran erinnern, dass Sie, um Änderungen an der Liste der erweiterten ACLs des klassischen Typs vorzunehmen, die gesamte Liste manuell neu erstellen müssen, wie im Fall der Standard-ACLs des klassischen Typs.

Ein modern aussehendes Team beginnt mit dem Ausdruck ip, der nichts mit dem IP-Protokoll zu tun hat, sondern nur ein Schlüsselwort ist. Die erste Zeile enthält also das Schlüsselwort ip, den Parameter "erweiterte Zugriffsliste" und die Nummer oder den Namen der ACL. Nachdem Sie den ersten Befehl ausgeführt haben, wechseln Sie in den Unterbefehlsmodus config-ext-nacl und geben <disable / allow> <protocol> ein, wie oben erläutert.

Im Folgenden sind die beiden Befehle <Quell-IP> <Umkehrmaske> [Protokollinformationen] und <Ziel-IP> <Umkehrmaske> [Protokollinformationen] aufgeführt, wobei der erste normalerweise den Parameter [Quellprotokollinformationen] und stattdessen den Parameter [Protokollinformationen] ignoriert Ziel]. Manchmal kann es erforderlich sein, den Quellport anzugeben, aber in CCNA kann dieser Parameter in den meisten Fällen ignoriert werden.

Die Verwendung einer erweiterten ACL ähnelt der Verwendung einer Standard-ACL. Hier müssen Sie auch die Schnittstelle des Geräts angeben, auf das die Liste angewendet wird, und dann den Parameter ip access-group, die Nummer oder den Namen der ACL-Liste und die Verkehrsflussrichtung verwenden - eingehend oder ausgehend. Im vorherigen Video haben wir bereits besprochen, wie die Verkehrsrichtung für einen bestimmten Port bestimmt wird.

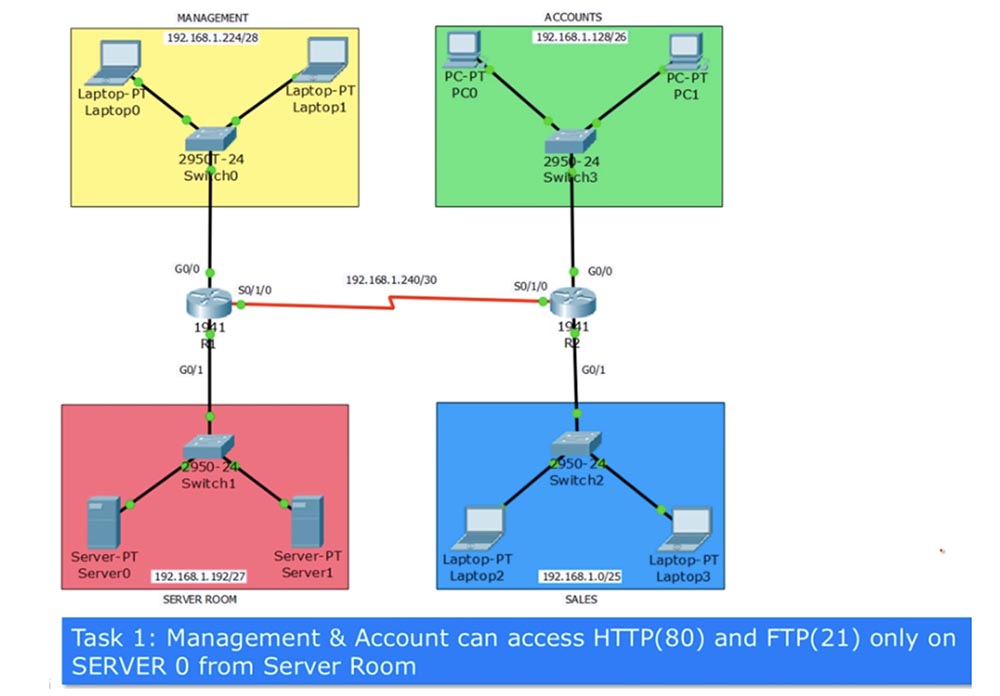

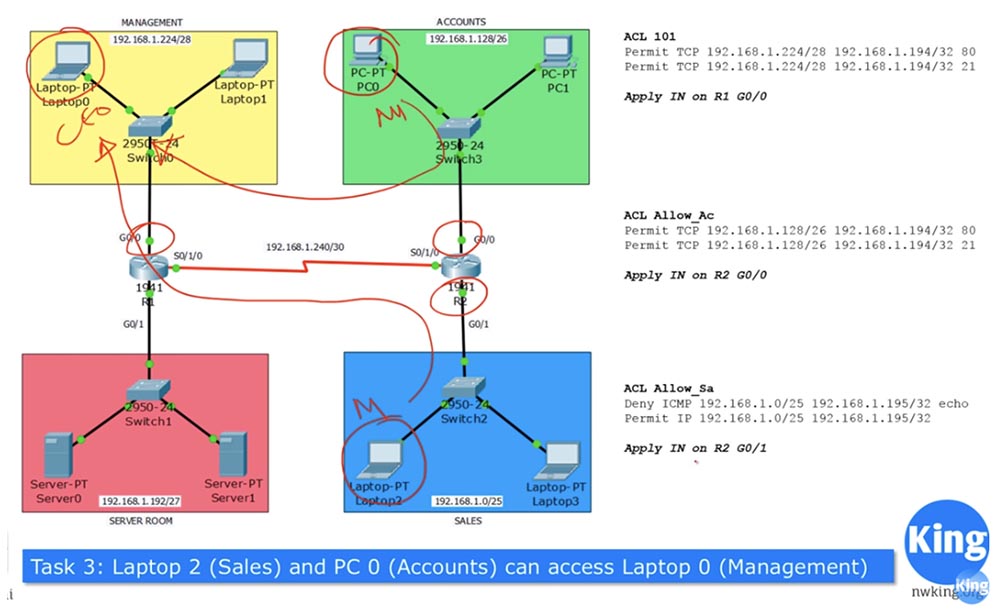

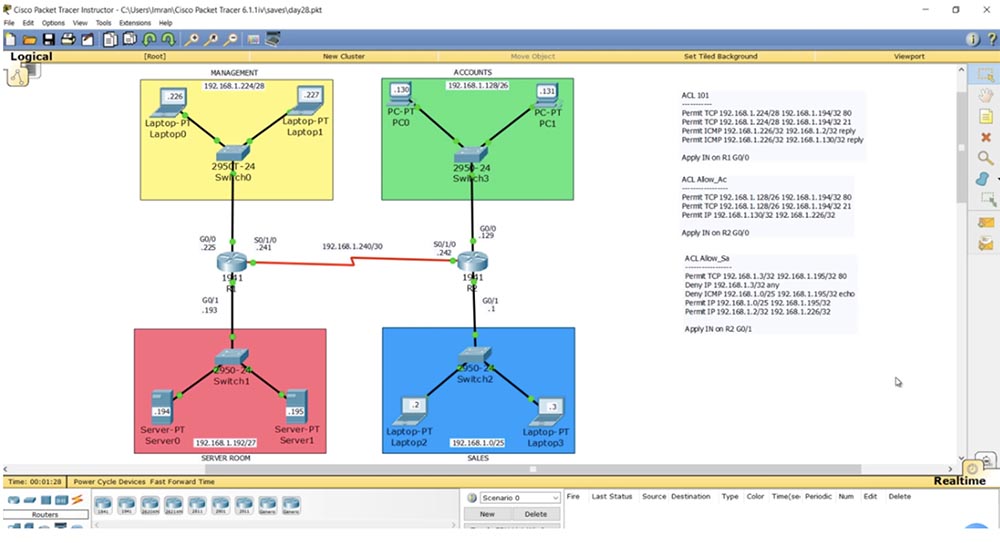

Fahren wir mit dem Schema fort und konfigurieren die erweiterte ACL mithilfe der Netzwerktopologie aus der vorherigen Lektion. Problem Nummer 1 lautet: "Die Computer im Netzwerk der Verwaltungsabteilung und im Netzwerk der Finanzabteilung können über die Protokolle HTTP (80) und FTP (21) nur auf den Server Server-Server im Servernetzwerk zugreifen."

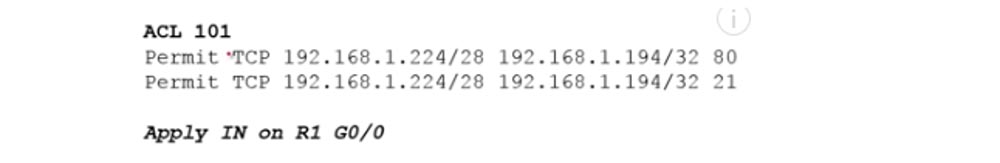

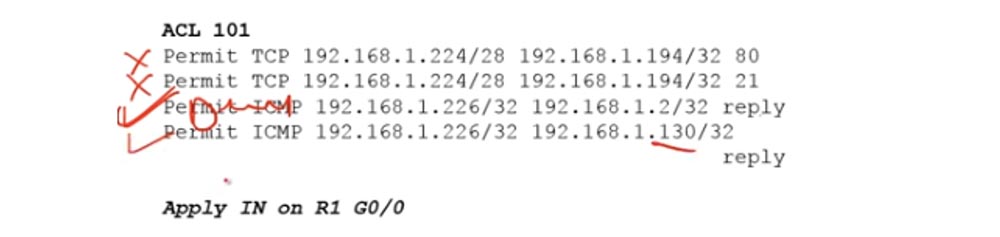

Gleichzeitig ist nicht der gesamte Datenverkehr zulässig, sondern nur der Datenverkehr, der von den Ports 80 und 21 stammt, dh beispielsweise der Datenverkehr über das SSH-Protokoll. Wenn Sie sich erinnern, sollte die erweiterte ACL näher an der Quelle angewendet werden. Für die Verwaltungsabteilung sollte sie daher auf Port G0 / 0 des Routers R1 und für die Abrechnung auf Port G0 / 0 des Routers R2 angewendet werden. In Bezug auf den Router blockieren wir eingehenden Datenverkehr, daher verwenden wir den Parameter IN in den Listenbefehlen. Weisen Sie die ACL der Listennummer 101 zu und erstellen Sie eine Liste der Zeilen, die sie enthalten soll, unter Verwendung des klassischen Ansatzes.

Die erste Zeile erlaubt TCP, da HTTP-Port 80 TCP bedeutet. Dann geben wir das Netzwerk der Verwaltungsabteilung an, 192.168.1.224/28. In diesem Beispiel lasse ich die umgekehrte Maske weg, wir verwenden sie in Packet Tracer. Bisher ist uns das Prinzip der Listenbildung wichtig. Das Verwaltungsnetzwerk ist die Quelle des Datenverkehrs. Danach wird die Ziel-IP-Adresse 192.168.1.194/32 angegeben, wobei 194 das letzte Oktett der Server0-Adresse ist und / 32 bedeutet, dass die Bedingung nur für dieses bestimmte Gerät im Subnetz 192.168.1.192/27 gilt. Am Ende der Zeile geben wir den zulässigen Zielport 80 an, der für den HTTP-Verkehr vorgesehen ist.

Auf die gleiche Weise wird ein Eintrag für Port 21 erstellt, der zum Übertragen von FTP-Verkehr verwendet wird. Ich schreibe keine dritte Zeile, die standardmäßig wie Verweigern aussieht und ausgehenden Datenverkehr von Geräten verbietet, die nicht zu diesem Subnetz gehören. Als nächstes müssen Sie angeben, dass die Liste in IN-Richtung auf den G0 / 0-Port von R1 angewendet wird, dh für eingehenden Verkehr.

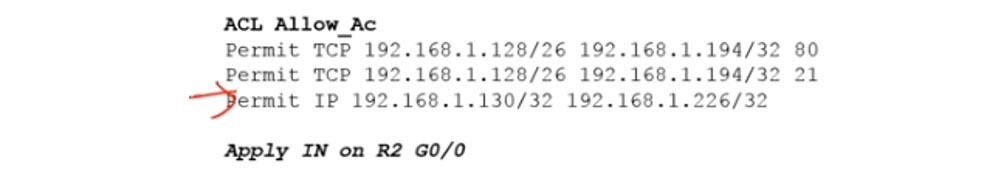

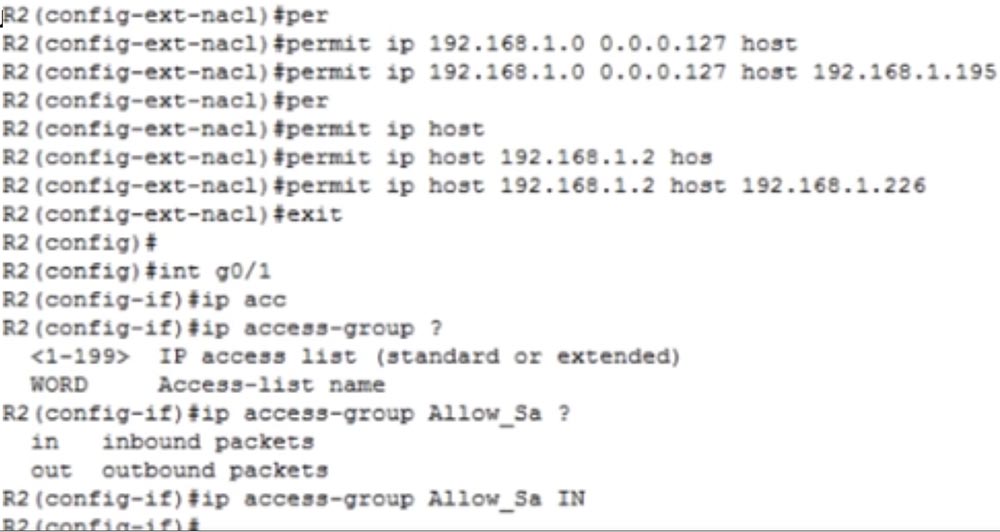

Dasselbe tun wir, wenn wir ACL Allow_Acc-Einträge für die Finanzabteilung kompilieren, TCP-Verkehr von den Ports 80 und 21 zulassen und diese Liste auf die G0 / 0-Eingabeschnittstelle des Routers R2 anwenden.

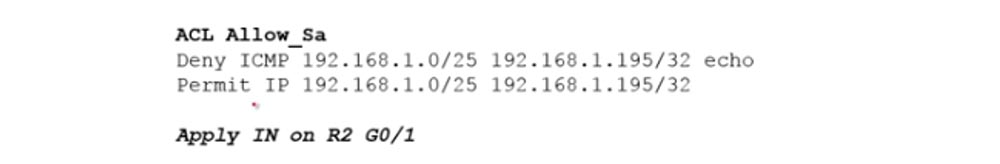

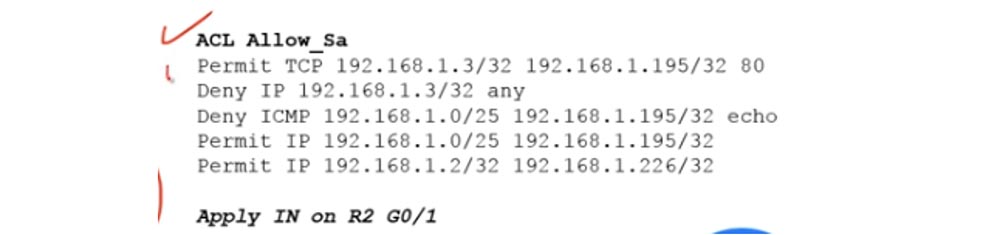

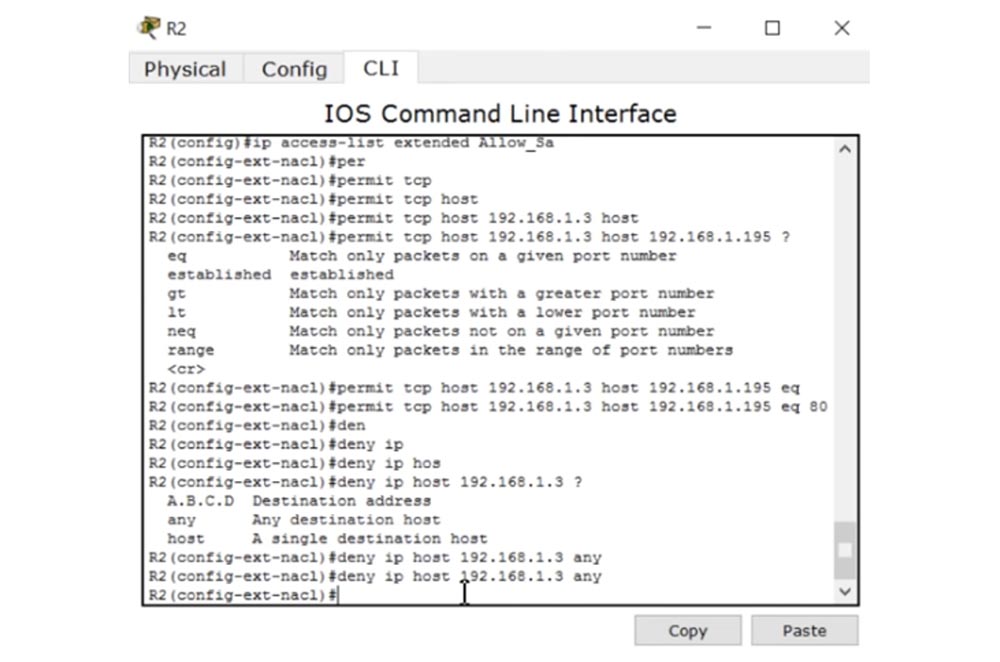

Problem Nummer 2 lautet: "Computer im Netzwerk der Verkaufsabteilung können alle Protokolle außer PING (ICMP) nur auf Server1 im Servernetzwerk verwenden." Dies bedeutet, dass die Computer der Verkaufsabteilung für die Kommunikation mit dem Server die Protokolle HTTP, SSH und FTP verwenden können - alle anderen Protokolle als ICMP. In diesem Fall sieht die ACL-Bedingungsliste folgendermaßen aus.

In der ersten Zeile verbieten wir den gesamten Datenverkehr über ICMP, indem wir eine bestimmte Bedingung ganz oben auf die Liste und eine allgemeine Bedingung am Ende der Liste setzen. Dieser Datensatz zeigt die Subnetz-ID 192.168.1.0/25 der Verkaufsabteilung. Die IP-Adresse eines bestimmten Server 1-Servers lautet 192.168.1.195/32. Der Echo-Parameter bedeutet, dass Datenverkehr in Form von Ping, dh ein Paket, das an den Server gesendet wird, um zum Computer zurückzukehren, abgelehnt werden sollte.

In der zweiten Zeile wird der gesamte andere Datenverkehr vom Subnetz 192.168.1.0/25 zur Serveradresse 192.168.1.195/32 zugelassen. Wie üblich lautet die Standardzeile am Ende der Liste "Alle verweigern". Wenn also die Computer der Verkaufsabteilung versuchen, die Finanzabteilung zu kontaktieren, wird dieser Datenverkehr verworfen. Als nächstes geben wir an, auf welche Router-Schnittstelle die ACL angewendet werden soll, und das zweite Problem ist gelöst.

Aufgabe 3 lautet: „Sales2 Laptop Laptop2 und Finanzabteilung PC0 können auf Management0 Laptop Laptop0 zugreifen.“ Angenommen, diese Geräte werden von den Leitern der Vertriebs- und Buchhaltungsabteilungen verwaltet, die mit dem CFO des CFO in der Verwaltungsabteilung kommunizieren können. Es gibt jedoch keine Einschränkungen für die verwendeten Protokolle, einschließlich ICMP.

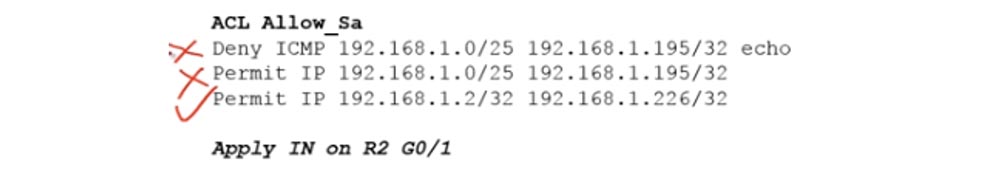

Wir haben bereits drei ACLs auf die Schnittstellen angewendet, die ich im Diagramm rot eingekreist habe. Laptop2 kann derzeit keinen Kontakt mit Laptop0 aufnehmen, da dies den Bedingungen von Problem 3 widerspricht.

Um zwischen diesen beiden Geräten zu kommunizieren, müssen Sie der Allow_Sa-ACL zusätzliche Bedingungen hinzufügen.

Ebenso müssen Sie der Allow_Acc-ACL Bedingungen hinzufügen, damit PC0 frei mit Laptop0 Kontakt aufnehmen kann.

In beiden Listen fügen wir Zeilen mit dem Parameter IP zulassen hinzu, was bedeutet, dass Datenverkehr über ein beliebiges IP-Protokoll zugelassen wird.

Wie Sie wissen, verwendet ICMP bidirektionalen Verkehr: Sie senden Ping und Echo gibt ihn zurück. In unserer Situation fließt der Datenverkehr frei in das Netzwerk der Verwaltungsabteilung, wenn Laptop2 den Ping von Laptop0 adressiert. Wenn das Paket jedoch an den Laptop der Verkaufsabteilung zurückgesandt wird, wird es an die G0 / 0-Schnittstelle des R1-Routers weitergeleitet, an der die ACL 101 aktiv ist. Da der Rückverkehr keine der Bedingungen in dieser Liste erfüllt, wird er blockiert. Daher müssen wir die ACL101-Liste durch Auflösungsbedingungen für Ping vom Sales2-Laptop2 der Verkaufsabteilung und Ping vom PC0-Computer der Finanzabteilung ergänzen.

Wir haben Aufgabe Nr. 3 gelöst und fahren nun mit der Lösung von Problem Nr. 4 fort: „Der Sales3-Laptop Laptop3 kann nur über Port 80 auf Server 1 auf sein eigenes SALES-Netzwerk und nur auf den Webdienst zugreifen.“

Der erste Teil der Aufgabe bedeutet, dass sobald der Laptop3 versucht, das SALES-Netzwerk zu verlassen, sein Datenverkehr vom R2-Router blockiert wird. Gemäß dem zweiten Teil der Aufgabe muss dieser Computer jedoch Zugriff auf einen Webdienst außerhalb des SALES-Netzwerks haben. Dies bedeutet, dass der gesamte Datenverkehr mit Ausnahme des an den Server gerichteten Datenverkehrs blockiert ist.

Aus den vorherigen Aufgaben wissen wir, dass der Datenverkehr aus der Verkaufsabteilung durch die Allow_Sa-ACL reguliert wird, die wir auf die G0 / 1-Eingabeschnittstelle des R2-Routers angewendet haben. Daher müssen wir diese Liste ändern, indem wir zunächst die Zeile "TCP über Port 80 Server 1 zulassen" des folgenden Typs hinzufügen: TCP 192.168.1.3/32 192.168.1.195/32 80 zulassen

Die erste Zeile bedeutet, dass jeglicher HTTP-Verkehr den Server erreicht, und die zweite Zeile IP 192.168.1.3/32 verweigern bedeutet, dass der Rest des Verkehrs, beispielsweise FTP von Laptop3, gelöscht wird. Außerdem lassen wir die drei folgenden Zeilen der vorherigen ACL unverändert, wodurch Problem 4 gelöst wird.

Ich habe bereits gesagt, dass ich Ihnen rate, die Lösungen für diese Probleme auf Papier aufzuschreiben oder manuell auf einem Computer einzugeben, da sie sich ändern. Auf Papier oder auf einem Computer können Sie jederzeit Zeilen hinzufügen, streichen oder löschen. Ich mache Sie darauf aufmerksam, dass das System diese ignoriert, wenn Sie einfach die Lösung für das vierte Problem am Ende der ACL hinzufügen und zwei Zeilen hinzufügen, da die oben genannten Bedingungen diese Regeln absorbieren. Da die zweite Zeile der alten Liste den gesamten Datenverkehr zulässt, wird die am Ende der Liste befindliche IP-Bedingung 192.168.1.3/32 einfach nicht erfüllt.

Daher ist die richtige Reihenfolge der ACL-Einträge von größter Bedeutung. Zuerst sollten Sie eine logische Kette von Operationen entwickeln und die Linien so anordnen, dass sie sich nicht widersprechen. Fahren wir nun mit Packet Tracer fort und nehmen Sie alle Einstellungen gemäß den Lösungen vor.

Beginnen wir mit der Konfiguration vom ersten Router, Router1. Ich benutze den Befehl show access-list, um zu zeigen, dass die ACL derzeit fehlt. show ip route , RIP .

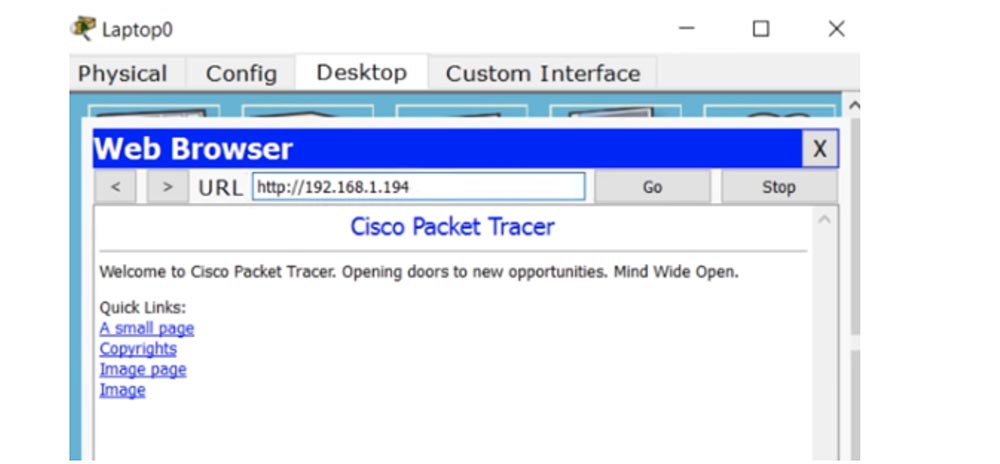

Laptop0 Server1 192.168.1.195. , , ACL, . Server0.

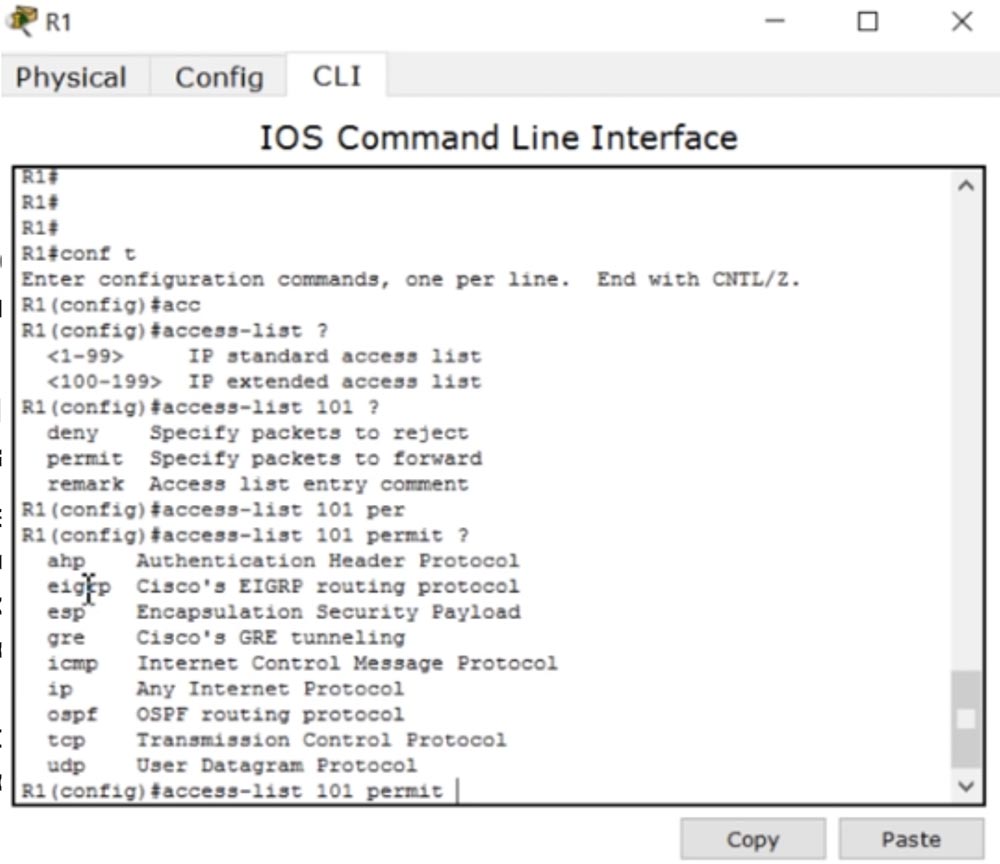

Router1, ACL 101. access-list 101 permit tcp. – , , tcp, .

esp, icmp, osfp . CCNA ip, ismp, tcp udp.

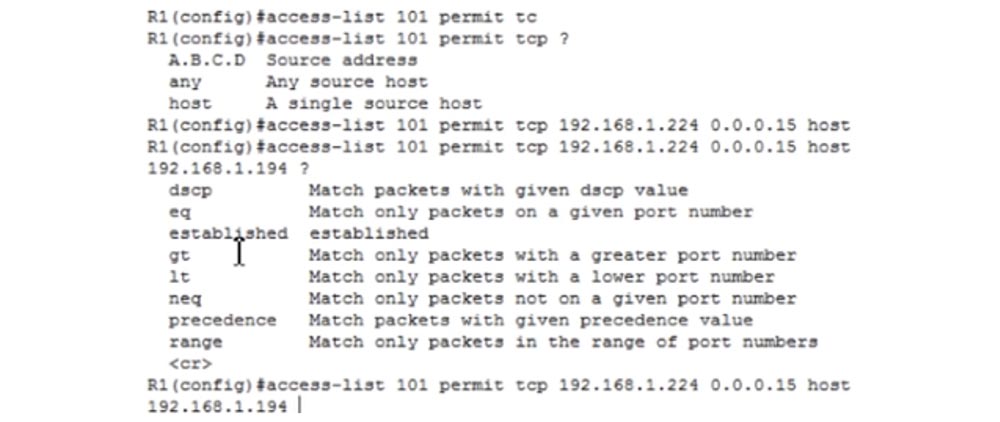

, access-list 101 permit tcp 192.168.1.224. /28 16 , 0.0.0.15.

28 4 , 1 , 128, 2 – 64, – 32, 4 16, , (16-1) =15. , . , host IP-, : access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194.

, , , .

dscp, , eq, , gt – , , lt – .. , eq. .

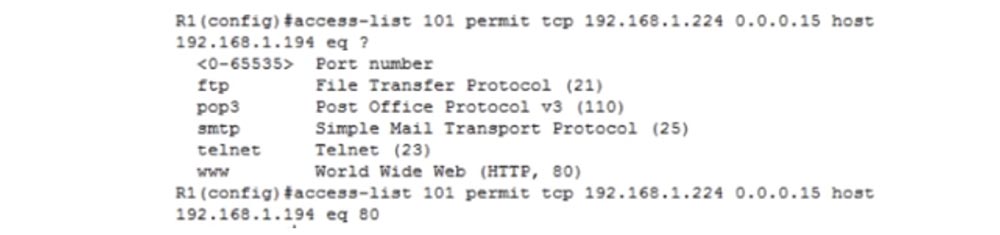

0 65535, , . FTP 21, SMTP – 25, www – HTTP- 80. 80.

do show run , , 80 www. , , 80 21: access-list 101 permit tcp 192.168.1.224 0.0.0.15 host 192.168.1.194 eq 21.

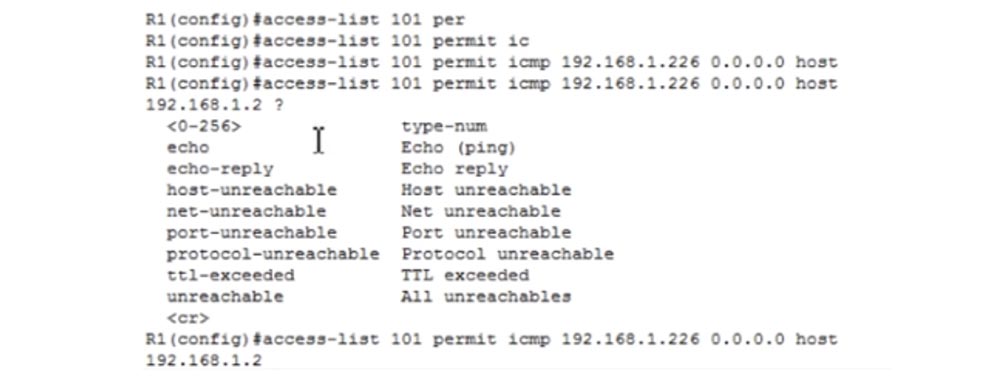

ICMP-, . access-list 101 permit icmp. host, , IP- 192.168.1.226 0.0.0.0, , . host IP- Laptop2 – 192.168.1.2. – , .

, echo-replay. , . : access-list 101 permit icmp192.168.1.226 0.0.0.0 host 192.168.1.2 echo-replay. : access-list 101 permit icmp 192.168.1.226 0.0.0.0 host 192.168.1.130 echo-replay.

, int g0/0 ip access-group, 101 , IN. Laptop0 192.168.1.194, ACL . , , . IP- 192.168.1.195, .

, Server0 Laptop0 . HTTP FTP- 80 21, ICMP-, . .

-, 192.168.1.194, - Server0.

192.168.1.195, , ACL .

№1 R2 ACL – Allow_Ac. , ACL , . ip access-list extended Allow_Ac .

permit tcp 192.168.1.128. /26, , , – 128, – 64, , 0.0.0.63. , 255.255.255.192 255.255.255.255. permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 80. : permit tcp 192.168.1.128 0.0.0.63 host 192.168.1.194 eq 21.

№1 – PC0 Laptop0 . permit ip host 192.168.1.130 host 192.168.1.226 , .

ACL g0/0, ip access-group Allow_Ac IN. , PC0 Server 0, - . PC0 192.168.1.194, Packet Tracer, , R2 .

ACL , ip access-list extended Allow_Sa permit tcp host 192.168.1.3 host 192.168.1.195 eq 80. , HTTP- , , deny ip host 192.168.1.3 any.

, , . deny icmp 192.168.1.0. /25, 1 , 128 , , 0.0.0.127. 192.168.1.195, Server2. ACL : deny icmp 192.168.1.0 0.0.0.127 host 192.168.1.195 echo.

4- , , : permit ip 192.168.1.0 0.0.0.127 host 192.168.1.195.

, Laptop2 Laptop0. permit host 192.168.1.2 host 192.168.1.226, g0/1 ip access-group Allow_Sa IN.

, ACL Laptop3, , - . 192.168.1.195 , PC 192.168.1.130 192.168.1.226. , – - Server1.

Laptop2 Laptop0, . , , 192.168.1.226. Laptop1 , ACL , Laptop0. Laptop2 Server1 192.168.1.195, - . , 4- , ACL.

, , . ACL – , . , , , .

Der Vorteil von CCNA besteht darin, alle Konzepte der Netzwerkentwicklung zu erlernen. Der beste Weg, das Material zu erlernen, besteht darin, ein eigenes Netzwerk zu entwerfen. Ich würde mich freuen, wenn Sie diese Probleme auf Ihre eigene Weise lösen und in den Kommentaren zu diesem Video beschreiben. Darüber hinaus können Sie basierend auf der berücksichtigten Netzwerktopologie andere Aufgaben erstellen und versuchen, diese selbst zu lösen.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?