Das

Sommerprogramm Summ3r von h4ck 2019 ist beendet und es ist Zeit, Bilanz zu ziehen. In diesem Artikel erfahren Sie, welche Ergebnisse die Auszubildenden der Sicherheitsanalyse erzielt haben.

Hier sehen Sie die Ergebnisse der vergangenen Jahre:

Wir haben uns an die bisherige Praxis gehalten: Den Teilnehmern wurde eine Liste von Themen angeboten, an denen sie während des Programms arbeiten konnten. Jemand hatte seine eigene interessante Idee für die Forschung, und wir waren immer bereit, darüber zu diskutieren.

Wie ging die Auswahl in die Abteilung? Der erste Schritt besteht darin, den Fragebogen auszufüllen, den wir auf

der Website des Unternehmens

veröffentlicht haben . Es enthielt 10 interessante Aufgaben. Sie halfen bei der Bewertung des Ausbildungsniveaus der Person, ihres Wissens und einiger praktischer Fähigkeiten.

In Zusammenarbeit mit

Korgik_0 haben wir bereits eine

detaillierte Analyse der Eingangstests durchgeführt . Darüber hinaus werden ein System zur Auswertung der Antworten und einige interessante Statistiken vorgestellt. Deshalb werden wir uns nicht noch einmal mit ihnen befassen, sondern zu den interessantesten übergehen.

Was macht die Sicherheitsanalyse?

Unsere Mitarbeiter

brechen benachbartes WLAN auf, führen Penetrationstests in Unternehmensnetzwerken durch, analysieren die Sicherheit von Webanwendungen und Unternehmenssoftware und prüfen den Quellcode, einschließlich Mobil- und Bankanwendungen, sorgfältig. (c)

Einführung

In diesem Jahr wollten viele Menschen teilnehmen, auch aus anderen Städten. Geografisch findet

Summ3r von h4ck immer in der schönen Stadt St. Petersburg statt.

Die diesjährige Rekrutierung umfasste sowohl neue als auch bereits bekannte Gesichter: Jemand hatte bereits eine Studentenpraxis an unserer Universität absolviert und sich nun auf einem anständigen Niveau mit einem Qualifikationsfragebogen befasst, und jemand war in den vergangenen Jahren auf

Summ3r von h4ck zu uns

gekommen schaute hinein. Wir freuen uns immer über das berufliche Wachstum junger Fachkräfte, insbesondere wenn wir selbst dazu beitragen :)

Ein wichtiger Teil der Schulung sind Vorträge unserer Mitarbeiter. Die Vorlesungsliste der Sicherheitsanalyse in diesem Jahr war ungefähr so:

- AD-Sicherheit

- Rülpsen und nützliche Plugins

- Linux LPE

- Windows LPE

- Web Security Lectures

- Wi-Fi-Sicherheit

- Erkundung der (In-) Sicherheit von Android-Anwendungen

Die Teilnehmer selbst fungierten auch als Dozenten - kurz vor Abschluss von

Summ3r von h4ck präsentierten sie die Ergebnisse ihrer Forschung, teilten die Probleme auf, die im Arbeitsprozess auftraten, und erklärten, welche Ziele erreicht wurden. Mehrere Personen haben sich zusammengetan und gemeinsam an Projekten gearbeitet.

Darüber hinaus haben wir eine Laborumgebung entwickelt, in der Sie praktische Fähigkeiten zur Informationssicherheit üben können. Aufgaben sind nicht nur nützlich, sondern auch wichtig - am Ende von

Summ3r von h4ck 2019 überprüft der Programmmanager die allgemeinen Statistiken und identifiziert diejenigen Personen, die die meisten Aufgaben erledigt haben. Wie Sie verstehen, wirkt sich dies später auf die Auswahl der Kandidaten für Mitarbeiter der digitalen Sicherheit aus.

Alle erfolgreichen Redner wurden feierlich mit dem Abschlusszertifikat

Summ3r of h4ck 2019 ausgezeichnet.

Diejenigen, die das Finale erfolgreich erreicht haben, wurden gebeten, eine kurze Umfrage für uns zu machen.

Die Fragen für das Mini-Interview lauteten wie folgt:

- Warum haben Sie sich für ein Praktikum bei Digital Security entschieden? Was hat Sie an der Firma gereizt?

- Hat dir Summ3r von h4ck gefallen? Was war besonders denkwürdig? Wie stimmte die Realität mit Ihren Erwartungen überein?

- Erzählen Sie uns von Ihrer Aufgabe / Ihren Aufgaben.

- Waren die Aufgaben, an denen Sie während des Vorbereitungsprozesses gearbeitet haben, interessant? Gab es etwas, das Sie tun wollten, das aber fehlgeschlagen ist?

- Sind Sie bereit, für eine neue Runde Summ3r von h4ck oder zur Arbeit ins Unternehmen zurückzukehren?

Die Rechtschreibung, Zeichensetzung und der Stil der Autoren bleiben erhalten.Alexander Chernenkov, MITM-Spickzettel

1. Oft bemerkte das Unternehmen im Internet bei seinen Veröffentlichungen und Recherchen. Ich hatte den Eindruck eines Unternehmens, in dem es eine echte Chance gibt, sich an praktisch anwendbaren Forschungsaktivitäten im Bereich der Informationssicherheit zu beteiligen.

2. Das Praktikum hat mir gefallen. Ich wollte mich schon lange in prof. Geschäftsbereiche, die mir helfen würden, zu wachsen und gleichzeitig der Gemeinschaft einen gewissen Nutzen zu bringen. Das Projekt, an dem ich beteiligt war, bot gerade eine solche Gelegenheit. Die Realität fiel mit besseren Erwartungen zusammen.

3. Er beteiligte sich am Schreiben von Cheats zu Mitm-Angriffen, übernahm die Netzwerkebene, die er schon lange im Sicherheitskontext pumpen wollte.

4. Die Aufgaben sind sehr interessant, geben viel Freiheit, da die erste Aufgabe darin besteht, es selbst herauszufinden, um es den Menschen normal zu vermitteln.

5. Bereit, zu einem Praktikum zurückzukehren, möglicherweise zur Arbeit.

Die Ergebnisse der Studie finden Sie

hier (das Projekt wird derzeit bearbeitet und weiterentwickelt).

Vladimir Dushkevich, Themen MITM Spickzettel, Fullscreen Web Phishing

1. Ich bin sehr daran interessiert, an Aufgaben zu arbeiten, die in der Praxis verwendet werden können. Ich liebe praktische Aufgaben im Rahmen des Informationsschutzes (und nicht nur des Schutzes :)). Außerdem ist es immer eine Freude, mit klugen Leuten zusammenzuarbeiten, die mehr wissen und wissen als Sie :)

2. Das Praktikum hat mir sehr gut gefallen, jetzt habe ich viel mehr Kenntnisse über Javascript im Kopf - und ich habe sie selbst in die Praxis umgesetzt. Normalerweise dachte ich, js sei etwas Langweiliges, aber jetzt weiß ich, dass es nicht so ist.

Ich habe mich besonders daran erinnert, wie ich den ICMP-Umleitungsangriff getestet habe - es stellt sich heraus, dass einige Distributionen immer noch anfällig dafür sind (obwohl der Angriff sehr alt ist).

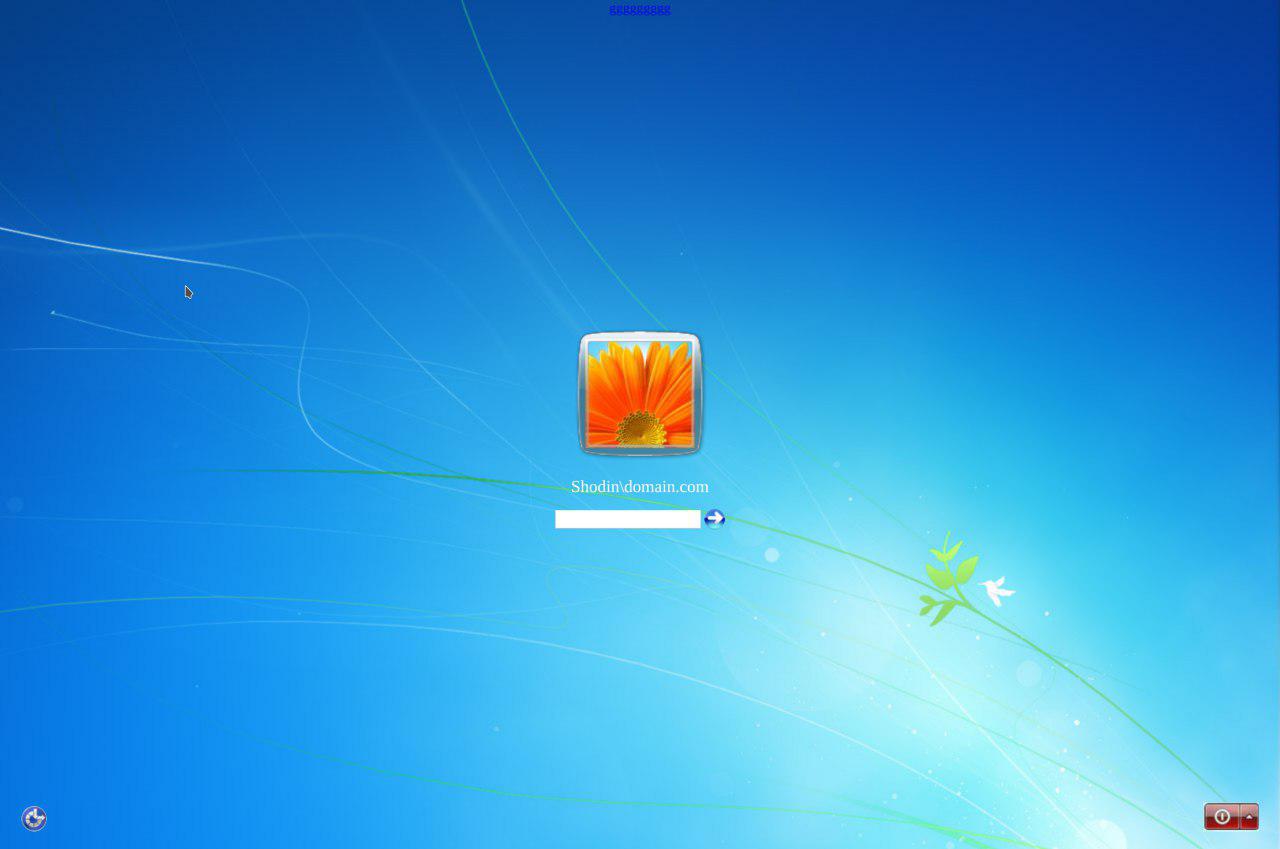

3. Ich konnte an zwei Aufgaben teilnehmen - dem Kompilieren von Mitm Cheatsheet und Javascript Vollbild-Phishing. Als Teil des ersten haben wir einen kleinen Spickzettel über Mitm-Angriffe zusammengestellt, diese überprüft und Mittel für sie ausgewählt. Und als Teil der zweiten haben wir eine kleine Phishing-Seite erstellt, die dem Passworteingabefenster in Windows 7 ähnelt - es hat sich als interessant herausgestellt :)

4. Es ist schade, dass nur ich bei der Arbeit sehr beschäftigt war - es blieb wenig Zeit, um Aufgaben zu lösen. Wir haben es geschafft, die Projekte nur teilweise abzuschließen - wir werden sie im Herbst fertigstellen, es hat sich als ziemlich interessant herausgestellt.

5. Kehren Sie für ein Praktikum zum Unternehmen zurück - seien Sie sicher im nächsten Jahr. Bei der Arbeit - es wäre auch interessant, das einzige Hindernis ist, dass ich in Archangelsk lebe :)))

Phishing-Seite im Layoutprozess

Phishing-Seite im LayoutprozessDanila Leontiev, Amazon Network Digger-Thema

1. Mit digitaler Sicherheit können Sie den Traum von fast jeder CTF-Phera verwirklichen - dies gibt Ihnen die Möglichkeit, sich professionell auf Ihre Lieblingssache einzulassen. Beantwortung der Frage „Was hat das Unternehmen angezogen?“ - Nur diese Gelegenheit.

2. Aufgrund der extrem hohen Kosten der Reise, die aus Umzug, Lebensunterhalt und allgemein den Lebenshaltungskosten in der Stadt besteht, kann ich dieses Programm nur deshalb nicht zu hoch einschätzen. Ich würde es mit 3,8-4,3 Punkten bewerten. Der Schätzkoeffizient bestand aus einer solchen Formel - neues Wissen / ausgegebenes Geld = Nutzen.

Nur um dich verständlich zu machen. Damit ich zu Ihrem Programm komme, muss ich ungefähr 55 Tausend Rubel bezahlen. Das ist zu viel. Dieses Geld kann für die Fortbildung oder für die Ausbildung von Prof verwendet werden. Englische Sprache. Es ist dumm profitabler als "Summer of Hack". Ich denke, das Unternehmen sollte Sirius als Plattform für die Ausbildung von Studenten beachten. Nehmen Sie ein Beispiel von Kollegen von Solar Security. Ich neige dazu, dass diese Programme für Studenten völlig kostenlos sind. Das ist ein großes Plus. Weißt du, ich hatte keine "Schüler-Lehrer" -Interaktion. Es wäre ein großes Plus an Karma für den Lehrer und nicht nur für ihn, wenn ein Erfahrungsaustausch über das Projekt stattfinden würde. Vielleicht hatte der Kurator bereits Erfahrung mit der Cloud oder er hat einige Entwicklungen zu diesem Thema (die gleiche Überprüfung wäre eine gute Hilfe).

3. Das Ziel des Projekts - das Wesentliche meiner Arbeit besteht darin, Schwachstellen bei der Konfiguration von AWS zu finden. Und basierend auf den gefundenen Problemen schreiben Sie ein Skript, um die Cloud-Infrastruktur abzubilden.

4. Natürlich habe ich für mich Projekte ausgewählt, bei denen ich von vorne anfangen konnte. Und die Frage zu beantworten, ob es für mich interessant war - natürlich.

5. Ich denke, beim „Summer of Hack 2020“ würde ich wiederkommen, um mich selbst zu testen. Überprüfen Sie, auf welcher Ebene ich jetzt bin. Es ist zu früh, um über eine Beschäftigung zu sprechen, da ich ungefähr 2 Jahre brauche, um mein Studium zu beenden, und ein weiteres Jahr, um den n-ten Betrag für den Umzug nach St. Petersburg zusammenzustellen. In jedem Fall wird die digitale Sicherheit ein vorrangiger Arbeitsplatz sein.

Schwarze Farbe - implementiert; Rote Farbe - nicht implementiert

Schwarze Farbe - implementiert; Rote Farbe - nicht implementiertTimur Abdullin, Golang Social Bot Thema

1. Ich habe mich für ein Praktikum bei DSek entschieden, weil es eines der wenigen Unternehmen ist, das eine coole Gelegenheit bietet, praktische Sicherheit zu üben, während ich noch Student bin. Ich habe auch eine große Liste von Veröffentlichungen von Unternehmensspezialisten zu verschiedenen Ressourcen (die meisten davon waren natürlich Habr) und deren Teilnahme an Bugbount-Programmen angezogen.

2. Das Praktikum hat mir sehr gut gefallen und die Realität hat die Erwartungen definitiv übertroffen. Die Vorträge waren sehr interessant und nützlich, viele neue Informationen. Die Labore waren faszinierend und komplex, danach werden die Autos auf HackTheBox wahrscheinlich einfach erscheinen.

3. Meine Aufgabe bestand darin, dem in Pentests verwendeten Dienstprogramm Module hinzuzufügen, um nützliche Informationen von einem erfassten Computer zu sammeln. Ich habe die Sammlung von Informationen von gängigen Netzwerkclients (

PuTTY ,

MobaXterm ,

FileZilla ), extrahierten Hosts, Benutzernamen und Schlüsseln

implementiert .

Link zum Modul.Er

schrieb auch einen Port-Scanner , der dem Client im externen Netzwerk zur Verfügung steht. Ein solcher Scanner wird benötigt, wenn im Netzwerk eine Firewall verwendet wird, die den Zugriff auf bestimmte Ports blockiert. Der Client-Teil des Scanners versucht, eine Verbindung zu der angegebenen Liste von Ports herzustellen. Die Serverseite empfängt eingehende TCP-Pakete, stellt eine Verbindung her und notiert die Portnummer, an der die Pakete angekommen sind. Auf dieser Seite arbeiten wir mit rohen TCP-Sockets, da es schneller und interessanter beim Schreiben ist :)

4. Die Arbeit an den Aufgaben war sehr interessant. Schreiben Sie beispielsweise auf einen zuvor unbekannten Golang, verstehen Sie die Gerätefelder von TCP-Paketen und untersuchen Sie den asynchronen Lauf. Es wäre schön zu lernen, wie man die Daten von MobaXterm, FileZilla-Programmen, entschlüsselt, aber die Umkehrung derart umfangreicher Projekte ist für einen Anfänger-Pentester schwierig. Es gab auch nicht genug Zeit, um sich vollständig mit Asynchronismus zu befassen, aber ich denke, ich werde es in naher Zukunft tun.

5. Ja auf jeden Fall! Vielen Dank an die Organisatoren für einen interessanten Sommer.

Vladislav Trofimov, Golang Social Bot Thema

1. Die Freunde gaben mir die Idee, den Fragebogen zu senden, und sagten, dass das Unternehmen eines der führenden Unternehmen auf dem Markt für Informationssicherheit ist. Außerdem werden die Projekte sehr interessant sein, und dies ist eine großartige Gelegenheit, die Fähigkeiten zu verbessern.

2. Es hat mir gefallen und die Realität hat meine Erwartungen übertroffen. Eine großartige Atmosphäre im Büro, freundschaftliche Beziehungen zu Mitarbeitern und anderen Praktikanten, ein aufregender Arbeitsprozess - das bleibt in Erinnerung.

3. Ich habe am Thema „Golang Social Bot“ gearbeitet - einem Bot, der bei Penetrationstests verwendet wird. Das Hauptziel war es, Module zu schreiben, die nützliche Daten sammeln und irgendwie mit Computerressourcen interagieren.

4. Es gab eine große Anzahl von Aufgaben, einige einfacher, andere schwieriger, aber nicht weniger interessant. Es scheint mir, dass viel Arbeit geleistet wurde, obwohl ich zusammenfassend verstehe, dass ich noch mehr hätte tun können.

5. Natürlich! Das Praktikum bietet eine hervorragende Gelegenheit, sich nicht nur mit dem Thema Ihres Projekts zu befassen, sondern auch Fähigkeiten zu entwickeln und Kenntnisse zu anderen Themen zu erwerben, wofür wir uns beim Unternehmen bedanken!

Danil Beltyukov, Spickzettel Kubernetes Thema

1. Nachdem ich ein Jahr lang CTF gespielt hatte, beschloss ich, mich an echten Projekten zu versuchen. Ich habe ein Praktikum bei Digital Security gesehen und mich dafür interessiert. Zu diesem Zeitpunkt arbeiteten bereits viele Menschen, die ich kannte, dort, was Vertrauen in meine Entscheidung gab.

2. Ja! Es gab viele interessante Vorträge sowie ein „Labor“, in dem es viele Schubkarren gab. Das in Vorlesungen gewonnene Wissen zum Brechen von Maschinen aus dem Labor konnte angewendet werden.

3. Mein Thema war die Erstellung eines Sicherheitsblatts für den Kubernetes-Cluster.

Die Hauptfehlkonfiguration, was zu aktivieren ist, damit es "säkular" ist und so weiter.

4. Natürlich. Nachdem ich frühere Studien studiert hatte, stellte ich fest, dass sie teilweise veraltet waren oder auf älteren Versionen von Kubernetes ausgeführt wurden, bei denen die meisten sicheren Funktionen standardmäßig nicht aktiviert sind. In den neuen Versionen war es schwierig, etwas zu finden, das ein "out of the box" -Loch ist. Ich betrachtete die Studie von der anderen Seite und begann mich auf ein typisches Szenario mit anfälligen Anwendungen zu verlassen. Schließlich müssen wir zuerst die Daten schützen, nicht den Cluster. Infolgedessen habe ich Optionen gefunden, die das Leben des Angreifers verkomplizieren könnten, aber nicht standardmäßig aktiviert sind.

5. Ja!

K8numerator-Bash-Skript zum Durchlaufen von Diensten im Kubernetes-Cluster

K8numerator-Bash-Skript zum Durchlaufen von Diensten im Kubernetes-ClusterDie Ergebnisse der Studie finden Sie

hier .

Fazit

Wir verbessern das Summ3r of h4ck-Programm weiter und haben in diesem Jahr von unseren Teilnehmern einige wertvolle Wünsche erhalten, die wir zu erfüllen versuchen werden.

Von uns wollen wir "Danke!" Sagen. diejenigen, die unsere Aufgaben gelöst und an der Forschung gearbeitet haben - Sie sind großartige Leute!

Wir sehen uns auf der Summ3r von h4ck 2020;)