Wir haben fast das Ende des Themas des ersten Teils des CCNA-Kurses erreicht, das für das Bestehen der ICND1-Prüfung erforderlich ist. Da ich einige Themen übersprungen habe, geht es in diesem und den nächsten Video-Tutorials darum, die Lücken in Ihrem Wissen zu schließen. Heute werden wir drei Themen behandeln:

- Netzwerkarchitektur;

- Geräte, die den Betrieb des Netzwerks beeinflussen;

- Diagnose- und Fehlerbehebungstechniken.

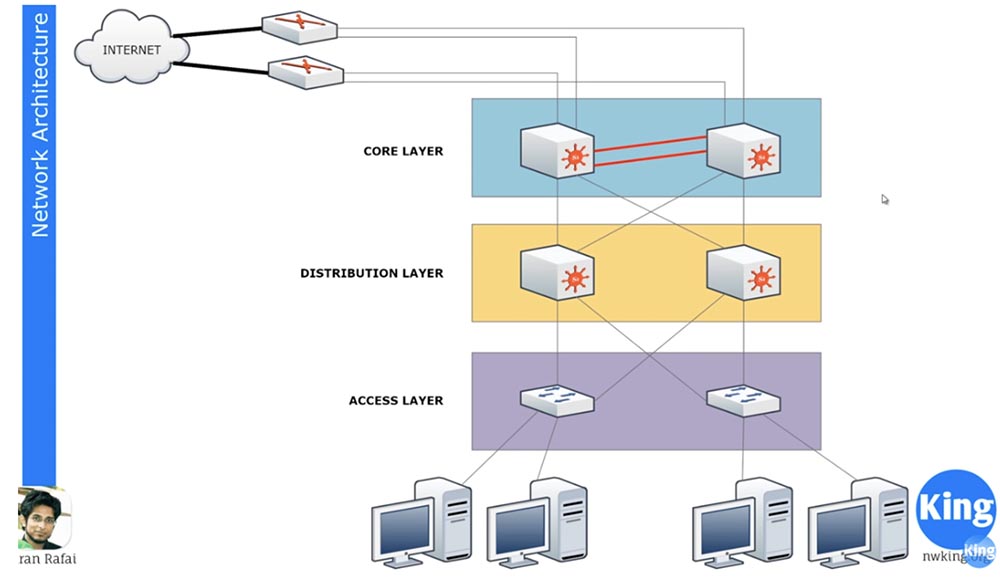

Cisco verwendet zwei Ansätze für die Netzwerkarchitektur: die dreistufige hierarchische Architektur der Cisco 3-Tier-Architektur und die zweistufige Architektur Collapsed Core Architecture.

Diese Folie zeigt die Cisco 3 Tier-Architektur, die aus drei Schichten besteht: Zugriffsschicht Zugriffsschicht, Verteilungsschichtverteilungsschicht und Kernkernnetzwerkschicht. Die Zugriffsebene wird durch Geräte dargestellt, die direkt mit Endbenutzergeräten verbunden sind. Alle Bürogeräte sind an einen Zugriffsebenenschalter angeschlossen. Normalerweise werden auf dieser Ebene kostengünstige und nicht zu leistungsstarke Schalter installiert. Sie sind nicht miteinander verbunden. Wenn Sie also Hunderte von Geräten und Dutzende von Switches in jedem Gebäude haben, sind sie alle über Kabel mit einem gemeinsamen Netzwerkschrank verbunden. Um Verwirrung zu vermeiden, sind diese Schalter niemals direkt miteinander verbunden, da dies zu einer echten Hölle durch die Drähte führen kann.

Um die Zusammenarbeit dieser Netzwerkgeräte sicherzustellen, wird eine Verteilungsebene verwendet, die durch leistungsfähigere Geräte dargestellt wird. Wenn die Geräte auf Zugriffsebene miteinander kommunizieren möchten, wenden sie sich an Geräte auf Verteilungsebene und organisieren eine solche Verbindung. Verteilungsebenen werden normalerweise als „Gebäudeebene“ bezeichnet, da jedes Unternehmen, wenn es sich in mehreren Gebäuden befindet, über eine eigene Verteilungsebene verfügt, die aus leistungsstarken Switches besteht.

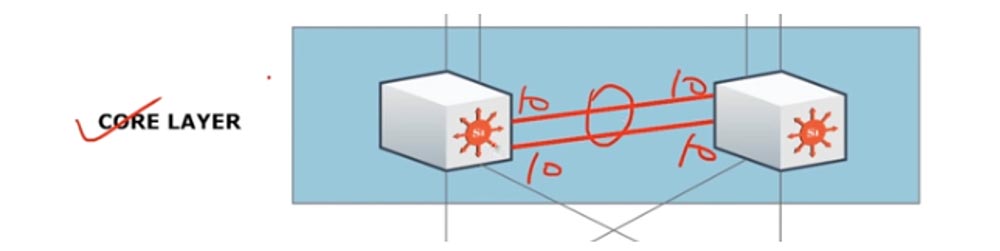

Die Verteilungsebene bezieht sich auf die Kernschicht der Kernschicht. Diese Ebene befindet sich an der Grenze zwischen lokalem Netzwerk und Internet und dient zur Bereitstellung externer Verbindungen außerhalb des VPN. Alle Geräte der Verteilungsschicht sind mit den Geräten der Hauptebene verbunden, und die Switches der Kernschicht selbst sind miteinander verbunden. Diese Verbindung wird als Ether-Kanal bezeichnet. Wir werden sie im Thema ICDN2 genauer betrachten. Im Moment werde ich sagen, dass diese Verbindung aus mehreren Kabeln besteht, die zwei Switches des Netzwerkkerns verbinden. Wenn Sie beispielsweise über 2 Gigabit Ethernet 10-Kabel verfügen, sieht der Ether-Kanal wie ein logisches 20-Gig-Kabel aus, das diese beiden Geräte verbindet.

Im Gegensatz zu Netzwerkkerngeräten sind Geräte auf Zugriffs- und Verteilungsebene nicht miteinander verbunden. Die dreistufige Architektur hilft, viele Probleme zu vermeiden. Erstens können Sie durch Aufteilen des Datenverkehrs in verschiedene Datenflüsse eine sicherere stabile Verbindung herstellen, da eine Gruppe von Geräten auf Zugriffsebene mit einem Gerät auf Verteilungsebene kommuniziert, das Datenverkehr an eine andere Gruppe von Geräten auf Zugriffsebene sendet. Wenn Sie mit Geräten in einem anderen Gebäude kommunizieren möchten, wird Datenverkehr von der Verteilungsebene an Netzwerkkerngeräte gesendet, die ihn über die Ebenen an Benutzergeräte umleiten. Dies ermöglicht eine logische Verteilung des Datenverkehrs mit einem Minimum an Fehlfunktionen und maximaler Effizienz.

Wenn Sie ein kleines Unternehmen mit wenigen Geräten haben, können Sie eine zweistufige Architektur verwenden, die aus einer Zugriffsebene und einer Ebene mit reduziertem Kern besteht, die eine Kombination aus Ebenen der Kernschicht und der Verteilungsebene darstellt.

Gleichzeitig sind Collapsed Core-Geräte miteinander verbunden, Geräte auf Zugriffsebene jedoch nicht. Wenn sie miteinander kommunizieren möchten, sollten sie sich an die obere Ebene wenden.

Dies ist eine ziemlich effiziente Netzwerkarchitektur. Wenn Sie nicht über genügend Geld und Netzwerkressourcen verfügen, lohnt es sich, Collapsed Core zu verwenden.

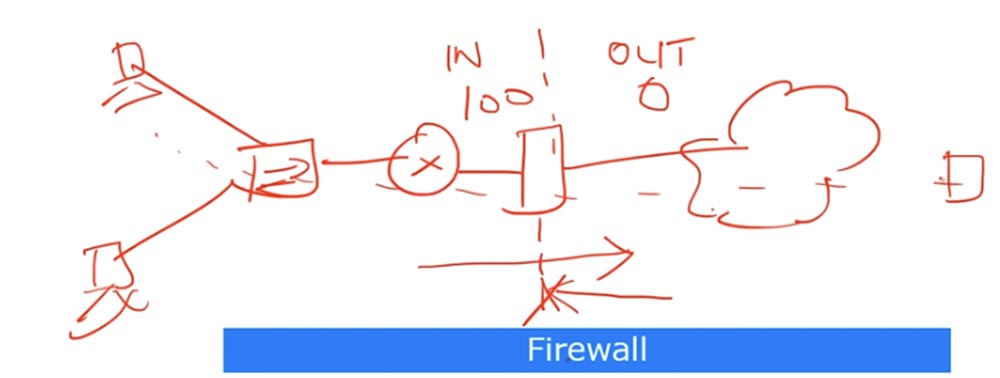

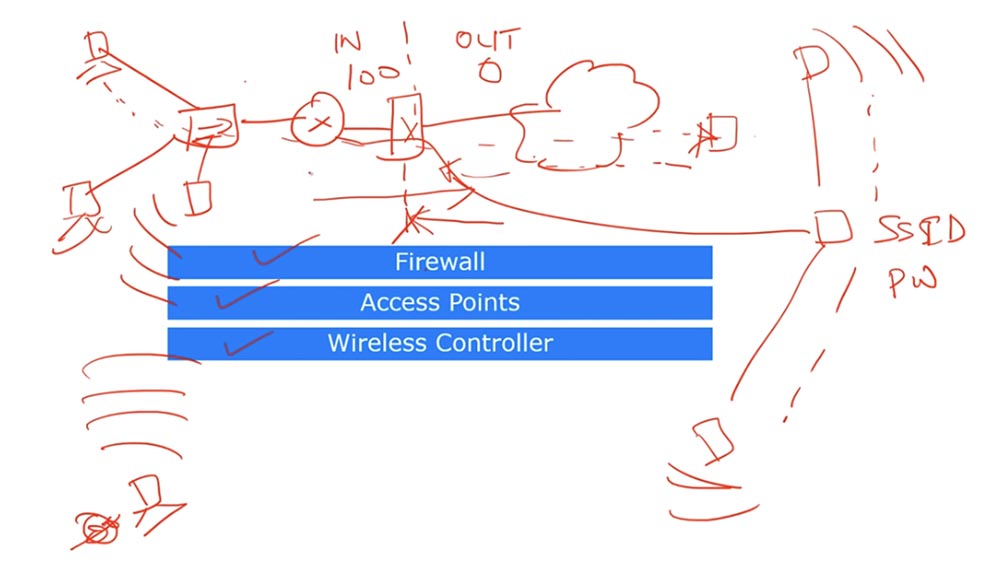

Betrachten wir nun Geräte, die sich auf die Netzwerkleistung auswirken. Laut ICND1 sollten Sie drei Arten solcher Geräte kennen. Der erste Typ ist eine Firewall, über die wir nicht besonders gesprochen haben, da Firewalls im CCNA-Sicherheitskurs ausführlich behandelt werden. Wir haben bereits über die Verkehrsfilterung gesprochen, als wir über ACLs gesprochen haben. Daher ist eine Firewall ein Gerät, das ausschließlich zum Filtern von Verkehrspaketen entwickelt wurde.

Angenommen, Sie haben ein lokales Netzwerk, das zwei Computer, einen Switch und einen Router sowie ein externes Netzwerk umfasst - das Internet. Die Firewall befindet sich zwischen Ihrem Gerät und der Internetverbindung. In meiner Abbildung ist es ein rotes Rechteck vor der Cloud.

Die Firewall filtert eingehenden Datenverkehr aus unsicheren Bereichen des Internets. Normalerweise hat es 2 Verantwortungsbereiche: internes IN und externes OUT. Die innere Zone hat eine Sicherheitsstufe von 100, dies ist maximale Sicherheit, und die äußere Zone hat keine Sicherheit. Standardmäßig ist der Verkehr, der von einer Zone mit maximaler Sicherheit zu einer Zone mit minimaler Sicherheit geleitet wird, immer zulässig, und der Rückwärtsverkehr ist verboten.

Angenommen, einer der lokalen Computer pingt ein Gerät im Internet an. Ausgehende Ping-Pakete werden übersprungen und die eingehende Firewall wird gelöscht, da sie von der Mindestsicherheitszone zur erweiterten Sicherheitszone weitergeleitet werden. Daher müssen Sie bei der Analyse des Netzwerks auf die Einrichtung einer Firewall achten. Es gibt jedoch nicht nur Netzwerk-Firewalls, Ihr Computer verfügt auch über eine eigene Software-Firewall. Wenn Sie keine Verbindung zu einem externen Server herstellen können oder wenn Sie keine Anwendung starten, für die ein Internetzugang erforderlich ist, müssen Sie zunächst die Firewall-Einstellungen beachten. Standardmäßig blockiert die Firewall auf Clientcomputern den gesamten Datenverkehr der Anwendung, die versucht, eine Verbindung zum Internet herzustellen. Sie müssen daher in den Firewall-Einstellungen einen blockierten Port öffnen oder die Anwendung in die Ausschlussliste aufnehmen. Natürlich hängt alles davon ab, ob Ihr Unternehmen diese Software für die Arbeit für notwendig hält oder ob es sich nur um eine Initiative des Benutzers handelt.

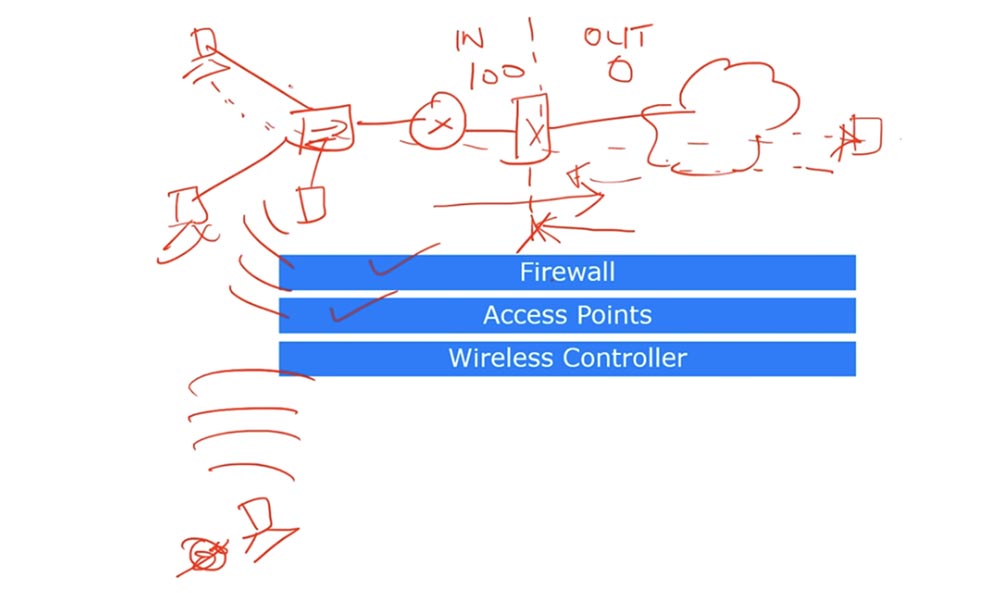

Das nächste Gerät, das das Netzwerk betrifft, ist der Access Point. Wenn Ihr Unternehmen keine drahtlosen Geräte verwendet, ist Ihr Netzwerk viel sicherer als ein Netzwerk, das eine drahtlose Verbindung ermöglicht. Tatsache ist, dass der drahtlose Zugangspunkt in Ihrem Büro es jeder nicht autorisierten Person ermöglicht, eine Verbindung zu Ihrem lokalen Netzwerk herzustellen, wenn sie auf legale oder illegale Weise ein Passwort erhalten hat. Wir werden den Fall des Hackens des Passworts nicht berücksichtigen. Angenommen, Sie haben gerade vergessen, ein Passwort für den Zugangspunkt festzulegen. In diesem Fall ist es ständig verfügbar, und jeder Fremde, der sich in Ihrem Büro oder in der Nähe befindet, kann eine Verbindung herstellen.

In diesem Fall erhält der „Außerirdische“ Zugriff auf freigegebene Dateien, Ordner und Netzwerke. Daher müssen drahtlose Zugriffspunkte sorgfältig dokumentiert werden und Sie als Netzwerkadministrator müssen sicherstellen, dass sie ordnungsgemäß geschützt sind.

Überlegen Sie, was ein drahtloser Controller ist. Angenommen, Ihre Organisation verfügt über hundert Zugriffspunkte. Wenn es sich um einen Heimzugangspunkt wie einen WLAN-Router handelt, können Sie die SSID und das Kennwort für jedes Heimgerät manuell konfigurieren. Für eine große Organisation ist diese Methode jedoch nicht geeignet. Wenn das Kennwort für den Office-Zugangspunkt gehackt wurde, müssen Sie das Kennwort auf mehreren hundert drahtlosen Geräten des Unternehmens manuell ändern, was zu aufwändig ist. In solchen Fällen wird eine drahtlose Steuerung verwendet, unter deren Kontrolle mehrere Zugangspunkte arbeiten.

Dieser Controller ist mit Ihrem lokalen Netzwerk und allen drahtlosen Zugangspunkten verbunden. Hunderte solcher Punkte können mit einem Controller verbunden werden. Wenn Sie die SSID oder das Kennwort in der zentralen drahtlosen Steuerung ändern, aktualisieren alle diese Zugriffspunkte diese Informationen automatisch.

Daher sind Zugriffspunkte, die von einem drahtlosen Controller gesteuert werden, viel bequemer als einzelne Punkte, da Sie das gesamte drahtlose Netzwerk mit einem Controller steuern können.

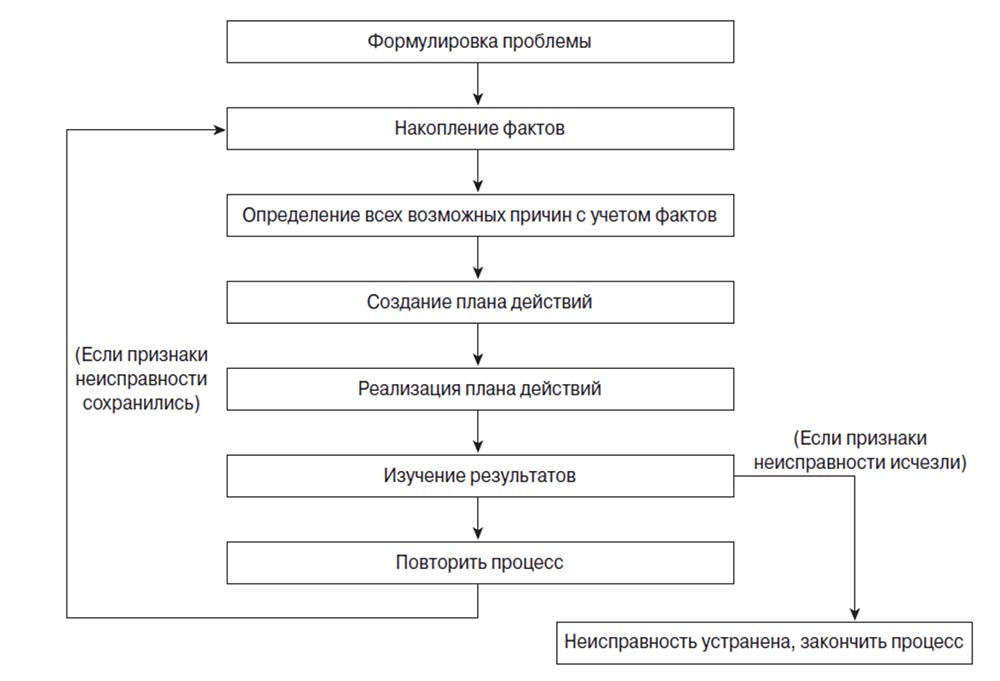

Schauen wir uns nun die Diagnose- und Fehlerbehebungstechnik an. Ein Benutzer kontaktiert beispielsweise den technischen Support und meldet, dass das Internet für ihn nicht funktioniert. Die Mitarbeiter des technischen Supports prüfen den Einspruch und berichten, dass der Grund nicht im Internet liegt, sondern im fehlerhaften Betrieb eines der auf dem Computer des Kunden installierten Programme. Wenn Sie als Netzwerktechniker arbeiten, müssen Sie die Methode zur Fehlerbehebung verstehen. Sie können Sie anrufen und Sie über das häufigste Problem informieren, als wäre es das Ende der Welt. Daher ist es sehr wichtig, die Methode zur Diagnose der Ursache des Problems zu kennen.

Sie müssen immer mit der Definition des Problems mit seiner korrekten Formulierung beginnen. Wenn Sie jemand anruft und sagt, dass das Internet für ihn nicht funktioniert, sollten Sie ihm klärende Fragen stellen. Möglicherweise ist sein Computer überhaupt nicht eingeschaltet oder der Computer ist eingeschaltet, aber der Monitor ist ausgeschaltet und so weiter. Ich übertreibe ein wenig, aber wir haben bereits so viel Zeit darauf verwendet, Netzwerkprobleme zu diskutieren, dass ich hoffe, Sie können die richtigen Leitfragen stellen.

Nachdem Sie das Problem formuliert haben, müssen Sie mit der Anhäufung von Fakten fortfahren. Die Anhäufung von Fakten, die ein bestimmtes Problem charakterisieren, ermöglicht es uns, eine mögliche Ursache für sein Auftreten festzustellen. Wenn beispielsweise jemand nicht auf das Internet zugreifen kann, müssen Sie herausfinden, ob dies zu einem bestimmten Zeitpunkt oder ständig geschieht und ob ein anderes, fremdes Gerät das Internet beeinflussen kann. Sie müssen herausfinden, ob Computer mit Kollegen eines bestimmten Benutzers zusammenarbeiten, ob sie miteinander kommunizieren können und dergleichen. Versuchen Sie, so viele Fakten wie möglich zu sammeln. Wenn ein Benutzer Sie anruft und sagt, dass er kein Internet hat, ist es falsch, im Voraus anzunehmen, dass sein Computer nicht richtig funktioniert. Möglicherweise besteht keine Verbindung zum Schalter oder der Schalter wird einfach ausgeschaltet. Finden Sie alles heraus, was mit diesem Problem zusammenhängen könnte.

Da Sie mehr über das Problem erfahren haben, als der Benutzer darüber weiß, können Sie davon ausgehen, was genau fehlschlagen könnte, dh die möglichen Ursachen des Problems anhand der gesammelten Fakten ermitteln. Wenn die Hardware in Ordnung ist, liegt der Grund in der Software und so weiter. Dieser Schritt hilft Ihnen, die Bandbreite möglicher Probleme einzugrenzen, um den effektivsten Aktionsplan zu entwickeln.

Die nächste Phase ist die Entwicklung eines Aktionsplans. Sie können die Pläne A, B, C erstellen, um herauszufinden, was bei der Implementierung von Plan A, Plan B usw. passieren wird. Der Plan kann darauf abzielen, ein bestimmtes Problem oder mehrere Probleme zu beseitigen, aber im zweiten Fall wird es schwierig sein, die Ursache eines einzelnen Problems zu ermitteln.

Der nächste Schritt ist die Umsetzung des Aktionsplans. Versuchen Sie nicht, mehrere Probleme gleichzeitig zu lösen. Dies kann im Moment hilfreich sein, das Problem kann jedoch in einigen Tagen erneut auftreten, und Sie haben immer noch nicht herausgefunden, was genau die Ursache für das vorherige Problem war. Wenden Sie jeweils eine Lösung an, sehen Sie, wozu sie führt, und fahren Sie mit der nächsten Lösung fort, wenn das Problem nicht behoben ist.

Wenn das Ergebnis Ihrer Entscheidung zur Behebung des Problems beigetragen hat, dokumentieren Sie alle Schritte und schließen Sie die Fehlerbehebung ab. Wenn das Problem weiterhin besteht, kehren Sie erneut zur Definition des Problems oder zu den gesammelten Fakten zurück, um einen neuen Aktionsplan zu entwickeln und mit dessen Umsetzung fortzufahren.

Jedes Mal, wenn Sie das Problem erfolgreich lösen, müssen Sie genau aufschreiben, welche Maßnahmen zu seiner Beseitigung geführt haben, und alle Änderungen vornehmen, die Sie am Journal vorgenommen haben. Zum Beispiel haben Sie am Samstag ein Problem gelöst und alles in ein Tagebuch geschrieben. Wenn Sie am Montag wegen eines Problems kontaktiert werden, können Sie Ihre Samstagsnotizen überprüfen und eine Schlussfolgerung ziehen, ob die von Ihnen vorgenommenen Änderungen zu solchen Konsequenzen führen können. Möglicherweise waren Sie zu dem Zeitpunkt, als der andere Netzwerkspezialist das Problem behoben hat, nicht im Büro. Wenn Sie am Montag wieder zur Arbeit zurückkehren, können Sie die von ihm vorgenommenen Änderungen im Journal überprüfen und herausfinden, ob sie ein Problem verursachen können, das am Montag aufgetreten ist.

Vergessen Sie nicht sicherzustellen, dass die Wünsche des Benutzers den Anforderungen des Unternehmens entsprechen, dh sich ausschließlich auf den Bereich der Erfüllung seiner beruflichen Pflichten beziehen. Wenn der Benutzer Probleme beim Zugriff auf die Website zum Herunterladen von Musik oder Filmen hat, sollte dies nicht behoben werden, da solche Probleme nicht für die Arbeit gelten. Unterschiedliche Organisationen haben unterschiedliche Geschäftsziele, und Sie sollten dies verstehen, um nicht weiter auf Mitarbeiter einzugehen und nur die Probleme zu beseitigen, die das Erreichen dieser Ziele behindern. Stellen Sie außerdem sicher, dass die von Ihnen getroffenen Entscheidungen den Workflow des Unternehmens nicht beeinträchtigen. Dabei geht es um das Prinzip „Einer heilt, der andere lähmt“. Dies ist die Methode für den Entscheidungsprozess zur Diagnose und Fehlerbehebung von Netzwerkproblemen.

Wie gesagt, wir sind am Ende des Themas ICND1 angelangt. In der nächsten Videolektion werde ich darüber sprechen, was wir in früheren Kursen verpasst haben, und ich denke, dass die Videolektion „Tag 32“ das Ende des ersten Teils des CCNA-Kurses markiert.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?