Die Hauptnachricht der vergangenen Woche war eine groß angelegte Studie über einen echten Angriff auf iOS-basierte Geräte, die vom Experten Jan Ber vom Google Project Zero-Team veröffentlicht wurde (

Nachrichten , Jans

Blog-Beitrag mit Links zu sieben weiteren Veröffentlichungen). Dies ist ein seltenes Beispiel für eine Studie, die nicht nur den Prozess des Hackens des iPhones, sondern auch die Ergebnisse des installierten Implantats ausführlich beschreibt.

Die Studie enthüllte nicht das Ziel der Angreifer, und es gibt einige Kuriositäten. Nutzt infizierte iOS-Geräte ohne zusätzliche Benutzeraktionen aus, war es ausreichend, die gehackte Website zu besuchen. Gleichzeitig waren alle Website-Besucher infiziert, was im Zusammenhang mit dem Preis eines funktionierenden Exploits für Apple-Geräte, gelinde gesagt, kurzsichtig ist. Trotz der Tatsache, dass „Tausende von Benutzern pro Woche“ infizierte Websites besuchten, dauerte diese spezielle Kampagne mindestens zwei Jahre und änderte die Angriffsmethoden, als neue Versionen von iOS verfügbar wurden.

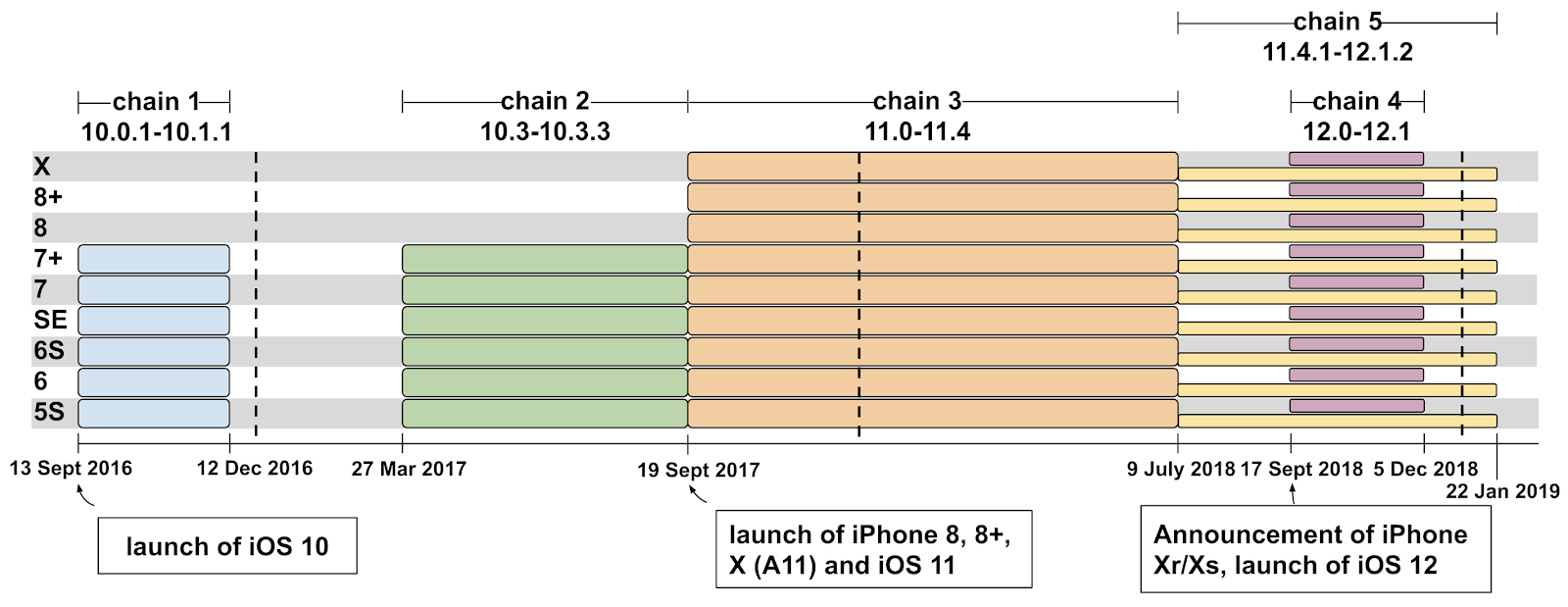

Die Angriffe begannen im Jahr 2016 und wurden allen iPhone-Modellen von 5 bis zu den modernsten mit der iOS 10-12-Version ausgesetzt. Eine Studie mit infizierten Websites ergab 14 Sicherheitslücken, die in fünf verschiedenen Kombinationen zum Hacken von iOS verwendet wurden. Jede Methode ermöglichte die vollständige Kontrolle über das Telefon des Opfers. Als iOS-Updates veröffentlicht wurden, änderten sich die Angriffsmethoden, höchstwahrscheinlich als Reaktion auf das Schließen von Sicherheitslücken in neuen Versionen von iOS, möglicherweise jedoch aus anderen Gründen. Für das heutige iOS 12 wurden zwei Angriffsszenarien verwendet. Zum Zeitpunkt der Entdeckung verwendete nur einer von ihnen Schwachstellen, die in der neuesten Version von iOS nicht behandelt wurden:

Im Februar dieses Jahres wurde ein Notfall-Patch für sie veröffentlicht.

Der Google Project Zero-Blog beschreibt alle fünf Angriffsmethoden und analysiert Schwachstellen, die in verschiedenen iOS-Komponenten verwendet werden. Unabhängig davon beschreibt der Forscher Samuel Gross

Schwachstellen im Browser , genauer gesagt in der WebKit-Engine. Es gibt eine interessante Beobachtung: Die Forscher schlagen vor (können aber nicht sicher sagen), dass die Angreifer die Patches der WebKit-Engine selbst sorgfältig beobachtet und Exploits gegen iOS verwendet haben, bis das nächste Update für Apple-Smartphones veröffentlicht wurde.

In einigen Fällen veröffentlichten die Forscher zusammen mit einem Schwachstellen-Patch den Proof of Concept. Das Bild oben zeigt, was die öffentlichen PoC-Angriffsorganisatoren mit minimalen Änderungen verwendet haben. Diese

Sicherheitsanfälligkeit wurde am 11. März 2017 in WebKit

geschlossen , und die Veröffentlichung von iOS 10.3.2 mit diesem Patch erfolgte erst am 15. Mai. Insgesamt beschreibt der Artikel sieben Sicherheitslücken in WebKit. In jedem Fall hatten die Angreifer vor der Veröffentlichung des Patches etwa zwei Monate Handicap. Sicherheitslücken im Browser selbst bieten keine vollständige Kontrolle über das mobile Gerät, aber dank ihnen können Schwachstellen in anderen Komponenten des Betriebssystems ausgenutzt und die vollständige Kontrolle erlangt werden.

Schließlich beschreibt ein separater

Artikel die Funktionalität der Malware, die Angreifer nach dem Hacken von iOS installiert haben. Sehr oft beschränken sich Forscher auf eine einfache Liste von Möglichkeiten, hier wird alles mit Screenshots klar dargestellt. Das heißt: Diebstahl von Korrespondenz aus Telegramm, WhatsApp, Hangouts und iMessage, Abfangen von unverschlüsselter Korrespondenz in der GMail-Anwendung, Diebstahl von Kontakten, Fotos und jede Minute Übertragung der Geolokalisierung des Opfers. Das Implantat lädt außerdem WLAN-Passwörter und -Token auf den Server von Angreifern hoch, um auf Dienste wie ein Google-Konto zuzugreifen. Das Schadprogramm überlebt einen Neustart nicht, aber erstens werden Smartphones nicht so oft neu gestartet, und zweitens bietet selbst der kurzfristige Betrieb des Schadprogramms dem Angreifer viele Informationen, um das E-Mail-Konto und andere Dinge weiter zu gefährden.

Es sieht beängstigend aus. Der Benutzer kann das Vorhandensein von Malware in keiner Weise feststellen, da er selbst beispielsweise keinen Zugriff auf die Liste der ausgeführten Prozesse hat. Es ist möglich, das infizierte Gerät anhand der Eigenschaft zu identifizieren, die jede Minute beim Aufruf des Befehlsservers auftritt. Darüber hinaus werden alle gestohlenen Daten unverschlüsselt über http übertragen und stehen theoretisch nicht nur den Organisatoren des Angriffs, sondern generell jedem zur Verfügung. Wie haben es Angreifer geschafft, lange Zeit unentdeckt zu arbeiten, ohne Zero-Day-Schwachstellen wirklich zu verbergen und auszunutzen? Die Veröffentlichung von Google Project Zero beantwortet diese Frage nicht. Der Artikel sagt nur, dass eine solche Kampagne wahrscheinlich nicht die einzige ist.

In dieser Studie ist die Lebensdauer eines funktionierenden Exploits während seiner mäßig öffentlichen Ausbeutung von Interesse. Gemessen an der von den Forschern gezeigten Zeitachse dauert es drei bis neun Monate, obwohl nicht alle gezeigten Methoden auf einem aktualisierten Telefon auf die neueste Version funktionierten.

Zuvor sprachen Experten von Kaspersky Lab über einen massiven Angriff auf Android-Benutzer (

Nachrichten ,

Forschung ). Die beliebte CamScanner-Anwendung, die den Text eines fotografierten Dokuments erkennt, wurde irgendwann kompromittiert: Dem Programmcode von Google Play wurde ein Anzeigenmodul hinzugefügt, das auf die Server des Angreifers zugegriffen und von dort schädlichen Code heruntergeladen hat. In diesem Fall hat der Trojaner Necro.n mit allen verfügbaren Mitteln Geld für die Opfer verdient, von der Schaltung von Anzeigen über anderen Anwendungen bis zum Senden von SMS an bezahlte Nummern. Im Moment wurde die Anwendung aus dem Google Store entfernt, und nach Bewertungen der Nutzer verbreitete sich die bösartige Version etwa einen Monat lang - so viele massive Angriffe auf Smartphones bleiben unbemerkt. Laut dem Store selbst wurde die Anwendung mehr als 100 Millionen Mal heruntergeladen.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.