Das Übertragen von Daten und Anwendungen in die Cloud ist ein neues Problem für Unternehmens-SOCs, die nicht immer bereit sind, die Infrastruktur anderer Personen zu überwachen. Laut Netoskope nutzt ein mittelständisches Unternehmen (anscheinend immer noch in den USA) 1246 verschiedene Cloud-Dienste, 22% mehr als vor einem Jahr. 1246 Cloud-Dienste !!! 175 davon beziehen sich auf HR-Dienstleistungen, 170 auf Marketing, 110 auf Kommunikation und 76 auf Finanzen und CRM. Cisco verwendet insgesamt 700 externe Cloud-Dienste. Daher bin ich durch diese Zahlen ein wenig verwirrt. In jedem Fall liegt das Problem jedoch nicht in ihnen, sondern in der Tatsache, dass die Clouds von immer mehr Unternehmen aktiv genutzt werden, die die gleichen Funktionen zur Überwachung der Cloud-Infrastruktur wie in ihrem eigenen Netzwerk wünschen. Und dieser Trend nimmt zu - nach

Angaben des American Audit Office werden bis 2023 1.200 Rechenzentren in den USA geschlossen (6.250 haben bereits geschlossen). Der Übergang zur Cloud ist jedoch nicht nur „sondern die Übertragung unserer Server an einen externen Anbieter“. Neue IT-Architektur, neue Software, neue Prozesse, neue Einschränkungen ... All dies verändert die Arbeit nicht nur der IT, sondern auch der Informationssicherheit erheblich. Und wenn die Anbieter gelernt haben, mit der Sicherheit der Cloud selbst umzugehen (der Nutzen der Empfehlungen ist sehr groß), gibt es erhebliche Schwierigkeiten bei der Cloud-Überwachung der Informationssicherheit, insbesondere auf SaaS-Plattformen, über die wir sprechen werden.

Angenommen, Ihr Unternehmen hat einen Teil seiner Infrastruktur in die Cloud verlagert ... Stop. Nicht so. Wenn die Infrastruktur übertragen wird und Sie erst jetzt darüber nachdenken, wie Sie sie überwachen werden, haben Sie bereits verloren. Wenn dies nicht Amazon, Google oder Microsoft ist (und mit Vorbehalt), haben Sie wahrscheinlich nicht viele Möglichkeiten, Ihre Daten und Anwendungen zu überwachen. Nun, wenn Sie die Möglichkeit haben, mit Protokollen zu arbeiten. Manchmal sind Daten zu Sicherheitsereignissen verfügbar, auf die Sie jedoch keinen Zugriff haben. Beispiel: Office 365. Wenn Sie über die günstigste E1-Lizenz verfügen, stehen Ihnen Sicherheitsereignisse überhaupt nicht zur Verfügung. Wenn Sie über eine E3-Lizenz verfügen, werden Ihre Daten in nur 90 Tagen gespeichert, und nur wenn Sie über E5 verfügen - die Dauer der Protokolle ist für ein Jahr verfügbar (es gibt jedoch auch einige Nuancen, die mit der Notwendigkeit verbunden sind, eine Reihe von Funktionen für die Arbeit mit Protokollen vom Microsoft-Support separat anzufordern). Übrigens ist die E3-Lizenz in Bezug auf Überwachungsfunktionen viel schwächer als Corporate Exchange. Um das gleiche Niveau zu erreichen, benötigen Sie eine E5-Lizenz oder eine zusätzliche Advanced Compliance-Lizenz, für die möglicherweise zusätzliches Geld erforderlich ist, das für den Übergang zur Cloud-Infrastruktur nicht in Ihrem Finanzmodell enthalten war. Dies ist nur ein Beispiel für eine Unterschätzung von Problemen im Zusammenhang mit der Überwachung der IS-Cloud. In diesem Artikel möchte ich, ohne vorzugeben, vollständig zu sein, auf einige Nuancen aufmerksam machen, die bei der Auswahl eines Cloud-Anbieters aus Sicherheitsgründen berücksichtigt werden sollten. Am Ende des Artikels wird eine Checkliste angegeben, die ausgefüllt werden sollte, bevor Sie der Ansicht sind, dass das Problem der Überwachung der Cloud-Informationssicherheit behoben wurde.

Es gibt mehrere typische Probleme, die zu Vorfällen in Cloud-Umgebungen führen, auf die IB-Dienste keine Zeit haben, zu reagieren, oder die sie überhaupt nicht sehen:

- Sicherheitsprotokolle existieren nicht. Dies ist eine ziemlich häufige Situation, insbesondere für Anfänger auf dem Cloud-Markt. Aber es lohnt sich nicht, ihnen sofort ein Ende zu setzen. Kleine Unternehmen, insbesondere inländische, reagieren sensibler auf die Anforderungen der Kunden und können einige angeforderte Funktionen schnell implementieren, indem sie die genehmigte Roadmap für ihre Produkte ändern. Ja, es wird kein Analogon zu GuardDuty von Amazon oder dem Proactive Defense-Modul von Bitrix sein, aber zumindest etwas.

- IB weiß nicht, wo die Protokolle gespeichert sind oder es gibt keinen Zugriff darauf. Hier ist es notwendig, Verhandlungen mit dem Cloud-Dienstleister aufzunehmen - vielleicht wird er solche Informationen bereitstellen, wenn er den Kunden für sich selbst als wichtig erachtet. Im Allgemeinen ist dies jedoch nicht sehr gut, wenn der Zugriff auf die Protokolle „durch eine besondere Entscheidung“ erfolgt.

- Es kommt auch vor, dass der Cloud-Anbieter über Protokolle verfügt, diese jedoch nur eine begrenzte Überwachung und Ereignisprotokollierung bieten und nicht ausreichen, um alle Vorfälle zu erkennen. Beispielsweise können Sie nur die Protokolle der Änderungen auf der Site oder die Protokolle der Versuche zur Authentifizierung von Benutzern erhalten, sie können jedoch keine anderen Ereignisse, z. B. zum Netzwerkverkehr, angeben, die eine ganze Schicht von Ereignissen vor Ihnen verbergen, die Versuche charakterisieren, in Ihre Cloud-Infrastruktur einzudringen.

- Es gibt Protokolle, aber der Zugriff auf diese Protokolle ist schwierig zu automatisieren, sodass sie nicht kontinuierlich, sondern nach einem Zeitplan überwacht werden. Wenn Sie die Protokolle im automatischen Modus immer noch nicht herunterladen können, kann das Hochladen von Protokollen, beispielsweise im Excel-Format (wie bei einigen inländischen Anbietern von Cloud-Lösungen), dazu führen, dass Sie nicht bereit sind, sich mit ihnen vom IS-Dienst des Unternehmens zu beschäftigen.

- Keine Protokollüberwachung. Dies ist möglicherweise der unverständlichste Grund für das Auftreten von Informationssicherheitsvorfällen in Cloud-Umgebungen. Es scheint, dass es Protokolle gibt, und Sie können den Zugriff darauf automatisieren, aber niemand tut dies. Warum?

Cloud Shared Security-Konzept

Der Wechsel in die Cloud ist immer die Suche nach einem Gleichgewicht zwischen dem Wunsch, die Kontrolle über die Infrastruktur zu behalten, und der Übertragung an die professionelleren Hände des Cloud-Anbieters, der sich auf deren Wartung spezialisiert hat. Auch im Bereich der Cloud-Sicherheit muss dieses Gleichgewicht angestrebt werden. Darüber hinaus ist dieses Gleichgewicht je nach verwendetem Modell für die Bereitstellung von Cloud-Diensten (IaaS, PaaS, SaaS) immer unterschiedlich. In jeder Situation müssen wir uns daran erinnern, dass heute alle Cloud-Anbieter dem sogenannten Modell der gemeinsamen Verantwortung und der gemeinsamen Informationssicherheit folgen. Die Cloud ist für etwas verantwortlich, der Client ist für etwas verantwortlich, nachdem er seine Daten, seine Anwendungen, seine virtuellen Maschinen und andere Ressourcen in der Cloud platziert hat. Es wäre dumm zu erwarten, dass wir nach dem Einstieg in die Cloud die gesamte Verantwortung auf den Anbieter übertragen. Es ist jedoch auch unvernünftig, die gesamte Sicherheit beim Wechsel in die Cloud selbst aufzubauen. Es ist ein Gleichgewicht erforderlich, das von vielen Faktoren abhängt: - Risikomanagementstrategien, Bedrohungsmodelle, die dem Cloud-Anbieter von Verteidigungsmechanismen zur Verfügung stehen, Gesetzgebung usw.

Beispielsweise liegt die Klassifizierung von in der Cloud gehosteten Daten immer in der Verantwortung des Kunden. Ein Cloud-Anbieter oder ein externer Dienstanbieter kann ihm nur mit einem Toolkit helfen, mit dem Daten in der Cloud markiert, Verstöße identifiziert, gesetzeswidrige Daten gelöscht oder mit der einen oder anderen Methode maskiert werden können. Auf der anderen Seite liegt die physische Sicherheit immer in der Verantwortung des Cloud-Anbieters, den er nicht mit Kunden teilen kann. Aber alles, was sich zwischen den Daten und der physischen Infrastruktur befindet, wird in diesem Artikel genau diskutiert. Die Cloud-Verfügbarkeit liegt beispielsweise in der Verantwortung des Anbieters, und das Festlegen von ITU-Regeln oder das Aktivieren der Verschlüsselung liegt in der Verantwortung des Kunden. In diesem Artikel werden wir versuchen herauszufinden, welche Art von Informationssicherheitsmechanismen von verschiedenen in Russland heute beliebten Cloud-Anbietern bereitgestellt werden, welche Funktionen ihre Anwendung bietet und wann Sie in Richtung externer Overlay-Lösungen (z. B. Cisco E-Mail-Sicherheit) schauen müssen, die die Funktionen Ihrer Cloud teilweise erweitern Cybersicherheit. In einigen Fällen, insbesondere wenn Sie eine Multi-Cloud-Strategie verfolgen, haben Sie keine andere Wahl, als externe Sicherheitsüberwachungslösungen in mehreren Cloud-Umgebungen gleichzeitig zu verwenden (z. B. Cisco CloudLock oder Cisco Stealthwatch Cloud). In einigen Fällen werden Sie verstehen, dass der von Ihnen ausgewählte (oder Ihnen auferlegte) Cloud-Anbieter überhaupt keine Optionen zur Überwachung der Informationssicherheit bietet. Dies ist unangenehm, aber auch sehr viel, da Sie damit das mit der Arbeit mit dieser Cloud verbundene Risiko angemessen einschätzen können.

Lebenszyklus der Cloud-Sicherheitsüberwachung

Um die Sicherheit der von Ihnen verwendeten Clouds zu überwachen, haben Sie nur drei Möglichkeiten:

- Verlassen Sie sich auf die Tools Ihres Cloud-Anbieters.

- Nutzen Sie Lösungen von Drittanbietern, die die von Ihnen verwendeten IaaS-, PaaS- oder SaaS-Plattformen überwachen.

- Erstellen Sie Ihre eigene Cloud-Überwachungsinfrastruktur (nur IaaS / PaaS-Plattformen).

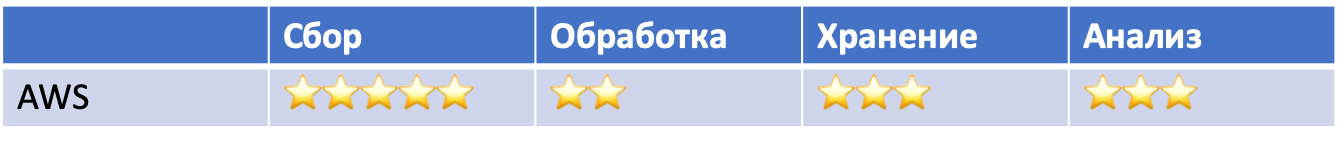

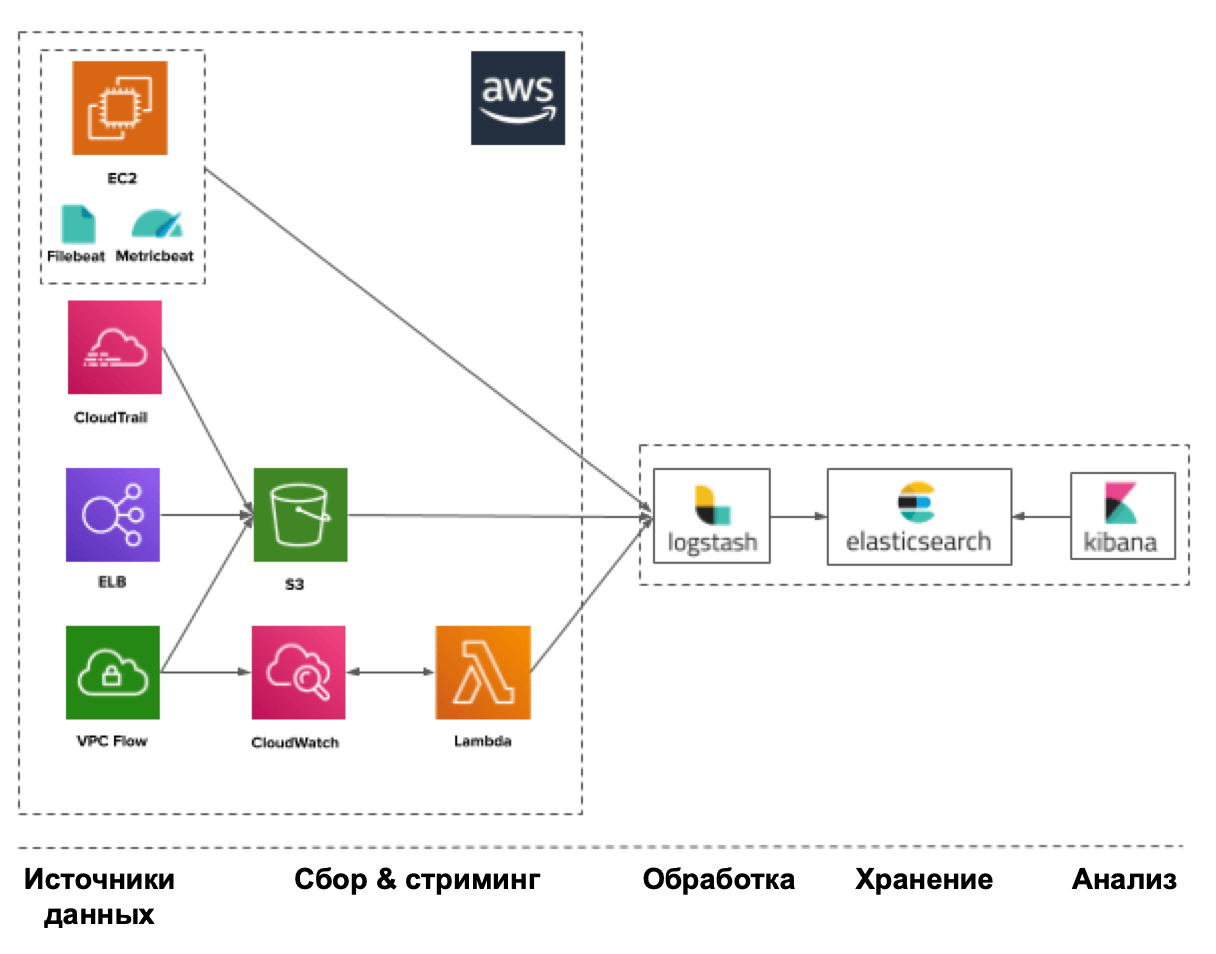

Mal sehen, welche Funktionen jede dieser Optionen hat. Aber zuerst müssen wir das allgemeine Schema verstehen, das bei der Überwachung von Cloud-Plattformen verwendet wird. Ich möchte 6 Hauptkomponenten des Prozesses zur Überwachung der Informationssicherheit in der Cloud hervorheben:

- Vorbereitung der Infrastruktur. Identifizierung der erforderlichen Anwendungen und Infrastrukturen zum Sammeln von Ereignissen, die für die Informationssicherheit im Repository wichtig sind.

- Sammlung. In dieser Phase werden Sicherheitsereignisse aus verschiedenen Quellen für die anschließende Übertragung zur Verarbeitung, Speicherung und Analyse zusammengefasst.

- Verarbeitung. Zu diesem Zeitpunkt werden die Daten transformiert und angereichert, um ihre nachfolgende Analyse zu erleichtern.

- Lagerung. Diese Komponente ist für die kurzfristige und langfristige Speicherung der gesammelten verarbeiteten Daten und Rohdaten verantwortlich.

- Analyse. In dieser Phase haben Sie die Möglichkeit, Vorfälle zu erkennen und automatisch oder manuell darauf zu reagieren.

- Berichterstattung Diese Phase hilft dabei, Schlüsselindikatoren für interessierte Parteien (Management, Prüfer, Cloud-Anbieter, Kunden usw.) zu bilden, die uns helfen, bestimmte Entscheidungen zu treffen, z. B. den Anbieter zu wechseln oder den IS zu stärken.

Wenn Sie diese Komponenten verstehen, können Sie schnell feststellen, was Sie von Ihrem Anbieter erhalten können und was Sie selbst oder mithilfe externer Berater tun müssen.

Integrierte Cloud-Dienste

Ich habe bereits oben geschrieben, dass so viele Cloud-Dienste heute keine Möglichkeit zur Überwachung der Informationssicherheit bieten. Im Allgemeinen widmen sie dem Thema Informationssicherheit wenig Aufmerksamkeit. Zum Beispiel einer der beliebtesten russischen Dienste zum Versenden von Berichten an Regierungsbehörden über das Internet (ich werde seinen Namen nicht ausdrücklich erwähnen). Der gesamte Sicherheitsbereich dieses Dienstes dreht sich um die Verwendung zertifizierter Tools zum Schutz kryptografischer Informationen. Der Bereich Informationssicherheit eines anderen inländischen Cloud-Dienstes für die elektronische Dokumentenverwaltung ist kein Beispiel mehr. Es geht um Public-Key-Zertifikate, zertifizierte Kryptografie, die Beseitigung von Web-Schwachstellen, den Schutz vor DDoS-Angriffen, die Anwendung von ITU, das Sichern und sogar die Durchführung regelmäßiger IS-Audits. Aber kein Wort zur Überwachung oder zur Möglichkeit, Zugang zu Informationssicherheitsereignissen zu erhalten, die für die Kunden dieses Dienstanbieters von Interesse sein könnten.

Im Allgemeinen kann man anhand der Art und Weise, wie der Cloud-Anbieter Informationssicherheitsprobleme auf seiner Website und in der Dokumentation beschreibt, verstehen, wie ernst er dieses Problem im Allgemeinen nimmt. Wenn Sie beispielsweise die Handbücher für My Office-Produkte lesen, gibt es überhaupt kein Wort zur Sicherheit und zur Dokumentation für das separate Produkt My Office. KS3 “zum Schutz vor unbefugtem Zugriff ist die übliche Aufzählung von Klauseln der 17. Ordnung der FSTEC, die„ My office.KS3 “ausführt, jedoch nicht beschrieben wird, wie diese Mechanismen implementiert und vor allem in die Sicherheit von Unternehmensinformationen integriert werden. Möglicherweise ist eine solche Dokumentation vorhanden, aber ich habe sie nicht öffentlich auf der My Office-Website gefunden. Obwohl ich vielleicht einfach keinen Zugang zu diesen Verschlusssachen habe? ..

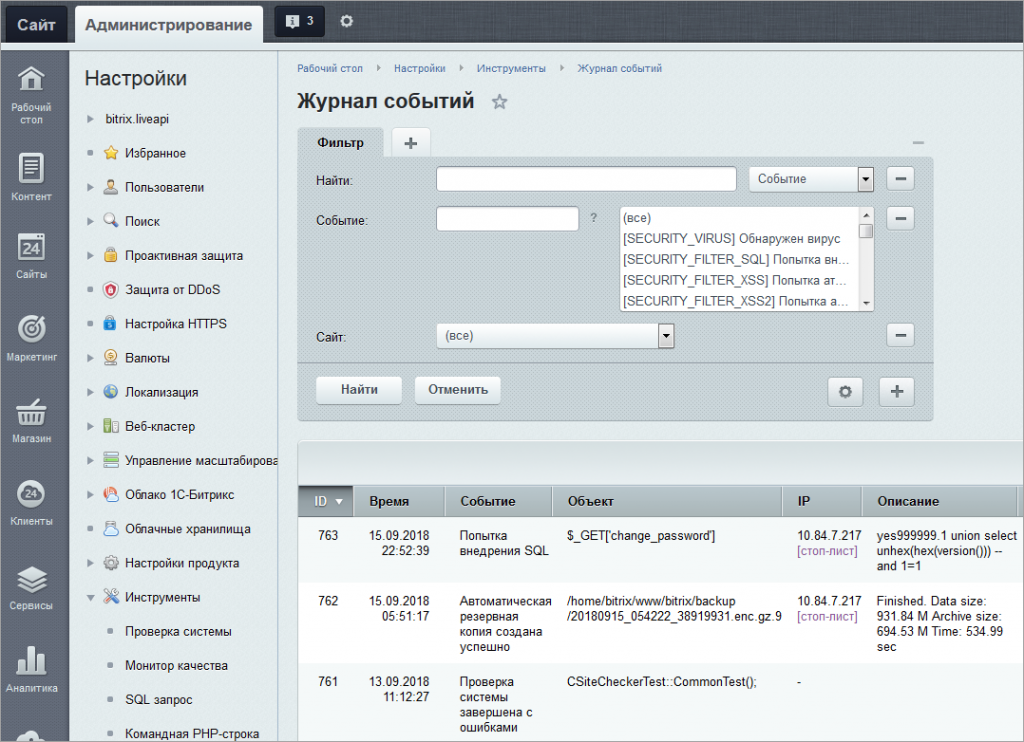

Die gleiche Bitrix-Situation ist viel besser. In der Dokumentation werden die Formate der Ereignisprotokolle und interessanterweise das Einbruchsprotokoll beschrieben, das Ereignisse enthält, die sich auf potenzielle Bedrohungen für die Cloud-Plattform beziehen. Von dort können Sie IP, Benutzername oder Gastname, Ereignisquelle, Zeit, Benutzeragent, Ereignistyp usw. abrufen. Sie können mit diesen Ereignissen entweder über das Control Panel der Cloud selbst arbeiten oder Daten im MS Excel-Format hochladen. Es ist jetzt schwierig, die Arbeit mit Bitrix-Protokollen zu automatisieren, und Sie müssen einen Teil der Arbeit manuell ausführen (laden Sie den Bericht hoch und laden Sie ihn in Ihr SIEM). Aber wenn Sie sich daran erinnern, dass dies bis vor relativ kurzer Zeit nicht möglich war, dann ist dies ein großer Fortschritt. Gleichzeitig möchte ich darauf hinweisen, dass viele ausländische Cloud-Anbieter ähnliche Funktionen „für Anfänger“ anbieten - entweder die Protokolle mit den Augen über das Control Panel betrachten oder Daten zu sich selbst hochladen (obwohl die meisten Daten im CSV-Format hochladen, nicht in Excel).

Wenn Sie die Option ohne Protokolle nicht in Betracht ziehen, bieten Ihnen Cloud-Anbieter normalerweise drei Optionen zum Überwachen von Sicherheitsereignissen: Dashboards, Hochladen von Daten und Zugriff über die API. Das erste scheint viele Probleme für Sie zu lösen, aber das ist nicht ganz richtig - wenn es mehrere Magazine gibt, müssen Sie zwischen den Bildschirmen wechseln, auf denen sie angezeigt werden, und das Gesamtbild verlieren. Darüber hinaus bietet Ihnen der Cloud-Anbieter wahrscheinlich nicht die Möglichkeit, Sicherheitsereignisse zu korrelieren und im Allgemeinen unter Sicherheitsgesichtspunkten zu analysieren (normalerweise handelt es sich um Rohdaten, die Sie selbst verstehen müssen). Es gibt Ausnahmen und wir werden weiter darüber sprechen. Schließlich lohnt es sich zu fragen, welche Ereignisse Ihr Cloud-Anbieter in welchem Format aufzeichnet und inwieweit sie Ihrem IS-Überwachungsprozess entsprechen. Zum Beispiel die Identifizierung und Authentifizierung von Benutzern und Gästen. Mit demselben Bitrix können Sie Datum und Uhrzeit dieses Ereignisses, den Namen des Benutzers oder Gasts (in Anwesenheit des Web Analytics-Moduls), ein Objekt, auf das zugegriffen wird, und andere für diese Ereignisse typische Elemente einer Website aufzeichnen. Unternehmens-IS-Dienste benötigen jedoch möglicherweise Informationen darüber, ob sich ein Benutzer von einem vertrauenswürdigen Gerät in der Cloud angemeldet hat (z. B. in einem Unternehmensnetzwerk implementiert Cisco ISE diese Aufgabe). Und eine so einfache Aufgabe wie die Geo-IP-Funktion, mit deren Hilfe festgestellt werden kann, ob das Benutzerkonto des Cloud-Dienstes gestohlen wurde? Und selbst wenn der Cloud-Anbieter es Ihnen zur Verfügung stellt, reicht dies nicht aus. Das gleiche Cisco CloudLock analysiert nicht nur die Geolokalisierung, sondern verwendet dafür maschinelles Lernen und analysiert historische Daten für jeden Benutzer und verfolgt verschiedene Anomalien bei Versuchen, diese zu identifizieren und zu authentifizieren. Nur MS Azure verfügt über ähnliche Funktionen (sofern ein entsprechendes Abonnement vorhanden ist).

Es gibt noch eine weitere Schwierigkeit: Da für viele Cloud-Anbieter die IS-Überwachung ein neues Thema ist, mit dem sie sich gerade erst befassen, ändern sie ständig etwas in ihren Entscheidungen. Heute haben sie eine Version der API, morgen eine andere, übermorgen den dritten Tag. Darauf muss man auch vorbereitet sein. Das Gleiche gilt für Funktionen, die sich ändern können und die in Ihrem Informationssicherheits-Überwachungssystem berücksichtigt werden müssen. Beispielsweise verfügte Amazon zunächst über separate Cloud-Ereignisüberwachungsdienste - AWS CloudTrail und AWS CloudWatch. Dann kam ein separater IS-Ereignisüberwachungsdienst - AWS GuardDuty. Nach einiger Zeit startete Amazon das neue Amazon Security Hub-Verwaltungssystem, das eine Analyse der von GuardDuty, Amazon Inspector, Amazon Macie und mehreren anderen empfangenen Daten enthält. Ein weiteres Beispiel ist das Azure-Protokollintegrationstool mit SIEM - AzLog. Viele SIEM-Anbieter nutzten es aktiv, bis Microsoft 2018 die Beendigung seiner Entwicklung und seines Supports ankündigte, wodurch viele Kunden, die dieses Tool verwendeten, vor dem Problem standen (da es behoben wurde, werden wir später darüber sprechen).

Überwachen Sie daher sorgfältig alle Überwachungsfunktionen, die Ihnen Ihr Cloud-Anbieter bietet. Oder vertrauen Sie externen Anbietern von Lösungen, die als Vermittler zwischen Ihrem SOC und der Cloud fungieren, die Sie überwachen möchten. Ja, es wird teurer (wenn auch nicht immer), aber dann verlagern Sie alle Verantwortung auf die Schultern anderer. Oder nicht alle? .. Erinnern Sie sich an das Konzept der gemeinsamen Sicherheit und verstehen Sie, dass wir nichts ändern können. Sie müssen herausfinden, wie verschiedene Cloud-Anbieter die Überwachung der Informationssicherheit Ihrer Daten, Anwendungen, virtuellen Maschinen und anderer Ressourcen in der Cloud bereitstellen. Und wir werden mit dem beginnen, was Amazon in diesem Teil anbietet.

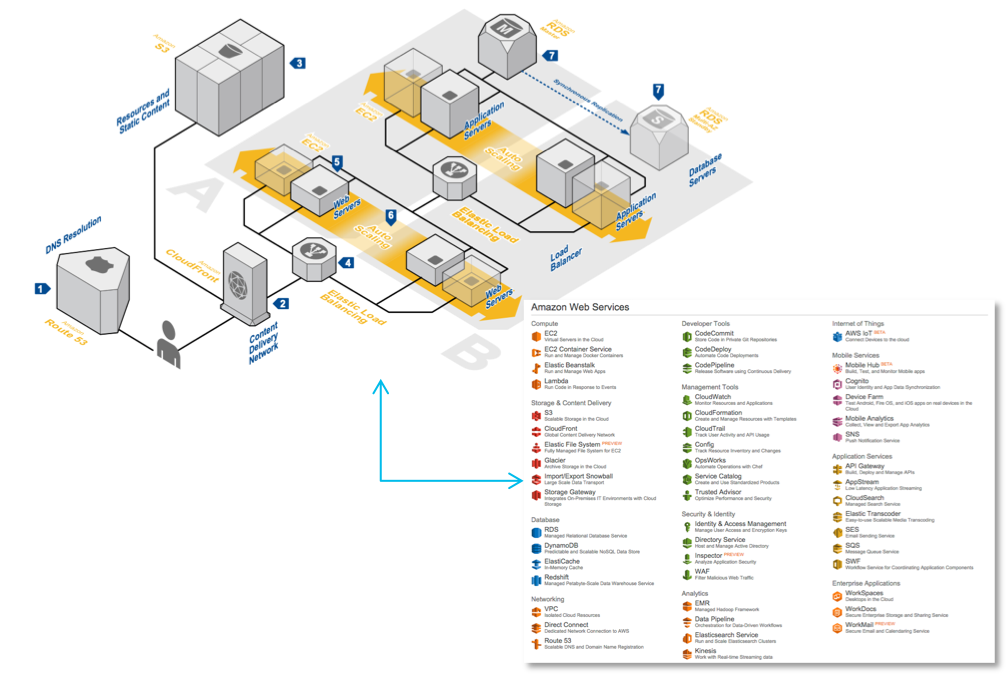

Beispiel: Sicherheitsüberwachung in AWS-basiertem IaaS

Ja, ja, ich verstehe, dass Amazon nicht das beste Beispiel ist, da es sich um einen amerikanischen Dienst handelt und im Rahmen des Kampfes gegen den Extremismus und der Verbreitung von Informationen, die in Russland verboten sind, blockiert werden kann. In dieser Veröffentlichung möchte ich jedoch nur zeigen, wie sich verschiedene Cloud-Plattformen in Bezug auf die Informationssicherheit unterscheiden und worauf Sie achten sollten, wenn Sie Ihre Schlüsselprozesse aus Sicherheitsgründen in die Cloud übertragen. Wenn einige der russischen Entwickler von Cloud-Lösungen etwas Nützliches für sich selbst bekommen, wird es großartig.

Zunächst muss ich sagen, dass Amazon keine uneinnehmbare Festung ist. Seinen Kunden passieren regelmäßig verschiedene Vorfälle. Beispielsweise wurden die Namen, Adressen, Geburtsdaten und Telefone von 198 Millionen Wählern von Deep Root Analytics gestohlen. 14 Millionen Verizon-Abonnementdatensätze wurden von Nice Systems, Israel, gestohlen Gleichzeitig können Sie mit den in AWS integrierten Funktionen eine Vielzahl von Vorfällen erkennen. Zum Beispiel:

- Einfluss auf die Infrastruktur (DDoS)

- Knotenkompromiss (Befehlsinjektion)

- Kontokompromittierung und nicht autorisierter Zugriff

- Fehlkonfiguration und Schwachstellen

- ungeschützte Schnittstellen und APIs.

Diese Diskrepanz ist darauf zurückzuführen, dass der Kunde selbst für die Sicherheit der Kundendaten verantwortlich ist, wie wir oben herausgefunden haben.

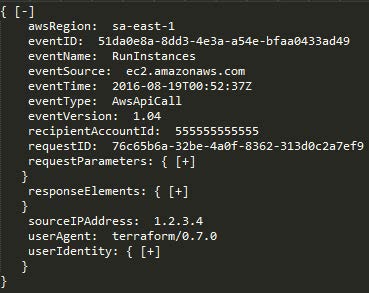

Und wenn er sich keine Gedanken über die Einbeziehung von Schutzmechanismen und keine Überwachungsinstrumente gemacht hat, wird er den Vorfall nur von den Medien oder von seinen Kunden erfahren.Um Vorfälle zu erkennen, können Sie eine Vielzahl verschiedener von Amazon entwickelter Überwachungsdienste verwenden (obwohl diese häufig durch externe Tools wie Osquery ergänzt werden). In AWS werden alle Benutzeraktionen unabhängig von ihrer Ausführung nachverfolgt - über die Verwaltungskonsole, die Befehlszeile, das SDK oder andere AWS-Services. Alle Aufzeichnungen der Aktionen jedes AWS-Kontos (einschließlich Benutzername, Aktion, Service, Aktivitätsparameter und deren Ergebnis) und der API-Verwendung sind über AWS CloudTrail verfügbar. Sie können diese Ereignisse (z. B. Anmelden an der AWS IAM-Konsole) über die CloudTrail-Konsole anzeigen, mit Amazon Athena analysieren oder an externe Lösungen wie Splunk, AlienVault usw. weitergeben. Die AWS CloudTrail-Protokolle selbst werden in Ihrem AWS S3-Bucket abgelegt. Die beiden anderen AWS-Services bieten einige wichtigere Überwachungsfunktionen. Erstens ist Amazon CloudWatch ein AWS-Dienst zur Überwachung von Ressourcen und Anwendungen, der unter anderem verschiedene Anomalien in Ihrer Cloud erkennen kann. Alle in AWS integrierten Dienste wie Amazon Elastic Compute Cloud (Server), Amazon Relational Database Service (Datenbanken), Amazon Elastic MapReduce (Datenanalyse) und 30 andere Amazon-Dienste verwenden Amazon CloudWatch zum Speichern ihrer Protokolle. Entwickler können die offene Amazon CloudWatch-API verwenden, um Benutzeranwendungen und -diensten Protokollüberwachungsfunktionen hinzuzufügen, mit denen der Bereich der analysierten Ereignisse im Kontext der Informationssicherheit erweitert werden kann.

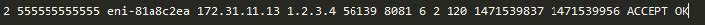

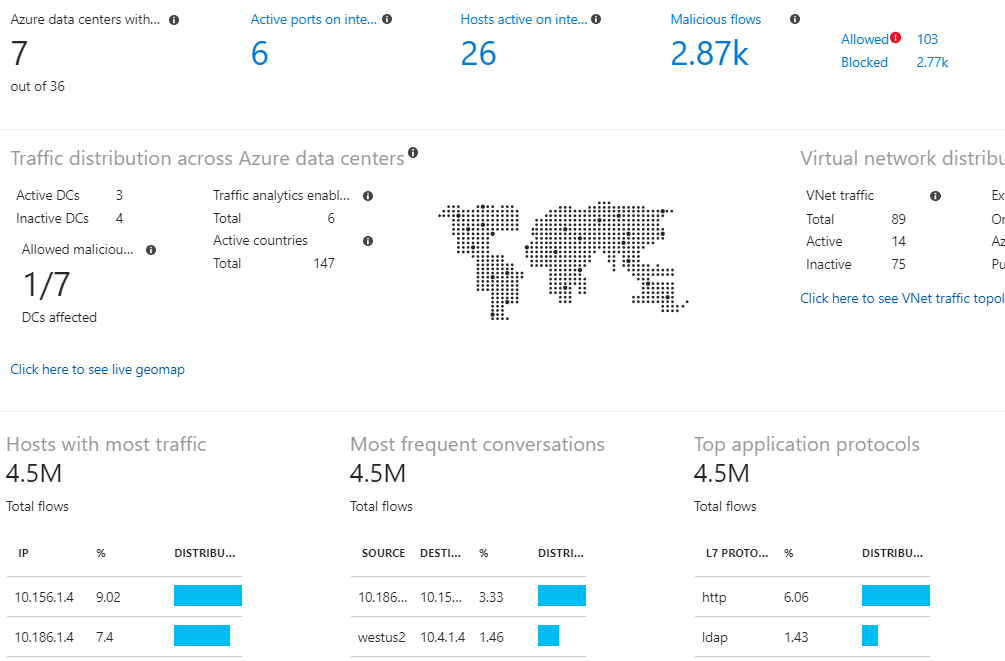

Die beiden anderen AWS-Services bieten einige wichtigere Überwachungsfunktionen. Erstens ist Amazon CloudWatch ein AWS-Dienst zur Überwachung von Ressourcen und Anwendungen, der unter anderem verschiedene Anomalien in Ihrer Cloud erkennen kann. Alle in AWS integrierten Dienste wie Amazon Elastic Compute Cloud (Server), Amazon Relational Database Service (Datenbanken), Amazon Elastic MapReduce (Datenanalyse) und 30 andere Amazon-Dienste verwenden Amazon CloudWatch zum Speichern ihrer Protokolle. Entwickler können die offene Amazon CloudWatch-API verwenden, um Benutzeranwendungen und -diensten Protokollüberwachungsfunktionen hinzuzufügen, mit denen der Bereich der analysierten Ereignisse im Kontext der Informationssicherheit erweitert werden kann. Zweitens können Sie mit dem VPC Flow Logs-Dienst den Netzwerkverkehr analysieren, der von Ihren AWS-Servern (extern oder intern) sowie zwischen Microservices gesendet oder empfangen wird. Wenn eine Ihrer AWS VPC-Ressourcen mit dem Netzwerk interagiert, zeichnet der VPC Flow Logs-Dienst Netzwerkverkehrsinformationen auf, einschließlich der Quell- und Zielnetzwerkschnittstellen sowie IP-Adressen, Ports, Protokolle, Anzahl der Bytes und Anzahl der Pakete, die Sie gesehen haben. Personen mit Erfahrung in der lokalen Netzwerksicherheit erkennen dies als Analogon zu NetFlow- Streams.Dies kann durch Switches, Router und Firewalls auf Unternehmensebene erstellt werden. Diese Protokolle sind wichtig für die Überwachung der Informationssicherheit, da Sie im Gegensatz zu Benutzer- und Anwendungsaktivitätsereignissen auch die Netzwerkkommunikation in der virtuellen privaten Cloud-Umgebung von AWS nicht verpassen können.

Zweitens können Sie mit dem VPC Flow Logs-Dienst den Netzwerkverkehr analysieren, der von Ihren AWS-Servern (extern oder intern) sowie zwischen Microservices gesendet oder empfangen wird. Wenn eine Ihrer AWS VPC-Ressourcen mit dem Netzwerk interagiert, zeichnet der VPC Flow Logs-Dienst Netzwerkverkehrsinformationen auf, einschließlich der Quell- und Zielnetzwerkschnittstellen sowie IP-Adressen, Ports, Protokolle, Anzahl der Bytes und Anzahl der Pakete, die Sie gesehen haben. Personen mit Erfahrung in der lokalen Netzwerksicherheit erkennen dies als Analogon zu NetFlow- Streams.Dies kann durch Switches, Router und Firewalls auf Unternehmensebene erstellt werden. Diese Protokolle sind wichtig für die Überwachung der Informationssicherheit, da Sie im Gegensatz zu Benutzer- und Anwendungsaktivitätsereignissen auch die Netzwerkkommunikation in der virtuellen privaten Cloud-Umgebung von AWS nicht verpassen können. Somit bieten diese drei AWS-Services - AWS CloudTrail, Amazon CloudWatch und VPC Flow Logs - zusammen eine ziemlich effektive Ansicht Ihrer Kontonutzung, Ihres Benutzerverhaltens, Ihres Infrastrukturmanagements, Ihrer Anwendungs- und Serviceaktivitäten sowie Ihrer Netzwerkaktivität. Sie können beispielsweise verwendet werden, um die folgenden Anomalien zu erkennen:

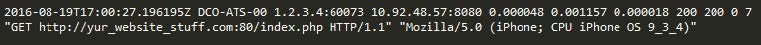

Somit bieten diese drei AWS-Services - AWS CloudTrail, Amazon CloudWatch und VPC Flow Logs - zusammen eine ziemlich effektive Ansicht Ihrer Kontonutzung, Ihres Benutzerverhaltens, Ihres Infrastrukturmanagements, Ihrer Anwendungs- und Serviceaktivitäten sowie Ihrer Netzwerkaktivität. Sie können beispielsweise verwendet werden, um die folgenden Anomalien zu erkennen:- Versuche, die Site zu scannen, nach Hintertüren zu suchen und nach Sicherheitslücken durch Bursts von „404-Fehlern“ zu suchen.

- Injection- (, SQL injection) “ 500”.

- sqlmap, nikto, w3af, nmap .. User Agent.

Amazon Web Services hat auch andere Dienste für die Cybersicherheit entwickelt, die sich mit vielen anderen Herausforderungen befassen. AWS verfügt beispielsweise über einen integrierten Dienst zum Überwachen von Richtlinien und Konfigurationen - AWS Config. Dieser Service bietet eine kontinuierliche Überprüfung Ihrer AWS-Ressourcen und ihrer Konfigurationen. Stellen Sie sich ein einfaches Beispiel vor: Angenommen, Sie möchten sicherstellen, dass Benutzerkennwörter auf allen Ihren Servern deaktiviert sind und der Zugriff nur auf der Grundlage von Zertifikaten möglich ist. Mit AWS Config können Sie dies auf einfache Weise für alle Ihre Server überprüfen. Es gibt andere Richtlinien, die auf Ihre Cloud-Server angewendet werden können: "Kein Server kann Port 22 verwenden", "Nur Administratoren können die Firewall-Regeln ändern" oder "Nur Benutzer Ivashko kann neue Benutzerkonten erstellen, und das kann er." es ist nur dienstags. "Im Sommer 2016 wurde AWS Config erweitert, um die Erkennung von Verstößen gegen entwickelte Richtlinien zu automatisieren. AWS-Konfigurationsregeln sind im Wesentlichen kontinuierliche Konfigurationsanforderungen für die von Ihnen verwendeten Amazon-Dienste, die bei Verstößen gegen die entsprechenden Richtlinien Ereignisse generieren. Anstatt beispielsweise AWS Config-Anforderungen regelmäßig auszuführen, um zu überprüfen, ob alle virtuellen Serverfestplatten verschlüsselt sind, können AWS Config Rules verwendet werden, um Serverfestplatten ständig auf diesen Zustand zu überprüfen. Und vor allem erzeugen Verstöße im Zusammenhang mit dieser Veröffentlichung Ereignisse, die von Ihrem IS-Dienst analysiert werden können.Kontinuierliche Konfigurationsanforderungen für die von Ihnen verwendeten Amazon-Dienste, die Ereignisse generieren, wenn Richtlinien verletzt werden. Anstatt beispielsweise AWS Config-Anforderungen regelmäßig auszuführen, um zu überprüfen, ob alle virtuellen Serverfestplatten verschlüsselt sind, können AWS Config Rules verwendet werden, um Serverfestplatten ständig auf diesen Zustand zu überprüfen. Und vor allem erzeugen Verstöße im Zusammenhang mit dieser Veröffentlichung Ereignisse, die von Ihrem IS-Dienst analysiert werden können.Kontinuierliche Konfigurationsanforderungen für die von Ihnen verwendeten Amazon-Dienste, die Ereignisse generieren, wenn Richtlinien verletzt werden. Anstatt beispielsweise AWS Config-Anforderungen regelmäßig auszuführen, um zu überprüfen, ob alle virtuellen Serverfestplatten verschlüsselt sind, können AWS Config Rules verwendet werden, um Serverfestplatten ständig auf diesen Zustand zu überprüfen. Und vor allem erzeugen Verstöße im Zusammenhang mit dieser Veröffentlichung Ereignisse, die von Ihrem IS-Dienst analysiert werden können.Mit AWS-Konfigurationsregeln können Serverfestplatten ständig auf diesen Zustand überprüft werden. Und vor allem erzeugen Verstöße im Zusammenhang mit dieser Veröffentlichung Ereignisse, die von Ihrem IS-Dienst analysiert werden können.Mit AWS-Konfigurationsregeln können Serverfestplatten ständig auf diesen Zustand überprüft werden. Und vor allem erzeugen Verstöße im Zusammenhang mit dieser Veröffentlichung Ereignisse, die von Ihrem IS-Dienst analysiert werden können. AWS hat auch Entsprechungen zu herkömmlichen Lösungen für die Informationssicherheit von Unternehmen, die auch Sicherheitsereignisse generieren, die Sie analysieren können und sollten:

AWS hat auch Entsprechungen zu herkömmlichen Lösungen für die Informationssicherheit von Unternehmen, die auch Sicherheitsereignisse generieren, die Sie analysieren können und sollten:- Intrusion Detection - AWS GuardDuty

- Leckagekontrolle - AWS Macie

- EDR (obwohl es etwas seltsam ist, über Endpunkte in der Cloud zu sprechen) - AWS Cloudwatch + Open Source-Osquery- oder GRR-Lösungen

- Netflow-Analyse - AWS Cloudwatch + AWS VPC Flow

- DNS-Analyse - AWS Cloudwatch + AWS Route53

- AD - AWS Directory Service

- Kontoverwaltung - AWS IAM

- SSO - AWS SSO

- Sicherheitsanalyse - AWS Inspector

- Konfigurationsmanagement - AWS Config

- WAF - AWS WAF.

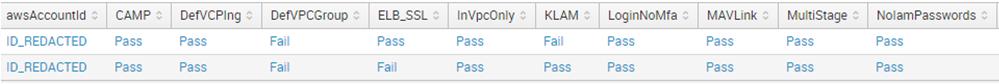

Ich werde nicht auf alle Amazon-Dienste eingehen, die im Zusammenhang mit der Informationssicherheit nützlich sein können. Das Wichtigste ist, dass sie alle Ereignisse generieren können, die wir im Kontext der Informationssicherheit analysieren können und sollten. Dazu gehören sowohl die integrierten Funktionen von Amazon als auch externe Lösungen, z. B. SIEM, die Sicherheitsereignisse in Ihr Überwachungszentrum übertragen können und analysieren Sie sie dort zusammen mit Ereignissen von anderen Cloud-Diensten oder von internen Infrastrukturen, Perimetern oder mobilen Geräten. In jedem Fall beginnt alles mit Datenquellen, die Ihnen IB-Ereignisse liefern. Solche Quellen umfassen, sind aber nicht beschränkt auf:

In jedem Fall beginnt alles mit Datenquellen, die Ihnen IB-Ereignisse liefern. Solche Quellen umfassen, sind aber nicht beschränkt auf:- CloudTrail - API-Nutzung und Benutzeraktionen

- Vertrauenswürdiger Berater - Sicherheitsüberprüfung für Best Practices

- Config —

- VPC Flow Logs —

- IAM —

- ELB Access Logs —

- Inspector —

- S3 —

- CloudWatch —

- SNS — .

Amazon, das eine solche Reihe von Ereignisquellen und Tools für deren Generierung anbietet, ist in seiner Fähigkeit, die gesammelten Daten im Kontext der Informationssicherheit zu analysieren, sehr eingeschränkt. Sie müssen die verfügbaren Protokolle unabhängig untersuchen und nach den entsprechenden Kompromissindikatoren suchen. Der AWS Security Hub, den Amazon kürzlich gestartet hat, soll dieses Problem lösen, indem er zu einer Art Cloud-basiertem SIEM für AWS wird. Aber es steht erst am Anfang seiner Reise und ist sowohl durch die Anzahl der Quellen, mit denen es arbeitet, als auch durch andere Einschränkungen, die durch die Architektur und die Abonnements von Amazon selbst festgelegt wurden, begrenzt.Beispiel: Überwachung von IS in Azure-basiertem IaaS

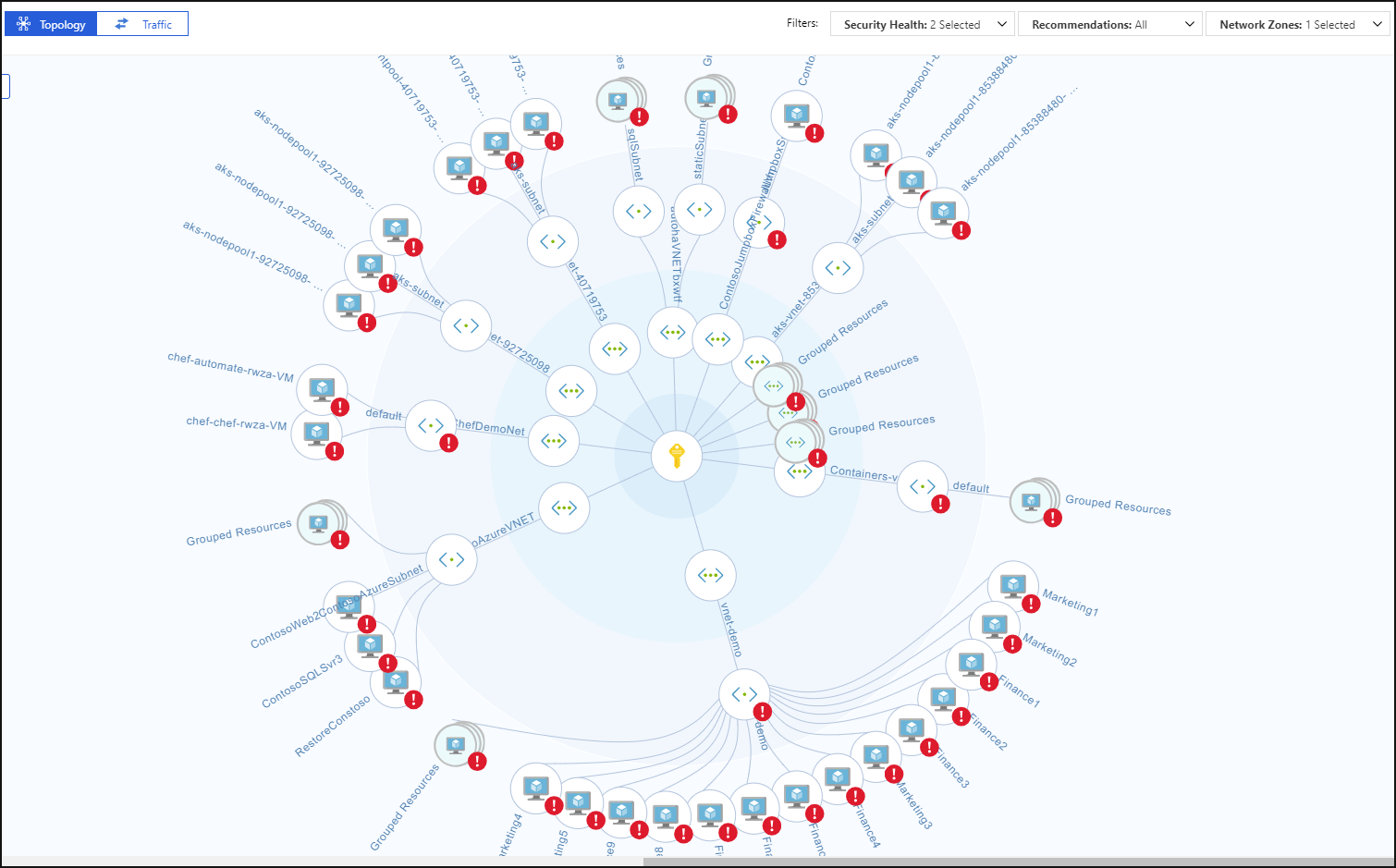

Ich möchte nicht lange darüber debattieren, welcher der drei Cloud-Anbieter (Amazon, Microsoft oder Google) besser ist (zumal jeder seine eigenen spezifischen Merkmale aufweist und zur Lösung seiner Probleme geeignet ist). Konzentrieren Sie sich auf die Sicherheitsüberwachungsfunktionen, die diese Player bieten. Ich muss zugeben, dass Amazon AWS eines der ersten in diesem Segment war und daher in Bezug auf seine Funktionen in der Informationssicherheit am weitesten fortgeschritten ist (obwohl viele zugeben, dass ihre Verwendung schwierig ist). Dies bedeutet jedoch nicht, dass wir die Möglichkeiten, die Microsoft uns mit Google bietet, ignorieren werden.Microsoft-Produkte zeichnen sich seit jeher durch ihre „Offenheit“ aus, und in Azure ist die Situation ähnlich. Wenn AWS und GCP beispielsweise immer aus dem Konzept "Alles, was nicht erlaubt ist, ist verboten" stammen, geht Azure genau umgekehrt vor. Wenn Sie beispielsweise ein virtuelles Netzwerk in der Cloud und eine virtuelle Maschine darin erstellen, sind alle Ports und Protokolle geöffnet und standardmäßig aktiviert. Daher müssen Sie etwas mehr Aufwand für die Ersteinrichtung des Zugriffskontrollsystems in der Cloud von Microsoft aufwenden. Dies stellt auch strengere Anforderungen an die Überwachung der Aktivitäten in der Azure-Cloud. AWS hat eine Besonderheit in Bezug auf die Tatsache, dass Sie bei der Überwachung Ihrer virtuellen Ressourcen, wenn sie sich in verschiedenen Regionen befinden, Schwierigkeiten haben, alle Ereignisse und ihre einzelne Analyse zu kombinieren, um zu vermeiden, dass Sie auf verschiedene Tricks zurückgreifen müssen, z Erstellen Sie benutzerdefinierten Code für AWS Lambda, der Ereignisse zwischen Regionen überträgt. In Azure gibt es kein solches Problem. Der Aktivitätsprotokollmechanismus überwacht alle Aktivitäten im gesamten Unternehmen ohne Einschränkungen. Gleiches gilt für den AWS Security Hub, der kürzlich von Amazon entwickelt wurde, um viele Sicherheitsfunktionen in einem einzigen Sicherheitszentrum zu konsolidieren, jedoch nur in seiner Region, die jedoch für Russland nicht relevant ist. Azure verfügt über ein eigenes Sicherheitscenter, das nicht an regionale Einschränkungen gebunden ist.Bereitstellung des Zugriffs auf alle Sicherheitsfunktionen der Cloud-Plattform. Darüber hinaus kann er für verschiedene lokale Teams seine eigenen Verteidigungsfähigkeiten bereitstellen, einschließlich der von ihnen verwalteten Sicherheitsereignisse. Der AWS Security Hub ist weiterhin bestrebt, dem Azure Security Center zu ähneln. Es lohnt sich jedoch, der Salbe eine Fliege hinzuzufügen. Sie können viel von dem, was zuvor in AWS beschrieben wurde, aus Azure herausdrücken. Dies ist jedoch am bequemsten nur für Azure AD, Azure Monitor und Azure Security Center möglich. Alle anderen Azure-Verteidigungsmechanismen, einschließlich der Analyse von Sicherheitsereignissen, werden noch nicht auf die bequemste Weise verwaltet. Ein Teil des Problems wird durch die API gelöst, die alle Microsoft Azure-Dienste durchdringt. Dies erfordert jedoch zusätzliche Anstrengungen zur Integration Ihrer Cloud in Ihren SOC und die Verfügbarkeit qualifizierter Spezialisten (tatsächlich)wie bei jedem anderen. SIEM arbeitet mit Cloud-APIs). Einige SIEMs, auf die später noch eingegangen wird, unterstützen Azure bereits und können die Überwachung automatisieren. Es gibt jedoch einige Schwierigkeiten - nicht alle können alle in Azure vorhandenen Protokolle übernehmen.

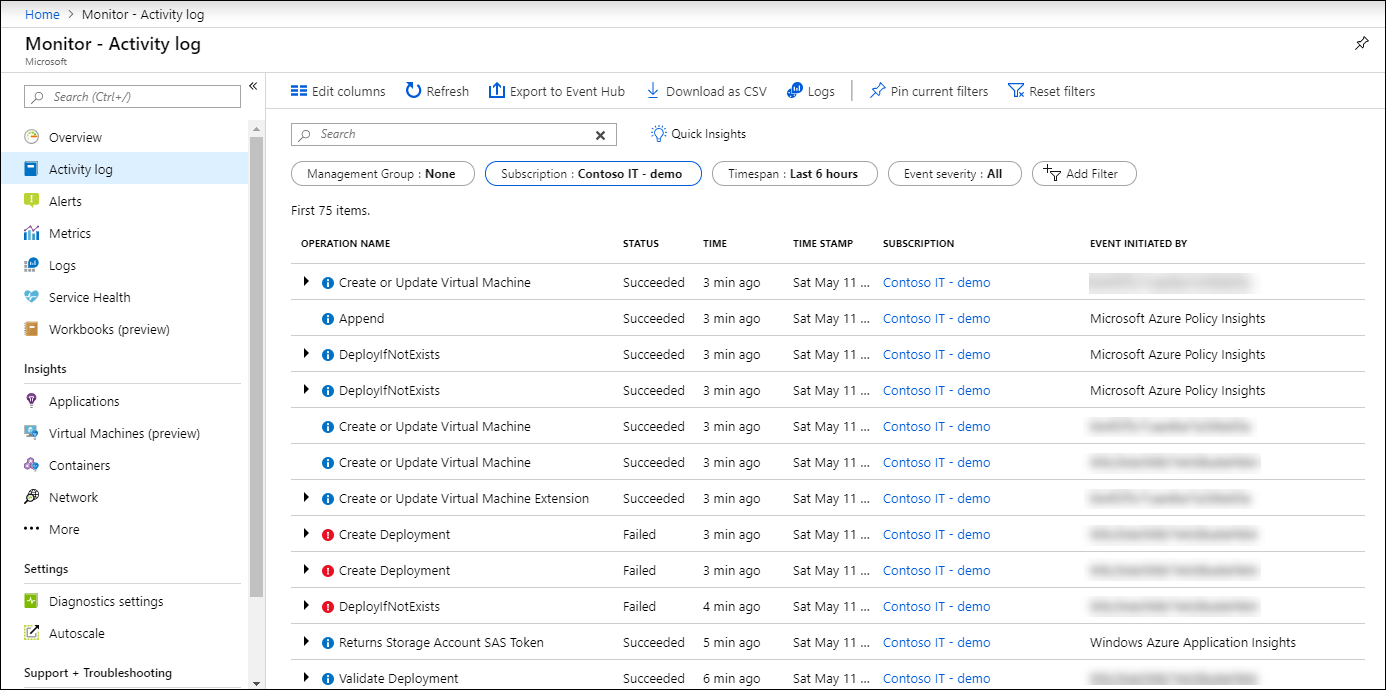

AWS hat eine Besonderheit in Bezug auf die Tatsache, dass Sie bei der Überwachung Ihrer virtuellen Ressourcen, wenn sie sich in verschiedenen Regionen befinden, Schwierigkeiten haben, alle Ereignisse und ihre einzelne Analyse zu kombinieren, um zu vermeiden, dass Sie auf verschiedene Tricks zurückgreifen müssen, z Erstellen Sie benutzerdefinierten Code für AWS Lambda, der Ereignisse zwischen Regionen überträgt. In Azure gibt es kein solches Problem. Der Aktivitätsprotokollmechanismus überwacht alle Aktivitäten im gesamten Unternehmen ohne Einschränkungen. Gleiches gilt für den AWS Security Hub, der kürzlich von Amazon entwickelt wurde, um viele Sicherheitsfunktionen in einem einzigen Sicherheitszentrum zu konsolidieren, jedoch nur in seiner Region, die jedoch für Russland nicht relevant ist. Azure verfügt über ein eigenes Sicherheitscenter, das nicht an regionale Einschränkungen gebunden ist.Bereitstellung des Zugriffs auf alle Sicherheitsfunktionen der Cloud-Plattform. Darüber hinaus kann er für verschiedene lokale Teams seine eigenen Verteidigungsfähigkeiten bereitstellen, einschließlich der von ihnen verwalteten Sicherheitsereignisse. Der AWS Security Hub ist weiterhin bestrebt, dem Azure Security Center zu ähneln. Es lohnt sich jedoch, der Salbe eine Fliege hinzuzufügen. Sie können viel von dem, was zuvor in AWS beschrieben wurde, aus Azure herausdrücken. Dies ist jedoch am bequemsten nur für Azure AD, Azure Monitor und Azure Security Center möglich. Alle anderen Azure-Verteidigungsmechanismen, einschließlich der Analyse von Sicherheitsereignissen, werden noch nicht auf die bequemste Weise verwaltet. Ein Teil des Problems wird durch die API gelöst, die alle Microsoft Azure-Dienste durchdringt. Dies erfordert jedoch zusätzliche Anstrengungen zur Integration Ihrer Cloud in Ihren SOC und die Verfügbarkeit qualifizierter Spezialisten (tatsächlich)wie bei jedem anderen. SIEM arbeitet mit Cloud-APIs). Einige SIEMs, auf die später noch eingegangen wird, unterstützen Azure bereits und können die Überwachung automatisieren. Es gibt jedoch einige Schwierigkeiten - nicht alle können alle in Azure vorhandenen Protokolle übernehmen. Die Ereigniserfassung und -überwachung in Azure wird mithilfe des Azure Monitor-Dienstes bereitgestellt, der das Hauptwerkzeug zum Sammeln, Speichern und Analysieren von Daten in der Microsoft Cloud und ihren Ressourcen ist - Git-Repositorys, Container, virtuelle Maschinen, Anwendungen usw. Alle von Azure Monitor erfassten Daten sind in zwei Kategorien unterteilt: Echtzeitmetriken, die wichtige Leistungsindikatoren der Azure-Cloud beschreiben, und Registrierungsprotokolle, die Daten enthalten, die in Datensätzen organisiert sind, die bestimmte Aspekte der Aktivitäten von Azure-Ressourcen und -Diensten charakterisieren. Darüber hinaus kann der Azure Monitor-Dienst mithilfe der Data Collector-API Daten von jeder REST-Quelle erfassen, um eigene Überwachungsszenarien zu erstellen.

Die Ereigniserfassung und -überwachung in Azure wird mithilfe des Azure Monitor-Dienstes bereitgestellt, der das Hauptwerkzeug zum Sammeln, Speichern und Analysieren von Daten in der Microsoft Cloud und ihren Ressourcen ist - Git-Repositorys, Container, virtuelle Maschinen, Anwendungen usw. Alle von Azure Monitor erfassten Daten sind in zwei Kategorien unterteilt: Echtzeitmetriken, die wichtige Leistungsindikatoren der Azure-Cloud beschreiben, und Registrierungsprotokolle, die Daten enthalten, die in Datensätzen organisiert sind, die bestimmte Aspekte der Aktivitäten von Azure-Ressourcen und -Diensten charakterisieren. Darüber hinaus kann der Azure Monitor-Dienst mithilfe der Data Collector-API Daten von jeder REST-Quelle erfassen, um eigene Überwachungsszenarien zu erstellen. Im Folgenden finden Sie einige Quellen für Sicherheitsereignisse, auf die Azure über die Azure Portal-, CLI-, PowerShell- oder REST-API zugreifen kann (und einige nur über die Azure Monitor / Insight-API):

Im Folgenden finden Sie einige Quellen für Sicherheitsereignisse, auf die Azure über die Azure Portal-, CLI-, PowerShell- oder REST-API zugreifen kann (und einige nur über die Azure Monitor / Insight-API):- Aktivitätsprotokolle - Dieses Journal beantwortet die klassischen Fragen „Wer“, „Was“ und „Wann“ in Bezug auf Schreibvorgänge (PUT, POST, DELETE) über Cloud-Ressourcen. Ereignisse im Zusammenhang mit Lesezugriff (GET) fallen nicht in dieses Protokoll, ebenso wie in eine Reihe anderer.

- Diagnoseprotokolle - Enthält Daten zu Vorgängen mit einer bestimmten Ressource, die in Ihrem Abonnement enthalten sind.

- Azure AD-Berichterstellung - Enthält sowohl Benutzeraktivitäten als auch Systemaktivitäten im Zusammenhang mit der Gruppen- und Benutzerverwaltung.

- Windows-Ereignisprotokoll und Linux-Syslog - Enthält Ereignisse von virtuellen Maschinen, die in der Cloud gehostet werden.

- Metrics — “” . . 30 .

- Network Security Group Flow Logs — , Network Watcher .

- Storage Logs — , .

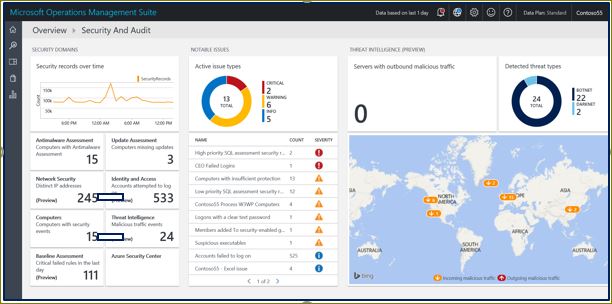

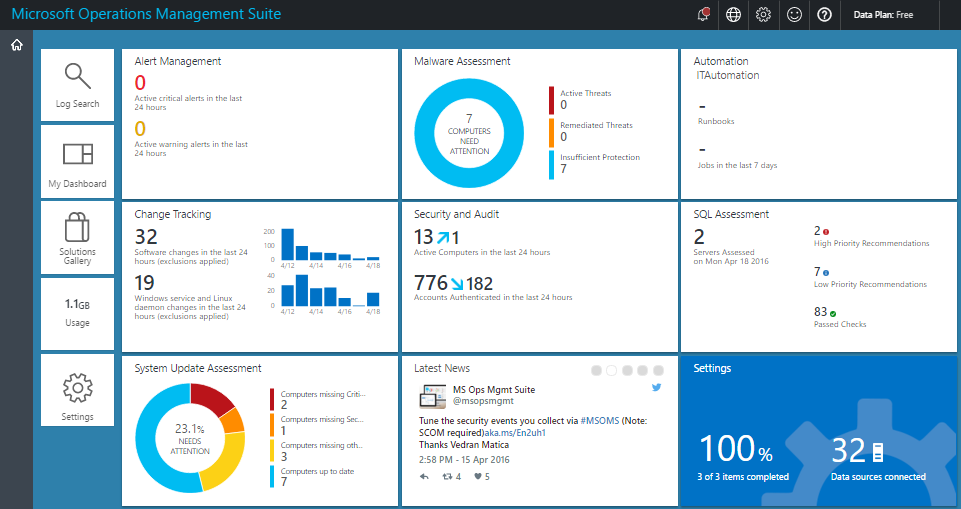

Für die Überwachung können Sie externes SIEM oder den integrierten Azure-Monitor und seine Erweiterungen verwenden. Wir werden mehr über IS-Ereignisverwaltungssysteme sprechen, aber jetzt werden wir sehen, was Azure selbst uns bietet, um Daten im Kontext der Sicherheit zu analysieren. Der Hauptbildschirm für alles, was mit Sicherheit in Azure Monitor zu tun hat, ist Log Analytics Security and Audit Dashboard (die kostenlose Version unterstützt das Speichern einer begrenzten Anzahl von Ereignissen für nur eine Woche). Dieses Fenster ist in 5 Hauptbereiche unterteilt, in denen zusammenfassende Statistiken zu den Vorgängen in Ihrer Cloud-Umgebung angezeigt werden:

Für die Überwachung können Sie externes SIEM oder den integrierten Azure-Monitor und seine Erweiterungen verwenden. Wir werden mehr über IS-Ereignisverwaltungssysteme sprechen, aber jetzt werden wir sehen, was Azure selbst uns bietet, um Daten im Kontext der Sicherheit zu analysieren. Der Hauptbildschirm für alles, was mit Sicherheit in Azure Monitor zu tun hat, ist Log Analytics Security and Audit Dashboard (die kostenlose Version unterstützt das Speichern einer begrenzten Anzahl von Ereignissen für nur eine Woche). Dieses Fenster ist in 5 Hauptbereiche unterteilt, in denen zusammenfassende Statistiken zu den Vorgängen in Ihrer Cloud-Umgebung angezeigt werden:- Sicherheitsdomänen - quantitative Schlüsselindikatoren für die Informationssicherheit - Anzahl der Vorfälle, Anzahl der gefährdeten Knoten, nicht gepatchte Knoten, Netzwerksicherheitsereignisse usw.

- Bemerkenswerte Probleme - Zeigt die Anzahl und Wichtigkeit aktiver IB-Probleme an

- Detections — ,

- Threat Intelligence — ,

- Common security queries — , .

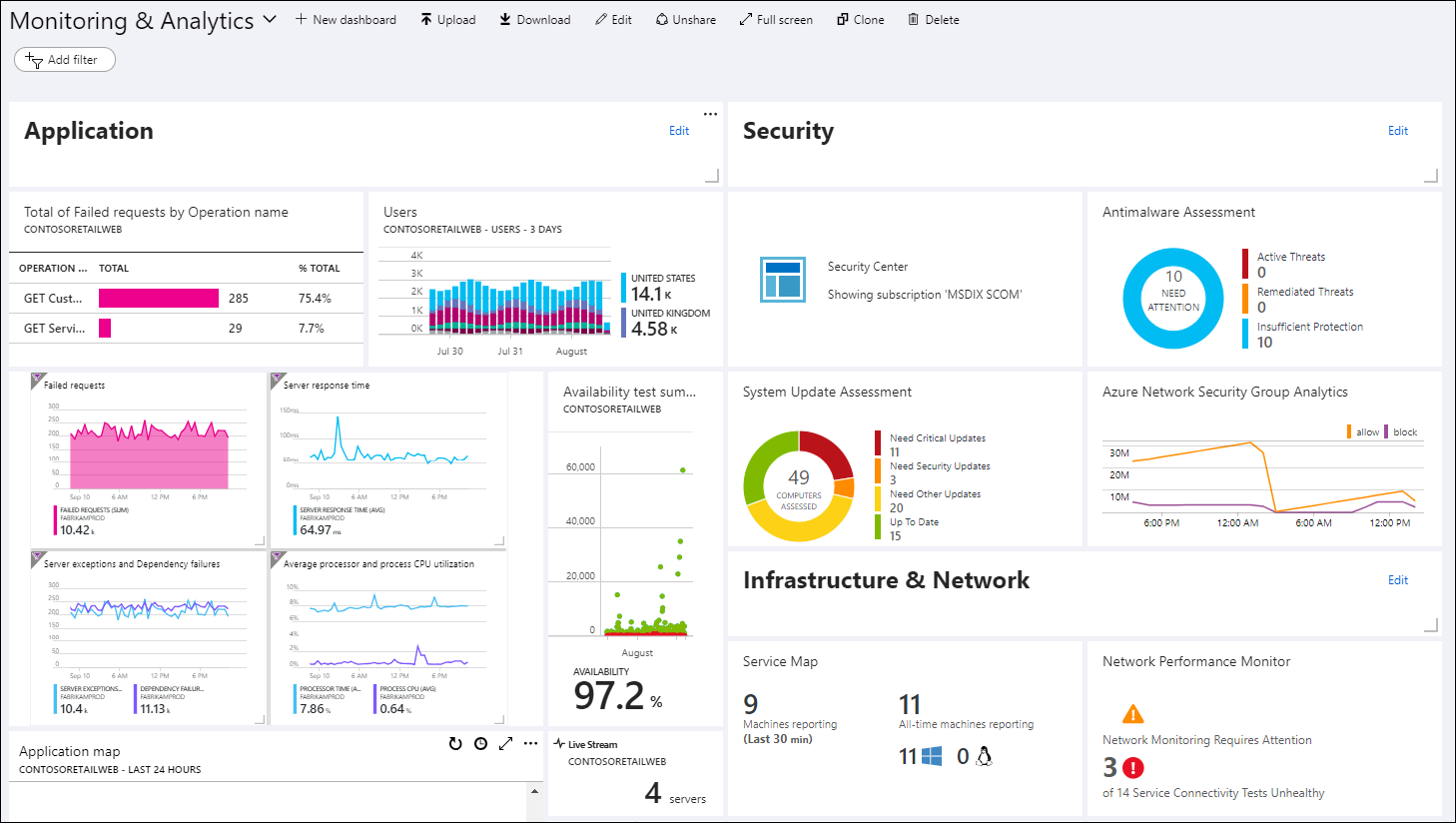

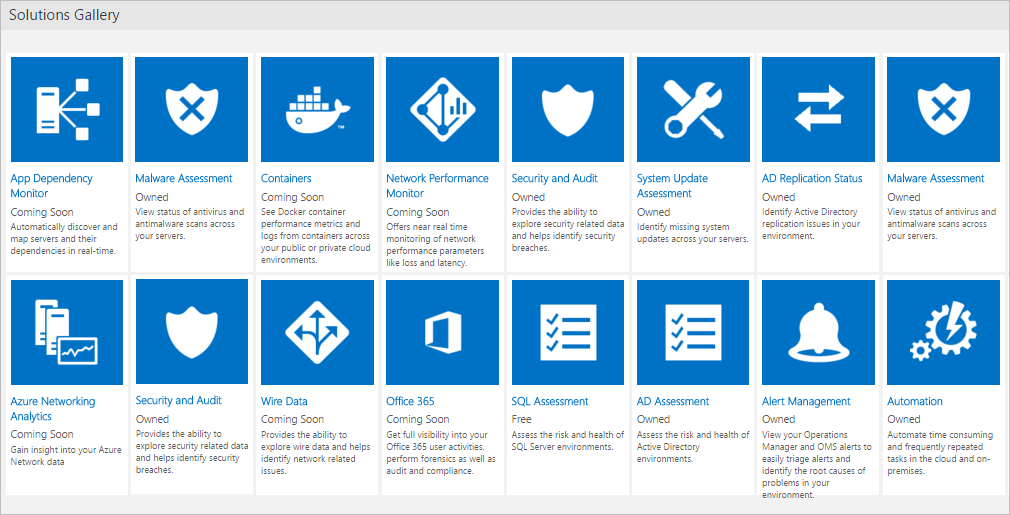

Zu den Azure Monitor-Erweiterungen gehören Azure Key Vault (Schutz kryptografischer Schlüssel in der Cloud), Malware Assessment (Analyse des Schutzes vor bösartigem Code auf virtuellen Maschinen), Azure Application Gateway Analytics (Analyse unter anderem von Cloud-Firewall-Protokollen) usw. . Mit diesen Tools, die durch bestimmte Regeln der Ereignisverarbeitung angereichert sind, können Sie verschiedene Aspekte der Aktivität von Cloud-Diensten, einschließlich der Sicherheit, visualisieren und bestimmte Abweichungen von der Arbeit feststellen. Wie so oft erfordert jede zusätzliche Funktionalität ein angemessenes kostenpflichtiges Abonnement, für das Sie geeignete Finanzinvestitionen tätigen müssen, die Sie im Voraus planen müssen.

Azure verfügt über eine Reihe integrierter Funktionen zur Überwachung von Bedrohungen, die in Azure AD, Azure Monitor und das Azure Security Center integriert sind. Dazu gehören beispielsweise das Erkennen der Interaktion virtueller Maschinen mit bekannten schädlichen IP-Adressen (aufgrund der Integration mit Microsoft Threat Intelligence-Diensten), das Erkennen von Malware in der Cloud-Infrastruktur durch Empfangen von Alarmen von virtuellen Maschinen in der Cloud sowie Angriffe wie das „Erraten von Kennwörtern“. ”Für virtuelle Maschinen, Schwachstellen in der Konfiguration des Benutzeridentifikationssystems, Anmeldung von Anonymisierern oder infizierten Knoten, Kontoverlust, Anmeldung von ungewöhnlichen Orten usw. Azure ist heute einer der wenigen Cloud-Anbieter, der Ihnen integrierte Threat Intelligence-Funktionen bietet, um die gesammelten Informationssicherheitsereignisse zu bereichern.

Wie oben erwähnt, sind die Schutzfunktionen und folglich die von ihr generierten Sicherheitsereignisse nicht für alle Benutzer gleichermaßen zugänglich, erfordern jedoch ein spezifisches Abonnement, das die von Ihnen benötigten Funktionen enthält und die entsprechenden Ereignisse zur Überwachung der Informationssicherheit generiert. Einige der im vorherigen Absatz beschriebenen Funktionen zum Überwachen von Anomalien in Konten sind beispielsweise nur in der P2-Premiumlizenz für Azure AD verfügbar. Ohne sie müssen Sie, wie im Fall von AWS, die erfassten Sicherheitsereignisse „manuell“ analysieren. Abhängig von der Art der Lizenz für Azure AD stehen Ihnen nicht alle Ereignisse für die Analyse zur Verfügung.

Im Azure-Portal können Sie beide Suchanfragen für die Protokolle verwalten, an denen Sie interessiert sind, und Dashboards konfigurieren, um wichtige Indikatoren für die Informationssicherheit anzuzeigen. Darüber hinaus können Sie dort die Azure Monitor-Erweiterungen auswählen, mit denen Sie die Funktionalität der Azure Monitor-Protokolle erweitern und Ereignisse unter Sicherheitsgesichtspunkten eingehender analysieren können.

Wenn Sie nicht nur die Fähigkeit benötigen, mit Protokollen zu arbeiten, sondern auch das umfassende Sicherheitscenter Ihrer Azure Cloud-Plattform, einschließlich der Verwaltung von IS-Richtlinien, können Sie über die Notwendigkeit sprechen, mit dem Azure Security Center zu arbeiten, von denen die meisten gegen eine Gebühr nützlich sind, z. B. Erkennung von Bedrohungen und Überwachung außerhalb von Azure, Konformitätsbewertung usw. (In der kostenlosen Version haben Sie nur Zugriff auf eine Sicherheitsbewertung und Empfehlungen zur Lösung festgestellter Probleme.) Es konsolidiert alle Sicherheitsprobleme an einem Ort. In der Tat können wir über ein höheres Maß an Informationssicherheit sprechen, als Azure Monitor bietet, da in diesem Fall die in Ihrer Cloud Factory gesammelten Daten mit einer Vielzahl von Quellen wie Azure, Office 365, Microsoft CRM online, Microsoft Dynamics AX und Outlook angereichert werden .com, MSN.com, Microsoft Digital Crimes Unit (DCU) und Microsoft Security Response Center (MSRC), die verschiedenen hoch entwickelten Algorithmen für maschinelles Lernen und Verhaltensanalysen überlagert sind, die letztendlich die Effizienz der Erkennung und Reaktion von Bedrohungen erhöhen sollen.

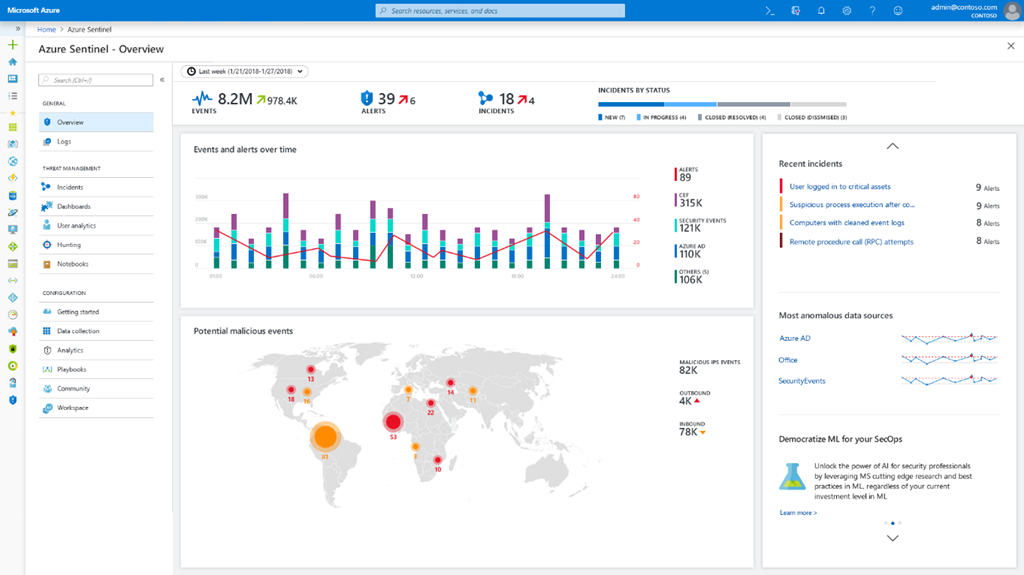

Azure hat ein eigenes SIEM - es erschien Anfang 2019. Dies ist der Azure Sentinel, der auf Daten von Azure Monitor basiert und auch in diesen integriert werden kann. externe Sicherheitslösungen (z. B. NGFW oder WAF), deren Liste ständig aktualisiert wird. Durch die Integration der Microsoft Graph Security-API können Sie außerdem Ihre eigenen Threat Intelligence-Feeds mit Sentinel verbinden, wodurch die Möglichkeit zur Analyse von Vorfällen in Ihrer Azure-Cloud erweitert wird. Es kann argumentiert werden, dass Azure Sentinel das erste "native" SIEM ist, das bei Cloud-Anbietern aufgetreten ist (derselbe Splunk oder ELK, der in der Cloud platziert werden kann, z. B. AWS, wird von herkömmlichen Cloud-Dienstanbietern noch nicht entwickelt). Das Azure Sentinel- und Sicherheitscenter kann als SOC für die Azure-Cloud bezeichnet werden und sie können (mit bestimmten Vorbehalten) eingeschränkt sein, wenn Sie keine Infrastruktur mehr haben und alle Ihre Computerressourcen in die Cloud übertragen haben und es sich um eine Microsoft-Cloud handelt Azure

Da die integrierten Funktionen von Azure (selbst mit einem Sentinel-Abonnement) für die IS-Überwachung und die Integration dieses Prozesses in andere Quellen von Sicherheitsereignissen (sowohl in der Cloud als auch intern) häufig nicht ausreichen, müssen die gesammelten Daten auf externe Systeme exportiert werden. welches SIEM einschließen kann. Dies erfolgt sowohl mithilfe der API als auch mithilfe spezieller Erweiterungen, die derzeit offiziell nur für die folgenden SIEMs verfügbar sind: Splunk (Azure Monitor-Add-On für Splunk), IBM QRadar (Microsoft Azure DSM), SumoLogic, ArcSight und ELK. In jüngerer Zeit gab es mehr solcher SIEMs, aber ab dem 1. Juni 2019 hat Microsoft die Unterstützung des Azure Log Integration Tool (AzLog) eingestellt, was zu Beginn von Azure und mangels normaler Standardisierung der Arbeit mit Protokollen (Azure Monitor gab es nicht einmal) es einfach machte Integrieren Sie externe SIEMs in Microsoft Cloud. Jetzt hat sich die Situation geändert und Microsoft empfiehlt die Azure Event Hub-Plattform als Hauptintegrationstool für den Rest von SIEM. Viele haben diese Integration bereits implementiert, aber seien Sie vorsichtig - sie erfassen möglicherweise nicht alle Azure-Protokolle, sondern nur einige (siehe Dokumentation zu Ihrem SIEM).

Abschließend möchte ich eine allgemeine Empfehlung zu diesem Cloud-Dienst geben. Bevor Sie etwas zu den Sicherheitsüberwachungsfunktionen in Azure sagen, sollten Sie diese sehr sorgfältig konfigurieren und testen, ob sie wie in der Dokumentation beschrieben und von den Beratern beschrieben funktionieren Microsoft (und sie haben möglicherweise unterschiedliche Ansichten zur Leistung von Azure-Funktionen). Wenn Sie über die finanziellen Möglichkeiten von Azure verfügen, können Sie viele nützliche Informationen zur Überwachung der Informationssicherheit herausholen. Wenn Ihre Ressourcen begrenzt sind, wie im Fall von AWS, müssen Sie sich nur auf Ihre eigenen Ressourcen und Rohdaten verlassen, die Ihnen Azure Monitor zur Verfügung stellt. Und denken Sie daran, dass viele Überwachungsfunktionen Geld kosten und es besser ist, sich im Voraus mit der Preisgestaltung vertraut zu machen. Sie können beispielsweise Daten für 31 Tage für nicht mehr als 5 GB pro Kunde kostenlos speichern. Wenn Sie diese Werte überschreiten, müssen Sie zusätzlich Daten ausgeben (ca. 2+ USD für die Speicherung jedes weiteren GB vom Kunden und 0,1 USD für 1 GB pro weiteren Monat ) Das Arbeiten mit Anwendungstelemetrie und -metriken erfordert möglicherweise auch zusätzliche finanzielle Ressourcen sowie das Arbeiten mit Warnungen und Benachrichtigungen (ein bestimmtes Limit ist kostenlos verfügbar, das möglicherweise nicht für Ihre Anforderungen ausreicht).

Beispiel: IS-Überwachung in IaaS basierend auf Google Cloud Platform

Die Google Cloud-Plattform vor dem Hintergrund von AWS und Azure sieht recht jung aus, ist aber teilweise gut. Im Gegensatz zu AWS, das seine Fähigkeiten, einschließlich defensiver, allmählich aufbaute und Probleme mit der Zentralisierung hatte; GCP wird wie Azure viel besser zentral verwaltet, wodurch die Anzahl der Fehler und die Implementierungszeit im Unternehmen reduziert werden. Aus Sicherheitsgründen befindet sich GCP seltsamerweise zwischen AWS und Azure. Er hat auch eine einzige Ereignisregistrierung für die gesamte Organisation, die jedoch unvollständig ist. Einige Funktionen befinden sich noch im Beta-Modus, aber nach und nach sollte dieser Mangel behoben werden, und GCP wird zu einer ausgereifteren Plattform für die Überwachung der Informationssicherheit.

Das Hauptwerkzeug zum Protokollieren von Ereignissen in GCP ist die Stackdriver-Protokollierung (ein Analogon von Azure Monitor), mit der Sie Ereignisse in Ihrer gesamten Cloud-Infrastruktur (sowie in AWS) erfassen können. Aus Sicherheitsgründen verfügt jede Organisation, jedes Projekt oder jeder Ordner in GCP über vier Protokolle:

- Verwaltungsaktivität - Enthält alle Ereignisse im Zusammenhang mit dem Administratorzugriff, z. B. das Erstellen einer virtuellen Maschine, das Ändern von Zugriffsrechten usw. Dieses Tagebuch wird unabhängig von Ihrem Wunsch immer geschrieben und speichert seine Daten 400 Tage lang.

- Datenzugriff - Enthält alle Ereignisse im Zusammenhang mit der Arbeit mit Daten von Cloud-Benutzern (Erstellen, Ändern, Lesen usw.). Standardmäßig wird dieses Journal nicht geschrieben, da sein Volumen sehr schnell ansteigt. Aus diesem Grund beträgt die Haltbarkeit nur 30 Tage. Darüber hinaus ist bei weitem nicht alles in diesem Tagebuch geschrieben. Beispielsweise werden Ereignisse in Bezug auf Ressourcen, die für alle Benutzer öffentlich verfügbar sind oder auf die ohne Zugriff auf GCP zugegriffen werden kann, nicht darauf geschrieben.

- Systemereignis - Enthält Systemereignisse, die sich nicht auf Benutzer beziehen, oder die Aktionen eines Administrators, der die Konfiguration von Cloud-Ressourcen ändert. Es wird immer 400 Tage lang geschrieben und gespeichert.

- Die Zugriffstransparenz ist ein einzigartiges Beispiel für ein Logbuch, in dem alle Aktionen von Google-Mitarbeitern (jedoch noch nicht für alle GCP-Dienste) aufgezeichnet werden, die im Rahmen ihrer Aufgaben Zugriff auf Ihre Infrastruktur erhalten. Dieses Journal wird 400 Tage lang gespeichert und steht nicht jedem GCP-Client zur Verfügung, sondern unterliegt nur einer Reihe von Bedingungen (entweder Gold- oder Platin-Support oder das Vorhandensein von 4 Rollen eines bestimmten Typs als Teil des Unternehmens-Supports). Eine ähnliche Funktion ist beispielsweise auch in Office 365 - Lockbox verfügbar.

Protokollbeispiel: Zugriffstransparenz

{ insertId: "abcdefg12345" jsonPayload: { @type: "type.googleapis.com/google.cloud.audit.TransparencyLog" location: { principalOfficeCountry: "US" principalEmployingEntity: "Google LLC" principalPhysicalLocationCountry: "CA" } product: [ 0: "Cloud Storage" ] reason: [ detail: "Case number: bar123" type: "CUSTOMER_INITIATED_SUPPORT" ] accesses: [ 0: { methodName: "GoogleInternal.Read" resourceName: "//googleapis.com/storage/buckets/[BUCKET_NAME]/objects/foo123" } ] } logName: "projects/[PROJECT_NAME]/logs/cloudaudit.googleapis.com%2Faccess_transparency" operation: { id: "12345xyz" } receiveTimestamp: "2017-12-18T16:06:37.400577736Z" resource: { labels: { project_id: "1234567890" } type: "project" } severity: "NOTICE" timestamp: "2017-12-18T16:06:24.660001Z" }

Der Zugriff auf diese Protokolle ist auf verschiedene Arten möglich (ähnlich wie zuvor von Azure und AWS) - über die Log Viewer-Oberfläche, über die API, über das Google Cloud SDK oder über die Aktivitätsseite Ihres Projekts, nach der Sie an Ereignissen interessiert sind. Auf die gleiche Weise können sie auch zur zusätzlichen Analyse in externe Lösungen exportiert werden. Letzteres erfolgt durch Exportieren von Protokollen in BigQuery oder Cloud Pub / Sub-Speicher.

Zusätzlich zur Stackdriver-Protokollierung bietet die GCP-Plattform auch Stackdriver-Überwachungsfunktionen, mit denen Sie wichtige Metriken (Leistung, MTBF, allgemeiner Status usw.) von Cloud-Diensten und -Anwendungen verfolgen können. Verarbeitete und visualisierte Daten können es einfacher machen, Probleme in Ihrer Cloud-Infrastruktur zu finden, auch im Sicherheitskontext. Es sollte jedoch beachtet werden, dass diese Funktionalität gerade im Kontext der Informationssicherheit nicht sehr umfangreich sein wird, da GCP heute kein Analogon derselben AWS GuardDuty hat und keine schlechten von allen aufgezeichneten Ereignissen unterscheiden kann (Google hat Event Threat Detection entwickelt, aber bisher ist dies der Fall) in der Beta und sprechen Sie früh über seine Nützlichkeit). Die Stackdriver-Überwachung könnte als System zur Erkennung von Anomalien verwendet werden, die dann untersucht werden, um die Ursachen für ihr Auftreten zu ermitteln. Angesichts des auf dem Markt qualifizierten Personalmangels im Bereich Informationssicherheit GCP erscheint diese Aufgabe derzeit jedoch schwierig.

Es lohnt sich auch, einige der Informationssicherheitsmodule aufzulisten, die in Ihrer GCP-Cloud verwendet werden können und denen AWS ähnelt:

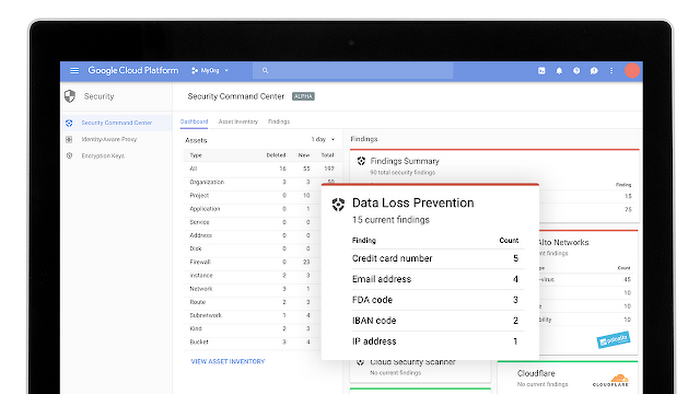

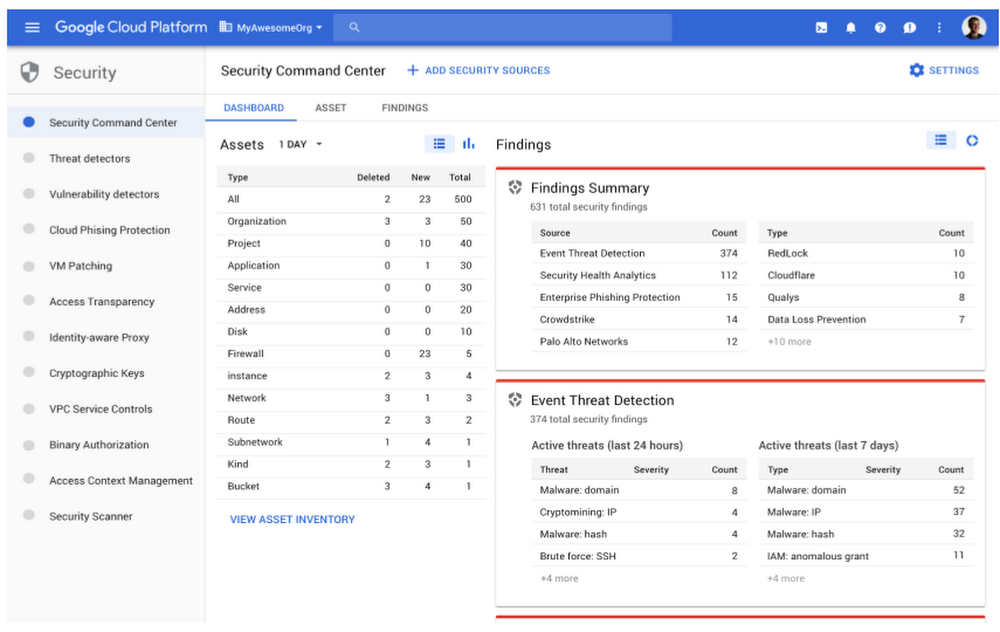

- Das Cloud Security Command Center ist ein Analogon zu AWS Security Hub und Azure Security Center.

- Cloud DLP - Automatische Erkennung und Bearbeitung (z. B. Maskierung) von Daten in der Cloud gemäß mehr als 90 vordefinierten Klassifizierungsrichtlinien.

- Cloud Scanner ist ein Scanner bekannter Schwachstellen (XSS, Flash Injection, nicht gepatchte Bibliotheken usw.) in der App Engine, der Compute Engine und in Google Kubernetes.

- Cloud IAM - Zugriffskontrolle auf alle GCP-Ressourcen.

- Cloud-Identität - Verwalten Sie GCP-Benutzerkonten, -Geräte und -Anwendungen über eine einzige Konsole.

- Cloud HSM - Schutz kryptografischer Schlüssel.

- Cloud Key Management Service - Verwaltung kryptografischer Schlüssel in GCP.

- VPC Service Control - Erstellen Sie einen sicheren Umkreis um Ihre GCP-Ressourcen, um sie vor Undichtigkeiten zu schützen.

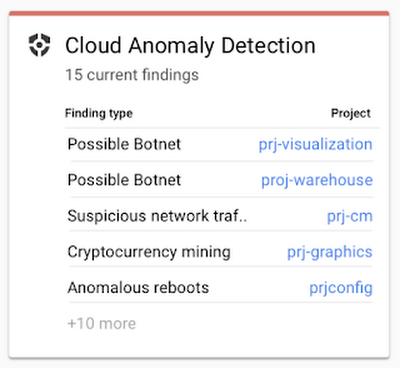

- Titan Security Key - Schutz vor Phishing.

Viele dieser Module generieren Sicherheitsereignisse, die zur Analyse an BigQuery gesendet oder in andere Systeme, einschließlich SIEM, exportiert werden können. Wie bereits oben erwähnt, ist GCP eine aktiv entwickelte Plattform, und jetzt entwickelt Google eine Reihe neuer Informationssicherheitsmodule für seine Plattform. Dazu gehören Event Threat Detection (jetzt in der Beta verfügbar), mit der Stackdriver-Protokolle nach Spuren nicht autorisierter Aktivitäten durchsucht werden (ähnlich wie bei GuardDuty in AWS), oder Policy Intelligence (in Alpha verfügbar), mit dem intelligente Zugriffsrichtlinien auf GCP-Ressourcen entwickelt werden können.

Ich habe einen kurzen Überblick über die integrierten Überwachungsfunktionen in gängigen Cloud-Plattformen gegeben. Aber haben Sie Spezialisten, die mit den Rohprotokollen des IaaS-Anbieters arbeiten können (nicht jeder ist bereit, erweiterte Funktionen von AWS, Azure oder Google zu kaufen)? Darüber hinaus kennen viele Menschen das Sprichwort „Vertrauen, aber Verifizieren“, das im Bereich der Sicherheit nach wie vor gilt. Wie sehr vertrauen Sie den integrierten Funktionen des Cloud-Anbieters, der Ihnen IB-Ereignisse sendet? Wie sehr konzentrieren sie sich auf Informationssicherheit?

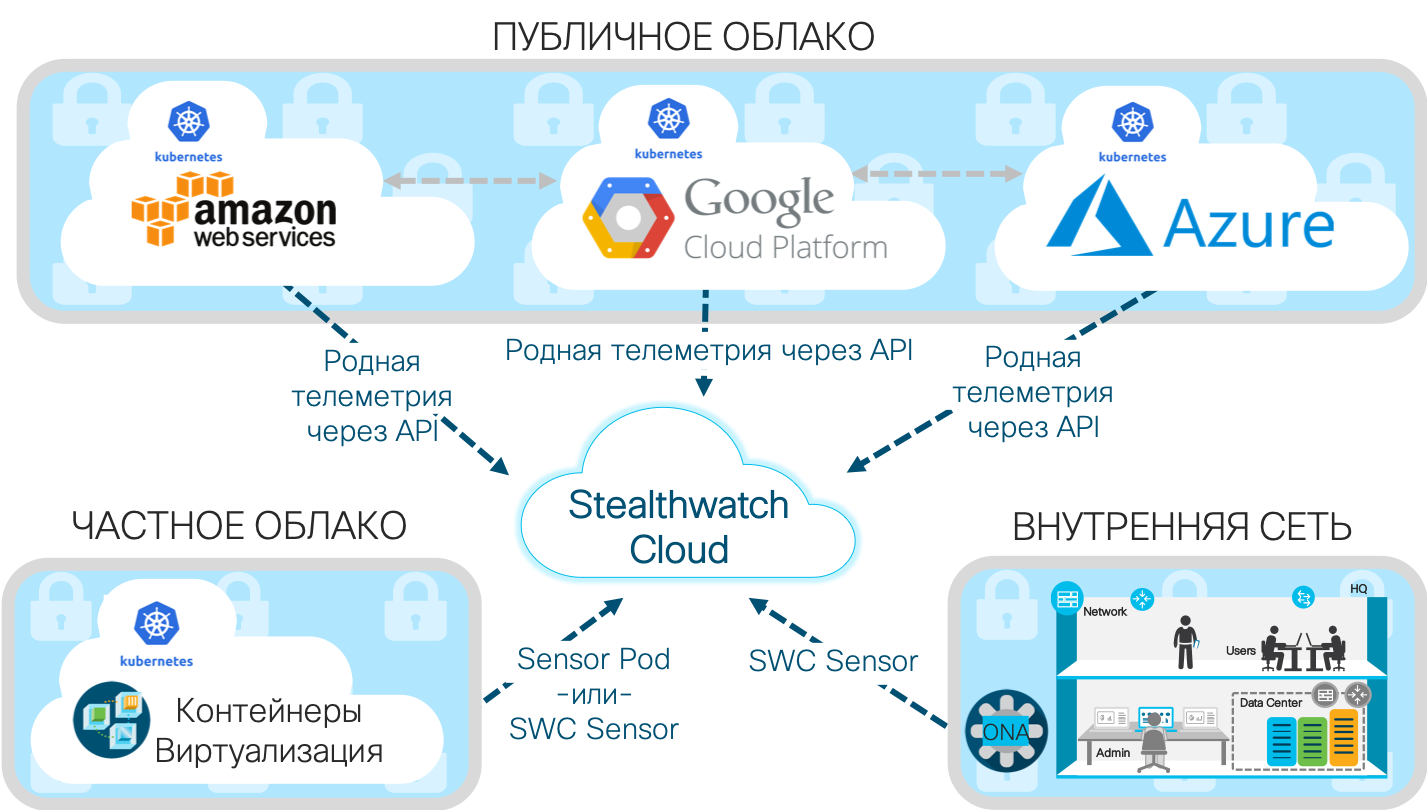

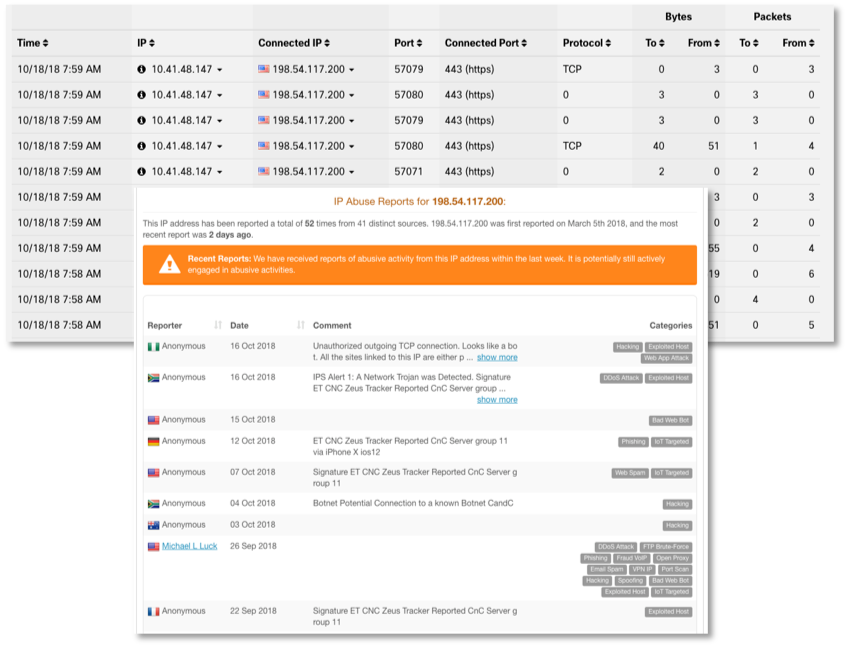

Manchmal lohnt es sich, nach Overlay-Lösungen für die Überwachung von Cloud-Infrastrukturen zu suchen, die die integrierte Cloud-Sicherheit ergänzen können, und manchmal sind solche Lösungen die einzige Möglichkeit, Daten über die Sicherheit Ihrer Daten und Anwendungen in der Cloud abzurufen. Darüber hinaus sind sie einfach bequemer, da sie alle Aufgaben der Analyse der erforderlichen Protokolle übernehmen, die von verschiedenen Cloud-Diensten verschiedener Cloud-Anbieter erstellt wurden. Ein Beispiel für eine solche auferlegte Lösung ist die Cisco Stealthwatch Cloud, die sich auf die einzige Aufgabe konzentriert - die Überwachung von IS-Anomalien in Cloud-Umgebungen, einschließlich nicht nur Amazon AWS, Microsoft Azure und Google Cloud Platform, sondern auch privater Clouds.

Beispiel: Überwachen der Sicherheit mit der Stealthwatch Cloud

AWS bietet eine flexible Computerplattform. Diese Flexibilität erleichtert es Unternehmen jedoch, Fehler zu machen, die zu Sicherheitsproblemen führen. Und das gemeinsame IS-Modell trägt nur dazu bei. Das Ausführen von Software in der Cloud mit unbekannten Schwachstellen (z. B. AWS Inspector oder GCP Cloud Scanner können bekannte Schwachstellen bekämpfen), schwachen Kennwörtern, falschen Konfigurationen, Insidern usw. All dies wirkt sich auf das Verhalten von Cloud-Ressourcen aus, das von Cisco Stealthwatch Cloud beobachtet werden kann, einem System zur Überwachung der Informationssicherheit und der Angriffserkennung. öffentliche und private Clouds.

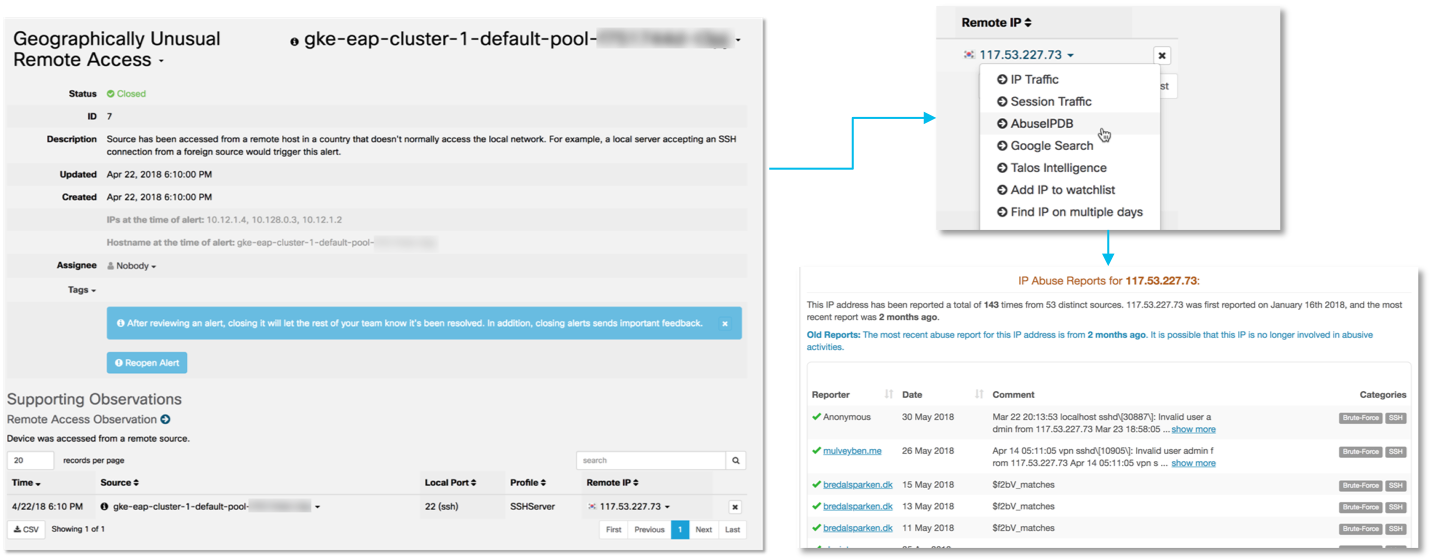

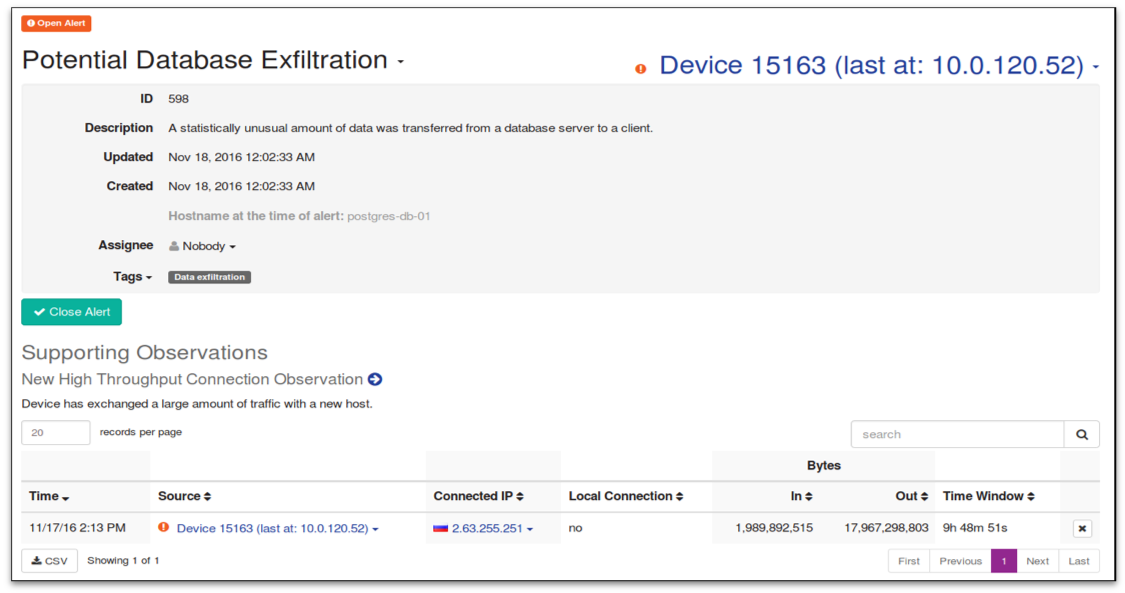

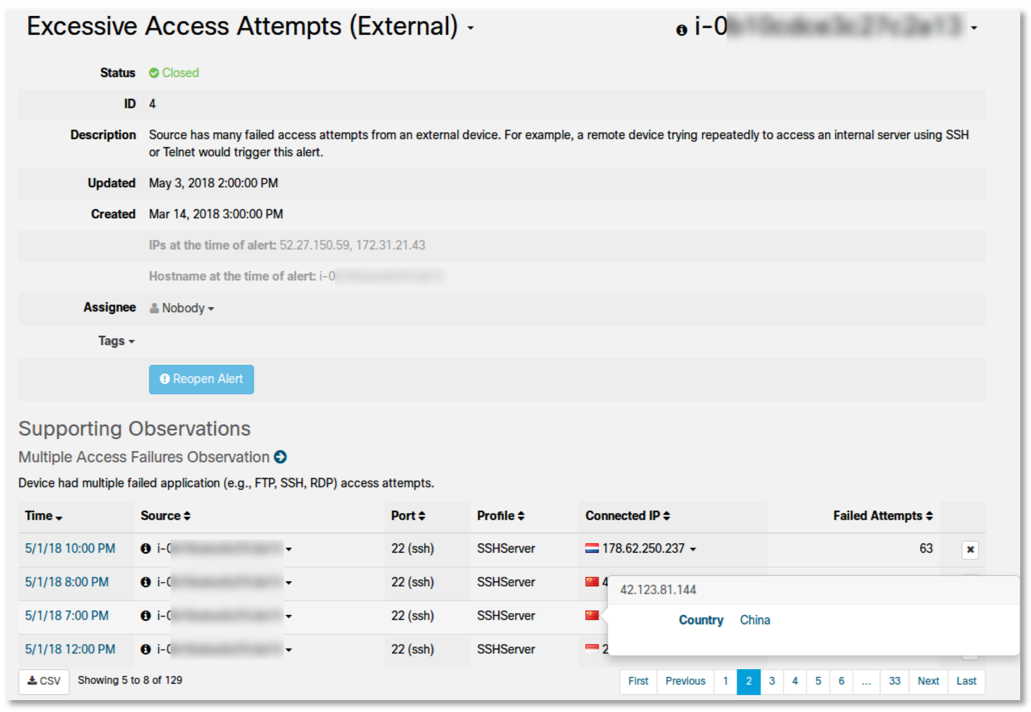

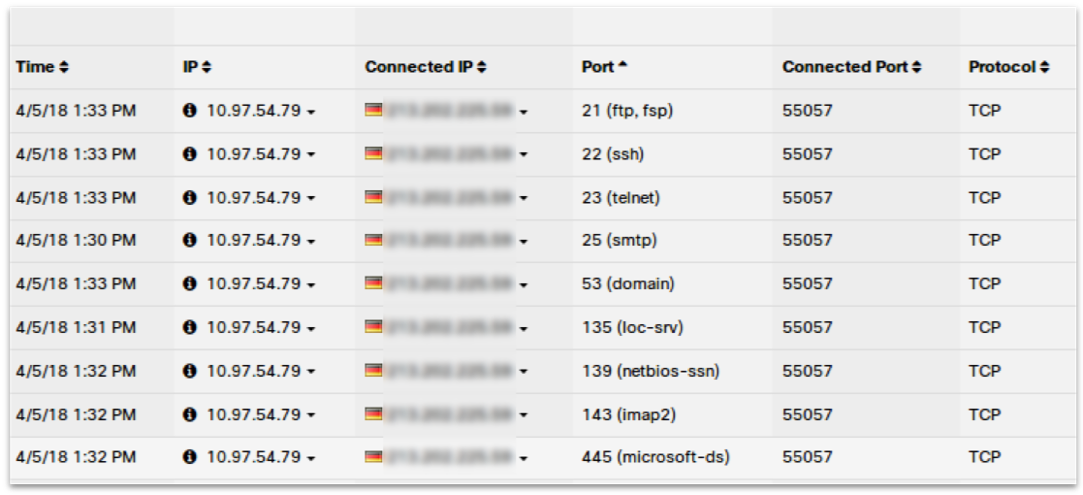

Eines der Hauptmerkmale der Cisco Stealthwatch Cloud ist die Möglichkeit, Entitäten zu modellieren. Mit seiner Hilfe können Sie für jede Ihrer Cloud-Ressourcen ein Programmmodell (dh eine fast Echtzeitsimulation) erstellen (es spielt keine Rolle, ob es sich um AWS, Azure, GCP oder etwas anderes handelt). Dies können Server und Benutzer sowie für Ihre Cloud-Umgebung spezifische Ressourcentypen sein, z. B. Sicherheitsgruppen und Gruppen mit automatischer Skalierung. Diese Modelle verwenden strukturierte Datenströme, die von Cloud-Diensten bereitgestellt werden, als Eingabe. Für AWS sind dies beispielsweise VPC-Flussprotokolle, AWS CloudTrail, AWS CloudWatch, AWS Config, AWS Inspector, AWS Lambda und AWS IAM. Die Entitätsmodellierung erkennt automatisch die Rolle und das Verhalten Ihrer Ressourcen (Sie können über die Profilerstellung aller Cloud-Aktivitäten sprechen). Zu diesen Rollen gehören ein Android- oder Apple-Mobilgerät, ein Citrix PVS-Server, ein RDP-Server, ein Mail-Gateway, ein VoIP-Client, ein Terminalserver, ein Domänencontroller usw. Anschließend überwacht er kontinuierlich ihr Verhalten, um festzustellen, wann riskantes oder sicherheitsbedrohliches Verhalten auftritt. Sie können das Erraten von Passwörtern, DDoS-Angriffe, Datenlecks, illegalen Remotezugriff, bösartigen Code, das Scannen von Sicherheitslücken und andere Bedrohungen identifizieren. So sieht es beispielsweise aus, wenn ein Remotezugriffsversuch von einem für Ihre Organisation untypischen Land (Südkorea) über SSH auf den Kubernetes-Cluster erkannt wird:

Und so sieht das angebliche Auslaufen von Informationen aus der Postgress-Datenbank in ein Land aus, mit dem zuvor noch nicht interagiert wurde:

So sehen zu viele fehlgeschlagene SSH-Zugriffsversuche aus China und Indonesien von einem externen Remote-Gerät aus:

Angenommen, eine Serverinstanz in einer VPC sollte laut Richtlinie niemals ein Ziel für die Remote-Anmeldung sein. Nehmen Sie außerdem an, dass auf diesem Computer aufgrund einer fehlerhaften Änderung der Firewall-Regelrichtlinie eine Remote-Anmeldung erfolgt ist. Die Entitätsmodellierungsfunktion erkennt und meldet diese Aktivität („Ungewöhnlicher Remotezugriff“) nahezu in Echtzeit und verweist auf einen bestimmten Aufruf der AWS CloudTrail-, Azure Monitor- oder GCP-Stackdriver-Protokollierungs-API (einschließlich Benutzername, Datum und Uhrzeit ua). was die Änderung der ITU-Regel verursachte. Diese Informationen können dann zur Analyse an SIEM weitergegeben werden.

Ähnliche Funktionen sind für jede Cloud-Umgebung verfügbar, die von der Cisco Stealthwatch Cloud unterstützt wird:

Die Entitätsmodellierung ist eine einzigartige Form der Sicherheitsautomatisierung, mit der ein bisher unbekanntes Problem mit Ihren Mitarbeitern, Prozessen oder Technologien erkannt werden kann. So können Sie beispielsweise unter anderem Sicherheitsprobleme erkennen wie:

- Hat jemand eine Hintertür in der von uns verwendeten Software gefunden?

- Gibt es Software oder Geräte von Drittanbietern in unserer Cloud?

- Missbraucht ein autorisierter Benutzer Berechtigungen?

- Gab es einen Konfigurationsfehler, der den Remotezugriff oder eine andere versehentliche Verwendung von Ressourcen ermöglichte?

- Gibt es Datenlecks von unseren Servern?

- Hat jemand versucht, von einem atypischen geografischen Ort aus eine Verbindung zu uns herzustellen?

- Ist unsere Cloud mit bösartigem Code infiziert?

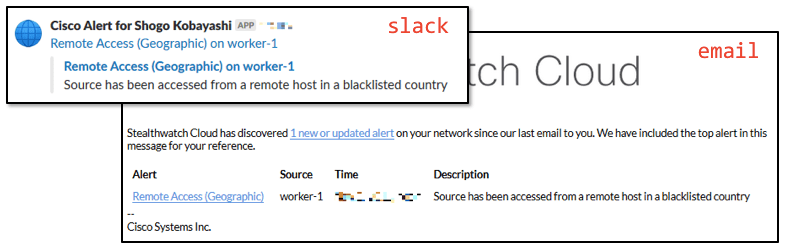

Das erkannte IB-Ereignis kann in Form eines entsprechenden Tickets an Slack, Cisco Spark, PagerDuty Incident Management System übertragen und auch an verschiedene SIEMs gesendet werden, einschließlich Splunk oder ELK. Zusammenfassend können wir sagen, dass die Verwendung der Cisco Stealthwatch Cloud eine gute Option ist, um eine einheitliche Reihe von Überwachungsfunktionen für führende Cloud-Player - Amazon - zu erhalten, wenn Ihr Unternehmen eine Multi-Cloud-Strategie verwendet und nicht auf einen Cloud-Anbieter beschränkt ist , Microsoft und Google. Das Interessanteste ist, dass sich beim Vergleich der Preise der Stealthwatch Cloud mit erweiterten Sicherheitsüberwachungslizenzen in AWS, Azure oder GCP herausstellen kann, dass die Cisco-Lösung sogar noch günstiger ist als die integrierten Funktionen von Amazon-, Microsoft- und Google-Lösungen. Paradoxerweise ist es so. Und je mehr Clouds und deren Funktionen Sie verwenden, desto offensichtlicher wird der Vorteil einer konsolidierten Lösung.

Darüber hinaus kann Stealthwatch Cloud auch private Clouds überwachen, die in Ihrem Unternehmen bereitgestellt werden, z. B. basierend auf Kubernetes-Containern oder durch Überwachen von Netflow-Streams oder Netzwerkverkehr, die durch Spiegelung in Netzwerkgeräten (auch inländische Produktion), AD-Daten oder DNS-Servern empfangen werden usw. Alle diese Daten werden mit Threat Intelligence-Informationen angereichert, die von Cisco Talos, der weltweit größten nichtstaatlichen Gruppe von IS-Bedrohungsforschern, gesammelt wurden.

Auf diese Weise können Sie ein einheitliches Überwachungssystem für öffentliche und hybride Clouds implementieren, das Ihr Unternehmen verwenden kann. Die gesammelten Informationen können dann mithilfe der integrierten Funktionen von Stealthwatch Cloud analysiert oder an Ihr SIEM gesendet werden (standardmäßig werden Splunk, ELK, SumoLogic und mehrere andere unterstützt).

Damit ist der erste Teil des Artikels abgeschlossen, in dem ich die integrierten und externen Tools zur Überwachung von IaaS / PaaS-Plattformen untersucht habe, mit denen wir Vorfälle in den von unserem Unternehmen ausgewählten Cloud-Umgebungen schnell erkennen und darauf reagieren können. Im zweiten Teil werden wir das Thema fortsetzen und Überwachungsoptionen für SaaS-Plattformen am Beispiel von Salesforce und Dropbox betrachten. Außerdem werden wir versuchen, alles zusammenzufassen und zusammenzustellen, um ein einheitliches Überwachungssystem für die Informationssicherheit für verschiedene Cloud-Anbieter zu erstellen.