Wir haben VLANs bereits in den Video-Lektionen Tag 11, 12 und 13 untersucht und werden sie heute weiterhin gemäß dem Thema ICND2 untersuchen. Ich habe das vorherige Video aufgenommen, das vor einigen Monaten das Ende der Vorbereitung auf die ICND1-Prüfung bedeutete, und die ganze Zeit bis heute war ich sehr beschäftigt. Ich denke, viele von Ihnen haben diese Prüfung erfolgreich bestanden. Diejenigen, die die Prüfung verschoben haben, können warten, bis der zweite Teil des Kurses beendet ist, und versuchen, die umfassende Prüfung CCNA 200-125 zu bestehen.

Mit dem heutigen Video-Tutorial „Tag 34“ beginnen wir mit dem Thema des ICND2-Kurses. Viele fragen mich, warum wir OSPF und EIGRP nicht berücksichtigt haben. Tatsache ist, dass diese Protokolle nicht im Fach des ICND1-Kurses enthalten sind und zur Vorbereitung auf das Bestehen von ICND2 untersucht werden. Ab heute werden wir uns mit den Themen des zweiten Teils des Kurses befassen und natürlich die OSPF- und EIGRP-Einstiche untersuchen. Bevor ich mit dem heutigen Thema beginne, möchte ich über die Strukturierung unserer Video-Tutorials sprechen. Bei der Präsentation des Themas ICND1 habe ich mich nicht an die akzeptierten Muster gehalten, sondern das Material einfach logisch erklärt, da ich dachte, dass diese Methode leichter zu verstehen ist. Jetzt, während ich ICND2 studiere, werde ich auf Wunsch der Studenten beginnen, Schulungsmaterial gemäß dem Lehrplan und Programm des Cisco-Kurses einzureichen.

Wenn Sie auf die Website des Unternehmens gehen, sehen Sie diesen Plan und die Tatsache, dass der gesamte Kurs in 5 Hauptteile unterteilt ist:

- Technologien zum Umschalten lokaler Netzwerke (26% des Schulungsmaterials);

- Routing-Technologien (29%);

- Technologien globaler Netzwerke (16%);

- Infrastrukturdienste (14%);

- Instandhaltung der Infrastruktur (15%).

Ich werde mit dem ersten Teil beginnen. Wenn Sie rechts auf das Dropdown-Menü klicken, werden die detaillierten Themen dieses Abschnitts angezeigt. Das heutige Video-Tutorial behandelt die Themen in Abschnitt 1.1: „Konfigurieren, Überprüfen und Beheben von Problemen mit VLANs (regulärer / erweiterter Bereich) für mehrere Switches“ und Unterabschnitten 1.1a „Zugriffsports (Daten- und Sprachnachrichten)“ und 1.1.b „Standard-VLAN“. .

Außerdem werde ich versuchen, das gleiche Prinzip der Präsentation einzuhalten, dh jede Videolektion wird einem Abschnitt mit Unterabschnitten gewidmet, und wenn nicht genügend Material vorhanden ist, werde ich die Themen mehrerer Abschnitte in einer Lektion kombinieren, z. B. 1.2 und 1.3. Wenn es viel Abschnittsmaterial gibt, werde ich es in zwei Videos aufteilen. In jedem Fall folgen wir dem Kursprogramm, und Sie können die Übereinstimmung Ihrer Notizen mit dem aktuellen Cisco-Lehrplan leicht vergleichen.

Sie sehen meinen neuen Desktop auf dem Bildschirm, es ist Windows 10. Wenn Sie Ihren Desktop mit verschiedenen Widgets verbessern möchten, können Sie sich mein Video mit dem Titel "Pimp Your Desktop" ansehen, in dem ich Ihnen erkläre, wie Sie den Desktop Ihres Computers an Ihren Computer anpassen können Bedürfnisse. Ich poste Videos dieser Art auf einem anderen Kanal, ExplainWorld, damit Sie den Link in der oberen rechten Ecke verwenden und dessen Inhalt sehen können.

Vor Beginn der Lektion möchte ich Sie bitten, nicht zu vergessen, meine Videos zu teilen und sie zu mögen. Ich möchte auch unsere Kontakte in sozialen Netzwerken und Links zu meinen persönlichen Seiten erinnern. Sie können mir per E-Mail schreiben, und wie ich bereits sagte, wird die Priorität beim Erhalt meiner persönlichen Antwort Personen eingeräumt, die auf unserer Website eine Spende getätigt haben.

Wenn du keine Spende machst, ist es in Ordnung, dass du deine Kommentare in den Video-Tutorials auf dem YouTube-Kanal hinterlässt. Ich werde sie nach Möglichkeit beantworten.

Daher werden wir heute gemäß dem Cisco-Zeitplan drei Fragen berücksichtigen: Vergleichen Sie das Standard-VLAN oder das Standard-VLAN mit dem nativen VLAN oder dem „nativen“ VLAN, um herauszufinden, wie sich das normale VLAN (normaler Bereich von VLANs) vom erweiterten Bereich der erweiterten VLANs und unterscheidet Betrachten Sie den Unterschied zwischen einem Daten-VLAN (Voice-VLAN) und einem Voice-VLAN (Voice-VLAN). Wie gesagt, wir haben dieses Problem bereits in früheren Serien untersucht, aber eher oberflächlich, so dass viele Schüler immer noch Schwierigkeiten haben, den Unterschied zwischen VLAN-Typen zu bestimmen. Heute werde ich es erklären, damit jeder versteht.

Berücksichtigen Sie den Unterschied zwischen Standard-VLAN und nativem VLAN. Wenn Sie einen brandneuen Cisco-Switch mit Werkseinstellungen verwenden, verfügt er über 5 VLANs - VLAN1, VLAN1002, VLAN1003, VLAN1004 und VLAN1005.

VLAN1 ist das Standard-VLAN für alle Cisco-Geräte, und VLAN 1002-1005 ist für Token Ring und FDDI reserviert. VLAN1 kann nicht gelöscht oder umbenannt werden, Schnittstellen können nicht hinzugefügt werden und alle Switch-Ports gehören standardmäßig zu diesem Netzwerk, bis sie anders konfiguriert sind. Standardmäßig können alle Switches miteinander kommunizieren, da sie alle Teil von VLAN1 sind. Dies ist, was "Standard-VLAN" oder Standard-VLAN bedeutet.

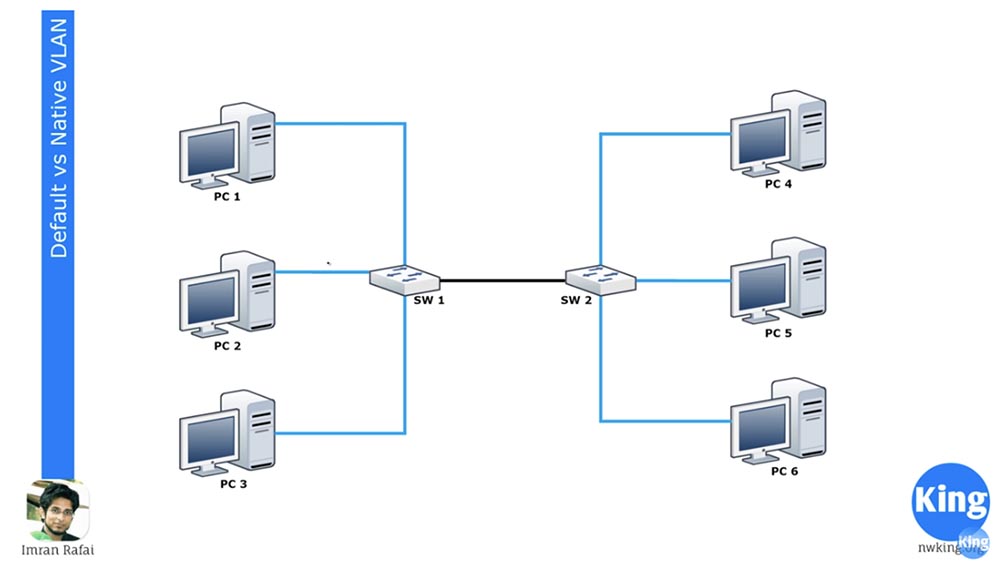

Wenn Sie in die Einstellungen von Switch SW1 gehen und dem VLAN20-Netzwerk zwei Schnittstellen zuweisen, werden diese Teil des VLAN20-Netzwerks. Bevor Sie mit der heutigen Lektion beginnen, empfehle ich Ihnen dringend, die oben genannten Serien für 11.12 und 13 Tage zu lesen, da ich nicht wiederholen werde, was VLANs sind und wie sie funktionieren.

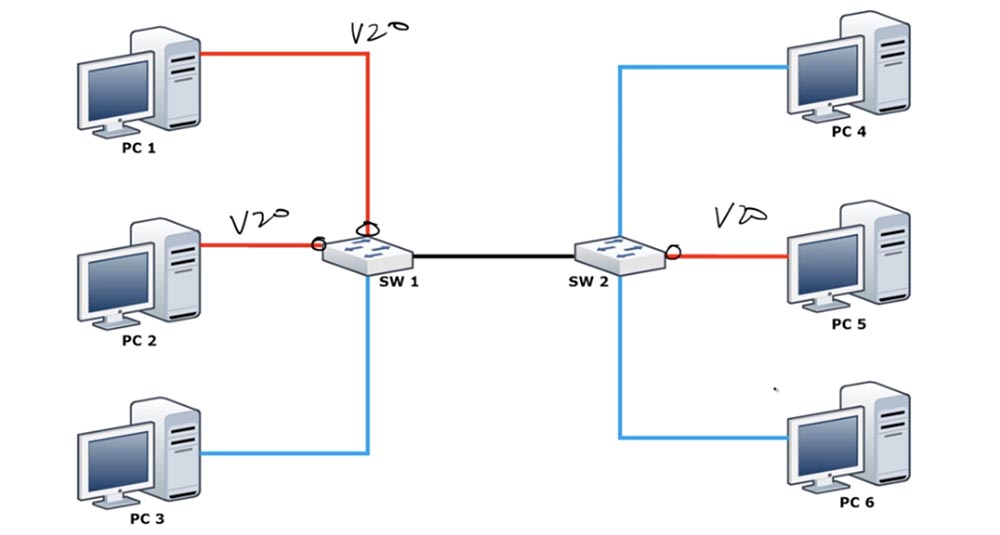

Ich möchte Sie nur daran erinnern, dass Sie einem VLAN20-Netzwerk erst dann automatisch Schnittstellen zuweisen können, wenn Sie es erstellen. Sie müssen also zuerst in den globalen Konfigurationsmodus des Switches wechseln und ein VLAN20 erstellen. Sie können sich die CLI-Einstellungskonsole ansehen und verstehen, was ich meine. Nachdem Sie diese beiden Ports für die Arbeit mit VLAN20 zugewiesen haben, können PC1 und PC2 miteinander kommunizieren, da beide zum selben VLAN20-Netzwerk gehören. PC3 ist jedoch weiterhin Teil von VLAN1 und kann daher keine Verbindung zu Computern in VLAN20 herstellen.

Wir haben einen zweiten Switch SW2, von dem eine der Schnittstellen für die Arbeit mit VLAN20 zugewiesen ist, und PC5 ist mit diesem Port verbunden. Mit diesem Verbindungsschema kann PC5 nicht mit PC4 und PC6 kommunizieren, aber gleichzeitig können diese beiden Computer miteinander kommunizieren, da sie zum selben VLAN1-Netzwerk gehören.

Beide Switches sind über entsprechend konfigurierte Ports per Trunk verbunden. Ich werde mich nicht wiederholen, ich sage nur, dass alle Ports des Switches standardmäßig für den DTP-Trunking-Modus konfiguriert sind. Wenn Sie einen Computer an einen Port anschließen, verwendet dieser Port den Zugriffsmodus. Wenn Sie den Port, an den PC3 angeschlossen ist, auf diesen Modus umschalten möchten, müssen Sie den Zugriffsbefehl für den Switchport-Modus eingeben.

Wenn Sie also die beiden Switches miteinander verbinden, bilden sie einen Trunk. Die oberen beiden Ports von SW1 leiten nur Datenverkehr auf VLAN20 weiter, der untere Port nur auf VLAN1-Datenverkehr, aber die Trunk-Verbindung durchläuft den gesamten Datenverkehr, der über den Switch geleitet wird. Somit empfangen sowohl VLAN1 als auch VLAN20 Datenverkehr zu SW2.

Wie Sie sich erinnern, haben VLANs eine lokale Bedeutung. Daher weiß SW2, dass der von PC4 an Port VLAN1 ankommende Datenverkehr nur über einen Port an PC6 gesendet werden kann, der ebenfalls zu VLAN1 gehört. Wenn ein Switch jedoch Datenverkehr an einen anderen Switch auf der Amtsleitung sendet, muss er mithilfe eines Mechanismus dem zweiten Switch erklären, um welche Art von Datenverkehr es sich handelt. Als solcher Mechanismus wird das native VLAN verwendet, das mit dem Trunk-Port verbunden ist und markierten Verkehr durch sich selbst leitet.

\.

Wie gesagt, der Switch hat nur ein Netzwerk, das nicht geändert werden kann - dies ist das Standardnetzwerk-VLAN1. Standardmäßig ist das native VLAN jedoch VLAN1. Was ist ein natives VLAN? Dies ist ein Netzwerk, das nicht getaggten Datenverkehr an VLAN1 weiterleitet. Sobald jedoch Datenverkehr von einem anderen Netzwerk, in unserem Fall VLAN20, am Trunk-Port ankommt, wird er notwendigerweise markiert. Jeder Frame hat eine DA-Zieladresse, eine SA-Quelladresse und ein VLAN-Tag, das die VLAN-ID enthält. In unserem Fall gibt diese Kennung an, dass dieser Datenverkehr zu VLAN20 gehört. Daher kann er nur über den VLAN20-Port gesendet und für PC5 bestimmt werden. Wir können sagen, dass das native VLAN entscheidet, ob der Datenverkehr markiert werden soll oder nicht.

Denken Sie daran, dass VLAN1 das native Standard-VLAN ist, da standardmäßig alle Ports VLAN1 als natives VLAN verwenden, um Datenverkehr ohne Tags zu übertragen. In diesem Fall ist das Standard-VLAN jedoch nur VLAN1, das einzige Netzwerk, das nicht geändert werden kann. Wenn der Switch nicht getaggte Frames am Trunk-Port empfängt, werden diese automatisch als natives VLAN betrachtet.

Einfach ausgedrückt, in Cisco-Switches können Sie jedes VLAN als natives VLAN verwenden, z. B. VLAN20, und nur VLAN1 als Standard-VLAN.

In diesem Fall liegt möglicherweise ein Problem vor. Wenn wir für den Trunk-Port des ersten nativen VLAN-Switches zu VLAN20 wechseln, wird der Port denken: "Da dies natives VLAN ist, muss sein Datenverkehr nicht markiert werden" und den nicht getaggten VLAN20-Netzwerkverkehr an den zweiten Switch auf dem Trunk senden. Der SW2-Switch, der diesen Verkehr empfangen hat, sagt: „Hervorragend, dieser Verkehr hat kein Tag. Gemäß meinen Einstellungen ist mein natives VLAN VLAN1, daher muss ich diesen nicht getaggten Datenverkehr über VLAN1 senden. “ Somit leitet SW2 den empfangenen Verkehr nur an PC4 und PC-6 weiter, obwohl er von PC5 entworfen wurde. Dies führt zu einem großen Sicherheitsproblem, da der VLAN-Verkehr gemischt wird. Aus diesem Grund müssen Sie an beiden Trunk-Ports immer dasselbe native VLAN konfigurieren. Wenn das native VLAN für den Trunk-Port SW1 VLAN20 ist, sollte dasselbe VLAN20 als natives VLAN am Trunk-Port von SW2 festgelegt werden.

Dies ist der Unterschied zwischen dem nativen VLAN und dem Standard-VLAN. Beachten Sie, dass alle nativen VLANs im Trunk übereinstimmen müssen (Anmerkung des Übersetzers: Es ist daher besser, ein anderes Netzwerk als VLAN1 als natives VLAN zu verwenden).

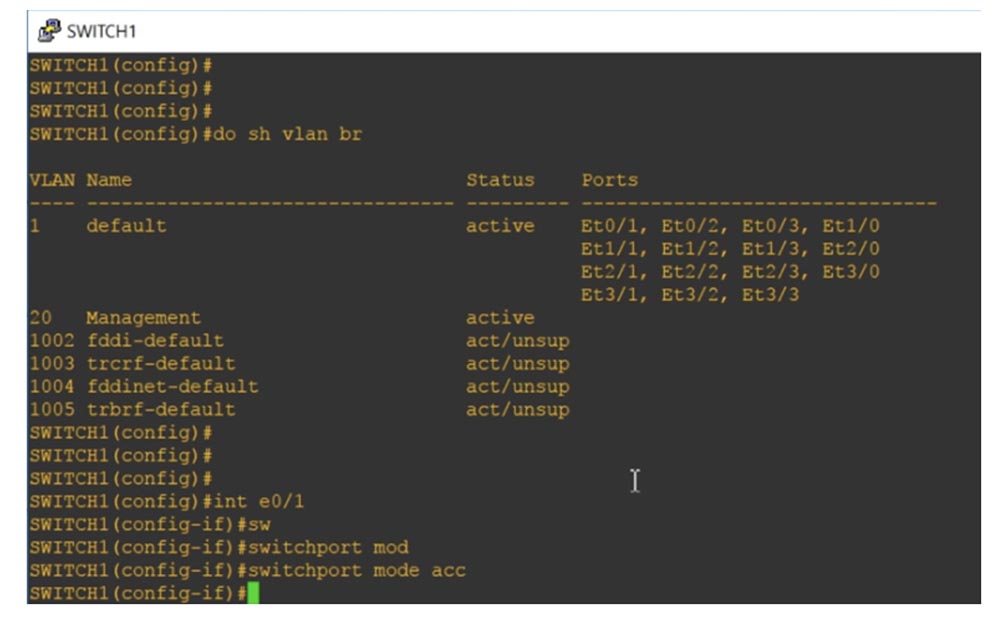

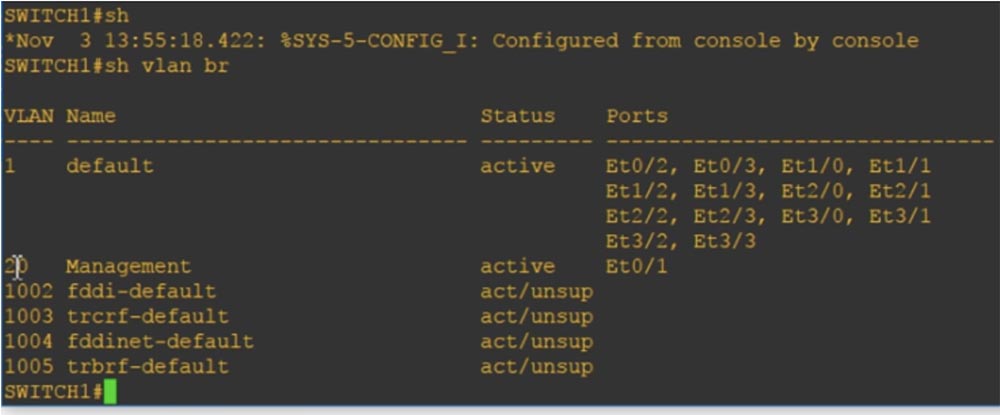

Betrachten wir es aus der Sicht des Schalters. Sie können in den Switch gehen und den Befehl show vlan brief eingeben. Danach sehen Sie, dass alle Ports des Switches mit dem Standard-VLAN1 verbunden sind.

Im Folgenden werden 4 weitere VLANs angezeigt: 1002.1003.1004 und 1005. Dies ist auch das Standard-VLAN. Sie können es anhand ihrer Bezeichnung sehen. Sie sind die Standardnetzwerke, da sie für bestimmte Netzwerke reserviert sind - Token Ring und FDDI. Wie Sie sehen, befinden sie sich in einem aktiven Zustand, werden jedoch nicht unterstützt, da die Netzwerke der genannten Standards nicht mit dem Switch verbunden sind.

Die Standardbezeichnung für VLAN 1 kann nicht geändert werden, da es sich um das Standardnetzwerk handelt. Da standardmäßig alle Switch-Ports zu diesem Netzwerk gehören, können standardmäßig alle Switches miteinander kommunizieren, ohne dass zusätzliche Port-Einstellungen erforderlich sind. Wenn Sie den Switch mit einem anderen Netzwerk verbinden möchten, rufen Sie den globalen Einstellungsmodus auf und erstellen dieses Netzwerk, z. B. VLAN20. Durch Drücken der Eingabetaste gelangen Sie zu den Einstellungen des erstellten Netzwerks. Sie können ihm einen Namen geben, z. B. Verwaltung, und dann die Einstellungen beenden.

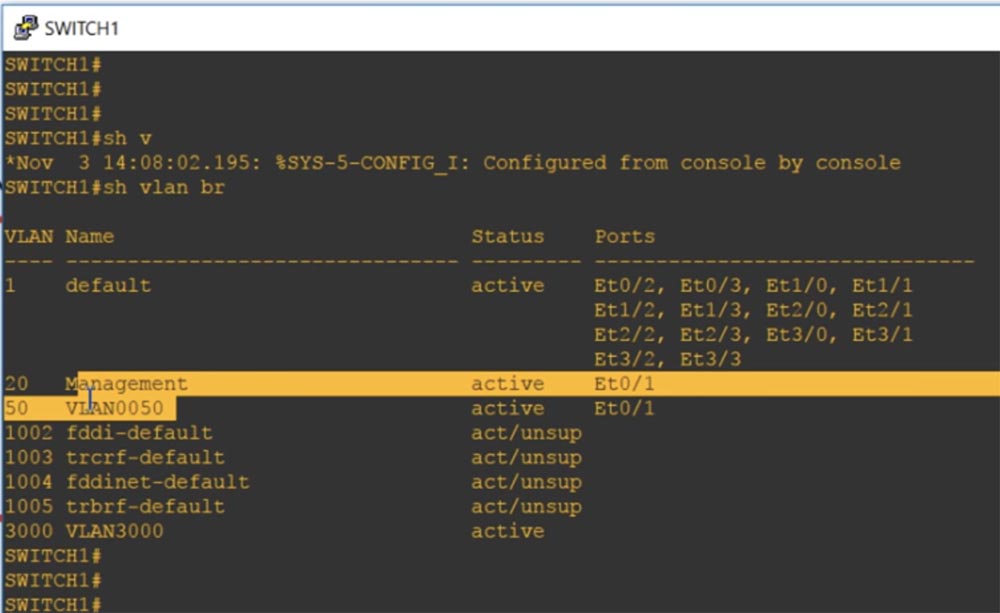

Wenn Sie jetzt den Befehl show vlan brief verwenden, werden Sie feststellen, dass wir ein neues VLAN20-Netzwerk haben, das keinem der Switch-Ports entspricht. Um diesem Netzwerk einen bestimmten Port zuzuweisen, müssen Sie eine Schnittstelle auswählen, z. B. int e0 / 1, die Einstellungen dieses Ports aufrufen und die Befehle switchport mode access und switchport access vlan20 eingeben.

Wenn Sie das System auffordern, den Status der VLANs anzuzeigen, wird angezeigt, dass der Ethernet-Port 0/1 jetzt für das Verwaltungsnetzwerk bestimmt ist, dh automatisch aus dem für VLAN1 standardmäßig zugewiesenen Portbereich hierher verschoben wurde.

Denken Sie daran, dass jeder Zugriffsport nur ein Daten-VLAN haben kann, sodass nicht zwei VLANs gleichzeitig bedient werden können.

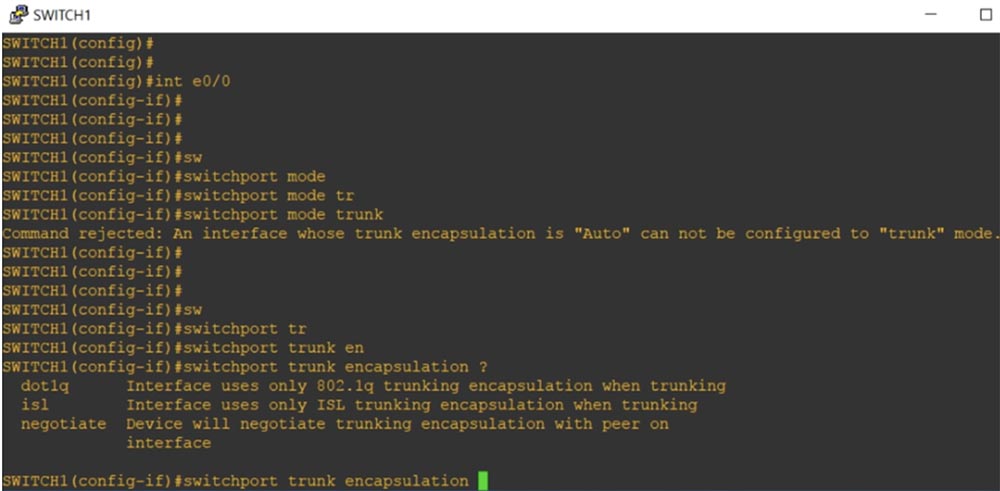

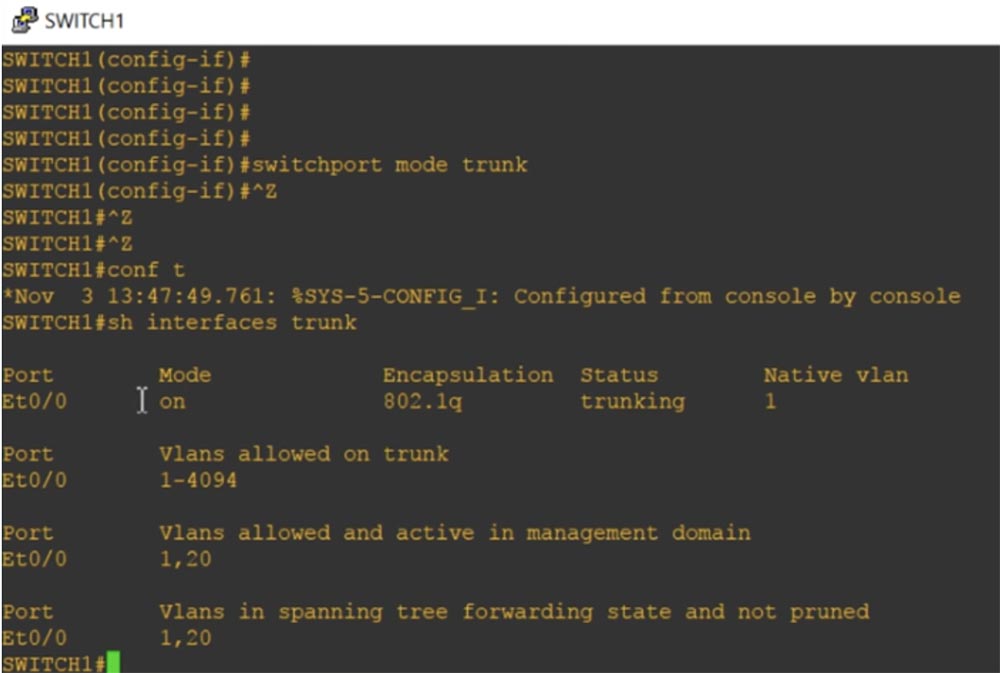

Schauen Sie sich jetzt Native VLAN an. Ich verwende den Befehl show int trunk und sehe, dass der Ethernet0 / 0-Port dem Trunk zugeordnet ist.

Ich musste dies nicht absichtlich tun, da das DTP-Protokoll diese Schnittstelle automatisch für das Trunking zugewiesen hat. Der Port befindet sich im gewünschten Modus, die n-isl-Kapselung, der Portstatus ist Trunking, das Netzwerk ist Native VLAN1.

Das Folgende ist ein gültiger Bereich von VLAN-Nummern 1–4094 für Trunking und zeigt an, dass VLAN1 und VLAN20 für uns arbeiten. Jetzt gehe ich in den globalen Konfigurationsmodus und gebe den Befehl int e0 / 0 ein, dank dessen ich zu den Einstellungen dieser Schnittstelle gehe. Ich versuche, diesen Port manuell so zu programmieren, dass er mit dem Befehl switchport mode trunk im Trunk-Modus arbeitet, aber das System akzeptiert den Befehl nicht und antwortet: „Eine Schnittstelle mit einem automatischen Trunk-Kapselungsmodus kann nicht in den Trunk-Modus geschaltet werden.

Daher muss ich zuerst den Trunk-Kapselungstyp konfigurieren, für den ich den Befehl switchport trunk encapsulation verwende. Das System gab Hinweise mit möglichen Parametern für diesen Befehl aus:

dot1q - Während des Trunkings verwendet der Port die 802.1q-Trunk-Kapselung.

isl - Während des Trunkings verwendet der Port nur die Kapselung des Trunkings des proprietären Cisco ISL-Protokolls.

Aushandeln - Das Gerät kapselt die Amtsleitung mit jedem an diesen Port angeschlossenen Gerät.

An jedem Ende des Trunks muss dieselbe Art der Kapselung ausgewählt werden. Standardmäßig unterstützt der Out-of-Box-Switch nur dot1q-Trunking, da fast alle Netzwerkgeräte diesen Standard unterstützen. Ich werde unsere Schnittstelle so programmieren, dass Trunking gemäß diesem Standard mit dem Befehl switchport trunk encapsulation dot1q gekapselt wird, und dann den zuvor abgelehnten Befehl switchport mode trunk verwenden. Jetzt ist unser Port auf Trunk-Modus programmiert.

Wenn der Trunk aus zwei Cisco-Switches besteht, wird standardmäßig das proprietäre ISL-Protokoll verwendet. Wenn ein Switch dot1q und ISL unterstützt und der zweite nur dot1q, wird der Trunk automatisch in den dot1q-Kapselungsmodus versetzt. Wenn wir uns die Trunking-Parameter noch einmal ansehen, werden wir sehen, dass sich der Kapselungsmodus des Et0 / 0-Schnittstellen-Trunkings jetzt von n-isl auf 802.1q geändert hat.

Wenn wir den Befehl show int e0 / 0 switchport eingeben, werden alle Statusparameter für diesen Port angezeigt.

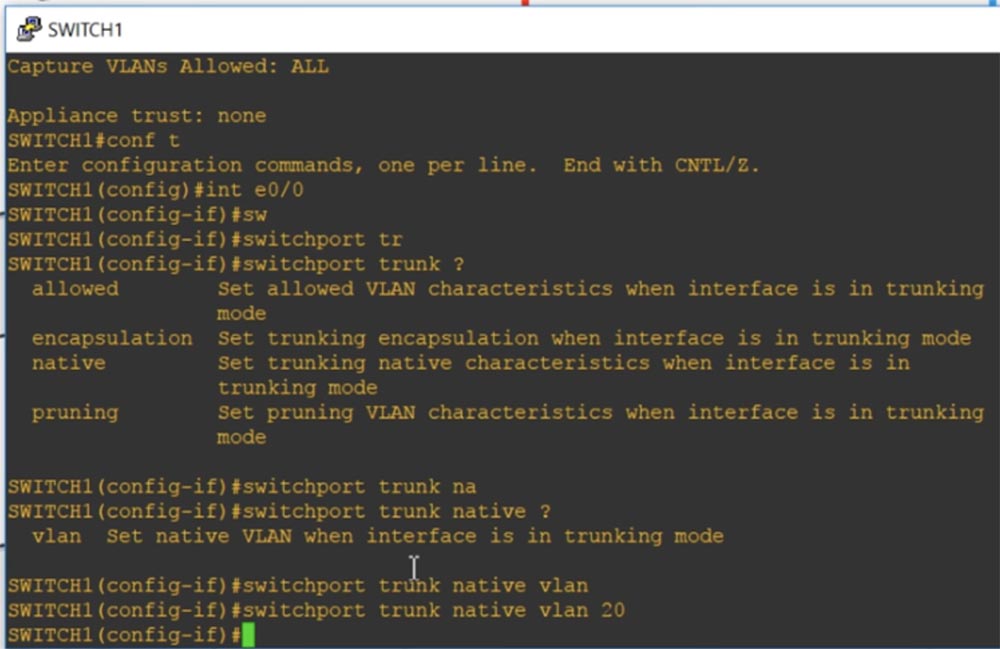

Sie können sehen, dass VLAN1 standardmäßig das native VLAN für natives Trunking ist und der native VLAN-Traffic-Tagging-Modus möglich ist. Als nächstes verwende ich den Befehl int e0 / 0, gehe in die Einstellungen dieser Schnittstelle und gebe switchport trunk ein. Danach gibt das System Hinweise auf mögliche Parameter für diesen Befehl.

Zulässig bedeutet, dass, wenn sich der Port im Trunk-Modus befindet, die zulässigen VLAN-Eigenschaften festgelegt werden. Die Kapselung aktiviert die Amtsleitungskapselung, wenn sich der Port im Amtsleitungsmodus befindet. Ich verwende den nativen Parameter, was bedeutet, dass im Trunk-Modus die nativen Eigenschaften für den Port festgelegt werden, und gebe den nativen VLAN20-Befehl switchport trunk ein. Im Trunk-Modus ist VLAN20 somit das native VLAN für diesen Port des ersten Switch SW1.

Wir haben einen anderen Switch, SW2, für den Trunk-Port, dessen VLAN1 als natives VLAN verwendet wird. Jetzt sehen Sie, dass das CDP-Protokoll eine Meldung anzeigt, dass zwischen Native VLAN an beiden Enden des Trunks eine Nichtübereinstimmung besteht: Der Trunk-Port des ersten Ethernet0 / 0-Switch verwendet Native VLAN20 und der Trunk-Port des zweiten verwendet Native VLAN1. Dies zeigt den Unterschied zwischen nativem VLAN und Standard-VLAN.

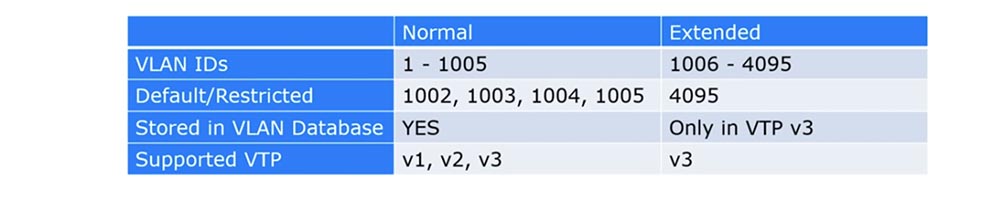

Beginnen wir mit einer grundlegenden und erweiterten Palette von VLANs.

Cisco unterstützte lange Zeit nur den Bereich der VLAN-Nummern von 1 bis 1005, während der Bereich von 1002 bis 1005 standardmäßig für Token Ring und FDDI-VLAN reserviert war. Diese Netzwerke wurden als reguläre VLANs bezeichnet. Wenn Sie sich erinnern, ist die VLAN-ID ein 12-Bit-Tag, mit dem Sie die Nummer auf 4096 setzen können. Aus Kompatibilitätsgründen verwendete Cisco jedoch nur Nummern bis zu 1005.

Der erweiterte VLAN-Bereich umfasst die Nummern 1006 bis 4095. Er kann nur auf älteren Geräten verwendet werden, wenn diese VTP v3 unterstützen. Wenn Sie VTP v3 und den erweiterten VLAN-Bereich verwenden, müssen Sie die Unterstützung für VTP v1 und v2 deaktivieren, da die erste und zweite Version nicht mit VLANs arbeiten können, wenn sie eine Nummer größer als 1005 haben.

Wenn Sie also Extended VLAN für alte Switches verwenden, muss sich VTP im Status "Deaktivieren" befinden und Sie müssen es manuell für VLAN konfigurieren, da sonst die VLAN-Datenbank nicht aktualisiert wird. Wenn Sie Extended VLAN mit VTP verwenden möchten, benötigen Sie die dritte Version von VTP.

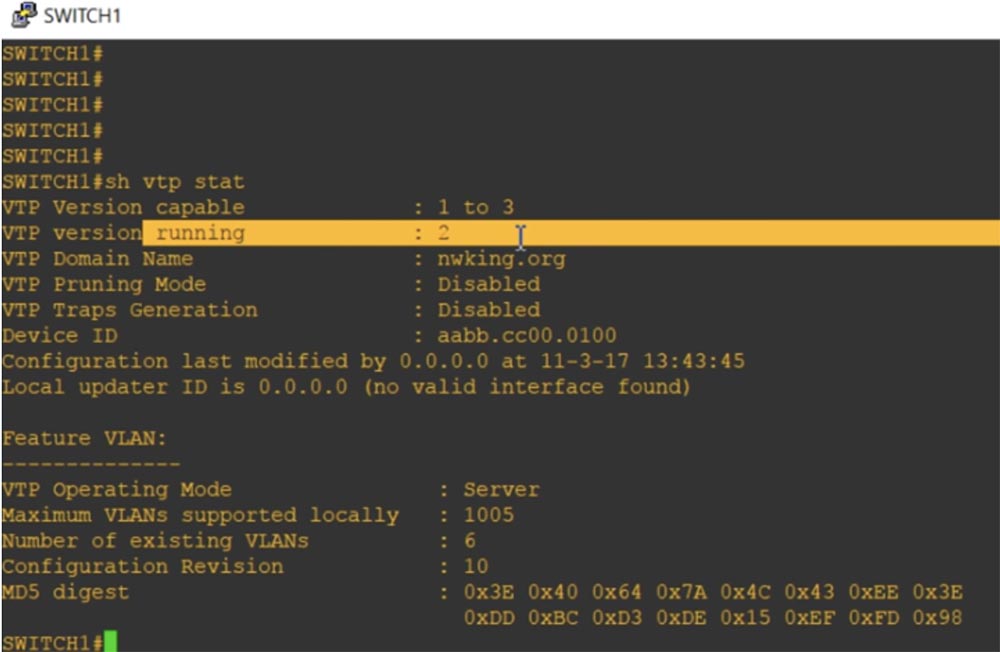

Schauen wir uns den VTP-Status mit dem Befehl show vtp status an. Sie sehen, dass der Switch im VTP v2-Modus funktioniert, während die Versionen 1 und 3 unterstützt werden können. Ich habe ihm den Domainnamen nwking.org zugewiesen.

Der VTP-Server-Verwaltungsmodus ist hier wichtig. Sie können sehen, dass die maximale Anzahl unterstützter VLANs 1005 beträgt. Sie können also verstehen, dass dieser Switch standardmäßig nur den normalen VLAN-Bereich unterstützt.

Jetzt gebe ich den Befehl show vlan brief ein und Sie sehen die VLAN20-Verwaltung, die hier erwähnt wird, weil sie Teil der VLAN-Datenbank ist.

Wenn ich Sie jetzt auffordere, die aktuelle Konfiguration des Geräts mit dem Befehl show run anzuzeigen, werden VLANs nicht erwähnt, da sie nur in der VLAN-Datenbank enthalten sind.

Als nächstes verwende ich den Befehl vtp mode, um den VTP-Betriebsmodus zu konfigurieren. Switches älterer Modelle hatten nur drei Parameter für diesen Befehl: Client, der den Switch in den Client-Modus versetzt, Server, der den Servermodus aktiviert, und transparent, der den Switch in den "transparenten" Modus schaltet. Da es unmöglich war, VTP auf alten Switches vollständig zu deaktivieren, hat der in der VTP-Domäne verbleibende Switch in diesem Modus einfach aufgehört, VLAN-Datenbankaktualisierungen zu akzeptieren, die über VTP an seinen Ports ankommen.

Bei neuen Schaltern wurde der Parameter off angezeigt, mit dem Sie den VTP-Modus vollständig deaktivieren können. Lassen Sie uns das Gerät mit dem Befehl vtp mode transparent in den transparenten Modus versetzen und die aktuelle Konfiguration erneut betrachten. Wie Sie sehen können, wurde nun ein Eintrag zu VLAN20 hinzugefügt. Wenn wir also eine Art VLAN hinzufügen, dessen Nummer im üblichen VLAN-Bereich mit Nummern von 1 bis 1005 liegt und dessen VTP sich im transparenten oder ausgeschalteten Modus befindet, wird dieses Netzwerk gemäß den internen VLAN-Richtlinien hinzugefügt aktuelle Konfiguration und in die Datenbank der virtuellen lokalen Netzwerke.

Versuchen wir, VLAN 3000 hinzuzufügen, und Sie werden sehen, dass es im transparenten Modus auch in der aktuellen Konfiguration angezeigt wird. Wenn wir ein Netzwerk aus dem erweiterten VLAN-Bereich hinzufügen möchten, sollten wir normalerweise den Befehl vtp Version 3 verwenden. Wie Sie sehen, werden sowohl VLAN20 als auch VLAN3000 in der aktuellen Konfiguration angezeigt.

Wenn Sie den transparenten Modus verlassen und den Servermodus mit dem Befehl vtp mode server aktivieren und dann die aktuelle Konfiguration erneut anzeigen, können Sie feststellen, dass die VLAN-Einträge vollständig verschwunden sind. , VLAN VLAN VTP. VTP v3, show vtp status , VLAN 4096.

, VTP v1 VTP v2 VLAN 1 1005, VTP v3 VLAN 1 4096. VTP transparent VTP off, VLAN . VLAN, VTP v3. VLAN.

VLAN VLAN . , , VLAN.

IP-. IP- Cisco , , - — . , , , VLAN. 11 12 , , , «» VLAN, , . VLAN .

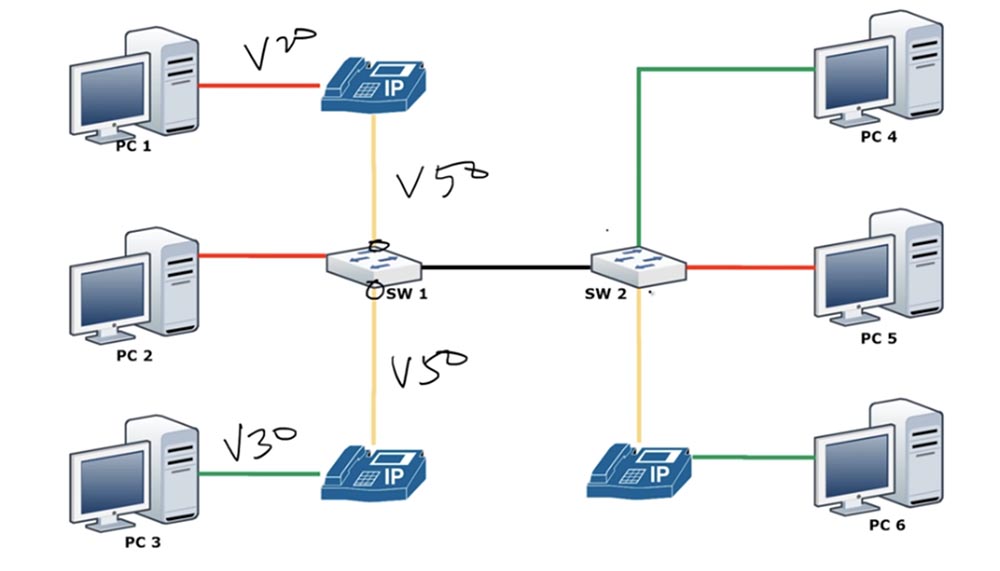

VLAN. , PC1 PC2 VLAN20, PC3 – VLAN30, IP- VLAN50.

SW1 2 VLAN – .

, access VLAN VLAN, VLAN . switchport access vlan 10, switchport access vlan 20 switchport access vlan 50. : switchport access vlan 10 switchport voice vlan 50. , IP- , VLAN50 switchport access VLAN20 SW1. , .

VLAN50, Ethernet 0/1 switchport mode access. switchport access vlan 10 switchport voice vlan 50.

VLAN , Ethernet 0/0 switchport trunk native vlan 1. VLAN, , Ethernet 0/1 – VLAN 50 VLAN20.

, , VLAN, , Voice VLAN. , show int trunk, , - VLAN, VLAN1.

, , , : , access –.

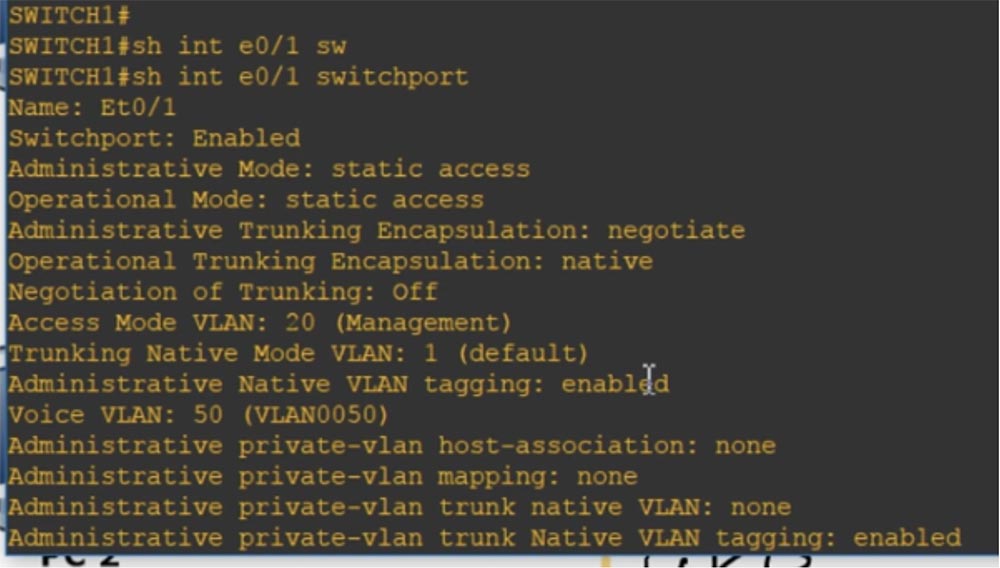

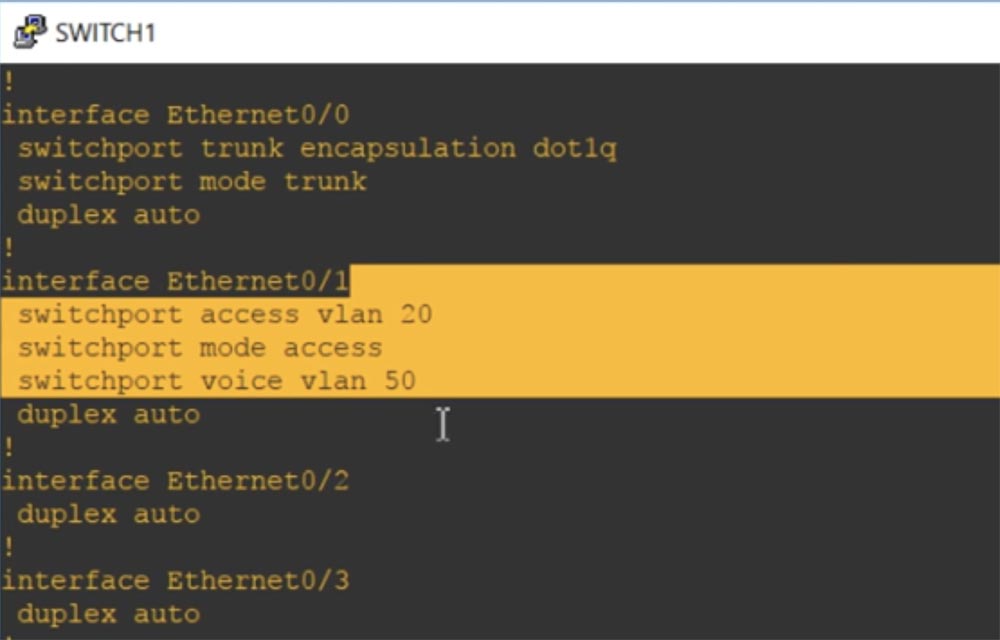

Wenn Sie den Befehl show int e0 / 1 switchport eingeben, können Sie feststellen, dass einige Merkmale zwei Betriebsmodi entsprechen: Wir haben sowohl statischen Zugriff als auch Kapselung von Trunking. In diesem Fall entspricht der Zugriffsmodus dem VLAN 20-Verwaltungsdatennetzwerk und gleichzeitig gibt es ein VLAN 50-Sprachnetzwerk. Sie können sich die aktuelle Konfiguration ansehen, aus der auch hervorgeht, dass an diesem Port Zugriffs-VLAN 20- und Sprach-VLAN 50-Netzwerke vorhanden sind.

Sie können sich die aktuelle Konfiguration ansehen, aus der auch hervorgeht, dass an diesem Port Zugriffs-VLAN 20- und Sprach-VLAN 50-Netzwerke vorhanden sind. Dies ist der Unterschied zwischen Daten-VLANs und Voice-VLANs. Ich hoffe, Sie verstehen alles, worüber ich gesprochen habe, wenn nicht - lesen Sie dieses Video-Tutorial noch einmal.

Dies ist der Unterschied zwischen Daten-VLANs und Voice-VLANs. Ich hoffe, Sie verstehen alles, worüber ich gesprochen habe, wenn nicht - lesen Sie dieses Video-Tutorial noch einmal.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?