Heute schauen wir uns Unterabschnitt 1.7a und Abschnitt 5.4 des Prüfungsthemas ICND2 an. Dies sind beschreibende Themen, dh Cisco erfordert nicht, dass Sie sie eingehend untersuchen. Sie müssen nur wissen, was der 802.1X-Standard und die AAA-Protokollfamilie bedeuten.

Schauen wir uns ein Cisco-Gerät an und erinnern wir uns, wie wir ein solches Gerät eingegeben haben. Um sich beim Cisco-Gerät anzumelden, richten wir jedes Mal ein Kennwort für die VTY-Leitungen ein, die den Zugriff auf das Gerät über Telnet ermöglichen. Dies bedeutet, dass IOS standardmäßig den Anmeldebefehl aktiviert und nach dem VTY-Kennwort für die Zeile sucht.

Wenn Sie die lokale Anmeldung eingeben, beginnt das System mit der Suche nach einem lokalen Kennwort, das für den Benutzernamen konfiguriert ist. Wenn Sie also in den globalen Konfigurationsmodus wechseln und den Benutzernamen "Imran" und das Kennwort "Imran" eingeben, dann in die Zeile VTY gehen und login local eingeben, sucht das System nach einem lokalen Kennwort, dh dem von Ihnen festgelegten Benutzernamen und Kennwort.

Das Problem ist, dass beide Konfigurationen lokal auf dem Gerät konfiguriert sind. Wenn Sie tausend Benutzer in Ihrer Organisation haben, muss sich jedes dieser Geräte tausend Benutzernamen und Kennwörter merken. Wenn Sie 1000 Geräte haben, hat jedes von ihnen 1000 Benutzernamen und 1000 Passwörter. Stellen Sie sich vor, was es bedeutet, auf tausend oder sogar hundert Geräten so viele Passwörter festzulegen.

Für Sicherheitskriterien müssen Kennwörter häufig geändert werden. Wenn Sie das Kennwort für 1000 Benutzer ändern müssen, müssen Sie jedes der Hunderte oder Tausende von Geräten aufrufen und manuell ausführen. Dies ist eine unvorstellbar große Menge an Arbeit.

Es gibt eine optimale Möglichkeit, Cisco-Geräte zentral zu konfigurieren. Dies ist eine Familie von AAA-Protokollen (Authentifizierung, Autorisierung, Buchhaltung), die drei Funktionen bietet - Authentifizierung, Autorisierung und Buchhaltung.

Angenommen, wir haben einen zentralen Server, auf dem sich eine Datenbank mit Benutzernamen und Kennwörtern befindet, sowie Ihren Cisco-Switch. Wenn ein Benutzer versucht, sich bei einem Cisco-Gerät anzumelden, sucht der Switch nicht nach diesen Daten in seinem Speicher, sondern versucht, eine Verbindung zum AAA-Server herzustellen. Nachdem er die Benutzerdaten dort gefunden hat, kann er sich anmelden.

Wenn wir über tausend solcher Geräte verfügen, wird der Zugriff über einen AAA-Server konfiguriert. Unabhängig davon, wo Sie ein solches Gerät eingeben, werden auf diesem Server immer Ihr Benutzername und Ihr Kennwort überprüft. Wenn Sie das Kennwort ändern müssen, melden Sie sich beim Server an, konfigurieren und seine Einstellungen werden auf alle Geräte in Ihrem Netzwerk angewendet.

AAA verwendet hauptsächlich zwei Protokolle - RADIUS und TACACS +.

RADIUS ist ein Remote-Authentifizierungs- und Autorisierungsprotokoll, das von RFC 2865-2866 beschrieben wird. Arbeitsvorschläge werden unter der Schirmherrschaft der offenen Organisation Internet Society gesammelt, wenn jede Person ihre Vorschläge zur Verbesserung des Betriebs eines Softwareprodukts machen kann. Dies ist ein ziemlich altes Protokoll, das 1991 entwickelt wurde. Es wird hauptsächlich zur Authentifizierung von Netzwerkbenutzern verwendet und verwendet die UDP-Ports 1645/1646, während neuere Geräte die Ports 1812/1813 verwenden.

RADIUS unterstützt drei Funktionen: Authentifizierung, Executive Authorization EXEC Authorization und Executive Accounting EXEC Accounting. Durch die Authentifizierung haben Sie die Möglichkeit, auf das Gerät zuzugreifen oder nicht darauf zuzugreifen. Durch die Autorisierung können Sie bestimmte Aktionen ausführen oder verbieten, z. B. bestimmte Befehle auf dem Gerät eingeben. Dies hängt von der Ebene der Ihnen gewährten Berechtigungen ab, dh, es wird festgelegt, was Sie tun können, nachdem Sie Zugriff auf das Gerät erhalten haben. Bei der Abrechnung werden alle Befehle aufgezeichnet, die Sie auf dem Gerät eingegeben haben, damit die Einhaltung der Ihnen gewährten Berechtigungen überwacht wird.

TACACS + ist ein Sitzungsprotokoll, mit dem der zentrale AAA-Server entscheidet, ob der Benutzer eine Verbindung zum Netzwerk herstellen darf oder nicht. Dies ist eine erweiterte Version des proprietären Cisco TACACS-Protokolls, bei dem es sich um einen offenen öffentlichen Standard handelt. Es wird in größerem Umfang zur Verwaltung von Benutzergeräten verwendet. Sie können beispielsweise eine Verbindung zu einem Drucker herstellen und was Sie mit diesem Drucker tun können.

Dieses Protokoll verwendet TCP und Port 49. Wenn Sie eine Firewall zwischen dem Gerät und dem AAA-Server haben, müssen Sie den entsprechenden RADIUS- oder TACACS + -Port in Ausnahmen setzen, dh UDP- oder TCP-Verkehr öffnen. Daher ist es sehr wichtig, die Portnummer zu kennen, um den Betrieb dieser Protokolle sicherzustellen.

TACACS + unterstützt mehr Funktionen als RADIUS, z. B. die Befehlsautorisierung. Bei der ausführenden Autorisierung der EXEC-Autorisierung müssen Sie zuerst die Benutzerberechtigungsstufe angeben, z. B. Priv 15 oder Priv10, dh, welche Befehle ein von Priv 10 autorisierter Benutzer verwenden kann. In TACACS + wird eine detailliertere Berechtigungsstufe verwendet, dh Sie können bestimmte Befehle angeben Dies kann der Benutzer beispielsweise verwenden, um festzustellen, dass der Priv 15-Benutzer die Routing-Protokoll-Steuerbefehle nicht verwenden kann. Das heißt, auf der Ebene der Befehlsautorisierung können Sie angeben, welche Befehle der Benutzer verwenden darf und welche Befehle er nicht verwenden darf.

Ähnliches gilt für die Befehlsabrechnungsfunktion: Sie können genau festlegen, welche Benutzerbefehle im Protokoll aufgezeichnet und welche ignoriert werden sollen.

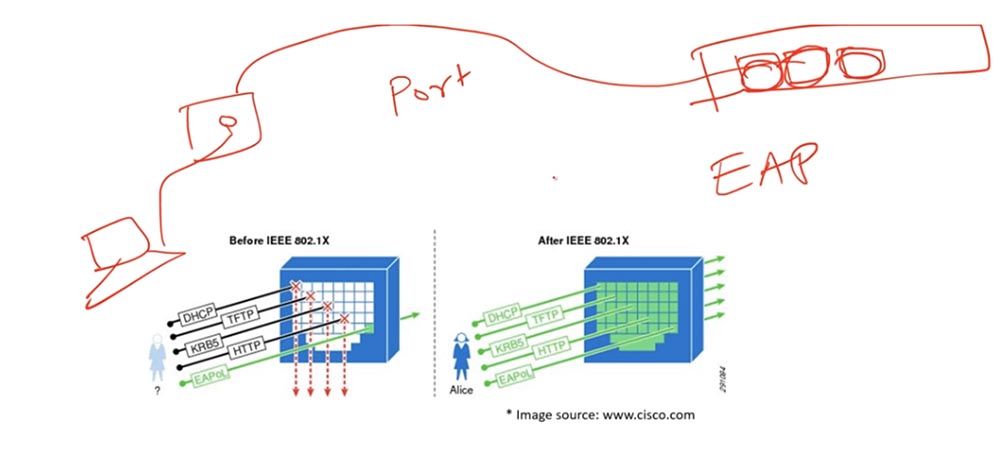

Betrachten Sie einen typischen Schalter. Die Frau auf dem Bild arbeitet mit einem Laptop, der an eine Steckdose angeschlossen ist. Wenn Sie sich erinnern, haben wir in einem der ICND1-Video-Tutorials PortSecurity besprochen, das den Port abhängig von der MAC-Adresse des Geräts blockiert.

Wenn beispielsweise eine bestimmte MAC-Adresse für einen bestimmten Port angegeben ist, wird der Port blockiert, wenn ein Gerät mit einer anderen MAC-Adresse an diesen Port angeschlossen ist. Dies ist nicht sehr praktisch, da es in der Praxis manchmal erforderlich ist, einem Benutzer Zugriff zu gewähren, dessen Geräte-MAC-Adresse nicht berechtigt ist, mit diesem Port zu arbeiten, und es zu schwierig ist, die zulässigen MAC-Adressen jedes Mal zu konfigurieren. Sie möchten nicht, dass Benutzer diesen Port missbrauchen, möchten aber gleichzeitig nicht allen Benutzern in einer Reihe den Zugriff verweigern. In diesem Fall müssen Sie das EAP-Protokoll des 802.1X-Standards anwenden - dies ist ein Authentifizierungsframework in P2P-Netzwerken.

Wenn Sie über einen physischen Switch-Port verfügen, nehmen wir an, dass eine Netzwerksteckdose über ein Patchkabel mit einem 48-Port-Switch verbunden ist, und konfigurieren Sie jeden dieser Ports für die Verwendung mit 802.1X.

Wenn Sie dies tun, DHCP-, TFTP-, HTTP-Verkehr usw. wird blockiert, außer für Datenverkehr mit dem speziellen EAPoL-Protokoll oder dem erweiterbaren Authentifizierungsprotokoll über LAN. Dieser Datenverkehr wird an den AAA-Server weitergeleitet. Wenn der Benutzername und das Kennwort mit der Zugriffsebene übereinstimmen, ist der Switch-Port geöffnet. Danach kann der gesamte zuvor verbotene DHCP-, TFTP-, KRB5- und HTTP-Verkehr an das Ziel gesendet werden. Wenn der Benutzername und das Kennwort nicht den Zugriffsbedingungen entsprechen, ändert sich nichts. Der gesamte Datenverkehr mit Ausnahme des EAPoL-Datenverkehrs wird für diesen Port weiterhin verweigert. Dies ist die einfachste Erklärung für die Funktionen des 802.1X-Standards. Schauen wir uns den Arbeitsprozess dieser Norm an, die aus 3 Komponenten besteht.

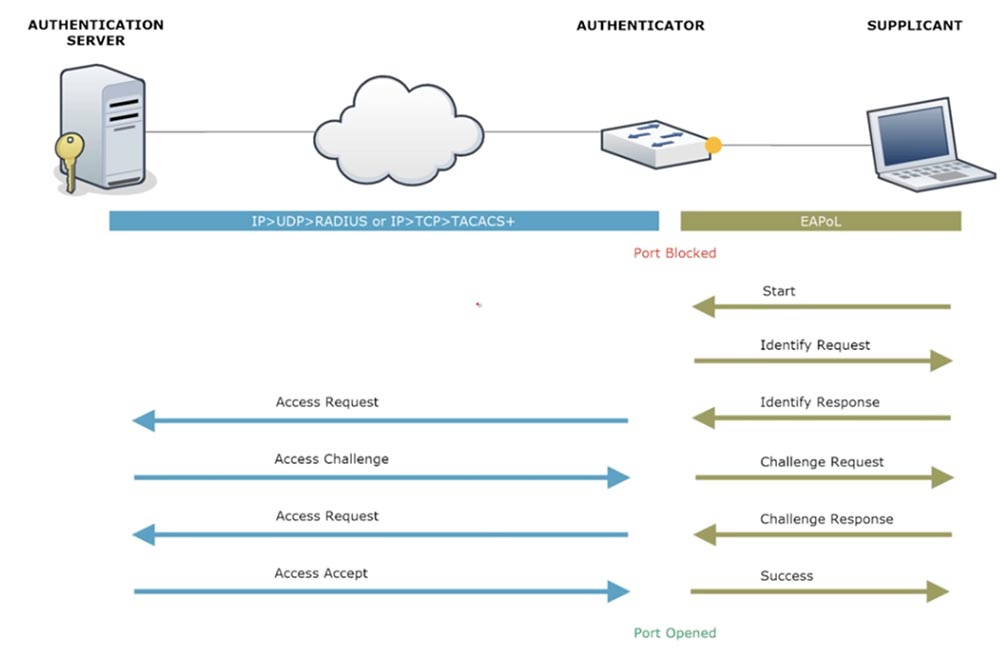

Die erste Komponente ist der Antragsteller, der Benutzer, der die Netzwerkauthentifizierung durchlaufen muss. Normalerweise bedeutet Supplicant spezielle Software, die in vielen modernen Betriebssystemen enthalten ist. Wenn Ihr Betriebssystem es nicht enthält, müssen Sie ein solches Programm installieren. Sie können mit dem 802.1X-Protokoll eine Verbindung zu einem verfügbaren Switch-Port herstellen. Der Schalter ist die zweite Komponente, die als "Authentifikator" bezeichnet wird. Es befindet sich zwischen dem Antragsteller und der dritten Komponente, dem Authentifizierungsserver. Erstens wird der gesamte Benutzerverkehr durch den Switch-Port blockiert, da das Gerät nicht einmal eine IP-Adresse hat, da die gesamte Kommunikation mit dem Authentifikator nur über das EAPoL-Protokoll erfolgt.

Supplicant-Software erstellt einen EAPoL-Frame und sendet ihn an den Authentifikator. Er erstellt ein neues IP-Paket. Wenn RADIUS verwendet wird, handelt es sich um ein UDP-Paket, bei TACACS + um das TCP-Paket, in das der EAPoL-Frame eingefügt wird. Das Paket wird an den Authentifizierungsserver gesendet, der den Benutzernamen und das Kennwort überprüft und die Arbeit dieses Benutzers zulässt oder verweigert.

Betrachten Sie den Prozess genauer. Alles beginnt mit der Startmeldung des Geräts, aber nicht alle Geräte senden es. Aber selbst wenn das Gerät des Benutzers ohne eine solche Nachricht eine Verbindung zum Port herstellt, sendet ihm der Authentifizierer dennoch eine Identifizierungsanforderung. Abhängig von den Einstellungen sendet der Cisco-Authentifikator diese Anforderung alle paar Minuten oder Sekunden. Wenn das Gerät eine Startnachricht sendet, wird die Switch-Identifikationsanforderung sofort gesendet. Als nächstes sendet das Benutzergerät eine Identifikationsantwort Identify Response, die den Benutzernamen enthält, z. B. Imran, und dieser Frame geht an den Authentifikator. Er nimmt den Namen "Imran", legt ihn in ein IP-Paket und sendet ihn an den Authentifizierungsserver. Diese Nachricht wird als Zugriffsanforderung oder Zugriffsanforderung bezeichnet. Der Server sagt: "Großartig, ich habe den Benutzernamen" Imran "erhalten, sende mir jetzt sein Passwort" und sendet die entsprechende Access Challenge-Zugriffsanforderung an den Authentifikator.

Machen Sie sich keine Gedanken über eine eingehende Untersuchung dieses Prozesses, da die Themen des 802.1X-Standards im ICND2-Kurs beschreibend sind.

Der Authentifikator sendet eine entsprechende Anfrage an den Antragsteller und der Antragsteller sendet ihm ein Passwort. Hier gibt es Nuancen: Der Benutzer kann das Passwort nicht in Form einer einfachen Textnachricht an den Server senden. Hier ist ein Tunneling mit Verschlüsselung erforderlich. In diesem Fall muss der Supplicant TLS oder PIP - Protected IP oder das MS-CHAP-Authentifizierungsprotokoll verwenden.

Das Gerät des Benutzers sendet das Kennwort also über den verschlüsselten Tunnel und erreicht den Authentifizierungsserver innerhalb der Zugriffsanforderung. Wenn das Kennwort korrekt ist, sendet der Server die Zugriffsberechtigung zurück. Wenn der Test erfolgreich ist, sendet der Authentifikator dem Benutzer eine Erfolgsmeldung. Anschließend wird der Port geöffnet, damit der Datenverkehr weitergeleitet werden kann. Hierbei wird ein Port mithilfe der Protokolle des 802.1X-Netzwerkauthentifizierungsstandards von einem Filterstatus oder einem Herunterfahren in einen offenen Status übertragen. Wir können sagen, dass dieses Framework Ihnen ein höheres Maß an Netzwerkzugriffssicherheit bietet als die Standard-PortSecurity.

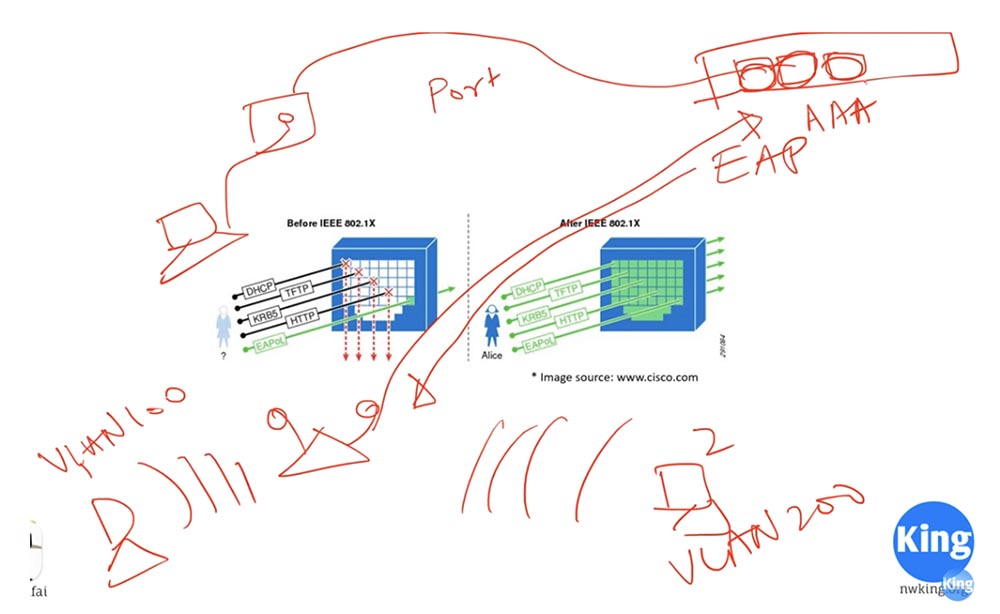

Dieser Standard wird häufig für drahtlose Zugriffsgeräte verwendet, wenn mehrere Laptops an ein solches Gerät angeschlossen sind, um auf das Netzwerk zuzugreifen. Ein drahtloses Gerät oder ein Zugangspunkt stellt eine Verbindung zum Authentifizierungsserver her und organisiert den Netzwerkzugriff für Benutzer.

Je nach verwendetem Protokoll, RADIUS oder TACACS +, dürfen Benutzergeräte mit einem bestimmten VLAN arbeiten. Beispielsweise kann Laptop 1 nach der Authentifizierung VLAN 100 für die Kommunikation verwenden, und Laptop 2 kann VLAN 200 verwenden. Alle diese Parameter können mithilfe der genannten 802.1X-Authentifizierungsprotokolle konfiguriert werden.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?