Heute werden wir uns zwei wichtige Themen ansehen: DHCP-Snooping und das "nicht standardmäßige" native VLAN. Bevor Sie mit der Lektion fortfahren, lade ich Sie ein, unseren anderen YouTube-Kanal zu besuchen, auf dem Sie ein Video zur Verbesserung Ihres Gedächtnisses ansehen können. Ich empfehle Ihnen, diesen Kanal zu abonnieren, da wir dort viele nützliche Tipps zur Selbstverbesserung veröffentlichen.

Diese Lektion ist dem Studium der Unterabschnitte 1.7b und 1.7c von ICND2 gewidmet. Bevor wir mit DHCP-Snooping beginnen, möchten wir uns an einige Punkte aus früheren Lektionen erinnern. Wenn ich mich nicht irre, haben wir DHCP in den Lektionen „Tag 6“ und „Tag 24“ studiert. Es wurden wichtige Fragen bezüglich der Zuweisung von IP-Adressen durch einen DHCP-Server und des Austauschs relevanter Nachrichten erörtert.

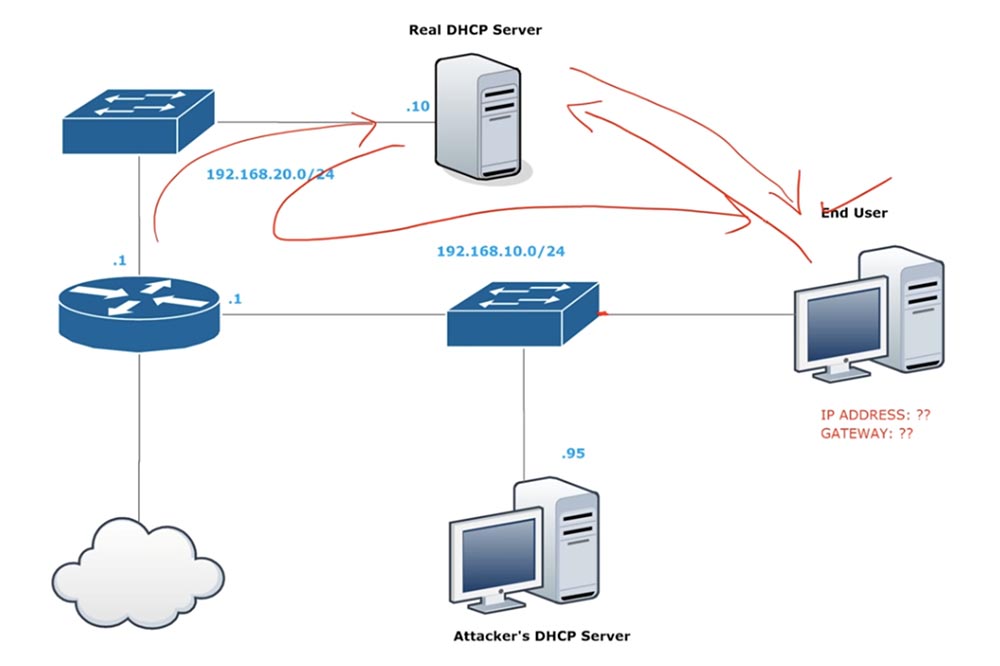

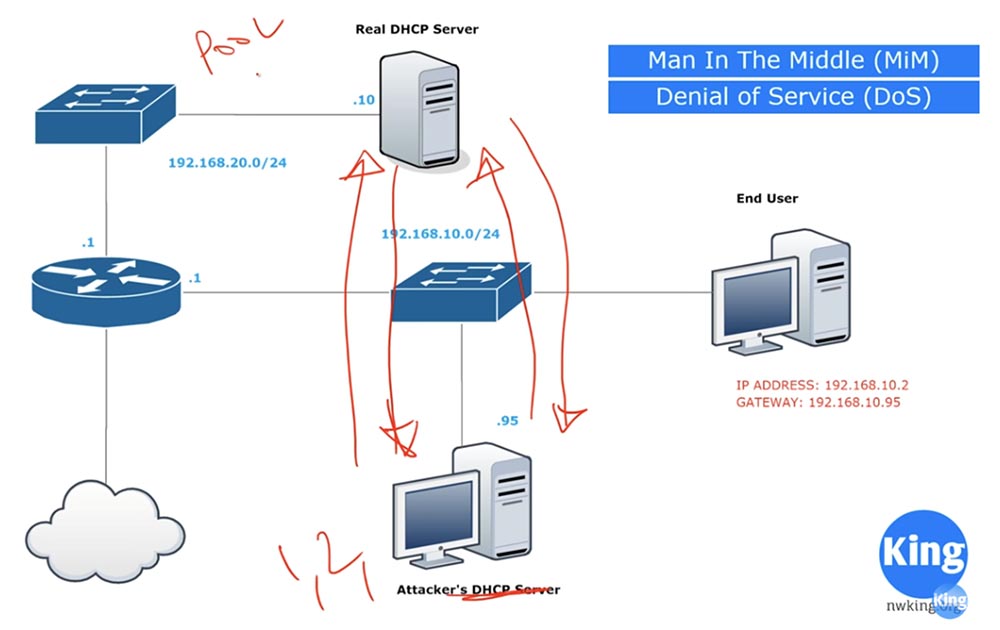

Wenn ein Endbenutzer ein Netzwerk betritt, sendet er normalerweise eine Broadcast-Anforderung an das Netzwerk, die alle Netzwerkgeräte „hören“. Wenn es direkt mit dem DHCP-Server verbunden ist, geht die Anforderung direkt an den Server. Wenn das Netzwerk über Übertragungsgeräte verfügt - Router und Switches - wird diese von der Anforderung an den Server weitergeleitet. Nach Erhalt der Anfrage antwortet der DHCP-Server dem Benutzer, er sendet ihm eine Anfrage nach einer IP-Adresse, wonach der Server eine solche Adresse an das Gerät des Benutzers ausgibt. Auf diese Weise erfolgt das Abrufen einer IP-Adresse unter normalen Bedingungen. Gemäß dem Beispiel im Diagramm erhält der Endbenutzer die Adresse 192.168.10.10 und die Gateway-Adresse 192.168.10.1. Danach kann der Benutzer über dieses Gateway auf das Internet zugreifen oder mit anderen Netzwerkgeräten kommunizieren.

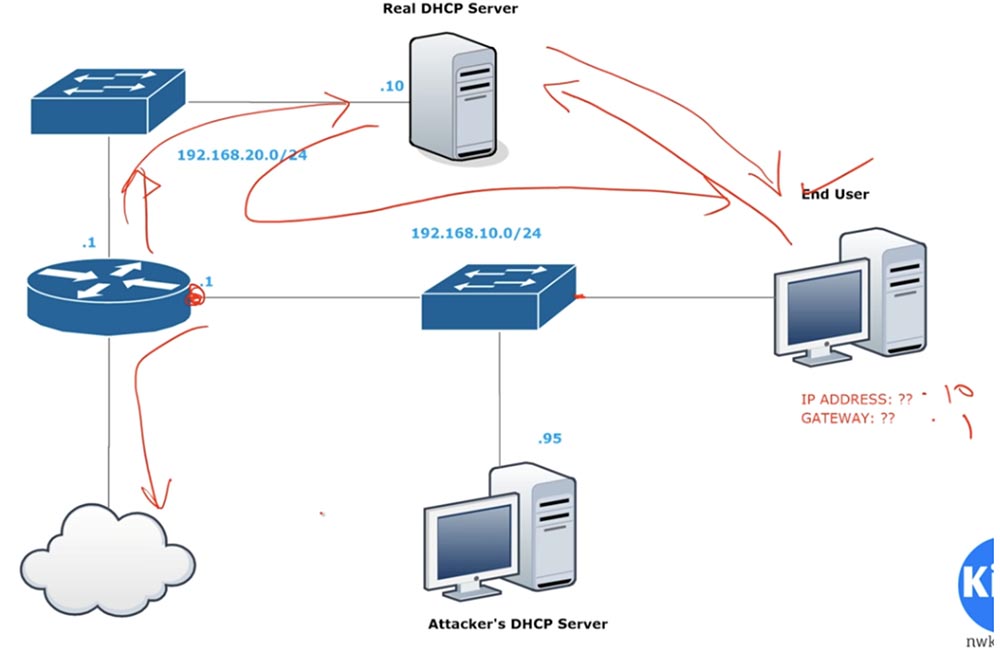

Angenommen, zusätzlich zu einem echten DHCP-Server befindet sich im Netzwerk ein betrügerischer DHCP-Server, dh ein Angreifer installiert einfach einen DHCP-Server auf seinem Computer. In diesem Fall sendet der Benutzer, der das Netzwerk betreten hat, die Broadcast-Nachricht auf dieselbe Weise, die der Router und der Switch an den realen Server weiterleiten.

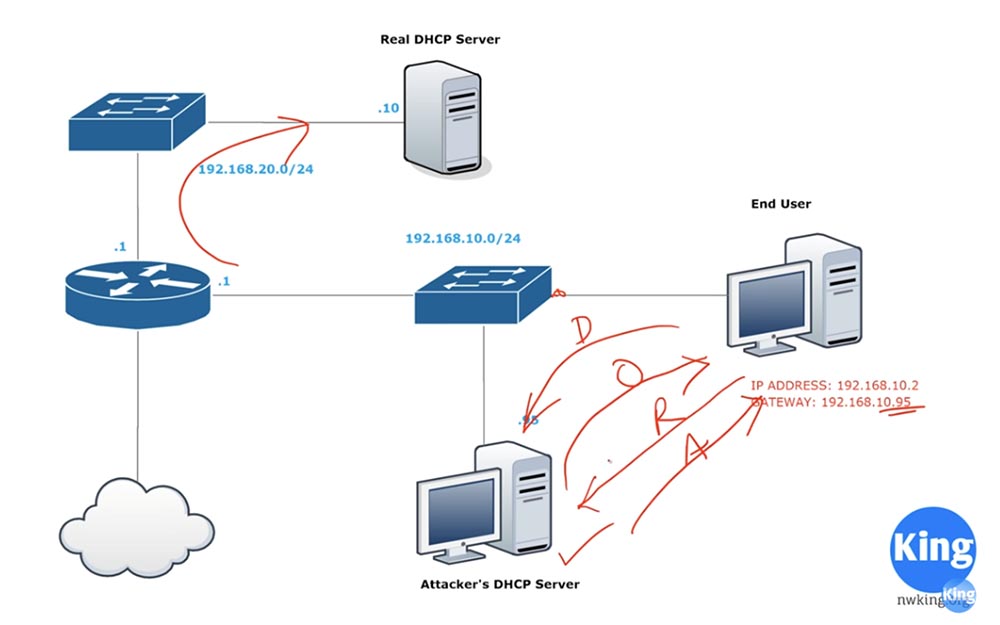

Der betrügerische Server „hört“ jedoch auch auf das Netzwerk und antwortet dem Benutzer nach Erhalt einer Broadcast-Nachricht anstelle eines echten DHCP-Servers mit seinem Angebot. Nach Erhalt gibt der Benutzer seine Zustimmung, wodurch er die IP-Adresse vom Angreifer 192.168.10.2 und die Gateway-Adresse 192.168.10.95 erhält.

Der Prozess zum Abrufen einer IP-Adresse wird als DORA abgekürzt und besteht aus vier Schritten: Ermittlung, Angebot, Anforderung und Bestätigung. Wie Sie sehen können, gibt der Angreifer dem Gerät eine zulässige IP-Adresse, die im verfügbaren Bereich von Netzwerkadressen liegt. Anstelle der tatsächlichen Gateway-Adresse 192.168.10.1 wird jedoch die gefälschte Adresse 192.168.10.95, dh die Adresse seines eigenen Computers, "verschoben".

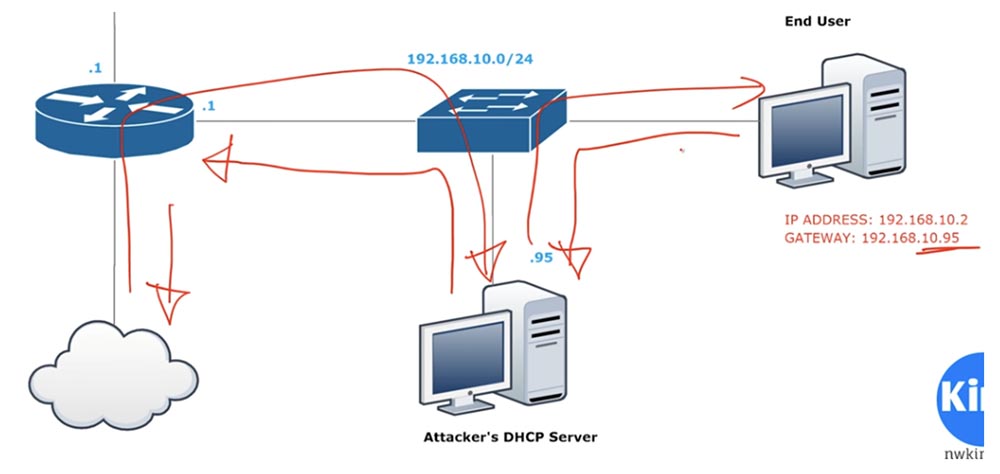

Danach wird der gesamte an das Internet gerichtete Endbenutzerverkehr über den Computer des Angreifers geleitet. Ein Angreifer leitet ihn weiter und der Benutzer spürt keinen Unterschied zu dieser Kommunikationsmethode, da er weiterhin auf das Internet zugreifen kann.

Auf die gleiche Weise gelangt der umgekehrte Datenverkehr aus dem Internet über den Computer des Angreifers zum Benutzer. Dies wird allgemein als MiM-Angriff (Man in the Middle) bezeichnet - der „Mann in der Mitte“. Der gesamte Benutzerverkehr wird über den Computer des Hackers geleitet, der alles lesen kann, was er sendet oder empfängt. Dies ist eine Art von Angriff, der in DHCP-Netzwerken stattfinden kann.

Die zweite Art von Angriff wird als Denial of Service (DoS) oder Denial of Service bezeichnet. Was passiert damit? Der Computer des Hackers fungiert nicht mehr als DHCP-Server, sondern ist nur noch ein angreifendes Gerät. Es sendet eine Erkennungsanforderung an den realen DHCP-Server und empfängt als Antwort eine Angebotsnachricht, sendet dann den Anforderungsserver und empfängt eine IP-Adresse von diesem. Der Computer des Angreifers führt dies alle paar Millisekunden durch und erhält jedes Mal eine neue IP-Adresse.

Abhängig von den Einstellungen verfügt ein echter DHCP-Server über einen Pool von Hunderten oder mehreren Hundert freien IP-Adressen. Der Hacker-Computer erhält die IP-Adressen .1, .2, .3 usw., bis der Adresspool vollständig erschöpft ist. Danach kann der DHCP-Server neuen Netzwerkclients keine IP-Adressen mehr bereitstellen. Wenn ein neuer Benutzer das Netzwerk betritt, kann er keine kostenlose IP-Adresse erhalten. Dies ist die Bedeutung des DoS-Angriffs auf den DHCP-Server: um ihm die Möglichkeit zu nehmen, neuen Benutzern IP-Adressen zu erteilen.

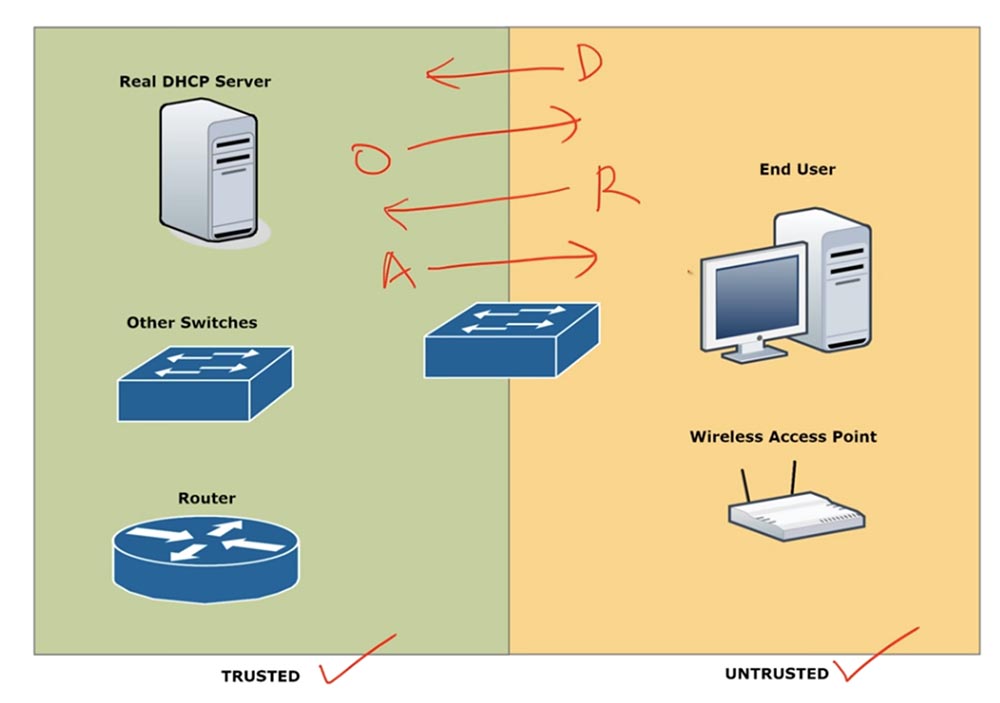

Das DHCP-Snooping-Konzept wird verwendet, um solchen Angriffen entgegenzuwirken. Dies ist eine OSI-Funktion der zweiten Ebene, die sich wie eine ACL verhält und nur auf Switches funktioniert. Um DHCP-Snooping zu verstehen, müssen Sie zwei Konzepte berücksichtigen: Vertrauenswürdige Switch-Ports und nicht vertrauenswürdige nicht vertrauenswürdige Ports für andere Netzwerkgeräte.

Vertrauenswürdige Ports lassen jede Art von DHCP-Nachricht durch. Nicht vertrauenswürdige Ports sind die Ports, mit denen Clients verbunden sind, und DHCP-Snooping stellt sicher, dass alle von diesen Ports kommenden DHCP-Nachrichten verworfen werden.

Wenn wir uns an den DORA-Prozess erinnern, kommt die Nachricht D vom Client zum Server und die Nachricht O - vom Server zum Client. Als nächstes wird eine Nachricht R vom Client an den Server gesendet, und der Server sendet die Nachricht A an den Client.

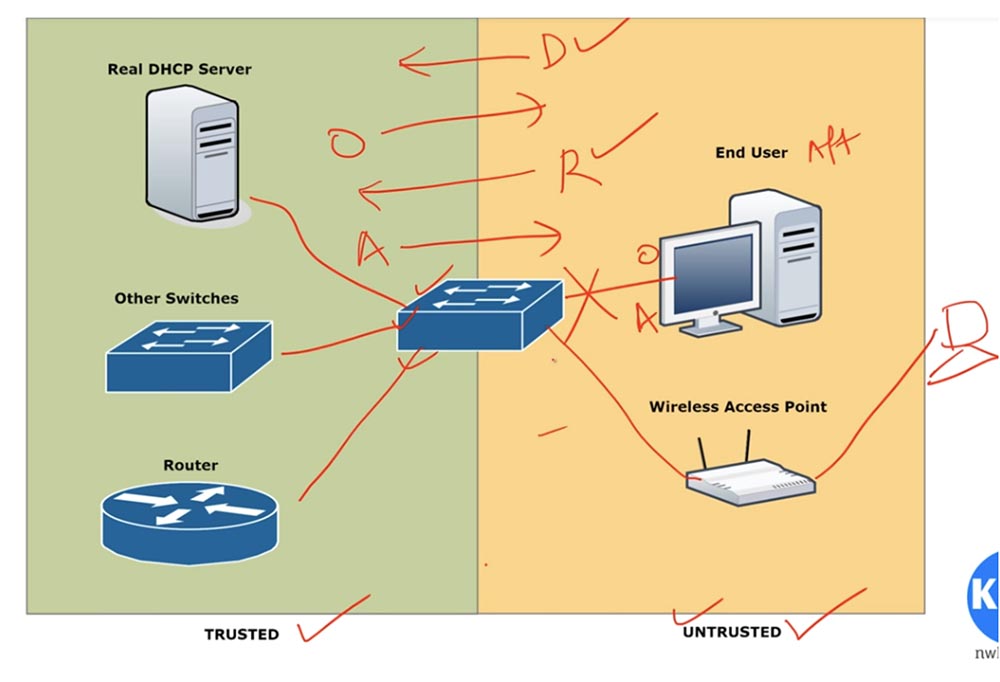

Nachrichten D und R von unsicheren Ports werden empfangen und Nachrichten vom Typ O und A werden verworfen. Wenn DHCP-Snooping aktiviert ist, werden standardmäßig alle Switch-Ports als unsicher eingestuft. Diese Funktion kann sowohl für den Switch als auch für einzelne VLANs als Ganzes verwendet werden. Wenn beispielsweise VLAN10 mit einem Port verbunden ist, können Sie diese Funktion nur für VLAN10 aktivieren. Der Port wird dann unzuverlässig.

Wenn Sie DHCP-Snooping aktivieren, müssen Sie als Systemadministrator die Switch-Einstellungen aufrufen und die Ports so konfigurieren, dass nur Ports, die mit dem Server ähnlichen Geräten verbunden sind, als unzuverlässig gelten. Dies bezieht sich auf jeden Servertyp, nicht nur auf DHCP.

Wenn beispielsweise ein anderer Switch, Router oder ein echter DHCP-Server mit dem Port verbunden ist, wird dieser Port als vertrauenswürdig konfiguriert. Die verbleibenden Switch-Ports, an die Endbenutzergeräte oder drahtlose Zugriffspunkte angeschlossen sind, müssen als unsicher konfiguriert werden. Daher ist jedes Gerät, z. B. ein Zugangspunkt, zu dem Benutzer eine Verbindung herstellen, über einen nicht vertrauenswürdigen Port mit dem Switch verbunden.

Wenn der Computer des Angreifers die Switch-Nachrichten vom Typ O und A sendet, werden sie blockiert, dh, dieser Datenverkehr kann nicht über einen unzuverlässigen Port geleitet werden. Auf diese Weise verhindert DHCP-Snooping die oben beschriebenen Arten von Angriffen.

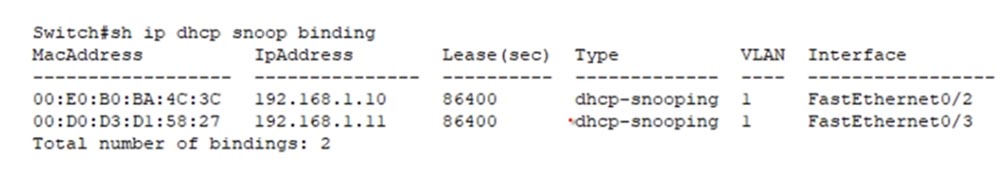

Darüber hinaus erstellt DHCP-Snooping DHCP-Bindungstabellen. Nachdem der Client eine IP-Adresse vom Server erhalten hat, wird diese Adresse zusammen mit der MAC-Adresse des Geräts, das sie empfangen hat, in die DHCP-Snooping-Tabelle eingegeben. Ein unsicherer Port, mit dem der Client verbunden ist, ist an diese beiden Merkmale gebunden.

Dies hilft beispielsweise, einen DoS-Angriff zu verhindern. Wenn ein Client mit dieser MAC-Adresse bereits eine IP-Adresse erhalten hat, warum sollte er dann eine neue IP-Adresse benötigen? In diesem Fall wird jeder Versuch einer solchen Aktivität sofort nach Überprüfung des Eintrags in der Tabelle verhindert.

Das nächste, was wir diskutieren müssen, ist Nondefault oder das "nicht standardmäßige" native VLAN. Wir haben wiederholt das Thema VLAN angesprochen und diesen Netzwerken 4 Video-Tutorials gewidmet. Wenn Sie vergessen haben, was es ist, empfehle ich Ihnen, diese Lektionen zu überprüfen.

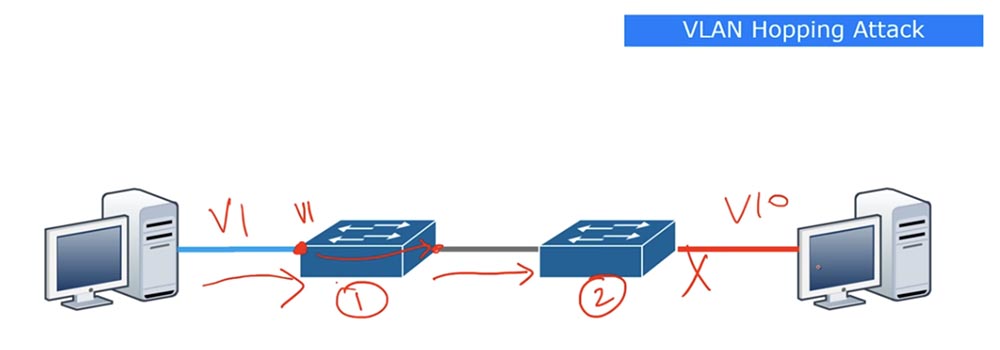

Wir wissen, dass in Cisco-Switches das standardmäßige native VLAN VLAN1 ist. Es gibt Angriffe namens VLAN Hopping. Angenommen, der Computer im Diagramm ist standardmäßig mit dem ersten Switch verbunden, natives VLAN1, und der letzte Switch ist über VLAN10 mit dem Computer verbunden. Zwischen den Schaltern ist die Amtsleitung organisiert.

Wenn der Datenverkehr vom ersten Computer zum Switch geleitet wird, weiß er normalerweise, dass der Port, an den dieser Computer angeschlossen ist, Teil von VLAN1 ist. Dann wird dieser Datenverkehr zum Trunk zwischen den beiden Switches geleitet, während der erste Switch folgendermaßen denkt: "Dieser Datenverkehr stammt aus dem nativen VLAN, sodass ich ihn nicht kennzeichnen muss", und leitet den nicht getaggten Datenverkehr weiter, der zum zweiten Switch entlang des Trunks geleitet wird.

Switch 2, der Datenverkehr ohne Tags empfangen hat, denkt folgendermaßen: "Da dieser Datenverkehr ohne Tag ist, bedeutet dies, dass er zu VLAN1 gehört, sodass ich ihn nicht über VLAN10 senden kann." Infolgedessen kann der vom ersten Computer gesendete Datenverkehr den zweiten Computer nicht erreichen.

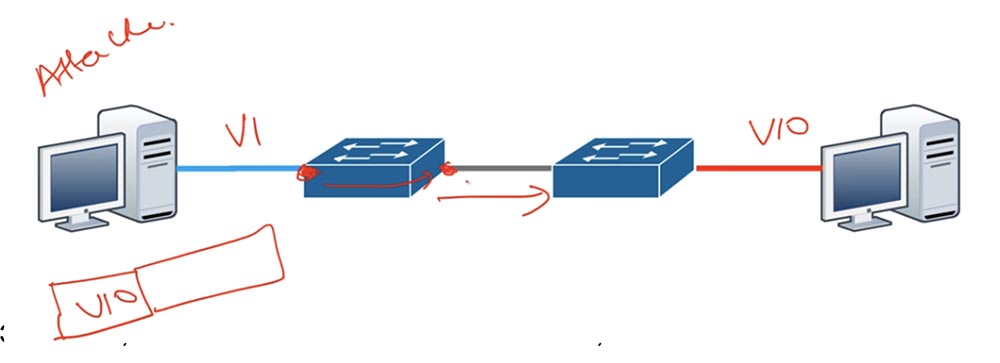

Genau das sollte passieren - VLAN1-Verkehr sollte nicht in VLAN10 gelangen. Stellen wir uns nun vor, ein Angreifer befindet sich hinter dem ersten Computer, der einen Frame mit dem VLAN10-Tag erstellt und an den Switch sendet. Wenn Sie sich daran erinnern, wie VLAN funktioniert, wissen Sie, dass der markierte Datenverkehr, wenn er den Switch erreicht, nichts mit dem Frame tut, sondern ihn einfach weiter entlang des Trunks weiterleitet. Infolgedessen empfängt der zweite Switch Datenverkehr mit einem vom Angreifer erstellten Tag und nicht mit dem ersten Switch.

Dies bedeutet, dass Sie das native VLAN durch etwas anderes als VLAN1 ersetzen.

Da der zweite Switch nicht weiß, wer das VLAN10-Tag erstellt hat, sendet er einfach Datenverkehr an den zweiten Computer. Auf diese Weise tritt ein VLAN-Hopping-Angriff auf, wenn ein Angreifer in ein Netzwerk eindringt, auf das er ursprünglich nicht zugreifen konnte.

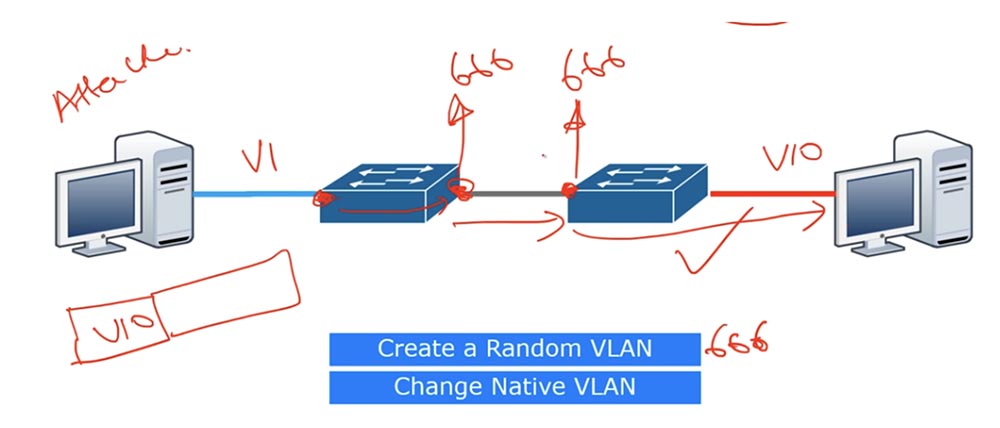

Um solche Angriffe zu verhindern, müssen Sie zufällige VLANs oder zufällige VLANs erstellen, z. B. VLAN999, VLAN666, VLAN777 usw., die von einem Angreifer überhaupt nicht verwendet werden können. Gleichzeitig wechseln wir zu den Trunk-Ports der Switches und konfigurieren sie so, dass sie beispielsweise mit Native VLAN666 funktionieren. In diesem Fall ändern wir das native VLAN für Trunk-Ports von VLAN1 auf VLAN666, dh wir verwenden ein anderes Netzwerk als VLAN1 als natives VLAN.

Die Ports auf beiden Seiten des Trunks müssen im selben VLAN konfiguriert werden. Andernfalls wird ein Fehler bei der Nichtübereinstimmung der VLAN-Nummer angezeigt.

Wenn sich der Hacker nach dieser Konfiguration für einen VLAN-Hopping-Angriff entscheidet, ist er nicht erfolgreich, da natives VLAN1 keinem der Trunk-Ports der Switches zugewiesen ist. Dies ist die Methode zum Schutz vor Angriffen, indem nicht standardmäßige native VLANs erstellt werden.

Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?