Heute betrachten wir das Inter-VLAN-Routing und die virtuelle SVI-Switch-Schnittstelle. Wir haben uns bereits im ICND1-Kurs mit diesen Themen vertraut gemacht und werden uns nun eingehender mit ihnen befassen. Diese Themen werden in Abschnitt 2.0, Routing-Technologien, von ICND2, Unterabschnitte 2.1a und 2.1b erwähnt. Zuerst betrachten wir die Konfigurations-, Verifizierungs- und Inter-VLAN-Routing-Probleme, dann das ROAS-Netzwerkarchitekturkonzept (Router-on-a-Stick) und die SVI-Switch-Schnittstelle.

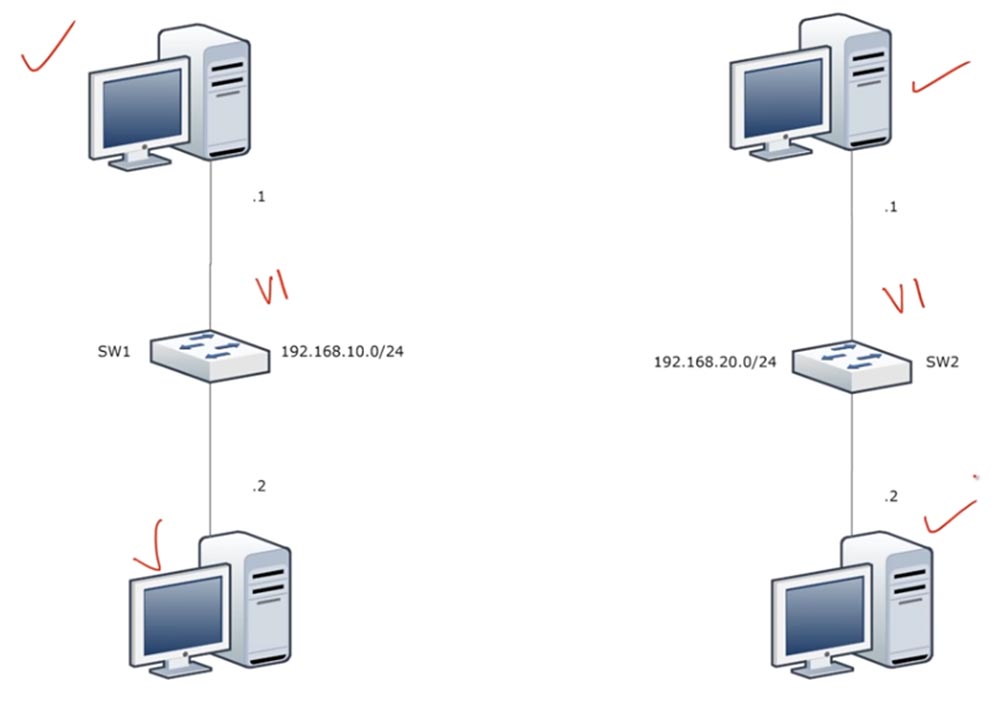

Fahren wir mit dem Packet Tracer-Programm fort und betrachten die virtuelle Schnittstelle des SVI-Switch. Das Diagramm zeigt zwei Netzwerke: eine Verkaufsabteilung und eine Marketingabteilung, von denen jedes einen eigenen Schalter hat. Standardmäßig sind Computer über das Standard-VLAN1 mit dem Switch verbunden, sodass sie problemlos miteinander kommunizieren können.

Wenn jedoch Computer Nr. 1 in der Verkaufsabteilung Kontakt zu Computer Nr. 1 in der Marketingabteilung aufnehmen möchte, kann er dies nicht tun, da die Netzwerke nicht verbunden sind. Technisch gesehen können Sie beide Switches per Kabel verbinden, Computer können jedoch immer noch nicht kommunizieren, da sie Teil verschiedener Netzwerke mit unterschiedlichen IP-Adressbereichen sind - 192.168.10.0/24 und 192.168.20.0/24.

Es ist möglich, eine Kommunikation zwischen diesen beiden Netzwerken herzustellen, wenn Sie zwischen den Switches-Geräten des OSI der 3. Ebene einen Router platzieren und die Switches und den Router mit Kabeln verbinden.

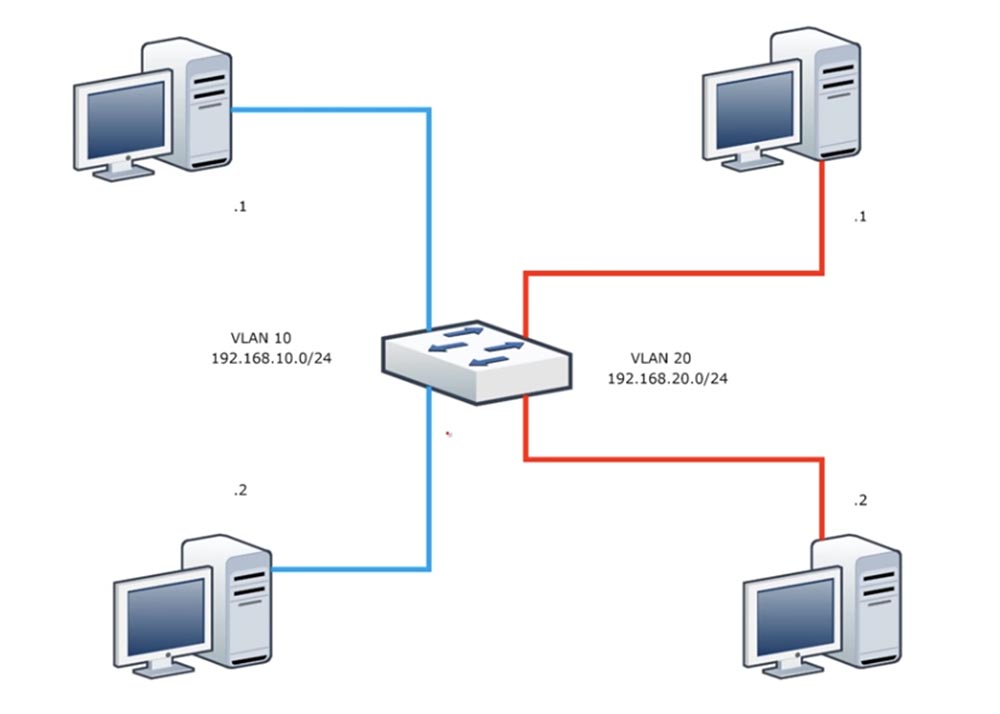

Normalerweise verfügen Sie in einem Büro nicht über zwei verschiedene Switches für zwei Netzwerke, vor allem, weil Cisco-Switches recht teuer sind. Daher müssen Sie einen Switch für 24 und 48 Ports verwalten. Angenommen, wir haben einen 48-Port-Switch.

Wir erstellen verschiedene VLANs. Lassen Sie sich von der Farbe der Ports im Diagramm nicht stören, ich werde sie schwarz zeichnen. Das blaue Netzwerk ist VLAN10 und das rote ist VLAN20. Wenn wir dies tun, können Computer aus verschiedenen Netzwerken immer noch nicht miteinander kommunizieren, da der Switch ein OSI-Gerät der Stufe 2 ist. Wir brauchen ein Gerät der Stufe 3, um eine Verbindung herzustellen.

Sie können dieses Problem mit einem Router lösen, von dem ein Port mit einem der Ports des blauen VLAN10-Netzwerks und der andere Port mit einem der Ports des roten VLAN20-Netzwerks verbunden wird. Gleichzeitig können wir über diesen Router problemlos die Kommunikation zwischen Computern verschiedener Netzwerke organisieren.

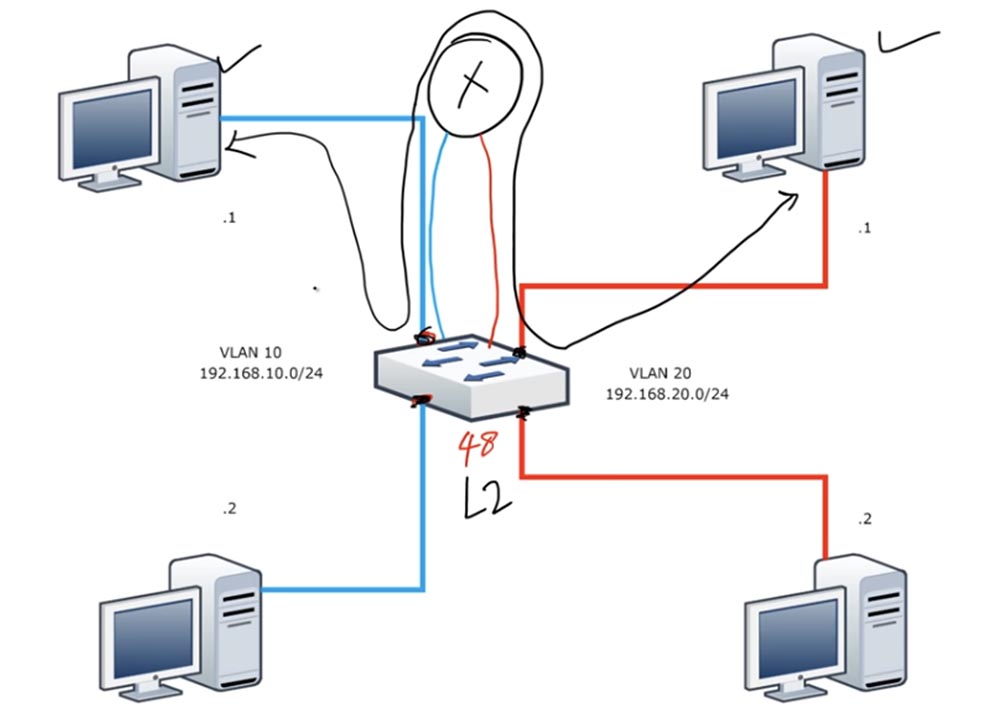

Mit diesem Schema verwenden wir irrationalerweise Router-Schnittstellen. Daher ist es viel effizienter, eine andere Art der Verbindung zu verwenden, die als Router-on-a-Stick bezeichnet wird. Später werden wir darauf zurückkommen, aber im Moment werden wir die virtuelle Schnittstelle des SVI-Switches betrachten. Wie Sie wissen, ist der Switch "out of the box" standardmäßig für alle Ports in VLAN1 konfiguriert, und der Switch verfügt über eine virtuelle Schnittstelle für diese Netzwerke - die VLAN1-Schnittstelle. Was ist eine virtuelle Schnittstelle?

Wenn Sie als Netzwerkadministrator den Switch konfigurieren, verwenden Sie Ihren Computer, der über ein Kabel mit dem Konsolenport des Switch verbunden ist. Das Problem ist, dass Sie sich zur Verwendung der Konsole neben dem Switch in einem Abstand von nicht mehr als der Länge des Kabels befinden müssen. Angenommen, Sie sind ein großer Netzwerkadministrator und möchten das Gerät remote konfigurieren. Der Switch ist jedoch ein Gerät der 2. Ebene des Netzwerks, daher kann er keine IP-Adresse haben, und Sie können nicht über das Netzwerk darauf zugreifen, da es unmöglich ist, den physischen Schnittstellen des Switch IP-Adressen zuzuweisen. Wie kann dieses Problem gelöst werden?

Dazu müssen wir eine virtuelle Schnittstelle für VLAN1 erstellen und ihr eine IP-Adresse 192.168.1.1 oder eine andere Adresse zuweisen. Dann kann der von mir gezeichnete Netzwerkadministrator-Computer mit der IP-Adresse 192.168.1.10 über Telnet oder SSH über einen Switch eine Verbindung zu dieser virtuellen Schnittstelle herstellen. Diese Funktion ist standardmäßig für VLAN1 vorhanden.

Das blaue Netzwerk PC1 gehört jedoch zu VLAN10, und die virtuelle Schnittstelle gehört zu VLAN1, sodass der Computer nicht mit der VLAN1-Schnittstelle kommunizieren kann, da er zu einem anderen Netzwerk gehört. In diesem Fall können Sie eine virtuelle Schnittstelle für VLAN10 und dieselbe Schnittstelle für VLAN20 erstellen. Dann können Computer PC1 des blauen Netzwerks und Computer PC1 des roten Netzwerks über virtuelle Schnittstellen remote mit dem Switch kommunizieren. Dazu müssen Sie diesen Schnittstellen in den Adressbereichen VLAN10 und VLAN20 lediglich IP-Adressen zuweisen.

Um den Remotezugriff eines Geräts auf den Switch zu ermöglichen, müssen Sie eine virtuelle Schnittstelle mit derselben VLAN-Nummer erstellen, zu der dieses Gerät gehört. Erstellen Sie beispielsweise eine virtuelle Schnittstelle VLAN20 für einen Computer aus VLAN20 usw.

Bei der Erörterung von VLANs erwähnen wir Schicht 2 und Schicht 3 des OSI-Modells. Um den Unterschied zwischen ihnen zu verstehen, verwenden wir Packet Tracer.

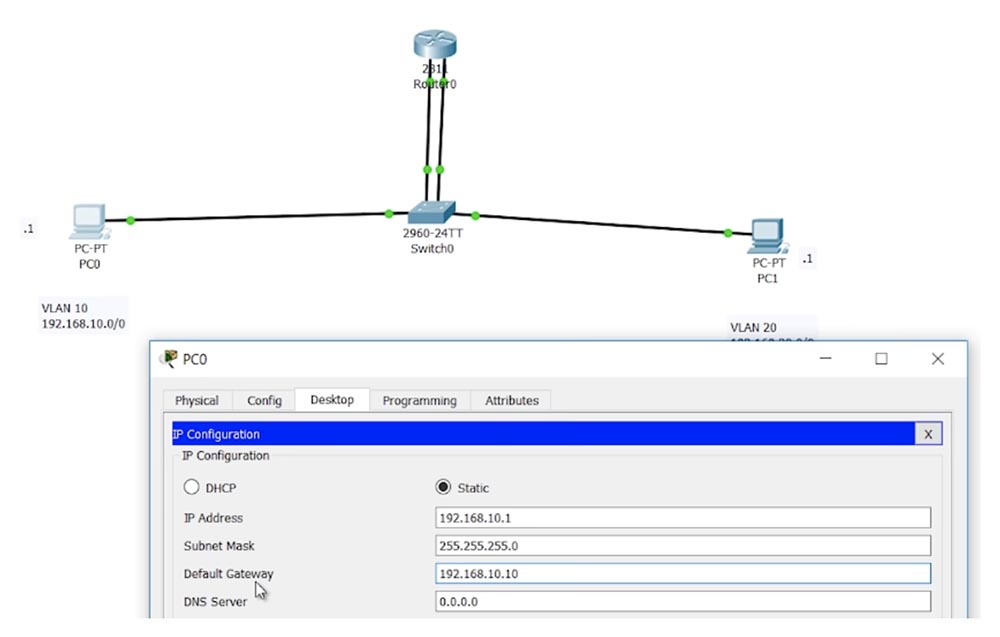

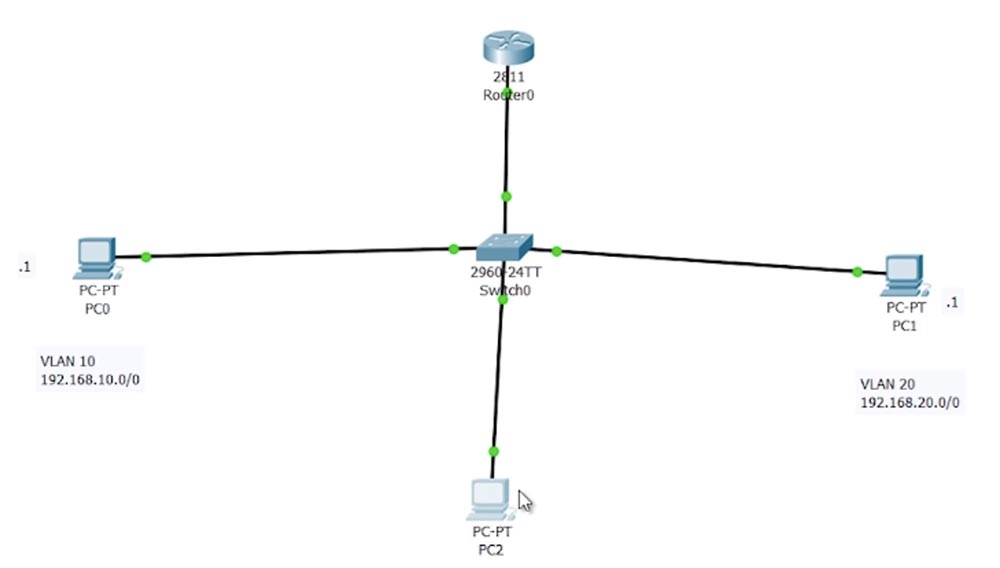

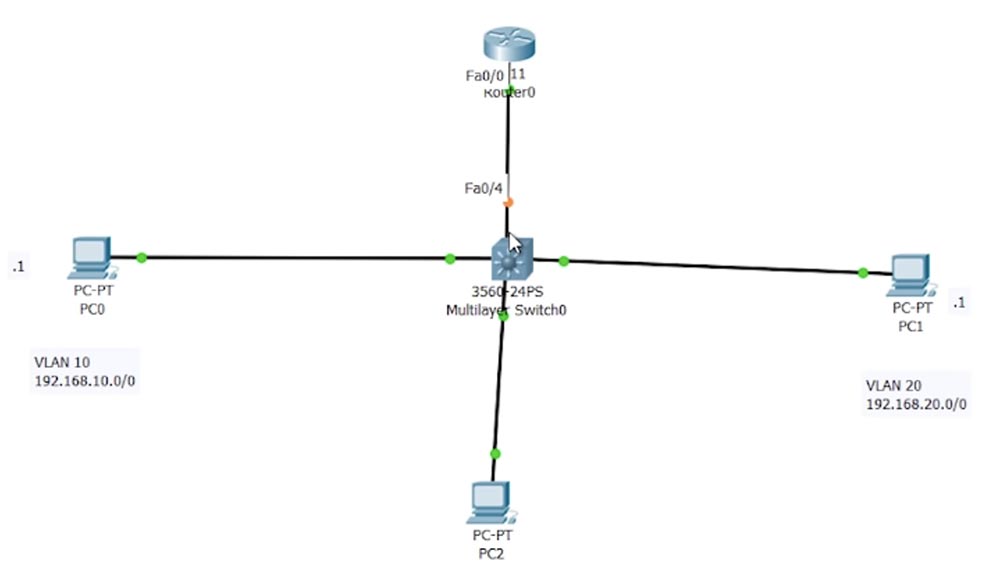

Ich hoste ein Level 2-Gerät - einen Switch und füge ein paar Endbenutzer-PCs hinzu. Der linke PC0 befindet sich in VLAN10 und der rechte PC1 befindet sich in VLAN20. Dann werde ich ein Netzwerk erstellen, indem ich Computer an den Switch anschließe. Beide Computer müssen ihre eigenen IP-Adressen haben, daher gehe ich in ihre Netzwerkeinstellungen und weise PC0 die Adresse 198.168.10.1 und die Subnetzmaske 255.255.255.0 zu. Ich verwende derzeit kein Gateway, daher lasse ich die Standardeinstellungen. Ich mache dasselbe mit PC1 und weise ihm die Adresse 198.168.20.1 und die Subnetzmaske 255.255.255.0 zu.

Jetzt pinge ich von PC0 einen Computer mit der Adresse 198.168.20.1. Aus früheren Lektionen sollten Sie wissen, dass dies nicht funktioniert. Trotz der Tatsache, dass beide PCs mit den Standardschnittstellen des Switches VLAN1 verbunden sind, können sie immer noch nicht kommunizieren, da sie IP-Adressen haben, die zu verschiedenen Bereichen von Netzwerkadressen gehören - VLAN10 hat einen Bereich von 192.168.10.0/0 und VLAN20 hat 192.168.20.0 / 0. Das heißt, physisch können Computer miteinander kommunizieren, aber logisch - nein.

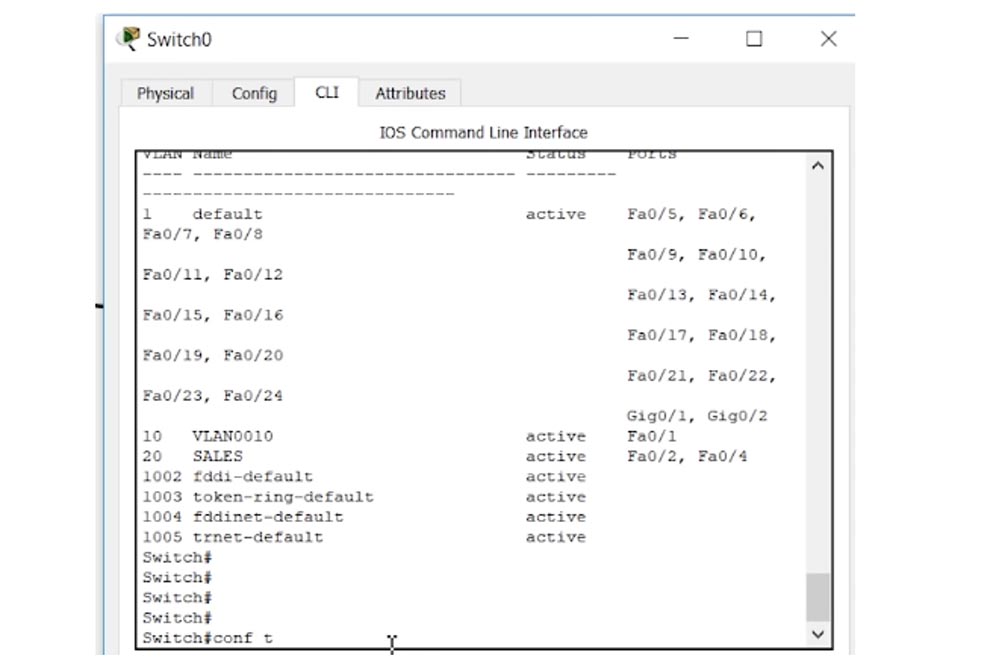

Ich gehe in die Switch-Konsole und ändere die VLAN-Einstellungen. Dazu rufe ich die f0 / 1-Schnittstelle auf und gebe die Befehle switchport mode access und switchport access vlan10 ein. Danach zeigt das System die Meldung an, dass ein solches Netzwerk nicht vorhanden ist und erstellt wird. Als nächstes gebe ich den Befehl show vlan brief ein, und Sie können sehen, dass wir ein VLAN10-Netzwerk erstellt haben. Dann gebe ich den Befehl show ip interface brief ein und wir sehen, dass wir am Ende der Liste der Schnittstellen standardmäßig die virtuelle Schnittstelle VLAN1 haben - dies ist SVI. Er ist in einem administrativ heruntergekommenen Zustand.

Versuchen wir nun, eine virtuelle Schnittstelle für VLAN10 zu erstellen. Wir sehen, dass der Switch kein VLAN10-Netzwerk hatte und es daher erstellt hat. Dies ist die 2. Ebene des OSI-Modells. Die virtuelle Schnittstelle für VLAN10 ist Level 3, und Sie müssen den Befehl int vlan10 verwenden, um sie zu erstellen. Danach zeigt das System eine Meldung an, dass der Status der VLAN10-Schnittstelle auf up - "on" geändert wurde, während das lineare Protokoll der VLAN10-Schnittstelle ebenfalls aktiviert ist.

Wenn Sie den Befehl show int brief erneut eingeben, ist klar, dass wir gerade die erstellte VLAN10-Schnittstelle erhalten haben, die sich im Status up befindet. Wenn wir eine SVI erstellen, befindet sie sich standardmäßig im Status "Ein". Denken Sie daran, dass die Schnittstelle für VLAN1 standardmäßig deaktiviert ist. Wenn Sie jedoch eine andere virtuelle VLAN-Schnittstelle erstellen, ist diese aktiviert.

Wie Sie sehen können, befindet sich in der VLAN-Datenbank kein VLAN20, daher werde ich es mit dem Befehl int vlan 20 erstellen. Sie sehen, dass ich mich im Unterbefehlsmodus dieser Schnittstelle befinde. Ich kann den Befehl shutdown eingeben, um diese SVI zu deaktivieren, oder no shut schreiben, wenn ich sie im Aktivierungsstatus belassen möchte. Schauen wir uns noch einmal die Liste der Schnittstellen an. Wie Sie sehen, haben wir automatisch ein VLAN20-Netzwerk erstellt. Das zuvor erstellte VLAN10 befindet sich im Status "Up". Es gibt keine Probleme damit. Aber jetzt, als ich VLAN20 erstellt habe, wurde es im getrennten Zustand angezeigt. Dies ist eine Art von Problem, daher müssen wir herausfinden, warum es und sein entsprechendes Protokoll im Ausfallzustand sind.

Es stellt sich heraus, dass die VLAN20-Schnittstelle deaktiviert ist, da wir noch kein VLAN20-Netzwerk haben. Beenden wir daher die Schnittstelleneinstellungen und erstellen dieses Netzwerk. Denken Sie daran, dass Sie beim Erstellen eines Elements einer Strukturebene 3 des OSI-Modells den Befehl int vlan 20 verwenden und zum Erstellen eines Strukturelements der Ebene 2 einfach den Befehl vlan 20 verwenden. Nach dem Erstellen dieses Netzwerks zeigt das System die Meldung an, dass die VLAN20-Schnittstelle den Status auf up geändert hat. Sie können auch sehen, dass das System dann Hinweise auf der Ebene von Unterbefehlen wie Switch (config-vlan) # anstelle von Switch (config) # ausgibt.

Versuchen wir nun, den Namen des von uns erstellten Netzwerks zu ändern. Wenn wir ein VLAN10-Netzwerk erstellen, gibt das System ihm standardmäßig den gleichen Namen - VLAN0010. Wenn wir es ändern möchten, verwenden Sie den Befehl name SALES. Mit dem Befehl show vlan brief sehen wir uns dann die VLAN-Datenbank an und stellen fest, dass sich das VLAN20-Netzwerk in ein SALES-Netzwerk verwandelt hat.

Wenn Sie sich jetzt die Liste der Schnittstellen ansehen, können Sie sehen, dass die VLAN20-Schnittstelle ihren Status in Up geändert hat, da die VLAN-Datenbank jetzt ein Netzwerk enthält, das dieser Schnittstelle entspricht.

Sie sehen jedoch, dass das Protokoll dieses Ports immer noch inaktiv ist und sich im Status "Down" befindet. Dies liegt daran, dass im VLAN20-Netzwerk kein Datenverkehr „angezeigt“ wird. Warum sieht er diesen Verkehr nicht? Weil kein Port mit dem VLAN20-Netzwerk verbunden ist. Wir müssen also einen funktionierenden Port daran anschließen. In diesem Fall sind nur die Verbindungsgeräte f0 / 1 und f0 / 2 aktiv.

Daher rufe ich mit dem Befehl int f0 / 2 den Unterbefehlsmodus dieser Schnittstelle und die Befehle switchport mode access und switchport access vlan20 auf. Danach meldet das System, dass das VLAN20-Schnittstellenleitungsprotokoll den Status in up geändert hat. Dasselbe kann mit dem Befehl show int brief angezeigt werden - beide Elemente sowie die Schnittstelle und ihr Protokoll befinden sich in einem aktivierten Zustand. Wenn Sie also ein Problem mit einer deaktivierten VLAN-Schnittstelle haben, überprüfen Sie zunächst die Datenbank der VLANs und stellen Sie sicher, dass ein Netzwerk vorhanden ist, das dieser Schnittstelle entspricht. Wenn Sie ein deaktiviertes Protokoll sehen, stellen Sie sicher, dass im Netzwerk aktiver Datenverkehr vorhanden ist, dh, dass ein Port mit diesem Netzwerk verbunden ist.

Wenn wir uns die anderen Schnittstellen des Switches ansehen, z. B. f0 / 5, werden wir feststellen, dass sich das Protokoll für diese Schnittstelle im Status "Down" befindet, da auf dieser Schnittstelle kein Datenverkehr beobachtet wird. Standardmäßig ist der Port deaktiviert, wenn keine Geräte mit ihm verbunden sind und das Protokoll nicht aktiv ist, da an diesem Port kein Datenverkehr vorhanden ist. Wenn Sie also feststellen, dass sich die SVI im Status "Down" befindet, sollten Sie zuerst die oben genannten Punkte überprüfen.

Nachdem unsere Computer IP-Adressen haben und die Ports des Switches konfiguriert sind, prüfen wir, ob PC0-Ping an PC1 weitergeleitet wird. Natürlich können Sie nicht den richtigen Computer anpingen, da sich die Geräte immer noch in verschiedenen VLAN10- und VLAN20-Netzwerken befinden.

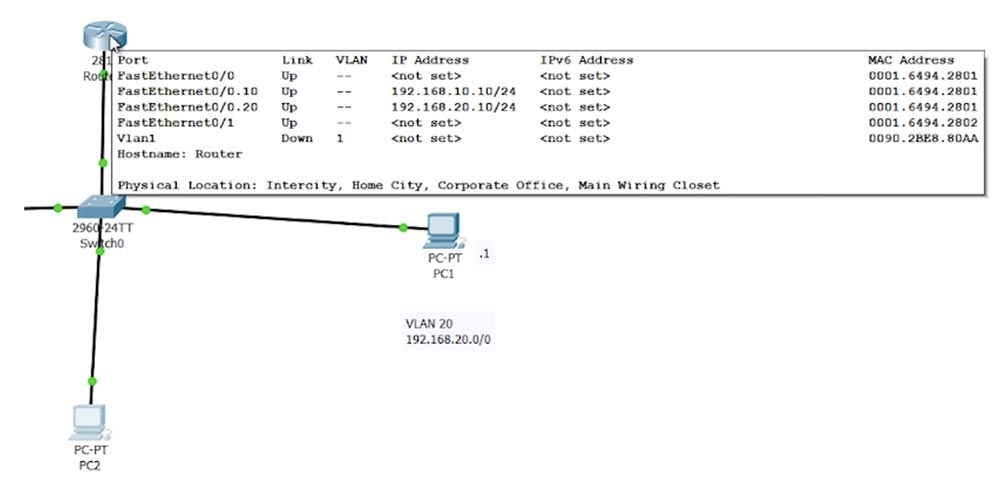

Um dieses Problem zu lösen, platziere ich ein Gerät auf der Schaltung, dem eine IP-Adresse zugewiesen werden kann - einen Router - und verbinde eine seiner Schnittstellen mit einem Kabel mit dem Switch-Port f0 / 3 und die andere Router-Schnittstelle mit dem f0 / 4-Port mit einem zweiten Kabel. Dies ist die Standardverbindung für solche Fälle - alles funktioniert, wenn ich eine Schnittstelle mit VLAN10 und die andere mit VLAN20 verbinde. Um keine Zeit zu verschwenden, habe ich die Ports des Routers vorkonfiguriert, indem ich ihnen IP-Adressen zugewiesen habe. Um dies zu sehen, gehe ich in die Einstellungen der Konsole des Routers und gebe den Befehl show ip int brief ein. Jetzt werde ich die notwendigen Änderungen vornehmen, indem ich die Befehle config terminal, int f0 / 3, switchport mode access und switchport access vlan 10 eingebe. Auf die gleiche Weise konfiguriere ich die f0 / 4-Schnittstelle für die Arbeit mit dem VLAN20-Netzwerk.

Mal sehen, ob Ping jetzt vergeht. Sie können sehen, dass es einige Zeit dauert, bis die Switch-Ports in den Bereitschaftszustand überspringen - orangefarbene Markierungen werden bald grün. Ich gebe Ping 192.168.20.1 in die PC0-Befehlszeile ein, aber Ping schlägt erneut fehl. Der Grund ist mein Fehler, weil ich in den Netzwerkeinstellungen von Computern kein Gateway erstellt habe. Daher gehe ich in das Einstellungsfeld und gebe die Gateway-Adresse für den ersten Computer 192.168.10.10 und für den zweiten Computer - 192.168.20.10 an.

Danach ist der Ping erfolgreich und nun können PC0 und PC1 miteinander kommunizieren. Wie ich bereits sagte, verschwenden wir mit einer solchen Netzwerktopologie die Funktionen der Router-Ports - normalerweise hat der Router nur zwei Ports, daher ist es nur kriminell, sie auf diese Weise zu verwenden. Um die Funktionen des Routers effektiver zu nutzen, wird das Konzept von Router-on-s-Stick oder "Router auf einem Stick, Router auf einem Flash-Laufwerk" verwendet. Kehren wir zu einer der vorherigen Folien zurück.

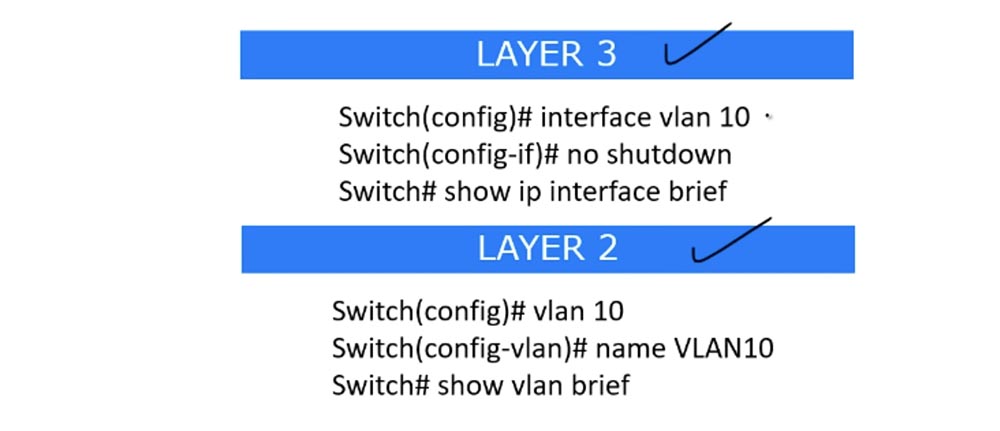

Wenn wir mit der 3. Ebene des OSI-Modells arbeiten, lautet das Schlüsselwort in den Konfigurationsbefehlen "Schnittstelle". Das System wird in den Unterbefehlsmodus für die Schnittstelle versetzt, in dem Sie die Einstellung "Kein Herunterfahren" oder "Herunterfahren" festlegen und das Ergebnis der Schnittstelleneinstellungen mit dem Befehl "show ip interface brief" überprüfen können.

Wenn wir mit Level 2 arbeiten und es sich bei einem Switch nur um eine VLAN-Datenbank handelt, enthält der Befehl zur Eingabe der Einstellungen für das virtuelle Netzwerk nicht das Schlüsselwort „interface“, sondern beginnt mit dem Wort „vlan“ mit der entsprechenden Nummer Netzwerke, z. B. vlan 10. Nach dem Aufrufen des Unterbefehlsmodus können Sie das erstellte Netzwerk mit dem Namensbefehl VLAN10 benennen. Verwenden Sie den Befehl show vlan brief, um Ihre Einstellungen zu überprüfen.

Um das Routing zwischen zwei Netzwerken sicherzustellen, verbinden wir, wie bereits erwähnt, die Switches dieser Netzwerke mit einem Router, der mit einem externen Netzwerk verbunden ist - dem Internet.

Mit diesem Schema kann Computer Nr. 1 auf das Internet zugreifen oder mit Computern in einem anderen Netzwerk kommunizieren. Das heißt, wenn wir zwei verschiedene Switches haben, jeder für sein eigenes Netzwerk, benötigen Sie für die Kommunikation zwischen ihnen ein Gerät der 3. Ebene des OSI-Modells.

Wie gesagt, normalerweise wird im Büro ein Switch verwendet, der über VLAN in zwei Hälften geteilt wird. Im Diagramm werde ich zwei verschiedene VLANs bezeichnen - blauen VERKAUF und rotes MARKETING. Um diese Methode zu verwenden, können Sie zwei verschiedene Router-Schnittstellen oder eine f0 / 0-Schnittstelle verwenden. Im Diagramm ist dies eine blaue Spalte zwischen dem Router und dem Switch. Dieses Konzept wird als Subschnittstelle bezeichnet. Die Schnittstelle f0 / 0.10 wird für das blaue Netzwerk und f0 / 0.20 für das rote Netzwerk zugewiesen.

Angenommen, all dieses blaue Ding ist mit einer Schnittstelle des Switches f0 / 1 verbunden, die Computer des blauen VLAN sind mit den Schnittstellen f0 / 2 und f0 / 3 verbunden, und die Computer des roten Netzwerks sind mit f0 / 4 und f0 / 5 verbunden. In diesem Fall muss f0 / 1 ein Trunk-Port sein und ein Trunk muss zwischen dem Switch und dem Router erstellt werden, da der gesamte Datenverkehr von VLAN10 und VLAN20 zum Router benötigt wird. In diesem Fall können wir nur eine Router-Schnittstelle verwenden, die in zwei Sub-Interfaces oder Sub-Interfaces unterteilt ist.

Subschnittstellen werden virtuell im Router erstellt, wobei ein Punkt in der Bezeichnung der physischen Schnittstelle hinzugefügt wird. Der Subschnittstelle f0 / 0.10 weisen wir eine IP-Adresse aus dem Adressbereich von VLAN10 zu, und f0 / 0.20 empfängt eine IP-Adresse aus dem Adressbereich des VLAN20-Netzwerks. Ich stelle fest, dass die Zahlen nach dem Punkt in der Bezeichnung der Subschnittstelle nicht mit der VLAN-Nummer übereinstimmen müssen. Ich verwende übereinstimmende Zahlen, damit Sie dieses Konzept besser verstehen. Wenn bei der Prüfung eine Frage zu einem Problem auftaucht und Sie der Meinung sind, dass dies auf die Nichtübereinstimmung der VLAN-Nummern und der Subschnittstellen zurückzuführen ist, da Ihnen beigebracht wurde, dass die Netzwerknummern übereinstimmen müssen, liegen Sie falsch! Ich stelle noch einmal fest - die Nummer der Subschnittstelle und das entsprechende VLAN stimmen möglicherweise nicht überein, dies ist normal, daher liegt die Ursache der Probleme nicht darin.

Wenn also Computer Nr. 1 des blauen Netzwerks Datenverkehr sendet, gelangt er zum Switch-Trunk-Port, wo er mithilfe des .1q-Protokolls gekapselt wird, dh das VLAN10-Tag empfängt und über den Trunk an den Router gesendet wird. Der VLAN20-Verkehr wird auf die gleiche Weise markiert. Das Problem ist jedoch, dass der Router die .1q-Sprache standardmäßig nicht versteht. Daher müssen wir in die Einstellungen des Routers gehen und den Subschnittstellen angeben, dass die Kapselung .1q verwendet. Anschließend weisen wir ihnen IP-Adressen aus den entsprechenden Adressbereichen von VLAN10- und VLAN20-Netzwerken zu. Sobald wir dies tun, wird die Kommunikation zwischen den Netzwerken hergestellt.

Fahren wir mit Packet Tracer fort, wo ich zuerst die zuvor erstellten SVIs lösche, in den globalen Switch-Konfigurationsmodus gehe und die Befehle no int vlan 10 und no int vlan 20 anwende. Wenn Sie sich danach die Liste der Schnittstellen ansehen, können Sie feststellen, dass die Schnittstellen VLAN10 und VLAN20 verschwunden sind. Auf der 2. Ebene des OSI-Modells befinden sich diese Netzwerke noch in der VLAN-Datenbank, da wir sie verwenden möchten, jedoch ohne die entsprechenden virtuellen Schnittstellen.

Als nächstes entferne ich die 2 Kabel, die den Switch und den Router verbinden, und verbinde den Switch und den Router mit einem Kabel, da ich nur einen Port des Routers f0 / 0 verwenden werde.

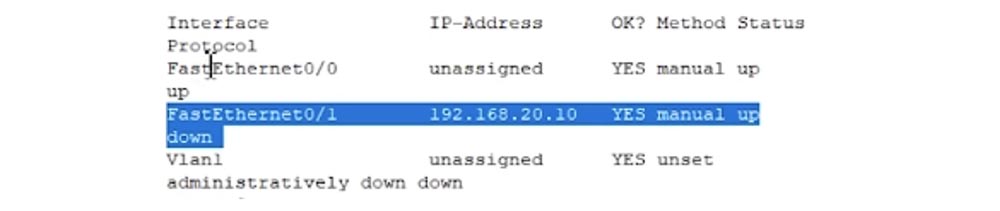

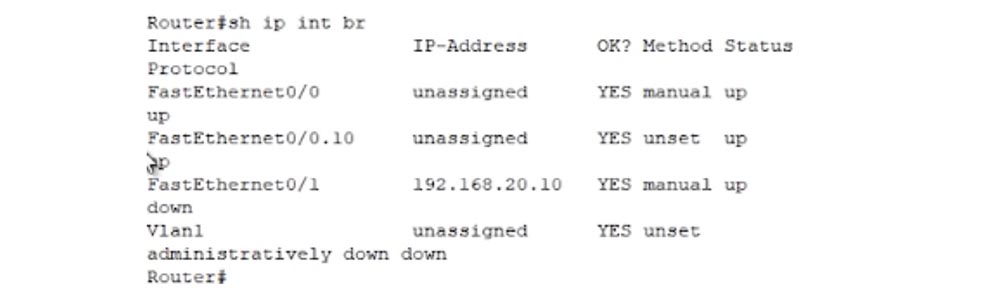

Jetzt gehe ich in die Einstellungen des Routers, wähle die f0 / 0-Schnittstelle und gebe den Befehl no ip address (ohne IP-Adresse) ein. Sie können eine Liste von Schnittstellen anzeigen, in der Sie sehen können, dass die IP-Adresse für die FastEthernet0 / 0-Schnittstelle nicht wie für die Vlan1-Schnittstelle zugewiesen ist und die IP-Adresse 192.168.20.10 für die FastEthernet0 / 1-Schnittstelle verwendet wird.

Um die Methode „Router on a Stick“ verwenden zu können, darf sich die physische Schnittstelle nicht im Shutdown-Modus befinden. Wie Sie sehen können, befindet sich FastEthernet0 / 0 im manuellen Aufwärtsmodus, daher ist dies in Ordnung. Dies ist das erste, was Sie sicherstellen müssen, bevor Sie Router-on-s-Stick verwenden. Das zweite ist, dass diese Schnittstelle keine IP-Adresse hat.

Als nächstes gebe ich int f0 / 0 ein, um den Unterbefehlsmodus der Schnittstelle aufzurufen, und gebe den Befehl f0 / 0.10 ein, um die Unterschnittstelle .10 zu erstellen. Wenn Sie sich jetzt die Liste der Schnittstellen ansehen, können Sie sehen, dass das System eine neue virtuelle Schnittstelle FastEthernet0 / 0.10 erstellt hat, die sich im Status Ein befindet.

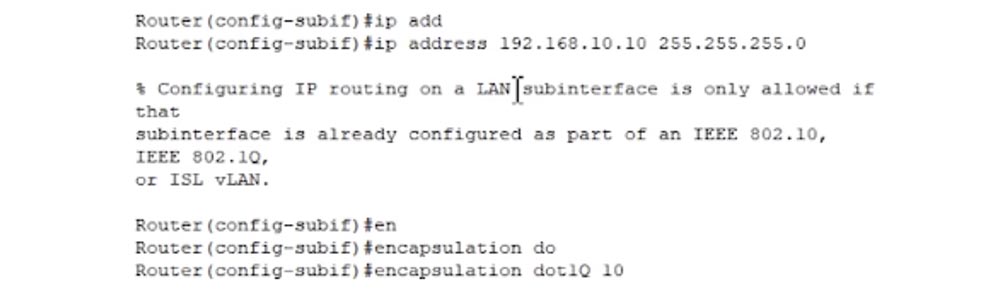

Ein Punkt im Namen gibt an, dass es sich um eine virtuelle und keine physische Schnittstelle handelt. Als nächstes kehren wir zum globalen Einstellungsmodus zurück und erstellen die Subschnittstelle f0 / 0.20. Fahren wir nun mit dem Befehl int f0 / 0.10 mit den Einstellungen der neuen Subschnittstelle f0 / 0.10 fort. Sie sehen, dass die Eingabeaufforderung die Form von Router-Unterbefehlen (config-subif) # hat. Jetzt kann ich dieser Schnittstelle mit dem Befehl IP-Adresse 192.168.10.10 255.255.255.0 eine IP-Adresse zuweisen. Wenn ich die Eingabetaste drücke, zeigt das System eine Meldung an: "Das Konfigurieren des IP-Routings für das Subschnittstellen-LAN ist nur möglich, wenn diese Schnittstelle bereits als Teil von IEEE 802.10, 802.1q oder ISL vLAN konfiguriert ist." Daher muss ich den Befehl eingeben, um die Kapselung unter Verwendung des .1q-Protokolls für ein bestimmtes VLAN zu verwenden, für das ich die Kapselung dot1Q 10 eingebe, wobei 10 die Nummer des VLAN ist.

Jetzt gebe ich die gewünschte IP-Adresse ein und das System akzeptiert sie. f0/0.20 – IP- 192.168.20.10. , IP- f0/1, no ip address. f0/0.20, , .

PC0 , PC1. , -, . , int f0/3 switchport mode trunk. , , VLAN10 VLAN20. , , , ! , Router-on-a-Stick. - , . , .

, , VLAN1. «» . IP- 192.168.30.1, 255.255.255.0 192.168.30.10. , PC2, VLAN1, VLAN10?

native VLAN, , ? 2 – VLAN10, VLAN20.

2 . – int f0/0. ip address 192.168.30.10 255.255.255.0, IP-. PC2, VLAN, f0/0 .

, 192.168.10.1 PC2. , PC0. , , , . , – Fa0/4, PC2, VLAN 20 SALES.

int f0/4, switchport mode access switchport access vlan 1. PC0 , , , , , PC2 .

, Native VLAN IP-. – IP- f0/0 – . , f0/0.30. .1q «native»: encapsulation dot1Q 1 native. , native VLAN, . IP- 192.168.30.10 255.255.255.0 no shutdown.

, . PC2 ping 192.168.10.1, , .

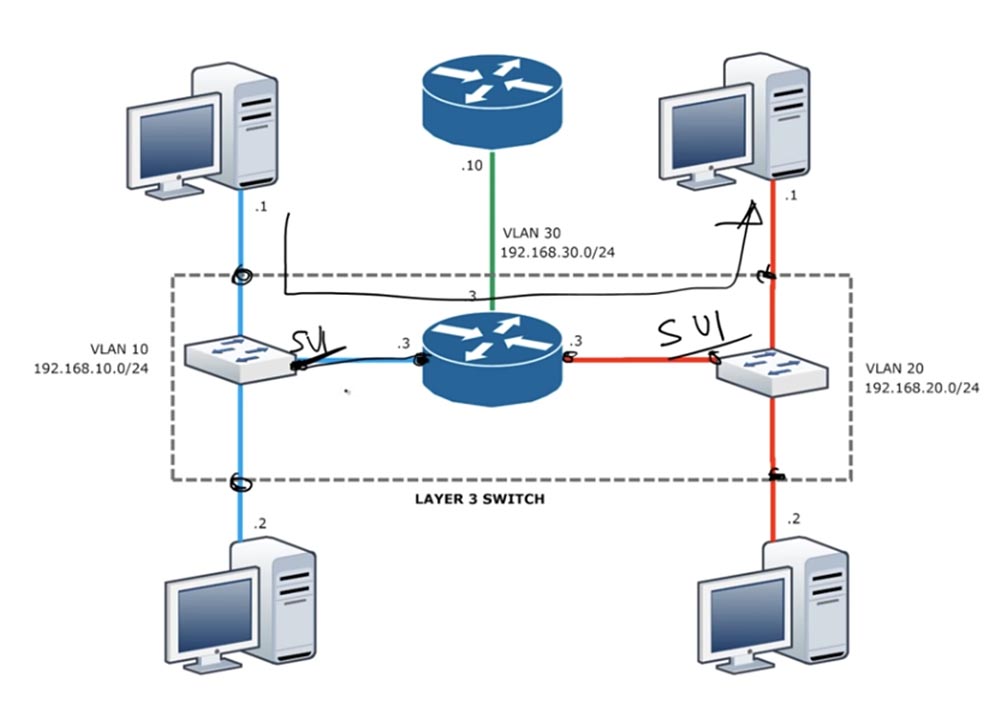

. , , 3 . , 3- OSI.

3- , VLAN. , , , Inter-VLAN 3- , . 3- 2- 3- .

. 3 – , . VLAN10 VLAN20 SVI. , VLAN, , VLAN . SVI IP- VLAN.

SVI , . , SVI ROAS, . 3- SVI.

Packet Tracer. Cisco 3- , VLAN: f0/1 VLAN10, f0/2 VLAN20, . , VLAN1 PC2, .

, SVI VLAN1, administratively down.

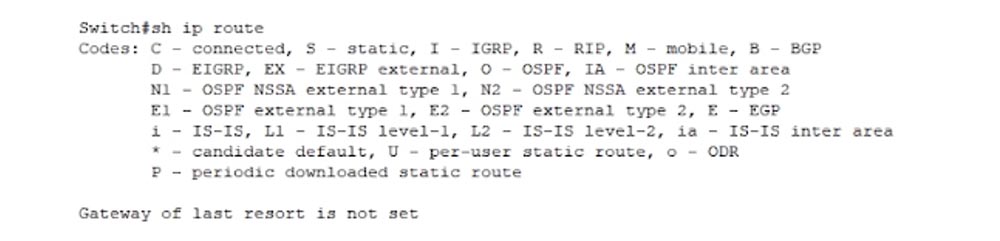

3- , . show ip route , , , IP- .

ip routing, . show ip rout, , , SVI VLAN10 VLAN20.

Packet Tracer SVI. , int vlan 10, ip address 192.168.10.10 255.255.255.0 no shutdown. , , IP- VLAN10.

int vlan 20, ip address 192.168.20.10 255.255.255.0 no shutdown. , PC0 PC1 192.168.20.1. , VLAN10 VLAN20, 3- Inter-VLAN.

VLAN1, int vlan 1, n shutdown IP- ip address 192.168.30.10 255.255.255.0, n shutdown. PC2.

, , , VLAN. f0/4 VLAN40. f0/4 IP- VLAN40.

3- , access-, VLAN.

Somit kann die Inter-VLAN-Verbindung auf zwei Arten organisiert werden: unter Verwendung eines ROAS-Schemas oder eines Cisco Layer 3-Switches. Denken Sie daran, dass Sie im zweiten Fall SVI konfigurieren müssen und im ersten Fall dies nicht erforderlich ist.Vielen Dank für Ihren Aufenthalt bei uns. Gefällt dir unser Artikel? Möchten Sie weitere interessante Materialien sehen? Unterstützen Sie uns, indem Sie eine Bestellung

aufgeben oder Ihren Freunden empfehlen, einen

Rabatt von 30% für Habr-Benutzer auf ein einzigartiges Analogon von Einstiegsservern, das wir für Sie erfunden haben: Die ganze Wahrheit über VPS (KVM) E5-2650 v4 (6 Kerne) 10 GB DDR4 240 GB SSD 1 Gbit / s von $ 20 oder wie teilt man den Server? (Optionen sind mit RAID1 und RAID10, bis zu 24 Kernen und bis zu 40 GB DDR4 verfügbar).

Dell R730xd 2 mal günstiger? Nur wir haben

2 x Intel TetraDeca-Core Xeon 2x E5-2697v3 2,6 GHz 14C 64 GB DDR4 4 x 960 GB SSD 1 Gbit / s 100 TV von 199 US-Dollar in den Niederlanden! Dell R420 - 2x E5-2430 2,2 GHz 6C 128 GB DDR3 2x960 GB SSD 1 Gbit / s 100 TB - ab 99 US-Dollar! Lesen Sie mehr über

den Aufbau eines Infrastrukturgebäudes. Klasse mit Dell R730xd E5-2650 v4 Servern für 9.000 Euro für einen Cent?