Viele Sicherheitszentren machen den Kampf gegen Hacker und Angriffe zum Punkt ihrer Arbeit und sogar ihres Lebens. Der Fall ist wirklich wichtig und intellektuell sehr umfangreich. Wir untersuchen die Threat Intelligence-Daten, sammeln Zuordnungen für Gruppen und deren TTP (Taktiken, Techniken und Verfahren), entwickeln individuelle Szenarien und Regeln zur Erkennung von Vorfällen und implementieren leistungsstarke technologische Lösungen. Dies ist eine große und wichtige Arbeit für jedes Sicherheitsteam und vor allem für jeden ausgereiften SOC.

In regelmäßigen Abständen werden jedoch alle klassischen Sicherheitsansätze durch Überwachung einfach mit Null multipliziert, wenn ein großer und unangenehmer Massenangriff zum Leben erweckt wird. Die, von der sogar deine Großmutter erfährt. Wir werden eine solche Cyber-Pandemie üblicherweise als Angriffsmedien bezeichnen, um nicht mit regulären Cobalt-Mailings oder gerissenen Silence-Tools verwechselt zu werden (für erfahrene sind sie bereits so etwas wie weißes Rauschen). Wir sprechen über Heartbleed, Shellshock, Wannary, Schwachstellen in Cisco-Geräten und andere. Was unterscheidet sie von anderen Cyber-Ablenkungen? Wie lohnt es sich (oder nicht), sich im SOC und nur im Informationssicherheitsdienst des Unternehmens zu verhalten? Lassen Sie es uns unter dem Schnitt herausfinden.

Neue Bedrohung oder altes Problem?

Wenn Sie sich solche Vorfälle genauer ansehen, wird schnell klar, was sie von allen anderen unterscheidet: Jeder von ihnen weist eine grundlegende kritische Sicherheitslücke auf. Eternal Blue erntete seine Ernte im Jahr 2017 und verkleidet sich unter verschiedenen Namen (DoublePulsar, WannaCry, NotPetya). Im April 2018 tobte die Sicherheitslücke CVE-2018-0171. Die Zeit für BlueKeep ist noch nicht gekommen (dies ist jedoch nicht korrekt). Infolgedessen liegt der Unterschied zu fortgeschrittenen Angriffen in Schlüsselkomponenten:

- eine schnelle und frustrierend massive Methode zur Bereitstellung von Malware (bis zum direkten Eindringen durch den Perimeter),

- panzerbrechende Waffe (Anfälligkeit für breite Abdeckung, hohe Kritikalität, schwerwiegender "durchdringender" Effekt),

- primitive Werkzeuge (und oft Ziele).

Im übertragenen Sinne handelt es sich um einen Hammer, nicht um ein Rapier. Leider können Verkäufer

schielen und lassen uns nicht langweilen, und Angreifer bekommen solche Hämmer ziemlich oft in die Hand. Jeder große und massive Angriff hatte seine eigene große und schreckliche Verwundbarkeit von einem der Anbieter. Unter solchen Bedingungen wird die Verfolgung kritischer Schwachstellen und die rechtzeitige Bearbeitung mit ihnen zu einem der Hauptaspekte der Situation des Informationssicherheits-Situationszentrums, das so oft mit dem Security Operations Center gleichgesetzt wird.

Hier könnte ich wahrscheinlich zu den Empfehlungen gehen und diesen Beitrag gelangweilt beenden ... wenn wir während der vergangenen Medien-Cyber-Pandemien nicht auf mehrere Einwände des Publikums gestoßen wären.

Fügen Sie einfach Wasserpflaster hinzu

Ein sehr populärer Einwand: "Aber was (

Zensur hat mich bestraft )

hat der Weise den Dienst ohne Patches im Internet aufgehängt ?!", "Sicherheitslücken gibt es schon so lange - könnten sie wirklich rechtzeitig aktualisiert werden?" usw.

Wenn Sie als Hawk-Reader die Infrastruktur mit einem Klick auf WSUS oder SCCM aktualisieren oder es so wenige Benutzer gibt, dass Sie alles von Hand erstellen können, können Sie bis zum Ende des Artikels scrollen - möglicherweise erweisen sich einige der Tipps als nützlich. In großen Unternehmensumgebungen ist der Sicherheitspfad des

Jedi jedoch weit davon entfernt, Informationen über die Sicherheitsanfälligkeit zu erhalten oder diese zu schließen.

Was steht einem IS-Offizier im Weg?- Eine riesige Flotte von Workstations, auf die niemals gleichzeitig zugegriffen werden kann, und einige Benutzer können sie auch nicht automatisch neu starten.

- Die Notwendigkeit, Betriebssystem- und Hardware-Patches auf Kompatibilität mit Anwendungssoftware, speziellen Protokollen usw. zu testen.

- Laden Sie Tests auf Schlüsselsystemen, damit der Patch nicht versehentlich die Geschwindigkeit des Systems beeinträchtigt (wer sich nicht an die Historie von Spectre / Meltdown erinnert, bitte xakep.ru/2018/01/10/meltdown-spectre-slowdown hier).

- Ein einfacher Geschäftsprozess und Service, der selbst in einem Unternehmensumfeld schwer zu koordinieren ist, und wenn es um Schwachstellen in ICS-Geräten geht ... nun, das ist eine ganz andere Geschichte.

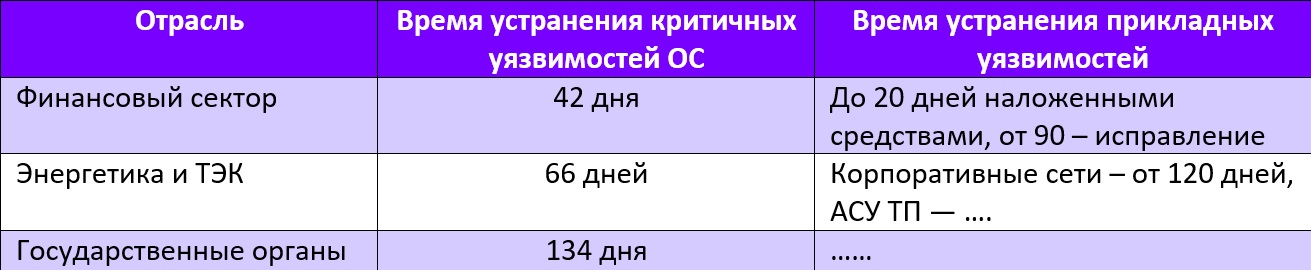

Generell hoffe ich, dass wir in naher Zukunft (dies ist ein Versprechen-Spoiler) einen separaten Artikel oder Zyklus zum Thema Schwachstellenmanagement in Unternehmensumgebungen schreiben werden. In der Zwischenzeit beschränken wir uns auf Statistiken - wie lange braucht ein durchschnittliches Unternehmen, um mit Schwachstellen zu arbeiten:

Wie Sie sehen können, schließt eine seltene große

Vogelfirma in weniger als 40 Tagen Schwachstellenprobleme. Daher müssen große Organisationen über Ausgleichsmaßnahmen, Prioritäten und andere Faktoren nachdenken, die ausgearbeitet werden müssen, um das Problem neuer kritischer Schwachstellen zu lösen.

Wölfe, Wölfe oder ohne Beute

Es scheint, dass es bei all den zuvor genannten Problemen und Schwierigkeiten bei der Aktualisierung sinnvoll ist, nur die kritischsten Lücken zu schließen. Oder, wie im Kommentar eines Experten zu unseren

Nachrichten über BlueKeep-1 geschrieben , nur diejenigen, für die es in der Öffentlichkeit bereits einen vorgefertigten Exploit gibt. Die Position hat wirklich ein Existenzrecht: Warum vergeblich, IT-Spezialisten anzutreiben und die Beziehungen zu ihnen zu zerstören? Und sicher die Fabel über den Jungen, die wir im Titel des Abschnitts bezeichnet haben, weiß jeder, aber wie immer in dieser Situation gibt es eine Nuance.

Und es besteht darin, dass wir von Jahr zu Jahr die wiederholte Entwicklung der Werkzeuge von Cyberkriminellen und die Geschwindigkeit der Anwendung "neuer Produkte" im Darknet sehen. Dies deutet darauf hin, dass der soeben für Schwachstellen in kürzester Zeit geschriebene Exploit bereits für einen Angriff auf die Infrastruktur von Unternehmen verwendet werden kann. In diesem Fall hat der Sicherheitsbeauftragte des Unternehmens nicht mehr die Möglichkeit, Gegenmaßnahmen vorzubereiten, einzupacken und zu ergreifen. Zur Veranschaulichung einige Statistiken:

Time2Attack

Time2AttackDies ist ein Auszug aus einer umfassenden Analyse darüber, welche Zeitintervalle zwischen der tatsächlichen Veröffentlichung einer Sicherheitsanfälligkeit vom Beginn bis zum Auftreten eines öffentlichen Exploits und dann vom Exploit bis zum ersten öffentlichen (bekannten) Angriff der Angreifer vergehen. Lassen Sie uns zunächst die Situation mit BlueKeep verlassen, die sich wirklich noch nicht in freier Natur gezeigt hat, aber im Übrigen ist die Situation ziemlich bezeichnend: In der Regel geht es nicht um die Monate, sondern um die Wochen vor dem Auftreten des Exploits und um die Tage seitdem erste Verwendung. Die Situation sieht besonders traurig aus für die Adobe-Sicherheitsanfälligkeit (CVE-2018-15982), die einen Tag nach dem Auftreten des Exploits bei dem Angriff verwendet wurde. Scrollen Sie den Beitrag ein wenig nach oben und sehen Sie, dass wir im Durchschnitt keine Zeit haben, Patches auf die Infrastruktur zu setzen, wenn wir auf den Exploit warten. In der Realität unseres Lebens ohne sie ist es daher ein ziemlicher „Schutzschild“ und es ist besser, sich früher um unsere Infrastruktur zu kümmern, ohne Angst vor möglichen Problemen mit IT-Abteilungen zu haben.

Einige nützliche / nutzlose (unterstreichende) Tipps

Wozu führt uns all diese Argumentation? Was braucht ein Unternehmen im Idealfall, um eine Karte oder Methodik zu haben, um auf jede identifizierte kritische Sicherheitsanfälligkeit zu reagieren? In jedem Fall wird sie individuell für den Teufel sein, aber ich möchte einige nützliche Tipps von mir teilen.

- Wir überwachen Schwachstellen regelmäßig und geraten in Panik, bevor ein Exploit auftritt. Der Prozess ist nicht so schwer zu organisieren, wie es scheint. Wir sammeln Informationen von Anbieterseiten (Patch-Dienstag usw.), Newsfeeds, abonnieren mehrere thematische Habra-Konten und andere Blogs, fügen Newsletter von infrastrukturspezifischen Anbietern hinzu und lesen mindestens einmal am Morgen veröffentlichte Informationen. Dies ist normalerweise ein guter erster Schritt, um auf dem Laufenden zu bleiben.

- Wir überprüfen den Perimeter des Unternehmens auf offene Services - die Komplexität der Infrastrukturen nimmt jetzt zu und die Kontrolle über die Arbeit der IT-Abteilungen ist kompliziert (daher ist das EPLR am Perimeter selbst in großen Unternehmen nicht überraschend). Dies bedeutet, dass Sie Ihre externen Adressen mindestens einmal mit einem sauberen Scan überprüfen müssen, um festzustellen, ob eine kritische Sicherheitsanfälligkeit festgestellt wurde, und dies im Idealfall regelmäßig (Tools vom Meer aus - von fast kostenlosem Shodan bis hin zu kommerziellen Diensten). Und ja, dieser Vorgang sollte ungefähr wie das Zähneputzen behandelt werden.

NB! Dies funktioniert natürlich nur, wenn wir unseren externen Umfang und unsere externen Adressen tatsächlich kennen und mit dessen Inventar beschäftigt sind. - Bei RCE-Schwachstellen im Betriebssystem oder in der Office-Software müssen Workstations zuerst in die Patch-Zone aufgenommen werden. Das kritischste ist natürlich im Serversegment gespeichert, aber der erste Punkt der Niederlage, wenn der Perimeter geschlossen ist, sind wahrscheinlich Benutzer (über Phishing-E-Mails, infizierte Flash-Laufwerke usw.), von denen sich die Epidemie über das Netzwerk ausbreitet. Außerdem ist die Installation von Patches auf dem AWP in der Regel weniger schmerzhaft in Bezug auf Koordination und Testzyklus.

- Wenn wir SOA / IPS zwischen Netzwerken verwenden, warten wir auf Signaturen von Anbietern, um Anzeichen für die Ausnutzung von Sicherheitslücken zu identifizieren, oder wir schreiben es selbst (wenn wir über das erforderliche Fachwissen verfügen). Durch die Isolierung einer Bedrohung in einem bestimmten Segment wird der Schadensbereich erheblich reduziert.

- Trotzdem beruhigen wir uns erst, wenn wir die gesamte Infrastruktur mit Patches versehen. Die Vektoren für die Bereitstellung von Malware und die Angriffe von Übeltätern sind äußerst unterschiedlich, und selbst ein Sparbuch bietet keine Garantie mehr in unserem Leben.

Ich hoffe, dass unsere Empfehlungen jemandem helfen werden, sich schnell gegen die nächsten Zombie-Massenangriffe zu wehren.