ERPs und andere Unternehmensanwendungen spielen eine wichtige Rolle in der Unternehmensarchitektur und in Geschäftsprozessen. Leider können diese Systeme leicht Cyberangriffen zum Opfer fallen.

Was ist ERP?

ERP ist ein Enterprise Resource Planning System. Wie Sie unter diesem Akronym verstehen können, ist dieses System für die Verwaltung aller Unternehmensressourcen verantwortlich. Vor vielen Jahren speicherten Menschen alle Informationen über Mitarbeiter, Materialien, Produkte, Kunden usw. Auf dem Papier wurden dann Excel-Tabellen verwendet, aber später, als die Anzahl der an Geschäftsprozessen beteiligten Mitarbeiter zunahm und der Bedarf an Automatisierung erheblich zunahm, trafen wir auf ERP-Systeme. Diese Systeme speichern und verarbeiten jetzt alle „Kronjuwelen“ eines Unternehmens. Sie stellen jedoch auch ein großes Risiko dar, wenn sie nicht ordnungsgemäß gesichert werden.

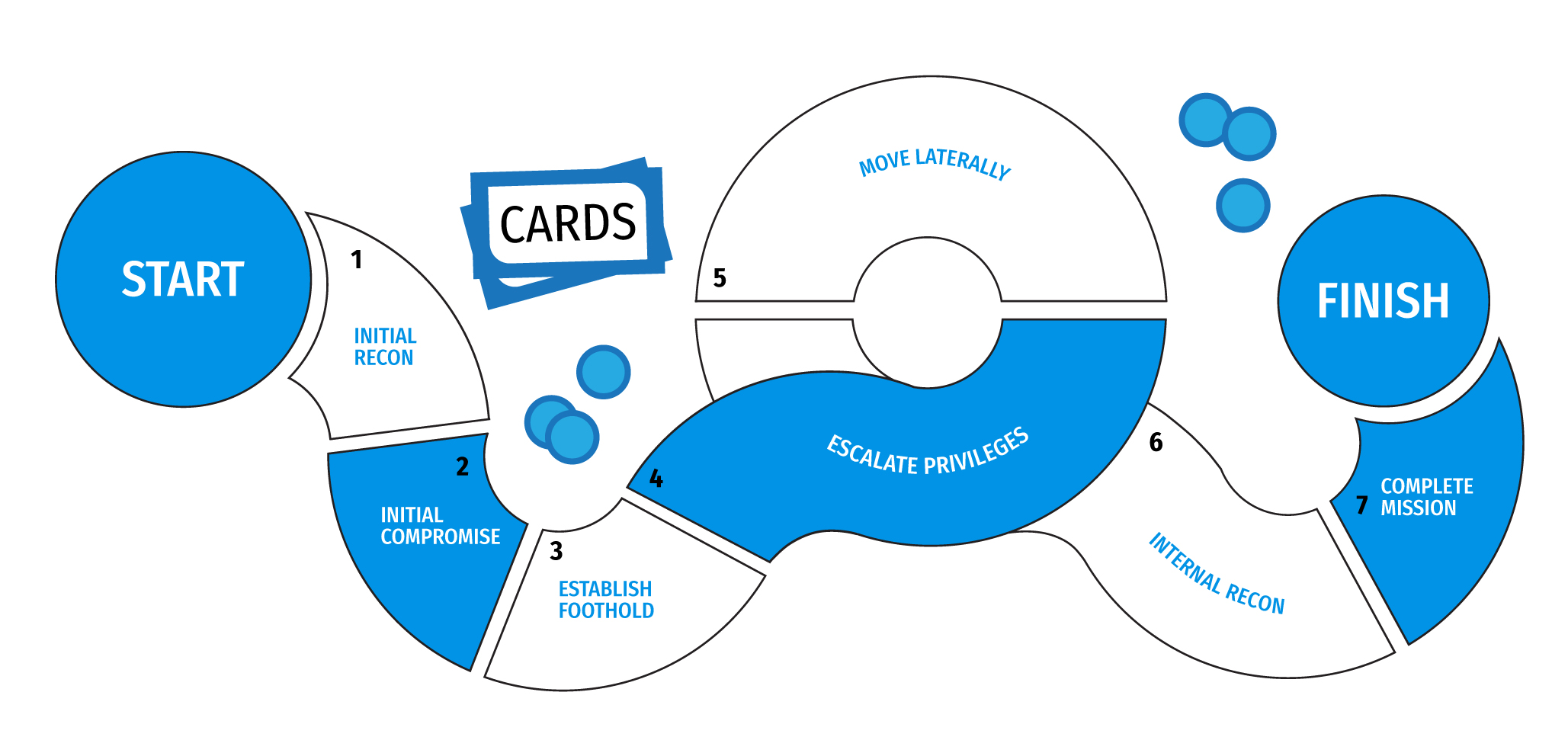

Eine typische Cyber-Kill-Kette besteht aus mehreren Schritten wie der ersten Aufklärung, dem ersten Kompromiss, dem Aufbau von Halt, der Eskalation von Berechtigungen, dem Zugriff auf das unternehmenskritische System, der internen Aufklärung und schließlich dem Diebstahl der Daten oder dem Ändern einiger kritischer Konfigurationsparameter.

Es gibt zahlreiche Sicherheitslösungen (Firewalls, WAFs, Endpunktschutzsysteme usw.), mit denen anfängliche Eingriffe erkannt oder sogar verhindert werden sollen. Sie konzentrieren sich hauptsächlich auf die ersten Phasen eines Angriffs, aber einige von ihnen können auch helfen, wenn sich ein Angreifer bereits im System befindet.

Jedes Jahr werden immer mehr Datenverletzungen festgestellt, während in den meisten Opferunternehmen gemeinsame Sicherheitsmechanismen implementiert sind. Es scheint darauf hinzudeuten, dass der Zugriff auf ein Unternehmensnetzwerk für erfahrene Angreifer keine schwierige Aufgabe ist. Meiner Meinung nach wird sich diese Situation in naher Zukunft nicht ändern. Wenn etwas wertvoll ist, wird jemand versuchen, es zu stehlen.

Die vernünftigste Strategie besteht also darin, die kritischsten Vermögenswerte zu schützen, und es ist eine völlig andere Aufgabe als der Schutz von Grenzen.

Stellen Sie sich vor, unser Netzwerk ist eine Burg. Die Sicherheitsmaßnahmen werden umgesetzt: Hier ist ein Wassergraben voller Krokodile, Burgmauern und Türme mit Wachen. Es scheint sicher. Wenn jedoch ein Maulwurf einen Tunnel unter den Burgmauern gräbt und hineinkommt, erhält der Eindringling Zugang zum Schatz, da sich im Schloss fast keine Sicherheitsausrüstung befindet.

Zusammenfassend ist es offensichtlich, dass wir uns zumindest auf die folgenden Bereiche der Cybersicherheit konzentrieren sollten:

- Netzwerksicherheit

- Sicherheit von Webanwendungen

- Endpunktsicherheit

- Identity and Access Governance

- Erkennung und Reaktion von Vorfällen

- Sicherheit von Geschäftsanwendungen

Das letzte Thema verdient größere Aufmerksamkeit, da es für geschäftskritische Prozesse verantwortlich ist. Um ehrlich zu sein, dienen alle unsere Netzwerke, Webanwendungen, Endpunkte und Identitätssysteme hauptsächlich dem Zugriff auf Geschäftsanwendungen wie ERP-Systeme. Ohne sie erweisen sich alle Funktionen der IT-Infrastruktur als nahezu nutzlos.

Auf dem Markt sind verschiedene ERP-Systeme erhältlich. Die gängigsten Systeme sind SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor usw. Obwohl sie sich in Details unterscheiden, sind sie im Allgemeinen ziemlich ähnlich und stellen eine dreistufige Architektur dar, die aus einem Fat Client oder Webbrowser, einem Anwendungsserver oder mehreren Anwendungsservern mit einem Load Balancer und einer Datenbank als Backend besteht.

Warum sollten wir uns darum kümmern?

Was kann passieren, wenn jemand in die wichtigsten Assets wie ERP sowie SCM (Supply Chain Management) und PLM (Product Lifecycle Management) einbricht?

Spionage (Verletzung der Vertraulichkeit) umfasst den Diebstahl von Finanzinformationen, Geschäftsgeheimnissen von Unternehmen, geistigem Eigentum und Kundendaten.

Sabotage (Verletzung der Verfügbarkeit) kann in Form von vorsätzlicher Verschlechterung der Produktqualität, Produktionsverderb, Beschädigung der Ausrüstung, Manipulation der Lieferkette, Verstößen gegen die Compliance und Manipulation von Finanzberichten erfolgen.

Betrug (Verletzung der Integrität). Es gibt verschiedene Arten von Betrug, die sich auf Reihenmaterialien, Fertigwaren, Finanzen usw. beziehen können. Schließlich gehört Terrorismus (wie Explosion) jetzt auch zu den Cybersicherheitsrisiken. All dies kann aufgrund einer einzelnen Sicherheitsanfälligkeit im ERP-System passieren.

Auf dem Markt sind verschiedene ERP-Systeme erhältlich. Die gängigsten Systeme sind SAP ECC, Oracle EBS, Oracle JDE, Microsoft Dynamics, Infor usw. Obwohl sie sich in Details unterscheiden, sind sie im Allgemeinen ziemlich ähnlich und stellen eine dreistufige Architektur dar, die aus einem Fat Client oder Webbrowser, einem Anwendungsserver oder mehreren Anwendungsservern mit einem Load Balancer und einer Datenbank als Backend besteht.

Was noch wichtiger ist, sie unterscheiden sich von herkömmlichen Anwendungen in den folgenden Optionen:

Komplexität Komplexität tötet in der Regel die Sicherheit. Stellen Sie sich vor, das ERP-System von SAP (238 Millionen Codezeilen wie 2007) enthält insgesamt mehr Quellcode-Zeichenfolgen als Windows 7 + Mac OS Tiger + Debian 5 (85+ 65 + 40 Millionen Codezeilen). Daher kann es auf allen Ebenen, vom Netzwerk bis zur Anwendung, viele verschiedene Sicherheitslücken geben. ( http://www.informationisbeautiful.net/visualizations/million-lines-of-code/ )

Anpassung Jede Geschäftsanwendung wie ERP ähnelt eher einem Framework, auf dem Kunden ihre eigenen Anwendungen in einer bestimmten Sprache entwickeln. Beispielsweise verwenden Programmierer die ABAP-Sprache, um die Funktionalität von SAP System zu erweitern, während sie für Anwendungen wie Oracle PeopleSoft die PeopleCode-Sprache verwenden und die X + -Sprache in Microsoft Dynamics verwendet wird, um sie anzupassen.

Kritikalität. Diese Software wird selten aktualisiert, da Administratoren befürchten, dass die Systeme während der Aktualisierung aufgrund der Abwärtskompatibilität und der Verbindung mit Legacy-Systemen beschädigt werden können. Manchmal treten sogar Fälle auf, in denen SAP-Systeme mehrere Jahre lang nicht aktualisiert wurden. ( http://news.softpedia.com/news/five-year-old-sap-vulnerability-affects-over-500-companies-not-36-504043.shtml )

Geschlossene Natur. ERP-Systeme sind meist im Unternehmen verfügbar, weshalb Geschäftsanwendungen als geschlossene Welt gelten. Nur sehr wenige Sicherheitsexperten haben Zugriff auf sie und verbringen ihre Zeit damit, diese Systeme zu untersuchen.

Im nächsten Artikel werden wir über typische Angriffsmethoden auf SAP-Systemen berichten.