Verzögerungen bei der Unterzeichnung sind für jedes große Unternehmen üblich. Eine Ausnahme war keine Vereinbarung zwischen Tom Hunter und einer Online-Zoohandlung über ein gründliches Pentesting. Es war notwendig, sowohl die Site als auch das interne Netzwerk zu überprüfen und sogar Wi-Fi zu funktionieren.

Es ist nicht überraschend, dass die Hände gekämmt wurden, bevor alle Formalitäten erledigt waren. Scannen Sie die Website nur für den Fall, dass es unwahrscheinlich ist, dass ein so bekanntes Geschäft wie der "Baskervilov Dog" hier Fehler macht. Nach ein paar Tagen lieferte Tom dennoch das unterschriebene Original des Vertrags - zu diesem Zeitpunkt bewertete Tom vom internen CMS hinter der dritten Tasse Kaffee den Zustand der Lager mit Interesse ...

Quelle: Ehsan Taebloo

Quelle: Ehsan TaeblooInsbesondere in CMS war dies jedoch nicht möglich - die Site-Administratoren haben die IP von Tom Hunter verboten. Obwohl man es schaffen könnte, Boni auf der Karte des Geschäfts zu generieren und die geliebte Katze monatelang billig zu füttern ... "Nicht dieses Mal, Darth Sidious", dachte Tom mit einem Lächeln. Es würde nicht weniger Spaß machen, von der Website-Zone zum lokalen Netzwerk des Kunden zu wechseln, aber anscheinend sind diese Segmente nicht mit dem Kunden verbunden. Dies kommt jedoch in sehr großen Unternehmen häufiger vor.

Nach allen Formalitäten bewaffnete sich Tom Hunter mit dem bereitgestellten VPN-Konto und ging zum lokalen Netzwerk des Kunden. Das Konto befand sich in der Active Directory-Domäne, sodass es möglich war, AD ohne Tricks zu sichern, um alle öffentlichen Informationen über Benutzer und Arbeitsmaschinen zusammenzuführen.

Tom startete das Dienstprogramm adfind und begann, LDAP-Anforderungen an den Domänencontroller zu senden. Mit einem Filter nach Klasse objectategory, der eine Person als Attribut angibt. Die Antwort kam hier mit dieser Struktur zurück:

dn:CN=,CN=Users,DC=domain,DC=local >objectClass: top >objectClass: person >objectClass: organizationalPerson >objectClass: user >cn: >description: >distinguishedName: CN=,CN=Users,DC=domain,DC=local >instanceType: 4 >whenCreated: 20120228104456.0Z >whenChanged: 20120228104456.0Z

Darüber hinaus gab es noch viele nützliche Informationen, aber die interessantesten waren im Feld> Beschreibung:> Beschreibung. Dieser Kontokommentar ist im Prinzip ein geeigneter Ort zum Speichern kleinerer Notizen. Die Administratoren des Kunden waren jedoch der Ansicht, dass Passwörter auch hier ruhig ruhen können. Wer könnte sich schließlich für all diese kleinen Serviceaufzeichnungen interessieren? Daher sahen die Kommentare, die Tom erhielt, folgendermaßen aus:

, 2018.11.16 7po!*Vqn

Sie müssen nicht sieben Felder in der Stirn haben, um zu verstehen, warum die Kombination am Ende nützlich ist. Es blieb eine große Antwortdatei von der CD durch das Feld> Beschreibung zu analysieren: und hier sind sie - 20 Login-Passwort-Paare. Und fast die Hälfte hat RDP-Zugriffsrechte. Guter Halt, Zeit, die angreifenden Kräfte aufzuteilen.

Netzwerkumgebung

Die zugänglichen Baskerville Dogs-Bälle ähnelten in all ihrem Chaos und ihrer Unvorhersehbarkeit einer Großstadt. Mit Benutzer- und RDP-Profilen war Tom Hunter ein armer Junge in dieser Stadt, aber selbst er schaffte es, viele Dinge durch die leuchtenden Fenster der Sicherheitsrichtlinien zu betrachten.

Teile von Dateiservern, Abrechnungskonten und sogar damit verbundenen Skripten - all dies wurde gemeinsam genutzt. In den Einstellungen eines dieser Skripte fand Tom den MS SQL-Hash eines Benutzers. Ein bisschen Brute-Force-Magie - und der Hash des Benutzers wurde zu einem Klartext-Passwort. Vielen Dank an John The Ripper und Hashcat.

Dieser Schlüssel sollte zu einer Truhe gekommen sein. Die Truhe wurde gefunden und außerdem wurden zehn weitere „Truhen“ damit verbunden. Und innerhalb von sechs lag ... Superuser-Rechte, keine Autorität \ System! Bei zwei gelang es mir, die gespeicherte Prozedur xp_cmdshell auszuführen und cmd-Befehle an Windows zu senden. Was willst du mehr?

Domänencontroller

Tom Hunter hat den zweiten Schlag für Domain-Controller vorbereitet. Entsprechend der Anzahl der geografisch entfernten Server befanden sich drei von ihnen im Baskerville Dogs-Netzwerk. Jeder Domänencontroller verfügt über einen öffentlichen Ordner, wie eine offene Storefront in einem Store, neben dem derselbe verarmte Junge Tom herumhängt.

Und diesmal hatte der Typ wieder Glück - er vergaß, das Skript aus dem Fenster zu entfernen, in dem das Passwort des lokalen Serveradministrators fest codiert war. Der Pfad zum Domänencontroller war also offen. Komm rein, Tom!

Hier wurde ein

Mimikatz aus dem magischen Hut extrahiert, der von mehreren Domain-Administratoren profitabel war. Tom Hunter bekam Zugang zu allen Maschinen im lokalen Netzwerk, und ein teuflisches Lachen erschreckte die Katze von einem nahe gelegenen Stuhl aus. Dieser Weg war kürzer als erwartet.

Ewiges Blau

Die Erinnerung an WannaCry und Petya ist in den Köpfen der Pentester noch lebendig, aber einige Admins scheinen Kryptographen im Strom anderer Abendnachrichten vergessen zu haben. Tom entdeckte drei Knoten mit einer Sicherheitsanfälligkeit im SMB-Protokoll - CVE-2017-0144 oder EternalBlue. Dies ist dieselbe Sicherheitsanfälligkeit mit Hilfe der WannaCry- und Petya-Ransomware, einer Sicherheitsanfälligkeit, mit der beliebiger Code auf einem Host ausgeführt werden kann. An einem der anfälligen Knoten gab es eine Domänenadministrationssitzung - "Exploit and Get". Was können Sie tun, die Zeit hat nicht alle gelehrt.

Der Basterville Hund

Klassiker der Informationssicherheit wiederholen gerne, dass der schwächste Punkt eines Systems eine Person ist. Beachten Sie, dass der Titel oben nicht mit dem Geschäftsnamen übereinstimmt. Vielleicht ist nicht jeder so vorsichtig.

In der besten Tradition der Phishing-Blockbuster hat Tom Hunter eine Domain registriert, die sich von der Baskerville Dogs-Domain unterscheidet. Die Postanschrift in dieser Domain simulierte die Adresse des Informationssicherheitsdienstes des Geschäfts. Innerhalb von 4 Tagen von 16:00 bis 17:00 Uhr wurde eine solche Nachricht gleichmäßig von einer gefälschten Adresse an 360 Adressen gesendet:

Vielleicht rettete nur ihre eigene Faulheit die Mitarbeiter vor dem Massen-Dumping von Passwörtern. Von den 360 Briefen wurden nur 61 geöffnet - der Sicherheitsdienst ist nicht sehr beliebt. Aber dann war es einfacher.

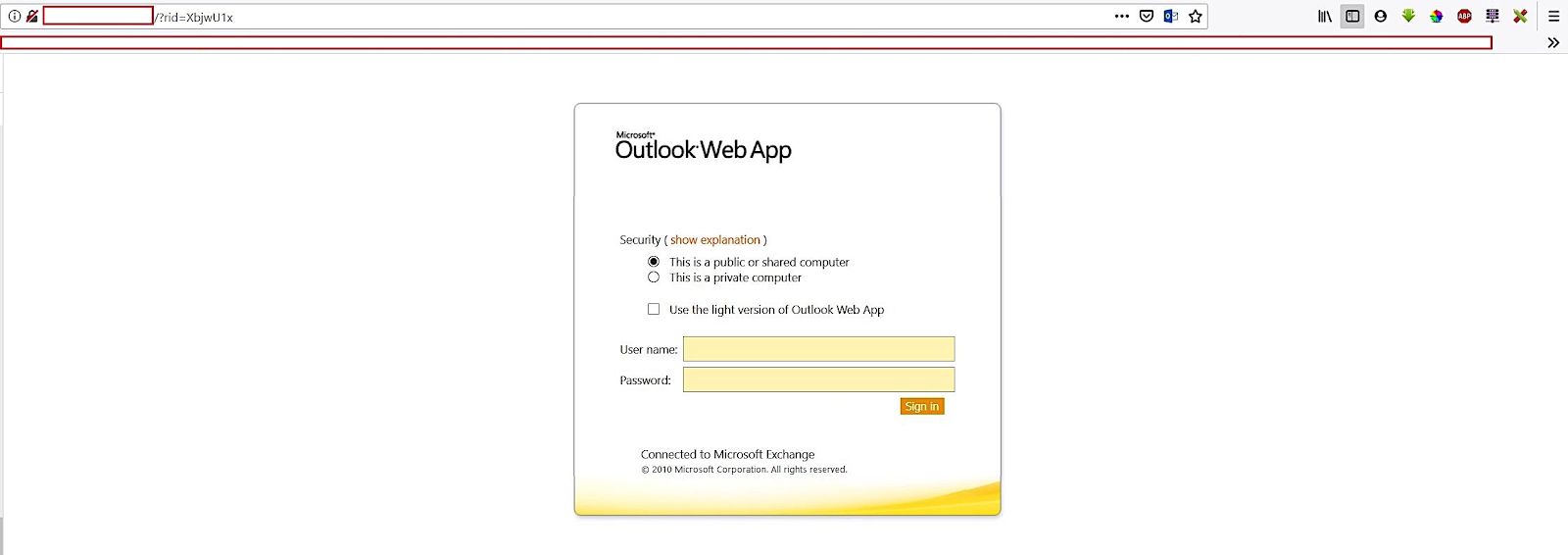

Phishing-Seite

Phishing-Seite46 Personen klickten auf den Link und fast die Hälfte - 21 Mitarbeiter - schauten nicht in die Adressleiste und gaben ruhig ihre Benutzernamen und Passwörter ein. Guter Fang, Tom.

Wi-Fi-Netzwerk

Jetzt musste ich nicht mehr auf die Hilfe einer Katze zählen. Tom Hunter warf ein paar Eisenstücke in seine alte Limousine und ging zum Büro von Baskerville Dogs. Sein Besuch wurde nicht vereinbart: Tom wollte das WLAN des Kunden testen. Auf dem Parkplatz des Business Centers gab es mehrere freie Plätze, die erfolgreich in den Umkreis des Zielnetzwerks gelangten. Anscheinend haben sie nicht besonders über die Einschränkung nachgedacht - als ob Administratoren als Reaktion auf Beschwerden über schwaches WLAN zufällig zusätzliche Punkte gesetzt hätten.

Wie funktioniert der WPA / WPA2 PSK-Schutz? Die Verschlüsselung zwischen dem Zugriffspunkt und den Clients bietet einen Schlüssel vor der Sitzung - Pairwise Transient Key (PTK). PTK verwendet den Pre-Shared Key und fünf weitere Parameter: SSID, Authenticator Nounce (ANounce), Supplicant Nounce (SNounce), MAC-Adressen des Access Points und des Clients. Tom hat alle fünf Parameter abgefangen, und jetzt fehlte nur noch der Pre-Shared Key.

Das Hashcat-Dienstprogramm hat dieses fehlende Glied in etwa 50 Minuten erhalten - und unser Held befand sich in einem Gastnetzwerk. In der Nachbarschaft konnte man das Unternehmensarbeitsnetzwerk sehen - seltsamerweise verwaltete Tom hier das Passwort für etwa neun Minuten. Und das alles ohne den Parkplatz zu verlassen, ohne VPN. Das Arbeitsnetzwerk öffnete unseren Helden Freiräume für monströse Aktivitäten, aber er ... warf keine Boni auf die Visitenkarte.

Tom blieb stehen, sah auf die Uhr, warf ein paar Banknoten auf den Tisch und verließ das Café, um sich zu verabschieden. Vielleicht wieder ein Pentest, oder vielleicht habe ich mir einen Telegrammkanal ausgedacht ...