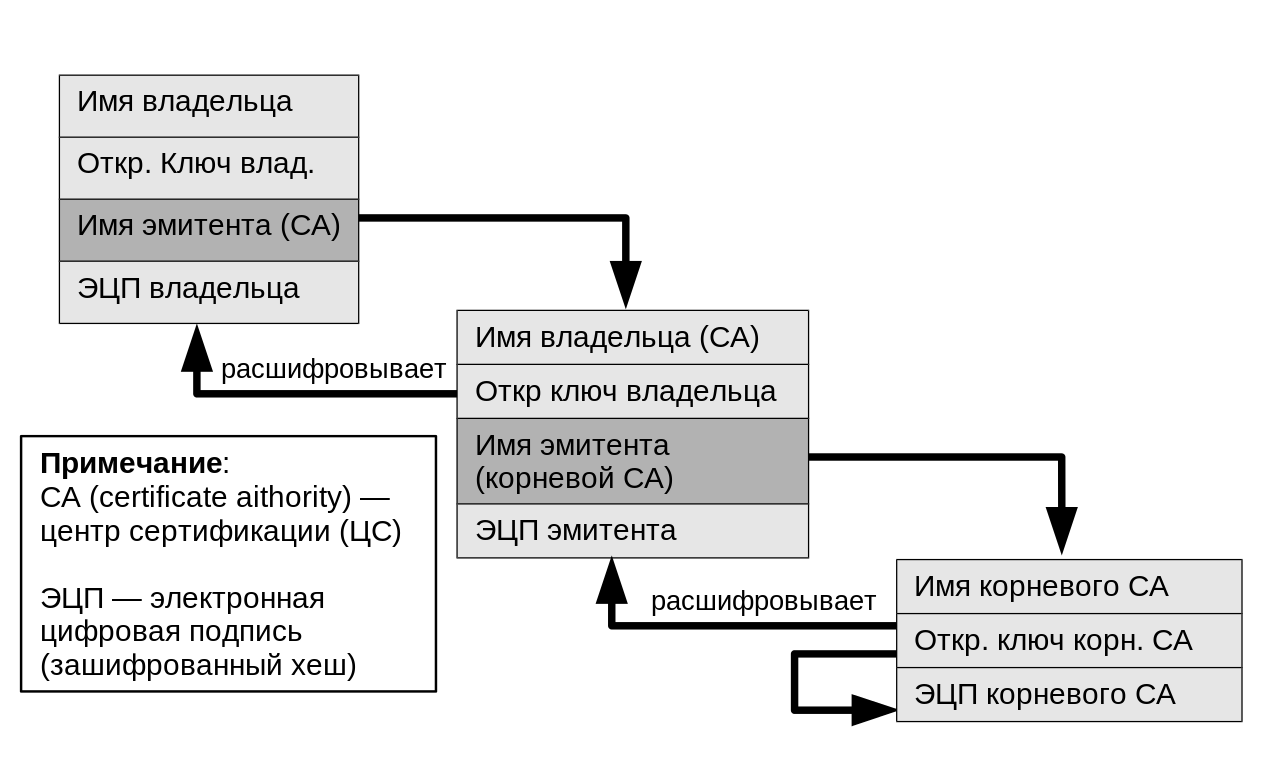

Vertrauenskette. CC BY-SA 4.0 Yanpas

Vertrauenskette. CC BY-SA 4.0 YanpasDie SSL-Verkehrsinspektion (SSL / TLS-Entschlüsselung, SSL- oder DPI-Analyse) wird im Unternehmenssektor immer heißer. Die Idee, den Verkehr zu entschlüsseln, scheint dem Konzept der Kryptographie zu widersprechen. Tatsache ist jedoch eine Tatsache: Immer mehr Unternehmen verwenden DPI-Technologien. Dies erklärt sich aus der Notwendigkeit, Inhalte auf Malware, Datenlecks usw. zu überprüfen.

Wenn Sie die Tatsache akzeptieren, dass eine solche Technologie implementiert werden muss, sollten Sie zumindest überlegen, wie Sie sie zum sichersten und am besten verwalteten Weg machen können. Verlassen Sie sich zum Beispiel nicht auf die Zertifikate, die Sie beispielsweise vom DPI-Systemanbieter erhalten.

Es gibt einen Aspekt der Implementierung, den nicht jeder kennt. Tatsächlich sind viele wirklich überrascht, wenn sie von ihm hören. Dies ist eine private Zertifizierungsstelle (CA). Es generiert Zertifikate zum Entschlüsseln und erneuten Verschlüsseln des Datenverkehrs.

Anstatt sich auf selbstsignierte Zertifikate oder Zertifikate von DPI-Geräten zu verlassen, können Sie eine dedizierte Zertifizierungsstelle einer Zertifizierungsstelle eines Drittanbieters wie GlobalSign verwenden. Aber lassen Sie uns zuerst einen kurzen Überblick über das Problem selbst geben.

Was ist SSL-Inspektion und warum wird sie verwendet?

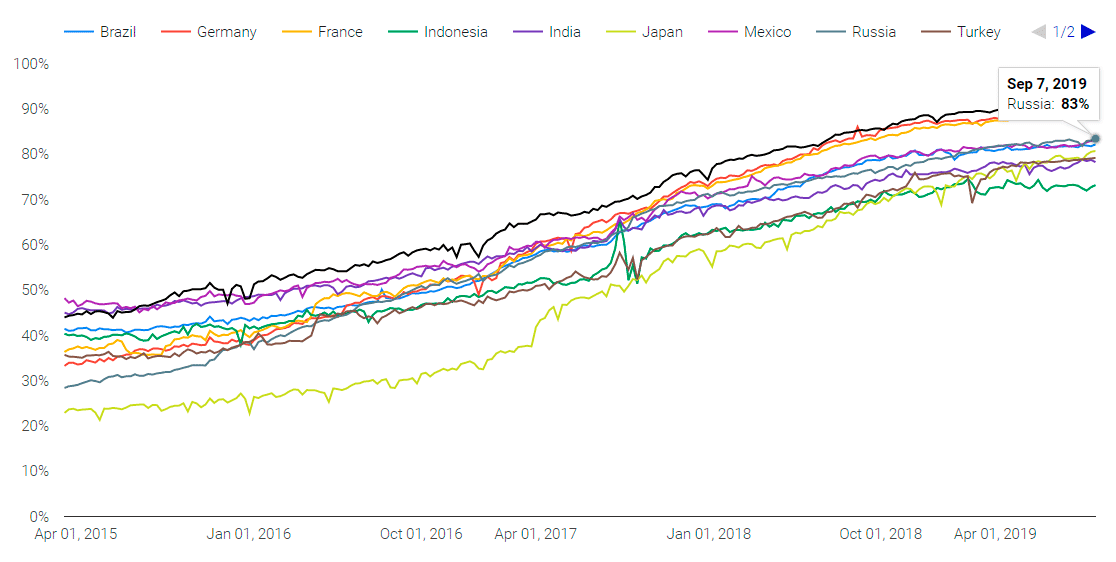

Immer mehr öffentliche Websites wechseln zu HTTPS. Laut

Chrome-Statistiken erreichte der Anteil des verschlüsselten Datenverkehrs in Russland Anfang September 2019 beispielsweise 83%.

Leider verwenden Cyberkriminelle zunehmend Verkehrsverschlüsselung, zumal Let's Encrypt automatisch Tausende kostenloser SSL-Zertifikate verteilt. Daher wird HTTPS überall verwendet - und die Sperre in der Adressleiste des Browsers dient nicht mehr als zuverlässiger Indikator für die Sicherheit.

Von diesen Positionen aus bewerben Hersteller von DPI-Lösungen ihr Produkt. Sie werden zwischen Endbenutzern (d. H. Ihren Mitarbeitern, die im Internet surfen) und dem Internet bereitgestellt, um böswilligen Datenverkehr herauszufiltern. Es gibt heute eine Reihe solcher Produkte auf dem Markt, aber die Prozesse sind im Wesentlichen dieselben. Der HTTPS-Verkehr wird durch ein Scan-Gerät geleitet, wo er entschlüsselt und auf Malware gescannt wird.

Nach Abschluss der Überprüfung erstellt das Gerät eine neue SSL-Sitzung mit dem Endclient zum Entschlüsseln und erneuten Verschlüsseln des Inhalts.

Funktionsweise des Entschlüsselungs- / Neuverschlüsselungsprozesses

Damit ein SSL-Inspektionsgerät Pakete entschlüsseln und erneut verschlüsseln kann, bevor es an Endbenutzer gesendet wird, muss es in der Lage sein, SSL-Zertifikate im laufenden Betrieb auszustellen. Dies bedeutet, dass das CA-Zertifikat darauf installiert sein muss.

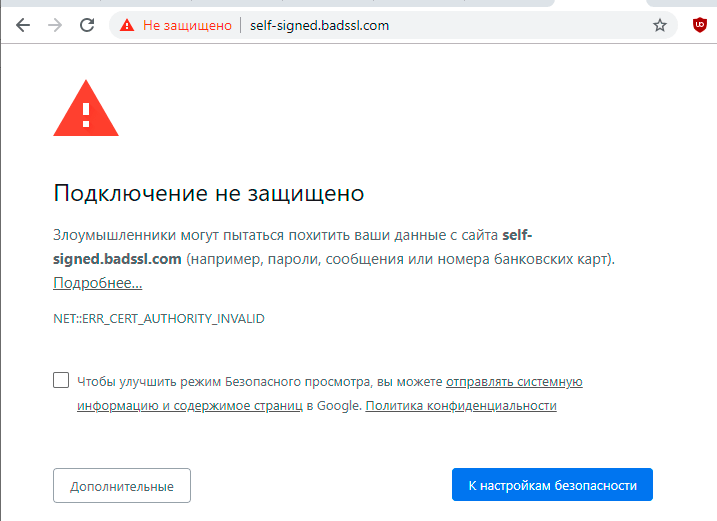

Für ein Unternehmen (oder eine andere Person in der Mitte) ist es wichtig, dass diese SSL-Zertifikate in Browsern als vertrauenswürdig eingestuft werden (d. H. Keine beängstigenden Warnmeldungen wie die folgende verursachen). Daher muss sich die CA-Kette (oder Hierarchie) im Trust Store des Browsers befinden. Da diese Zertifikate nicht von öffentlich vertrauenswürdigen Zertifizierungsstellen ausgestellt werden, müssen Sie die CA-Hierarchien manuell an alle Endclients übertragen.

Eine Warnmeldung für ein selbstsigniertes Zertifikat in Chrome. Quelle: BadSSL.com

Eine Warnmeldung für ein selbstsigniertes Zertifikat in Chrome. Quelle: BadSSL.comAuf Computern mit Windows können Sie Active Directory- und Gruppenrichtlinien verwenden. Bei Mobilgeräten ist das Verfahren jedoch komplizierter.

Die Situation wird noch komplizierter, wenn Sie andere Stammzertifikate in der Unternehmensumgebung unterstützen müssen, z. B. von Microsoft oder basierend auf OpenSSL. Außerdem schützen und verwalten Sie private Schlüssel, damit einer der Schlüssel nicht unerwartet abläuft.

Beste Option: Privates, dediziertes Stammzertifikat von einer Drittanbieter-Zertifizierungsstelle

Wenn die Verwaltung mehrerer Roots oder selbstsignierter Zertifikate nicht attraktiv ist, gibt es eine andere Option: Sie können sich auf eine Zertifizierungsstelle eines Drittanbieters verlassen. In diesem Fall werden Zertifikate von einer

privaten Zertifizierungsstelle ausgestellt, die in einer Vertrauenskette mit einer dedizierten privaten Stammzertifizierungsstelle verbunden ist, die speziell für das Unternehmen erstellt wurde.

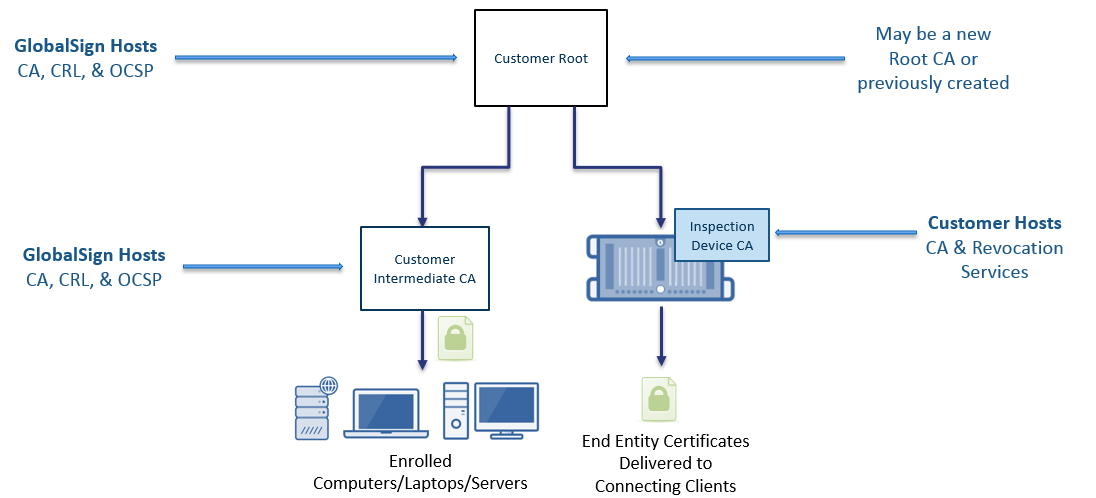

Vereinfachte Architektur für dedizierte Client-Stammzertifikate

Vereinfachte Architektur für dedizierte Client-StammzertifikateDieses Setup beseitigt einige der zuvor genannten Probleme: Zumindest wird die Anzahl der zu verwaltenden Roots reduziert. Hier können Sie nur ein privates Root-Center für alle internen PKI-Anforderungen mit einer beliebigen Anzahl von Zwischenzertifizierungsstellen verwenden. Das obige Diagramm zeigt beispielsweise eine mehrstufige Hierarchie, in der eine der zwischengeschalteten Zertifizierungsstellen zum Überprüfen / Entschlüsseln von SSL und die andere für interne Computer (Laptops, Server, Desktop-Computer usw.) verwendet wird.

In diesem Schema müssen Sie die Zertifizierungsstelle nicht auf allen Clients platzieren, da die Zertifizierungsstelle der obersten Ebene von GlobalSign gehostet wird, wodurch die Probleme beim Schutz des privaten Schlüssels und des Gültigkeitszeitraums gelöst werden.

Ein weiterer Vorteil dieses Ansatzes ist die Möglichkeit, die SSL-Zertifizierungsstelle aus irgendeinem Grund zu widerrufen. Stattdessen wird einfach ein neues erstellt, das an Ihr ursprüngliches privates Stammverzeichnis gebunden ist, und Sie können es sofort verwenden.

Trotz aller Widersprüche implementieren Unternehmen zunehmend die SSL-Verkehrsinspektion als Teil der internen oder privaten Infrastruktur von PKI. Weitere Optionen für die Verwendung einer privaten PKI sind die Ausstellung von Zertifikaten zur Authentifizierung von Geräten oder Benutzern, SSL für interne Server und verschiedene Konfigurationen, die in öffentlichen vertrauenswürdigen Zertifikaten gemäß den Anforderungen des CA / Browser-Forums nicht zulässig sind.

Browser widersetzen sich

Es ist zu beachten, dass Browserentwickler versuchen, diesem Trend entgegenzuwirken und Endbenutzer vor MiTM zu schützen. Vor einigen Tagen hat Mozilla beispielsweise

beschlossen, das Standard-DoH-Protokoll (DNS-over-HTTPS) in eine der folgenden Browserversionen in Firefox aufzunehmen. Das DoH-Protokoll verbirgt DNS-Abfragen vor dem DPI-System, was die SSL-Überprüfung schwierig macht.

Ähnliche Pläne wurden am 10. September 2019 von Google für den Chrome-Browser

angekündigt .

BESONDERE BEDINGUNGEN

BESONDERE BEDINGUNGEN für

PKI-Lösungen für Unternehmen gelten bis zum 30. November 2019 unter dem Promo-Code AL002HRFR für Neukunden. Weitere Informationen erhalten Sie von den Managern unter +7 (499) 678 2210, sales-ru@globalsign.com.