Guten Tag, Chabrowsk!

1. Anstatt beizutreten

Die kürzlich veröffentlichte Übersetzung von

Mental Information Security Models interessierte mich nicht nur für die allgemeine Botschaft (insbesondere die Verwendung von Modellen im Training ist für mich eine akute Frage, da Lernen ein kontinuierlicher Prozess ist), sondern auch für eine Liste von Links zu Modellen. Warum ist er so wichtig? Wir werden im Verlauf des Artikels verstehen.

Einige der im Text aufgeführten Modelle müssen im Rahmen des Arbeitsprozesses angetroffen werden (Überwachung und Reaktion können mit MITRE ATT & CK und Kill Chain verbunden werden). Ich hatte eine allgemeine Vorstellung von anderen, aber wie man sie anwendet oder welche Schlüsselmerkmale es ermöglichen, die Effizienz dieses Prozesses zu steigern, blieb hinter den Kulissen. Ehrlich gesagt habe ich zum ersten Mal die Namen einiger Modelle gehört.

Ausgerüstet mit Links und Freizeit begann ich, das Thema zu studieren. Ich glaube, dass dieses Material als Sightseeing-Tour oder als kurze Zusammenfassung zu diesem Thema nützlich sein kann. Mit Blick auf die Zukunft werde ich sagen, dass mich die Beschreibung einiger Modelle enttäuscht hat. Aber das Wichtigste zuerst.

Zuallererst ein paar Worte über dich. Mein Name ist Alexander Nosarev und ich arbeite im IB-Integrator. Mein Fokus liegt auf Überwachungs- und Reaktionssystemen. Entsprechend der Dienstpflicht sind die Haupttätigkeitsbereiche die Organisation und Automatisierung von Protokollsammlungs- und -analyseprozessen im Kontext der Informationssicherheit sowie die Reaktionsprozesse auf Verstöße und Vorfälle, die anhand der Analyseergebnisse ermittelt wurden.

Die Arbeit nur an direkten Arbeitsaufgaben ist natürlich gut. Aber Sie werden nicht so weit gehen - wenn auch in geringerem Maße, aber ich muss mich mit den Ergebnissen des gesamten Lebenszyklus des IS-Aufbaus im Unternehmen befassen, die das Endergebnis stärker beeinflussen als meine eigene Arbeit.

Aber zurück zu unseren Modellen. Ich habe mir die Aufgabe gestellt, einen einheitlichen Ansatz zu entwickeln, der es uns ermöglicht, die Hauptmerkmale der untersuchten Objekte zu bestimmen und die folgenden Fragen zu beantworten: Wann kann und sollte das eine oder andere Modell angewendet werden, auf welchen Postulaten basiert es, welche Ergebnisse können erzielt werden usw.

Zu diesem Zweck wurde beschlossen, mit einem theoretischen Teil zu beginnen, der sowohl auf der Originalveröffentlichung als auch auf unserer eigenen Forschung und Erfahrung aufbaut. Möge sie in dem Artikel bei uns sein.

2. Allgemeine Theorie

Allgemeine TheorieWas ist ein Modell? Dies ist ein System, dessen Untersuchung als Mittel dient, um Informationen über ein anderes System zu erhalten; Präsentation eines realen Prozesses, Geräts oder Konzepts.

Diese Definition wird jedoch allgemein formuliert. Wir spezifizieren den Forschungsbereich: IS-Modelle in Überwachungs- und Reaktionsaktivitäten.

Ich werde die Hauptziele der Anwendung von Modellen im genannten Tätigkeitsbereich auflisten:

- Systematisierung und Koordinierung von Maßnahmen zur Analyse von Daten, zur Untersuchung, Prävention und Beseitigung der Folgen und Ursachen von Vorfällen. Dies ist zum einen erforderlich, um Aufgaben auf operativer oder taktischer Ebene zu lösen (Übertragung der Arbeit an einem Vorfall von einem Spezialisten auf einen anderen, Aufbau der effizientesten Prozesse usw.). Auf der anderen Seite für strategische Aufgaben wie die Priorisierung der Implementierung und Verbindung eines bestimmten SIS mit dem Überwachungssystem, die Erstellung von Inhalten für Überwachungs- und Reaktionssysteme, die Durchführung von Cyberaufträgen usw.

- Beschreibung von Systemen (Informationssicherheit, IT, Organisation usw.) zur Erstellung, Speicherung, Übertragung von Informationen, Modernisierung, Prüfung usw. Darüber hinaus ist der Wert des Modells als Instrument zur Beschreibung des Systems wichtig. Dies umfasst alles von einem kontrollierten Netzwerkmodell bis zu einem Modell für böswillige Ereignisse in diesem Netzwerk.

- Training ist der Wissenstransfer über das System und die Methoden zur Lösung von Problemen mithilfe seiner Modelle. Training in der Praxis ist meiner Meinung nach die effektivste Methode. Früher oder später stellt sich jedoch die Frage, ob das gewonnene Wissen sowohl für den Einzelnen als auch für die Organisation systematisiert werden soll. Dies hilft in erster Linie, versteckte Verbindungen zu finden und weitere Entwicklungsbereiche oder Schmerzpunkte zu identifizieren.

- Die Lösung für andere Probleme ist die Anwendung von Methoden auf ein Systemmodell.

Sind alle Modelle gleichermaßen nützlich, um diese Ziele zu erreichen? Natürlich nicht. Das, was den Test der Zeit bestanden hat und in den Annalen der Geschichte nicht vergessen wurde, verdient jedoch Aufmerksamkeit. Welche Kriterien erfüllen solche Modelle zunächst?

- Einfachheit. Die Komplexität des vom Modell gelösten Problems sollte höher sein als die Komplexität des Modells. Andernfalls geht die Bedeutung seiner Verwendung verloren. Daher ist es ratsam, das Modell auf einen relativ unabhängigen Teil des Systems anzuwenden, für den das Problem gelöst wird, und diese Darstellungen gegebenenfalls zu kombinieren. Ein markantes Beispiel ist die Aufteilung eines Netzwerkmodells in die Ebenen L2, L3 usw.

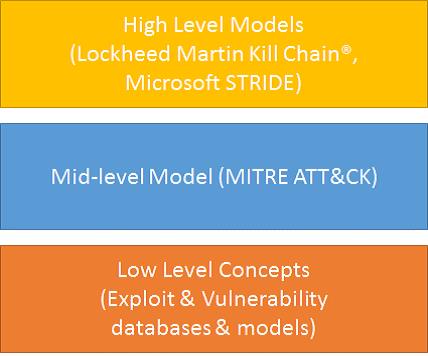

- Nützlichkeit. Das Aggregat der Breite des Anwendungsbereichs des Modells und der Details seiner Entwicklung. Je größer der Anwendungsbereich, desto wahrscheinlicher ist es, dass ein bekanntes Modell zur Lösung eines neuen Problems geeignet ist. Je tiefer die Details sind, desto einfacher ist die Verwendung des Modells. Das heißt, alles kann bereits für Sie beschrieben werden, einschließlich des Hinzufügens zusätzlicher Details, Entitäten und ihrer Beziehungen, falls erforderlich. Oft widersprechen sich diese Anforderungen, daher ist ein Gleichgewicht wichtig, das als Abstraktionsebene des Modells bezeichnet werden kann. Je höher der Abstraktionsgrad, desto breiter ist der Anwendungsbereich des Modells.

Bevor Sie das Modell anwenden, müssen Sie die folgenden Eigenschaften beachten:

- Begrenztheit. Jedes Modell spiegelt nur die Merkmale wider, die erforderlich sind, um die ihm zugewiesene Aufgabe mit einer bestimmten Genauigkeit zu lösen. Daher ist es wichtig, die Grenzen der Anwendbarkeit des Modells und die Arbeitsmethoden zu kennen. Diese Eigenschaft kennzeichnet die Eignung des Modells zur Lösung des Problems.

- Iterativität Jedes Modell spiegelt nur die Eigenschaften des simulierten Systems wider, die dem Ersteller des Modells bekannt sind. Wenn neue, bisher unbekannte Merkmale auftreten, muss das Modell überarbeitet werden (was nicht unbedingt eine Änderung bedeutet). Diese Funktion weist darauf hin, dass das Modell überarbeitet werden muss, um das Problem zu lösen.

Die Mechanik kann als klassisches Beispiel für die Materialität dieser Eigenschaften dienen: Früher gab es nur die klassische Mechanik, jetzt gibt es sowohl quanten- als auch relativistische.

Die Theorie unterscheidet sich von der Praxis, daher ergeben sich eine Reihe von Merkmalen bei der Verwendung von Modellen in Aktivitäten:

- Die Wahl des Modells ergibt sich aus den uns bekannten Optionen. Deshalb hat mich die Liste aus dem übersetzten Artikel so interessiert.

- Die Anwendung des Modells erzeugt Wahrnehmungsfehler, die sowohl durch allgemeine kognitive Verzerrungen als auch durch persönliche Erfahrungen verursacht werden. Insbesondere die Modelle, die mir uninteressant erschienen, können Ihnen helfen. Nach der Untersuchung des Vorfalls sollte ein Spezialist mit Hintergrundinformationen des Netzwerkadministrators darauf achten, ob er Host-Artefakte übersehen hat. Und es ist besser, sich allgemein mit Kollegen zu beraten.

- Modelle können geschichtet werden. Das heißt, die Aufgabe ist in Unteraufgaben unterteilt (oder umgekehrt, Unteraufgaben können zu einer globalen Aufgabe zusammengefasst werden), für deren Lösung Modelle verwendet werden, die sich möglicherweise von den Modellen zur Lösung der übergeordneten Aufgabe unterscheiden. Gleichzeitig können Modelle sowohl komplementär als auch konkurrierend sein. Es ist wichtig, sich an die Besonderheiten jedes Modells zu erinnern und sie miteinander verknüpfen zu können, damit die perfekte Lösung für ein Problem nicht zu einer Verschlechterung benachbarter Probleme führt.

Der Beitrag zur Anwendung eines bestimmten Modells (mit Ausnahme der Aufgabe selbst) wird geleistet von:

- Bedrohungsmodell

- Asset-Kategorisierung.

- Risikobewertung.

Mit diesen nützlichen Dokumenten können Sie nicht nur einige Einschränkungen und Annahmen einführen, die das Modell vereinfachen können, sondern auch allgemein über die Anwendbarkeit eines bestimmten Modells sprechen. Vergessen Sie jedoch nicht, dass die Kriminellen Ihres ODS nicht verwendet werden und der Vorfall während der Untersuchung möglicherweise nicht dazu passt.

Basierend auf dem obigen theoretischen Teil und der gefundenen Beschreibung der Modelle (von einem Bildschema für einige bis zu Dutzenden von Seiten für andere) wurde beschlossen, die folgenden Hauptmerkmale der Modelle in diesem abstrakten Artikel zu verwenden:

- Abstraktionsebene.

- Anwendungsgebiet.

- Die wichtigsten Bestimmungen und Grundsätze.

- Grundlegende Entitäten und Methoden.

- Beziehung zu anderen Modellen (falls verfügbar).

- Gelöste Aufgaben.

- Beispiele (falls erforderlich).

3. Modelle

Die Liste der Modelle stammt aus dem Originalartikel. Hinzu kommt das CVSS3-Modell, um ein Abstraktionsmodell auf niedriger Ebene zu demonstrieren, das in der Informationssicherheit weit verbreitet ist.

Wenn Sie den gesamten Artikel Faulheit lesen, finden Sie hier einen kleinen Navigator für Modelle, der den Hauptumfang ihrer Anwendung angibt. Ich werde es in einer Schlussfolgerung für die Leser der Reihe nach zitieren.

ModellnavigatorUniversalmodelle:

- Untersuchungsprozess - eine Technik, um während der Untersuchung und Schulung Antworten auf Fragen zu finden; kann auf allgemeinere Studien angewendet werden.

Modelle für die Arbeit mit Informationssicherheitsvorfällen:

- Diamant - Suche und Dokumentation von Vorfällen, Umwandlung von Untersuchungsergebnissen in TI.

- MITRE ATT & CK - Vorfallsuche, Verhaltensanalyse.

- Die Absicht des Beweises ist forensisch.

- PICERL - Reaktion auf Vorfälle.

Modelle zum Aufbau eines Informationssicherheitssystems:

- Tiefenverteidigung - Trennung des Verteidigungssystems vom SPI.

- Cyber Kill Chain - Trennung des Verteidigungssystems in Bezug auf die Phasen des Angriffs.

- Pyramide des Schmerzes - Arbeit mit IOC.

- MITRE ATT & CK - Erstellung von Inhalten für das Überwachungssystem und dessen Auswertung.

- Die Absicht der Beweise ist die Einführung spezieller Überwachungsinstrumente.

- PICERL - Vorbereitung der Reaktion auf Vorfälle.

- CVSS3 - Aufbau eines Schwachstellenmanagementsystems.

3.1. Untersuchungsprozessmodell

Abstraktionsstufe: Hoch.

Geltungsbereich: Jeder Forschungsprozess.

Wichtige Punkte und Prinzipien:- Sichtbar ist keine Realität. Wir besitzen nur begrenzte Informationen und vervollständigen leere Stellen des Puzzles mit Annahmen oder überspringen sie insgesamt.

- Wissen wird durch Fragen gebildet.

- Im Wahrnehmungsprozess führen wir Verzerrungen ein (kognitiv und aus persönlicher Erfahrung).

Die Hauptentitäten:- Beobachtung - Nachweis eines Mittels zur Informationssicherheit (SZI) oder der Annahme eines Analytikers, bestätigt durch etwas.

- Frage Muss überprüfbar sein, bezieht sich normalerweise auf implizite Beziehungen zwischen Objekten.

- Hypothese. Es besteht aus einer Annahme und den Gründen für ihre Annahme.

- Die Antwort sind die gesammelten Beweise, die die Hypothese bestätigen oder widerlegen (was vorzuziehen ist, da dies den Forschungsprozess beschleunigt). Kann andere Fragen aufwerfen.

- Eine Schlussfolgerung, mit der Sie das aufgetretene Ereignis beschreiben können.

Zu lösende Aufgaben:- Suche nach Fakten des Kompromisses.

- SOC-Analystenschulung.

Alle Modelle mit einem hohen Abstraktionsgrad scheinen einfach zu sein. Aber erstens schmecken nicht alle Filzstifte gleich (gelb ist bitterer). Und zweitens gelang es den meisten dieser Modelle, einige Details zu finden, die die Effizienz ihrer Anwendung erhöhen. Insbesondere für dieses Modell ist es:

- Der Ansatz zur "Beobachtung". Es ist nicht erforderlich, eine Untersuchung oder Auswahl von SZI einzuleiten, beginnend mit Protokollen oder einem Fenster, in dem vom Verschlüsseler auf dem PC des Opfers ein Lösegeld verlangt wird. Sie sollten jedoch immer erklären können, warum Sie den Prozess initiiert haben. Trends in der Informationssicherheit haben Ihrer Meinung nach zu einem Anstieg bestimmter Risiken geführt. Angreifer können Ihr Asset auf der Grundlage der Ihnen bekannten Schwächen des Schutzes bequem angreifen. Proteste in Tibet können zu massiven Angriffen Ihrer Benutzer aus Tibet aus China führen. Alles.

- Die Zusammensetzung der Hypothese. Ohne den Grund für die Erklärung der Hypothese zu verbalisieren, haben Sie keine formalen Kriterien zum Testen der Hypothese.

- Formalisierung der Schlussfolgerung. Das Ergebnisbeschreibungsschema sollte festgelegt werden. Andernfalls kann die Verallgemeinerung solcher Ergebnisse und die darauf basierende Annahme strategischer Entscheidungen unmöglich werden. Oder Sie vermissen einfach etwas als Ergebnis Ihrer Forschung.

3.2. Modell "Diamond"

Abstraktionsstufe: Hoch.

Geltungsbereich: Jeder Forschungsprozess im Rahmen der Arbeit mit Vorfällen im Bereich der Informationssicherheit.

Wichtige Punkte und Prinzipien:- Für jedes kompromittierende Ereignis gibt es einen Angreifer, der eine Aktion ausführt, um sein Problem zu lösen. Es nutzt die Möglichkeiten der Infrastruktur. Diese Gelegenheiten richten sich gegen das Opfer und dienen dazu, das Ziel des Angreifers zu erreichen.

- Es gibt Angreifer, die nach Möglichkeiten suchen, Hosts und Netzwerke zu kompromittieren, um ihre Absichten voranzutreiben und ihre Bedürfnisse zu befriedigen.

- Jedes System und damit jedes Zielobjekt weist Schwachstellen und Schwachstellen auf.

- Jede böswillige Aktivität besteht aus Phasen, deren erfolgreiche Implementierung zum Erfolg der gesamten Aktivität führt.

- Jedes Invasionsereignis erfordert eine oder mehrere Bedingungen, um erfolgreich zu sein.

- Es besteht immer eine Beziehung zwischen dem Angreifer und dem Opfer, auch wenn diese implizit oder indirekt sind.

- Es gibt Cyberkriminelle mit Motivation, Ressourcen und der Fähigkeit, über einen längeren Zeitraum hinweg eine böswillige Präsenz aufrechtzuerhalten. Diese böswillige Aktivität kann bei einem oder mehreren Opfern auftreten und umfasst die Überwindung von Gegenmaßnahmen.

Die Hauptentitäten:- Ein Angreifer ist ein Darsteller und ein Kunde, die TTP bzw. das endgültige Ziel des Angriffs verkörpern.

- Von einem Angreifer verwendete Infrastruktur.

- Möglichkeiten. Gekennzeichnet durch Qualität und Quantität.

- Das Opfer. Vermögenswerte und eine Person mit „Anfälligkeit“ für die Handlungen von Angreifern.

Das Diamantmodell ist mir seit dem College bekannt, aber es wird normalerweise in Form eines einzelnen Diamanten gemalt, und ich habe nicht tiefer gegraben. Daher stellte sich immer die Frage in meinem Kopf: Wie wird es mein Problem lösen? Es gab keine Antwort darauf. Nachdem ich die Beschreibung gelesen hatte, fand ich die folgenden interessanten Details.

Entitätsbeziehungen:- Ereignis - die Aktion eines Angreifers in einem bestimmten Stadium unter Verwendung bestimmter Techniken. Es ist durch eine Reihe von Metapolen gekennzeichnet. Es ist das Ereignis, das in Form eines Diamanten angezeigt wird.

- Aktivitätsfluss - Ereignisse, die auf der Grundlage von Metafeldern vereint werden.

- Aktivitätsgruppe - Eine Gruppe von Aktivitätsströmen basierend auf Metafeldern.

Allen Elementen dieser Entitäten wird ein Konfidenzrating zugewiesen.

So bietet ein Diamantmodell in Kombination mit einer Phaseneinstellung des Invasionsprozesses, beispielsweise gemäß dem Kill Chain-Modell, einen hervorragenden Rahmen für die Beschreibung des Angriffsprozesses. Die Verkettung erfolgt nach folgendem Prinzip: Was in einem Ereignis als Opfer oder Chance erschien, kann im Folgenden zu einer Infrastruktur werden. Ereignisse können sich auch auf eine Phase beziehen und nacheinander oder parallel verlaufen. Darüber hinaus müssen sich Ereignisse für die Entstehung einer Verbindung nicht auf einen Aktivitätsstrom beziehen. Dies können abhängige Abläufe sein, z. B. das Hacken durch einen Auftragnehmer. Zusätzliche Metafelder ermöglichen es Ihnen, die Details des Angriffs zu beschreiben.

Darüber hinaus schlagen die Autoren vor, Entitäten und ihre Beziehungen zu Vektoren zu beschreiben (Elemente haben eine numerische oder feste verbale Bedeutung). Auf diese Weise können Vorfälle gruppiert werden, um Antworten auf eine Frage zu finden. Zum Beispiel die Einrichtung einer Gruppe von Angreifern, der Versuch, die nächste oder fehlende Aktion während der Untersuchung vorherzusagen, die Wahl von SZI, um die beliebtesten Fähigkeiten von Angreifern zu schließen usw. In diesem Aspekt wird ein erheblicher Schwerpunkt auf die Beschreibung gelegt.

Das Modell ist erweiterbar, insbesondere in Bezug auf Metafelder. Zum Beispiel schlagen die Autoren eine solche Option vor.

Zusätzliche Entitäten:- Gesellschaftspolitischer Aspekt (Motiv).

- Der technologische Aspekt.

Dieser Ansatz beinhaltet auch den Einsatz nichttechnischer Gegenmaßnahmen. Diese Methoden werden implementiert, indem das Motiv und die Motivation der Angreifer beeinflusst werden. Ein Beispiel in der Beschreibung des Modells: Einer der echten Hackerangriffe wurde gestoppt, nachdem kompetente Kameraden die Mütter der Darsteller angerufen hatten. Wie das Sprichwort sagt, sind im Krieg alle Mittel gut.

Zu lösende Aufgaben:- Systematisierung und Koordination von Maßnahmen während der Datenanalyse, Untersuchung, Prävention und Beseitigung der Ursachen von Vorfällen.

- Mathematische Fehleinschätzung von analytischen Fragen der Untersuchung, Prävention und Beseitigung der Ursachen von Vorfällen anhand von Grafiken.

- Der Einsatz nicht nur technischer Gegenmaßnahmen. Zum Beispiel der Ausschluss von Angriffsvektoren durch nichttechnische Mittel, die Begrenzung der Zirkulationskreise geschützter Informationen usw.

Bei der Beschreibung des Vorfalls können wir uns von der Ansicht des Verteidigers zur Ansicht von der Seite des Angreifers bewegen. Dann erhalten wir eine grafische Darstellung möglicher Angriffsoptionen, anhand derer wir auf dem Aufbau des Informationssicherheitssystems aufbauen können.

3.3. Modell MITRE ATT & CK

Abstraktionsstufe: Mittel.

Anwendungsgebiet:- Informationssicherheit von Computernetzwerken (für Anwendungssicherheit, Datenbanksicherheit usw. in einem benachbarten Projekt derselben Organisation MITRE CAPEC ).

- Sensoren auf Endgeräten müssen in der Organisation bereitgestellt werden und bieten eine kontinuierliche Überwachung (keine Schnappschüsse). Die Matrix wurde mehrmals aktualisiert, sodass die Daten nicht vollständig relevant sind. Eine ungefähre Vorstellung davon, was ohne Sensoren erkannt werden kann, zeigen die grünen Blöcke einer der vorherigen Iterationen des Modells (Spoiler: keine).

Systeme, für die eine Matrix existiert:- Unternehmen: Windows, Linux, MacOS.

- Mobil: Android, iOS.

Wichtige Punkte:- Das Modell ist aus Sicht des Angreifers aufgebaut. Daher können wir mit der Frage fortfahren, was passiert ist. zu "was könnte passieren?" Das heißt, von reaktiven zu proaktiven Aktionen.

- ( ). , . Das heißt, , . , .. .

- . , , , RedCanary Atomic Threat Coverage . .

- «?».

- «?».

.

:- . . , – .

- , , . , . , , . , .

- . , .

- . , , , , .

- . .

::- , .

- Red Team.

- .

- .

- Bewertung des SOC-Reifegrades (basierend auf der Matrixabdeckung).

- TI-Datenanreicherung. Vielleicht weil Die Matrix basiert im Wesentlichen auf TI-Berichten.

- Situationsbewusstsein. Ähnlich wie im vorherigen Absatz.

- Analyse von Anomalien. Vielmehr ein angenehmer Bonus, der sich aus der Erfahrung mit der Verwendung der Matrix ergibt.

- Forensik.

Zielidentitäten:- Zeitfenster des Vorfalls.

- Kompromittierte / beteiligte Gastgeber.

- Kompromittierte Konten.

- Angreifer

- Verwendete Taktiken und Techniken.

Die Aufteilung in Taktiken erfasst einen Teil der Kill Chain, aber jede Stufe umfasst eine bis mehrere Taktiken.3.4. Deep Defense-Modell

Abstraktionsstufe: Hoch.Geltungsbereich: Aufbau eines Informationssicherheitssystems.Wichtige Punkte und Prinzipien:- Fehlen eines einzigen Kompromisspunktes.

- Redundanz und überlappende Angriffsvektoren.

Zu lösende Aufgaben: Aufbau eines abgestuften (in Bezug auf Methoden und Mittel) Schutzes zur Erhöhung der Zeit und der Kosten des Angriffs sowie Schutz vor spezifischen Schwächen von Schutzmaßnahmen.Das Modell selbst lässt sich gut veranschaulichen und kann auch mit einem neuen Ansatz für den IS-Perimeter in einer Organisation erfolgreich angewendet werden.3.5. Pyramide des Schmerzmodells

Abstraktionsstufe: Hoch.Umfang: Jeder Forschungsprozess im Rahmen der Arbeit mit dem IOC.Wichtige Punkte und Prinzipien: Das Erkennen und Verhindern der Verwendung von IOC kann einen Angreifer schwächen. Das Ausmaß dieses Effekts hängt von der Art des IOC ab.Hauptentitäten: IOC-Typen.Zu lösende Aufgaben: Erkennung des IOC zur Untersuchung, Prävention und Beseitigung der Ursachen von Vorfällen.Da dieses Modell am besten zu TI passt, hinterlasse ich hier einen Linkzu einem der letzten interessanten Artikel zum Thema. Es berücksichtigt den Lebenszyklus von Indikatoren und anderen interessanten Punkten. Darüber hinaus zeigt das Modell, warum das Interesse an TTP-Beschreibungen, beispielsweise dem oben genannten MITRE ATT & CK, so groß ist.3.6. Modell "Cyber Kill Chain"

Abstraktionsstufe: Hoch.Geltungsbereich: Arbeiten Sie mit Vorfällen im Bereich der Informationssicherheit.Wichtige Punkte und Prinzipien:- Um das endgültige Ziel zu erreichen, löst der Angreifer mehrere obligatorische Aufgaben.

- Die Verhinderung, Erkennung oder Beseitigung der Ursachen, Prozesse und Folgen der Erledigung einer Aufgabe wirkt sich erheblich auf das Erreichen des Endziels durch einen Angreifer aus.

Hauptentitäten: Phasen, die die Aufgaben des Angreifers widerspiegeln: Aufklärung, Waffen, Lieferung, Betrieb, Installation, Verwaltung, Aktionen innerhalb des Netzwerks.Zu lösende Aufgaben: Aufbau eines mehrschichtigen (relativ zu den Stufen) Informationsschutzsystems.Ein gutes Beispiel für ein skalierbares Modell. Viele Analoga werden je nach zu lösenden Aufgaben mehr oder weniger detailliert erzeugt.Dies ist auch ein gutes Beispiel für überlappende Modelle. Es passt gut zum MITRE ATT & CK oder zum Diamond.3.7. Die Absicht des Evidenzmodells

Abstraktionsstufe: Hoch.Geltungsbereich: Arbeiten Sie mit Vorfällen im Bereich der Informationssicherheit.Wichtige Punkte und Prinzipien:- Es gibt Hinweise auf böswillige Aktivitäten, die von Softwareentwicklern absichtlich und unbeabsichtigt bereitgestellt werden.

- Das Maß an Vertrauen, die Art der Sammlung usw. hängt von der Art der Beweisaufnahme ab.

Hauptentitäten und -methoden: Art der Beweise (absichtlich, unbeabsichtigt).Zu lösende Aufgaben: Priorisieren Sie die Sammlung von Beweisen und bewerten Sie deren Zuverlässigkeit.Beispiele:- Software- und Betriebssystemprotokolle sind absichtliche Beweise.

- Der Abfragecache ist ein unbeabsichtigter Beweis.

- Der Netzwerkverkehr ist vom Design her sicher, d.h. Die Existenz eines Objekts wird durch die Tatsache seiner Existenz bewiesen.

Ich würde dieses Konzept ein "Modell" mit einer großen Ausdehnung nennen. Es ermöglicht die Erstellung eines Abschnitts zwischen Forensik, die unbeabsichtigte Beweise beinhalten kann, und Überwachung, häufig ohne solche Mittel. Oder haben, aber punktuell. Abgesehen davon konnte ich den Nutzen nicht ertragen.3.8. PICERL Incident Response-Prozessmodell

Abstraktionsstufe: Mittel.Geltungsbereich: Reaktion auf Informationssicherheitsvorfälle.Wichtige Punkte und Prinzipien: Die Reaktion auf IS-Vorfälle umfasst mehrere Phasen.Schlüsselentitäten: Phasen der Reaktion auf IS-Vorfälle: Vorbereitung, Erkennung, Eindämmung, Tilgung, Wiederherstellung, Analyse der Ergebnisse.Zu lösende Aufgaben: Aufbau eines Lebenszyklus für die Reaktion auf Informationssicherheitsvorfälle.Im Prinzip ist dies ein gutes Analogon zum Kill Chain-Modell, jedoch nur in Bezug auf die Reaktion. Unter Berücksichtigung der angegebenen Aktionen für jede der Stufen kann dies eine gute Hilfe beim Erstellen von Spielbüchern sein. Die Hauptsache ist, nicht zu vergessen, zuerst die Organisationsstruktur und die Befugnisse der beteiligten Personen und dann - die Merkmale der IT-Infrastruktur - aufzuerlegen.3.9. Modell CVSS3

Abstraktionsgrad: Niedrig.Geltungsbereich: Priorisierung von Schwachstellen.Wichtige Punkte und Prinzipien: Eine Schwachstellenbewertung kann anhand der folgenden Metriken berechnet werden:

Abstraktionsgrad: Niedrig.Geltungsbereich: Priorisierung von Schwachstellen.Wichtige Punkte und Prinzipien: Eine Schwachstellenbewertung kann anhand der folgenden Metriken berechnet werden:- Grundlegende Metriken.

- Zeitmetriken (zeitliche Änderung).

- Kontextmetriken (abhängig von der IT-Infrastruktur des Unternehmens).

Grundlegende Entitäten (in Klammern stehen die möglichen Werte, die von der Metrik akzeptiert werden):Grundlegende Metriken:Anfällige Komponente , gekennzeichnet durch Betriebsmetriken:- Angriffsvektor AV (NALP), der Entfernungsgrad eines potenziellen Angreifers von einem anfälligen Objekt.

- Komplexität der Ausnutzung der AC-Schwachstelle (LH), qualitative Bewertung der Komplexität des Angriffs.

- Authentifizierung / Erforderliche PR-Berechtigungsstufe (HLN).

- Die Notwendigkeit der Benutzeroberfläche für Benutzerinteraktionen (NR).

- Betriebsgrenzen S (UC), ob sich die ausgenutzten und angegriffenen Komponenten unterscheiden.

Angegriffene Komponente (gekennzeichnet durch Auswirkungsmetriken):- Bewertung des Einflusses auf die Vertraulichkeit, Integrität und Verfügbarkeit der angegriffenen Komponente C, I, A (NMH).

Zeitmetriken:- E (ND/XHF POC/PU).

- RL (ND/XUW TF/T OF/O).

- RC (XURC).

:- CR, IR, AR (ND/XHML).

- MAV, MAC, MPR, MUI, MS, MC, MI, MA, I- .

Zu lösende Aufgaben: Priorisierung von Schwachstellen (Bewertung + Vektor) und Schwachstellenketten.Eine detailliertere Beschreibung des Modells finden Sie hier . Der Artikel enthält Beispiele für den Übergang zur Evaluierung von CVSS2 zu CVSS3, die das Iterationsprinzip für Modelle gut veranschaulichen. Ebenfalls während der Vorbereitung der Veröffentlichung wurde CVSS3.1 veröffentlicht.Obwohl viele Metriken einer Peer-Review unterzogen werden, bietet der Standard einen Teil des Fachwissens. Daher hängt die endgültige Bewertung nicht so sehr von der Organisation ab, die sie durchführt.3.10 Andere Modelle

Außerhalb der Diskussion sind Modelle wie:- CIA

- Angst

- SCHRITT

- Joint Intelligence Preparation des Betriebsumfelds (JIOPE)

- ADAM

- Bäume angreifen

- Die Analyse konkurrierender Hypothesen (ACH)

4. Anstelle einer Schlussfolgerung.

Ein systematischer Sicherheitsansatz, der auf der Verwendung von Modellen mit unterschiedlichem Formalisierungsgrad sowie verschiedenen in- und ausländischen Standards basiert, ermöglicht es uns, einige Fehler zu vermeiden. Es hilft nicht nur, die Bedingungen und Faktoren nicht zu vergessen, die für den erfolgreichen Aufbau des Systems erforderlich sind (sei es der ISIS als Ganzes oder die Untersuchung eines bestimmten Vorfalls). Sie können aber auch unnötige Parameter verwerfen, was das Bild nur kompliziert.

Es ist wichtig, sich daran zu erinnern, dass sowohl Modelle als auch Standards nicht die ultimative Wahrheit sind. Nicht nur, weil sie einer regelmäßigen Überprüfung unterzogen werden müssen, um ein reales Objekt als Teil der zu lösenden Aufgabe maximal eindeutig anzuzeigen. Aber auch, weil sie im Großen und Ganzen auf der Grundlage der von Ihnen akzeptierten Aufgabe, Einschränkungen und Annahmen ausgewählt werden sollten, die sich natürlich im Laufe der Zeit ändern. Die Entscheidung, ein bestimmtes Modell zu verwenden, unterliegt auch den Anforderungen externer Prozesse, die Informationen für Ihre Aufgaben liefern oder Daten akzeptieren, die das Ergebnis Ihrer Arbeit sind. Meiner Meinung nach kann dieser Artikel zum Ziel beitragen, das am besten geeignete Modell auszuwählen. Als nächstes liegt es an Ihnen.

Zusammenfassend werde ich einen kleinen Navigator nach Modell duplizieren, der den Hauptbereich seiner Anwendung angibt.

Universalmodelle:- Untersuchungsprozess - eine Technik, um während der Untersuchung und Schulung Antworten auf Fragen zu finden; kann auf allgemeinere Studien angewendet werden.

Modelle für die Arbeit mit Informationssicherheitsvorfällen:- Diamant - Vorfälle suchen und dokumentieren, Untersuchungsergebnisse in TI konvertieren

- MITRE ATT & CK - Vorfallsuche, Verhaltensanalyse.

- Die Absicht des Beweises ist forensisch.

- PICERL - Reaktion auf Vorfälle.

Modelle zum Aufbau eines Informationssicherheitssystems:- Tiefenverteidigung - Trennung des Verteidigungssystems vom SPI.

- Cyber Kill Chain - Trennung des Verteidigungssystems in Bezug auf die Phasen des Angriffs.

- Pyramide des Schmerzes - Arbeit mit IOC.

- MITRE ATT & CK - Erstellung von Inhalten für das Überwachungssystem und dessen Auswertung.

- Die Absicht der Beweise ist die Einführung spezieller Überwachungsinstrumente.

- PICERL - Vorbereitung der Reaktion auf Vorfälle.

- CVSS3 - Aufbau eines Schwachstellenmanagementsystems.

Es sei daran erinnert, dass diese Modelle für andere Zwecke angewendet werden können. Darüber hinaus können sie Anforderungen für angrenzende Bereiche festlegen. Bestimmen Sie beispielsweise die Zusammensetzung und das Format der Daten, die in ihnen bei der Eingabe oder Ausgabe verwandter Prozesse verwendet werden.