Am 26. Juli 2019

unterbreitete Google

einen Vorschlag, die maximale Gültigkeitsdauer von Server-SSL / TLS-Zertifikaten von derzeit 825 Tagen auf 397 Tage (ca. 13 Monate)

zu verkürzen, d. H. Um ca. die Hälfte. Google geht davon aus, dass nur die vollständige Automatisierung von Aktionen mit Zertifikaten aktuelle Sicherheitsprobleme beseitigt, die häufig durch den Faktor Mensch erklärt werden. Daher sollten Sie sich im Idealfall um die automatisierte Ausstellung kurzlebiger Zertifikate bemühen.

Die Frage wurde von der CA / Browser Forum (CABF) -Organisation zur Abstimmung gestellt, die Anforderungen für SSL / TLS-Zertifikate einschließlich der maximalen Gültigkeitsdauer festlegt.

Und am 10. September wurden die

Ergebnisse bekannt gegeben : Mitglieder des Konsortiums stimmten

gegen den Vorschlag.

Ergebnisse

Abstimmung der Zertifikatsverleger

Für (11 Stimmen) : Amazon, Buypass, Certigna (DHIMYOTIS), certSIGN, Sectigo (ehemals Comodo CA), eMudhra, Kamu SM, Let's Encrypt, Logius, PKIoverheid, SHECA, SSL.com

Nachteile (20) : Camerfirma, Certum (Asseco), CFCA, Chunghwa Telecom, Comsign, D-TRUST, Dunkle Materie, Vertrauensdatenkarte, Firmaprofesional, GDCA, GlobalSign, GoDaddy, Izenpe, Netzwerklösungen, OATI, SECOM, SwissSign, TWCA, TrustCor , SecureTrust (ehemals Trustwave)

Enthaltung (2) : HARICA, TurkTrust

Zertifikat Verbraucherabstimmung

Für (7) : Apple, Cisco, Google, Microsoft, Mozilla, Opera, 360

Gegen : 0

Enthaltung : 0

Gemäß den Regeln des CA / Browser-Forums müssen zwei Drittel der Zertifikatsverlage und 50% plus eine Stimme unter den Verbrauchern dafür stimmen, um eine positive Entscheidung zu treffen.

Vertreter von Digicert

entschuldigten sich für das Fehlen der Abstimmung, wo sie für eine Verkürzung der Gültigkeit der Zertifikate stimmen würden. Sie stellen fest, dass für einige Kunden die Verkürzung ihrer Gültigkeitsdauer ein Problem sein kann, dies jedoch auf lange Sicht Sicherheitsvorteile bietet.

Auf die eine oder andere Weise, aber die Branche ist noch nicht bereit, die Gültigkeit von Zertifikaten zu verkürzen und vollständig auf automatisierte Lösungen umzusteigen. Die Zertifizierungsstellen selbst können solche Dienste anbieten, aber viele Kunden haben die Automatisierung noch nicht implementiert. Daher wird die Verkürzung der Zeit auf 397 Tage verschoben. Die Frage bleibt jedoch offen.

Jetzt kann Google versuchen, die Standard- "Kraft" zu implementieren, wie dies beim

Zertifikatstransparenzprotokoll der Fall war. Darüber hinaus wird es von anderen Entwicklern unterstützt: Apple, Microsoft, Mozilla und Opera.

Denken Sie daran, dass die vollständige Automatisierung eines der Prinzipien ist, auf denen das gemeinnützige Zertifizierungszentrum Let's Encrypt basiert. Es stellt allen kostenlose Zertifikate aus, die maximale Lebensdauer der Zertifikate ist jedoch auf 90 Tage begrenzt. Kurze Zertifikatslebensdauern haben

zwei Hauptvorteile :

- Begrenzung des Schadens durch kompromittierte Schlüssel und falsch ausgestellte Zertifikate, da diese für einen kürzeren Zeitraum verwendet werden;

- Kurzlebige Zertifikate unterstützen und fördern die Automatisierung, was für die Benutzerfreundlichkeit von HTTPS unbedingt erforderlich ist. Wenn wir das gesamte World Wide Web auf HTTPS migrieren, können wir vom Administrator jeder vorhandenen Site keine manuelle Erneuerung der Zertifikate erwarten. Sobald die Ausstellung und Erneuerung von Zertifikaten vollständig automatisiert ist, werden die kürzeren Lebensdauern von Zertifikaten im Gegenteil bequemer und praktischer.

Die GlobalSign-Umfrage zu Habré ergab, dass 73,7% der Befragten "wahrscheinlicher" eine Verringerung der Gültigkeit von Zertifikaten befürworten.

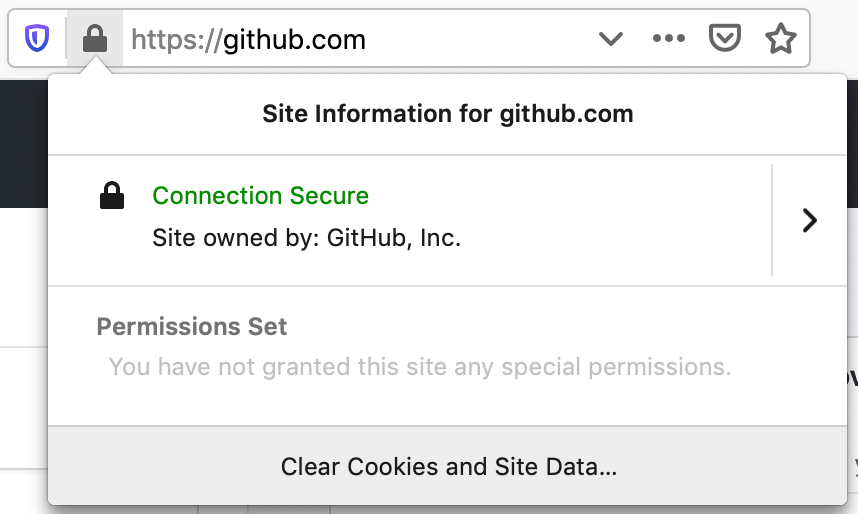

Was das Ausblenden des EV-Ausweises für SSL-Zertifikate in der Adressleiste betrifft, hat das Konsortium nicht über dieses Problem abgestimmt, da das Problem der Browser-Benutzeroberfläche vollständig in der Kompetenz der Entwickler liegt. Von September bis Oktober werden neue Versionen von Chrome 77 und Firefox 70 veröffentlicht, die EV-Zertifikaten einen besonderen Platz in der Adressleiste des Browsers entziehen. So sieht die Änderung in der Desktop-Version von Firefox 70 aus:

Es war:

Wird sein:

Laut Sicherheitsspezialist Troy Hunt wird

diese Art von Zertifikat durch das Löschen von EV-Informationen aus der Adressleiste von Browsern

tatsächlich begraben .