In dieser Veröffentlichung werden die Leser aufgefordert, sich mit den grundlegenden Begriffen und Definitionen im Bereich der Informationssicherheit vertraut zu machen und das Konzept und Paradigma der Informationssicherheit zu berücksichtigen. Die Informationen in dieser und den nachfolgenden Veröffentlichungen basieren auf allgemein anerkannten russischen und weltweiten Ansätzen zur Informationssicherheit.

Mit der Entwicklung der Informationstechnologien und ihrer umfassenden Durchdringung nahezu aller Tätigkeitsbereiche moderner Staaten und Unternehmen werden Fragen des Informationsschutzes zum Schlüssel: Die sogenannte vierte wissenschaftliche Revolution ist ohne den Einsatz von High-Tech-Informationstechnologien, die mit allen damit verbundenen Risiken Risiken mit sich bringen, und gleichzeitig mit der Durchdringung nicht denkbar Die IT im Leben von Staaten, Unternehmen und normalen Bürgern wächst und vervielfacht die Bedrohung der Informationssicherheit.

Sowohl die Informationstechnologie als auch der Bereich des Informationsschutzes sowie die Angreifer selbst entwickeln sich ständig weiter: Wenn bereits Ende des 20. Jahrhunderts Hacking-Computersysteme in der Regel von begeisterten Enthusiasten aus akademischen Umgebungen behandelt wurden, die keine illegalen Gewinne erzielen wollten, und Die Zahl der finanziell motivierten Angreifer, die Unternehmen und Bürger täuschen, hat in letzter Zeit jedes Jahr zugenommen. Darüber hinaus werden im modernen Cyberspace echte Hackerarmeen von Regierungen verschiedener Länder betrieben, unterstützt und gesponsert. Sie führen Angriffe auf die Ressourcen und die Infrastruktur anderer Staaten und großer Unternehmen durch, um nachrichtendienstliche Informationen zu erhalten und häufig kritische Infrastruktureinrichtungen oder sogar ganze Branchen zu deaktivieren. Gleichzeitig nimmt auch der regulatorische Druck der Staaten zu: Fast alle entwickelten Staaten erkennen die Bedeutung des Schutzes von Informationen und der Informationsinfrastruktur und verabschieden gesetzliche Normen, die den modernen Herausforderungen gerecht werden. Moderne Informationssicherheit steht daher im Kreuzfeuer hochqualifizierter Angreifer, der IT-Anforderungen von Unternehmen und Staat sowie der gesetzlichen Vorschriften. Um unter diesen Bedingungen zu gewinnen, ist zunächst eine solide Grundlage erforderlich, nämlich ein klares Verständnis der wichtigsten Phänomene, Begriffe sowie des Konzepts der Informationssicherheit.

Der

Schutz von Informationen im klassischen Sinne bedeutet die Gewährleistung der Integrität, Vertraulichkeit und Zugänglichkeit von Informationsressourcen. Darüber hinaus sind die zusätzlichen Eigenschaften von Informationen in einem Sicherheitszustand Nicht-Zurückweisung, Authentizität und Rechenschaftspflicht.

Eine

Bedrohung der Informationssicherheit wird als mögliche Ursache für einen unerwünschten Vorfall der Informationssicherheit verstanden, der Vermögenswerte beschädigen und den Zustand der Informationssicherheit verletzen kann. Einem Vorfall kann eine nicht autorisierte Änderung des Status eines Assets vorausgehen, das als Informationssicherheitsereignis bezeichnet wird.

Die Bedrohungsmodellierung ist die Identifizierung aller Bedrohungen, die Vermögenswerte beschädigen können, und Angriffsvektoren, die von Bedrohungsquellen verwendet werden können, um Schaden zu verursachen.

Unter Informationssicherheitsrisiko wird die potenzielle Möglichkeit verstanden, Schwachstellen von Vermögenswerten als spezifische Bedrohung für die Verursachung von Schäden an einem Unternehmen zu nutzen. Wie beim klassischen Risikomanagement gibt es folgende Möglichkeiten, mit Cyber-Risiken umzugehen: ignorieren, akzeptieren, vermeiden, übertragen, minimieren. Die Wahl der letzten, optimalsten Risikobehandlungsmethode geht in vielen Fällen der Entwicklung und Implementierung von Informationssicherheitssystemen und -werkzeugen voraus. Gleichzeitig sollte bei der Auswahl und Umsetzung spezifischer Maßnahmen zur Gewährleistung der Informationssicherheit von Vermögenswerten die Angemessenheit der Anwendung dieser Maßnahmen im Kontext der zu lösenden Geschäftsaufgabe, der Wert des Vermögenswerts und die Höhe des vorhergesagten Schadens sowie die potenziellen Kosten der Angreifer berücksichtigt werden. Nach dem allgemein anerkannten Ansatz sollten die Kosten für Schutzmaßnahmen den Wert des Vermögenswerts oder die Höhe des vorhergesagten Schadens nicht überschreiten, und die geschätzten angemessenen Kosten des Angriffs für den Angreifer sollten geringer sein als der erwartete Gewinn aus der Durchführung dieses Angriffs.

Schäden durch die Durchführung eines Angriffs können direkt oder indirekt sein. Direkter Schaden ist der unmittelbare offensichtliche und leicht vorhersehbare Verlust des Unternehmens, wie der Verlust von Rechten des geistigen Eigentums, die Offenlegung von Produktionsgeheimnissen, die Wertminderung von Vermögenswerten oder deren teilweise oder vollständige Zerstörung, Rechtskosten und die Zahlung von Geldbußen und Entschädigungen usw. Indirekter Schaden kann Qualität oder indirekten Verlust bedeuten. Qualitative Verluste können eine Aussetzung oder Abnahme der Effektivität des Unternehmens, ein Verlust von Kunden oder eine Abnahme der Qualität von hergestellten Waren oder Dienstleistungen sein. Indirekte Verluste sind beispielsweise entgangene Gewinne, Verlust des Ansehens des Unternehmens und zusätzliche Kosten.

Eine Bedrohung für die Informationssicherheit entsteht, wenn die folgenden Komponenten miteinander verbunden sind: die Quelle der Bedrohung, die Verwundbarkeit des Vermögenswerts, die Art und Weise, wie die Bedrohung erkannt wird, das Ziel der Gefährdung und die schädlichen Auswirkungen selbst. Lassen Sie uns ein Beispiel geben: Ein Hacker (Quelle einer Bedrohung) greift den Webserver eines nicht gepatchten Unternehmens an (Asset-Schwachstelle), indem er SQL-Injection (eine Möglichkeit zur Implementierung einer Bedrohung) in das DBMS einfügt, das diesen Webserver (Ziel) bedient, und illegal vertrauliche Informationen empfängt (böswillige Auswirkungen).

Darüber hinaus werden diese Komponenten von Bedrohungen der Informationssicherheit ausführlicher betrachtet.

1. Die

Quelle der Bedrohung können externe oder interne (in Bezug auf den betreffenden Schutzgegenstand) Verstöße, Dritte oder Naturgewalten sein.

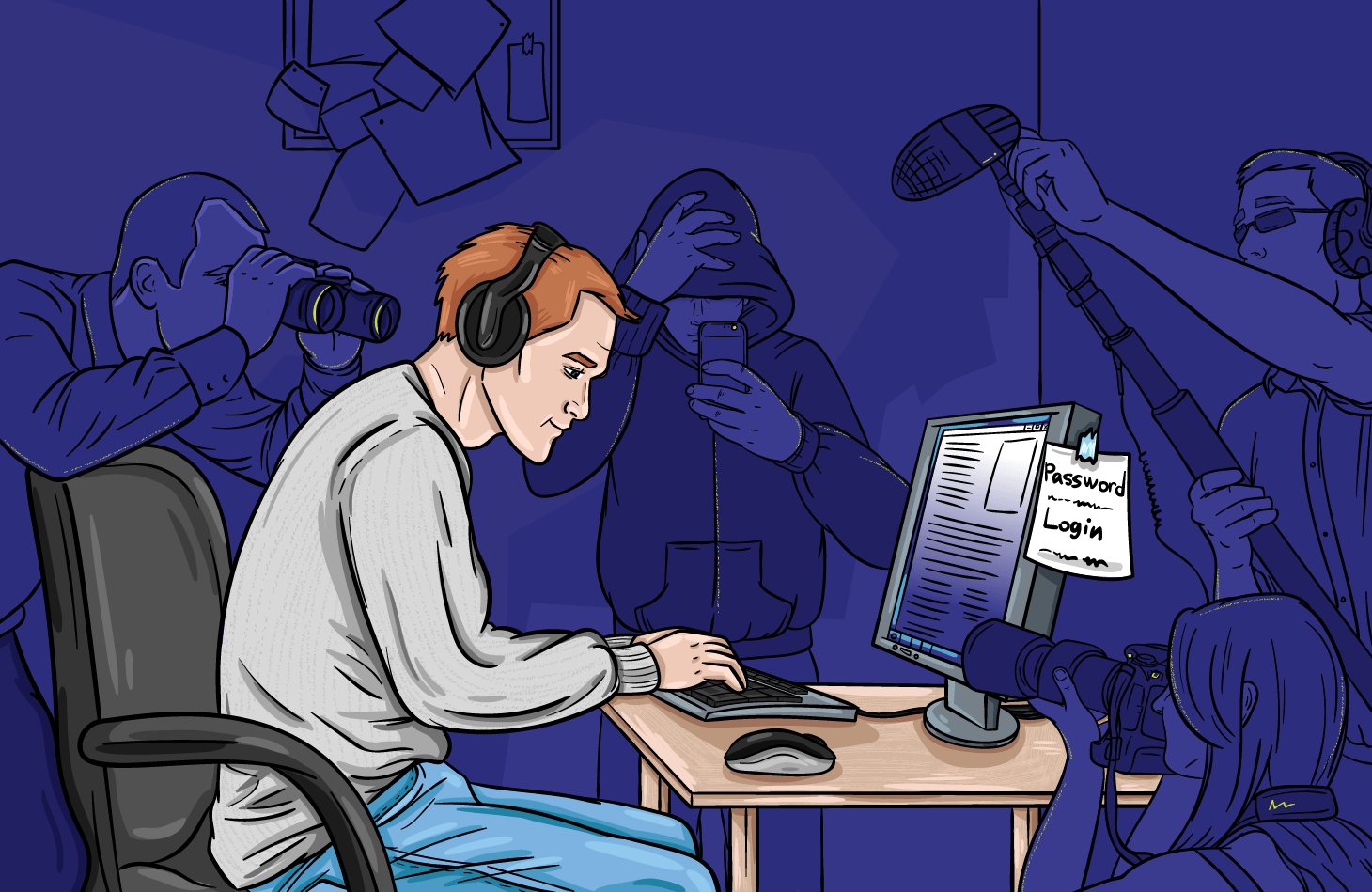

Externe Rechtsverletzer sind keine Mitarbeiter des Unternehmens, legitime Benutzer interner Informationssysteme, Outsourcer, Auftragnehmer, Lieferanten, Kunden und andere Personen, die mit Rechtsbeziehungen mit der betreffenden Organisation in Verbindung stehen. Solche Verstöße haben keinen legitimen Zugang zum Schutzobjekt (Informationsvermögen) und werden nach ihren Fähigkeiten, Fähigkeiten und ihrer Motivation klassifiziert. Beispiele für Außenstehende sind regierungsnahe Hacker mit staatlicher finanzieller Unterstützung oder Cyberkriminelle, die von Wettbewerbern, Hacktivisten, professionellen Cyberbetrügern oder sogar Teenagern, die mit weit verbreiteten Hackerprogrammen bewaffnet sind, angeheuert wurden. Gegenmaßnahmen gegen externe Eindringlinge umfassen fast das gesamte Spektrum „klassischer“ Methoden zur Gewährleistung der Informationssicherheit: Entwicklung und Implementierung interner Regulierungsdokumente, Informationsschutzinstrumente, aktive Gegenmaßnahmen, Reaktion und Untersuchung von Cyber-Vorfällen usw. Unternehmen sollten regelmäßig bewerten, inwieweit sie dem Risiko eines Angriffs durch externe Angreifer ausgesetzt sind. Dabei sollten der Tätigkeitsbereich, die Abhängigkeit von Informationstechnologie, die Öffentlichkeitsarbeit, die Attraktivität für Angreifer und die Breite potenzieller Angriffe berücksichtigt werden. Im Allgemeinen sind externe Eindringlinge der unvorhersehbarste und unkontrollierteste Faktor für das Cyber-Risiko, der die Umsetzung modernster Schutzmaßnahmen und -methoden erfordert.

Interne Verstöße können als Einzelpersonen betrachtet werden - Mitarbeiter und Führungskräfte des Unternehmens sowie juristische Personen, die eine vertragliche Beziehung zum Unternehmen haben. Interne Verstöße werden nach dem Fokus und der Böswilligkeit ihrer Handlungen klassifiziert. Um einen gezielten unbefugten Zugriff durchzuführen, muss ein böswilliger Insider über ein Motiv, eine Methode und eine entsprechende Angriffsmöglichkeit verfügen. Anbieter von Dienstleistungen, Geräten oder Personal tragen ebenfalls Informationssicherheitsrisiken - es gibt Fälle, in denen IT-Dienstleister, Hersteller von Zusatzgeräten und Mitarbeiter des Vertragsunternehmens die Ursachen für die Undichtigkeiten wurden. Cloud-Dienstanbieter fallen ebenfalls in die Kategorie potenzieller interner Eindringlinge, was durch eine große Anzahl von Datenlecks aus falsch konfigurierten Cloud-Speichern belegt werden kann. Es ist der jüngste Trend in Form einer Standardisierung von Methoden zur Bewertung und Steuerung des Risikos der Gewinnung von Drittorganisationen zu beachten: Die CBR hat den Standard STO BR IBBS-1.4-2018 „Risikomanagement für Informationssicherheit im Outsourcing“ herausgegeben, und der internationale Standard ISO 27036 kann zur Verwaltung der Informationssicherheit in Interaktion verwendet werden mit Dienstanbietern, einschließlich Cloud-Dienstanbietern (gemäß ISO 27036-4: 2016).

Neben externen und internen Verstößen sollten auch andere Bedrohungsquellen nicht vergessen werden:

Dritte und Naturgewalten können die Aktivitäten des Unternehmens erheblich beeinträchtigen. Dritte können daher als Behörden betrachtet werden, deren Folgen für die Arbeit des Unternehmens den Auswirkungen einer Naturkatastrophe angemessen sein können. Nachrichten über Ermittlungsmaßnahmen können sich nachteilig auf das Image und den Ruf des Unternehmens auswirken, und eine schriftliche Anordnung, den Betrieb auch nur für einen relativ kurzen Zeitraum auszusetzen, kann tatsächlich den Rückzug des Unternehmens vom Markt bedeuten. Die Beschlagnahme von Geräten, die Versiegelung von Serverräumen und die Festnahme wichtiger Führungskräfte des Unternehmens können ebenfalls zu den gleichen Konsequenzen führen. Maßnahmen zur Minimierung der Risiken, die durch die Auswirkungen Dritter entstehen, sollten sowohl die strikte Umsetzung aller Anforderungen der geltenden Rechtsvorschriften als auch kontinuierliche interne Konformitätsprüfungen sein. Schließlich sind Naturkräfte im Zusammenhang mit der Kategorisierung der Bedrohungsquellen Naturkatastrophen wie Natur- und Technologiekatastrophen sowie soziale Katastrophen: Epidemien, Militäreinsätze, Terroranschläge, Revolutionen, Streiks und andere höhere Gewalt. Um die Risiken dieser Vorfälle zu minimieren, sind häufig große finanzielle Investitionen in die Systeme zur Gewährleistung der Geschäftskontinuität und Wiederherstellung der Arbeitskapazität sowie zur Berücksichtigung dieser Risiken in der Anfangsphase der Unternehmensentwicklung erforderlich: Sie sollten den Standort der Büros unter Berücksichtigung des Standorts, der Nähe anderer Institutionen und der Infrastruktur, der Wetterbedingungen und des Zustands sorgfältig auswählen Staat und Gesellschaft berücksichtigen Prognosen der wirtschaftlichen und sozialen Entwicklung einer bestimmten Präsenzregion. Neben der Minimierung des Risikos von Naturkatastrophen auf die oben beschriebene Weise können Unternehmen eine andere Art der Behandlung dieser Risiken wählen - die Versicherung. Mit einem durchdachten und kompetent ausgewählten Versicherungszahlungssystem können Sie den Schaden durch die Auswirkungen höherer Gewalt auf das Geschäft mindern. Jeder Manager und Mitarbeiter sollte sich jedoch immer daran erinnern, dass das Leben einer Person im Vergleich zu dem profitabelsten Unternehmen von unschätzbarem Wert ist. Daher sollte unter allen Umständen die Rettung von Leben und Gesundheit oberste Priorität haben.

2.

Sicherheitslücke ist ein Mangel an Schutzwerkzeugen für Informationssysteme, die von einem Eindringling (sowohl extern als auch intern) verwendet werden können, um Bedrohungen für die Informationssicherheit zu implementieren. Sicherheitslücken im Informationssystem können durch Fehler bei der Erstellung, Implementierung oder dem Betrieb des Systems oder durch die Schwäche der Schutzausrüstung und der angewandten Maßnahmen verursacht werden.

Aus logischer Sicht können ideal geschützte und sichere Informationssysteme nicht existieren, die sich nicht in einem isolierten Raum befinden, sondern ihre Geschäftsfunktion erfüllen, sodass Schwachstellen sogar im zuverlässigsten und getesteten System auftreten können. Der russische Standard GOST R 56546-2015 identifiziert verschiedene mögliche Arten von Schwachstellen: Code-Schwachstellen, Konfigurationen, Architekturen, organisatorische Schwachstellen, Multi-Faktor-Schwachstellen. Dieser Standard weist auch auf potenzielle Schwachstellen hin: systemweit, Anwendung, spezielle Software, Hardware, Netzwerkausrüstung und Sicherheitstools. Die Sicherheitsanfälligkeit ist durch ihren Gefährdungsgrad gekennzeichnet, der in GOST R 56546-2015 als Vergleichswert definiert ist, der die Sicherheitsanfälligkeit des Informationssystems und die Auswirkungen dieser Sicherheitsanfälligkeit auf die Verletzung der Eigenschaften der Informationssicherheit (Vertraulichkeit, Integrität, Zugänglichkeit) kennzeichnet.

Die allgemein akzeptierte Methode zur quantitativen Berechnung von Schwachstellenrisiken ist die Verwendung der CVSS-Metrik (Common Vulnerability Scoring System) des American National Institute of Standards and Technology (NIST). Mit dieser Metrik können Sie die Hauptmerkmale der Sicherheitsanfälligkeit beschreiben und ihre Gefahr (auf einer Skala von 0 bis 10) in Abhängigkeit von der Komplexität des Vorgangs, den Auswirkungen auf die Sicherheitseigenschaften des Assets, der Verfügbarkeit eines vorgefertigten Exploits und seiner Verfügbarkeit für einen Angreifer, der Fähigkeit zur Behebung der Sicherheitsanfälligkeit und der Zuverlässigkeit der Nachricht über das Vorhandensein quantifizieren Sicherheitslücken sowie in Bezug auf die spezifische Betriebsumgebung des anfälligen Systems.

Die Idee, Schwachstellen zentral zu registrieren und zu klassifizieren, wurde in mehreren offiziellen Schwachstellenregistern umgesetzt, darunter MITRE CVE (Common Vulnerabilities and Exposures), das Russische Nationale Sicherheitsbüro (Information Security Threat Databank), NIST NVD (National Vulnerability Database), CERT / CC VND ( Vulnerability Notes Database).

Die MITRE CVE-Registrierung wird seit 1999 gepflegt, und während dieser Zeit wurden Daten zu mehr als 115.000 Sicherheitslücken darin gespeichert. Informationen in dieser Registrierung werden von CNA (CVE Numbering Authorities) - registrierten Organisationen (wie staatlichen CERTs), Softwareunternehmen sowie unabhängigen Sicherheitsforschern eingegeben, die berechtigt sind, die Kennung des erkannten Schwachstellentyps CVE-YYYY-NNNN zuzuweisen, wobei JJJJ - Jahr der Entdeckung der Sicherheitsanfälligkeit und NNNN - Seriennummer. Derzeit befinden sich 98 Organisationen und Einzelpersonen auf der CNA-Liste, darunter zwei russische Unternehmen - Yandex und Kaspersky Lab.

Das russische BDU-Register wird vom FSTEC Russlands und dem Staatlichen Forschungsinstitut PTZI verwaltet. Seit 2015 wurde es mit Informationen zu mehr als 21.000 Sicherheitslücken mit Kennungen vom Typ BDU aktualisiert: JJJJ-IUUUU, wobei JJJJ das Jahr der Erkennung und IUUUI die Seriennummer der Sicherheitslücke ist. Diese Registrierung zeichnet sich dadurch aus, dass sie eindeutige Informationen zu Schwachstellen in in Russland entwickelter Software enthält, die in anderen Registern nicht enthalten sind, und es Entwicklern inländischer Tools zum Schutz von Informationen ermöglicht, aktuelle Schwachstellendaten aus einer zuverlässigen staatlichen Quelle abzurufen. Jeder Bürger oder jede Organisation, die eine Sicherheitslücke findet, kann Informationen darüber über ein Webformular oder per E-Mail direkt an die FSTEC von Russland senden.

Zusätzlich zu den offiziellen gibt es eine große Anzahl alternativer Registrierungen von Schwachstellen und Exploits, die von Softwareentwicklern (z. B. Microsoft, Cisco, Oracle, IBM, Red Hat, Ubuntu, VMware und anderen) sowie von einzelnen Organisationen und Enthusiasten verwaltet werden.

Die Ursache für die Sicherheitsanfälligkeit kann ein Fehler sein, der bei der Entwicklung oder Konfiguration von Software gemacht wurde. Das American National Institute of Standards and Technology klassifiziert 124 Arten von Fehlern in seiner CWE-Liste (Common Weakness Enumeration). Darüber hinaus enthält die detaillierte Beschreibung für jeden der auf der Website der MITRE-Organisation aufgeführten Fehler Beispiele für anfälligen Code, Anweisungen zum Erkennen und Beseitigen solcher Fehler in Bezug auf die Softwareentwicklungsphasen sowie Links zu registrierten CVE-Schwachstellen, die durch diesen Fehler verursacht wurden. und CAPEC-Angriffsmuster (Common Attack Pattern Enumeration and Classification), die den Fehler und mögliche Angriffe verknüpfen.

Die FSTEC von Russland hat ein Register für Bedrohungen der Informationssicherheit als inländische Alternative zum MITRE CAPEC-Klassifikator erstellt. Diese Registrierung enthält am aktuellen Tag 213 Arten von Bedrohungen, wobei jede Art von Bedrohung eine eigene eindeutige Kennung (UBI-Typ. ***), eine Beschreibung der Bedrohung, der Quelle, des Ziels und der Folgen ihrer Implementierung aufweist. Die Suche nach Name, Quelle oder Folgen der Bedrohung ist verfügbar. Gleichzeitig enthält die Registrierung nicht nur rein technische, sondern auch organisatorische Bedrohungen wie beispielsweise UBI.040 (Gefahr von Konflikten zwischen Gerichtsbarkeiten verschiedener Länder), UBI.056 (Gefahr einer schlechten Übertragung der Infrastruktur in die Cloud) oder UBI.134 (Risiko eines Vertrauensverlusts) an Ihren Cloud-Dienstanbieter).

Um Schwachstellen zu identifizieren, können sowohl automatisierte Systeme (Schwachstellenscanner, Konfigurations- und Versionsverwaltungssysteme) als auch Sicherheitsbewertungen und Penetrationstests durchgeführt werden, wodurch die Organisation Informationen über das Vorhandensein potenziell ausgenutzter Schwachstellen erhält. Beachten Sie jedoch, dass durchschnittlich täglich mehrere Dutzend neuer Sicherheitslücken auftreten. Sie sollten sich also nicht mit episodischen Analysen befassen, sondern einen fortlaufenden Prozess zur Verwaltung von Sicherheitslücken erstellen. , , , (///) , .

3.

. , : , , , , , , , , , , , , , , .

MITRE ATT&CK , , (TTPs — Tactics, Techniques, Procedures), . MITRE ATT&CK MITRE CAPEC, . , , , , , «» TTPs, .

4.

, , : , , , , , . , — , , — . , « » , .

5.

, , , , , , , .

, Data Diddling ( — , ), Salami Fraud ( , — , 10 ), « » ( , / — , ).

, , , , «» — , IPO . - , , «» .

, , , , . WannaCry NotPetya, DDoS- . -, .

(, , )

, , , , . , , , , , , .

ISO/IEC 27001:2013 Information security management systems – Requirements (« – ») NIST SP 800-53 Security and Privacy Controls for Information Systems and Organizations (« »), . , , NIST SP 800-53, , , ISO/IEC 27001:2013.

: - , , , - . , «» - , , , .

, . , , , . , -, . , - , , .