In diesem Artikel, den ersten 5 Aufgaben, lernen wir die Grundlagen der Verkehrsanalyse verschiedener Netzwerkprotokolle.

OrganisationsinformationenSpeziell für diejenigen, die etwas Neues lernen und sich in einem der Bereiche Informations- und Computersicherheit entwickeln möchten, werde ich über die folgenden Kategorien schreiben und sprechen:

- PWN;

- Kryptographie (Krypto);

- Netzwerktechnologien (Netzwerk);

- Reverse (Reverse Engineering);

- Steganographie (Stegano);

- Suche und Ausnutzung von WEB-Schwachstellen.

Darüber hinaus werde ich meine Erfahrungen in den Bereichen Computerforensik, Analyse von Malware und Firmware, Angriffe auf drahtlose Netzwerke und lokale Netzwerke, Durchführung von Pentests und Schreiben von Exploits teilen.

Damit Sie sich über neue Artikel, Software und andere Informationen informieren können, habe ich

in Telegram einen

Kanal und eine

Gruppe eingerichtet, um alle Probleme im Bereich ICD

zu diskutieren . Außerdem werde ich Ihre persönlichen Anfragen, Fragen, Vorschläge und Empfehlungen

persönlich prüfen

und alle beantworten .

Alle Informationen werden nur zu Bildungszwecken bereitgestellt. Der Autor dieses Dokuments übernimmt keine Verantwortung für Schäden, die jemandem durch die Verwendung von Kenntnissen und Methoden entstehen, die durch das Studium dieses Dokuments erworben wurden.

FTP-Authentifizierung

In dieser Aufgabe wird uns angeboten, Authentifizierungsdaten aus einem Verkehrsdump zu finden. Gleichzeitig sagen sie, dass dies FTP ist. Öffnen Sie die PCAP-Datei in Wireshark.

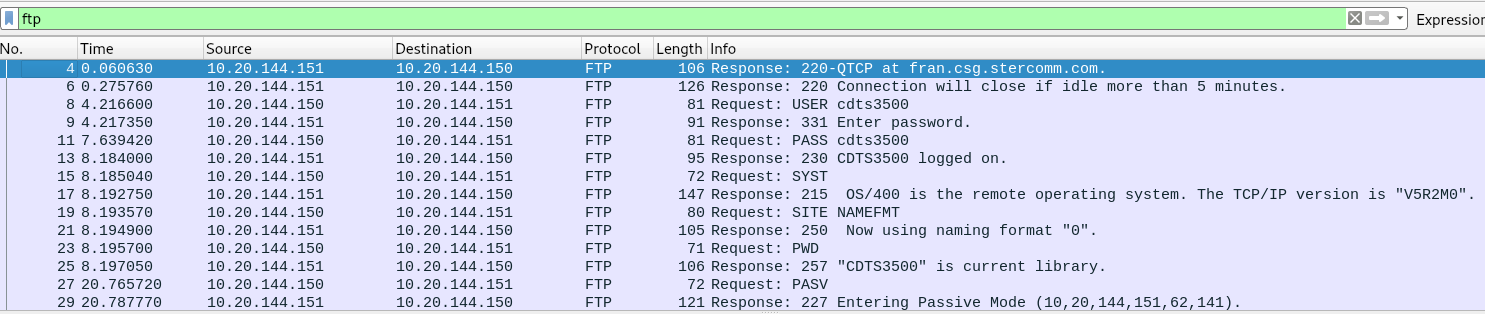

Zuerst filtern wir die Daten, da wir nur das FTP-Protokoll benötigen.

Jetzt werden wir den Verkehr auf Flüssen anzeigen. Wählen Sie dazu nach dem Klicken mit der rechten Maustaste Follow TCP Stream.

Wir sehen den Benutzernamen und das Passwort des Benutzers.

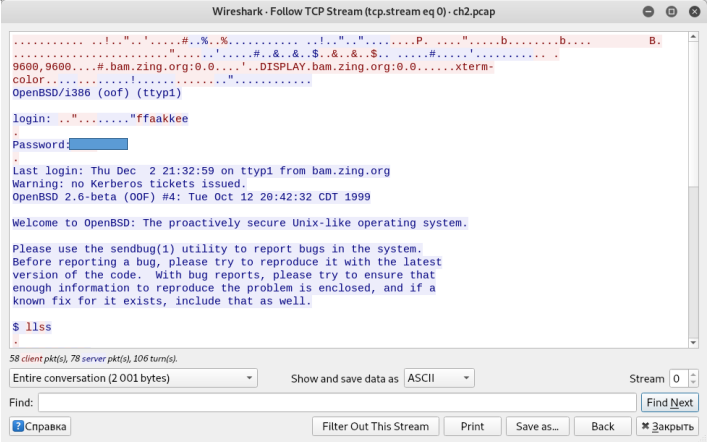

Telnet-Authentifizierung

Die Aufgabe ähnelt der vorherigen.

Wir holen den Benutzernamen und das Passwort ab.

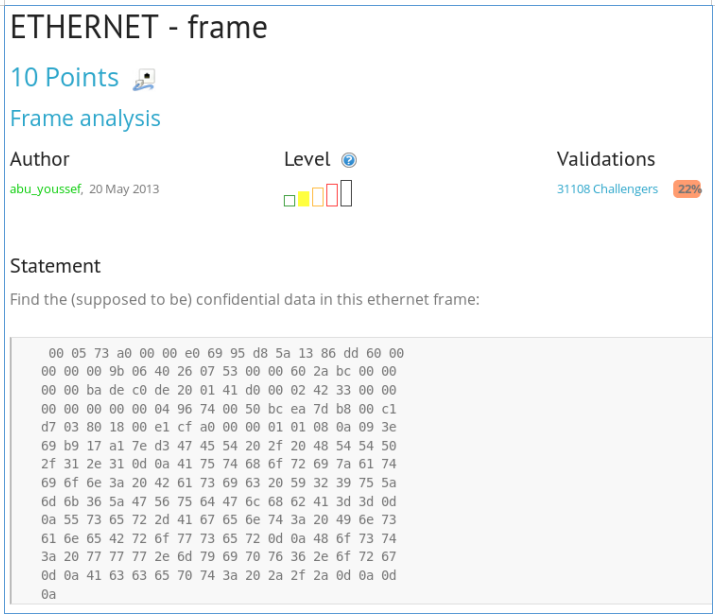

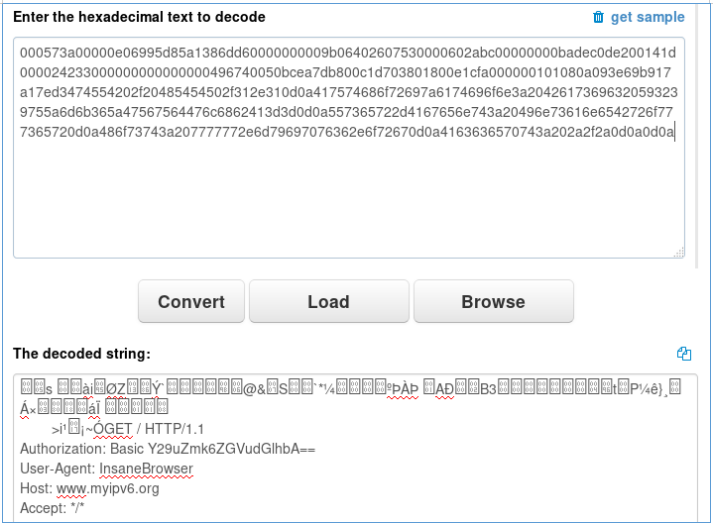

Ethernet-Frame

Wir erhalten eine Hex-Präsentation eines Ethernet-Protokollpakets und werden gebeten, vertrauliche Daten zu finden. Tatsache ist, dass die Protokolle ineinander gekapselt sind. Das heißt, das IP-Protokoll befindet sich in dem Datenbereich des Ethernet-Protokolls, in dessen Datenbereich sich das TCP-Protokoll befindet, in dessen HTTP, in dem sich die Daten befinden. Das heißt, wir müssen nur Zeichen aus der Hex-Form dekodieren.

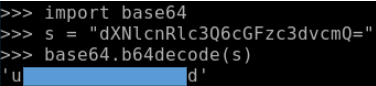

Der HTTP-Header enthält Basisauthentifizierungsdaten. Dekodieren Sie sie von Base64.

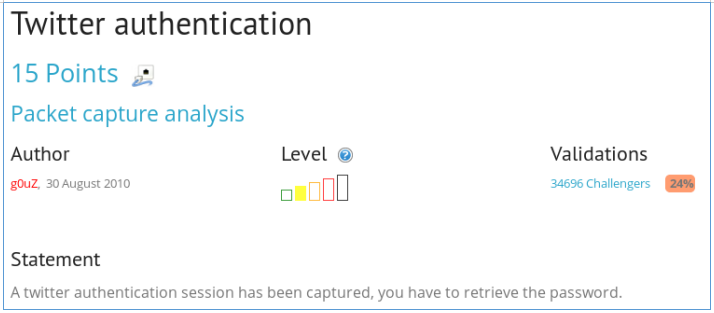

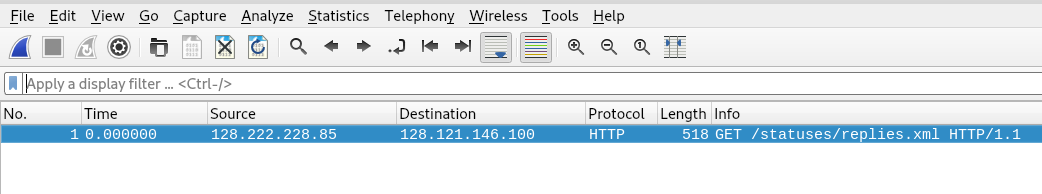

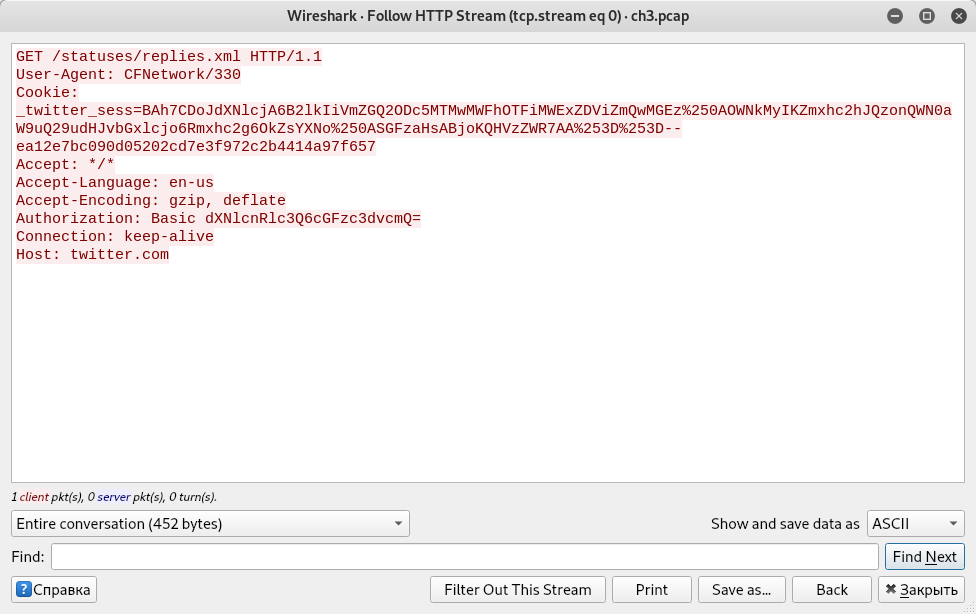

Twitter-Authentifizierung

Wir werden gebeten, ein Passwort zu finden, um sich von einem Verkehrsdump bei Twitter anzumelden.

Es gibt nur ein Paket. Öffnen Sie es durch Doppelklick.

Und wieder sehen wir die Basisauthentifizierungsdaten.

Wir finden den Benutzernamen und das Passwort.

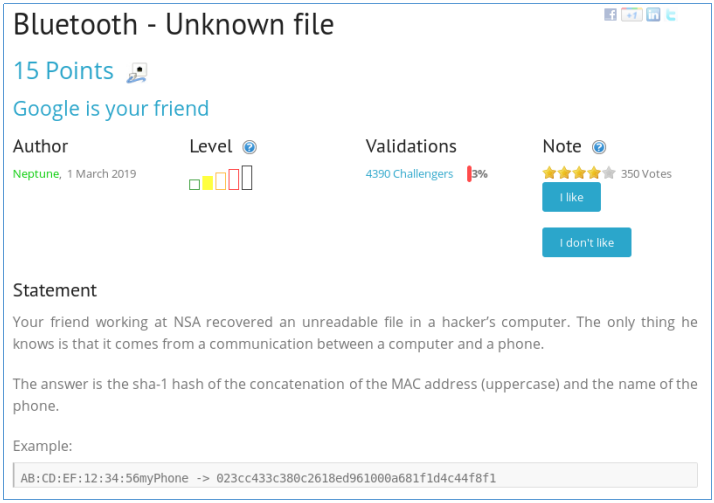

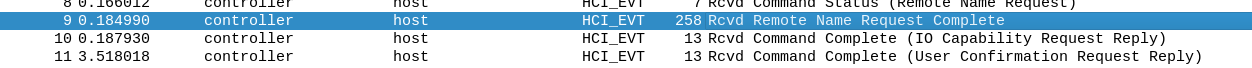

Bluetooth Unbekannte Datei

Sie erzählen eine Geschichte und fragen nach dem Namen und der MAC-Adresse des Telefons. Öffnen Sie die Datei in Wireshark. Suchen Sie die Zeile Remote Name Request Complete.

Schauen wir uns die Felder dieses Pakets an, in denen die MAC-Adresse und der Telefonname angezeigt werden.

Wir nehmen den Hash und geben ihn weiter.

In dieser Aufgabe beenden wir die Analyse einfacher Aufgaben zum Thema Netzwerke (mehr für Anfänger). Immer komplizierter ... Sie können sich uns

per Telegramm anschließen . Dort können Sie Ihre eigenen Themen vorschlagen und über die Themenauswahl für die folgenden Artikel abstimmen.