Eine kleine Geschichte über einen kleinen Fehler, mit dessen Hilfe Zugang zu allen bezahlten Kursen und Hausaufgaben zu Ressourcen erhalten wurde. Und auch ein wenig über andere gefundene Schwachstellen.

Hintergrund

Abends, zwischen dem Lesen der Schulliteratur für den Sommer, nahm ich an einem Bug-Bounty-Programm der Mail.ru Group teil.

Ich suchte nach neuen Subdomains und Diensten von Mail.ru, die häufig auf alle möglichen Sicherheitslücken stoßen.

Zu diesem Zeitpunkt wusste ich bereits über das pädagogische IT-Projekt

GeekBrains Bescheid . Ich dachte nicht, dass ich etwas Interessantes herausbringen könnte, aber ich habe mich geirrt.

API

Nachdem ich mich mit dem Testen des persönlichen Kontos des Benutzers befasst hatte, stieß ich sofort auf einen

API-Dienst .

Mit DIRB ging ich zur Projektmethode, sortierte die ID der Projekte und fiel in eine merkwürdige URL.

Dies ist ein offener Amazon S3-Bucket. Darauf befinden sich im "freien Zugang" Materialien und Lehrliteratur für fast alle Kurse der Ressource.

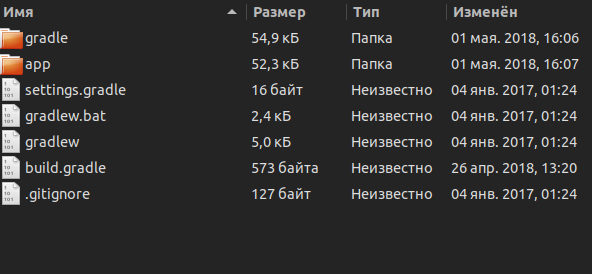

Zum Beispiel eine Präsentation zum Kurs "Informationssicherheit"

Oder hier sind die Hausaufgaben einer Java-Entwicklerklasse

Es gibt auch eine große Menge an privaten Informationen für jeden Teilnehmer des Kurses.

Mach weiter

Wenn sie einen S3-Bucket haben, gibt es logischerweise vielleicht andere!

Zu diesem Zeitpunkt habe ich

lazys3 ausgenutzt . Ein ziemlich praktisches Werkzeug zum Auffinden von S3-Eimern.

Nach dem Busting fand ich einen weiteren Eimer, es war

geekbrains-uploads.s3.3.azonazonaws.comEine direkte Anzeige von Dateien ist leider nicht möglich, es ist jedoch möglich, eigene Dateien hochzuladen.

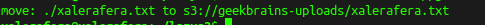

Laden Sie die TXT-Datei mit dem Standard-AWS-Dienstprogramm auf den Server hoch.

aws s3 mv xalerafera.txt s3: // geekbrains-uploads

Hier können Sie eine ausführbare Datei oder einen anderen Dreck hochladen.

Zu diesem Zeitpunkt meldete ich Schwachstellen und einige Tage später erhielt ich Zahlungen dafür.

Zusätzlich zu diesen beiden Lücken habe ich

XSS auch in privaten Nachrichten entdeckt .

Es gibt noch eine andere Sicherheitslücke, über die ich gerne sprechen würde, die jedoch immer noch getestet wird.

Zusammenfassung

Schließen Sie Ihre S3-Eimer, dies kann zu ernsthaften Verlusten führen.

Ich möchte

AlexShmel dafür danken,

dass er

mir beim Schreiben dieses Artikels geholfen

hat .