Wir überwachen ständig Änderungen an Hacker-Tools, unabhängig davon, ob neue Tools auftauchen oder vorhandene aktualisieren. Daher konnten wir

Silent Trinity , das auf den DefCon 27 Demo Labs angekündigt wurde, nicht passieren.

Was ist das und warum studieren?

PT ESC-Experten liefern Wissen zu den Produkten des Unternehmens und bringen ihnen bei, wie TTP-Angreifer (Taktiken, Techniken und Verfahren) erkannt werden. Die Phase nach der Ausbeutung ist ein wesentlicher Bestandteil jedes Kompromisses. Daher betrachten wir es als unsere Pflicht, ein so interessantes Werkzeug wie Silent Trinity zu entdecken. Darüber hinaus haben PT ESC-Spezialisten bereits Fälle von echten Angriffen gefunden.

Das Post-Exploitation-Framework von Silent Trinity wurde in der neuen Version 0.3.0 aktualisiert. Wichtige Innovationen sind die Client-Server-Architektur und der Mehrbenutzermodus. Hacker lieben das Framework für die Verwendung von DLR (Dynamic Language Runtime).

Dank des DLR erhalten Implantate im Vergleich zu C # mehr Flexibilität und Geheimhaltung. Derzeit kann die C2-Kommunikation mit dem Opfer über vier Transportmittel erfolgen - HTTP, HTTPS, DNS, WMI.

Wie die neue Silent Trinity funktioniert

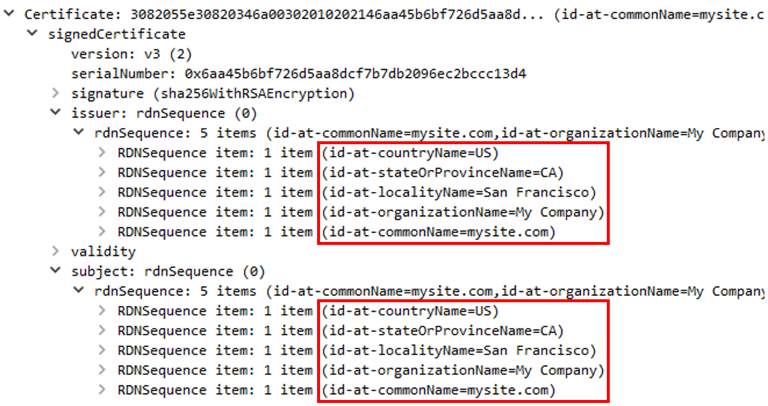

Wir haben die neueste Version des Tools untersucht, um Erkennungsoptionen zu finden, und sind zu dem Schluss gekommen, dass Silent Trinity trotz aller Vorteile sowohl durch Aktivitäten auf dem Host als auch durch Netzwerkinteraktion erkannt werden kann. Beginnen wir mit dem letzten. In der Regel wird HTTPS als Transport ausgewählt. Beim ersten Start generiert Silent Trinity ein selbstsigniertes TLS-Zertifikat, das später bei der Kommunikation mit einem gefährdeten System verwendet wird. Ein solches Zertifikat enthält immer dieselben Informationsfeldwerte.

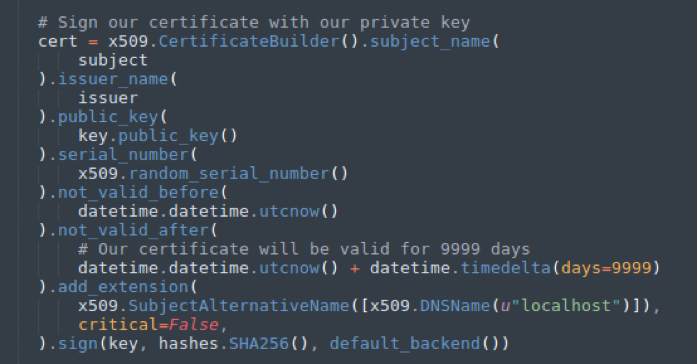

Ebenfalls ungewöhnlich im Zertifikat ist seine Lebensdauer (9999 Tage) und das Feld SubjectAlternativeName mit dem Wert 'localhost'.

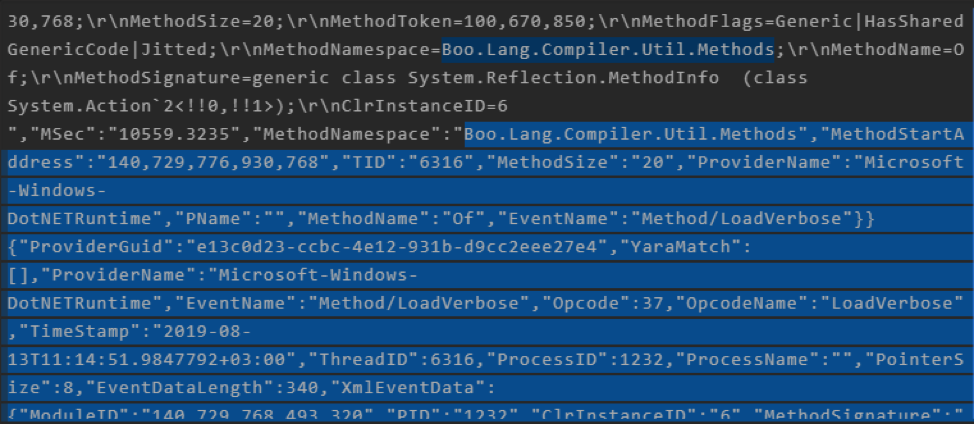

Das Implantat kann über Powershell, MSbuild oder Wmic gestartet werden. Erstellen Sie dazu eine Datei, die von einem der Tools gestartet wird. Unabhängig davon, wie es gestartet wird, enthält die Datei ein serialisiertes base64-Objekt. Er sendet die Anfrage an C2, um die Nutzlast zu erhalten, die als Transport dient. Das Opfer erhält die Last, führt den Hauptkörper des Implantats aus. Ein solcher Ansatz mit DLR ist nicht leicht zu erkennen, aber es gibt Möglichkeiten, die Ereignisverfolgung über ETW (Event Tracing für Windows) abzurufen.

Dank dessen können Sie die Verwendung der Boo-Sprache entdecken, in der die Implantatfunktionen und Nutzlastmodule geschrieben sind. Boo selbst ist eine Python-ähnliche OOP-Sprache und selten.

Daher werden für die neue Version von Silent Trinity eine Reihe eindeutiger Parameter erfasst, mit deren Hilfe die Verwendung erkannt werden kann.

Nach dem Update sowie nach Demo Labs auf Defcon 27 stieg die Anzahl der Verweise auf das Tool in thematischen Foren und Kanälen, was auf die wachsende Beliebtheit von Silent Trinity hinweist. Daher ist es möglich, die Anzahl der Angriffe mit dem Framework zu erhöhen.

PT ESC-Experten empfehlen die Verwendung der

Tools MaxPatrol SIEM und

PT Network Attack Discovery . Sie haben bereits die erforderlichen Überprüfungen in Form von Regeln und Korrelationen implementiert.