Daher werde ich den Artikel über die Überwachung der Sicherheit von Cloud-Anbietern fortsetzen. Im

ersten Teil sprach ich über die Erfahrungen von Cisco bei der Arbeit mit externen Cloud-Diensten sowie über die Beobachtungen von Cisco, die wir beim Erstellen oder Prüfen von SOCs unserer Kunden gemacht haben. Am Beispiel des ersten Teils der drei beliebtesten Lösungen von Amazon, Microsoft und Google, bei denen es sich um IaaS / PaaS-Plattformen handelt, ist es heute an der Zeit, über die Überwachung von SaaS-Plattformen zu sprechen - Dropbox, Salesforce.com, Slack und Apple Business Manager auch darüber, welche SIEMs heute am besten für die Überwachung von Cloud-Plattformen geeignet sind.

Beispiel: IS-Überwachung in Dropbox-basiertem SaaS

Wenn Sie auf der Basis von AWS, Azure oder GCP ein fast vollständiges Analogon Ihrer Unternehmensinfrastruktur erstellen können, nur in der Cloud, dh in Cloud-Diensten, die eine bestimmte Aufgabe ausführen, z. B. Dateispeicherung, wie dies bei Dropbox der Fall ist. Dieser Dienst geht längst über den üblichen Benutzerspeicher hinaus und bietet seinen Unternehmensbenutzern eine ganze Reihe von Sicherheitsmechanismen:

- Benutzeridentifikation und Authentifizierung

- Dateizugriffskontrolle

- Remote-Datenlöschung

- vertrauenswürdige Geräteverwaltung

- Integration mit externen Informationssicherheitslösungen (DLP, SSO, DRM, eDiscovery, SIEM usw.)

- Protokollierung von Sicherheitsereignissen.

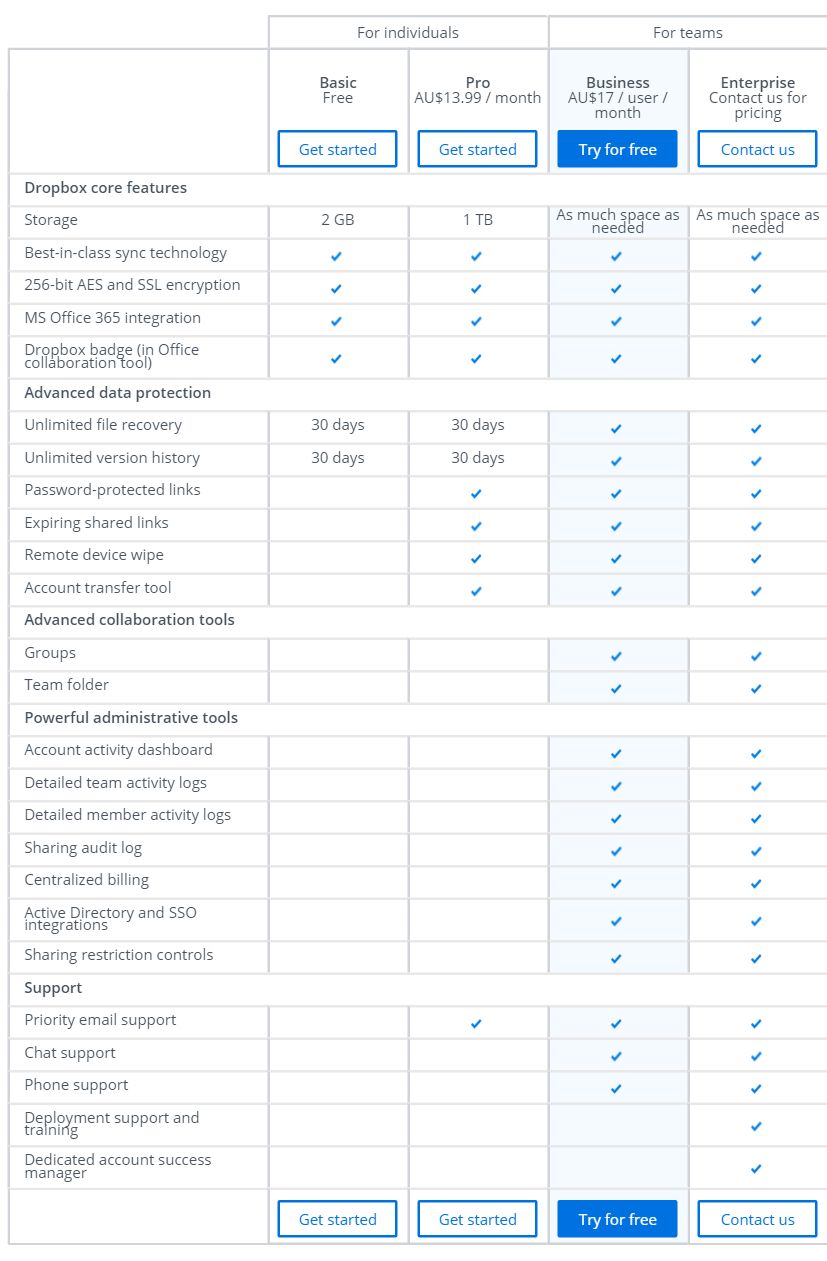

In Dropbox Business-Protokollen (die weder in der Basic- noch in der Pro-Version möglich sind) werden die folgenden Arten von Sicherheitsereignissen aufgezeichnet:

- Passwortschutzeinstellungen

- erfolgreiche und erfolglose Versuche, den Dateispeicher aufzurufen

- Steuern Sie privilegierten Zugriff und Administratoraktionen

- Dateiaktionen (Hinzufügen, Bearbeiten, Löschen, Übertragen, Laden usw.)

- Verbindung zum Dateispeicher von Anwendungen von Drittanbietern

- Geräte, die auf Dropbox zugreifen

- Mitglieder hinzufügen / entfernen, um auf Gruppen zuzugreifen

- Erstellen von Ordnern / Dateien, auf die extern zugegriffen werden kann

Sie können Sicherheitsereignisse in Dropbox entweder über die Dropbox Business-Administrationskonsole analysieren (aber keine großen Enthüllungen erwarten) oder mithilfe der externen Überwachungslösung, die mit der Dropbox Business-API arbeitet. Der Zugriff auf Protokolle ist in keinem Dropbox Business-Tarif verfügbar, sondern beginnt erst mit einer erweiterten Lizenz (denken Sie an Office365, das auch keinen Zugriff auf Protokolle mit einer grundlegenden Geschäftslizenz startet). Wie bei AWS lohnt es sich zu fragen, ob Ihr SIEM Dropbox unterstützt. Splunk verfügt beispielsweise über ein separates Modul für die Arbeit mit Dropbox, mit dem Sie dank der REST-API die folgenden Sicherheitsereignisse überwachen können:

- Einloggen

- Aktivität zum Hinzufügen / Entfernen / Benutzeranfragen

- Aktivität von Geräten, die eine Verbindung zu Dropbox herstellen

- Filesharing-Aktivitäten innerhalb und außerhalb des Unternehmens

- Anwendungsaktivität

- usw.

Andere SIEMs unterstützen Dropbox nicht - Sie müssen Ihren eigenen Connector schreiben.

Beispiel: IS-Überwachung in SaaS basierend auf Slack und Salesforce.com

Wir wissen, dass es heute eine Vielzahl von Cloud-Plattformen gibt, mit denen Unternehmen ihre Probleme lösen können und die wir unter dem Gesichtspunkt ihrer Sicherheit überwachen möchten. Wir werden nicht auf jede dieser Plattformen eingehen (und ich habe keine solche Aufgabe festgelegt, sondern nur auf die Besonderheiten der Überwachungsaufgaben der Informationssicherheit für Cloud-Plattformen achten), aber wir werden versuchen, die Diskussion am Beispiel bestimmter Plattformen durch zwei weitere gängige Geschäftslösungen abzuschließen - Slack und Salesforce.com .

Slack lässt sich in über 50 Sicherheitstools integrieren (von Inhaltsschutz und Datenschutz bis hin zur Zertifikatüberwachung und Zugriffskontrolle). Unter dem Gesichtspunkt der Überwachung einer Vielzahl von Sicherheitsereignissen verfügt Slack jedoch nur über wenige vorgefertigte Integrationen. Auf dieser Website ist diese Liste auf das wenig bekannte Symantec CloudSOC, Cisco, beschränkt CloudLock (mehr dazu weiter unten) und Chronicle. Das ist wahrscheinlich alles. Mit der Zertifizierung von ISO 27001, SOC2 / 3, Fed-RAMP und einer Reihe anderer konnte Slack jedoch nicht anders, als die erweiterten Funktionen zur Überwachung seiner Infrastruktur zu implementieren, von denen einige Kunden zur Verfügung stehen. Insbesondere können Sie mithilfe der Überwachungsprotokoll-API (nur für Slack Enterprise Grid-Benutzer verfügbar und nicht in Free-, Standard- und Plus-Plänen verfügbar) eine Vielzahl von Daten aus Ihrer Slack-Infrastruktur „abrufen“ und in Bezug auf Benutzeraktivitäten in Ihr SIEM laden, jedoch nicht mit Inhaltsüberwachung (für diese Aufgaben müssen spezielle DLP- oder eDiscovery-Lösungen verwendet werden). Gleichzeitig verfügt Slack nicht über einen ähnlichen Mechanismus wie AWS GuardDuty - es sendet Ereignisse "wie sie sind" und sagt Ihnen nicht, ob sie schlecht oder gut sind. Sie können sie nur bestimmen, indem Sie Ihre eigenen Korrelationsregeln in Ihr SIEM schreiben oder externe Lösungen verwenden, die dies haben Eine Reihe vordefinierter Muster nicht autorisierter Aktivitäten in Slack (wie z. B. in Cisco CloudLock).

Jedes Ereignis im Slack-Logbuch enthält 4 Schlüsselelemente: eine Aktion, den Benutzer, der es generiert hat (Akteur), die dem Ereignis zugeordnete Entität (Arbeitsbereich, Anwendung, Benutzer, Kanal, Datei) und den Speicherort (Kontext). innerhalb dessen diese Aktion ausgeführt wurde (ein separater Arbeitsbereich oder die gesamte Organisation). Insgesamt erfasst Slack etwa 70 verschiedene Aktionen. So sieht beispielsweise ein Benutzerregistrierungsereignis in Slack aus:

{ "entries":[ { "id":"0123a45b-6c7d-8900-e12f-3456789gh0i1", "date_create":1521214343, "action":"user_login", "actor":{ "type":"user", "user":{ "id":"W123AB456", "name":"Charlie Parker", "email":"bird@slack.com" } }, "entity":{ "type":"user", "user":{ "id":"W123AB456", "name":"Charlie Parker", "email":"bird@slack.com" } }, "context":{ "location":{ "type":"enterprise", "id":"E1701NCCA", "name":"Birdland", "domain":"birdland" }, "ua":"Mozilla\/5.0 (Macintosh; Intel Mac OS X 10_12_6) AppleWebKit\/537.36 (KHTML, like Gecko) Chrome\/64.0.3282.186 Safari\/537.36", "ip_address":"1.23.45.678" } } ] }

Bei Salesforce ist die Situation ähnlich: Über die API können Sie auf alle Benutzeraktivitäten in diesem Cloud-CRM zugreifen, insbesondere auf die folgenden Ereignisse:

- Einloggen

- Abmelden

- Bericht hochladen

- API-Aufrufe

- URI (Webklicks in Salesforce Classic)

- Lightning (Webklicks in der mobilen Lightning Experience- und Salesforce-App)

- Visualforce-Seitendownloads

- Apex-Ausführung

- Usw.

Darüber hinaus können Sie die Sicherheit Ihrer Salesforce-Instanz überwachen und mit Ereignisprotokollen in der Salesforce-Administratorkonsole arbeiten. Sie haben 4 Möglichkeiten:

- Überwachung aller Zugriffsversuche auf das SFDC-Portal. Auf der Seite Anmeldeverlauf werden 20.000 Einträge zum Betreten des Portals in den letzten 6 Monaten angezeigt (unter Angabe der HTTP-Anmeldemethode - GET, POST oder andere). Wenn Sie eine längere Geschichte benötigen, kann das entsprechende Protokoll im CSV- oder GZIP-Format heruntergeladen werden.

- Feldarbeit in CRM überwachen. Über die Administratorkonsole können Sie den Verlauf der Arbeit mit Standard- und benutzerdefinierten Cloud-CRM-Feldern der letzten 18 Monate verfolgen und über die API auf einen zweijährigen Verlauf von Feldänderungen zugreifen. Sie können diese Geschichte auch bis zu 10 Jahre archivieren und bei Bedarf darauf zugreifen.

- Überwachung administrativer Änderungen. Mit der Funktion Setup Audit Trail können Sie in den letzten 180 Tagen mehr als 100 Aktionen aller Ihrer Administratoren (insbesondere bei mehreren) überwachen.

- Transaktionsüberwachung Mit dem Transaction Security-Dienst können Sie Salesforce-Ereignisse in Echtzeit erfassen und Benachrichtigungen und Alarme mit der entsprechenden Verarbeitungslogik auf sie anwenden.

Vor kurzem hat Salesforce eine spezielle Sicherheitsüberwachungslösung für seine Plattform entwickelt - Salesforce Shield. Es umfasst drei Komponenten: Verwalten der Verschlüsselung aller gespeicherten Informationen, Überwachen der Sicherheit und Datennutzung sowie Verwalten von Sicherheitsrichtlinien. Bei der Überwachung der Informationssicherheit ähnelt diese Funktion in Salesforce Shield den Azure Monitor-Erweiterungen, die nicht nur Ereignisse anzeigen, sondern aufgrund ihrer Verarbeitung und Visualisierung auch angeben, wonach Sie suchen müssen. Können Sie beispielsweise herausfinden, von welchen Geräten und Plattformen Benutzer am häufigsten auf SFDC zugreifen? Oder wann, am häufigsten und von wo aus geben Benutzer ihre Kopie von Salesforce ein (kann dies dazu beitragen, atypische Einstiegspunkte zu identifizieren)? Wer betrachtet vertrauliche Informationen? Wer lädt am häufigsten Berichte auf seinen Computer herunter? Antworten auf diese Fragen erhalten Sie mit 16 vorinstallierten Panels, deren Eingabe vom separat lizenzierten Einstein Event Monitoring Analytics-Subsystem analysiert wird (schöner Name, nicht wahr). Mit seiner Hilfe können Sie auch Ihre Dashboards modellieren, Daten auf externe BI-Systeme hochladen usw.

Beispiel: Überwachung der Informationssicherheit auf iPhone und iPad

Ups ... Und wo ist die iPhone- und Cloud-Überwachung? Hier ist alles einfach. Zum Beispiel hatte keines der SIEMs zum Zeitpunkt des Schreibens dieses Artikels einen Konnektor zur Apple Business Manager-Plattform (oder zum Apple School Manager, der an US-amerikanischen Universitäten besser bekannt ist), mit dem Sie Apple-Unternehmensgeräte verwalten können - iPhone, iPad, Mac. Für diese Aufgabe können Sie eine der MDM-Lösungen oder den Apple Business Manager verwenden (wenn Sie am Apple Device Enrollment Program oder am Volume Purchase Program teilnehmen, die in Russland nicht gültig sind). MDM-Lösungen können lokal installiert werden, und die Integration in Ihr SIEM ist im Grunde einfach, genau wie Cloud-MDMs (z. B. Cisco Meraki). Die Geschichte mit Apple Business Manager weist jedoch eine ausgeprägte Cloud-Farbe auf und ist im Kontext dieses Artikels interessant Sehen Sie, wie einer der größten IT-Hersteller das Problem löst, die Sicherheit seiner Lösungen überwachen zu können.

Unter diesem Gesichtspunkt sind die Entscheidungen von Apple in Russland im Allgemeinen nicht sehr bekannt (obwohl wir im Westen in SOC-Projekten mit ihnen konfrontiert sind). Daher die vorherrschende Meinung, dass Apple ein reines Verbraucherunternehmen ist, das sich hinsichtlich der Integration in seine SOCs nicht an Unternehmenskunden gewandt hat. Dies ist nicht gleichzeitig so. Tatsache ist, dass Apple mit einem ausreichend leistungsfähigen Schutzsystem für iOS und MacOS weiterhin ein geschlossenes Unternehmen bleibt und externen Parteien nicht sehr aktiv Informationen über die Sicherheit seiner Produkte ermöglicht. Obwohl sich das Bild allmählich ändert. Mit Apple Business Manager können Sie beispielsweise Informationen zu Aktivitäten auf Apple-Unternehmensgeräten anzeigen, die in drei Informationsblöcken zusammengefasst sind: Ereignis, Status und Startdatum des Ereignisses (mit dem Enddatum, leider Problemen). Kontrollierte Ereignisse (der Apple School Manager hat etwas mehr, aber sie beziehen sich auf Schüler / Schüler) umfassen:

- Neue Anmeldungen per E-Mail senden

- Erstellen Sie neue Anmeldungen

- Neue Bestätigungscodes per E-Mail senden

- Rollen zuweisen

- Konten löschen

- Konten deaktivieren

- Reaktive Konten

- Geräte zuweisen

- Geräte nicht zuweisen

- Geräte freigeben

- Heben Sie die Zuordnung auf und löschen Sie den Server

- Server neu zuweisen und löschen.

Um ehrlich zu sein, gibt es nicht viele Informationen. Sie können damit entweder in der Apple Business Manager-Systemsteuerung oder durch Hochladen als CSV-Datei auf Ihren Computer zur weiteren Analyse arbeiten. Ich muss zugeben, dass die Hauptorientierung dieser Funktion in Apple weiterhin darin besteht, Probleme in der IT-Ebene zu finden, anstatt Sicherheitsprobleme zu beheben. Apple verfügt nicht über eine automatisierte Protokollsammlung oder -analyse. Wenn Sie Apple Business Manager in eine MDM-Lösung integrieren, erhalten Sie viel mehr Informationen. Anschließend erhalten Sie Informationen zu aktiven Benutzern, Benutzer-IDs und Geräten, einschließlich Wi-Fi-Adresse, Daten zu installierten Anwendungen und deren Versionen. Vorhandensein deinstallierter Updates, Telekommunikationsbetreiber, persönlicher Zugangspunkt, aktivierte Funktion „iPhone suchen“, Datenverschlüsselung, Jailbreak, installierte Zertifikate, Verfügbarkeit und Einstellungen einer persönlichen ITU, PIN-When-Einstellungen, Fernbedienung Phänomene usw. Dies reicht für IS-Überwachungsaufgaben aus, erfordert jedoch bestimmte Gesten, um Ihre Apple-Unternehmensgeräte in Ihren SOC zu integrieren.

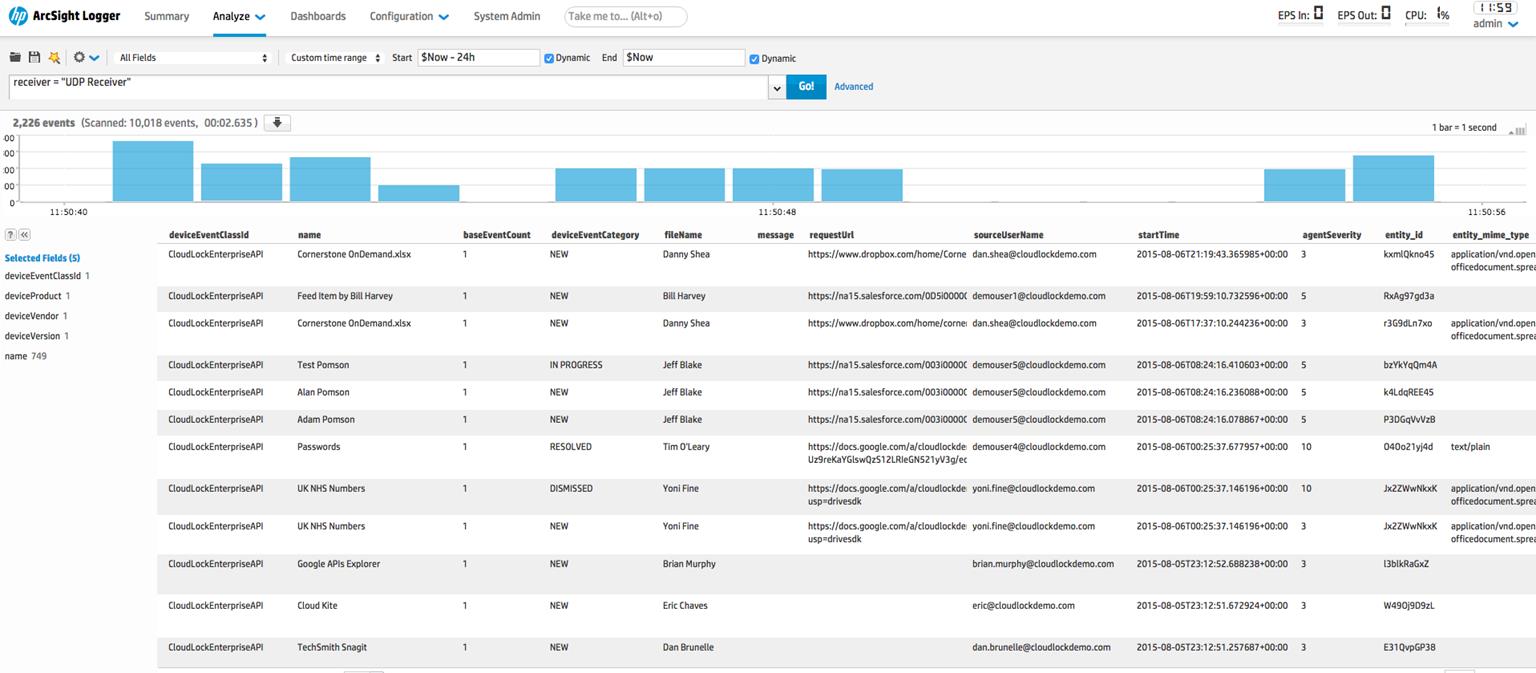

SIEM für die Cloud-Überwachung

Es sollte beachtet werden, dass Amazon, wie viele andere öffentliche Clouds, die seiner Sicherheit große Aufmerksamkeit schenken, sich jedoch hauptsächlich auf Mechanismen zum Erkennen und Verhindern recht einfacher Bedrohungen in seiner Infrastruktur sowie auf den Zugriff auf Ereignisse konzentriert, die mithilfe von analysiert werden können externe Entscheidungen. Microsoft kam der Schaffung eines Systems zur Überwachung und Analyse von Sicherheitsereignissen in der Cloud am nächsten, die Verwendung seiner Lösung erfordert jedoch zusätzliche finanzielle Investitionen. Wenn Sie nur die Clouds dieses Unternehmens verwenden, können Sie sich möglicherweise auf Azure Security Center mit Erweiterungen beschränken. Wenn Sie jedoch über eine Multi-Cloud-Umgebung verfügen, sollten Sie die Verwendung unabhängiger Lösungen in Betracht ziehen - SIEM, mit denen Sie möglicherweise bereits die Informationssicherheit Ihrer internen Infrastruktur überwachen. Und hier müssen Sie verstehen, wie von Ihnen ausgewählt oder ausgewählt SIEM die Cloud unterstützt, die Sie (und ihre verschiedenen Dienste) als Datenquelle verwenden. Beispielsweise unterstützen Splunk, QRadar, ArcSight, ELK AWS, und dies wird direkt in der Dokumentation für diese Überwachungssysteme angegeben, aber dasselbe RuSIEM oder PT SIEM wird nicht unterstützt.

Es sollte berücksichtigt werden, dass verschiedene SIEMs Daten von verschiedenen Cloud-Diensten auf unterschiedliche Weise abrufen können. Nehmen wir zum Beispiel ELK und Amazon. Viele Cloud-Dienste und -Anwendungen können ihre Ereignisse an den S3-Bucket weiterleiten, und Logstash kann sie dann auf Anfrage abholen. Die zuvor erwähnte AWS CloudWatch kann auch Daten an S3 senden und an AWS Lambda streamen (und Logstash nimmt sie zur Analyse) oder in der ElasticSearch-Cloud gehostet. Natürlich gibt es Anwendungen, die Daten direkt an ELK senden können und S3, Lambda oder CloudWatch umgehen. IBM QRadar sammelt die Daten desselben AWS GuardDuty über den AWS CloudWatch-Service, Protokolle von Amazon VPC Flow-Protokollen, indem sie im S3-Warenkorb veröffentlicht werden, gefolgt von Erfassungen in QRadar, und Daten von AWS CloudTrail entweder über den S3-Warenkorb oder über AWS CloudWatch. Abhängig davon, welche Daten Sie für die Überwachung benötigen, kann dieses Wissen Ihnen helfen, keinen schwerwiegenden Fehler zu machen, indem Sie SIEM auswählen, das nach der Implementierung nicht mit den von Ihnen benötigten Cloud-Anwendungen und -Diensten arbeiten kann.

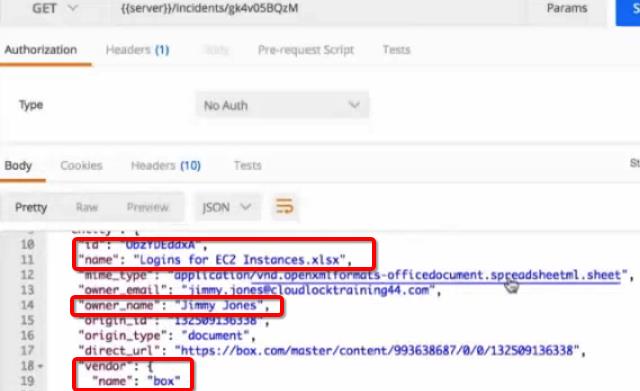

Trotz der Beliebtheit von AWS oder Azure verfügen einige SIEMs nicht über integrierte Konnektoren für die Arbeit mit Amazon- und Microsoft-Clouds. Es ist jedoch möglich, eigene zu erstellen - entweder unabhängig oder mithilfe des Herstellers, wie beispielsweise bei PT SIEM mit benutzerdefiniertem Connector. Es ist erwähnenswert, dass AWS nicht das richtige Beispiel ist, um eine Vorstellung davon zu bekommen, wie SIEM mit den Clouds funktioniert. AWS ist die beliebteste Cloud-Geschäftsplattform der Welt. Daher versuchen viele Hersteller, einschließlich der im Bereich der Informationstechnologie, ihre Produkte in diese zu integrieren. Aber auch in diesem Fall müssen wir zugeben, dass SIEM es Ihnen heute im Allgemeinen nicht so oft erlaubt, Cloud-Plattformen zu überwachen. Beispielsweise funktioniert IBM QRadar nur mit den folgenden Cloud-Diensten (ohne Cloud-IB-Dienste wie Cisco Umbrella, Cisco Meraki, Cisco Threat Grid usw.):

- AWS GuardDuty und AWS CloudTrail (andere AWS-Services werden noch nicht unterstützt)

- Box

- Cloudera

- Frau Azure

- Salesforce

Die Liste ist nicht sehr lang. Die gleiche Splunk-Basis von Modulen für die Arbeit mit Clouds ist viel breiter. Zusätzlich zu den oben genannten Funktionen für IBM Qradar unterstützt die Splunk-Lösung Folgendes:

- Office365

- ServiceNow

- Amazon Kinesis

- Schlaff

- Jira

- Google Drive

- Google Cloud

- Nagios

- G Suite App

- Docker

- Kubernetes

- usw.

Bitte beachten Sie, dass noch niemand GCP unterstützt.

Mit der Splunk App für AWS-Erweiterung (die Idee ist für ArcSight oder QRadar ähnlich) können Sie beispielsweise die folgenden Anwendungsfallüberwachungsszenarien implementieren, mit denen Sie Fragen beantworten können, die aus Sicht der Informationssicherheit wichtig sind:

- Wer hat die Regel zur Sicherheitsgruppe hinzugefügt, die unsere Anwendungsserver schützt?

- Woher kommt blockierter Verkehr zu VPC?

- Was war die Aktivität eines bestimmten Benutzers vor und nach dem Vorfall?

- Benachrichtigen Sie mich, wenn eine Sicherheitsgruppe den Zugriff von allen Ports aus zulässt

- Welche Sicherheitsgruppen sind definiert, aber keiner Ressource zugeordnet?

- Benachrichtigen Sie mich, wenn von einer externen IP-Adresse auf die Konsole zugegriffen wird

- Benachrichtigen Sie mich, wenn ein für Webangriffe typischer Benutzeragent festgeschrieben wird

- Wann werden Instanzressourcen um X% überschritten?

Einige speziell für das Unternehmensnetzwerk entwickelte SIEMs haben möglicherweise Architekturprobleme mit den Clouds. Sie müssen mindestens eine Reihe von Regeln für alle Ihre Cloud-Systeme öffnen, die Protokolle an Ihr SIEM auf der Perimeter-ITU senden. Ein weiteres und schwerwiegenderes Problem ist die Tatsache, dass das Vorhandensein von Konnektoren für die Arbeit mit den Clouds nicht bedeutet, dass SIEM für die Verwendung in dieser Rolle bereit ist. Wenn wir auf die zu Beginn von 6 erwähnten Komponenten des Überwachungssystems achten, stellt sich heraus, dass der Anschluss an SIEM Ihnen hilft, zwei notwendige, aber eindeutig unzureichende Aufgaben zu lösen - das Sammeln und Verarbeiten von Informationssicherheitsereignissen. Der Speicher wird von SIEM selbst bereitgestellt, aber bei der Analyse haben wir immer noch eine große Frage. Wenn ein typisches Unternehmens-SIEM ein Verhältnis von wirklich nützlichen und sofort einsatzbereiten Korrelationsregeln zur Gesamtzahl der Regeln von 20 bis 80 aufweist, liegt dieses Verhältnis für die Überwachung der Cloud-Informationssicherheit zwischen 5 und 95 oder sogar darunter. Vergessen Sie daher nicht, dass das Vorhandensein von SIEM, das mit Clouds arbeitet, nicht alles ist, was zur Überwachung der tatsächlichen Sicherheit erforderlich ist. Sie benötigen viel mehr Aufwand (ganz zu schweigen von qualifiziertem Personal), um Ereigniskorrelationsregeln für Ihre Cloud, für Ihre Clouds sowie für Clouds und die Unternehmensumgebung zu schreiben (da Sie wahrscheinlich die Standortdaten des mit der Cloud-Plattform verbundenen Benutzers mit korrelieren möchten Sicherheitsmerkmale des Unternehmens).

Wenn die Situation mit der IaaS / PaaS-Überwachung mehr oder weniger gut ist - die Anzahl der Quellen, das Volumen der erstellten Protokolle und die Ereignistypen reichen für ihre Analyse aus, führt dies für viele SaaS immer noch zu Schwierigkeiten. Daher möchte ich auf die folgenden Aktivitäten / Ereignisse achten, die für die meisten ernsthaften SaaS-Spieler verfügbar sind und die bei der Überwachung von SaaS in Ihrem SIEM analysiert werden müssen:

- Benutzer- und Administratorzugriff

- Erfolgreiche und erfolglose Anmeldeversuche

- Zeitpunkt und Ort der Einreise

- Gerätetyp und Attribute eingeben

- Erfolglose Anmeldeversuche, gefolgt von einem erfolgreichen

- SSO-Aktivität

- AD-Aktivität

- Benutzerverhalten

- Benutzerdateiaktivität (Herunterladen, Löschen, Kopieren, Drucken, Übertragen, Senden)

- Dateien für externe und interne Benutzer freigeben

- Offene / gemeinsam genutzte Links erstellen

- Aktivitäten von nicht autorisierten / nicht vertrauenswürdigen Mobilgeräten

- Netzwerkaktivität

- API-Zugriff von Drittanbietern

- Änderungen der API-Berechtigungen

- Aktivität im Zusammenhang mit dem OAuth-Zertifikat

- Aktivität, die dem OAuth-Token zugeordnet ist.

Durch eine Analyse dieser Ereignisse, die Sie beispielsweise über Salesforce.com, Box oder Dropbox erhalten, können Sie mindestens eine große Anzahl von Vorfällen mit Ihren Cloud-Daten und Benutzern identifizieren.

Wie lässt sich eine solche Lücke in der Fähigkeit zur Überwachung von Unternehmens- und Cloud-Umgebungen mit SIEM erklären? Niedrige Wolkenprävalenz? Wir verstehen, dass dies nicht so ist. Die Frage ist vielmehr die Reife von Kunden, die bereits für die Cloud bereit sind, aber nicht bereit sind, ihre Sicherheit zu überwachen, wie ich ganz am Anfang des Artikels geschrieben habe. Ohne dies wird die erforderliche Anzahl von Geschäftsfällen nicht rekrutiert, und SIEM-Entwickler haben es nicht eilig, von sich aus Cloud-Support in ihre Produkte zu implementieren. insbesondere im Zusammenhang mit regelmäßigen Änderungen der Arbeitsmechanismen und der Rückgabe von Sicherheitsereignissen von Cloud-Anbietern (erinnern wir uns an die AzLog-Geschichte mit Azure).

Was tun, wenn Ihr Anbieter nicht über Überwachungstools verfügt?

Was aber, wenn Ihr Cloud-Anbieter über Protokolle verfügt, aber keine eigenen Tools zum Analysieren und Überwachen dieser Protokolle hat, Ihr SIEM die von Ihnen ausgewählte Cloud nicht unterstützt und es keine Möglichkeit gibt, einen Connector darauf zu schreiben? Es gibt eine Option, mit der Sie spezialisierte Vermittler verwenden können, die mithilfe der vorhandenen Cloud-API (sollte es sein) auf Ihren Cloud-Anbieter zugreifen und dann Protokolle daraus abrufen, verschiedene Analysetools auf sie anwenden und verschiedene Vorfälle und andere Unregelmäßigkeiten identifizieren, deren Daten vorliegen kann dann an Ihr SIEM übergeben werden.

Beispiele für solche Vermittler sind entweder CASB-Lösungen für Cloud Access Security Broker (z. B. Cisco CloudLock) oder MFA-Lösungen für die Multi-Faktor-Authentifizierung mit erweiterten Zugriffssteuerungsfunktionen (z. B. Cisco Duo). Richtig, CASB oder MFA, die ein Problem lösen, ein anderes hinzufügen - eine weitere Verwaltungskonsole erhalten, die in Ihren SOC integriert werden muss. Die Lösung dieses Problems ist jedoch normalerweise einfacher. SIEM, oft ohne Cloud-Connector, kann mit Informationssicherheitstools wie CASB und MFA arbeiten (schließlich ist dies ihre Hauptaufgabe). In diesem Fall helfen APIs in CASB und MFA, mit denen Sie gesammelte und analysierte Sicherheitsereignisse an Unternehmens-SIEMs senden und in Ihre SOCs einbetten können. Es stellt sich ein dreistufiges System heraus, in dem SIEM, das nicht direkt in die Cloud integriert werden muss, CASB / MFA verwendet (im obigen Fall mit Cisco Stealthwatch Cloud die gleiche Geschichte).

Natürlich ist CASB auch kein Allheilmittel. Nicht alle Cloud-Anbieter verfügen über APIs auf ihren Plattformen, mit denen Daten an SOC und SIEM des Unternehmens gesendet werden können. Normalerweise ist es dieses Attribut, das Unternehmensentscheidungen auszeichnet. Manchmal haben sogar beliebte Cloud-Lösungen keine solchen APIs, wie Sie am Anfang sehen konnten, als ich Bitrix-, „My Office“ - oder SKB Kontur-Lösungen erwähnte.

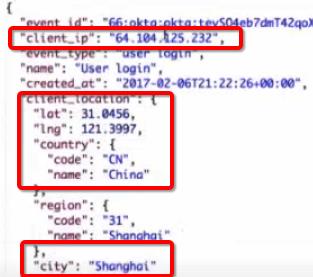

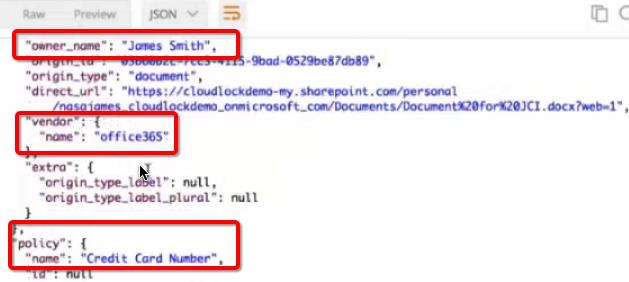

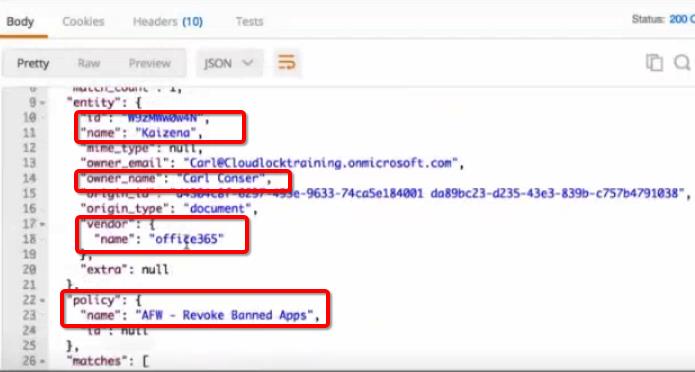

Beispiel: Überwachen der Sicherheit mit Cisco CloudLock

Cisco CloudLock ist eine API-basierte Lösung, die in eine Vielzahl vorhandener beliebter Cloud-SaaS-Plattformen wie G Suite, Salesforce, Office 365, Dropbox, Box, ServiceNow, Slack, Okta usw. sowie in IaaS / PaaS integriert werden kann Plattformen wie Salesforce und AWS. Im Gegensatz zu Proxy-CASB können Sie mit der API-basierten Lösung mit Daten arbeiten, die bereits in die Cloud geladen wurden, den Datenverkehr zwischen den Clouds analysieren und den Zugriff von mobilen und nicht verwalteten Unternehmens- und persönlichen Geräten aus steuern. Gleichzeitig beeinträchtigt Cisco CloudLock, das allmählich zu einem integralen Bestandteil von

Cisco Umbrella wird , die Arbeit des Benutzers nicht und stellt aufgrund seiner API eine Verbindung zu kontrollierten Clouds her, mit der Sie Verstöße überwachen können, z.

- Passwort erraten

- Login von einem atypischen Ort (Kontodiebstahl)

- Verstoß gegen die Regeln für den Umgang mit vertraulichen Informationen (Speicherung in der Cloud von Informationen, die nicht vorhanden sein sollten)

- Malware in der Cloud

- Datenleck

- Verstoß gegen behördliche Anforderungen

- Zugriff von verbotenen oder abgelaufenen Anwendungen.

Der Zugriff auf diese Vorfälle ist sowohl über den Cisco CloudLock-Dienst selbst als auch über SIEM möglich, für das CloudLock die erforderlichen Informationen über die vorhandene API bereitstellt. Derzeit kann Cisco CloudLock in Splunk, QRadar und Arcsight integriert werden.

SOC

Wir haben also eine Vorstellung davon, wie die Überwachung der Informationssicherheit in beliebten Cloud-Umgebungen in Russland funktioniert. Jetzt verstehen Sie, welche Daten und wie Sie in Ihr SIEM hochladen können. Aber bedeutet dies, dass Sie über ein integriertes IS-Cloud-Überwachungssystem sprechen können? Natürlich nicht. Es genügt, daran zu erinnern, dass SOC nach dem populären, aber nicht ganz richtigen Konzept eine Kombination aus Menschen, Prozessen und Technologien ist. Wir haben oben nur über Technologie gesprochen. Es ist an der Zeit, ein wenig über andere Komponenten zu sprechen.

Zunächst einmal hat die Cloud-Welt heute keinen klaren Favoriten und Führer. Unternehmen verwenden unterschiedliche Clouds für unterschiedliche Aufgaben. Oben habe ich ein Beispiel für Cisco gegeben, das weltweit etwa 700 Cloud-Anbieter für seine Aktivitäten verwendet.

Und sie sind alle unterschiedlich, mit unterschiedlichen Ansätzen zur Gewährleistung der Informationssicherheit und ihrer Überwachung. Um sie alle in unser IS-Überwachungszentrum zu integrieren, müssen Sie über die Möglichkeiten zum Laden von Daten in SIEM hinausgehen und eine umfassende Multi-Cloud-Überwachungsstrategie erstellen, die notwendigerweise die folgenden Schritte umfasst:- , ( use case). use case Splunk. , . , , - “”. , ? use case . — , .

- playbook' runbook', .

- , use case, . , , . Amazon — ( , , ..), ( , , Amazon EC2 VPC) (, , ). , , .

- , , , , .

- , . , , Threat Intelligence, , , ( Cisco Stealthwatch Cloud), (, Amazon Web Services ), , - . .

- , .

- , , , - . , - osquery.

- , (, WORM — Write Once, Read Many), (, AWS Key Management System) (, Amazon S3 Glacier).

- , , Threat Intelligence, (, GCP Azure), . , . , , .

- (SIEM), CASB NTA (, Cisco Stealthwatch Cloud).

- Threat Hunting, , . , , — . .

- .

Es sollte berücksichtigt werden, dass sich einige dieser Komponenten mit anderen Überwachungsaufgaben überschneiden, denen Ihr Unternehmen möglicherweise gegenübersteht - SLA-Überwachung, Verfügbarkeitsüberwachung, Überwachung der Anwendungsleistung, Nutzungsüberwachung für die nachfolgende Abrechnung usw. Geben Sie daher beim Aufbau des Informationssicherheitsüberwachungssystems Ihrer Cloud zunächst an, was bereits getan wurde und was von Ihren Kollegen aus anderen Abteilungen geplant ist. Möglicherweise können Sie die bereits erzielten Erfolge oder Tools verwenden oder eine Reihe von Aufgaben mit anderen teilen.Es scheint, als hätte ich nichts Besonderes und Neues geschrieben. Wenn Ihr SOC anfangs korrekt entworfen wurde, sollte das Hinzufügen einer neuen kontrollierten Entität (sei es die Cloud, das ICS oder mobile Geräte) nicht zu einer starken Änderung zuvor entwickelter Dokumente und Prozesse führen. Wenn wir ein SOC-Audit entwerfen oder durchführen, versuchen wir zunächst, alle diese Aspekte in unserer Arbeit zu berücksichtigen.Fazit

Zusammenfassend ist es noch einmal zu wiederholen, dass die Überwachung der Informationssicherheit in Cloud-Umgebungen selbst für die „Oldies“ des Cloud-Marktes ein relativ neues Thema ist. Daher finden in diesem Segment ständig Änderungen statt, und etwas, das bis vor kurzem nicht möglich war, erscheint im Portfolio des Cloud-Anbieters. Gleiches gilt für IS-Überwachungsfunktionen. Unabhängig davon, um welchen Anbieter es sich handelt, können Sie eine von mehreren Überwachungsoptionen erhalten:- — .

- SIEM . , “” /.

- API, “” . .

- .

- Zugriff über Vermittler, die die Daten der für Sie interessanten Cloud erfassen, mit zusätzlichen Informationen anreichern und verschiedene Analysewerkzeuge und -algorithmen anwenden. Anschließend übertragen sie das Ergebnis der Analyse an Ihr SIEM- oder Informationssicherheits-Ereignisanalysesystem.

Alle diese fünf Optionen unterscheiden sich in der Komplexität der Arbeit mit ihnen, dem Preis und der Geschwindigkeit der Überwachung und Reaktion. Ich kann nicht sagen, welche ich wählen soll, da dies nicht nur von der Cloud abhängt, mit der Sie arbeiten, sondern auch von Ihrer Überwachungsstrategie. IB. Ich kann Ihnen nur mit einer Liste von Fragen helfen, die Sie sich und Ihrem Cloud-Anbieter stellen können, mit denen Sie sich entscheiden, „Ihr Leben zu verbinden“:- Arbeiten / planen Sie mit einer Cloud oder mit mehreren?

- Welche Schutzmechanismen bietet Ihr Cloud-Anbieter? Es hängt davon ab, was Sie überwachen können und was nicht.

- ISO 27001, Fed-RAMP, SOC2/3? , - - .

- ? .

- ? ( )?

- / ? , , .

- ? ? ? threat hunting? - Threat Intelligence?

- ? / ?

- API ?

- SIEM ? /API ( )?

- “” SIEM? use case ?

- SIEM ? — SIEM?

- SIEM CASB?

- SIEM TI- ?

Hier finden Sie eine kurze Liste von Fragen, deren Antworten es Ihnen ermöglichen, den Prozess zur Überwachung der Informationssicherheit von Cloud-Umgebungen aufzubauen, für die Sie oder Ihr Unternehmen sich entschieden haben. Je früher Sie sich für die Beantwortung dieser Fragen interessieren, desto günstiger ist der Aufbau eines Überwachungssystems und desto weniger Vorfälle treten bei Ihren Ressourcen auf, die externen Cloud-Anbietern zur Verfügung gestellt werden. Wie die Erfahrung von Cisco beim Erstellen oder Prüfen von SOCs zeigt, verbessern selbst die erfolgreichsten IS-Überwachungszentren, die Vorfälle innerhalb des Unternehmensnetzwerks effektiv behandeln, die Cloud-Überwachungsfunktionen in ihrer Architektur nicht immer, was eine Umstrukturierung erforderlich macht. Ich hoffe, dass die in diesen beiden Teilen beschriebenen Beobachtungen und Empfehlungen zur Gewährleistung der Cybersicherheit beitragen.