In den vorherigen drei Artikeln (

eins ,

zwei ,

drei ) haben wir darüber gesprochen, wie wir das kabelgebundene Netzwerk im Büro von Jet Infosystems aktualisiert haben. Jetzt ist es Zeit, über die Aktualisierung des drahtlosen Netzwerks zu sprechen.

Nachteile des alten Netzwerks

Das drahtlose Netzwerk in unserem Büro wurde auf der Ausrüstung eines anderen Anbieters aufgebaut. Der Betrieb dieses Netzwerks verursachte sowohl bei Benutzern als auch bei Systemadministratoren ernsthafte Unzufriedenheit.

Was hat den Nutzern nicht gefallen?

Es war nicht einfach, eine Verbindung zum Netzwerk herzustellen. Wir haben das Konzept von BYOD (bringen Sie Ihr eigenes Gerät mit) implementiert, bei dem der Benutzer das Gerät unabhängig mit dem Netzwerk verbinden kann. Wenn das mit dem Netzwerk verbundene Gerät beispielsweise der Unternehmens-Laptop eines Mitarbeiters ist, muss er Zugriff auf die Ressourcen des Unternehmens und das Internet gewähren. Und wenn der Benutzer sein Gerät mitgebracht hat - ein Smartphone, ein Tablet -, müssen Sie ihm nur Zugang zum Internet gewähren. Trotz dieser Möglichkeit erforderte die Unterstützung eines drahtlosen Netzwerks viel Administratoraufwand, da viele Situationen individuell behandelt werden mussten. Plus viele Nuancen mit fragmentierten Plattformen, wenn es keine standardisierten Jobs gibt. Infolgedessen erwiesen sich die Ressourcenkosten für die Abwicklung aller Aspekte als völlig unpraktisch. Es war logischer, alles wieder aufzubauen.

Welche Beschwerden hatten Administratoren über das Wi-Fi-Netzwerk?

Eine große Anzahl von Anfragen kam von Benutzern mit verschiedenen Konnektivitätsproblemen, Unfähigkeit, Geräte zu konfigurieren usw. Außerdem wurde das alte Netzwerk zwischen 2012 und 2013 erstellt. Seitdem haben sich die Standards geändert und die Geschwindigkeiten sind höher geworden.

Wir haben berechnet und erkannt, dass es teurer wäre, ein vorhandenes Netzwerk zu aktualisieren, als es mithilfe der Architektur und Ausstattung von Huawei vollständig durch ein neues zu ersetzen. Sie haben sich dafür entschieden.

Als technische Grundlage für die Lösung wurden die Zugangspunkte Huawei AP6050DN und AP6052DN ausgewählt. Dies sind moderne Geräte, die IEEE 802.11b / g / n / ac-Standards unterstützen und im 2,4-GHz- und 5-GHz-Band arbeiten. Wir haben uns auch für den drahtlosen Netzwerkcontroller Huawei AC6605 (genauer gesagt zwei Controller in einem Cluster) und den Software- und Hardwarekomplex Huawei Agile Controller Campus (HACC) für die Benutzerautorisierung und Zugriffskontrolle entschieden.

Was ist der Unterschied zwischen den 2,4-GHz- und 5-GHz-Bändern?Das 5-GHz-Band eignet sich besser für die Wartung einer großen Anzahl von Geräten im Bereich eines Punktes, Teilnehmer stören sich nicht gegenseitig. Im 2,4-GHz-Bereich ist die Reichweite länger, die Wellen dringen besser durch Wände und Decken, weniger Störungen durch Reflexionen von Möbeln und Strukturelementen.

Radioumfrage

Da wir Beschwerden über das bestehende Wi-Fi-Netzwerk nicht nur hinsichtlich der Verbindungsmethode, sondern auch hinsichtlich der Qualität der Funkabdeckung hatten, begannen wir mit einer Funkumfrage. Dies geschieht traditionell unter Umgehung aller Räume mit einem Laptop, der mit Messadaptern und einer konfigurierten AirMagnet-Software ausgestattet ist. In jedem Raum müssen Sie mehrere Messungen durchführen, um die Position des Laptops festzulegen.

Alexander Gulyaev

erzählt asha77 : Es gibt viele lange Korridore in unserem Büro, es ist lang und mühsam, Messgeräte alleine zu tragen. Nachdem wir ein oder zwei Tage so ausgesehen hatten, waren wir müde und beschlossen, etwas technologisch Fortgeschritteneres zusammenzustellen. Googelte. Auf Avito wurde ein halbtoter Roller für 2500 Rubel gekauft. Aus den Überresten der Profile von der Videowand wurde ein Anschein einer Basis verdreht, in die Teile eines rücksichtslos gesägten Kreiselrollers mit all seinen Innenseiten und dem Raspberry Pi integriert waren. Die Kollegen haben den Programmierer und die kreativen Deutschen (oder sind sie Holländer?) Über die Github-Software angepasst, die in den Gyroskop-Controller eingegossen wird und es Ihnen ermöglicht, Befehle über RS232 von Raspberry PI aus zu steuern. Die PI-Anwendung wurde auf Node.js hochgeladen, um den Controller von einem Smartphone aus zu steuern. Es stellte sich heraus, dass es sich um einen Roboter (Robik) handelt, der einen Laptop für den Bediener trägt. Dank Robik dauerte eine detaillierte Funkumfrage des Büros fast die Hälfte der Zeit als in der üblichen Version. Dies trotz der Tatsache, dass praktisch nichts aus Zeitmangel erledigt wurde.

Nicht ohne Robiks Hilfe stellte sich heraus, dass der Signalpegel recht gut war. Daher wurden die Zugangspunkte mit normaler Dichte an den richtigen Stellen platziert. Einige von ihnen im 2,4-GHz-Band störten sich jedoch gegenseitig. Aus diesem Grund haben wir uns entschlossen, 2,4 GHz zu trennen und nach dem Upgrade an Stellen mit einer hohen Punktdichte auf einem Teil der Punkte nur 5 GHz zu verwenden.

Darüber hinaus haben wir an Orten mit hoher Dichte Zugriffspunkte der Serie AP6052DN installiert, nicht AP6050DN. Sie werden vom Anbieter speziell für Orte mit einer großen Anzahl von Abonnenten positioniert. Der AP6052DN verfügt über zwei Sender, von denen einer in zwei Bändern arbeitet und automatisch auf Optimal umschaltet. Der zweite Sender arbeitet nur mit 5 GHz.

Sicherheit

Der drahtlose Zugriff impliziert immer einen Autorisierungsmechanismus, da das Radio eine offene Umgebung ist und jeder es hören kann. Daher sollten Sicherheitsprobleme - Verschlüsselung, Autorisierung - maximal berücksichtigt werden. Dazu müssen Sie mit dem Entwurf eines drahtlosen Netzwerks beginnen.

Wir haben drei Arten von Zugriff: Produktionszugriff, Gastzugriff und die Verbindung der eigenen Geräte der Mitarbeiter.

Produktionszugang

Der Produktionszugriff wird auf Unternehmens-Laptops verwendet. Mitarbeiter können auf dieselben Unternehmensressourcen zugreifen wie bei der Verbindung über Kabel. Die Industrie für diese Option hat seit langem ein Standard-WPA2-Autorisierungsschema entwickelt.

Die Autorisierung erfolgt nach persönlichen Benutzerzertifikaten. Im alten Netzwerk war die Herstellerautorisierungslösung eine separate Zertifizierungsstelle und unabhängig generierte Benutzerzertifikate. Es funktionierte nach dem Prinzip „Einmal eingerichtet und alles funktioniert“. Wenn jedoch ein Fehler auftrat, konnte unser technischer Support das generierte Zertifikat nicht extrahieren und manuell auf dem Gerät des Benutzers ablegen.

Aus diesem Grund haben wir beschlossen, keine proprietäre Lösung mehr zu haben und uns in die bestehende Microsoft-Zertifizierungsstelle zu integrieren. Es gibt drei Möglichkeiten, ein Benutzerzertifikat auf dem Computer eines Benutzers zu installieren: Bringen Sie über AD-Gruppenrichtlinien einen Laptop zur IT-Abteilung, deren Mitarbeiter ein Zertifikat ausstellt, oder verwenden Sie die automatische Bereitstellung.

Lassen Sie uns über die dritte Methode sprechen. Wie funktioniert es Ein Benutzer versucht, eine Verbindung zu unserem drahtlosen Produktionsnetzwerk herzustellen. Wenn er dies zum ersten Mal tut, wird er automatisch zu unserem internen Portal Huawei weitergeleitet, das mit dem Produkt Agile Controller Campus implementiert wird, und angeboten, ein kleines Dienstprogramm auszuführen.

Dieses Dienstprogramm leitet den Aufruf des Huawei Agile Controller Campus an die Unternehmenszertifizierungsstelle ein, generiert ein individuelles Benutzerzertifikat und installiert es im Zertifikatspeicher auf dem lokalen Computer.

In Unternehmen, in denen alle Arbeitsplätze mehr oder weniger Standard sind, ist es im Allgemeinen bequemer, Zertifikate mithilfe von Microsoft-Gruppenrichtlinien mithilfe von Active Directory an Arbeitsstationen zu verteilen. Bei uns ist dies jedoch nicht für die gesamte Organisation möglich, da viele Computer unter Linux ausgeführt werden. Daher sind diejenigen Entwickler am stärksten betroffen, die verschiedene inländische Linux-Versionen installiert haben. Eine Vielzahl moderner IT-Lösungen für ein solches Betriebssystem erscheint leider zuletzt.

In Verbindung mit all dem sollte es immer die Möglichkeit geben, die Workstation manuell zu konfigurieren.

Gastzugang

Jeder Mitarbeiter unseres Unternehmens kann einen Gast einladen. Wenn er einen Internetzugang benötigt und mit einem Wi-Fi-Unternehmensnetzwerk verbunden ist, leitet das System diesen automatisch an das Autorisierungsportal (Captive Portal) weiter. In diesem Fall erhält der Gast den Benutzernamen und das Passwort von dem Mitarbeiter, der ihn eingeladen hat.

Aber woher bekommt der Mitarbeiter dieses Login mit einem Passwort? Zuvor erstellten IT-Spezialisten alle zwei oder zwei Monate Sätze von Anmeldungen und Passwörtern, die an der Rezeption erhältlich waren. Jeder Mitarbeiter kann zu den Sekretären gehen und nach Daten fragen, um in das Netzwerk zu gelangen. Anschließend schickten die Sekretäre einen Brief an den Informations- und technischen Support mit Informationen darüber, welchen Mitarbeitern und für welche Besucher die Informationen zur Verfügung gestellt wurden.

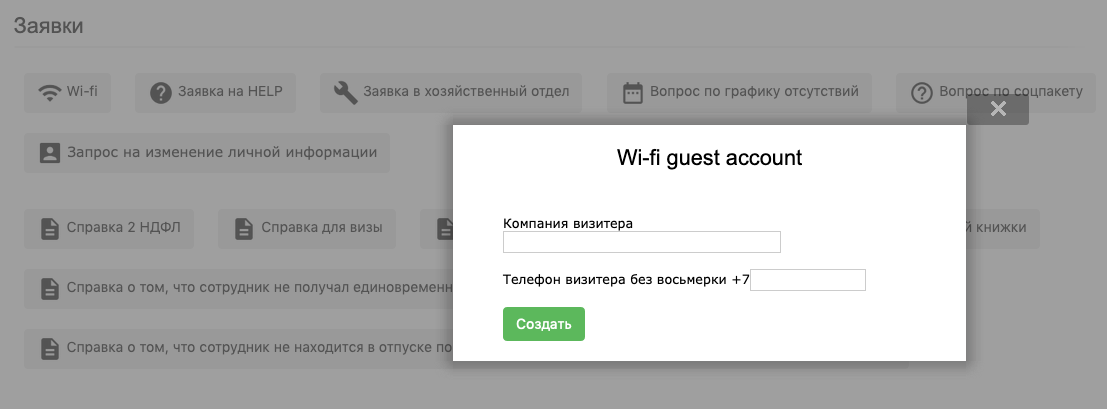

Wie Sie sich vorstellen können, war die Schaltung zu unpraktisch und veraltet. Daher haben wir im neuen Netzwerk einen völlig anderen Ansatz gewählt. Jetzt haben wir einen Abschnitt im internen Portal, in dem es ausreicht, den Firmennamen und das Mobiltelefon des Gastes einzugeben. Eine SMS mit Anmeldedaten wird an sein Telefon gesendet, und ein Mitarbeiter erhält per Post eine Bestätigung über einen erfolgreichen Vorgang. Als Sicherungsoption für die Übergangszeit haben wir das übliche Schema den Sekretären überlassen.

Das Produkt Huawei Agile Controller Campus (HACC) verfügt über mehrere Webschnittstellen für verschiedene Zwecke: ein Autorisierungsportal für Gäste, eine Administrationsoberfläche, ein Self-Service-Portal und ein SOAP-Modul. Das SOAP-Modul verfügt über verschiedene APIs, mit denen HACC über Software von Drittanbietern gesteuert werden kann. Aus diesem Grund haben wir eine Schnittstelle für die Interaktion unseres Unternehmensportals mit der Huawei-Lösung geschrieben.

Für Gast-WLAN bieten wir Zugang zum Internet und zu Unternehmensressourcen, die für ein externes Netzwerk geöffnet sind. Wir erlauben keine Torrents und Netzwerkverkehr, die als Botnets betrachtet werden. Der Zugang zu Ressourcen für Erwachsene und zu Hosts, die Einschränkungen umgehen sollen, ist verboten. Dank dieser Richtlinie gab es bisher keine Ausbrüche von verrücktem Datenverkehr durch Gast-WLAN, und wir begrenzen die Bandbreite nicht.

Eigene mobile Geräte

In unserem neuen Netzwerk wird das EAP-TTLS-Protokoll verwendet, um unsere eigenen Geräte anstelle von EAP-TLS zu autorisieren, d. H. Zertifikate werden auf der Benutzerseite nicht verwendet, da es äußerst schwierig ist, ein Zertifikat automatisch auf einem beliebigen Gerät zu installieren. Ich würde es wagen vorzuschlagen, dass kein Anbieter es lösen kann.

Gleichzeitig hat die EAP-TTLS-Verbindung ihren Nachteil: Ein Angreifer kann seinen Zugangspunkt einrichten und versuchen, die Anmeldungen und Kennwort-Hashes unserer Benutzer in der Luft zu erfassen. Daher können Sie mit Anmeldungen und Kennwörtern, die für den Zugriff auf Unternehmensressourcen verwendet werden, keine Verbindung zum Gastnetzwerk herstellen.

Wir haben separate Benutzernamen und Passwörter für die Verbindung persönlicher Mobilgeräte eingeführt. Sie werden nach dem gleichen Prinzip wie Gäste generiert: Jeder Benutzer kann sein Mobilgerät auf einem speziellen Self-Service-Portal registrieren. Jetzt wird es über eines der Webformulare des Huawei Agile Controller Campus implementiert. Die Registrierung ist für einen bestimmten Zeitraum gültig, der zusammen mit dem Datum der obligatorischen Kennwortänderung gemäß den IS-Unternehmensrichtlinien endet.

Wenn einer der Mitarbeiter seinen eigenen Laptop, Tablet oder Smartphone mitbringen und nicht nur Zugang zum Internet, sondern auch zu Unternehmensressourcen erhalten möchte, müssen Sie dies mit dem Sicherheitsdienstmanagement koordinieren und sich dann an die Abteilung für Information und technischen Support wenden, wo er sich befindet Generieren und installieren Sie ein separates Zertifikat, ähnlich dem Verbindungsschema für Unternehmens-Laptops.

Freiberufler

Neben Vollzeitbeschäftigten haben wir auch freiberufliche Mitarbeiter, die auch online arbeiten müssen, auch über WLAN. Für sie verwenden wir das gleiche Profil wie für die Verbindung der mobilen Geräte von Vollzeitbeschäftigten. Auf diese Weise müssen keine persönlichen Konten für Freiberufler erstellt werden. Sie müssen diese nicht in das Active Directory-System des Unternehmens eingeben. Sie müssen sich nicht mit der komplexen Koordination mit dem Sicherheitsdienst befassen. Im Allgemeinen treten weniger Kopfschmerzen auf. Gleichzeitig können wir ihnen einen von uns kontrollierten Internetzugang zur Verfügung stellen.

Oder ein Mitarbeiter hat einen persönlichen Laptop gekauft. Er möchte es sofort verbinden, die neuesten Updates veröffentlichen und so weiter. In diesem Fall muss er nicht zur Abteilung für Information und technischen Support gehen und die Verbindung seines Laptops mit dem Netzwerk koordinieren. Er verbindet es unabhängig mit einem drahtlosen Netzwerk und beginnt sofort zu arbeiten. Und obwohl der Zugriff auf interne Unternehmensressourcen für ihn gesperrt ist, gehen Sie bitte ins Internet, um Updates zu erhalten.

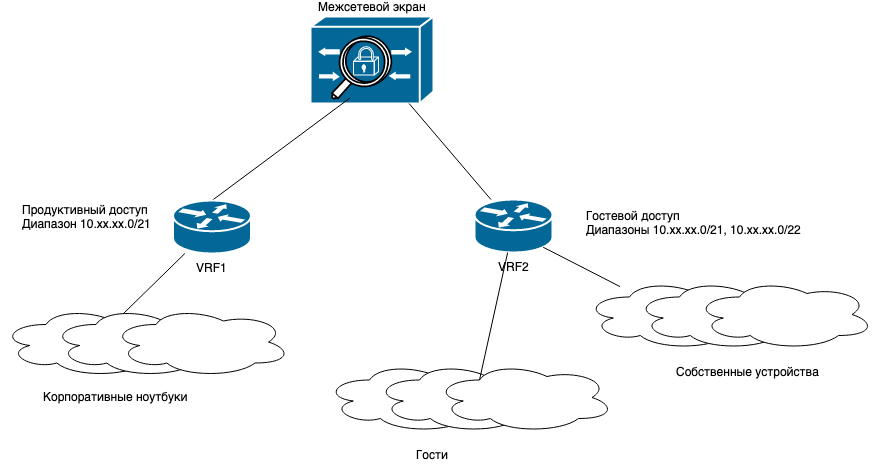

Vernetzung

Access Points stellen eine Verbindung zu denselben Access Switches her wie Benutzerarbeitsstationen. Sie sind in separaten VLANs verbunden, die in separaten VRFs eingerichtet sind. Access Points sind über das CAPWAP-Protokoll mit Huawei AC6605 WLAN-Controllern verbunden. Die Controller sind zu einem ausfallsicheren Cluster zusammengefasst. Ein Controller fungiert als primärer Controller, der zweite als Backup. Der Huawei Agile Controller Campus fungiert als Autorisierungsserver für sie.

Infolgedessen wird der Wi-Fi-Verkehr nur über den Controller zwischen Zugriffspunkten übertragen. Der Leistungsabfall ist für uns unbedeutend, aber unter dem Gesichtspunkt der Steuerbarkeit und Implementierung verschiedener Informationsschutzfunktionen ist ein solches Schema viel praktischer.

Der Controller überträgt drahtlosen Verkehr von Mobilgeräten an das Hauptnetzwerk. Datenverkehr von verschiedenen SSIDs wird mit verschiedenen VRFs übertragen. Wir haben sie in Höhe von zwei Stück erhalten - eines für Gäste und eigene Geräte der Mitarbeiter, das zweite für das Arbeitsnetzwerk.

Benutzer erhalten IP-Adressen vom Unternehmens-DHCP-Server. Früher hatten wir für jede SSID einen großen Bereich für 512 Geräte, und jetzt haben wir für den Gastzugriff vier IP-Bereiche (für jeweils 256 Geräte), und für den Arbeitszugriff und unsere eigenen Geräte haben wir 8 Bereiche (auch jeweils 256 Geräte). . Aus welchem Bereich auch immer der Benutzer anfänglich eine IP-Adresse erhalten kann, für jede Bewegung im Büro wird diese IP-Adresse vom Benutzer gespeichert.

Gleichzeitig hat die von uns gewählte Netzwerkarchitektur ihre Nachteile - es gibt mehr Kontrollpunkte, die überwacht werden müssen. Insbesondere wenn ein Benutzer eine Verbindung herstellt, sind für ihn nicht nur das einzige Standard-Gateway, sondern auch andere IP-Adressen aus unserer Netzwerkinfrastruktur sichtbar. Für den Gastzugang ist dies aus Sicht der Informationssicherheit nicht sehr gut, da je weniger Informationen über unsere Infrastruktur dem Gast zur Verfügung stehen, desto besser.

Um diese Probleme in Gastnetzwerken zu lösen, haben wir die folgenden grundlegenden Sicherheitsmaßnahmen getroffen:

- den sogenannten privaten Modus aktiviert, um die Übertragung von Verkehr zwischen verbundenen drahtlosen Geräten auszuschließen;

- Blockierter Zugriff auf alle Netzwerkgeräte, die Router in den Gast-IP-Bereichen mit normalen Zugriffslisten sind.

Huawei Agile Controller Campus

Der Huawei Agile Controller Campus ist ein Hardware-Software-Komplex. Die Software wurde mit dem Tomcat-Framework in Java geschrieben und läuft auf einem Server unter Windows Server 2012 (sie kann auch unter SUSE Linux funktionieren). Als Datenbank kann entweder Microsoft SQL Server oder Oracle verwendet werden.

Als wir das Projekt zur Umstrukturierung des Büronetzwerks initiierten, stellte Huawei HACC nur in der physischen Version zur Verfügung, sodass wir drei Server kaufen mussten. Einer davon heißt System Manager - er enthält eine Datenbank und alle Webschnittstellen. Die beiden anderen Server reservieren sich gleichermaßen - dies sind Systemcontroller. Mit ihnen interagiert der WLAN-Controller (über das RADIUS-Protokoll) beim Verbinden und Autorisieren von Benutzern. Das heißt, der WLAN-Controller fragt jedes Mal einen verfügbaren Systemcontroller, ob ein solcher Benutzer mit solchen Anmeldeinformationen auf Wi-Fi zugreifen kann.

Während wir unser Projekt umsetzten, bot Huawei die Möglichkeit, Server zu virtualisieren. Das haben wir natürlich sofort ausgenutzt. Anstelle von drei physischen Servern haben wir jetzt zwei virtuelle Maschinen. Dies beseitigte sofort viele Probleme, insbesondere mit Fehlertoleranz, System Manager-Sicherung und Datenbanksicherung (da die virtuelle Maschine mithilfe eines Snapshots kopiert und von der Virtualisierungsfarm gesichert wird).

SMS Newsletter

Und zum Schluss noch ein paar Worte zum SMS-Verteilungsmechanismus mit Anmeldungen und Passwörtern für den Gastzugriff. Komplett mit physischen HACC-Servern war ein GSM-Modem, das über eine serielle Schnittstelle eine Verbindung herstellt. Leider können Sie den COM-Anschluss nicht mit der virtuellen Maschine verbinden, aber wir haben eine Lösung gefunden. Es stellte sich heraus, dass unsere an der Zugangskontrolle im Büro beteiligten Ingenieure spezielle Gateways kaufen, mit denen der Datenverkehr von der seriellen Schnittstelle in Ethernet eingebunden werden kann.

Wir haben das EverFocus EA-LAN1-Modell verwendet. Normalerweise werden sie zum Anschließen von Lesegeräten für elektronische Ausweise verwendet, aber für das chinesische GSM-Modem passt dieses Gateway perfekt. An das Gateway ist ein virtueller serieller Port-Treiber angeschlossen, mit dem der HACC nicht schlechter arbeitet als mit dem physischen. Daher haben wir das Senden von SMS von virtuellen Maschinen ohne Probleme implementiert.

Maxim Klochkov

Senior Consultant, Netzwerkaudit und integrierte Projekte

Network Solution Center

Jet Infosystems

Alexander Gulyaev,

Chef-Systemarchitekt

Network Solution Center

Jet Infosystems