Also haben wir uns an die Erstellung selbstsignierter Zertifikate gemacht.

Wo gelten selbstsignierte Zertifikate? Mit einem selbstsignierten Zertifikat können Sie sich natürlich nicht auf der Website der State Services registrieren oder eine unterschriebene Erklärung beim Federal Tax Service einreichen. Für den internen Unternehmensworkflow können sie jedoch verwendet werden. Sie können sie auch zum Schutz der persönlichen E-Mail-Korrespondenz, in VPN-Netzwerken usw. verwenden. Meistens verwenden sie jedoch selbstsignierte SSL-Zertifikate, um Webanwendungen einen sicheren Zugriff über das https-Protokoll zu ermöglichen.

OpenSSL ist nach wie vor das beliebteste Tool zum Erstellen selbstsignierter Zertifikate. Das Verfahren zum Abrufen von SSL-Zertifikaten mit demselben OpenSSL wird

hier ausführlich beschrieben. Dort werden jedoch keine GOST-Zertifikate,

PKCS # 11- Token usw. erwähnt. Hier sehen wir uns eine einfache grafische Oberfläche an, mit der Sie Zertifikate basierend auf GOST R 34.10-2012 und ohne Verwendung von OpenSSL erhalten können.

Das Dienstprogramm cryptoarmpkcs finden Sie hier Klicken Sie also auf die Schaltfläche "Selbstsigniertes Zertifikat":

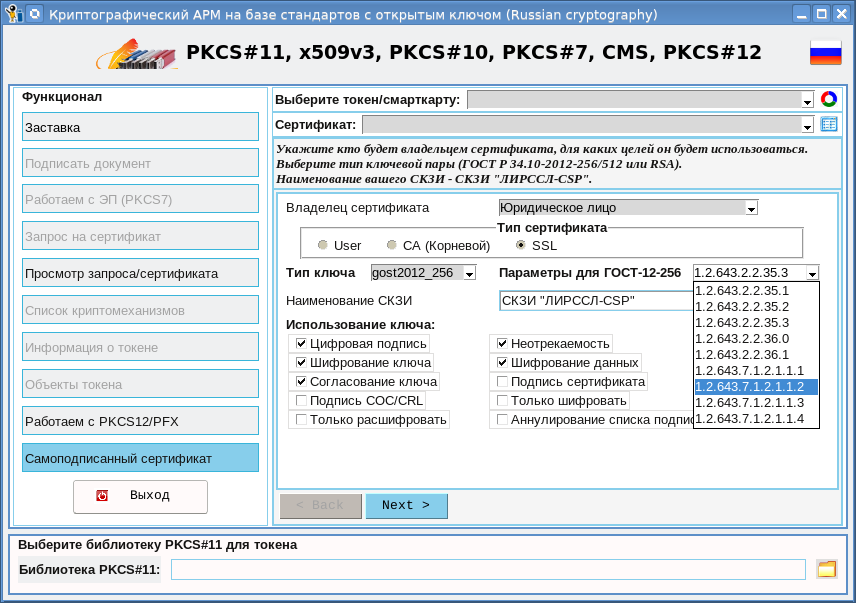

Wie Sie sehen können, unterscheidet sich diese Registerkarte beim

Erstellen einer Zertifikatanforderung nicht wesentlich von derselben Registerkarte. Hier erschienen die Schaltflächen zur Auswahl des generierten Zertifikatstyps "Zertifikatstyp":

- Benutzerzertifikat (Benutzertaste);

- Stammzertifikat (CA-Schaltfläche);

- SSL-Zertifikat (SSL-Schaltfläche).

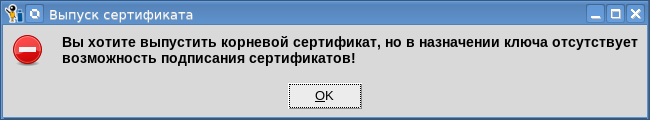

Natürlich müssen Sie mit der Arbeit beginnen, indem Sie ein Stammzertifikat ausstellen, auf dessen Grundlage alle anderen Zertifikate ausgestellt werden. Vergessen Sie beim Erstellen eines Stammzertifikats nicht, das Kontrollkästchen "Zertifikatsignatur" in der Schlüsselzuweisung (Verwendung) zu aktivieren:

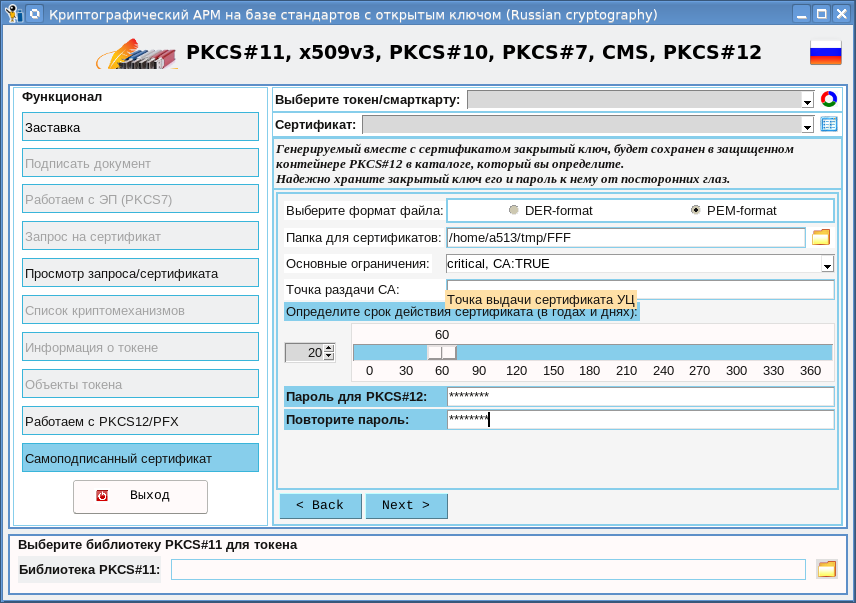

Wir lassen das Ausfüllen der Hauptfelder des Zertifikats aus, sie unterscheiden sich nicht vom Ausfüllen derselben Felder für die Anfrage und gehen sofort zu den letzten Seiten. Hier ist der erste:

Auf dieser Seite müssen Sie den Ordner auswählen, in dem das Stammzertifikat und sein privater Schlüssel gespeichert werden. Dieser Ordner muss dann bei der Ausstellung anderer Zertifikate angegeben werden. Sie müssen auch die Gültigkeitsdauer des Zertifikats bestimmen. Sie können auch den Punkt angeben, an dem Sie das Stammzertifikat erhalten können. Nach der Freigabe werden das Zertifikat und der private Schlüssel in so vielen der beliebtesten sicheren

Container von

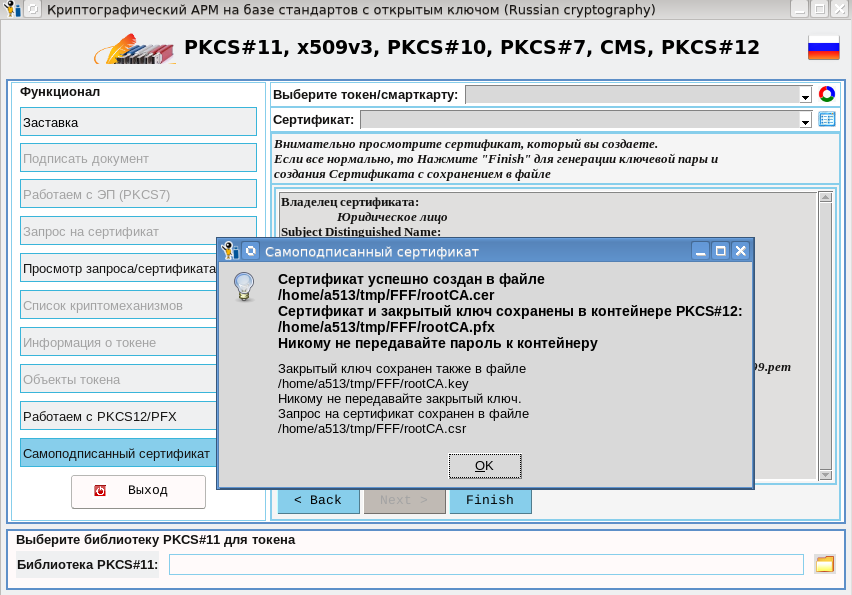

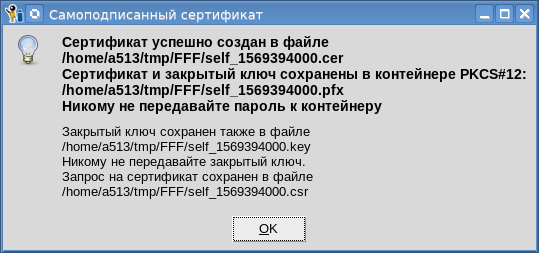

PKCS # 12 verpackt. In diesem Zusammenhang müssen Sie ein Passwort für den Container festlegen. Als Ergebnis erhalten Sie nach dem Klicken auf die Schaltfläche „Fertig stellen“ ein Stammzertifikat:

Bei der Ausstellung des Zertifikats erhalten wir vier Dateien im angegebenen Verzeichnis:

- rootCA.cer mit dem Zertifikat selbst in dem von Ihnen ausgewählten Format (PEM / DER);

- rootCA.csr mit einer Zertifikatanforderung;

- rootCA.pfx passwortgeschützter PKCS # 12-Container mit Zertifikat und privatem Schlüssel;

- rootCA.key mit dem privaten Schlüssel in dem von Ihnen ausgewählten Format (PEM / DER).

Wenn Sie die Datei rootCA.key nicht verwenden möchten, ist es besser, sie sofort zu zerstören. Bewahren Sie es andernfalls an einem Ort auf, der für andere Personen nicht zugänglich ist. Verstecken Sie auch das Passwort für den rooCA.pfx-Container vor neugierigen Blicken.

Nachdem wir das Stammzertifikat haben, können wir Benutzerzertifikate ausstellen, einschließlich SSL-Zertifikate:

Nachdem Sie den Zertifikatstyp (SSL-Zertifikat), den Schlüsseltyp, seine Parameter und die Verwendung (Schlüssel) ausgewählt haben, fahren Sie mit der nächsten Seite fort:

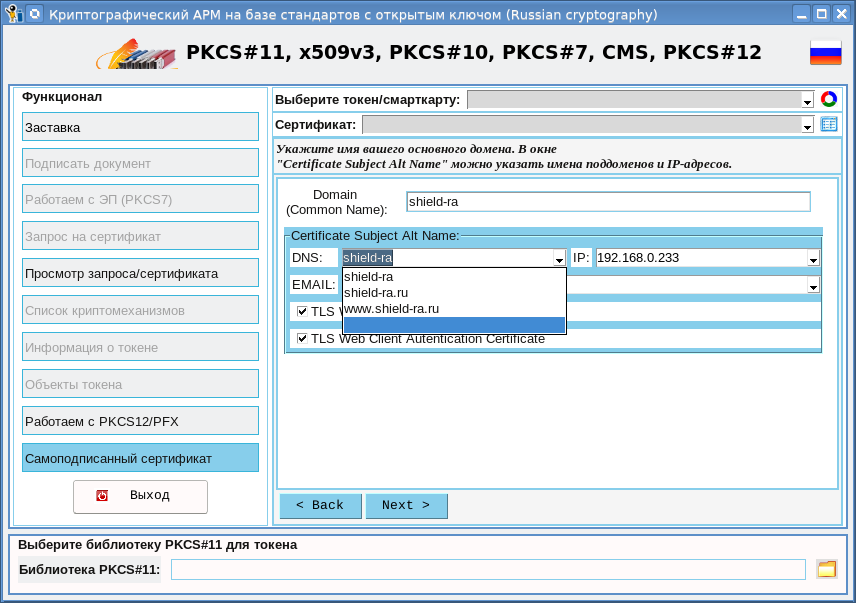

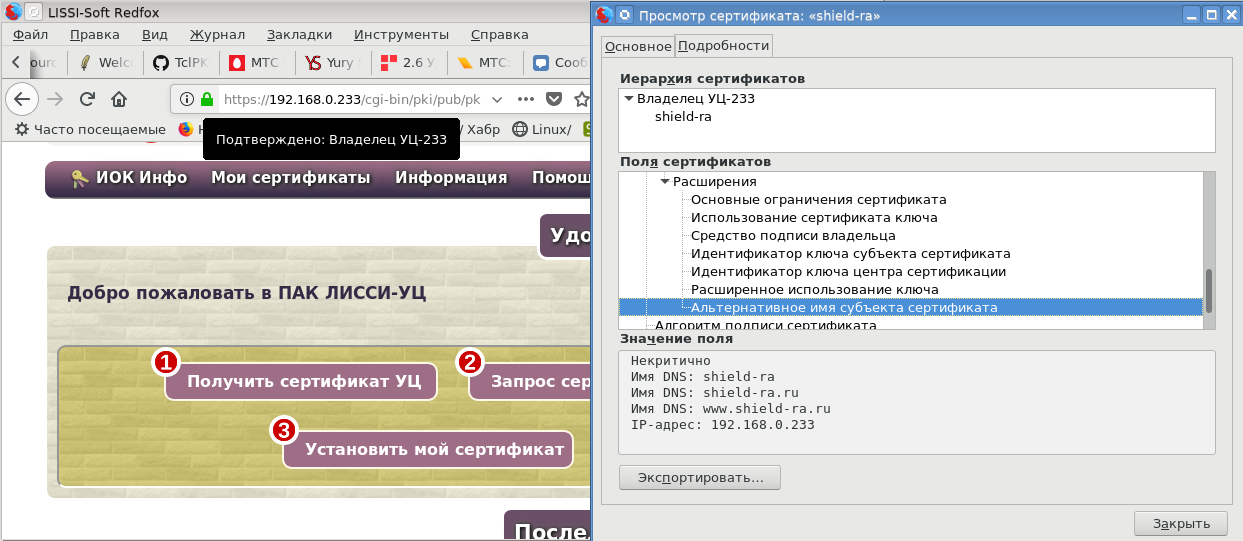

Auf dieser Seite wird der primäre Domainname festgelegt, der in das Feld Common Name eingegeben wird. Sie können auch zusätzliche (alternative) Namen Ihrer Domain angeben. Sie können auch IP-Adressen angeben, unter denen sich Ihre Domain befinden kann. All dies geschieht um der "

begehrten grünen Burg " willen.

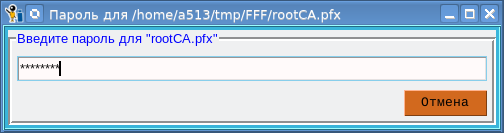

Nachdem Sie sich mit den Domains befasst haben, gehen die IP-Adressen zu den folgenden Registerkarten. Dort ist alles wie gewohnt. Der einzige Unterschied besteht darin, dass nach dem Klicken auf die Schaltfläche „Fertig stellen“ das Kennwort für den Root-Container rootCA.pfx angefordert wird:

Nach erfolgreicher Eingabe des Passworts erhalten wir außerdem vier Dateien:

Alle Kommentare zum Kennwort und zum privaten Schlüssel, die oben in Bezug auf das Stammzertifikat abgegeben wurden, gelten für den Rest des Zertifikats. Alle von uns ausgestellten Zertifikate. Was weiter?

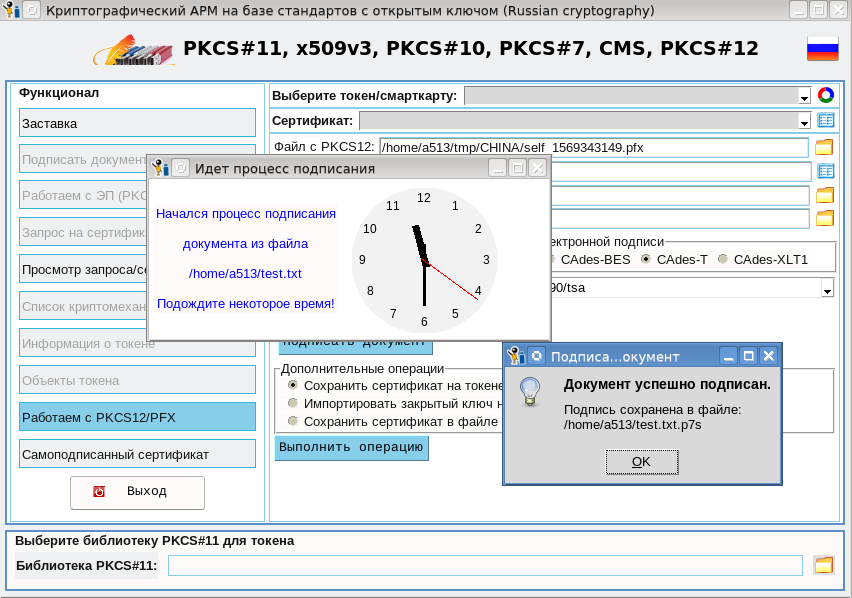

Verwenden Sie sie. Wenn es sich um Benutzerzertifikate handelt, können Sie sie im selben Dienstprogramm über

PKCS # 12-Container im Dokumentfluss zum Signieren von Dokumenten verwenden, z. B.:

SSL-Zertifikate müssen für den vorgesehenen Zweck verwendet werden, um einen sicheren Kanal mit einer Webanwendung zu organisieren. Als solche Anwendung haben wir eine Zertifizierungsstelle verwendet, bei der der Zugriff auf ihre Ressourcen für Administratoren gemäß GOST https organisiert ist. Die Zertifizierungsstelle wird auf der Basis von Apache2-2.4.10 mit dem Modul mod_ssl bereitgestellt, das russische Verschlüsselungssysteme unterstützt. Legen Sie auf dem Server (wir haben es Linux) das empfangene SSL-Zertifikat (<Ihr Verzeichnis> /self_xxx.cer) und seinen privaten Schlüssel (<Ihr Verzeichnis> /sel_xxx.key) im Ordner / etc / ssl ab und schreiben Sie die Pfade zu ihnen in die Datei / etc / apache2 / sites-available / default-ssl:

... SSLCertificateFile < >/self_xxx.cer SSLCertificateKeyFile < >/self_xxx.key ....

Starten Sie apache2 neu:

Installieren Sie am Arbeitsplatz (ich habe Linux) in einem

Browser mit russischer Kryptografieunterstützung unser Stammzertifikat (<Ihr Verzeichnis> /rootCA.cer) mit Vertrauen. Fügen Sie auf dem funktionierenden Computer der Datei / etc / hosts die folgende Zeile hinzu:

192.168.0.233 www.shield-ra.ru shield-ra.ru shield-ra

und gehen Sie zu einer dieser Adressen:

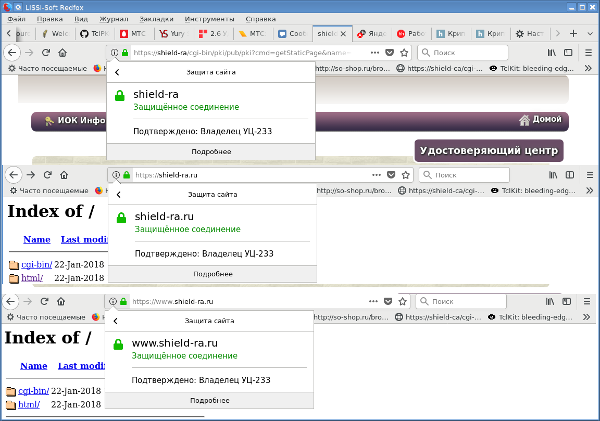

Leuchtet, brennt das "ersehnte grüne Schloss".

Überprüfen Sie die verbleibenden Adressen:

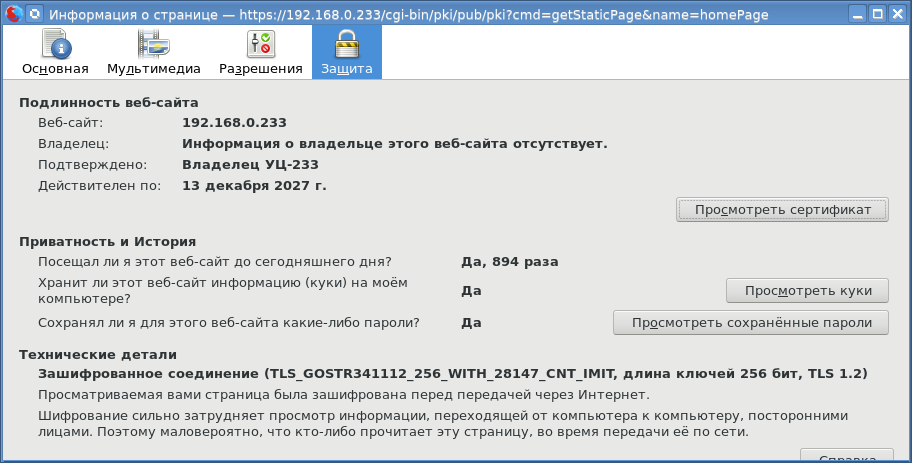

Grün herum. Und zum Schluss wollen wir sehen, welche Cipher Suite wir verwendet haben:

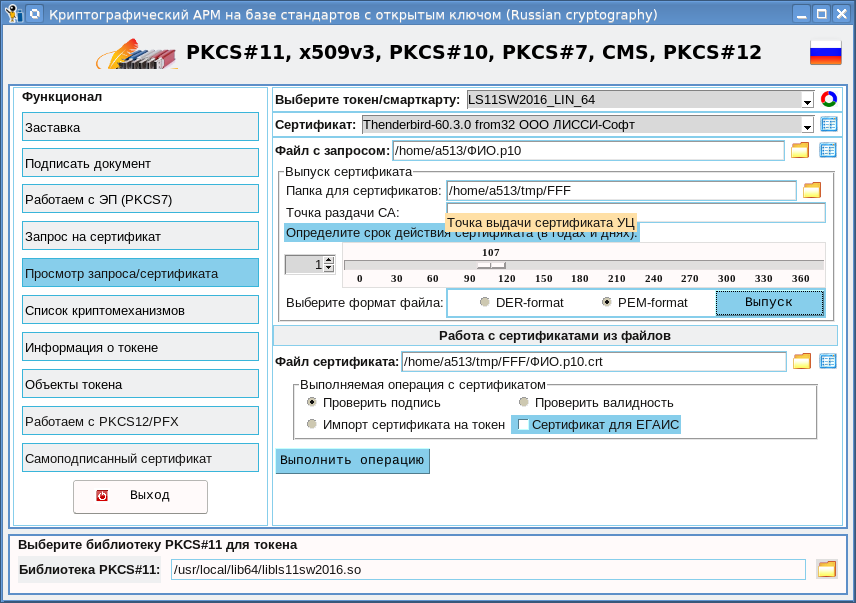

Um selbstsignierte Zertifikate für zuvor erstellte Zertifikatanforderungen zu erstellen, wurde die Funktionalität der Seite "Anforderung / Zertifikat anzeigen" erweitert:

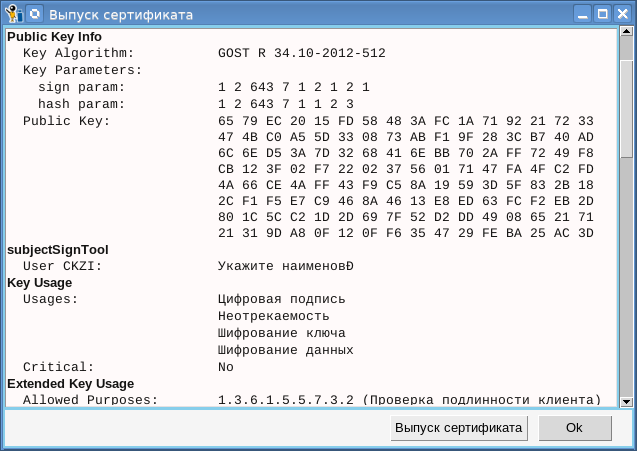

Wie aus dem Screenshot hervorgeht, können Sie jetzt nicht nur die Anfrage anzeigen, sondern auch ein Zertifikat dafür ausstellen. Der rootCA.pfx-Container wird als Root-Zertifikat verwendet. Wenn Sie auf die Schaltfläche "Ausstellen" klicken, wird ein Fenster mit einer Anfrage angezeigt, in dem Sie die Schaltfläche "Zertifikat ausstellen" anklicken können:

Nach dem Klicken auf die Schaltfläche wird ein Passwort für den Root-Container angefordert und ein Zertifikat ausgestellt:

Übrigens können Sie das empfangene Zertifikat auf derselben Seite anzeigen (Schaltfläche "Zertifikatdatei").

Mit unserem kryptografischen Dienstprogramm cryptoarmpkcs können Sie:

- mit PKCS # 11-Token arbeiten, die die russische Kryptographie unterstützen;

- Zertifikatanforderungen erstellen;

- Erstellen und Überprüfen einer elektronischen Signatur (bis zu CAdes XLT1) mit PKCS # 11-Token;

- Erstellen einer elektronischen Signatur (bis zu CAdes XLT1) mit PKCS # 12-Containern;

- selbstsignierte Zertifikate ausstellen;

- Zertifikate und Anfragen anzeigen.

Wahrscheinlich fehlt etwas darin, sag mir, wir werden es berücksichtigen. Vielen Dank für Ihre Geduld.

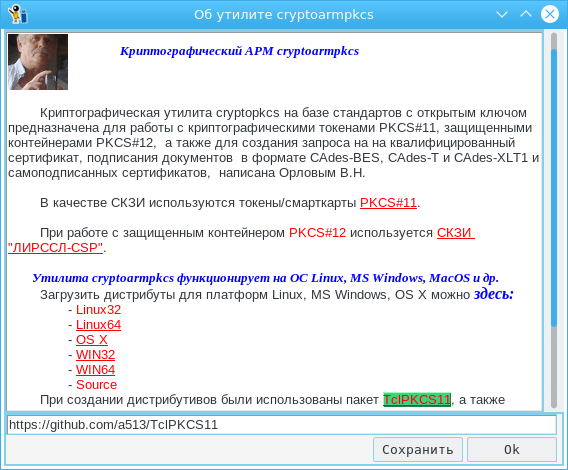

PS Jetzt können Sie aktualisierte Versionen direkt vom Dienstprogramm herunterladen. Bewegen Sie dazu einfach den Mauszeiger über die Überschrift „PKCS # 11, X509v3 ...“, drücken Sie die rechte Maustaste und wählen Sie den Menüpunkt „Über das Programm“: