Cisco verfolgt eine eher aggressive Strategie, Unternehmen auf dem Markt zu absorbieren, die uns nicht nur Einnahmen in Schlüsselbereichen unseres Geschäfts bringt, sondern auch das schafft, was Ausländer gerne als Herausforderung bezeichnen, was oft als „Herausforderung“ ins Russische übersetzt wird. Vielleicht war dies einmal eine Herausforderung für unseren Informationssicherheitsdienst, aber jetzt haben wir dieses Problem erfolgreich gelöst, und ich möchte seine Lösung in diesem Artikel vorstellen. Das eigentliche Problem war im Wesentlichen einfach: Nach der Ankündigung der Übernahme eines Unternehmens dauert die vollständige Integration im Durchschnitt sowohl aus geschäftlicher als auch aus Sicht der IT-Infrastruktur etwa ein Jahr. Ein Jahr ist jedoch ein ausreichend langer Zeitraum, in dem wir nicht nur neuen Mitgliedern unseres Teams Zugang zu Unternehmensressourcen gewähren müssen, sondern auch die Überwachung des übernommenen Unternehmens unter dem Gesichtspunkt der Informationssicherheit sicherstellen müssen. Darüber, wie wir dieses Problem gelöst haben, möchte ich sprechen.

Während des Integrationsprozesses müssen alle Mitarbeiter der erworbenen Unternehmen den Cisco AnyConnect VPN-Client verwenden, um auf alle internen Ressourcen zuzugreifen, da ihre Netzwerke zunächst als nicht vertrauenswürdig gelten und nicht unseren Anforderungen an die Informationssicherheit entsprechen. Gleichzeitig verbietet die Sicherheitsrichtlinie von Cisco das Split-Tunneling. Dies bedeutet, dass neue Mitarbeiter nicht gleichzeitig im Unternehmensnetzwerk und direkt im Internet arbeiten können. Dies führt zu ungewöhnlichen Schwierigkeiten und einer verringerten Produktivität (insbesondere für Entwickler). Laut einer Umfrage, die informell von unserem IS-Dienst in großen amerikanischen Unternehmen durchgeführt wurde, ist das Verbot des Split-Tunnelns eine gängige Praxis, die die Sicherheit von Unternehmensnetzwerken erhöht.

Aber zurück zu den Mitarbeitern der erworbenen Unternehmen. Ihre nicht vertrauenswürdigen Computer werden möglicherweise zu einem Einstiegspunkt in das Unternehmensnetzwerk, aber wir können dies nicht zulassen. Gleichzeitig sollten sie neuen Mitarbeitern die Möglichkeit bieten, bis zum Abschluss der vollständigen Integration mit all unseren internen Systemen zu arbeiten. Wir könnten das Schema mit Site-to-Site-VPN implementieren, aber es löst das ursprüngliche Problem nicht, da wir kein Split-Tunneling zulassen, das verbundene Büro immer noch nicht vertrauenswürdig ist und der Zugriff über die ITU sehr eingeschränkt ist. Durch die Verbindung mit Cisco-Unternehmensressourcen kann nicht auf lokale Ressourcen oder externe Dienste (AWS, GitHub usw.) zugegriffen werden. Der Zugriff darauf sperrt dementsprechend den Zugriff auf Cisco-Ressourcen. Dilemma :-( Auch bei der Implementierung der Webauthentifizierung blieben sowohl technische (z. B. bei IPv6) als auch organisatorische Schwierigkeiten bestehen - mangelnde Benutzererfahrung und die Unfähigkeit, Geräte vor der Bereitstellung des Zugriffs zu überprüfen (was

Cisco ISE im Unternehmensnetzwerk tut) Darüber hinaus können nicht vertrauenswürdige Sites nicht überwacht werden, da ihnen die erforderlichen Tools fehlen, die in Cisco als Standard akzeptiert werden.

Zu diesem Zeitpunkt entstand die Idee von C-Bridge, einer Netzwerklösung mit Cisco-Routern, -Switches und -Sicherheitstools, um schnelle und sichere Verbindungen bereitzustellen und die Sicherheit neuer, nicht vertrauenswürdiger, veralteter oder nicht konformer Cisco-Standorte zu überwachen. Etwas abgelenkt ist anzumerken, dass genau dieselbe Idee von uns bei SOC-Bauprojekten verwendet wird, bei denen die Sicherheit von Industriesegmenten und sogar von der Außenwelt isolierten Standorten überwacht werden muss.

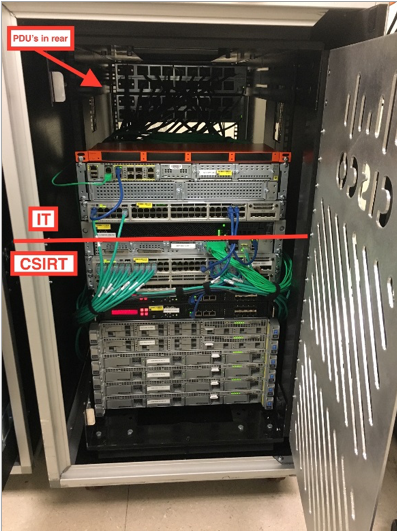

C-Bridge ist eine vollständig autonome und mobile Lösung, die mithilfe der Identitätsverwaltung und Überprüfung von Benutzergeräten Zugriff auf Cisco-Unternehmensressourcen und andere Netzwerke (z. B. Clouds) bietet, ohne die Sicherheit unseres Unternehmens zu beeinträchtigen. Von der Seite sieht die C-Bridge aus wie ein gewöhnliches Rack, das mit entsprechender Ausrüstung gefüllt ist. Jetzt beträgt seine Höhe 20 HE, aber es wird nur mit 16 HE gefüllt (4 HE bleiben eine Reserve für die zukünftige Verwendung). Von diesen 16RUs ist ein Viertel für IT-Aufgaben vorgesehen, die restlichen drei Viertel für Sicherheits- und Überwachungszwecke.

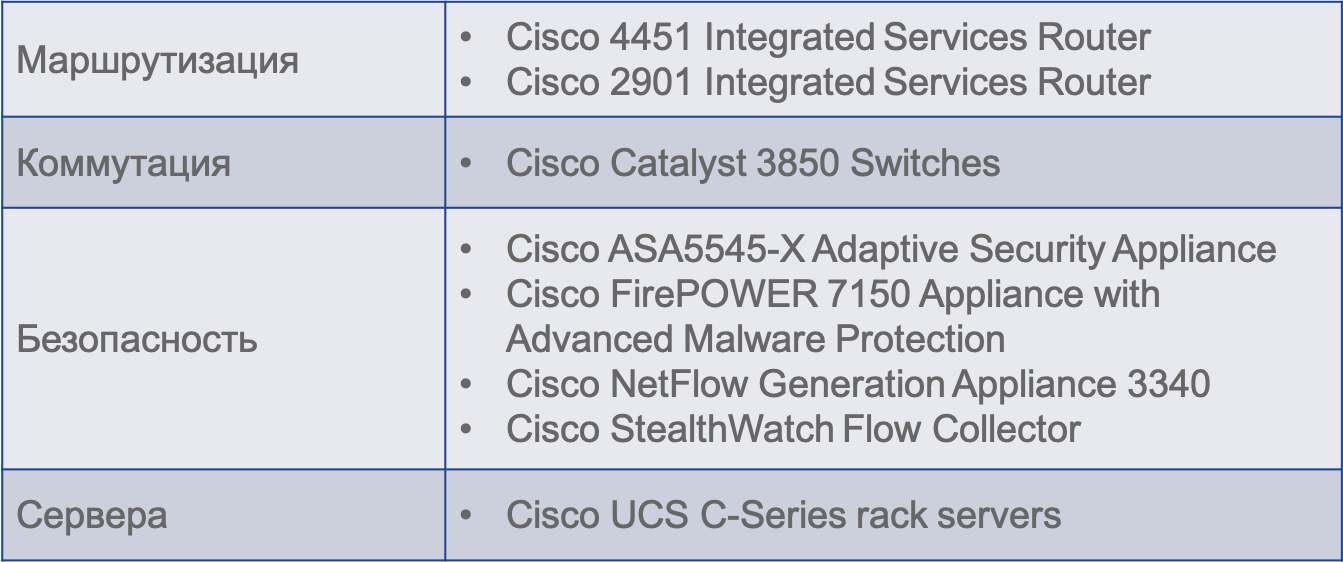

Der Cisco CSIRT IS-Überwachungs- und Incident Response-Dienst überwacht mit C-Bridge den gesamten Zugriff auf / über das Internet, einschließlich des Zugriffs auf unsere internen Ressourcen. Die Hardware dieses Racks ist wie folgt:

Neben Firewall- und VPN-Funktionen werden auch die folgenden Informationssicherheitslösungen verwendet:

- Cisco NGIPS mit AMP für Netzwerke

- vWSA mit AMP für Inhalte, die in ThreatGrid integriert sind

- Nicht abgetastete Netflow-Generierung und Übertragung an Cisco Stealthwatch vFlowCollector

- CSIRT PDNS und Cisco Umbrella

- Qualys Vulnerability Scanner (virtuell)

- BGP Schwarzes Loch / Quarantäne

- DLP-Funktionalität

- Syslog-Sammlung.

Der gesamte Verkehr von nicht vertrauenswürdigen Standorten wird jetzt über die C-Bridge geleitet, die der Hauptkontrollpunkt ist. Remotebenutzer, die AnyConnect verwenden, stellen in C-Bridge auch eine Verbindung zum Cisco ASA her und können dann entweder eine Verbindung zu unseren Unternehmensressourcen oder zum Internet herstellen. Der Zugriff auf das Cisco-Netzwerk erfolgt über den DMVPN-Tunnel, und der Datenverkehr zu Cloud-Diensten oder Internetressourcen erfolgt direkt, ohne dass das Cisco-Netzwerk verwendet werden muss. Gleichzeitig tragen das Vorhandensein des Cisco NGIPS-Angriffserkennungssystems der nächsten Generation in der C-Bridge, das Internetzugriffskontrollsystem von Cisco Web Security, das Anti-Malware-System von Cisco AMP, das DNS-Überwachungssystem von Cisco Umbrella und das Anomalieerkennungssystem von

Cisco Stealthwatch dazu bei, ein nicht vertrauenswürdiges Netzwerk vor

Angriffen zu schützen Es enthält bösartigen Code und andere Verstöße gegen die Informationssicherheit.

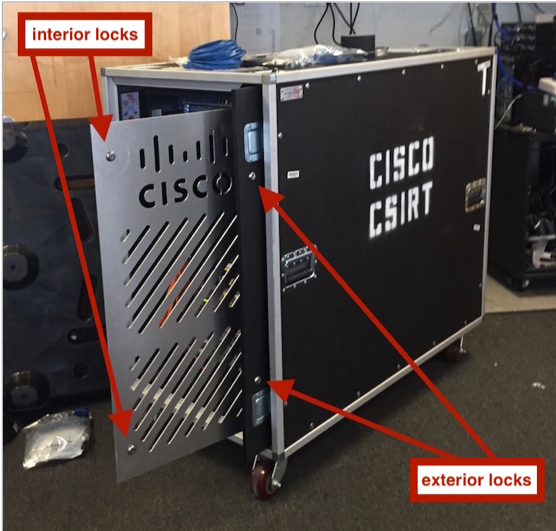

Da C-Bridge in einer nicht vertrauenswürdigen Umgebung verwendet wird, schützen wir zusätzlich zu den integrierten Sicherheits- und Zugriffskontrollmechanismen in den Sicherheitstools selbst das mobile Rack an der Seite des erworbenen Unternehmens physisch. An den inneren und äußeren „Türen“ der C-Brücke werden zwei Sätze von Schlössern (innen + außen) verwendet. Gleichzeitig beeinträchtigen geschlossene Türen nicht die Arbeit mit Kabeln, um sie mit dem Netzwerk und der Stromversorgung zu verbinden. Nach der Implementierung kann die Außentür zur Belüftung offen gelassen werden.

Diese Entscheidung steht jedoch nicht still. Nachdem wir eine sichere Verbindung von nicht vertrauenswürdigen Standorten zum Cisco-Netzwerk hergestellt haben, sind die neuen Funktionen verfügbar, mit denen C-Bridge ausgestattet ist. Beispiel: 802.1x-Unterstützung für das Verbinden von Telepresence oder das Herunterladen von Betriebssystemabbildern und -software für Cisco-Unternehmens-Laptops. Außerdem ist eine Integration zwischen C-Bridge und den Lösungen des Safety & Security Team (physische Sicherheit) für die frühzeitige Implementierung von Videoüberwachungs- und Zugangskontrollsystemen in den Räumlichkeiten des erworbenen Unternehmens möglich.

Die langjährige Erfahrung mit der C-Brücke war sehr erfolgreich, aber mit der Größe des 20-Tyunite-Racks waren einige Schwierigkeiten verbunden. Der Hauptgrund war die Tatsache, dass auf kleinen Websites:

- Es gab keinen separaten Raum für die C-Brücke

- Das Rack könnte ohne gute Klimaanlage und Belüftung überhitzen

- Da das Rack in Arbeitsbereichen platziert wurde, war es sehr laut.

Wir haben das Konzept eines leichten C-Bridge Lite-Gateways eingeführt, um IT- und Informationssicherheitsfunktionen in einem kleinen Paket mit minimalen Anforderungen an Installationsbereich, Umweltbelastung und Kosten zu konsolidieren. Die Reduzierung des Racks führte zu einer Verringerung der Bandbreite und Leistung der C-Bridge, für kleine Standorte war dies jedoch nicht kritisch. Als Ergebnis wurde das Konzept von mehrstufigen Sicherheitsgateways entwickelt, die in Büros unterschiedlicher Größe eingesetzt werden:

- Klein : 2 HE = ISR4451 mit Etherswitch-Modul, FTD für ISR (UCS-E) und UCS-E für CSIRT-VMs, bis zu 300 Mbit / s

- Medium : 3RU = ISR4451 mit Switching-Modul und 2x UCS-E für CSIRT-VMs + ASA5555X-FTD, bis zu 600 Mbit / s

- Groß : Standardlösung auf ½ Rack C-Bridge, 1 Gbit / s +.

Die Vorteile der C-Bridge-Lösung umfassen:

- Geschwindigkeit . Gleichzeitiger Zugriff auf Unternehmensressourcen und nicht vertrauenswürdige Netzwerke 10 Monate schneller.

- Skalierbarkeit . Die Lösung kann an einem oder mehreren Standorten implementiert werden.

- Wiederverwendung . Ein Rack kann in neuen Projekten wiederverwendet werden.

- Netzwerksicherheit . Die Fähigkeit, das Internet und den internen Verkehr in einem nicht vertrauenswürdigen Netzwerk zu überwachen, um potenzielle Bedrohungen zu erkennen.

- Produktivität der Mitarbeiter . Beseitigt die Notwendigkeit, AnyConnect für den Zugriff auf lokale Ressourcen zu verwenden.

Am Ende des Integrationsprozesses wird das C-Bridge-Gateway aus dem erworbenen Unternehmen entfernt, das mit dem Cisco-Netzwerk verschmilzt und keine zusätzlichen Schutzmechanismen und Tools für seine Überwachung mehr benötigt - es wird ein integraler Bestandteil unserer Infrastruktur.