2018 trat in Russland ein

Gesetz zur biometrischen Identifizierung in Kraft. Die Banken implementieren biometrische Komplexe und sammeln Daten für die Platzierung im Unified Biometric System (EBS). Die biometrische Identifizierung bietet den Bürgern die Möglichkeit, Bankdienstleistungen aus der Ferne zu erhalten. Dies erspart ihnen Warteschlangen und ermöglicht ihnen technisch, zu jeder Tageszeit die Bank zu besuchen.

Die Bequemlichkeit der Fernidentifikation per Foto oder Sprache wurde nicht nur von Bankkunden, sondern auch von Cyberkriminellen geschätzt. Trotz des Wunsches der Entwickler, die Technologie sicher zu machen, berichten Forscher ständig über die Entstehung neuer Wege, solche Systeme zu betrügen.

Vielleicht sollten Sie dem Angebot eines freundlichen Betreibers nicht zustimmen, sich in einer Bankfiliale einer biometrischen Identifizierung zu unterziehen? Oder nutzen Sie die neue Technologie? Wir verstehen diesen Beitrag.

Was ist das Problem?

Die biometrische Identifizierung weist Merkmale auf, die sie vom üblichen Benutzernamen / Passwort-Paar oder vom „sicheren“ 2FA unterscheiden:

- Biometrische Daten sind öffentlich. Sie können Fotos, Video- und Audioaufnahmen von fast jedem Bewohner des Planeten Erde finden und zur Identifizierung verwenden.

- Es ist nicht möglich, ein Gesicht, eine Stimme, Fingerabdrücke oder eine Netzhaut mit der gleichen Leichtigkeit wie ein Passwort, eine Telefonnummer oder ein Token für 2FA zu ersetzen.

- Die biometrische Identifizierung bestätigt eine Person mit einer Wahrscheinlichkeit nahe, aber nicht gleich 100%. Mit anderen Worten, das System räumt ein, dass eine Person in gewissem Maße von ihrem in der Datenbank gespeicherten biometrischen Modell abweichen kann.

Da nicht nur Drehkreuze an Flughäfen biometrische Daten öffnen, sondern auch Banksafes, arbeiten Hacker und Cyberkriminelle auf der ganzen Welt intensiv daran, biometrische Identifikationssysteme auszutricksen. Das Programm der BlackHat-Konferenz für Informationssicherheit enthält jedes Jahr ausnahmslos

Berichte zu biometrischen Schwachstellen , es gibt jedoch praktisch keine Reden zur Entwicklung von Schutzmethoden.

Die Hauptprobleme bei der biometrischen Identifizierung sind Betrug, Leckage und Diebstahl, schlechte Qualität der gesammelten Daten sowie die mehrfache Datenerfassung einer Person durch verschiedene Organisationen.

Fälschung

In den Medien finden sich häufig Veröffentlichungen zu verschiedenen Methoden des Betrugs biometrischer Identifikationssysteme. Dies ist der

Fingerabdruck der deutschen Verteidigungsministerin Ursula von der Leyen, der aus ihren öffentlichen Fotos gemacht wurde , und der

Betrug mit der

Gesichtserkennung auf dem iPhone X unter Verwendung einer Maske, der sensationelle

Diebstahl von 243.000 US-Dollar mit Hilfe der

falschen Stimme eines CEO,

gefälschte Videos mit Stars , die betrügerische Gewinne ankündigen und das chinesische ZAO-Programm, mit dem Sie

das Zeichen eines Videozeichens durch ein anderes ersetzen können.Um zu verhindern, dass biometrische Systeme Fotos und Masken für Personen aufnehmen, verwenden sie die Technologie zur Erkennung von „Lebendigkeit“ - Lebendigkeitserkennung - eine Reihe verschiedener Überprüfungen, mit denen Sie feststellen können, dass sich eine lebende Person vor der Kamera befindet und nicht ihre Maske oder ihr Foto. Aber diese Technologie kann getäuscht werden.

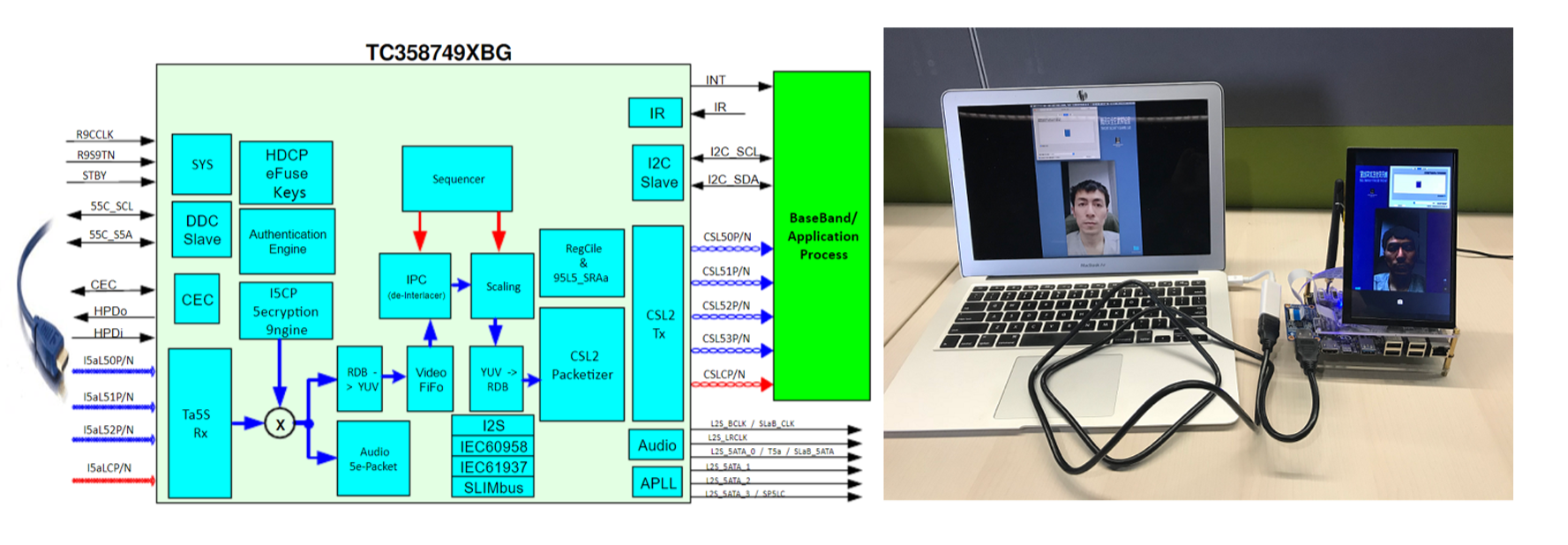

Einbetten eines gefälschten Videostreams in ein biometrisches System. Quelle

Einbetten eines gefälschten Videostreams in ein biometrisches System. QuelleDer auf der BlackHat 2019 vorgestellte

Hacking- Bericht zur

biometrischen Authentifizierung unter Bedrohung: Lebendigkeitserkennung berichtet über die erfolgreiche Umgehung der Lebendigkeitserkennung in Face ID mithilfe einer Brille, die an einer schlafenden Person getragen wird, sowie über die Einführung gefälschter Audio- und Videostreams und anderer Methoden.

X-Brille - Brille zur Erkennung der Betrugsbelebung in Face ID. Quelle

X-Brille - Brille zur Erkennung der Betrugsbelebung in Face ID. Quelle

Zur Vereinfachung der Benutzer wird die Gesichtserkennung ausgelöst, wenn eine Person eine Sonnenbrille aufsetzt. Gleichzeitig nimmt die Lichtmenge in den Augen ab, sodass das System kein qualitativ hochwertiges 3D-Modell des Bereichs um die Augen erstellen kann. Aus diesem Grund versucht Face ID, nachdem es eine Brille entdeckt hat, keine 3D-Informationen über die Augen zu extrahieren und präsentiert sie in Form eines abstrakten Modells - eines schwarzen Bereichs mit einem weißen Punkt in der Mitte.

Datenerfassungsqualität und falsche Erkennung

Die Genauigkeit der Identifizierung hängt stark von der Qualität der im System gespeicherten biometrischen Daten ab. Um eine ausreichende Qualität für eine zuverlässige Erkennung zu gewährleisten, werden

Geräte benötigt, die in lauten und nicht sehr hell beleuchteten Bankfilialen arbeiten.Mit billigen chinesischen Mikrofonen können Sie unter widrigen Bedingungen eine Sprachprobe aufnehmen, und mit preisgünstigen Kameras können Sie ein Foto aufnehmen, um ein biometrisches Modell zu erstellen. In einem solchen Szenario nimmt die Anzahl der falschen Erkennungen jedoch erheblich zu - die Wahrscheinlichkeit, dass das System eine Person für eine andere mit einer ähnlichen Stimme oder einem ähnlichen Erscheinungsbild übernimmt. Biometrische Daten von schlechter Qualität bieten daher mehr Möglichkeiten, das System auszutricksen, das Angreifer nutzen können.

Sammlung mehrerer biometrischer Daten

Einige Banken begannen mit der Einführung eines eigenen biometrischen Systems, bevor die EBS verdiente. Nach bestandener Biometrie glaubt eine Person, dass sie die neue Servicetechnologie in anderen Banken einsetzen kann, und wenn sich herausstellt, dass dies nicht der Fall ist, wird sie die Daten erneut übergeben.

Die Situation mit mehreren parallelen biometrischen Systemen birgt das Risiko, dass:

- Eine Person, die die Biometrie zweimal bestanden hat, wird höchstwahrscheinlich nicht länger über den Vorschlag überrascht sein, dieses Verfahren zu wiederholen, und in Zukunft wird sie möglicherweise Opfer von Betrügern, die Biometrie für ihre kriminellen Zwecke sammeln.

- Lecks und Missbrauch treten häufiger auf, wenn die Anzahl der möglichen Datenzugriffskanäle zunimmt.

Leckagen und Diebstahl

Es mag scheinen, dass das Auslaufen oder der Diebstahl biometrischer Daten eine echte Katastrophe für ihre Besitzer ist, aber in Wirklichkeit ist nicht alles so schlimm.

Im allgemeinen Fall speichert ein biometrisches System keine Fotos und Sprachaufzeichnungen, sondern Zahlenreihen, die eine Person charakterisieren - ein biometrisches Modell. Und jetzt lassen Sie uns genauer darüber sprechen.

Um ein Gesichtsmodell zu erstellen, findet das System anthropometrische Referenzpunkte, die seine individuellen Eigenschaften bestimmen. Der Algorithmus zur Berechnung dieser Punkte unterscheidet sich von System zu System und ist das Geheimnis der Entwickler. Die Mindestanzahl von Kontrollpunkten beträgt 68, in einigen Systemen beträgt ihre Anzahl jedoch 200 oder mehr.

Basierend auf den gefundenen Referenzpunkten wird ein Deskriptor berechnet - ein einzigartiger Satz von Gesichtsmerkmalen, unabhängig von Haar, Alter und Make-up. Der resultierende Deskriptor (ein Array von Zahlen) ist ein biometrisches Modell, das in der Datenbank gespeichert ist. Es ist unmöglich, das Originalfoto aus dem Modell wiederherzustellen.

Um den Benutzer zu identifizieren, erstellt das System sein biometrisches Modell und vergleicht es mit dem in der Datenbank gespeicherten Deskriptor.

Das Prinzip des Modellbaus hat wichtige Konsequenzen:

- Die Verwendung von Daten, die von einem biometrischen System gestohlen wurden, um ein anderes zu täuschen, ist aufgrund unterschiedlicher Suchalgorithmen für Referenzpunkte und schwerwiegender Unterschiede im resultierenden Modell unwahrscheinlich.

- Es ist auch unmöglich, das System mit Hilfe von Daten zu täuschen, die ihm gestohlen wurden. Die Identifizierung erfordert die Vorlage einer Foto- oder Audioaufnahme, die bereits zum Erstellen des Modells und zum Vergleich mit dem Standard verwendet wird.

Selbst wenn die Datenbank nicht nur biometrische Modelle speichert, sondern auch die Fotos und Audiodaten, auf denen sie basieren, ist es unmöglich, das System mit ihrer Hilfe „auf der Stirn“ zu täuschen: Algorithmen zur Überprüfung auf „Lebendigkeit“ berücksichtigen falsche Ergebnisse mit der vollständigen Übereinstimmung von Deskriptoren.

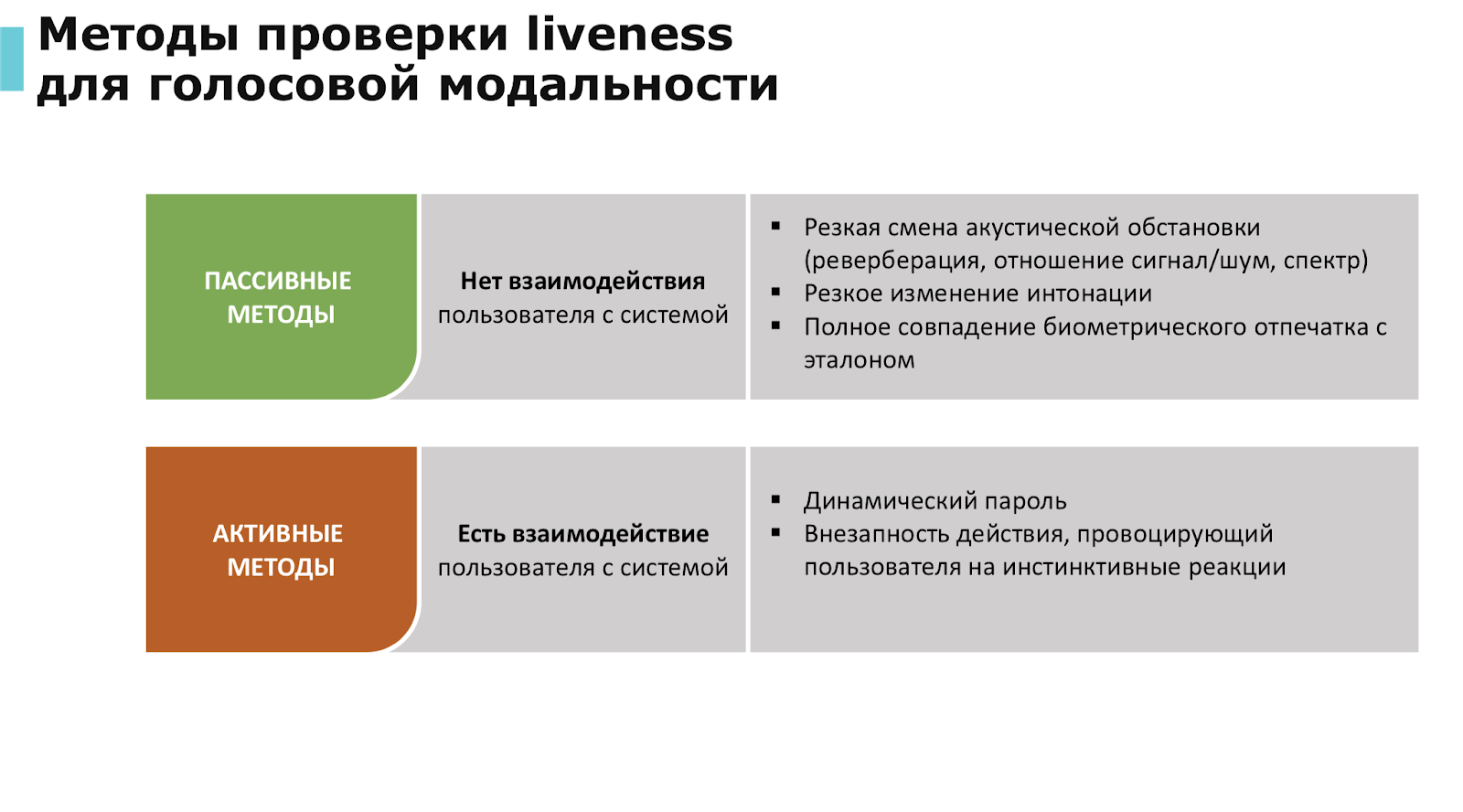

Methoden zur Überprüfung der Lebendigkeit für Gesichts- und Stimmmodalität.

Methoden zur Überprüfung der Lebendigkeit für Gesichts- und Stimmmodalität.

Quelle: Speech Technology CenterDie Verwendung von durchgesickerten biometrischen Daten hilft Cyberkriminellen daher nicht, schnell materielle Vorteile zu erzielen, was bedeutet, dass sie eher nach einfacheren und zuverlässigeren Methoden zur Anreicherung suchen.

Wie können Sie sich schützen?

Die

EU-Richtlinie PSD2 , die am 14. September 2019 in Kraft trat und auch als Open Banking bezeichnet wird,

schreibt vor , dass Banken eine Multi-Faktor-Authentifizierung implementieren müssen, um die Sicherheit von Remote-Transaktionen zu gewährleisten, die auf einem beliebigen Kanal ausgeführt werden. Dies bedeutet die obligatorische Verwendung von zwei ihrer drei Komponenten:

- Wissen - einige Informationen, die nur dem Benutzer bekannt sind, z. B. ein Kennwort oder eine Sicherheitsfrage.

- Besitz - ein Gerät, über das nur der Benutzer verfügt, z. B. ein Telefon oder ein Token.

- Einzigartigkeit - etwas, das dem Benutzer inhärent ist und die Person eindeutig identifiziert, z. B. biometrische Daten.

Diese drei Elemente müssen unabhängig sein, damit der Kompromiss eines Elements die Zuverlässigkeit der anderen Elemente nicht beeinträchtigt.

In der Bankpraxis bedeutet dies, dass die Durchführung von Operationen mit biometrischen Daten notwendigerweise von zusätzlichen Überprüfungen unter Verwendung eines Passworts, eines Tokens oder eines PUSH / SMS-Codes begleitet werden muss.

Verwenden oder nicht?

Die biometrische Authentifizierung hat große Perspektiven, aber die Gefahren, die mit ihnen in unser Leben kommen, sehen sehr realistisch aus. Systementwickler und Gesetzgeber sollten die Ergebnisse der neuesten Schwachstellenstudien biometrischer Systeme untersuchen und sowohl Identifizierungsentscheidungen als auch Vorschriften für ihre Arbeit schnell verfeinern.

Banken müssen die Situation bei Deepfakes und anderen Methoden zum Betrügen biometrischer Systeme berücksichtigen und dabei eine Kombination traditioneller Methoden zur Benutzeridentifizierung mit biometrischen Daten verwenden: Passwörter, 2FA- und USB-Token können weiterhin nützlich sein.

Bei Bankkunden ist die Situation schwierig. Einerseits wurde die biometrische Identifizierung entwickelt, um die Möglichkeiten zu erweitern, jederzeit Bankdienstleistungen mit minimalen Formalitäten zu erhalten. Auf der anderen Seite riskieren sie im Falle eines erfolgreichen Angriffs ihr Geld, und Regulierungsbehörden und Entwickler biometrischer Systeme sind nicht für Hacks verantwortlich.

In dieser Hinsicht ist es eine logische Empfehlung an Bankkunden, sich nicht zu beeilen, biometrische Daten zu übermitteln, und nicht auf aggressive Anrufe zu achten. Wenn Sie nicht auf eine biometrische Identifizierung verzichten können, verwenden Sie diese zusammen mit einer Multi-Faktor-Authentifizierung, um die Risiken zumindest teilweise zu verringern.