[Laut öffentlichen Informationen] veröffentlichte Ginno Security Lab am 21. September Informationen über eine ähnliche Sicherheitsanfälligkeit wie Simjacker, mit der mithilfe einer böswilligen SMS die Kontrolle über die mobilen Funktionen eines angegriffenen Geräts übernommen werden kann, um SMS zu senden, Anrufe zu tätigen und Informationen zu erhalten IMEI und Geolocation. Das Hauptproblem besteht darin, dass die Sicherheitsanfälligkeit in der Software der SIM-Karten selbst erkannt wird und nicht direkt vom Gerät abhängt. Jede Ausbeutung durch einen Angreifer ist für den Eigentümer unsichtbar, da die Interaktion direkt mit der WIB erfolgt.

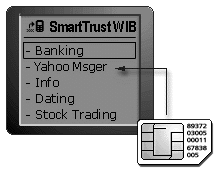

Anfällig ist der Wireless Internet Browser (WIB) von SmartTrust, der von der überwiegenden Mehrheit der Telekommunikationsbetreiber verwendet wird.

Die von den Forschern behauptete Skala ist beängstigend ... aber versuchen wir herauszufinden, ob sie so neu und so gefährlich ist.

Drahtloser Internetbrowser (WIB)

Diese Software wird verwendet, um Benutzern ein dynamisches Menü mit SIM-Kartenfunktionen bereitzustellen. Zum Beispiel, wenn eine Person versucht, einen Kontostand von einem Mobilfunkbetreiber über das SIM-Toolkit anzufordern. Tatsächlich handelt es sich um einen "kabelgebundenen" WAP-Browser, ja, den gleichen guten alten Webbrowser unserer Jugend mit WML (englische drahtlose Markup-Sprache - "Markup-Sprache für drahtlose Geräte"), der an OTA-SMS (Over-the-Air) arbeitet. .

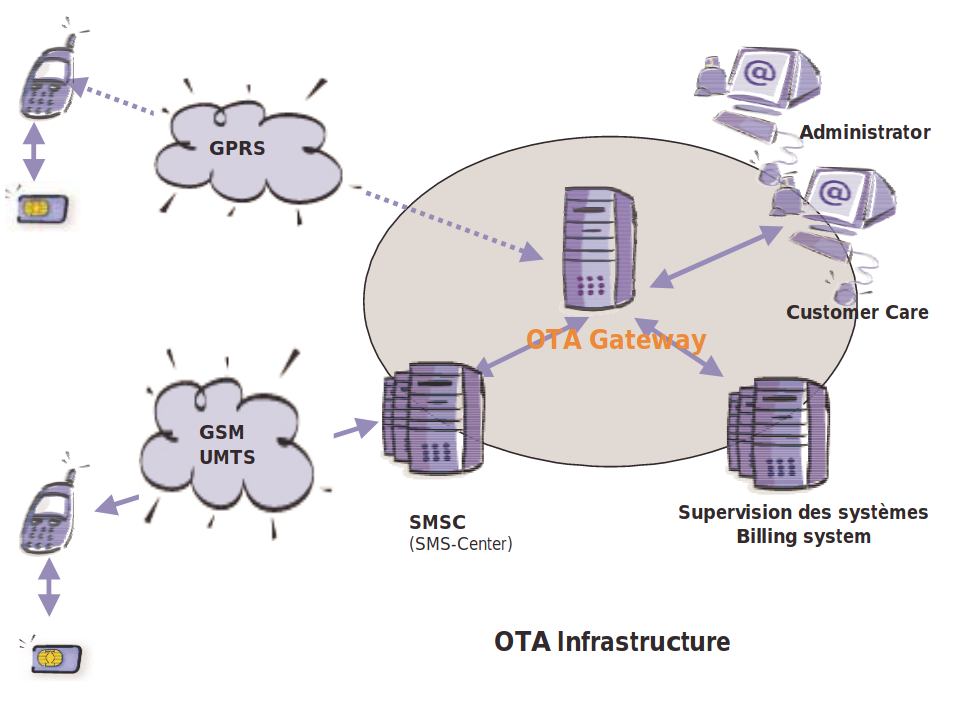

OTA ist eine Technologie mit einer Client-Server-Architektur, mit der das Gateway des Betreibers SIM-Kartendaten fernsteuern kann, indem spezielle Nachrichten zum Herunterladen und Aktivieren von Diensten auf einem mobilen Gerät empfangen werden (z. B. Ihr Horoskopabonnement, das 100500 Geld pro Monat belastet). In diesem Fall benötigen Sie eine Internetverbindung: Wi-Fi, 3G, LTE usw.

Das OTA-Gateway des Betreibers über das Short Message Service Center (SMSC) sendet Dienst-SMS an ein oder mehrere Geräte.

Das Gerät interagiert mit der SIM-Karte über das Betriebssystem des Telefonprozessors (RTOS, Echtzeitbetriebssystem des Basisbandprozessors).

Und ja, Ihr Telefon verfügt über ein zweites Betriebssystem mit einer höheren Priorität als Android / iOS.

OTA-Infrastruktur

Over-the-Air-Technologie (ota)

OTA-Sicherheitsimplementierung

Die OTA-SMS-Schutzstufe während der Übertragung wird durch das erste Byte der Nachricht bestimmt (MSL-Header mit einer Bitmaske aktiver Sicherheitsmechanismen: Verschlüsselung, Zähler, Prüfsummen). Wenn die SIM-Karte OTA-SMS empfängt, wird die MSL von SMS (MSLsms) mit der auf der SIM-Karte selbst angegebenen MSL (MSLsim) verglichen. Wenn MSLsim> MSLsms, ignoriert die SIM-Karte OTA-Befehle.

Gleichzeitig können unterschiedliche MSL-Header für unterschiedliche Dienstanwendungen der SIM-Karte festgelegt werden. Die Zielanwendung wird durch den Code im TAR-Header (3-Byte-Toolkit-Anwendungsreferenz) identifiziert.

Weitere Details finden Sie hier: 3GPP TS 23.048

Angriff

Angriff auf WIB

#WIBattack

- Um die Sicherheitsanfälligkeit auszunutzen, muss ein Angreifer eine böswillige OTA-SMS senden.

- Beim Empfang von SMS führt das Gerät den Befehl ENDELOP COMMAND der APDU (Application Protocol Data Unit) aus, um die empfangene TPDU (Transport Protocol Data Unit) von SMS von RTOS an den WIB-Browser der SIM-Karte zu übertragen. Gerade weil dieses Verfahren auf RTOS-Ebene stattfindet, wird das Opfer keine Aktivität bemerken.

- Der WIB-Browser führt die in der TPDU empfangenen Befehle aus und sendet den entsprechenden Befehl PROACTIVE COMMAND an das Gerät, z. B. SETUP CALL, SEND SMS, PROVIDE LOCATION INFO.

- Das Gerät führt nach dem von der SIM-Karte empfangenen Befehl die entsprechende Aktion aus.

OTA-Sicherheitsanfälligkeitsbedingungen

Also kamen wir zum interessantesten.

Im Folgenden sind einige Bedingungen aufgeführt, unter denen ein Angriff möglich ist:

- Der MSL-Header der SIM-Karte oder der Zielanwendung ist 0 oder ohne Aktivierung der KIc / KID-Verschlüsselungseigenschaften.

- Wenn möglich, rooting simcard: Einige SIM-Karten werden für KIc / KID DES-Schlüssel verwendet, deren Hacking von Dr. Karsten Nohl (Sicherheitsforschungslabor Berlin) auf der BlackHat 2013. Bei Verwendung von Regenbogentabellen dauert das Hacken etwa 2 Minuten. Mit dem erhaltenen Schlüssel kann ein Angreifer eine SMS signieren. Laut Nohl sind 2015 rund 750 Millionen SIM-Karten von solchen Sicherheitslücken betroffen. Sie können detaillierter und interessanter lesen:

Sicherheitslücke bei der Verschlüsselung von SIM-Karten: Der Umfang des Problems | Offizieller Blog von Kaspersky

Rooting von SIM-Karten, BlackHat 2013 - Bisher waren Fälle von Datenlecks bekannt, die zum Kompromiss zwischen KIc / KID-Schlüsseln führten.

Fazit ... "Ist der Teufel so schrecklich?"

Trotz der erschreckenden Aussagen ist die Sicherheitsanfälligkeit auf die Verwendung schwacher Verschlüsselung, den Verlust von Unternehmensinformationen und die falsche Konfiguration von Sicherheitseinstellungen zurückzuführen.

Auch der Beitrag der Forscher des Ginno Security Lab ist nicht ganz klar, selbst mit dem Vorbehalt, dass sie über die Sicherheitslücke im Jahr 2015 Bescheid wussten. Darüber hinaus wurde dieser Vektor 2013 von Karsten Nohl im Wesentlichen berücksichtigt.

Es ist derzeit schwierig, eine echte Schätzung der Anzahl anfälliger Geräte abzugeben. Gemessen an den Kommentaren zum Thema Kurze Einführung in SIM-Karten / Habr können unsere Betreiber alles ganz gut machen: Kurze Einführung in SIM-Karten / Kommentare .

PS 2013 gab es bereits einen Hype um die von Karsten gefundenen Schwachstellen. Und auch alles war voller Neuigkeiten über die bevorstehende Apokalypse. Aber wie die Apokalypse von 2012 ...