Die Arbeit von Jim Sanborn (Jim Sanborn) Kryptos wurde noch nicht entschlüsselt. Dies ist wahrscheinlich eine der bekanntesten und interessantesten ungelösten kryptografischen Aufgaben unserer Zeit. Oder vielleicht ist es künstlich aufgeblähtes Interesse.

Kryptos tauchten nicht nur einmal im Hub auf, sondern

eins ,

zwei ,

drei .

Aber wir werden nicht über ihn sprechen, sondern über die frühere Arbeit von Sanborn - den kyrillischen Projektor, auch bekannt als kyrillischer Projektor.

Und so gelang es ihm, es zu lesen. Und da ist ein KGB-Arm.

Um nicht zu sagen, dass ich mich ernsthaft mit dem Hacken von Cryptos befasst habe, mich aber für das Thema interessiert habe. Und eine der Stationen auf meinem Weg war Jim Sanborn. Genauer gesagt, seine Arbeit.

Unter ihnen war der kyrillische Projektor (einmal fand ich sogar eine Übersetzung als „slawische Laterne“). Die vollständige Lösung des kyrillischen Projektors fand ich erst, nachdem ich alle Schritte selbst durchlaufen hatte.

Skulptur

Die Skulptur Cyrillic Projector wurde 1993 im Corcoran Museum of Art in Washington unter dem Namen "Covert Obsolescence: The Code Room" ausgestellt. 1997 wurde sie von der University of North Carolina erworben und auf dem

Campus installiert.

Die Skulptur ist ein 3 Meter hohes Bronzerohr mit einem Durchmesser von 1,5 Metern, in dessen Mitte eine Lampe installiert ist. An den Wänden des Rohrs sind Buchstaben eingraviert. Wenn die Lampe leuchtet, werden dieselben geschnitzten Buchstaben um die Skulptur projiziert.

Für dieses Kunstwerk gibt es auch eine Tafel:

JIM SANBORN

Amerikaner, geb. 1945

1997 Der kyrillische Projektor

- Bronze

Der kyrillische Text ist vertikal in zwei Hälften geteilt.

Eine Hälfte enthält einen verschlüsselten Text und bezieht sich auf die

Gefahren der Unterdrückung von intellektuellen und künstlerischen

Freiheit. Die andere Hälfte - "Vigenere's Tableaux" - ist

der Dekodierungstext. Die Zylinderform ist inspiriert von

Maschinen zur Verschlüsselung.

Kunstwerke für die Sammlung staatlicher Gebäude

Briefe

Buchstaben können in vier Abschnitte unterteilt werden. Oder wie vorgesehen in zwei Hälften, wie auf dem Schild angegeben.

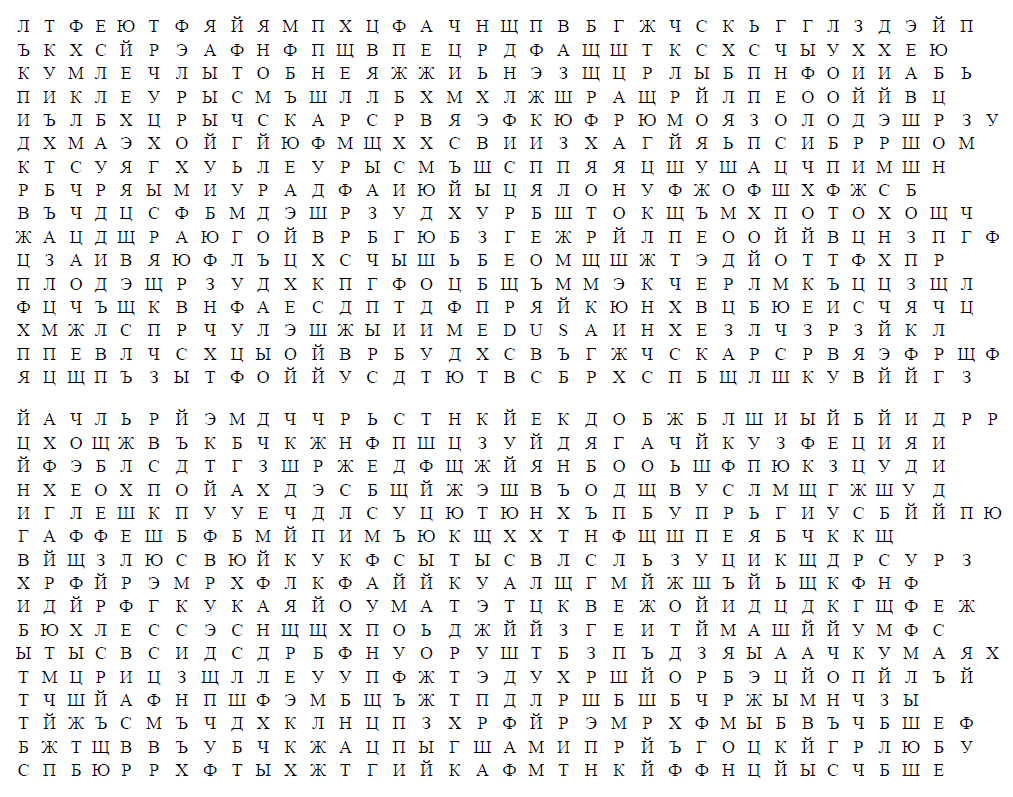

Die erste Hälfte ist ein Chiffretext und sieht folgendermaßen aus:

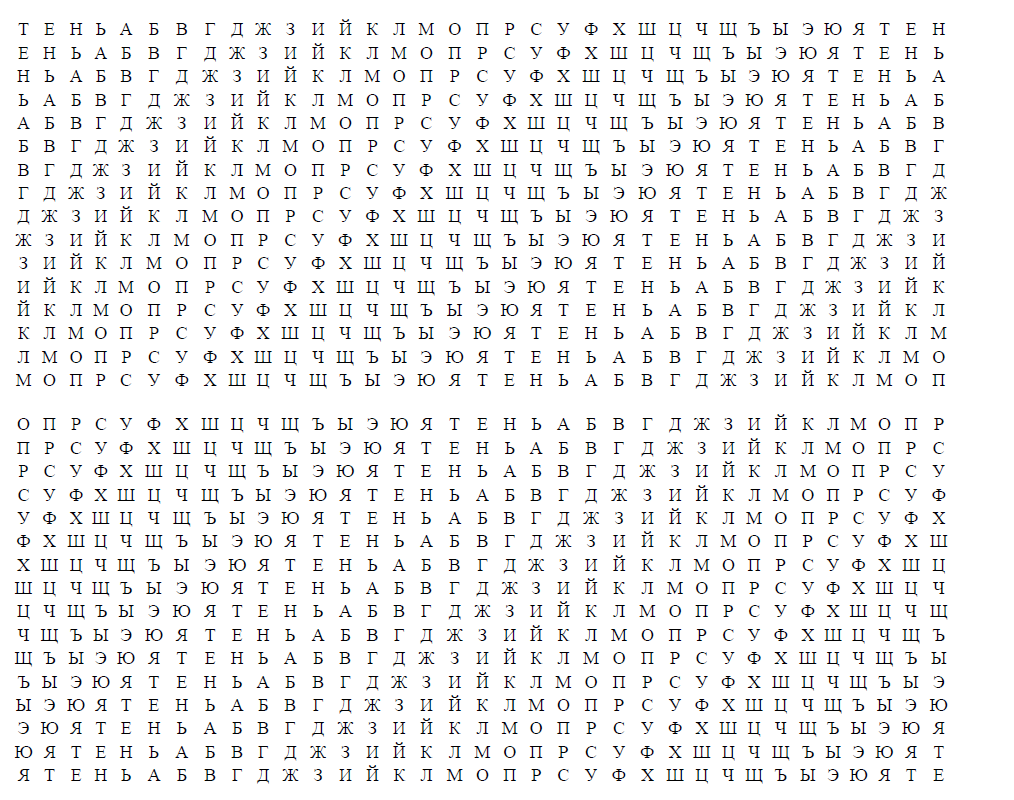

Und hier ist die zweite Hälfte, die ein modifiziertes Vigenere-Quadrat ist:

Wenn jemand von euch den Wunsch hat, "mit der Quelle" zu arbeiten, dann könnt ihr unter die Spoiler schauen:

ChiffretextLTFEYUTFYAYAMPHTSFACHNSCHPVBGZHCHSKGGLZDEYP

KHSYREAAFNFPSCHVPETSRDFASCHTKSHSCHYUHHEHU

KUMLEKINLESSNEADER

PIKLEOURYSMYSHLLLBKHMHLZHSRASCHRYLPEEOYIVC

ILBKHTSRYCHSKARSRVYAEFKYUFRYUMOYAZOLODESHRZU

DKhMAEHOYYUYUFMSHCHSVIIZHAGYAPSIBRSHROM

KTSUYAGHULEURYSM'SHSPPYATSHUSHATSCHPIMSHN

RBCHRYUIMUURADFAYUYALONUFZHOFSHKHFSB

VYCHDTSSFBMDESHRZUDHURBSTOKSCHMHPOTOCHOSCHCH

ZHATSDSCHRAUSHOYVRBGYUBZGEZHREYLPEOOYIVTSNZPGF

ZAIVAYUFLATSKHSCHYSHBEOMSHZHTEDYOTTFHPR

PLODESHRZUDKHKPGFOTSBSCHMMEKCHERLMKATSTSZSCHL

FTSCCHSCHKVNFAESDPTDFPPRYAYKUNHVTSBYUEISCHYACHTS

XMLCHPRESHULESHI MEDUSAINHEZLZZRZIKL

PEVLCHSCHYOYVRBUDKHSVGZHHSKARSRVYAEFRSCHF

YaSchPZyzTFOYyUSDTYuTVSBRhSPbShlShKUVYyGZ

YACHLRYEMDCHCHRSTNYKDOBZHBLISHYYBYIDRR

TSKHOSCHZHVKBCHKZHNFPSHTSZUIDYAGACHYUKFESETSII

YFEBLDSDTGZSHRZHEDFSCHYYANBOOShFPYUKZTSUDI

NKHEOKHPOYAHDESBSHEZHESHVODODSHVUSLMSCHGZHShUD

IGLESHKPUUCHDLSUTSYUTYUNHPBUPRGIUSBYYPYU

GAFFESHBFBMYIPIMYUKSHKHTNFSCHPEYABCHKSCH

VISCHLYUSVYUYUKFFSYSTSVLSLSUKSIKDSDRSURZ

KHRFYREMRKHFLKFAYIKUALSHGMYZHSHYYSHKFNF

IDYRFGKUAYOUMATETTSKVEZOYIDTSDKGSCHFEZH

BYUCHLESSESNSHCHPOJJYZGEITIMMAYYUMFS

YTYSVSIDSDRBFNUORUSHSTBZPDJYAYAACHKUMAYAH

TMCRCZSCHLLEUUPFZHTEDUKHRSHYORBETSYOPYLY

TCHShYAFNPSHFEMBSCHZHTPDLRShBSHBCHRZHYMNCHZY

TYZHSM'CHDHKLNTSPZHRFYREMRKHFMYBVACHCHSHEF

І

SPBURRHFTYZHTGIYKAFMTNKYFFNTSYYES

Vigenere-TabellenTENABBWGJZIYKLMOPRSUFHShCHSCHCHYYUYAT

ENABBGJZIYKLMOPRSUFKHSHCHSCHCHYYUE

NABAWGJIJKLMOPRSUFHWHHHHHM

BABWGJZIYKLMOPRSUVHHCHSCHCHYYUJABYABAB

ABVGJZIYKLMOPRSUFHSHCHSCHCHYAEABABLEABB

BVGJZIYKLMOPRSUFKHSHCHSCHCHYEJAABABG

VGJZIYKLMOPRSUFHShCHSCHCHYEJAABABGD

GJZIYKLMOPRSUFHSHCHSCHCHYAJABABGWJ

JZIYKLMOPRSUFHSHCHSCHYYAJAABABGJJ

ZHIYKLMOPRSUFHShCHSCHCHYUJAJABABVGJZI

ZIYKLMOPRSUFKHShCHSCHCHYUJAJABABVGJZIY

IKLMOPRSUFKHShCHSCHYYYUJAABABVGJZIYK

YKLMOPRSUFKHShCHSCHYYYUJAABABGGJZIYKL

KLMOPRSUFHSHCHSCHEYAJABAWGJJIYKLM

LMOPSUFHHHHHHHHHHHHHHHHH.A.J.

MOPRSUFHShCHSCHCHYAJABABGGJZIYKLMOP

OPRSUFKHShCHSCHYYUJAABABGGJZIYKLMOPR

PROSUFHHHHHHHHHHHHHHHH.M.ABBJHJIYKLMOPRS

RSUFHSHCHSCHYYUJAABABGJJIYKLMOPRSU

SUFHCHCHSCHYEJAJABABGJJIYKLMOPRSUF

UFKHSCHSCHYEJAJABABGJJIYKLMOPRSUFH

FKHSCHSCHYYUJABABBGJZIYKLMOPRSUFHSh

KNOWLEDGEABAWGJJIYKLMOPRSUUF

SHCHSCHCHYUJAABABGGJZIYKLMOPRSUFHShCHSCH

KAPITEL 9Das ABBHGJZIYKLMOPRSUFHSHSCH

AUSSCHLUSS ABBHGJZIYKLMOPRSUFHSHSCHCH

ANWENDUNG ABBHGJIYKLMOPRSUHHCHSCHCHYY

AUSSER ABBHGJIYKLMOPRSUHHCHSCHCHYE

EXECUTIONABBGGJIYKLMOPRSUFHSHCHSCHEYU

EYATABABGGJIYKLMOPRSUHHCHSCHCHYYUYUA

YUTENABABGJZIYKLMOPRSUFHShCHSCHCHYYUYUYAT

YATENABBGGZHIYKLMOPRSUFHShCHSCHCHYYUYUYUYATE

Vigenere-Chiffre

Die Ursprünge

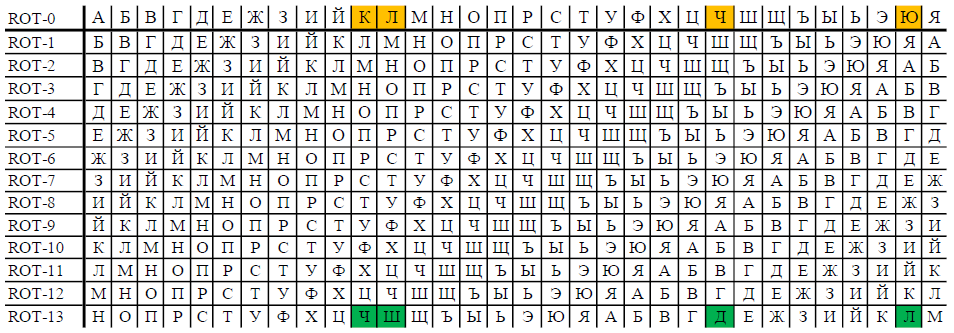

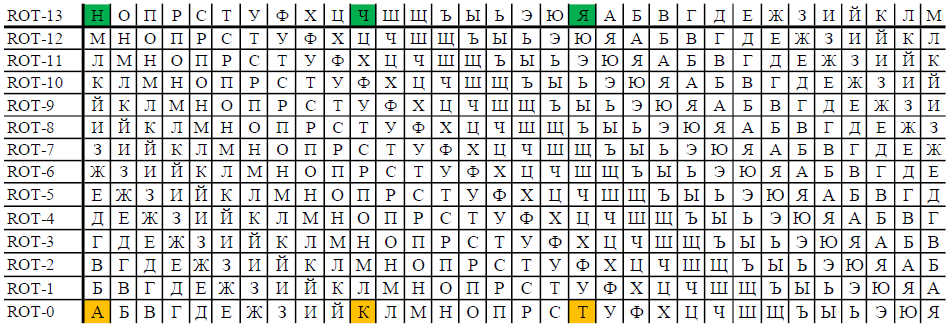

Wie auf dem Typenschild des Projektors angegeben, werden Vigenere-Tabellen zur Entschlüsselung verwendet. Um mit Vizheners Chiffre fertig zu werden, müssen Sie einen „Schritt zurück“ machen und sich an Caesars Chiffre erinnern.

Caesars Chiffre ist eine einalphabetische Ersatzchiffre, bei der die zur Verschlüsselung verwendeten Buchstaben des Alphabets um eine bestimmte Zahl aus dem Bereich n-1 relativ zur üblichen verschoben werden, wobei n die Anzahl der Buchstaben im Alphabet ist.

Nehmen Sie zum Beispiel das Wort "KEY" und verschlüsseln Sie es mit einem Offset von 13:

Die Ausgabe ist "CHSHLD".

Zum Entschlüsseln müssen Sie den umgekehrten Vorgang ausführen: Kenntnis des Schlüssels, d. H. Mit welchem Offset die Nachricht verschlüsselt wurde, suchen Sie den Buchstaben des Chiffretextes und bestimmen Sie, mit welchem Buchstaben des Klartextes sie übereinstimmt.

Zum Beispiel "Nanny" für den gleichen Versatz:

Sie können eine Nachricht zusätzlich zur Kenntnis des Schlüssels entschlüsseln, beispielsweise durch einfache Aufzählung, d. H. Entschlüsseln der Nachricht mit jedem möglichen Versatz, bis das Ergebnis ein aussagekräftiger Text ist. Oder mit Frequenzanalyse. Natürlich gibt es auch andere Möglichkeiten, aber ich habe darauf verzichtet.

Frequenzanalyse

Die Frequenzanalyse basiert auf der Annahme, dass Bojen in einer gemeinsamen Sprache nicht einheitlich verwendet werden. Zum Beispiel kommt im vorherigen Satz der Buchstabe O 12 Mal vor, H - 10 Mal, A - 6, T - 5, E - 5, C - 4, S - 4, I - 4, B - 4, H - 3, P - 3, P - 3, M - 3, Z - 3, L - 3, B - 2, Y - 2, K - 2, I - 2, Y - 1, D - 1, J - 1, L - 1, S - 1.

Ein weiteres Beispiel - der Buchstabe des englischen Alphabets "e" wird in der englischen Sprache am häufigsten verwendet. Und eines der beliebtesten Wörter (es ist nicht ganz richtig, es so zu nennen, aber dennoch) ist der bestimmte Artikel "the".

Nachdem wir im Chiffretext gesehen haben, dass ein Buchstabe am häufigsten vorkommt, zum Beispiel "o", können wir davon ausgehen, dass es sich tatsächlich um den Buchstaben "e" handelt, und wenn die Kombination der Buchstaben "dro" häufig gefunden wird, können wir davon ausgehen, dass unter er versteckt "die".

Zusätzlich zu den Häufigkeiten der Buchstaben selbst gibt es verschiedene Abhängigkeiten, von denen Buchstaben vor und nach dem Buchstaben ausgehen können.

Die Verteilung der Buchstaben in Englisch sieht folgendermaßen aus:

Wenn der Chiffretext lang genug ist, können Sie die Häufigkeit des Auftretens von Buchstaben darin berechnen und dann die Diagramme kombinieren. Mit einer guten Kombination von Umständen sind die Diagramme ungefähr ähnlich, wenn auch nicht in Spitzen zusammenfallend. Anhand dieser Werte kann jedoch festgestellt werden, welcher Offset verwendet wurde.

Was ist Visioner?

Es wurde vorgeschlagen (überhaupt nicht von Visioner oder eher nicht von ihm zuerst), mehrere Alphabete zu verwenden (tatsächlich wurde die Idee bereits mit einer Verschlüsselungsmaschine auf etwas andere Weise umgesetzt).

Um die Nachricht mit dieser Chiffre zu verschlüsseln, müssen Sie das "Vigenere-Quadrat" verwenden - dies ist ein ganzer Satz von "Caesar-Chiffren", bei denen der Versatz der Buchstaben in jeder Zeile einem Buchstaben entspricht. Für die russische Sprache (ohne den Buchstaben "") sieht das Quadrat folgendermaßen aus:

Danach müssen Sie ein Wort nehmen, das als Schlüssel verwendet wird.

Der Verschlüsselungsprozess selbst unterscheidet sich nicht von Caesars Verschlüsselung. Der Unterschied liegt im verwendeten Offset.

Zum Beispiel das Wort "SALZ".

Ich werde den ersten Buchstaben der Nachricht mit einem Versatz von 17 verschlüsseln, den zweiten - 14, den dritten - 11, den vierten - 28.

Wiederholen Sie diesen Vorgang, bis die Nachricht endet: der fünfte Buchstabe mit einem Versatz von 17, der sechste - 14 usw.

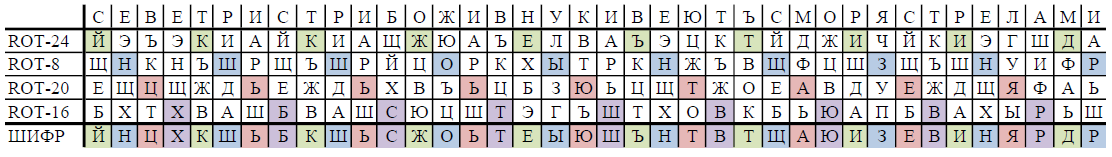

Zum Beispiel nehme ich folgende Zeile: "Siehe, die Winde, Stribozh-Enkelkinder, blasen Pfeile aus dem Meer".

Ich werde es mit Caesars Chiffre mit Offsets von 8, 16, 20, 24 sowie der Vigenère-Chiffre mit dem Schlüsselwort "Chiffre" verschlüsseln.

Mit der Chiffre von Vizhener können Sie die Häufigkeit von Buchstaben im Text ändern, was das Lesen von offenem Text erschwert. Die Frequenzanalyse kann nicht für den gesamten Chiffretext durchgeführt werden, sondern entsprechend der Schlüssellänge in mehrere unterteilt werden. Das heißt, Wenn der Schlüssel 4 Buchstaben lang ist, teilen Sie den Chiffretext in 4 Teile: im ersten Buchstaben des Chiffretextes 1, 5, 9, ..., im zweiten - 2, 6, 10, ... und weiter analog zu allen Buchstaben. Das Problem besteht darin, die Schlüssellänge herauszufinden, aber es gibt Methoden dafür.

Je länger der Schlüssel, desto besser. Je kürzer die Nachricht, desto besser.

Im Idealfall sollte der Schlüssel der Nachricht entsprechen. In diesem Fall handelt es sich um ein

Chiffrierfeld .

Um die Vigenère-Verschlüsselung zu verwenden, ist die Verwendung technischer Mittel nicht erforderlich, obwohl sie die Verwendung vereinfachen, die Ver- und Entschlüsselungsgeschwindigkeit erhöhen und auch die Fehlerwahrscheinlichkeit verringern können.

Vigenère-Tabellen können auch für jeden Buchstaben des Schlüssels geändert werden. Es gibt nur ein Problem mit der Verteilung geänderter Tabellen.

Beispiel für eine Frequenzanalyse

Ich werde einen ausreichend langen Text nehmen:

Ein Geist durchstreift die moderne Welt, ein Geist der Kryptanarchie. Die Computertechnologie steht kurz davor, Einzelpersonen und Gruppen die Möglichkeit zu geben, völlig anonym zu kommunizieren und zu interagieren. Zwei Personen können Nachrichten austauschen, Geschäfte tätigen, elektronische Verträge abschließen, ohne die Wahren Namen und die Identität der anderen festlegen zu können. Interaktionen im Netzwerk können aufgrund wiederholter Änderungen der Routen verschlüsselter Pakete nicht überwacht werden und blockieren die Warnung vor nicht autorisierten Interferenzen, die kryptografische Protokolle nahezu perfekt schützen.

Zuerst verschlüssele ich Caesar:

Ich bin ein shch a r a W n y u c e u b y m u v f x y e m f o l p o p s w y y r y s y r v m b p h t h w y z b v t u t r v m r s b y u o e r e u e w e f u r t s x y t x y r b y y g e in m b p b yu y y y y x y e w h h e w b y e l x yu e v a r v l e x sh h x t p h y y z e u b h b b r e t sh w m y u f sh e l x sh x erysh z e u b v sh f a g u f a g u r t h w y z x w b w t t b x v sh e x t y u q e u s g f x v y b v x x f w x w x h e x e w ia r und a g v yut h r und sh d a y u t e l e r y x y t sh a y x f g y a x c f r o y u in e x b r e w sh u e sh a y t e e u t x h und r in h x m b in t r s y u t y u a l x e r f xypovyashv u sh a y u r d sh z x b y x sh a y u v y u y l y a r u v sh z x b h w h w h

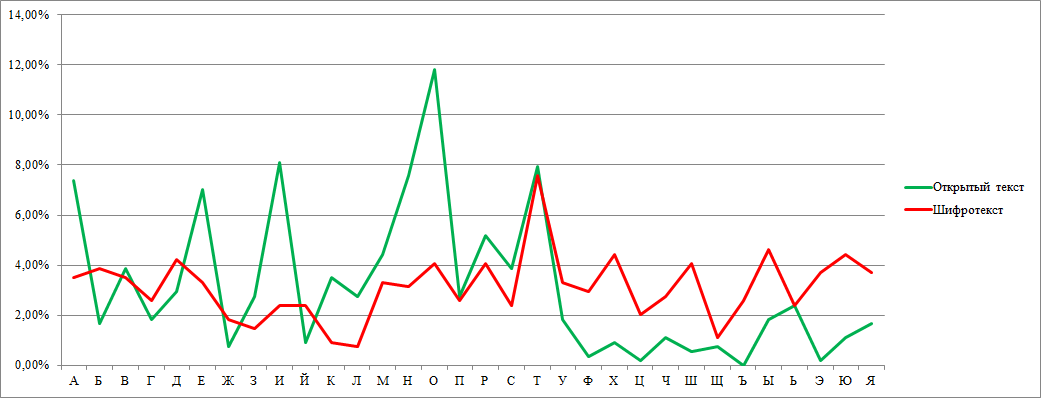

Ich werde Frequenzen für offenen und Chiffretext komponieren:

Offensichtlich sind die Diagramme gleich. Wenn Sie sich ansehen, wie viele Buchstaben die Diagramme hintereinander liegen, können Sie herausfinden, welcher Versatz verwendet wurde. In diesem Fall betrug die Vorspannung 16.

Und jetzt verschlüssele ich laut Visioner denselben Text. Stichwort "RUND":

I r y f r f k f e f t e f g e f g h a y x f g p h x y a sh sh b y u m y u t e f g e w b y y YUZYYK E YODA YUCHT P MNOCH P O D T U R U R U R M B O E R T P Y Y S N. b x x y r r p ne ne b o lu c t e v d d m x y o f y e und t h w a h r r t p y y g und b y b b y y d f y d l d d e w h e t g n a y t p h h y s y s h h h b h y x n u sh m z n b y u w sh sh d g a z f r g r d t h y y z w b e x h x b b r f u j y g d u v w y t sh t h p h y y u das g e d a d h a g e v a n g a g y g y t e c d e n d c y s w r b p d e n b t t m s e th s y o y a i u v a t u r b b b b b b a b a b a b b b b b b b b b b y / y / y / y n h a m x c y y

Und wieder werde ich die Frequenzen zusammenstellen:

Der Zeitplan hat sich geändert, sodass er sich einfach nicht für die Frequenzanalyse eignet.

Projektor-Hacking

Stichwortsuche

Wie kann ich diese Chiffre knacken? Es stellte sich jedoch heraus, dass überhaupt nicht gehackt werden musste, sondern lediglich entschlüsselt werden musste, da der Schlüssel dazu an einer sehr prominenten Stelle hängt.

Jemand könnte eine „Anomalie“ im Chiffretext bemerkt haben, und jemand auf dem Foto einer allgemeinen Ansicht der Skulptur am Anfang des Artikels:

Ich werde aus den Tabellen der Vigenère-Skulpturen der Linie "MEDUZA" auswählen, um die weitere Verwendung zu vereinfachen:

Ich werde anfangen, den ersten Teil des Chiffretextes zu entschlüsseln (in einer bequemeren Form werde ich das Ergebnis etwas später zeigen):

Ich gehe zum zweiten über. Es war notwendig, erneut mit dem Buchstaben „M“ in der Taste zu beginnen:

Dieser Teil war eine Fortsetzung des ersten Teils.

Dann müssen Sie jedoch erneut mit dem Buchstaben „M“ beginnen, um einen neuen Teil des Textes zu erhalten:

Die Site

Die Site bietet einen Ansatz für die Lösung.

Die Bekanntgabe der Entscheidung besagt, dass die Lösung von zwei Personen unabhängig voneinander gefunden wurde, aber aus verschiedenen Gründen nicht sofort veröffentlicht wurde. Es gibt Leute, die eine Lösung gefunden haben - Mike Bales und Frank Corr.

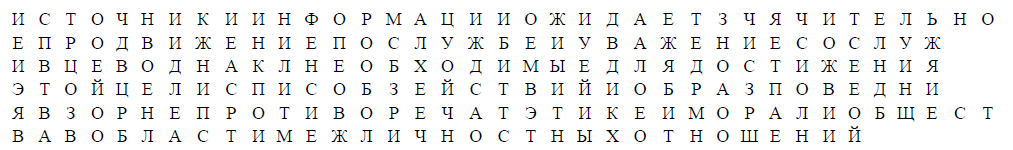

Entschlüsselungsergebnisse

Jetzt bleibt alles in die Form zu bringen, in der der Text gelesen werden kann: durch Wörter teilen, mindestens ungefähr Satzzeichen setzen, das Schlüsselwort löschen:

Die höchste Kunst in der geheimen Intelligenz ist die Fähigkeit, eine Quelle zu entwickeln, die Sie vollständig kontrollieren und kontrollieren können. Nach der Poesie des Geheimdienstes liefert eine kontrollierte Quelle in der Regel die zuverlässigsten Informationen. Kontrolliert ist eine Quelle, die gekauft wurde oder sich in einer anderen Locke befindet. Traditionell das Ziel eines Profis, der in einer geheimen Distribution arbeitet. Es war immer wichtig, jede potenziell wertvolle Informationsquelle im psychologischen Netzwerk zu verwirren und dieses Netzwerk im richtigen Moment zu straffen. Die Möglichkeiten dafür sind nicht sehr zahlreich, aber diejenigen Mitarbeiter des Minendienstes, die erfolgreich kontrollierbare Informationsquellen entwickeln, erwarten eine vernünftige Förderung und den Respekt der Kollegen. Die notwendigen Wege zur Erreichung dieses Ziels und Verhaltens widersprechen jedoch nicht der Ethik und Moral der Gesellschaft im Bereich der zwischenmenschlichen Beziehungen.

Es gelang mir, nur eine Annahme zu finden, die der Aussage ähnlicher ist, dass dies aus dem KGB-Lehrbuch für meine Mitarbeiter stammt, die mit Agenten arbeiten.

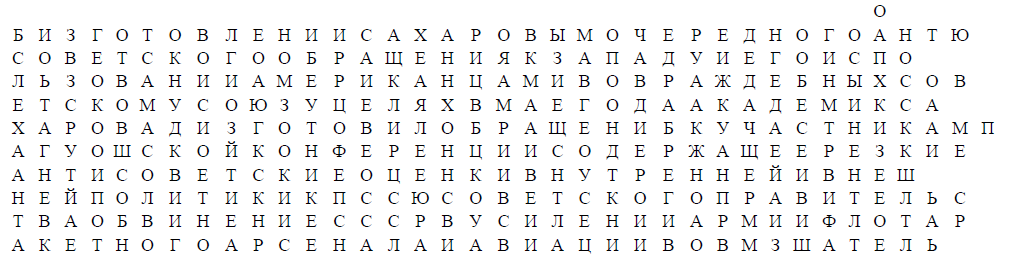

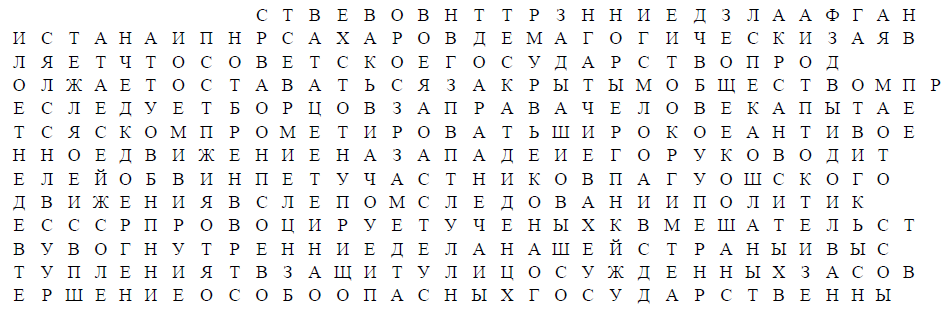

Der zweite Teil des Textes betrifft den Akademiker Sacharow:

Über die Produktion des nächsten antisowjetischen "Appells" an den Westen durch Sacharow und dessen Verwendung durch die Amerikaner für sowjetfeindliche Zwecke. Im Mai hat der Akademiker Sacharow A.D. appellierte an die "Teilnehmer der Pugwash-Konferenz", die scharfe antisowjetische Einschätzungen der Innen- und Außenpolitik der KPdSU der Sowjetregierung enthielten, und beschuldigte die UdSSR, "Armee, Marine, Raketenarsenal und Luftfahrt zu stärken", "als Zerstörer"

Angeblich stammt dies aus einem der KGB-Dokumente:

Anomalien

Der Klartext enthält „Tippfehler“. Ich denke nicht, dass dies einfache Tippfehler aus Unaufmerksamkeit sind, zumal Jim wahrscheinlich den Quelltext vor Augen hatte. Zu welchem Zweck wurden diese Fehler eingeführt? Eine offene Frage.

Es gibt auch ein spezielles Wort "", es ist auch "VERHALTEN", in dem der Buchstabe fehlt.

Und das interessanteste ist das Vorhandensein des Wortes "VZOR" im Klartext. Meiner Meinung nach sollte dieses Wort nicht hier sein.

Persönlich scheint es mir, dass es eine "zweite Ebene" gibt, aber ich konnte das "Schloss" nicht finden, zu dem dieser "Schlüssel" passen würde. Vielleicht gibt es hier nichts.

Projektorfrequenzanalyse

Anfangs dachte ich, dass Tippfehler im Klartext notwendig sind, um die Frequenzkryptoanalyse zu erschweren. Tippfehler waren jedoch zu gering, um einen signifikanten Einfluss auf die Frequenzen zu haben. Trotzdem werde ich Diagramme für die Frequenzen für offenen und Chiffretext geben. Ich werde nur den ersten Teil des Chiffretextes als den wichtigsten Teil betrachten.

Ich habe hier die Frequenzen für das russische Alphabet genommen.

Antipoden

Sanborn hat eine andere Arbeit im Zusammenhang mit dem kyrillischen Projektor. Wie jedoch bei Cryptos. Diese Arbeit heißt Antipodes und wurde 1997 erstellt.

Die Arbeit enthält eine modifizierte Krypto im englischen Teil und einen erweiterten Chiffretext des kyrillischen Projektors im russischen Teil.

Der kyrillische Projektor enthält 75% des Antipode-Chiffretextes.

Die Anzahl der Buchstaben in den Zeilen und dementsprechend die Anzahl der Zeilen ist unterschiedlich.

Ich werde nur den Rest des Chiffretextes geben.

ChiffretextFBZHBLSVTCHRYYPTMBOYMSGUMBP

KTRYRAKHKHADGOSHCHDGSTSTSGYUBEMEYSCHYAL

OZCHSHUSFEZHBUHLEYCHShShGOGOESHVESHOCHZHZH

RYUKTSPSHRACHTLBKHMTSYASBLNRGPRUTBESHVESMY

ZFUYAYAZKHUFONSVSHGMYBVSYUBSHSVTSPTATTHSY

REAFEFYFRYAYRUFRFGRDEYFZSCHZCHCHLSLS

TULPZHVKKBCHKZHTGGYUUASHIDPRDSCHZSCHGRSHMR

POZHYFELKPNYRYAACHKUMRFKHTMTRITZZSCHDR

SHZHDRZPVNEOZHNFYEOZHFSHNYRYHLShKKHP

BEHFHOSCHGRGMOYAZHVYUBCHTCHEZHEYPEABYIDHH

FSNCHSCHDPVCHOPRPYAPOATGTSPLFFSHTCHTYFNP

YUTSSYUYUKUAHFLTBKKHVRDNSFVKAAPRPLYYHYRF

YOAZPYILESBEFMYHPLYSHShShGOESHVTSUKG

Entschlüsselung auf die gleiche Weise, mit demselben Schlüsselwort und demselben Buchstaben des Schlüsselworts, wo ich schließlich den Teil über Akademiker Sacharow entschlüsselte. Hier ist das Ergebnis:

In einer bequemeren Form:

... Thy in der internen dzla Afghanistan und Polen. " Sacharow erklärt demagogisch, dass der Sowjetstaat weiterhin eine "geschlossene Gesellschaft" bleibt und verfolgt "Menschenrechtsaktivisten". Sie versucht, die breite Antikriegsbewegung im Westen und ihre Führer zu diskreditieren. Sie wird den Teilnehmern der Pugwash-Bewegung vorwerfen, die Politik der UdSSR „blind zu befolgen“, Wissenschaftler dazu zu bewegen, in die inneren Angelegenheiten unseres Landes einzugreifen und sich für die Verteidigung von Personen einzusetzen, die wegen eines besonders gefährlichen Staates verurteilt wurden ...

, .

Finale

, . - — , .

, , .

, , , .