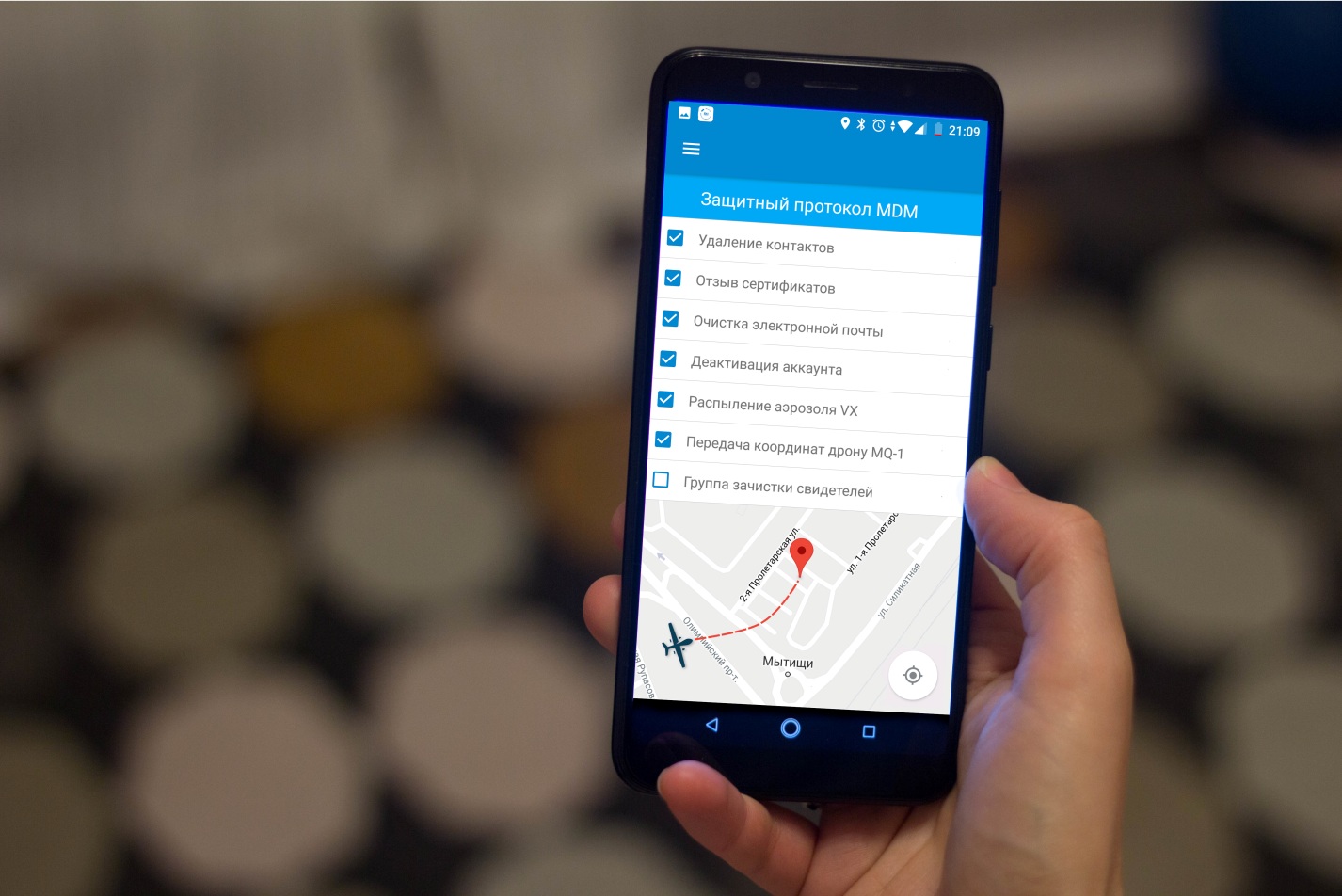

Wenn sie über MDM sprechen, das Mobile Device Management, präsentiert jeder aus irgendeinem Grund sofort einen Kill-Switch, der auf Befehl eines Informationssicherheitsbeauftragten ein verlorenes Telefon aus der Ferne untergräbt. Nein, im Allgemeinen existiert dies auch nur ohne pyrotechnische Effekte. Es gibt jedoch noch eine Reihe anderer Routineaufgaben, die mit MDM viel einfacher und schmerzloser ausgeführt werden.

Das Unternehmen ist bestrebt, Prozesse zu optimieren und zu vereinheitlichen. Und wenn früher ein neuer Mitarbeiter mit Drähten und Glühbirnen in einen mysteriösen Keller musste, in dem weise rotäugige alte Männer beim Einrichten von Unternehmenspost auf seinem Blackberry halfen, ist MDM jetzt zu einem ganzen Ökosystem gewachsen, mit dem Sie diese Aufgaben mit zwei Klicks ausführen können. Wir werden über Sicherheit, Gurken-Johannisbeer-Coca-Cola und die Unterschiede zwischen MDM und MAM, EMM und UEM sprechen. Und auch darüber, wie man sich aus der Ferne mit dem Verkauf von Kuchen beschäftigt.

Freitag an der Bar

Selbst die verantwortungsvollsten Menschen entspannen sich manchmal. Und wie so oft vergessen sie Rucksäcke, Laptops und Handys in Cafés und Bars. Das größte Problem besteht darin, dass der Verlust dieser Geräte für die Informationssicherheitsabteilung zu heftigen Kopfschmerzen führen kann, wenn sie unternehmensrelevante Informationen enthalten. Mitarbeiter desselben Apple konnten mindestens zweimal einchecken, wobei sie zuerst den

Prototyp iPhone 4 und dann das

iPhone 5 verloren . Ja, jetzt werden die meisten Mobiltelefone standardmäßig mit Verschlüsselung geliefert, aber dieselben Unternehmens-Laptops sind nicht immer standardmäßig mit Verschlüsselung der Festplatte konfiguriert.

Außerdem tauchten Bedrohungen auf, beispielsweise der gezielte Diebstahl von Unternehmensgeräten, um wertvolle Daten zu extrahieren. Das Telefon ist verschlüsselt, alles ist so sicher wie möglich und das alles. Aber haben Sie die Überwachungskamera bemerkt, unter der Sie das Telefon entsperrt haben, bevor es gestohlen wurde? Angesichts des potenziellen Werts von Daten auf einem Unternehmensgerät sind solche Bedrohungsmodelle ziemlich real geworden.

Im Allgemeinen sind Menschen immer noch Sklerotiker. Viele Unternehmen in den USA begannen, Laptops als Verbrauchsmaterialien zu bezeichnen, die in einer Bar, einem Hotel oder am Flughafen unweigerlich vergessen wurden. Es gibt Hinweise darauf, dass auf denselben US-Flughäfen jede Woche

etwa 12.000 Laptops vergessen werden , von denen mindestens die Hälfte vertrauliche Informationen ohne Schutz enthält.

All dies fügte den Sicherheitsleuten so ziemlich graues Haar hinzu und führte zunächst zur Entwicklung von MDM (Mobile Device Management). Dann musste der Lebenszyklus mobiler Anwendungen auf gesteuerten Geräten verwaltet werden, und es erschienen MAM-Lösungen (Mobile Application Management). Vor einigen Jahren begannen sie, sich unter dem allgemeinen Namen EMM (Enterprise Mobility Management) zusammenzuschließen - ein einziges System zur Verwaltung mobiler Geräte. Der Höhepunkt all dieser Zentralisierung sind UEM-Lösungen (Unified Endpoint Management).

Schatz, wir haben einen Zoo gekauft

Die ersten, die auftauchten, waren Anbieter, die Lösungen für die zentrale Verwaltung mobiler Geräte anboten. Eine der bekanntesten Firmen - Blackberry - lebt noch und fühlt sich nicht schlecht. Auch in Russland ist es präsent und verkauft seine Produkte hauptsächlich für den Bankensektor. SAP und verschiedene kleinere Unternehmen wie Good Technology, die später von demselben Blackberry gekauft wurden, traten ebenfalls in diesen Markt ein. Gleichzeitig wurde das BYOD-Konzept immer beliebter, als Unternehmen versuchten, die Tatsache einzusparen, dass Mitarbeiter ihre persönlichen Geräte zur Arbeit schleppten.

Es wurde schnell klar, dass der technische Support und die Informationssicherheit bereits durch Anfragen wie "Wie konfiguriere ich MS Exchange unter meinem Arch Linux" und "Ich benötige ein direktes VPN zu einem privaten Git-Repository und einer Produktdatenbank von meinem MacBook" erschreckt werden. Ohne zentralisierte Lösungen wurden alle Einsparungen bei BYOD zu einem Albtraum für die Wartung des gesamten Zoos. Unternehmen mussten das gesamte Management automatisch, flexibel und sicher durchführen.

Im Einzelhandel hat sich die Geschichte etwas anders entwickelt. Vor ungefähr 10 Jahren stellten Unternehmen plötzlich fest, dass es mobile Geräte gab. Früher saßen Mitarbeiter hinter warmen Röhrenmonitoren, und irgendwo in der Nähe war ein bärtiger Besitzer eines Pullovers unsichtbar anwesend, wodurch alles funktionierte. Mit dem Aufkommen vollwertiger Smartphones können die Funktionen seltener spezialisierter PDAs jetzt auf ein reguläres kostengünstiges serielles Gerät übertragen werden. Gleichzeitig wurde klar, dass dieser Zoo irgendwie verwaltet werden muss, da es viele Plattformen gibt, die alle unterschiedlich sind: Blackberry, iOS, Android, dann Windows Phone. Im großen Unternehmensmaßstab sind alle manuellen Gesten ein Schuss in den Fuß. Ein solcher Prozess wird wertvolle Arbeitsstunden an IT-Einheiten und Support kosten.

Die Anbieter boten zu Beginn separate MDM-Produkte für jede Plattform an. Es war ziemlich typisch, dass nur Smartphones unter iOS oder Android gesteuert wurden. Als wir es mehr oder weniger mit Smartphones aussortierten, stellte sich heraus, dass die Datenerfassungsterminals im Lager auch irgendwie verwaltet werden mussten. Gleichzeitig müssen Sie wirklich einen neuen Mitarbeiter ins Lager schicken, damit er einfach die Barcodes auf den erforderlichen Feldern scannt und diese Daten in die Datenbank eingibt. Wenn Sie im ganzen Land Lager haben, ist die Unterstützung ziemlich schwierig geworden. Es ist erforderlich, jedes Gerät mit Wi-Fi zu verbinden, die Anwendung zu installieren und Zugriff auf die Datenbank zu gewähren. Mit modernem MDM oder besser EMM nehmen Sie den Administrator, geben ihm die Verwaltungskonsole und konfigurieren Tausende von Geräten mit Vorlagenskripten von einem Ort aus.

Terminals bei McDonald's

Im Einzelhandel gibt es einen interessanten Trend - weg von stationären Registrierkassen und Registrierungsstellen für Waren. Wenn Ihnen früher im selben M.Video der Wasserkocher gefallen hat, mussten Sie den Verkäufer anrufen und mit ihm durch die gesamte Halle zum stationären Terminal stapfen. Unterwegs gelang es dem Kunden, zehnmal zu vergessen, warum er ging, und seine Meinung zu ändern. Die Wirkung des impulsiven Kaufens ging verloren. Mit MDM-Lösungen kann sich der Verkäufer jetzt sofort an das POS-Terminal wenden und eine Zahlung vornehmen. Das System integriert und konfiguriert Lagerterminals und Verkäufer über eine einzige Verwaltungskonsole. Zu einer Zeit war eines der ersten Unternehmen, das das Modell einer traditionellen Registrierkasse zu ändern begann, McDonald's mit seinen interaktiven Selbstbedienungspanels und Mädchen mit mobilen Terminals, die Bestellungen mitten in der Reihe entgegennahmen.

Burger King begann auch mit der Entwicklung seines Ökosystems, indem er eine Anwendung hinzufügte, mit der Sie eine Bestellung aus der Ferne aufgeben konnten, damit diese im Voraus vorbereitet wurde. All dies wurde zu einem harmonischen Netzwerk mit verwalteten interaktiven Racks und mobilen Terminals bei den Mitarbeitern kombiniert.

Sie selbst Kassierer

Viele Lebensmittelmärkte reduzieren die Belastung der Kassierer durch die Installation von Selbstbedienungskassen. Der Globus ging weiter. Sie am Eingang bieten an, das Scan & Go-Terminal mit einem integrierten Scanner zu nutzen, mit dem Sie einfach alle Waren vor Ort scannen, in Pakete verpacken und gegen Bezahlung aussteigen. Es ist nicht erforderlich, die in Paketen an der Kasse verpackten Lebensmittel auszuweiden. Alle Terminals werden außerdem zentral verwaltet und sowohl in Lagerhäuser als auch in andere Systeme integriert. Einige Unternehmen versuchen ähnliche Lösungen, die in den Wagen integriert sind.

Tausend Aromen

Ein separates Lied sind Verkaufsautomaten. Sie müssen auf die gleiche Weise auf der Firmware aktualisiert werden, um die Reste von verbranntem Kaffee und Milchpulver zu überwachen. Darüber hinaus alles mit den Terminals der Mitarbeiter synchronisieren. Von den großen Unternehmen zeichnete sich Coca-Cola in dieser Hinsicht aus und kündigte einen Preis von 10.000 US-Dollar für das originellste Getränkerezept an. In gewisser Weise konnten Benutzer die süchtig machenden Kombinationen in Markengeräten mischen. Als Ergebnis gab es Optionen für Ingwer-Zitronen-Cola ohne Zucker und Vanille-Pfirsich-Sprite. Vor dem Geschmack von Ohrenschmalz, wie in Bertie Bott's Every Flavor Beans-Süßigkeiten, schienen sie es noch nicht zu erreichen, aber sie waren sehr entschlossen. Alle Telemetrie und die Popularität jeder Kombination werden sorgfältig überwacht. All dies lässt sich auch in die mobilen Anwendungen der Benutzer integrieren.

Wir warten auf neue Geschmäcker.

Wir verkaufen Kuchen

Das Schöne an MDM / UEM-Systemen ist, dass Sie Ihr Unternehmen schnell skalieren können, indem Sie neue Mitarbeiter aus der Ferne verbinden. Sie können den Verkauf von bedingten Kuchen in einer anderen Stadt mit vollständiger Integration in Ihre Systeme mit zwei Klicks organisieren. Es wird ungefähr so aussehen.

Ein neues Gerät wird zum Mitarbeiter gebracht. In der Box - ein Stück Papier mit einem Barcode. Scannen - Das Gerät wird aktiviert, in MDM registriert, nimmt die Firmware, wendet an und startet neu. Der Benutzer gibt seine Daten oder ein einmaliges Token ein. Das ist alles. Jetzt haben Sie einen neuen Mitarbeiter, der Zugriff auf Unternehmenspost, Daten zu Lagerbeständen, erforderlichen Anwendungen und die Integration in ein mobiles Zahlungsterminal hat. Eine Person kommt im Lager an, holt die Waren ab und bringt sie zu Direktkunden, wobei sie die Zahlung mit demselben Gerät akzeptiert. Fast wie bei Strategien, ein paar neue Einheiten zu mieten.

Wie sieht es aus?

Eines der funktionalsten UEM-Systeme auf dem Markt ist VMware Workspace ONE UEM (ehemals AirWatch). Es ermöglicht die Integration in nahezu

jedes mobile und Desktop-Betriebssystem sowie in ChromeOS. Sogar Symbian war bis vor kurzem. Workspace ONE unterstützt auch Apple TV.

Ein weiteres wichtiges Plus. Apple lässt nur zwei MDMs, einschließlich Workspace ONE, in die API eintauchen, bevor eine neue Version von iOS gestartet wird. Allen im besten Fall in einem Monat und allen in zwei Monaten.

Sie legen einfach die erforderlichen Verwendungsszenarien fest, verbinden das Gerät und dann funktioniert es, wie es heißt, automatisch. Richtlinien, Einschränkungen treffen ein, der erforderliche Zugriff auf interne Netzwerkressourcen wird bereitgestellt, Schlüssel werden ausgefüllt und Zertifikate werden installiert. Nach wenigen Minuten hat der neue Mitarbeiter ein Gerät, das bereits vollständig einsatzbereit ist und von dem die notwendige Telemetrie kontinuierlich fließt. Die Anzahl der Szenarien ist enorm, angefangen beim Blockieren der Kamera des Telefons an einem bestimmten Ort bis hin zum SSO per Fingerabdruck oder Gesicht.

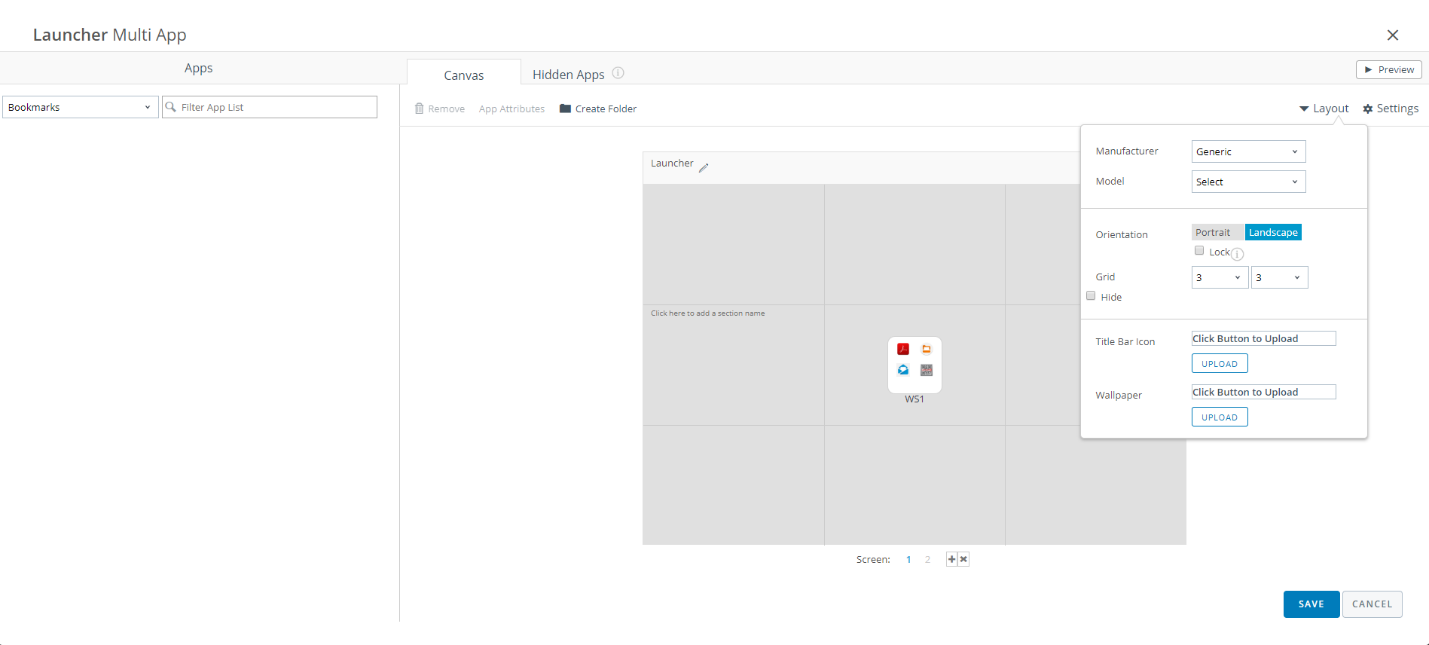

Der Administrator konfiguriert den Launcher mit allen Anwendungen, die zum Benutzer fliegen.

Alle möglichen und unmöglichen Parameter wie die Größe der Symbole, das Bewegungsverbot, das Verbot des Anrufsymbols und der Kontakte sind ebenfalls flexibel konfiguriert. Diese Funktionalität ist nützlich, wenn Sie die Android-Plattform als interaktives Menü in einem Restaurant und für ähnliche Aufgaben verwenden.

Von der Seite des Benutzers sieht es ungefähr so aus Andere Anbieter haben interessante Lösungen. Beispielsweise bietet EMM SafePhone von NII SOKB zertifizierte Lösungen für die sichere Übertragung von Sprache und Nachrichten mit Verschlüsselung und Aufzeichnung.

Weitergeleitete Telefone

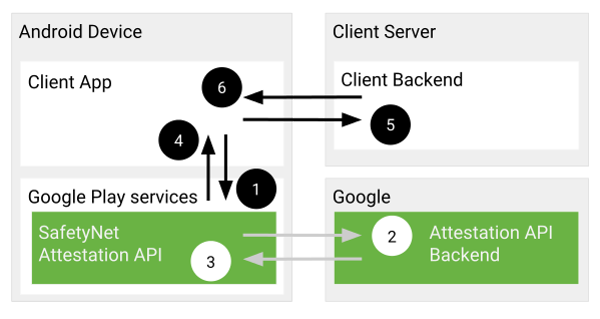

Kopfschmerzen für die Informationssicherheit sind gerootete Telefone, bei denen der Benutzer maximale Rechte hat. Nein, rein subjektiv, das ist ideal. Ihr Gerät sollte Ihnen die vollen Kontrollrechte geben. Leider widerspricht dies Unternehmensaufgaben, bei denen der Benutzer die Unternehmenssoftware nicht beeinflussen kann. Zum Beispiel sollte er nicht in der Lage sein, mit Dateien in einen geschützten Speicherbereich zu gelangen oder ein gefälschtes GPS einzulegen.

Daher versuchen alle Anbieter auf die eine oder andere Weise, verdächtige Aktivitäten auf dem verwalteten Gerät zu erkennen und den Zugriff zu blockieren, wenn Root-Rechte oder nicht standardmäßige Firmware erkannt werden.

Android verwendet normalerweise die

SafetyNet-API . Mit demselben Magisk können Sie von Zeit zu Zeit die Überprüfungen umgehen. In der Regel behebt Google dies jedoch sehr schnell. Soweit ich weiß, funktionierte das gleiche Google Pay nach dem Frühjahrsupdate auf gerooteten Geräten nicht mehr.

Anstelle von Ausgabe

Wenn Sie ein großes Unternehmen sind, sollten Sie UEM / EMM / MDM einführen. Aktuelle Trends deuten darauf hin, dass solche Systeme eine breitere Anwendung finden - vom gesperrten iPad als Terminals in der Konditorei bis hin zu umfangreichen Integrationen mit Lagerbasen und Kurierterminals. Ein einziger Managementpunkt und eine schnelle Integration oder ein Wechsel in der Rolle eines Mitarbeiters bieten sehr große Vorteile.

Meine Mail lautet SVinogradskiy@croc.ru