Letzte Woche wurde eine Geschichte über Angriffe auf anfällige Software auf SIM-Karten entwickelt.

Der zuvor aktiv ausgenutzte SimJacker-Angriff war nicht der einzige, der entdeckt wurde. Forscher von Ginno Security haben ein ähnliches Problem in der Komponente "Wireless Internet Browser" gemeldet (

Nachrichten , Unternehmensblogbeitrag). Obwohl die Sicherheitsanfälligkeit in WIB schwieriger auszunutzen ist als das Problem in S @ T Browser, ist die Methode ähnlich: Senden Sie eine vorbereitete SMS, mit der Sie ohne Wissen des Eigentümers einen Anruf tätigen, eine Nachricht senden oder ein IMEI-Telefon empfangen können.

Der erste Bericht über die Sicherheitsanfälligkeit in S @ T Browser sah im Allgemeinen ziemlich seltsam aus: Das einzige Unternehmen meldet das Problem, es ist schwierig, den potenziellen Schaden einzuschätzen, und die Schätzung der Anzahl der betroffenen Geräte sieht übertrieben aus: Hunderte von Millionen. Daher ist in der Ginno-Sicherheitsstudie nicht einmal die Sicherheitsanfälligkeit selbst wichtig, sondern die Bestätigung der Dringlichkeit des Problems aus einer zweiten Quelle. Ein anderer Experte für mobile Sicherheit, Carsten Noll, ist jedoch der Ansicht, dass Angriffe dieser Art für die Massenausnutzung zu kompliziert sind: Es ist einfacher, eine SIM-Karte mithilfe von Social-Engineering-Methoden zu klonen oder die Schwachstellen des SS7-Protokolls auszunutzen, das von Betreibern für die Kommunikation untereinander verwendet wird.

Ginno Security behauptet, bereits 2015 eine Sicherheitslücke im Wireless Internet Browser entdeckt zu haben, hat diese Informationen jedoch nicht veröffentlicht. Tatsache ist, dass es schwierig ist, Schwachstellen eines solchen Plans zu „schließen“: Dazu müssen Sie die SIM-Karte ohne Problemcode durch eine andere ersetzen.

Wie viele SIM-Karten sind wirklich anfällig für mindestens einen der beiden erkannten Angriffe? Ginno Security gibt erneut eine grobe Schätzung von "Hunderten von Millionen" Teilnehmergeräten. Genauere Zahlen

liefert die

SRLabs- Forschung. Spezialisten dieses Teams sammelten Daten von mehr als 800 SIM-Karten verschiedener Betreiber aus verschiedenen Ländern. Es stellte sich heraus, dass die meisten Betreiber keine anfälligen Komponenten mehr enthalten. Nur 9,4% der SIM-Karten haben S @ T Browser installiert, und 5,6% der insgesamt untersuchten Karten sind tatsächlich anfällig (sie verfügen nicht einmal über grundlegende Sicherheitsfunktionen, die den Angriff erschweren). Der drahtlose Internetbrowser ist auf 10,7% der Karten installiert, 3,5% sind anfällig. Insgesamt wurden 9,1% der SIM-Karten als anfällig erkannt. Es scheint ein wenig zu sein, aber wenn wir die Ergebnisse der Studie auf den gesamten Mobilfunkmarkt übertragen, werden wir Hunderte von Millionen Abonnenten gewinnen.

Wie oft wird die Sicherheitsanfälligkeit ausgenutzt? Zur Auswertung verwendeten SRLabs eine

Smartphone-Software , die eine Reihe von Service-SMS-Nachrichten erkennen kann, die direkt auf Komponenten auf der SIM-Karte zugreifen. Die von einer halben Million Geräten gesammelten Daten zeigten einen möglichen Angriff auf 8 Benutzer, denen 29 "vorbereitete" Nachrichten gesendet wurden. Die meisten Opfer waren in Latein- und Südamerika. SRLabs

entwickelt und vertreibt auch Quellcode-Software zum Überprüfen von SIM-Karten auf anfällige Komponenten (und nicht nur), erfordert jedoch spezielle Geräte.

Forscher von zwei Universitäten in Deutschland zeigten (

Nachrichten ,

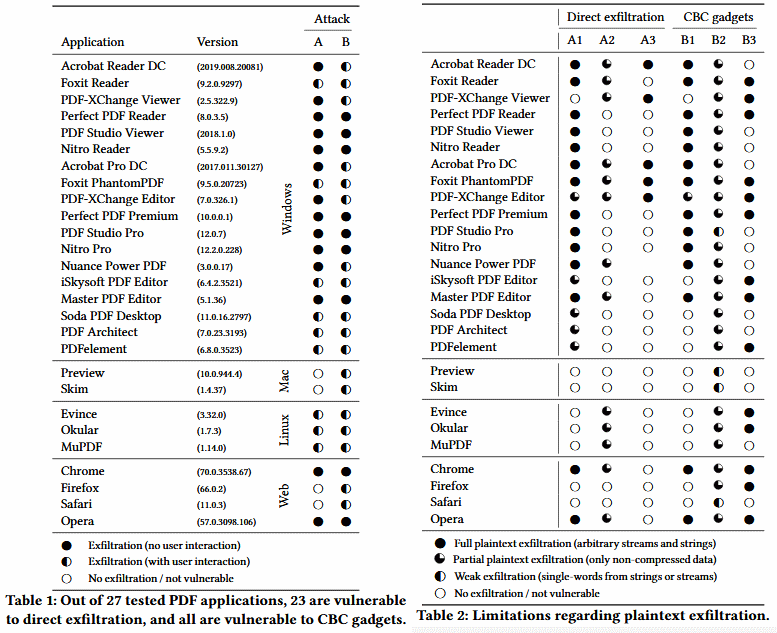

Forschung ) einen praktischen Angriff auf verschlüsselte PDF-Dateien, der nicht von der Software abhängt, die zum Anzeigen von Dokumenten verwendet wird. Sowohl Adobe Reader als auch der PDF-Viewer in Google Chrome sind gleichermaßen betroffen. Die Sicherheitsanfälligkeit wurde im PDF-Standard selbst entdeckt, der auch den Prozess des Ver- und Entschlüsselns von Dokumenten beschreibt, um die Kompatibilität zwischen verschiedenen Versionen der Client-Software sicherzustellen.

Das Problem betrifft jedoch nicht die Verschlüsselungsmethode selbst: Um die Sicherheitsanfälligkeit auszunutzen, muss der Angreifer die PDF-Datei von dem rechtmäßigen Eigentümer öffnen, der das Kennwort kennt. Dann handelt es sich jedoch um die im Standard vorgesehenen interaktiven Tools. Sie können beispielsweise ein Formular in ein Dokument einbetten, in das der Inhalt des Dokuments nach der Entschlüsselung eingefügt und an den Angreifer gesendet wird. Ebenso können Sie einen Hyperlink oder JavaScript-Code einbetten. Einige PDF-Viewer blockieren das letztere Szenario. Wenn jedoch kein Schutz vorhanden ist, wird der Text erneut an den Angreifer gesendet.

Insgesamt wurden sechs verschiedene Methoden zur Exfiltration entschlüsselter Inhalte entdeckt. In allen Fällen muss der Angreifer Zugriff auf die verschlüsselte Datei erhalten, den geöffneten Teil des Dokuments ändern und die PDF-Datei an das Opfer senden. Tests mit gängigen PDF-Viewern haben gezeigt, dass für jeden mindestens eine Methode zum Exfiltrieren entschlüsselter Inhalte verfügbar ist.

Haftungsausschluss: Die in dieser Übersicht geäußerten Meinungen stimmen möglicherweise nicht mit der offiziellen Position von Kaspersky Lab überein. Sehr geehrte Redakteure empfehlen generell, Meinungen mit gesunder Skepsis zu behandeln.