Der digitale Workflow tritt mit selbstbewussten Schritten in unser Leben ein. Wenn dies für juristische Personen bereits ein harter Alltag ist, sind viele Menschen möglicherweise noch nicht darauf gestoßen. Mit der Zeit wird es jedoch immer schwieriger, am Rande zu bleiben, und Sie müssen sich an veränderte Bedingungen anpassen, da Sie sonst keine sehr angenehmen Konsequenzen haben können.

Der Abschluss von Verträgen ist eine häufige Sache. Sie sind in Banken, in Krankenhäusern, beim Kauf von Möbeln und beim Bezahlen von Schulungen eingeschlossen. Lesen Sie den Vertrag, überprüfen Sie die Details der juristischen Person, mit der der Vertrag geschlossen wird, und stellen Sie sicher, dass Sie über ein Siegel und eine Unterschrift verfügen - ein Standardverfahren, das das Betrugsrisiko verringert. Die erworbenen Fähigkeiten im Umgang mit Papierverträgen können jedoch aufgrund der Besonderheiten elektronischer Dokumente nicht einfach in die digitale Welt gelangen.

In diesem Artikel möchte ich über meine Erfahrungen mit russischen elektronischen Signaturen (E-Signaturen) sprechen, mit denen Verträge mit Einzelpersonen, einschließlich Versicherungsunternehmen, unterzeichnet werden, sowie über die Fallstricke, auf die ich gestoßen bin.

Für mich begann diese Geschichte, als ich eine Vereinbarung mit einer Versicherungsgesellschaft LLC IC Sberbank Insurance abschloss. Nach der Hinrichtung schienen mir einige Fakten verdächtig (ein kleiner Spoiler: alles stellte sich als gut heraus) und ich begann herauszufinden, wie ich überprüfen konnte, ob das erhaltene Dokument tatsächlich von einer Versicherungsgesellschaft und nicht von Dritten ausgestellt wurde.

Was hat mich beschützt?Nachdem ich den Betrag im Taschenrechner auf der Website berechnet und das Formular mit Reisepass und Kontaktdaten ausgefüllt hatte, erhielt ich eine E-Mail, in der neben allgemeinen Informationen, nützlichen Links und Kontakten drei Anhänge enthalten waren: ein Memo, Versicherungsregeln und die Police selbst. Ich überprüfte die Dokumente, bezahlte die Versicherung und wartete auf die unterschriebene Version der Police.

Nach einer halben Stunde Wartezeit begann ich mir Sorgen zu machen. Eine schnelle Suche ergab, dass die Versicherungsgesellschaft bis zu drei verschiedene aktive Domains hat:

www.sberbank-insurance.ru ,

www.sberins.ru und

sberbankins.ru , was mir kein Vertrauen in das Unternehmen gab.

Ein Anruf beim Contact Center brachte die Information, dass die Police gesendet wurde und das endgültige Dokument der Versicherungsgesellschaft EP ist. Es kam mir seltsam vor, dass das Unternehmen das bereits unterschriebene Dokument vor der Zahlung durch den Kunden verschenkt und ich begann, die erhaltene PDF-Datei zu überprüfen.

Kapitel 1: ES-Tests

Alle Manipulationen mit einem PDF-Dokument werden in einer sauberen Version von Windows 10, der russischen Home Edition, als wahrscheinlichste Umgebung für einen einfachen Benutzer angegeben. Die im Artikel verwendete Software-Suite ist ebenfalls unprofessionell und für jedermann zugänglich.

Zu Beginn habe ich das Dokument im Foxit Reader geöffnet, den ich als Hauptdokument verwende:

Es sieht sehr, sehr verdächtig aus - das Dokument ist nicht klar, wer es geändert hat, das Zertifikat ist auch nicht vertrauenswürdig. Das System kann die Vertrauenskette für dieses Zertifikat nicht überprüfen und markiert es als ungültig.

Neben dem Namen der Organisation, an die das Zertifikat ausgestellt wurde, ist auch der Name der ausstellenden Organisation, LLC ITK, sichtbar. Die Suche nach "ITK Certificate LLC" führte mich zur Seite "Stammzertifikat

installieren" der

Zertifizierungsstelle von ITK LLC . Dies ist die offizielle Website von Internet Technologies and Communications LLC, einem der Zertifizierungszentren, die Zertifikate für elektronische Zertifikate ausstellen.

Befolgen Sie die Anweisungen: Wir müssen dem

Link folgen und aus dem RAR-Archiv von Google Drive (!) Herunterladen (!!) "Root Qualified.rar" (das noch gefunden als geöffnet werden muss, ich musste 7-zip installieren) und wir sehen dort 2 Zertifikate: root und dazwischen. Die Wurzel wurde vom Ministerium für Telekommunikation und Kommunikation an sich selbst ausgegeben, und die Zwischenwurzel wurde vom Ministerium für ITK LLC ausgestellt. Wir installieren sie, stimmen der Hinzufügung des Stammzertifikats zu (aus dem Augenwinkel heraus, dass der Fingerabdruck des installierten Schlüssels und das Bild in der Anleitung identisch sind, aber es gibt nichts über diesen Vergleich in den Installationspunkten).

Öffnen Sie erneut das Zertifikat aus dem Dokument. Und das Wunder ist nicht geschehen, die Vertrauenskette von der Wurzel bis zum Finale ist nicht aufgebaut!

Wir untersuchen ES genauer: Foxit Reader bietet zusätzliche Informationen zu den Signatureigenschaften:

Ja, der GOSTovsky-Hash-Algorithmus ES wurde in CryptoPro PDF erstellt. Möglicherweise kennt Windows die GOST-Verschlüsselung nicht und benötigt daher einen zusätzlichen kryptografischen Anbieter.

Wir gehen zur CryptoPro-Website, registrieren uns und laden 3 Monate lang eine Testversion von CryptoPro CSP 5.0 herunter. Was als nächstes passieren wird, ist nicht ganz klar, vielleicht verwandelt sich alles in einen Kürbis, mal sehen.

Öffnen Sie erneut die ES-Zertifikatansicht:

Es sieht schon besser aus. Es ist ersichtlich, dass das System das Zertifikat für gültig hält. Eine Kette wird aus dem Stammzertifikat über ein Zwischenzertifikat erstellt.

Die Bestätigungsnachricht hat sich etwas verbessert, aber Foxit Reader kann das Zertifikat immer noch nicht überprüfen (wahrscheinlich befindet es sich im GOST-Algorithmus):

In Adobe Acrobat Reader DC ist die Überprüfung ebenfalls nicht erfolgreich:

Und anscheinend können wir hier aufhören: Foxit Reader bestätigt, dass das Dokument nach dem Signieren nicht geändert wurde. Sie können mit Ihren Händen überprüfen, ob das Zertifikat vom System bestätigt und gültig ist. Trotzdem möchte ich die Sache zum Ende bringen, damit mindestens ein Programm sagt: Ja, das Dokument ist gültig, alles ist in Ordnung.

Wir erinnern uns, dass die Richtlinie im CryptoPro PDF-Programm unterzeichnet wurde. Da sie solche Signaturen erstellen kann, muss sie sie wahrscheinlich überprüfen. Wir setzen.

+1 Testversion für 90 Tage, obwohl das Installationsplakat Ihnen anscheinend versichert, dass Sie keine Lizenz benötigen, wenn Sie das Produkt in Adobe Acrobat Reader DC verwenden.

Hurra, die lang erwartete Nachricht, dass alles in Ordnung ist.

Um die Zwischensumme zusammenzufassen. So überprüfen Sie die Gültigkeit der elektronischen Signatur auf dem Dokument:

- Finden Sie heraus, welches Zertifizierungszentrum das Zertifikat ausgestellt hat, mit dem das Dokument signiert wurde, installieren Sie das Zwischenzertifikat und, falls keines vorhanden ist, das Stammzertifikat (in unserem Fall aus dem rar-Archiv von Google Drive).

- Installieren Sie einen kryptografischen Anbieter im System (es gibt wahrscheinlich andere kryptografische Anbieter, die Windows GOST-kryptografische Algorithmen unterrichten). CryptoPro CSP mit einer Testversion für 3 Monate und danach unbekannt.

- Installieren Sie CryptoPro PDF (ohne CSP ist es nicht installiert), um die Signatur von Adobe Acrobat Reader DC zu überprüfen.

Hier ist ein Algorithmus, der aus einer Oberflächenanalyse des Themas für den Abend hervorgeht. Das Problem der Überprüfung der digitalen Signatur wurde behoben, aber die Schwierigkeiten, die der durchschnittliche Benutzer haben kann, liegen auf der Hand:

- Sie müssen die Stamm- und Zwischenzertifikate irgendwie finden und herunterladen. Es ist unklar, wo es offiziell heruntergeladen werden kann, und eine Netzwerksuche kann zur Installation von linken Zertifikaten führen, über die Betrüger einen unglücklichen Benutzer angreifen können.

- Sie müssen verstehen, welche Software im System fehlt und wo Sie sie erhalten können. Nichts funktioniert sofort. Dieser Artikel enthält nur Beispiele, die auf CryptoPro-Produkten basieren, da dieser Name in den Informationen zum Erstellen elektronischer Signaturen gefunden wurde. Es ist notwendig, das Thema bei der Suche nach Analoga zu studieren;

- Die Prüfung hat nur in Adobe Acrobat Reader DC vollständig funktioniert. In Foxit Reader ist die ES-Prüfung unvollständig. Es gibt kein lang erwartetes grünes Häkchen. Wir müssen weiter graben, es gibt wahrscheinlich Lösungen.

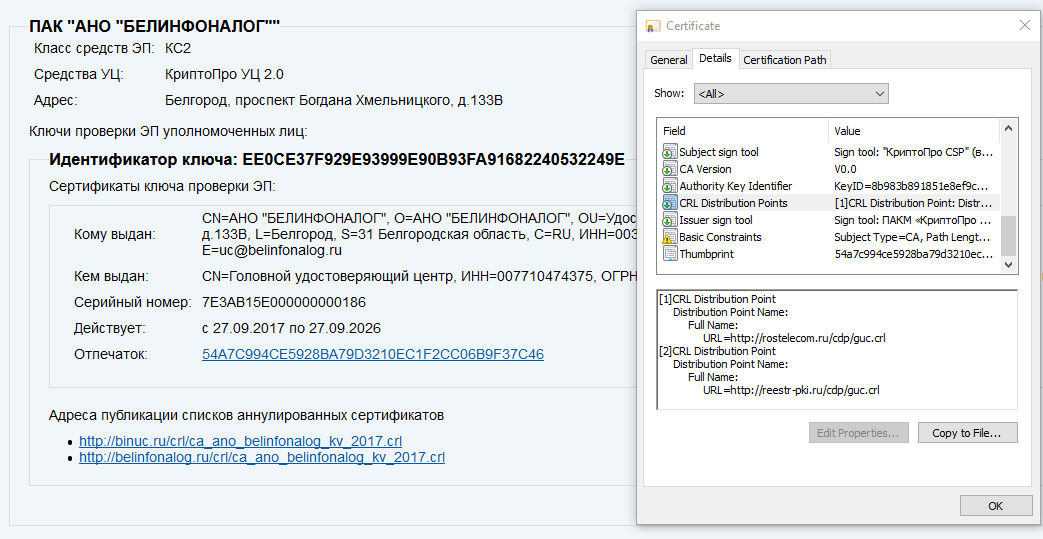

Kapitel Zwei: Eine weitere EP

Beim Stöbern in der Post fand ich einen weiteren elektronischen Vertrag. Glücklicherweise stellte sich heraus, dass es sich auch um eine Versicherungspolice handelte, diesmal jedoch um eOSAGO von Tinkoff Insurance JSC. Wir öffnen das Zertifikat und sehen uns die Organisation an, die das Zertifikat ausgestellt hat. Sie entpuppt sich als Tinkoff Bank JSC. Ja, es stellt sich heraus, dass sie eine eigene Zertifizierungsstelle haben, die Zertifikate an Tochterunternehmen ausstellt (die Sberbank hat auch eine eigene Zertifizierungsstelle, die jedoch nicht in Tochterunternehmen verwendet wird).

Nach dem entwickelten Algorithmus gehen wir mit der Anfrage „Tinkoff-Zertifikat“ zur Suchmaschine, wir finden die offizielle Seite der

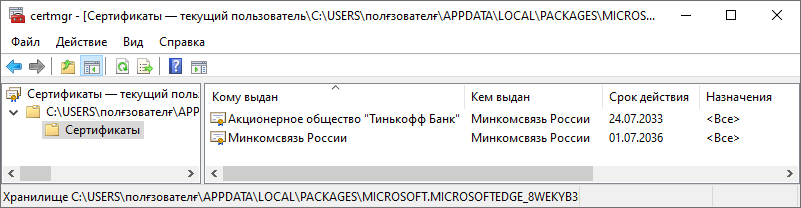

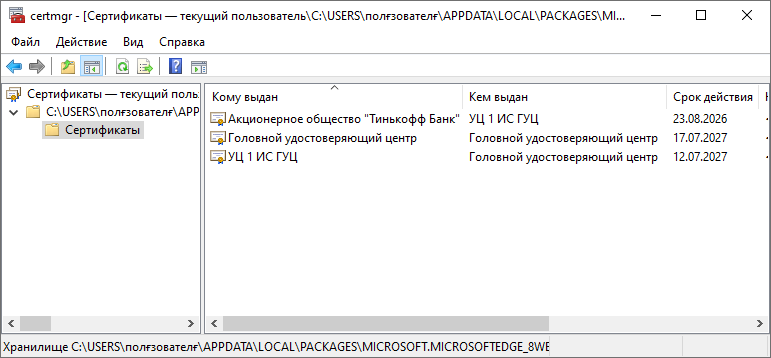

CA Tinkoff Bank JSC . Hier werden wir mit einer Fülle von Links zu Stammzertifikaten, Listen mit widerrufenen Zertifikaten und sogar Videoanweisungen für deren Installation begrüßt. Laden Sie die CA "Kette der Stammzertifikate der CA Tinkoff Bank GOST R 34.10.2012" herunter. Diesmal führt der Link nicht zu einem Drittanbieter-Service, sondern zur Website der Bank. Das P7B-Dateiformat ist nicht sehr bekannt, aber Windows wird ohne Installation von Software von Drittanbietern geöffnet und zeigt die darin enthaltenen Zertifikate an. Hier haben wir das vertraute Stammzertifikat des Kommunikationsministeriums (ein anderes, nicht dasselbe wie im ersten Fall) und ein Zwischenzertifikat der CA-Bank.

Wir setzen beide, überprüfen Sie das Zertifikat in der Richtlinie. Aber nein, das Zertifikat ist nicht vertrauenswürdig, weil Das System kann den Zertifikatanbieter nicht bestätigen. Auf der Website der Zertifizierungsstelle gab es zwei Links zu zwei Zertifikatsketten, eine für GOST R 34.10.2001 und eine für GOST R 34.10.2012. Die Richtlinie wurde in diesem Jahr veröffentlicht. Es wäre logischer, sie mit einem moderneren kryptografischen Algorithmus zu signieren (umso mehr gibt es bereits eine Version von GOST aus dem Jahr 2018, die Algorithmen werden häufig aktualisiert), aber lassen Sie uns den alten überprüfen.

Die neue P7B-Datei enthält bereits 3 Zertifikatdateien. Sie können alle 3 einfügen, aber es ist erwähnenswert, dass wir das Zertifikat der „Head Certification Authority“ in das erste Kapitel des RAR-Archivs von ITK LLC aufnehmen. Sie sind identisch. Und der cryptoPro CSP hat das Zertifikat mit dem nicht so aussagekräftigen Namen "UTs 1 IS GUTs" versehen. In seinem Installationsprogramm wurde standardmäßig ein Häkchen zum Installieren von Stammzertifikaten installiert. Das einzige neue ist das Zertifikat der Tinkoff Bank JSC, das wir ausgestellt haben.

Nach der Installation der Zertifikate aus der "Kette der Stammzertifikate der CA CA Tinkoff Bank GOST R 34.10.2001" wurde der Pfad im Zertifikat gezeichnet und das System freudig bekannt gegeben, dass es vertrauenswürdig ist. Adobe Acrobat Reader DC hat außerdem bestätigt, dass die Signatur gültig ist.

Hier enden die Abenteuer, ES auf eOSAGO-Richtlinien zu testen. Es fällt auf, dass die Überprüfung der Signatur weniger Zeit in Anspruch nimmt, nachdem die erforderliche Software bereits im System installiert ist und der Benutzer die Arbeitsprinzipien und die Suche nach Zwischenzertifikaten versteht.

Die Problembereiche sind jedoch weiterhin sichtbar: Sie müssen im Internet nach offiziellen Websites von Zertifizierungsstellen suchen, um die Anweisungen zum Installieren von Zertifikaten zu verstehen. Selbst wenn Stammzertifikate installiert sind, müssen Sie nach einem Zwischenprodukt suchen, da sonst die Vertrauenskette nicht vollständig ist und das System die Authentizität der Signatur nicht bestätigen kann.

Kapitel 3: Ein wenig über Root- und Zwischenzertifikate

Nachdem ich all diese Arbeiten erledigt hatte, hatte ich das Gefühl, dass das gesamte System nicht sehr sicher aufgebaut war, es erfordert viele zusätzliche Operationen und Vertrauen von vielen Faktoren des Benutzers: von einem Suchsystem, das die offizielle Site der CA möglicherweise nicht in die erste Zeile gibt, bis zur Arbeit der CA-Mitarbeiter selbst, die lädt Zertifikate ohne Prüfsummen in proprietären Containerformaten zu Webdiensten von Drittanbietern hoch.

Für weitere Informationen ging ich auf die Website des Ministeriums für Kommunikation und Kommunikation und fand eine solche

Seite . Dort können Sie eine XLS-Datei herunterladen, in der alle derzeit akkreditierten Zertifizierungsstellen sowie Zertifizierungsstellen mit suspendierter und gekündigter Akkreditierung aufgelistet sind. Die Liste der akkreditierten Unternehmen ist 494 CA, was sehr viel ist.

Nur eine Liste reicht jedoch nicht aus. Sie benötigen mindestens Links zu den Sites dieser Zertifizierungsstellen. Außerdem müssen Sie Stammzertifikate direkt von der Quelle, dem Kommunikationsministerium, finden. Der nächste Punkt bei der Suche nach diesen Informationen war

pravo.gov.ru , in dem Links zu einigen

Stammzertifikaten aufgeführt sind. Auf die Seite kann nur über das http-Protokoll zugegriffen werden, auch hier gibt es keine Prüfsummen.

Bei näherer Betrachtung sehen Sie, dass die ersten 4 Links zum Portal

https://e-trust.gosuslugi.ru führen . Es ist nicht klar, warum die Subdomain der Website für öffentliche Dienste im System der Stammzertifikate eine zentrale Rolle spielt, aber es scheint, dass hier alle relevanten Informationen zu Stammzertifikaten und Zwischenzertifikaten angegeben sind.

Auf der Seite der Hauptzertifizierungsstelle

https://e-trust.gosuslugi.ru/MainCA befinden sich 10 Stammzertifikate des Kommunikationsministeriums für verschiedene GOST-Algorithmen und mit unterschiedlichen Gültigkeitszeiträumen. Wichtige Schnappschüsse sind sofort verfügbar. Sie können überprüfen, ob niemand das heruntergeladene Zertifikat ersetzt hat. Die Website selbst ist von

Thawte zertifiziert.

Auf der Seite der akkreditierten Zertifizierungsstellen

https://e-trust.gosuslugi.ru/CA finden Sie eine vollständige Liste der Zwischenzertifizierungszentren. Sie können deren Zertifikate herunterladen und die Besetzung überprüfen. Darüber hinaus sind alle Informationen im XML-Format verfügbar. Sie können gleichzeitig eine Datei mit Daten zu allen Zwischenzertifizierungsstellen sowie deren Zertifikaten und Links abrufen, um eine Liste der widerrufenen Zertifikate abzurufen.

Zertifikate verfügen über ein CRL-Feld (Revocation List Distribution Point), das den Pfad zum Abrufen der Liste der gesperrten Zertifikate angibt. Wenn Sie die ES in einem Dokument überprüfen, müssen Sie neben der Installation der Zwischen- und Stammzertifikate auch die letzte Liste der gesperrten Zertifikate installieren und vor jeder Überprüfung aktualisieren (dieses Verfahren wird von einer speziellen Software automatisiert, aber reguläre Tools scheinen dies nicht zu können). Jedes Zertifikat verfügt über einen Pfad zu einer solchen Liste im E-Trust-Portal und kann von den Angaben im Zertifikat selbst abweichen. Was soll man glauben? Nicht ganz klar.

Abschließend möchte ich darauf hinweisen, dass die Überprüfung elektronischer Dokumente auf elektronischen Dokumenten in der Macht aller liegt, aber dies ist kein völlig trivialer Prozess, der einige Kenntnisse erfordert. Es ist möglich, dass dieser Prozess in Zukunft vereinfacht wird. Darüber hinaus bleibt die Frage der Überprüfung von ES auf Mobilgeräten offen, und schließlich sind sie jetzt das Hauptwerkzeug der Benutzer, da sie den PCs lange voraus waren.

Nach dem Schreiben dieses Artikels gibt es einige offene Fragen, die ich mit der Community diskutieren möchte:

- CryptoPro-Analoga, insbesondere OpenSource-Tools zum Erstellen und Überprüfen von ES;

- Hinzufügen der ES-Validierung nicht nur in Adobe Acrobat Reader DC, sondern auch in Foxit Reader und anderen;

- Probleme, die außerhalb des Geltungsbereichs dieses Artikels bleiben, die ebenfalls wichtig sind und Aufmerksamkeit erfordern, aber in meinem Fall nicht aufgetreten sind.

UPD 0 : In den Kommentaren wurde ein Onlinedienst auf dem Portal der Regierungsdienste zur Überprüfung elektronischer Dokumente vorgeschlagen:

https://www.gosuslugi.ru/pgu/eds . Leider hat es in meinem Fall nicht funktioniert, aber es kann nützlich sein.

UPD 1 : Nachdem sie den Artikel geschrieben hatten, sagten sie mir, dass es einen anderen kryptografischen Anbieter gibt, ViPNet CSP, der auch bei kryptografischen GOST-Algorithmen im System helfen kann. Die gleichzeitige Installation mit CryptoPro CSP ist fraglich.

KDPV: Edar, Pixabay