Jeder Sicherheitsbeamte in seinem Leben ist auf die Tatsache gestoßen, dass Mitarbeiter ins Internet gehen, Proxies umgehen, Filme über Torrent herunterladen und TeamViewer verwenden. In diesem Beitrag werden wir ein wenig darüber sprechen, wie wir Probleme bei der Organisation eines sicheren Internetzugangs mithilfe des Servicemodells lösen und die höllischen Fälle, mit denen wir konfrontiert sind, mit Kunden teilen.

Vor nicht allzu langer Zeit haben wir über die Architektur der Unified Cybersecurity Services Platform (EPSC) gesprochen, die den Kern des Solar MSS-Ökosystems für verwaltete Cybersecurity-Dienste darstellt. umfasst auch den Dienst zum Schutz vor Netzwerkbedrohungen - Unified Threat Management (UTM).

Jeder UTM-Hersteller hat seine eigenen Funktionen. Wir haben folgendes:

- Firewall

- Intrusion Prevention System;

- Netzwerk-Antivirus;

- Filterung des Webverkehrs

- Kontrolle der Anwendungsnutzung.

Es kommt häufig vor (dies gilt insbesondere für Banken oder Privatkunden), dass ein Unternehmen einen Hauptsitz hat, in dem die Informationssicherheit mehr oder weniger akzeptabel ist, und es gibt auch ein Filialnetz, in dem nicht alles so einfach ist. Jedes Büro hat seinen eigenen Systemadministrator und seine eigenen Rasseln. Ein Sicherheitsbeamter ist für den Schutz der gesamten Infrastruktur verantwortlich. Nun, oder die Abteilung für Informationssicherheit, aber auf die eine oder andere Weise sind sie Remote-Spezialisten.

Hier treten normalerweise die folgenden Probleme auf: Zunächst müssen Sie die Aktionen jedes Remote-Systemadministrators irgendwie steuern. Zweitens, und was noch wichtiger ist, ist es notwendig, die einheitlichen Einstellungen der Schutzwerkzeuge auf alle Zweige auszudehnen und dann zu überprüfen, ob sie korrekt und schnell aktualisiert werden. Viele Sicherheitspersonal in dieser Situation kommen auch ziemlich schnell auf die Idee, den Internetzugang für alle Filialen zu zentralisieren, was ebenfalls sehr schwierig ist. Dazu müssen Sie die Konnektivität zwischen allen Niederlassungen und der Zentrale (oder dem Rechenzentrum) herstellen und den gesamten Datenverkehr von der Peripherie zum Zentrum leiten. Es ist ziemlich teuer und die erste und zweite Frage bleiben ungelöst.

Unser Geschäftsmodell ist darauf ausgelegt, all diese Probleme gleichzeitig zu lösen. Wir organisieren die Konnektivität von Kundenstandorten über eine Plattform virtualisierter Informationssicherheitsdienste. Infolgedessen wird der gesamte Datenverkehr von den Büros zum Internet und zurück über die UTM geleitet.

So erhalten wir einen zentralen Zugang zum Internet, einheitliche Einstellungen für alle Branchen und einen zentralen Kontrollpunkt für den Informationsschutz. Dies stellt sicher, dass es keine Situationen gibt, in denen der Systemadministrator die Remoteverwaltungsports einmal geöffnet und vergessen hat, sie zu schließen, und das Unternehmen dann durch sie gehackt wurde. Parallel dazu löst dies das Problem, die Niederlassungen des Unternehmens in einem einzigen KSPD zusammenzufassen (wir haben bereits über die „Extras“ der SD-WAN-Technologie gesprochen).

Darüber hinaus trägt dieser Ansatz dazu bei, das Risiko der Verwendung verbotener Anwendungen im Unternehmen zu verringern. Nachdem wir den Kunden mit der Plattform verbunden haben, schauen wir uns normalerweise zuerst die beliebtesten Anwendungen an und bewerten, wie viel Verkehr sie verbrauchen. Auf diese Weise können Sie die Verwendung von Tools für die Remoteverwaltung, Torrents, Hacking-Dienstprogramme und Raubkopien schnell identifizieren.

Mineil-Minil, aber nicht meins

In einer der Organisationen haben wir einen Systemadministrator identifiziert, der Kryptex verwendet hat - einen Bergmann,

ohne die Kasse mit den Ressourcen seines Unternehmens zu verlassen. Der Miner wurde auf einem Testserver installiert und blieb daher unbemerkt, bis der Kunde seine Infrastruktur mit unserer Plattform verband.

Im Allgemeinen verfolge ich nicht die Raten von Kryptowährungen, aber anscheinend sind sie wieder auf dem Vormarsch - in letzter Zeit sind wieder häufig Fälle aufgetreten, in denen Administratoren versuchen, auf Unternehmensservern abzubauen.

Dateien einfüllen

Ein Beispiel aus einer anderen Oper. Wir haben den nächsten Kunden mit der Plattform verbunden, die es allen Administratoren offiziell ermöglichte, TeamViewer zu verwenden. Eigentlich begrüßen wir eine solche Praxis nicht, aber jetzt ist sie überall und im Allgemeinen ist es unsere Aufgabe, zu warnen. Und irgendwann sehen wir, dass einmal täglich über ein wenig bekanntes Remoteverwaltungs-Tool Splashtop eine Verbindung zur Workstation eines der Administratoren hergestellt wird.

Den Kunden benachrichtigt - wie erwartet wurden die Aktionen nicht autorisiert. Wir haben die Sitzungen vom Host aus gesehen: Es stellte sich heraus, dass zum Zeitpunkt des Starts von Splashtop eine Verbindung zu einem externen Datei-Hosting-Dienst hergestellt wurde, bei dem etwa 500 MB übertragen wurden. Leider wurde die Hostprotokollierung nicht konfiguriert, sodass die Ursache des Vorfalls nicht schnell ermittelt werden konnte. Sie begannen mit der Analyse von Festplatten und fanden einen Kompromissindikator - einen Hash einer der in unserer Threat Intelligence-Datenbank aufgeführten Dateien. Diese Datei stellte sich als PassView-Dienstprogramm heraus, mit dem versteckte Kennwörter extrahiert werden. Antivirus definierte es einfach als unerwünschte Software (kein Virus) und ergriff keine Maßnahmen. Bei der Zusammenstellung dieses Dienstprogramms stellte sich heraus, dass es sich um ein Remoteverwaltungs-Tool handelt - Splashtop.

Aufgrund des Fehlens von Protokollen ist nicht bekannt, wie lange der Angreifer in der Infrastruktur verbracht hat, aber mit der letzten Verbindung haben viele interne Dokumente, einschließlich des Signaturstempels "Spanplatte", das Unternehmen "verlassen".

Pseudoadmin lokale Verschüttung

Nach unseren Daten sind etwa 50% aller internen Informationssicherheitsvorfälle genau Lecks vertraulicher Informationen. Ich muss sagen, dass wir in unserer langjährigen Praxis auf eine Vielzahl interner Verstöße gestoßen sind. Oft ist ihre Identifizierung tatsächlich eine Suche nach einer Nadel im Heuhaufen: Unter den Bedingungen einer kleinen Anzahl von Informationsquellen müssen viele Routineaufgaben gelöst werden, während in der UTM das Filtermodul für den Webverkehr hilft, Lecks zu beseitigen. So können Sie den Zugriff auf das Datei-Hosting identifizieren und / oder blockieren.

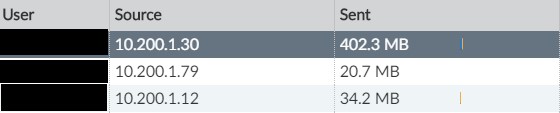

Bei einem unserer Kunden durften Administratoren Datei-Hosting-Dienste nutzen, der Rest der Mitarbeiter jedoch nicht. Bei der Erstellung des Berichts haben wir festgestellt, dass einer der Administratoren viel mehr Informationen auf externe Ressourcen hochlädt als der Rest. Wir haben den Kunden informiert - diese Tatsache hat ihn sehr überrascht. Der Administrator behauptete, dass er diesen Monat überhaupt keine Dateifreigabe verwendet habe.

Sie begannen mit der Analyse der UTM-Protokolle und stellten fest, dass unter dem Administratorkonto eine Authentifizierung von zwei verschiedenen Hosts erfolgt. Einer der Benutzer hat das Administratorkennwort gestohlen und die für die Organisation vertraulichen Daten ohne Einschränkungen entladen. Es war nicht schwierig, den Benutzer zu berechnen: Er loggte sich als Administrator und unter seinem eigenen vom selben Host aus ein.

Unter der Aufsicht von Solar JSOC

Ja, es wäre dumm, bereits bestehende Entwicklungen aufzugeben. Daher nutzt die EPCS-Plattform die Erfahrung und das Wissen unseres SOC optimal - zum Beispiel, um Informationen über Bedrohungen zu sammeln und zu aggregieren. Es hilft sehr, verschiedene Vorfälle zu erkennen und zu verhindern.

Während der Pilotverbindungsphase mit einem der Kunden haben wir dank unserer Datenbank mit Kompromissindikatoren, die während der Untersuchung gesammelt wurden, festgestellt, dass einige Hosts auf IP-Adressen zugreifen, die zur Hacker-Gruppe Cobalt gehören.

Wir haben diese Hosts untersucht - es stellte sich heraus, dass die Antivirensignaturen seit mehr als einem Jahr (genau das!) Nicht aktualisiert wurden und die Computer mit einem Trojaner infiziert waren. Glücklicherweise war es keine Bank, so dass das Unternehmen nur dadurch gerettet wurde, dass sie für Eindringlinge banal waren.

Eine andere Firma kam wegen Problemen mit ihrer Firewall zu uns, um zu pilotieren. Alle zwei Tage „fiel“ er, ohne den Krieg zu erklären. Der Kunde konnte das genaue Problem nicht identifizieren - er schlug vor, dass die Schuld am Verkehrsaufkommen lag. Da jedoch kein Geld für eine neue Firewall vorhanden ist, haben wir uns für die Option entschieden, auf ein Servicemodell umzusteigen.

In den ersten 10 Minuten nach der Verbindung mit unserer Plattform sahen wir ein interessantes und gleichzeitig schreckliches Bild: Die vier Hosts der Organisation scannen das gesamte Internet an 445, 22, 3389 Ports und greifen auch auf bekannte C & C-Server zu.

Der Kunde wurde sofort benachrichtigt, die Gastgeber wurden gesperrt. Im Verlauf des Verfahrens stellte sich heraus, dass sie zu den Spezialisten des Auftragnehmers gehören, die einige Arbeiten auf der Website des Kunden ausführen und ihre mit einer Vielzahl von Malware infizierten persönlichen Laptops verwenden. Wenn ein Angriff von den öffentlichen IP-Adressen des Kunden aus erfolgen würde, wäre dies, gelinde gesagt, ein starker Reputationsschaden.

Artyom Kildyushev, eine Gruppe von Experten für den Verkauf von Solar JSOC-Produkten und -Dienstleistungen