In der DataLine-Cloud erhält unser Client nicht nur separate virtuelle Maschinen, sondern auch ein virtuelles Rechenzentrum mit der Fähigkeit, komplexe Netzwerkverbindungen zu organisieren. Und es wird häufig bei Kundenprojekten benötigt. In einem Fall muss die virtuelle Maschine beispielsweise über das Internet öffentlich zugänglich gemacht werden, in dem anderen Fall können einzelne Mitarbeiter über VPN auf eine Gruppe virtueller Maschinen zugreifen, in dem dritten Fall können sie die Cloud mit physischen Geräten auf unserer Site oder in einem anderen Rechenzentrum kombinieren. Heute werden wir über verschiedene Möglichkeiten sprechen, wie Sie eine Verbindung zu unserer Cloud herstellen können und wann Sie welche verwenden sollen.

Wie funktioniert das Internet bei Ihnen zu Hause? Das Internet wird dem Edge-Gerät, dem Router, zugeführt. Es ist die Firewall, hinter der sich Ihr Heimnetzwerk befindet. Etwa das gleiche in der Cloud. In 90% der Fälle wird ein virtueller

NSX Edge- Router als solches Edge-Gerät in der VMware DataLine-Cloud verwendet. Hier sind Möglichkeiten, die Ressourcenkonnektivität in der DataLine-Cloud damit zu organisieren:

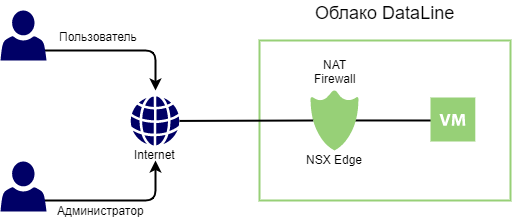

NAT Wenn Sie möchten, dass die virtuelle Maschine im Internet sichtbar ist,

erstellen wir NAT-Regeln für die Veröffentlichung von Ports und beschränken in der Firewall

den Zugriff auf diese: https für alle, ssh / rdp für einen begrenzten Pool von Administrator-IP-Adressen.

VPN

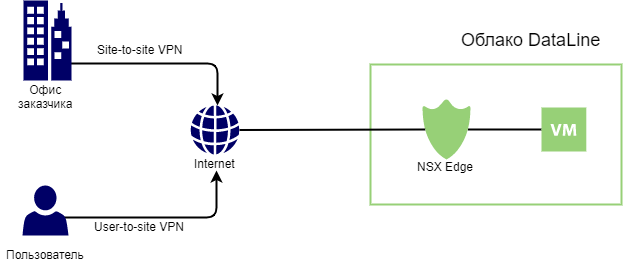

VPN Wenn Sie virtuelle Maschinen in der DataLine-Cloud über einen sicheren Kanal mit einem Büro oder einem anderen Rechenzentrum verbinden müssen, erfolgt dies über ein

Standort-zu-Standort-VPN . Wenn ein bestimmter Benutzer von überall auf der Welt Zugriff auf den verschlüsselten Kanal benötigt, konfigurieren wir das

VPN von Benutzer zu Standort .

Hinternetzwerk.

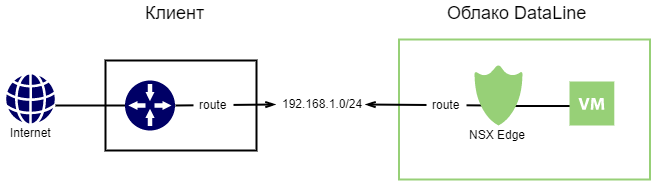

Hinternetzwerk. Es kommt vor, dass ein Client die Netzwerkkonnektivität zwischen virtuellen Maschinen in der DataLine-Cloud und physischen Geräten oder virtuellen Maschinen in einer privaten Cloud auf unserer Site organisieren muss. In diesem Fall leiten wir die Frequenzweiche und das VLAN von unseren Netzwerkgeräten an den Client weiter und konfigurieren das

Routing zwischen dem NSX Edge auf der DataLine-Cloud-Seite und den Netzwerkgeräten (oder anderen virtuellen Appliances) auf der Clientseite.

Dies kann auch durchgeführt werden, wenn sich das Client-Gerät außerhalb der DataLine-Rechenzentren befindet. Wir haben ein eigenes

Glasfasernetz , daher beenden wir den Aufbau des Kanals vom Punkt unserer engsten Präsenz zum Kundenstandort aus.

Anstelle von NSX Edge können Sie Lösungen von Drittanbietern verwenden - ASAv oder CSR von Cisco, FortiGate, Virtual Check Point, MicroTik und anderen. Die in der DataLine-Cloud gehosteten Anwendungen werden über das

direkte Internet verbunden . Der Internetkanal stellt eine direkte Verbindung zur Client-Organisation in der Cloud her.

Es ist äußerst selten, dass Kunden dieses Schema ohne Appliance verwenden, um virtuelle Maschinen direkt mit dem Internet zu verbinden. Virtuelle Maschinen erhalten in diesem Fall weiße IP-Adressen.

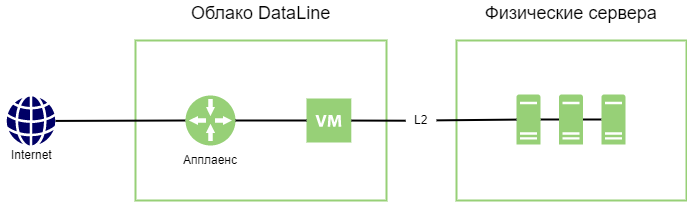

Direct-LAN (L2 zur Cloud).

Direct-LAN (L2 zur Cloud). Diese Methode wird verwendet, wenn das interne Netzwerk auf der Clientseite beendet wird - auf physischen Geräten oder auf virtuellen Appliances. Ein Client installiert beispielsweise eine physische Firewall in einem Rack auf unserer Site und verbindet unseren Internetkanal damit. Darüber hinaus ähnelt das Schema dem Butt-Netzwerk, nur dass virtuelle Maschinen hier direkt mit dem internen Netzwerk verbunden sind und nicht über die Anwendung.

Direct-LAN (L2 aus der Cloud).

Direct-LAN (L2 aus der Cloud). Diese Option ist für Fälle vorgesehen, in denen der Client beispielsweise Datenbanken auf physischen Servern hält und sich die Anwendung in der Cloud befindet. Sie müssen im selben Netzwerk bleiben. Dazu wird das interne Netzwerk aus der Cloud an die physische Ausrüstung des Clients weitergeleitet.

In realen Projekten wird häufig eine Kombination all dieser Optionen verwendet. Hier einige Beispiele.

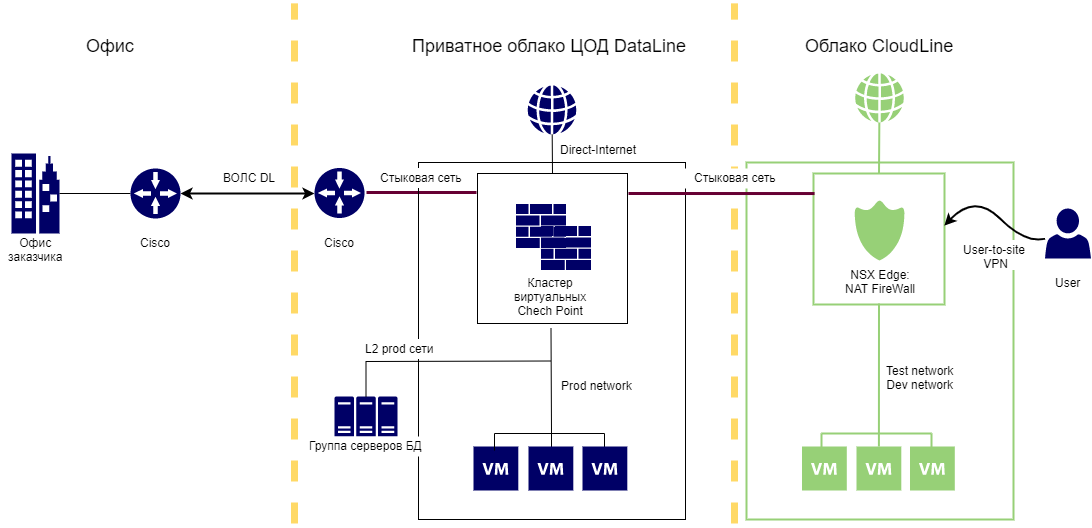

Beispiel 1Die Infrastruktur des Kunden ist verteilt auf:

- Büro

- Private Cloud und physische Server auf der DataLine-Site - dieses Segment hostet die produktiven;

- Ressourcen in der öffentlichen DataLine-Cloud, in der Test- und Entwicklerstände arbeiten.

Vom Büro des Kunden bis zur Datenleitung wird unsere Optik verlegt.

Zwischen dem NSX Edge in der öffentlichen Cloud, den virtuellen Prüfpunkten im privaten Segment und dem physischen Cisco-Router auf dem Kanal zum Clientstandort wird ein

Docking-Netzwerk konfiguriert. Somit hat der Kunde aus dem Büro Zugang zu seinen Produkt-, Test- und Entwicklungsständen.

In einer privaten Cloud werden virtuelle Prüfpunkte über das

Direkt-Internet- Schema verbunden.

NAT-Regeln werden am Check Point konfiguriert und über sie werden virtuelle Maschinen im Internet veröffentlicht. Um virtuelle Maschinen mit physischen Servern zu verbinden, wird eine

Verbindung auf L2-Ebene organisiert.

Die öffentliche Cloud verwendet NSX Edge, für das auch NAT-Regeln konfiguriert sind. Für Test- und Entwicklungsstände wird zusätzlich ein

User-to-Site-VPN für Entwickler konfiguriert.

Beispiel 2

Beispiel 2Die gesamte Client-Infrastruktur befindet sich in einer öffentlichen Cloud. Die externe Firewall ist über das

direkte Internet verbunden . In der Firewall selbst werden

NAT-Regeln in Richtung der Webanwendungs-Firewall festgelegt. Von dort werden Anforderungen an den Balancer gesendet, der sie über die Webserver verteilt. Ein

Standort-zu-Standort-VPN ist so konfiguriert, dass vom Büro aus auf die Infrastruktur zugegriffen werden kann.