Das Domain Name System (DNS) ist wie ein Telefonbuch, das benutzerfreundliche Namen wie „ussc.ru“ in IP-Adressen übersetzt. Da DNS-Aktivität in fast allen Kommunikationssitzungen vorhanden ist, unabhängig vom Protokoll. Daher ist die DNS-Protokollierung eine wertvolle Datenquelle für einen Informationssicherheitsspezialisten, mit der er Anomalien erkennen oder zusätzliche Daten über das untersuchte System erhalten kann.

Im Jahr 2004 schlug Florian Weimer eine solche Protokollierungsmethode wie Passives DNS vor, mit der Sie den Verlauf von DNS-Datenänderungen wiederherstellen und indizieren und suchen können, um auf die folgenden Daten zugreifen zu können:

- Domainname

- IP-Adresse des angeforderten Domainnamens

- Datum und Uhrzeit der Antwort

- Antworttyp

- usw.

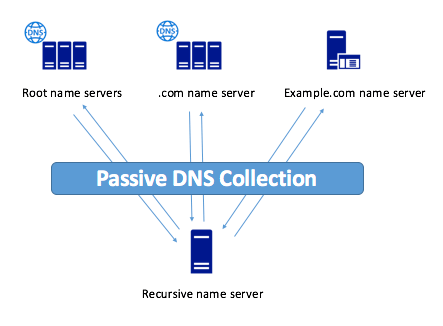

Daten für passives DNS werden von rekursiven DNS-Servern mit integrierten Modulen oder durch Abfangen von Antworten von den für die Zone verantwortlichen DNS-Servern erfasst.

Abbildung 1. Passives DNS (von Ctovision.com übernommen )

Die Besonderheit von Passiv-DNS besteht darin, dass die IP-Adresse des Clients nicht registriert werden muss, um die Privatsphäre der Benutzer zu schützen.

Derzeit gibt es viele Dienste, die den Zugriff auf passive DNS-Daten ermöglichen:

Tabelle 1. Dienste mit Zugriff auf passive DNS-Daten

Optionen für die Verwendung von passivem DNS

Mit passivem DNS können Sie Verbindungen zwischen Domänennamen, NS-Servern und IP-Adressen herstellen. Auf diese Weise können Sie Karten der untersuchten Systeme erstellen und Änderungen in einer solchen Karte von der ersten Erkennung bis zum aktuellen Moment verfolgen.

Passives DNS erleichtert auch die Erkennung von Verkehrsanomalien. Wenn Sie beispielsweise Änderungen in NS-Zonen und Datensätzen wie A und AAAA verfolgen, können Sie bösartige Websites mithilfe der Fast-Flux-Methode identifizieren, mit der C & C vor Erkennung und Blockierung geschützt wird. Da legitime Domänennamen (mit Ausnahme derjenigen, die für den Lastenausgleich verwendet werden) ihre IP-Adressen nicht häufig ändern und die meisten legitimen Zonen ihre NS-Server selten ändern.

Passives DNS ermöglicht es Ihnen im Gegensatz zur direkten Aufzählung von Subdomänen in Wörterbüchern, selbst die exotischsten Domainnamen zu finden, z. B. "222qmxacaiqaaaaazibq4aaidhmbqaaa0undefined7140c0.p.hoff.ru". Außerdem können Sie manchmal Testbereiche (und gefährdete Bereiche) einer Website, Materialien für Entwickler usw. finden.

Untersuchen von Links aus E-Mails mit passivem DNS

Derzeit ist Spam eine der Hauptmethoden, mit denen ein Angreifer in den Computer des Opfers eindringt oder vertrauliche Informationen stiehlt. Versuchen wir, den Link aus einem solchen Brief mithilfe von passivem DNS zu untersuchen, um die Wirksamkeit dieser Methode zu bewerten.

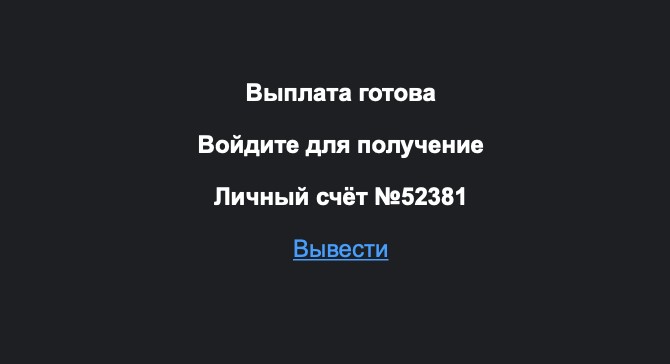

Abbildung 2. Spam-E-Mail

Der Link von diesem Brief führte zur Website magnit-boss.rocks, die anbot, automatisch Boni zu sammeln und Geld zu erhalten:

Abbildung 3. Die auf magnit-boss.rocks gehostete Seite

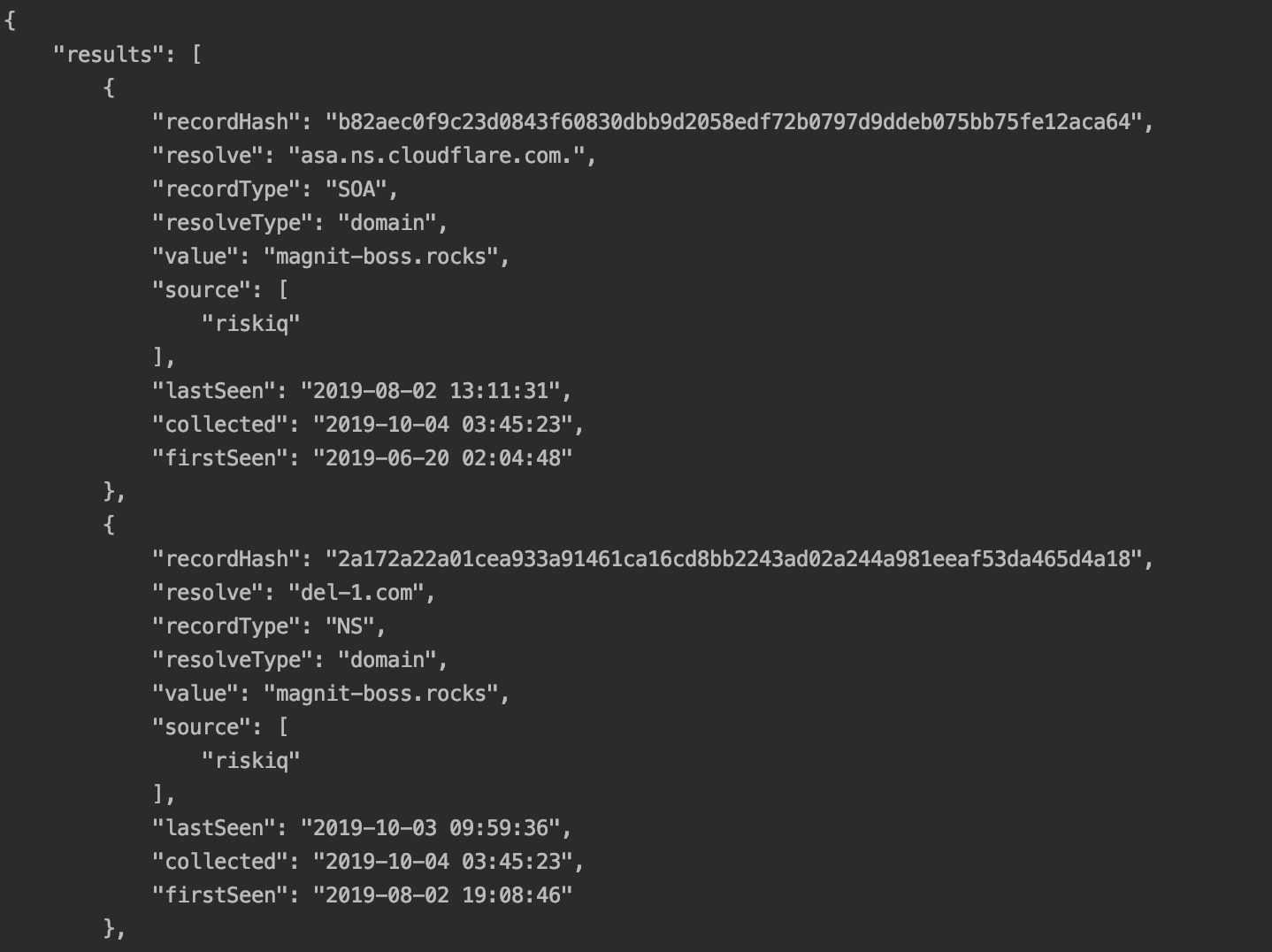

Um diese Site zu untersuchen, wurde die Riskiq-API verwendet, die bereits 3 vorgefertigte Clients in Python , Ruby und Rust enthält .

Zunächst lernen wir den gesamten Verlauf dieses Domainnamens kennen. Dazu verwenden wir den folgenden Befehl:

pt-client pdns --query magnit-boss.rocks

Dieser Befehl zeigt Informationen zu allen DNS-Auflösungen an, die diesem Domänennamen zugeordnet sind.

Abbildung 4. Antwort von der Riskiq-API

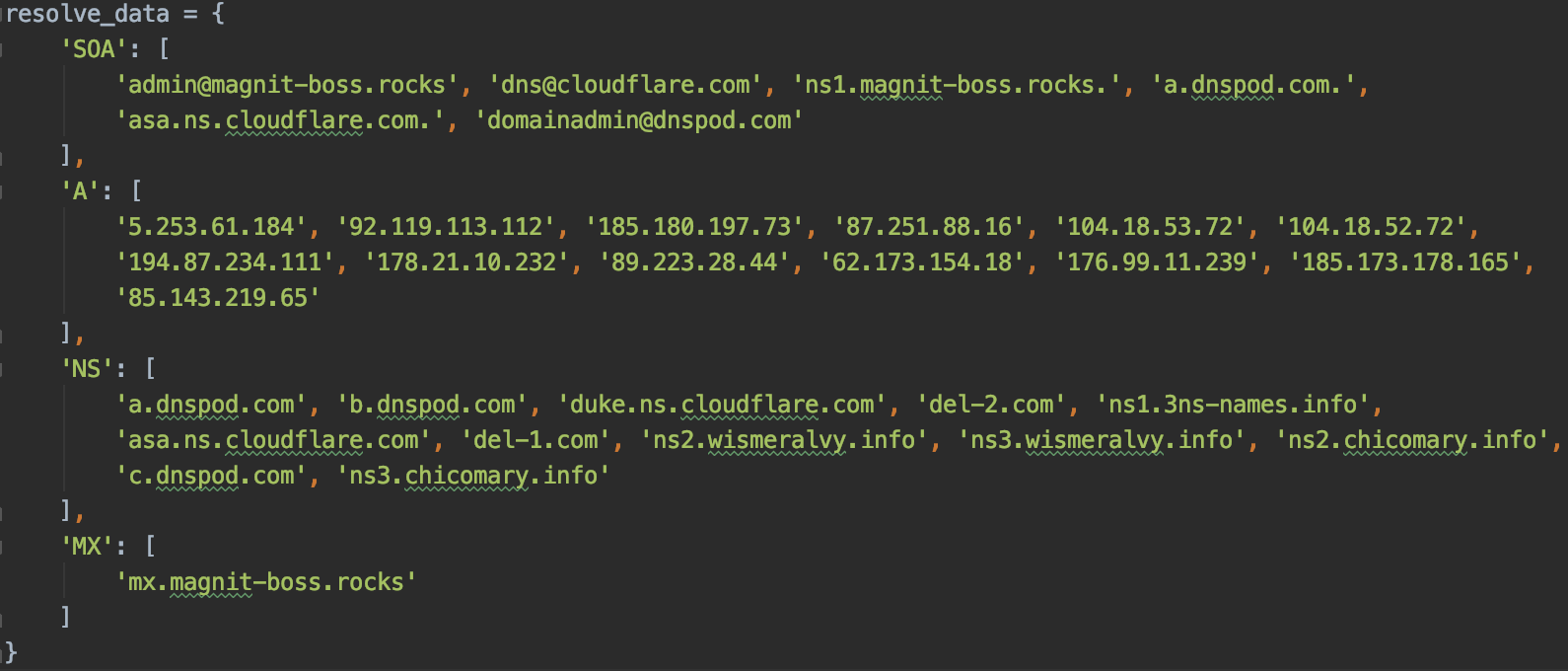

Lassen Sie uns die Antwort von der API in eine visuellere Form bringen:

Abbildung 5. Alle Datensätze aus der Antwort

Für weitere Untersuchungen wurden IP-Adressen verwendet, an die dieser Domain-Name zum Zeitpunkt des Eingangs des Schreibens 01.08.2019 aufgelöst wurde. Diese IP-Adressen sind die folgenden Adressen 92.119.113.112 und 85.143.219.65.

Verwenden des Befehls:

pt-client pdns --query

Sie können alle Domänennamen abrufen, die diesen IP-Adressen zugeordnet sind.

Die IP-Adresse 92.119.113.112 enthält 42 eindeutige Domänennamen, die in diese IP-Adresse aufgelöst wurden. Darunter befinden sich folgende Namen:

- magnit-boss.club

- igrovie-avtomaty.me

- pro-x-audit.xyz

- zep3-www.xyz

- usw

Die IP-Adresse 85.143.219.65 enthält 44 eindeutige Domänennamen, die in diese IP-Adresse aufgelöst wurden. Darunter befinden sich folgende Namen:

- cvv2.name (Website für den Verkauf von Kreditkartendaten)

- emaills.world

- www.mailru.space

- usw

Verbindungen mit diesen Domainnamen deuten auf Phishing hin, aber wir glauben an gute Leute, also werden wir versuchen, einen Bonus von 332.501,72 Rubel zu erhalten? Nachdem Sie auf die Schaltfläche „JA“ geklickt haben, werden Sie von der Site aufgefordert, 300 Rubel von der Karte zu übertragen, um das Konto zu entsperren, und zur Eingabe von Daten an as-torpay.info gesendet.

Abbildung 6. Ac-pay2day.net-Homepage

Es sieht aus wie eine legale Website, es gibt ein https-Zertifikat und auf der Hauptseite wird angeboten, dieses Zahlungssystem mit Ihrer Website zu verbinden, aber leider funktionieren nicht alle Links zur Verbindung. Dieser Domainname wird in nur 1 IP-Adresse aufgelöst - 190.115.19.74. Es hat wiederum 1475 eindeutige Domainnamen, die in diese IP-Adresse aufgelöst wurden, einschließlich solcher Namen wie:

- ac-pay2day.net

- ac-payfit.com

- as-manypay.com

- fletkass.net

- as-magicpay.com

- usw

Wie wir sehen können, können Sie mit Passive DNS schnell und effizient Daten über die untersuchte Ressource sammeln und sogar eine Art Fingerabdruck erstellen, mit dem Sie ein ganzes Schema für den Diebstahl personenbezogener Daten vom Eingang bis zur wahrscheinlichen Verkaufsstelle aufdecken können.

Abbildung 7. Karte des untersuchten Systems

Nicht alles ist so rosig, wie wir möchten. Beispielsweise können solche Untersuchungen bei CloudFlare oder ähnlichen Diensten leicht zum Erliegen kommen. Die Effektivität der Datenbank hängt stark von der Anzahl der DNS-Abfragen ab, die das Modul durchlaufen, um passive DNS-Daten zu erfassen. Trotzdem ist passives DNS eine Quelle zusätzlicher Informationen für den Forscher.

Autor: Spezialist des Uralzentrums für Sicherheitssysteme